File-Based Vulnerability Assessment

Rilevare le vulnerabilità delle applicazioni prima che vengano installate

La nostra tecnologia File-Based Vulnerability Assessment rileva le vulnerabilità di applicazioni e file prima che vengano installati. Utilizziamo la nostra tecnologia brevettata (U.S. 9749349 B1) per correlare le vulnerabilità ai componenti software, ai programmi di installazione dei prodotti, ai pacchetti firmware e a molti altri tipi di file binari, raccolti da una vasta comunità di utenti e clienti aziendali.

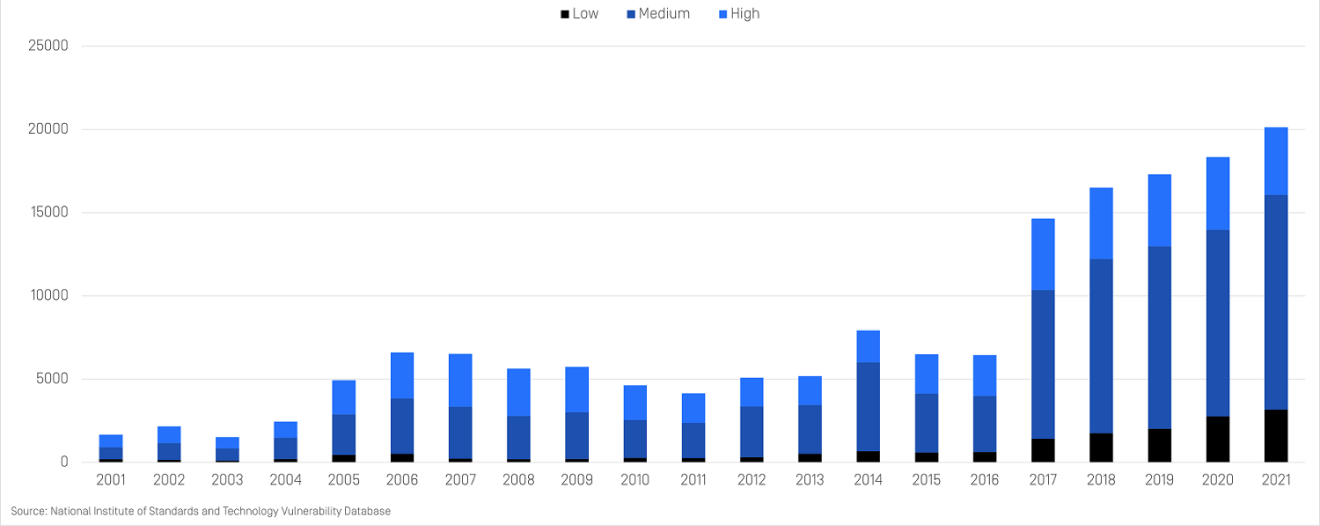

La crescita delle vulnerabilità Software prolifera

Man mano che il software diventa più complesso, aumenta il numero di vulnerabilità delle applicazioni. Ogni anno viene stabilito un nuovo record per il numero di vulnerabilità conosciute, che comprendono non solo le vulnerabilità del sistema operativo e delle applicazioni, ma anche i componenti binari, il firmware dell'Internet of Things (IoT) e altre vulnerabilità basate su file.

18,400

13.62%

Rapida crescita delle vulnerabilità basate su file

Le vulnerabilità basate sui file sono una delle categorie di vulnerabilità in più rapida crescita negli ultimi anni.

Valutazione della vulnerabilità basata su applicazioni e file

Vulnerabilità Software e del firmware IOT

Le vulnerabilità del software IoT e del firmware sono sempre più importanti. I dispositivi IoT sono solitamente progettati per funzioni specifiche e mancano di precauzioni di sicurezza. Impedire che il firmware vulnerabile venga distribuito sui dispositivi IoT è una misura di sicurezza critica, data la rapida crescita dei dispositivi IoT. La nostra tecnologia di scansione delle vulnerabilità è in grado di rilevare le vulnerabilità del software prima dell'installazione e della distribuzione.

Oltre un miliardo di punti dati

Le vulnerabilità associate a specifici componenti binari sono difficili da rilevare con la tradizionale tecnologia di scansione delle vulnerabilità. La nostra tecnologia innovativa ha raccolto e analizzato oltre un miliardo (e in crescita) di punti dati di software vulnerabile da dispositivi in-the-wild e utilizza questi dati come base per valutare le vulnerabilità basate sui componenti software.

Rilevare gli installatori vulnerabili

Milioni di utenti sono esposti ad attacchi che sfruttano le vulnerabilità. Rilevare e impedire che i programmi di installazione entrino nella rete e vengano utilizzati per propagare le vulnerabilità è una delle principali best practice di cybersecurity.

Valutare le vulnerabilità prima dell'implementazione

La maggior parte delle soluzioni di scansione delle vulnerabilità identifica le vulnerabilità dopo che le applicazioni sono già installate, creando una finestra di rilevamento che può essere sfruttata. OPSWATLa tecnologia brevettata Computer Security File-Based Vulnerability Assessment (U.S. 9749349 B1) valuta e identifica le vulnerabilità attraverso file binari associati a componenti vulnerabili o a specifiche versioni di applicazioni. Offre agli amministratori IT la possibilità di:

- Prima dell'installazione, verificare la presenza di vulnerabilità note in alcuni tipi di software.

- Eseguire la scansione dei sistemi alla ricerca di vulnerabilità note quando i dispositivi sono a riposo

- Esaminare rapidamente le applicazioni in esecuzione e le librerie caricate per individuare eventuali vulnerabilità.