L'AI (intelligenza artificiale) sta rapidamente influenzando la sicurezza informatica su entrambi i lati del campo di battaglia. Mentre i difensori sfruttano l'intelligenza artificiale per individuare più rapidamente le minacce, gli aggressori utilizzano strumenti intelligenti per violare i sistemi, eludere i rilevamenti e automatizzare le attività dannose su scala. Il risultato? Un panorama di minacce in costante evoluzione in cui la comprensione delle capacità degli attacchi basati sull'intelligenza artificiale diventa essenziale per costruire difese resilienti.

Che cos'è un cyberattacco alimentato dall'intelligenza artificiale?

I cyberattacchi basati sull'AI utilizzano l'intelligenza artificiale e l'apprendimento automatico per eseguire attacchi con maggiore velocità, precisione e inganno. Queste operazioni vanno oltre le minacce informatiche convenzionali, imparando da ogni tentativo e adattandosi ai loro obiettivi. A differenza dei metodi tradizionali che seguono regole statiche, questi attacchi possono cambiare in tempo reale, spesso con un comportamento simile a quello umano.

A titolo esemplificativo, immaginate un'e-mail di phishing che adatta il suo tono in base alla vostra qualifica professionale. Questa e-mail suona esattamente come un messaggio che il vostro direttore finanziario invierebbe: urgente, raffinato e con riferimenti a questioni di bilancio attuali. Dietro le quinte, l'intelligenza artificiale ha creato il messaggio utilizzando dati pubblici sul vostro ruolo. Cliccate sull'allegato, ma sembra che non succeda nulla. Quello che non vedete è che il malware prova silenziosamente diversi modi per aggirare le difese della vostra azienda, cambiando tattica finché non ne trova una che funziona. Questo non è più uno scenario ipotetico. Sta accadendo ora.

I cyberattacchi basati sull'intelligenza artificiale comprendono un'ampia gamma di vettori di minacce intelligenti, dagli exploit di deep learning che manipolano i sistemi in modi inaspettati alle strategie di hacking cognitivo che imitano il processo decisionale umano. Questo segna il passaggio da semplici exploit a violazioni guidate da algoritmi e progettate per superare anche le difese avanzate.

| Attacchi tradizionali | Attacchi basati sull'intelligenza artificiale |

|---|---|

| Esecuzione manuale | Logica automatizzata |

| Carichi statici | Codice Adaptive |

| Sfide conosciute | Sfruttamenti zero-day |

| Modelli di phishing | Esca consapevole del contesto |

| Infiltrazione lineare | Processo decisionale dinamico |

La crescente minaccia dell'intelligenza artificiale nella sicurezza informatica

L'IA amplifica le capacità degli aggressori, consentendo loro di lavorare più velocemente e su scala più ampia. Con l'IA generativa, un singolo operatore può ora generare migliaia di e-mail di phishing, video deepfake o exploit personalizzati in pochi minuti. E poiché questi strumenti migliorano continuamente, ogni tentativo fallito può essere fonte di informazioni per il successivo più efficace.

Secondo IBM X-Force®, gli attacchi basati sull'identità costituiranno il 30% delle intrusioni totali nel 2024, in gran parte alimentati dall'aumento delle e-mail di phishing che forniscono malware infostealer e dall'uso dell'intelligenza artificiale per scalare gli sforzi di raccolta delle credenziali. Questa statistica sottolinea il crescente pericolo di credenziali compromesse ed evidenzia l'urgente necessità di strategie di difesa proattive e consapevoli dell'intelligenza artificiale.

Gli attacchi basati sull'intelligenza artificiale attraggono gli attori delle minacce perché consentono tecniche di hacking automatizzate che si adattano alle difese in tempo reale, rendendo insufficienti i firewall statici e gli strumenti antivirus obsoleti. In particolare, le intrusioni tramite reti neurali possono scoprire schemi che l'uomo potrebbe ignorare e le operazioni di malware intelligente consentono un accesso persistente e furtivo attraverso reti segmentate.

Tipi ed esempi di attacchi informatici basati sull'intelligenza artificiale

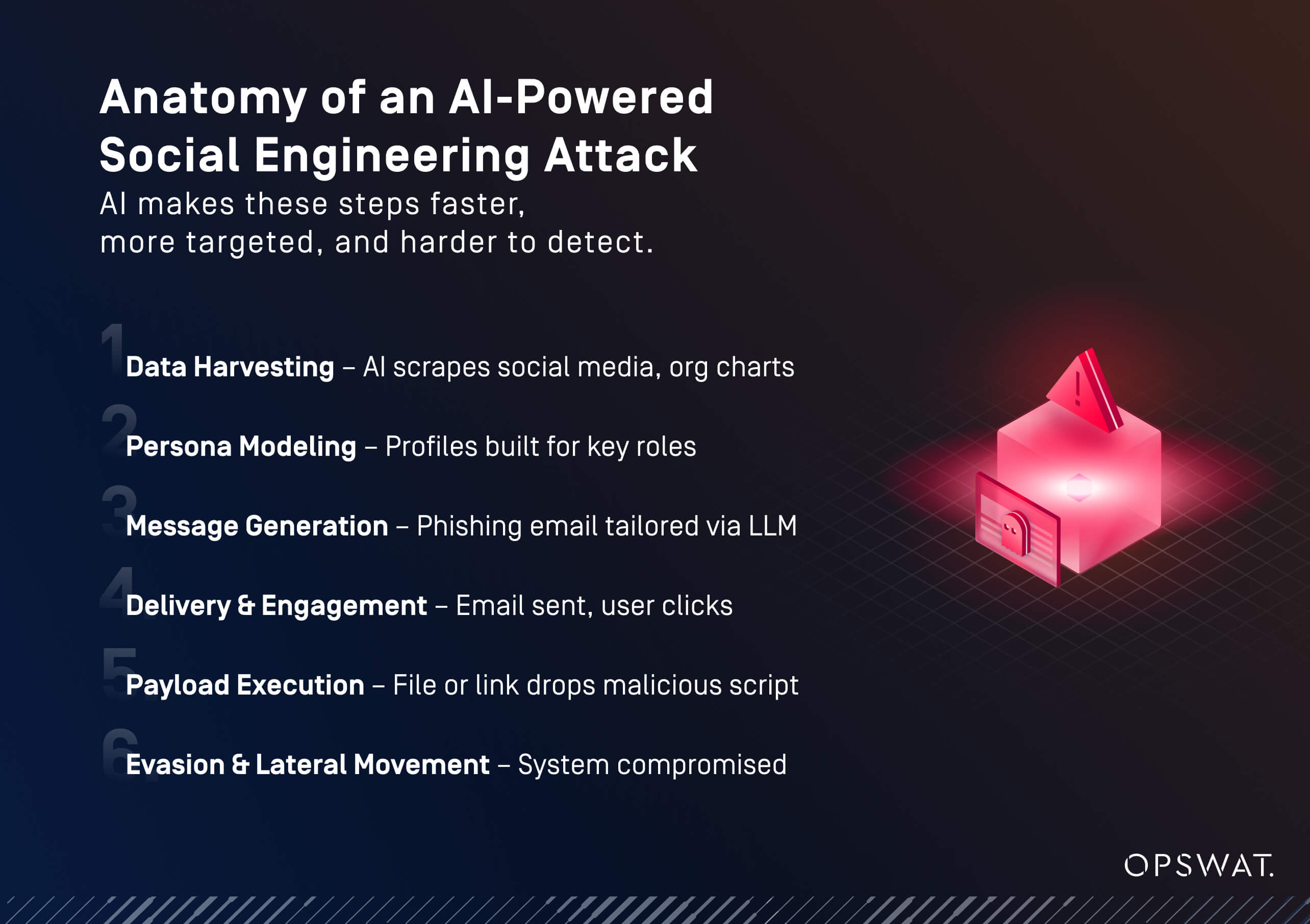

Analizziamo come queste minacce si manifestano nel mondo reale. Dalle truffe di impersonificazione ai payload incorporati in profondità, gli aggressori utilizzano l'intelligenza artificiale per scalare e personalizzare le intrusioni a livelli senza precedenti. Queste tattiche spesso combinano l'ingegneria sociale con l'esecuzione automatica di codice. Comprendere la struttura di questi attacchi aiuta a costruire strategie di mitigazione efficaci.

3 tipi comuni di attacchi generati dall'intelligenza artificiale

La versatilità dell'IA consente una serie di formati di attacco che spesso sono progettati per aggirare sia le difese tecniche che l'intuizione umana.

Phishing con l'intelligenza artificiale

I modelli linguistici di grandi dimensioni (LLM) possono redigere e-mail personalizzate che imitano gli stili di comunicazione interni, rendendo più difficile il rilevamento.

Ransomware guidato dall'intelligenza artificiale

Gli aggressori utilizzano algoritmi per individuare obiettivi di alto valore e scegliere il momento ottimale per l'attacco.

Ingegneria sociale Deepfake

Contenuti audio o video sintetici possono impersonare dirigenti per approvare transazioni fraudolente.

Come l'intelligenza artificiale migliora l'ingegneria sociale

L'intelligenza artificiale può generare tattiche che sfruttano la fiducia e la familiarità, rendendo l'ingegneria sociale più veloce, più scalabile e più difficile da individuare.

- Testo che imita il tono e il vocabolario aziendale

- Tutorial e guida con modelli linguistici video

- Immagini o credenziali sintetiche per supportare le frodi d'identità

Sfruttare i sistemi di apprendimento automatico

Alcuni attacchi di machine learning si concentrano sui sistemi di intelligenza artificiale stessi. Spesso passano inosservati perché non attivano i sistemi di allarme tradizionali. Alcuni esempi sono:

- Set di dati per l'addestramento all'avvelenamento

- Creazione di input avversari per confondere i modelli

- Generare telemetria o log falsi per aggirare gli strumenti di monitoraggio.

Casi di studio ed esempi reali

La minaccia non è teorica. In tutti i settori, aziende reali stanno applicando l'IA, sia a livello difensivo che operativo, per risolvere problemi di vecchia data. Questi casi d'uso evidenziano implementazioni pratiche che bilanciano sicurezza informatica, produttività e adattabilità.

Tutti gli esempi che seguono sono tratti da reali implementazioni di clienti OPSWAT . Sebbene ogni esempio rifletta un'esigenza aziendale diversa, il filo conduttore è l'uso di soluzioni intelligenti per risolvere in modo sicuro problemi reali.

Leader mondiale del settore automobilistico

Di fronte alla necessità di consentire l'accesso dei fornitori tramite USB, questa azienda ha implementato le tecnologie MetaDefender Managed File Transfer MFT)™,Kiosk™ e Diode OPSWAT . Questi strumenti hanno fornito una scansione multilivello, gestendo al contempo l'accesso e il trasferimento unidirezionale nell'OT. Ciò ha contribuito a prevenire l'introduzione di malware basato sull'intelligenza artificiale tramite supporti rimovibili. Leggi la storia completa qui.

Azienda energetica statunitense

Per proteggere i sistemi isolati e soddisfare le normative in continua evoluzione, questa utility ha implementato MetaDefender Managed File Transfer MFT) con sandboxing integrato basato su IA e prevenzione della perdita di dati. Questa combinazione di soluzioni garantisce trasferimenti di file sicuri e basati su policy per difendersi da malware e minacce zero-day. Queste tecnologie basate sull'IA mantengono la continuità operativa anche negli ambienti air-gapped dell'azienda. Per saperne di più su questa storia, clicca qui.

Recupero dell'assistenza sanitaria

Dopo che un attacco ransomware ha crittografato l'intera rete di un fornitore di servizi sanitari, gli esperti forensi hanno utilizzato MetaDefender Managed File Transfer MFT) per migrare in modo sicuro i file dai sistemi compromessi a un'infrastruttura pulita. La soluzione ha isolato, filtrato e controllato l'accesso a tutti i dati in entrata, garantendo che nessun file contaminato rientrasse nell'ambiente ripristinato. La sua implementazione è stata perfetta, con piena continuità operativa durante il ripristino. Leggi qui come è stato fatto .

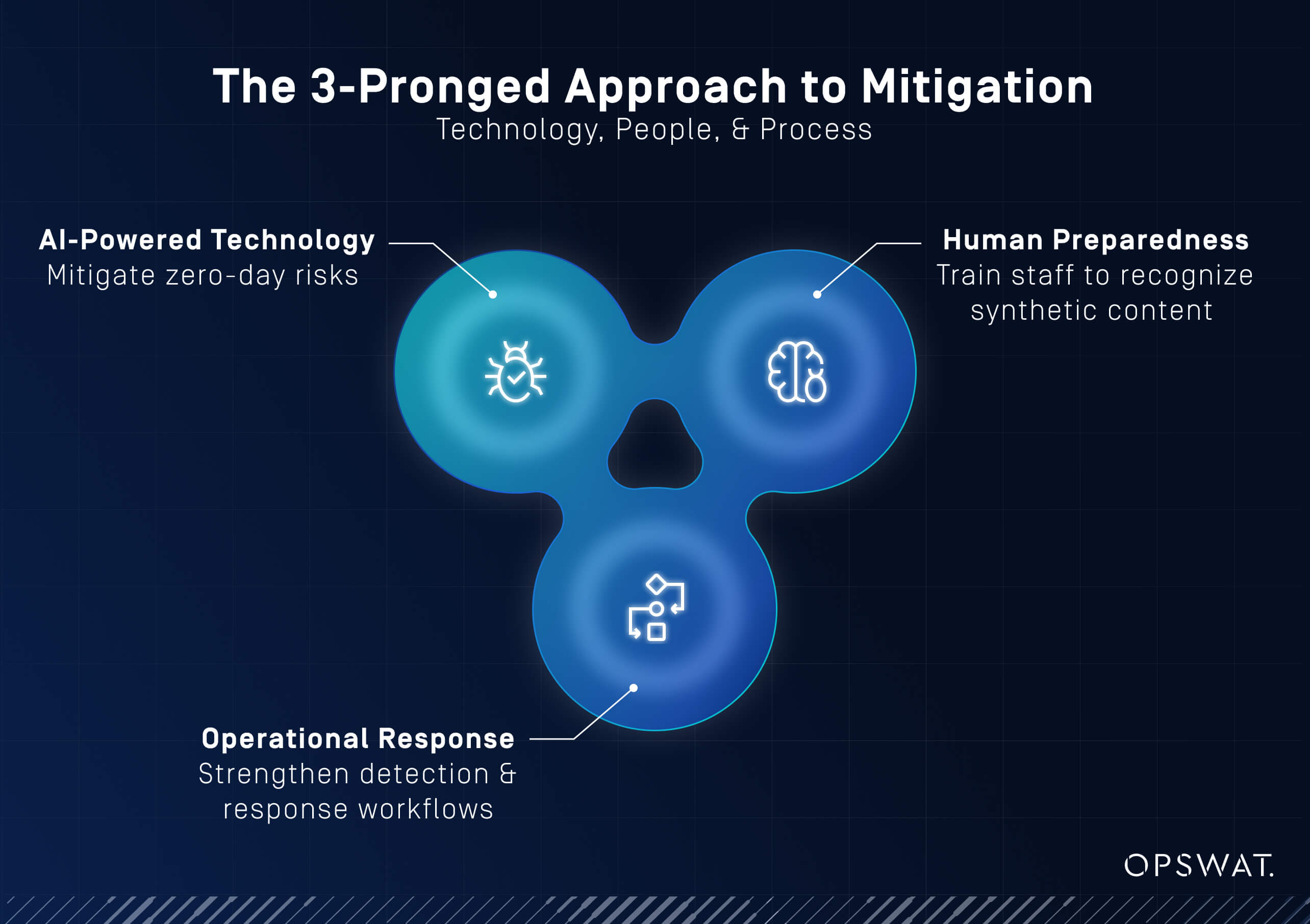

Strategie di mitigazione per i cyberattacchi basati sull'intelligenza artificiale

Come possono le organizzazioni difendersi da minacce così intelligenti e adattive?

La buona notizia è che l'intelligenza artificiale può essere utilizzata come moltiplicatore di forza anche per i difensori. Dall'ispezione automatizzata dei file all'applicazione dei criteri, gli strumenti giusti possono fornire una potente contromisura. Ma per avere successo non basta la tecnologia. Ci vogliono strategia, governance e coordinamento interfunzionale.

Sfruttare i sistemi di apprendimento automatico

La difesa richiede l'adozione dell'IA, ma alle vostre condizioni:

- Integrare la scansione multistrato (multiscansione, CDR, sandboxing) in ogni scambio di file.

- Utilizzare modelli di intelligenza artificiale specifici per il dominio, non LLM pubblici.

- Costruire sistemi con sicurezza incorporata, non aggiunta in un secondo momento.

Costruire la cultura e le competenze della sicurezza

Le minacce dell'intelligenza artificiale non sono solo una sfida tecnica, ma anche umana. Per preparare la vostra forza lavoro ad attacchi inaspettati, prendete in considerazione queste misure preventive:

- Formare i dipendenti a riconoscere i contenuti generati dall'intelligenza artificiale

- Costruire l'alfabetizzazione all'IA nei team tecnici e operativi

- Acquisire le conoscenze degli esperti prima che escano dalla forza lavoro, quindi digitalizzarle per riutilizzarle.

Creare un moderno piano di risposta agli incidenti

Anche i piani di risposta devono evolversi. I playbook tradizionali possono risultare insufficienti quando si tratta di minacce adattive e guidate dall'intelligenza artificiale. Le squadre devono tenere conto di cicli decisionali più rapidi e di comportamenti di attacco più complessi. Ecco cosa potete fare:

- Includere segni di anomalie generate dall'IA

- Test delle risposte contro minacce intelligenti simulate

- Registrare e analizzare le azioni per il miglioramento continuo e la preparazione alle verifiche.

Il futuro dell'intelligenza artificiale nella sicurezza informatica

Stiamo entrando in una fase in cui gli attacchi possono essere completamente autonomi. Il malware non sarà solo scritto dall'intelligenza artificiale, ma deciderà anche quando, dove e come lanciarlo. Queste offensive informatiche autonome richiedono un nuovo modo di pensare. Per contrastarle, le organizzazioni devono:

- Adottare architetture modulari che si adattano alle minacce.

- Dare priorità all'IA spiegabile per mantenere la fiducia nei propri strumenti

- Adattare i modelli ai flussi di lavoro industriali e ai set di dati unici

Il ruolo di unMFT Secure nella sicurezza informatica resiliente all'IA

Mentre i cyberattacchi diventano sempre più intelligenti, il trasferimento di file rimane un punto di ingresso vulnerabile, soprattutto negli ambienti operativi. È qui che il trasferimento sicuro Managed File TransferMFT) svolgono un ruolo fondamentale. A differenza dei metodi di trasferimento ad hoc, le piattaforme MFT offrono un controllo basato su policy, audit trail e scansioni a più livelli, tutti elementi essenziali per resistere alle moderne minacce potenziate dall'intelligenza artificiale.

Jeremy Fong, vicepresidente del prodotto di OPSWAT, ha sottolineato questa evoluzione: "Un tempo l'MFT riguardava l'efficienza aziendale. Oggi si tratta di visibilità, controllo e conformità. Siamo passati dal semplice spostamento dei file a mostrare come questi sono stati ispezionati, protetti e tracciati". Questo cambiamento riflette la crescente esigenza di trasparenza e verificabilità di fronte a minacce informatiche sempre più intelligenti e automatizzate.

MetaDefender Managed File Transfer MFT) OPSWATcombina più livelli di protezione con una governance centralizzata. È in grado di applicare politiche basate sui ruoli degli utenti, sul rischio delle risorse o persino sulla provenienza del file. Come ha osservato Jeremy Fong, "Abbiamo creato questa piattaforma per funzionare in ambienti air-gapped e OT. Non è solo sicura, ma si adatta anche al modo in cui i team operano effettivamente".

Rafforzare la strategia di difesa

L'intelligenza artificiale sta già ridisegnando le regole del conflitto informatico. Dagli operatori delle infrastrutture critiche ai team di sicurezza aziendali, la risposta deve essere rapida e strategica.

OPSWAT strumenti che mettono al primo posto la sicurezza, come MetaDefender Managed File Transfer MFT)™, Sandbox™ e Metascan™ Multiscanning. Queste soluzioni aiutano a rilevare, prevenire e ripristinare le minacce potenziate dall'intelligenza artificiale senza interrompere le operazioni.

Queste tecnologie sono costruite per le minacce moderne:

- Deep CDR™ rileva le minacce nascoste attraverso i livelli dei file e neutralizza i rischi incorporati senza affidarsi al solo rilevamento.

- Il sandboxing espone i comportamenti dannosi in tempo reale e la prevenzione dei focolai blocca la diffusione di nuove minacce negli ambienti.

- File-based vulnerability assessment e la verifica della fonte garantiscono l'affidabilità dei file.

Con OPSWAT, non vi limitate a reagire alle minacce dell'intelligenza artificiale, ma le anticipate.

Iniziate con casi d'uso comprovati. Secure vostri flussi di lavoro IT e OT con una difesa stratificata e adattiva.

FAQ sui cyberattacchi alimentati dall'intelligenza artificiale

Qual è un esempio di attacco AI?

Un video deepfake che impersona un direttore finanziario per autorizzare pagamenti fraudolenti.

Qual è un esempio di violazione dei dati dell'IA?

Uno strumento di intelligenza artificiale che estrae informazioni sensibili dai documenti scansionati in un'unità condivisa.

Perché l'IA è pericolosa per la sicurezza informatica?

Consente agli aggressori di scalare, personalizzare e adattarsi più rapidamente rispetto ai metodi tradizionali.

Che cos'è l'IA armata nei cyberattacchi?

Strumenti di intelligenza artificiale costruiti per creare, distribuire e adattare autonomamente i payload di attacco.

Qual è la tendenza dei cyberattacchi basati sull'intelligenza artificiale?

Gli attacchi stanno diventando sempre più automatizzati, più difficili da rilevare e in grado di imitare il comportamento umano o del sistema su scala.