Prevenire. Rilevare. Neutralizzare.

Protezione totale dei file nel Cloud.

Impedire alle minacce note, sconosciute e generate dall'intelligenza artificiale di interrompere i processi aziendali

in ambienti cloud-nativi e ibridi in pochi millisecondi.

- Sicurezza completa dei file

- Integrazione perfetta Cloud

- Automazione semplificata della conformità

OPSWAT è affidabile per

Contro cosa ci battiamo

Caricamento di file con armi

Gli attori delle minacce possono utilizzare l'upload di file per inserire ransomware, virus e altre minacce informatiche nei sistemi. Le organizzazioni devono analizzare tutti i file, anche quelli provenienti da risorse affidabili, alla ricerca di eventuali contenuti dannosi. Si consiglia di eseguire Multiscanning , in quanto più motori aumentano i tassi di rilevamento.

Leggi di conformità complesse

Le organizzazioni devono rispettare i mandati normativi (come SOC 2, GDPR, ISO 27001, HIPAA, PCI, FISMA, FINRA) o incorrere in gravi conseguenze finanziarie e legali. Di conseguenza, le aziende devono scegliere partner che supportino gli sforzi di conformità.

Attacchi Zero-Day

La sicurezza informatica basata sul rilevamento è in grado di identificare le minacce note, ma è inefficace contro gli attacchi zero-day. Questi attacchi sfruttano vulnerabilità precedentemente sconosciute e non possono essere rilevati dagli antivirus tradizionali, poiché non esistono firme per i nuovi exploit. Per mitigare gli Zero-Days, le organizzazioni devono andare oltre il rilevamento e disarmare completamente i file da qualsiasi contenuto sospetto.

Download di file non protetti

I file devono essere analizzati in ogni punto del download, indipendentemente da dove o come vengono scaricati, o dal fatto che la fonte sia nota o sconosciuta. Il bilanciamento tra sicurezza e accesso alle risorse da parte dei dipendenti rimane un problema importante.

Vulnerabilità del lavoro distribuito

Nelle aziende di livello enterprise, i dipendenti lavorano in diverse sedi, fusi orari e dispositivi non gestiti, rendendo più difficile per le organizzazioni monitorare e controllare le minacce basate sui file e garantire che i file vengano elaborati solo nelle aree desiderate.

Un approccio unificato per la sicurezza dei file aziendali

MetaDefender Cloud offre una protezione completa dei file su infrastrutture cloud-native, SaaS e ibride.

Blocca le minacce note, sconosciute e generate dall'intelligenza artificiale, aiutando le aziende a semplificare la conformità e a mantenere la continuità operativa.

Sicurezza completa dei file in tutti i flussi di lavoro Cloud

Caricamento dei file

Download di file

Secure i browser aziendali dalle minacce provenienti dai download di siti web sconosciuti.

Condivisione di file e collaborazione

Proteggete la sicurezza e la riservatezza dei dati condivisi e rispettate le leggi sulla protezione dei dati, senza compromettere la velocità o le prestazioni.

Archiviazione dei file

Proteggete la vostra organizzazione dalle violazioni dei dati, eliminate i tempi di inattività e garantite la conformità alle leggi sulla protezione dei dati.

Difesa a più livelli potenziata

da MetaDefender Cloud

Integrazioni senza soluzione di continuità, per proteggere i file nell'intero flusso di lavoro, dal caricamento al download, alla condivisione, alla collaborazione e all'archiviazione.

100% Protezione

Deep CDR Test

Funziona dove si lavora

Oltre 20 motori

Plug and Play

Conformità agli standard globali

Fiducia da parte delle principali banche e compagnie assicurative di tutto il mondo

#Leader di mercato numero 1

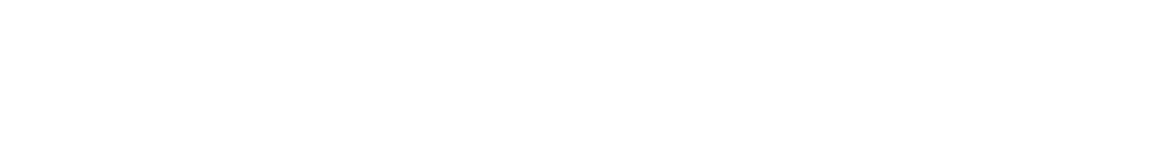

Protezione completa dei file con

Tecnologie leader di mercato

Fermare le minacce che gli altri non vedono

- Supporta oltre 200 formati di file

- Sanificazione ricorsiva di archivi annidati a più livelli

- Rigenerare file sicuri e utilizzabili

Più motori sono meglio di uno

- Rileva quasi il 100% delle minacce informatiche

- Scansione simultanea con oltre 20 motori AV leader del settore

Rilevamento di malware evasivo con Sandboxing avanzato basato sull'emulazione

- Analizzare i file ad alta velocità

- Il motore sandbox anti-evasione estrae le IOC

- Identificare le minacce zero-day

- Abilitate la classificazione profonda delle minacce informatiche tramite API o integrazione locale.

Prevenire la perdita di dati sensibili

- Utilizzate modelli basati sull'intelligenza artificiale per individuare e classificare il testo non strutturato in categorie predefinite.

- Eliminazione automatica di informazioni sensibili identificate come PII, PHI, PCI in oltre 110 tipi di file.

- Supporto per il riconoscimento ottico dei caratteri (OCR) nelle immagini

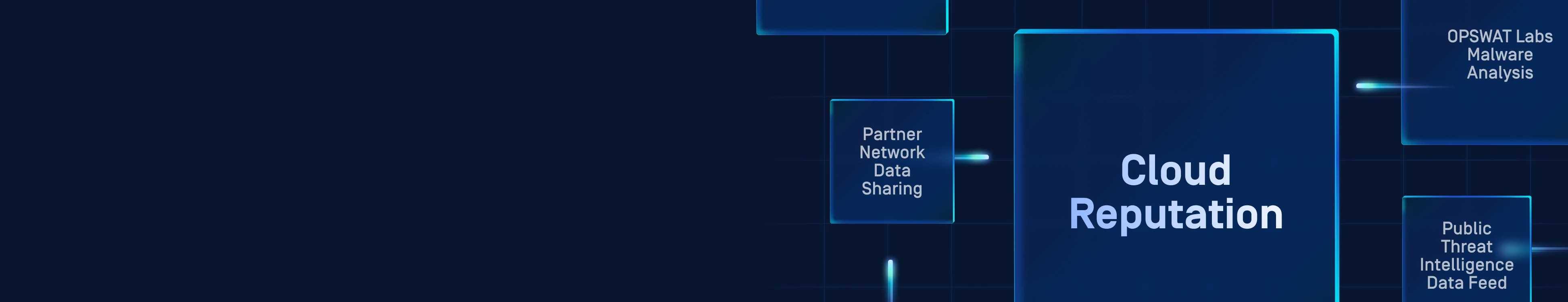

Ricerca della reputazione

- Controlla gli indirizzi IP, i domini, gli hash dei file e gli URL alla ricerca di comportamenti dannosi utilizzando più fonti di reputazione IP e URL.

- Identificare minacce come le botnet che non verrebbero individuate con la scansione tradizionale.

Rilevamento degli attacchi zero-day

Rilevamento degli attacchi Zero-Day con la tecnologia Adaptive Sandbox

Approfondimenti in tempo reale

Ottenere rapporti di scansione in tempo reale e approfondimenti sull'utilizzo

Adattamento dei flussi di lavoro personalizzati

Flussi di lavoro personalizzati che si adattano alle esigenze specifiche degli utenti

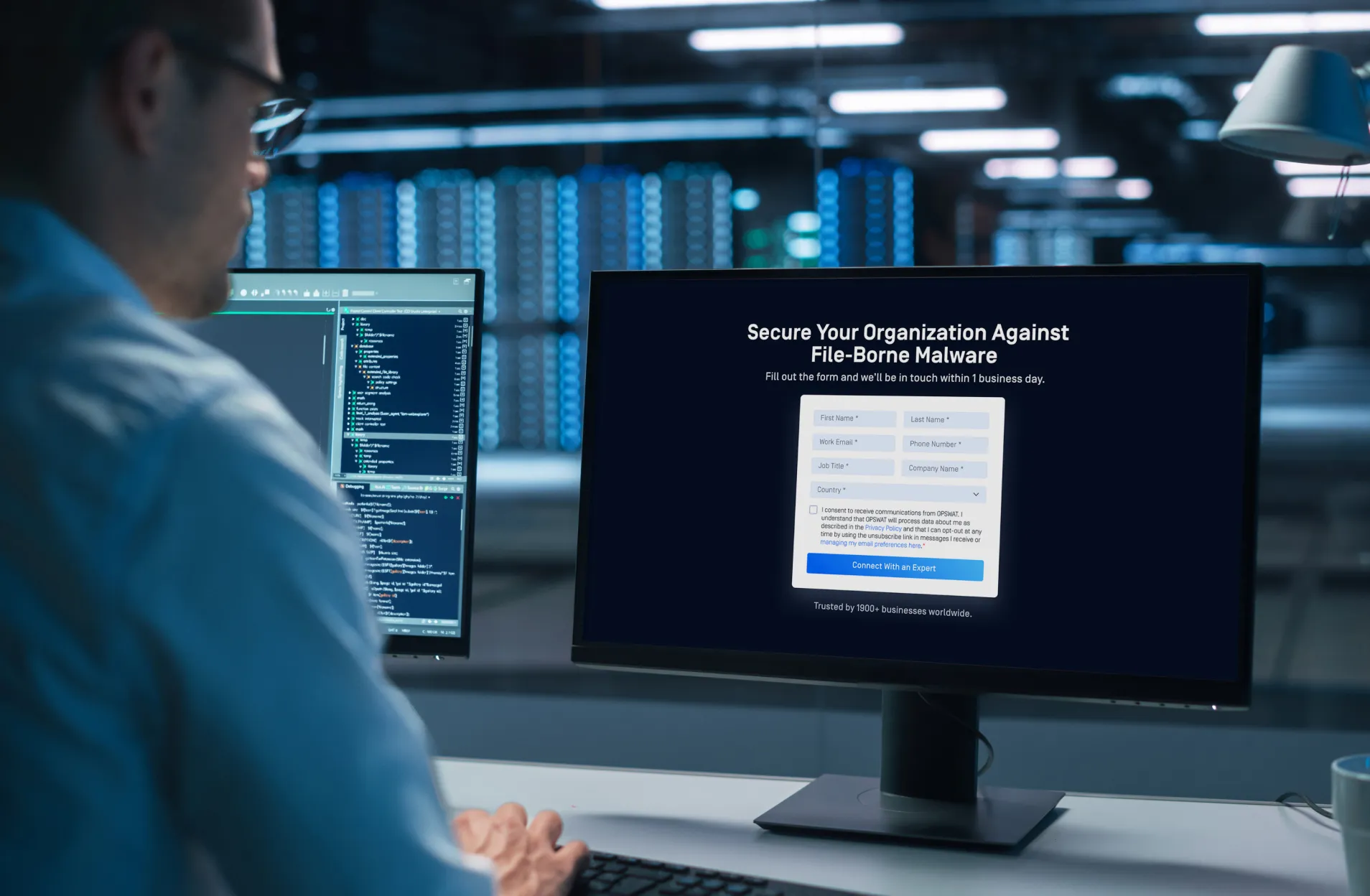

3 semplici passi per Secure la vostra organizzazione da Malware di tipo file-borne

Affidata a società bancarie e assicurative leader di mercato in tutto il mondo

Un'unica piattaforma protegge

l'intero stack Cloud

Integrazioni senza soluzione di continuità, per proteggere i file nell'intero flusso di lavoro, dal caricamento al download, alla condivisione, alla collaborazione e all'archiviazione.

Supporto alla conformità con i requisiti normativi di

Infrastruttura globale MetaDefender Cloud

Teniamo molto all'esperienza e alla privacy dei nostri utenti. Il nostro servizio è fornito da server situati nelle seguenti località

- Nord America Posizione: Stati Uniti, Costa Ovest

- Canada Posizione: Montreal

- Europa centrale Posizione: Germania

- India Posizione: Mumbai

- Singapore Posizione: Singapore

- Giappone Posizione: Tokyo

- Australia Posizione: Sydney

Costruito per proteggere le infrastrutture critiche del mondo

Alin AI predittiva

Rileva e previeni comportamenti dannosi prima dell'esecuzione con il motore AI statico di nuova generazione OPSWAT, ottimizzato per garantire precisione e integrazione perfetta nella MetaDefender .