MetaDefender Transfer Guard™

Trasferimento di file senza compromessi Secure con prevenzione completa delle minacce

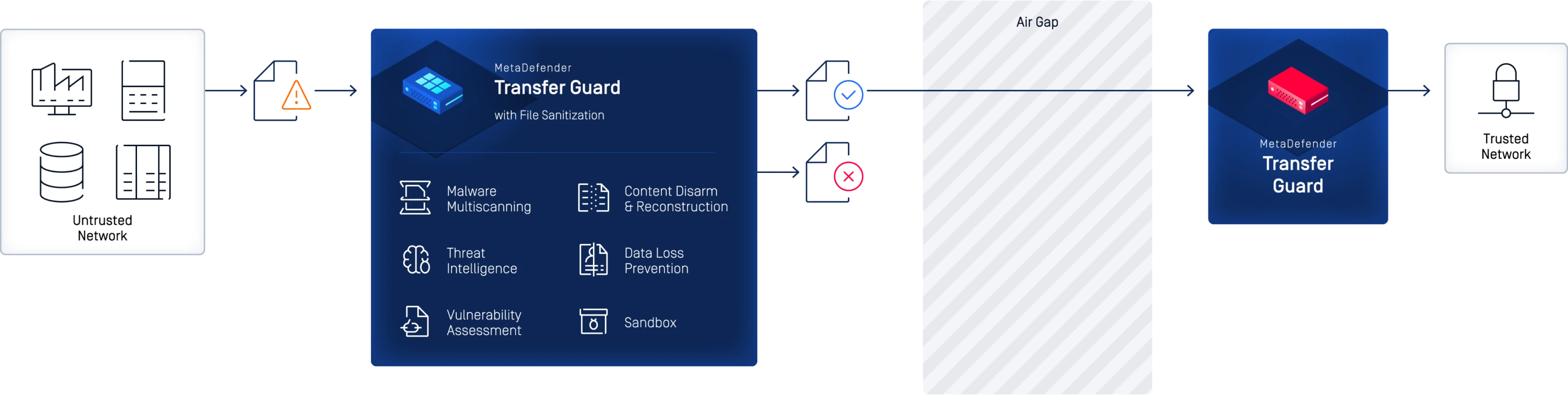

MetaDefender Transfer Guard garantisce una sicurezza senza compromessi per il trasferimento di file tra reti di diversa classificazione di sicurezza, fornendo una soluzione di scansione e trasferimento di file sicura che offre prestazioni, affidabilità e sicurezza insuperabili; trasferire in modo sicuro file, patch e aggiornamenti software in reti OT e high side come mai prima d'ora con la tecnologia di prevenzione delle minacce di MetaDefender Core.

Facile da implementare

Deploys Quickly and Seamlessly

Consegna affidabile del carico utile

Sanificazione completa dei file

Alta disponibilità

& Minimize Data Loss

Percorso senza ritorno

Semplice da utilizzare

Scalabile

Trasparente per gli utenti

Efficiente dal punto di vista dello spazio e facilmente montabile a rack

- Secure trasferimento di file tra reti con classificazioni di sicurezza diverse

- Secure, percorsi di dati unidirezionali imposti dall'hardware

- Vera interruzione del protocollo, connessione non instradabile

- Consegna assicurata senza perdita di dati

- Semplicità di installazione e funzionamento

- Isolamento delle risorse OT/ICS contro i cyberattacchi

- Prevenire le comunicazioni C&C dannose

- Si integra perfettamente con MetaDefender Kiosk , Core, e Managed File Transfer

- Assicura il trasferimento di aggiornamenti software e altri file al dominio protetto.

| Configurazioni | ||

|---|---|---|

| Configurazioni | Produttività | 100 Mbps, 1 Gbps o 10 Gbps |

| Elettrico | ||

| Elettrico | Alimentazione ridondante | 250W |

| Tensione | 100-240VAC, auto-ripartizione | |

| Consumo di energia | 150W tipici | |

| Hardware | ||

| Hardware | Dimensioni | 2x 19 x 1.75 x 15.75" (483 x 44 x 400mm) |

| Peso | 2x 27 libbre (12,2 kg) | |

| Temperatura di esercizio | 32 - 131°F (0 - 55°C) | |

| MTBF | >50.000 ore | |

| Montaggio | Kit rack 1U incluso | |

| Altre specifiche | ||

| Altre specifiche | Connettività | 2x USB per il collegamento delle chiavi crittografiche fornite |

| Latenza testata1 | 0,6 ms TCP, 0,7 ms UDP | |

| Protocollo e certificazione | ||

| Protocollo e certificazione | Sistema di file | FTP, FTPS, SFTP, trasferimento/copia di cartelle e file, Windows File Share, SMB, CIFS, aggiornamenti antivirus, aggiornamenti patch (WSUS) |

| Streaming | HTTPS, Syslog, TCP, UDP | |

| Certificazione | Criteri comuni EAL 4+2 FCC/CE/UKCA | |

Transfer Guard

MetaDefender Transfer Guard aggiunge le tecnologie di prevenzione delle minacce leader del settore presenti in MetaDefender Core alla soluzione di trasferimento sicuro dei dati di OPSWAT.

Parlate con uno dei nostri esperti e vi aiuteremo a creare il MetaDefender Transfer Guard per il vostro ambiente.

Scansione prima dell'invio

Facile da implementare

La piattaforma preconfigurata si installa rapidamente e senza problemi.

Valutazione della vulnerabilità

Scoprite le vulnerabilità nei programmi di installazione, nei file binari o nelle applicazioni prima che vengano installati e tappate le falle di sicurezza.

Threat Intelligence

Rilevate il malware zero-day e altri Indicatori di Compromissione (IOC) con la tecnologia di analisi adattiva delle minacce.

Deep Content Disarm and Reconstruction

Sanifica ricorsivamente oltre 200 tipi di file con la tecnologia Deep CDR leader di mercato e rimuove il 100% delle potenziali minacce.

Prevenzione proattiva della perdita di dati

Rimuovete, eliminate o filigranate i dati sensibili nei file prima che entrino o escano dalla vostra rete.

Consente la conformità alle normative

Soddisfare o superare gli standard di sicurezza informatica Industrial , tra cui NERC CIP, NIST ICS/CSF/800-82/800-53, IEC 62443, NRC 5.71, CFATS, ISO 27001/ 27032 / 27103, ANSSI, IIC SF e altri ancora.

Realizzato con la tecnologia leader di marketing n. 1 di OPSWAT

OPSWATLa tecnologia collaudata, affidabile a livello mondiale e pluripremiata impedisce l'accesso agli ambienti IT e OT critici alle minacce provenienti da supporti rimovibili e periferici.

Fermare le minacce che gli altri non vedono

- Supporta oltre 200 formati di file

- Sanificazione ricorsiva di archivi annidati a più livelli

- Rigenerare file sicuri e utilizzabili

Più motori sono meglio di uno

- Rileva quasi il 100% delle minacce informatiche

- Scansione simultanea con oltre 30 motori AV leader del settore

Rilevamento di malware evasivo con Sandboxing avanzato basato sull'emulazione

- Analizzare i file ad alta velocità

- Il motore sandbox anti-evasione estrae le IOC

- Identificare le minacce zero-day

- Abilitate la classificazione profonda delle minacce informatiche tramite API o integrazione locale.

Prevenire la perdita di dati sensibili

- Utilizzate modelli basati sull'intelligenza artificiale per individuare e classificare il testo non strutturato in categorie predefinite.

- Eliminazione automatica di informazioni sensibili identificate come PII, PHI, PCI in oltre 110 tipi di file.

- Supporto per il riconoscimento ottico dei caratteri (OCR) nelle immagini

Rilevamento immediato dell'origine geografica di un file

- Rilevare l'origine geografica dei file caricati, compresi PE, MSI e SFX (archivi autoestraenti).

- Analizzare automaticamente le impronte digitali e i metadati per identificare luoghi e fornitori soggetti a restrizioni.

Secure laSupply Chain Software

- Gestire i rischi associati al software open-source (OSS), ai componenti di terze parti e alle dipendenze.

- Garantire la trasparenza, la sicurezza e la conformità della base di codice.

Rilevare le vulnerabilità delle applicazioni prima che vengano installate

- Verificare la presenza di vulnerabilità note nel software prima dell'installazione

- Eseguire la scansione dei sistemi alla ricerca di vulnerabilità note quando i dispositivi sono a riposo

- Esaminare rapidamente le applicazioni in esecuzione e le loro librerie per individuare eventuali vulnerabilità.

MetaDefender NetWall vs. Firewall, regole del router e VLANS

Comportamento realmente unidirezionale, senza possibilità di connessioni instradabili alla zona protetta.

| Caratteristica | MetaDefender NetWall | Soluzioni di rete |

|---|---|---|

| Configurazione dell'instradamento | ||

| Interruzione del protocollo, completamente rimosso dalla connessione TCP/IP | ||

| Soddisfa i requisiti funzionali dei diodi dati | ||

| Consegna garantita con movimento dei dati non ripudiabile | ||

| Nessuna complessa costruzione di regole | ||

| Prevenzione garantita della propagazione del malware | ||

| Nessun ARP, BGP, handshake TCP/IP |

Selettore di diodi MetaDefender

Determina rapidamente il diodo più adatto per flussi di dati unidirezionali sicuri e conformi in ambienti OT/ICS critici, grazie alla tecnologia affidabile dei diodi ottici e hardware OPSWAT.

"Le soluzioni diOPSWAT non solo proteggono gli asset critici delle aziende, ma forniscono anche gli strumenti e le informazioni necessarie per migliorare le strategie di cybersecurity".

Documentazione tecnica

Come iniziare

Distribuzione e utilizzo

Liberate il pieno potenziale dei nostri prodotti

Vuoi saperne di più su MetaDefender

Transfer Guard?

Esplorate la documentazione, gli articoli e i blog per ulteriori informazioni su MetaDefender Transfer Guard.