Deep CDR™

Rigenerazione dei file che protegge dal malware evasivo e dagli exploit zero-day

Le soluzioni antivirus tradizionali non riescono a individuare le minacce sconosciute. Deep CDR le elimina completamente. Ogni file viene disattivato e rigenerato, garantendo che solo contenuti sicuri, puliti e utilizzabili raggiungano i vostri sistemi.

Elabora i file in millisecondi

Supporta gli oggetti incorporati

Sanitizza oltre 200 tipi di file

200+ Opzioni di conversione dei file

Scansione ricorsiva degli archivi

Politiche di sicurezza su misura

Ecco perché Deep CDR è importante

Protezione insufficiente

Le soluzioni anti-malware basate sull'intelligenza artificiale e sull'euristica non eliminano tutte le minacce basate sui file.

Minacce non rilevate

Le minacce zero-day, gli attacchi mirati e le minacce informatiche evasive possono non essere rilevate dai motori antivirus.

Tattiche evasive del malware

Il malware evasivo evita il rilevamento utilizzando tecniche di offuscamento come la steganografia per fornire payload compressi, archiviati o crittografati.

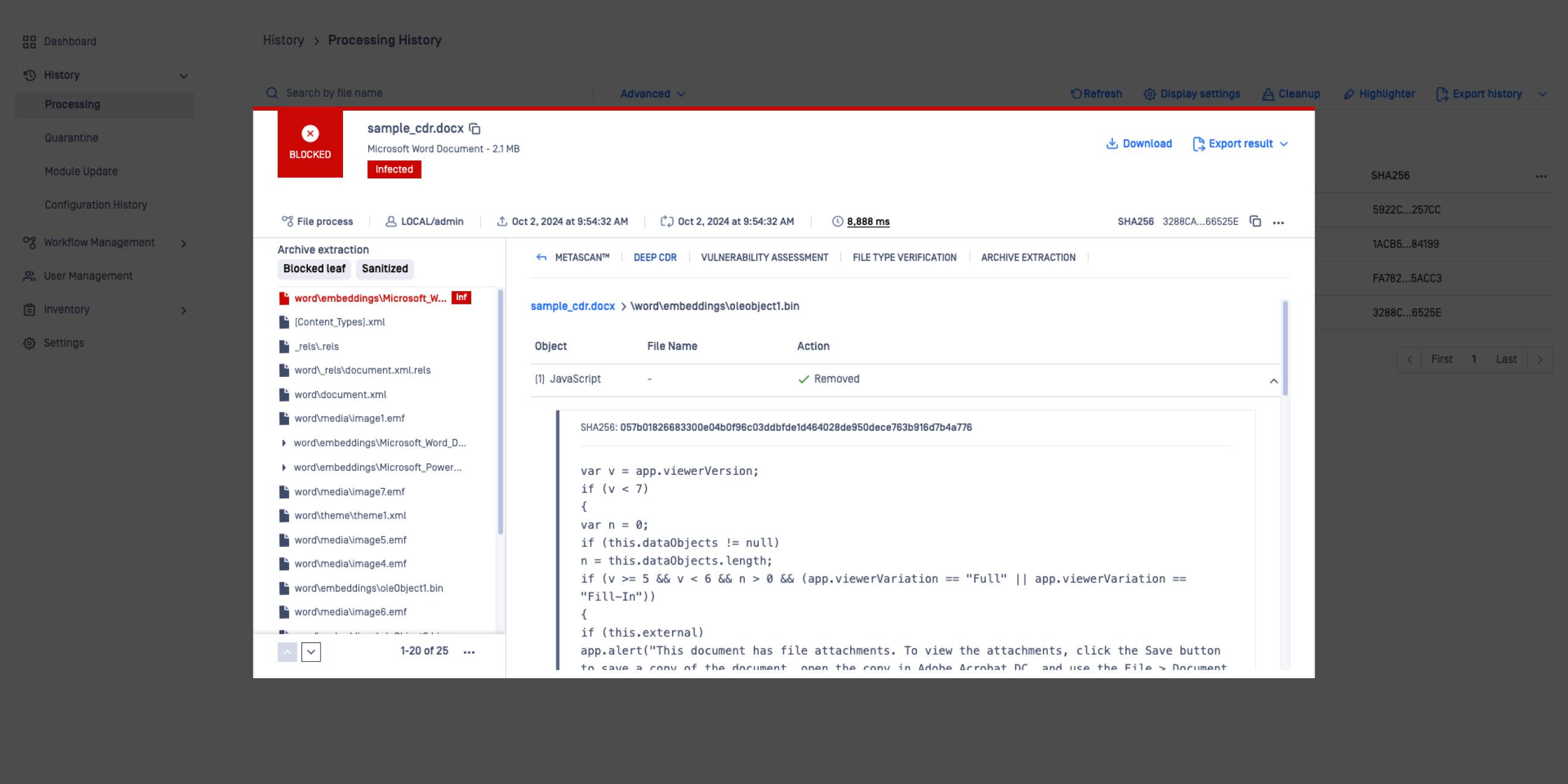

Limitazioni di macro e script

I divieti di macro nei documenti di Office e di JavaScript nei PDF sono difficili da applicare e possono limitare funzionalità vitali.

Scansione incompleta dell'archivio

Le soluzioni CDR tradizionali non sono in grado di eseguire la scansione ricorsiva di archivi e file zip.

Come funziona

Concentrandosi sulla prevenzione piuttosto che sul semplice rilevamento, Deep CDR migliora le difese antimalware, proteggendo le organizzazioni dagli attacchi basati su file, comprese le minacce mirate. Neutralizza gli oggetti potenzialmente dannosi nei file che attraversano il traffico di rete, le e-mail, gli upload, i download e i supporti portatili prima che raggiungano la rete.

Core Vantaggi

Completo

Protezione da codice fuori politica o potenzialmente dannoso, con il supporto di un'ampia gamma di oggetti oltre alle sole macro.

Potente

Abbastanza da sconfiggere le tecniche di offuscamento, compresa la steganografia, eliminando le potenziali minacce.

Affidabile

Rimozione delle minacce per i file complessi che mantiene l'usabilità dei file

Flessibile

La configurazione consente di elencare, rimuovere o esaminare il contenuto attivo, come macro o URL.

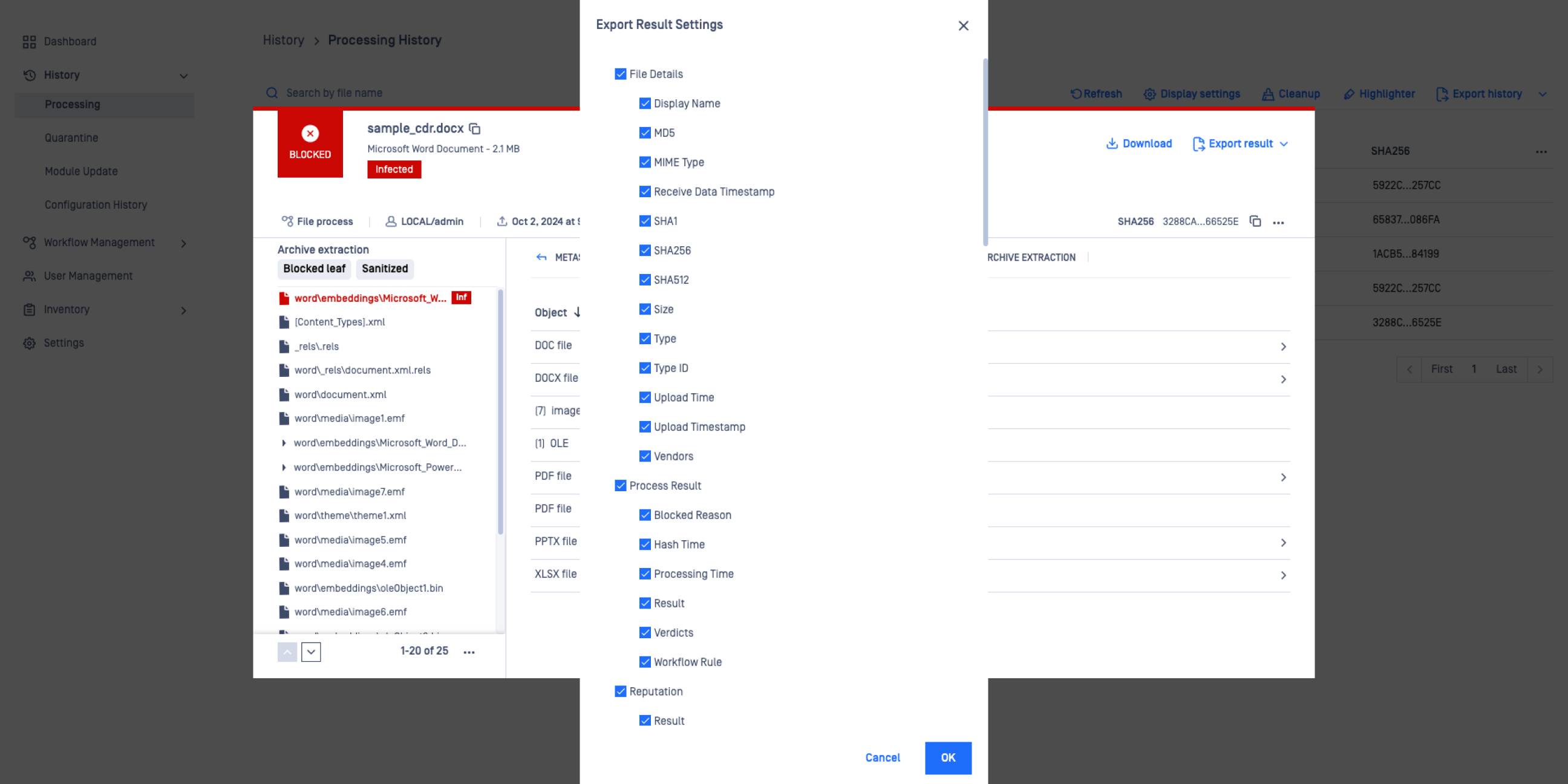

Approfondimento

Segnalazione di componenti sanificati e dati forensi per l'analisi del malware.

Efficiente

Abbastanza da disarmare e rigenerare nuovi file utilizzabili in pochi millisecondi.

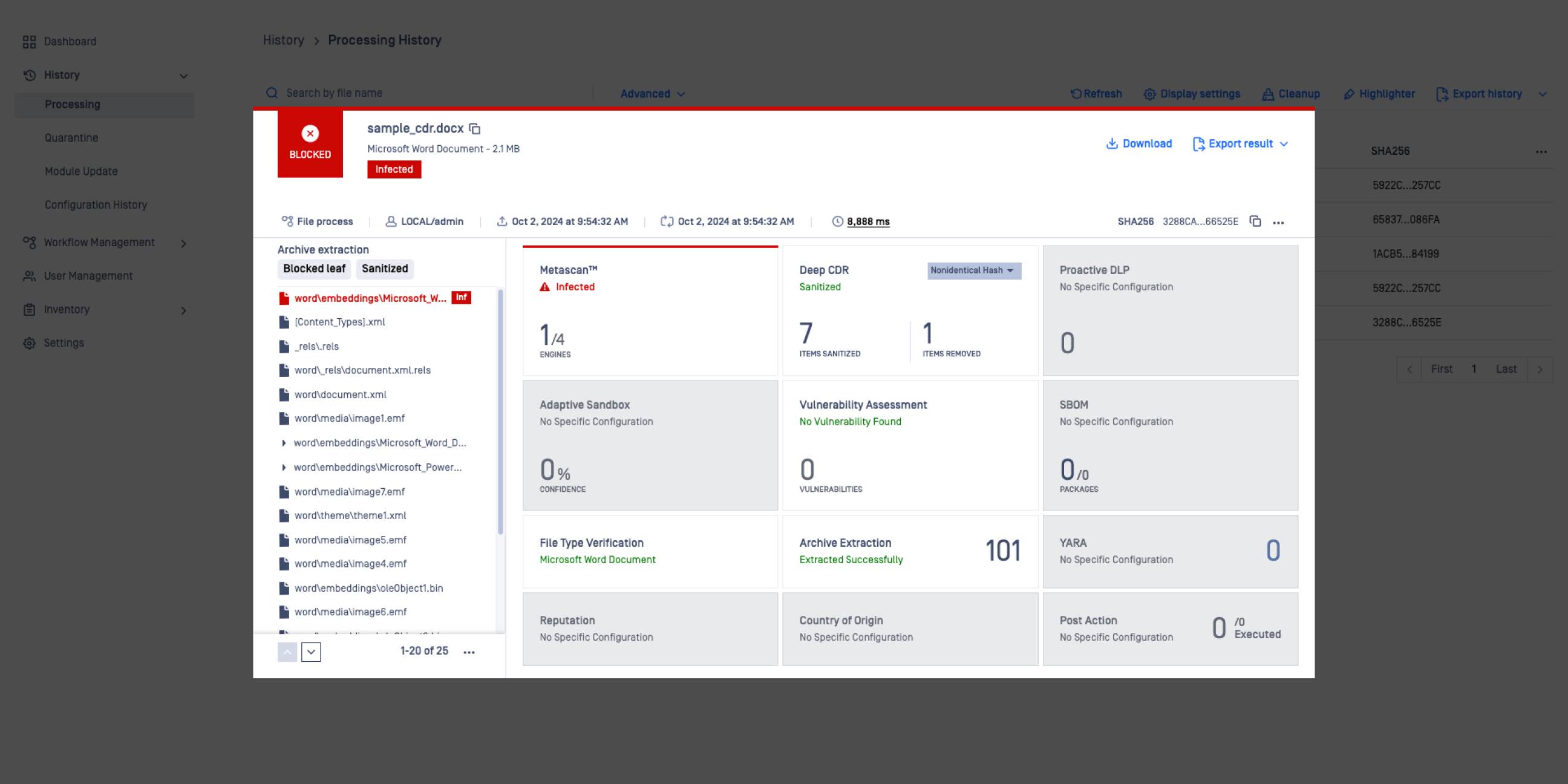

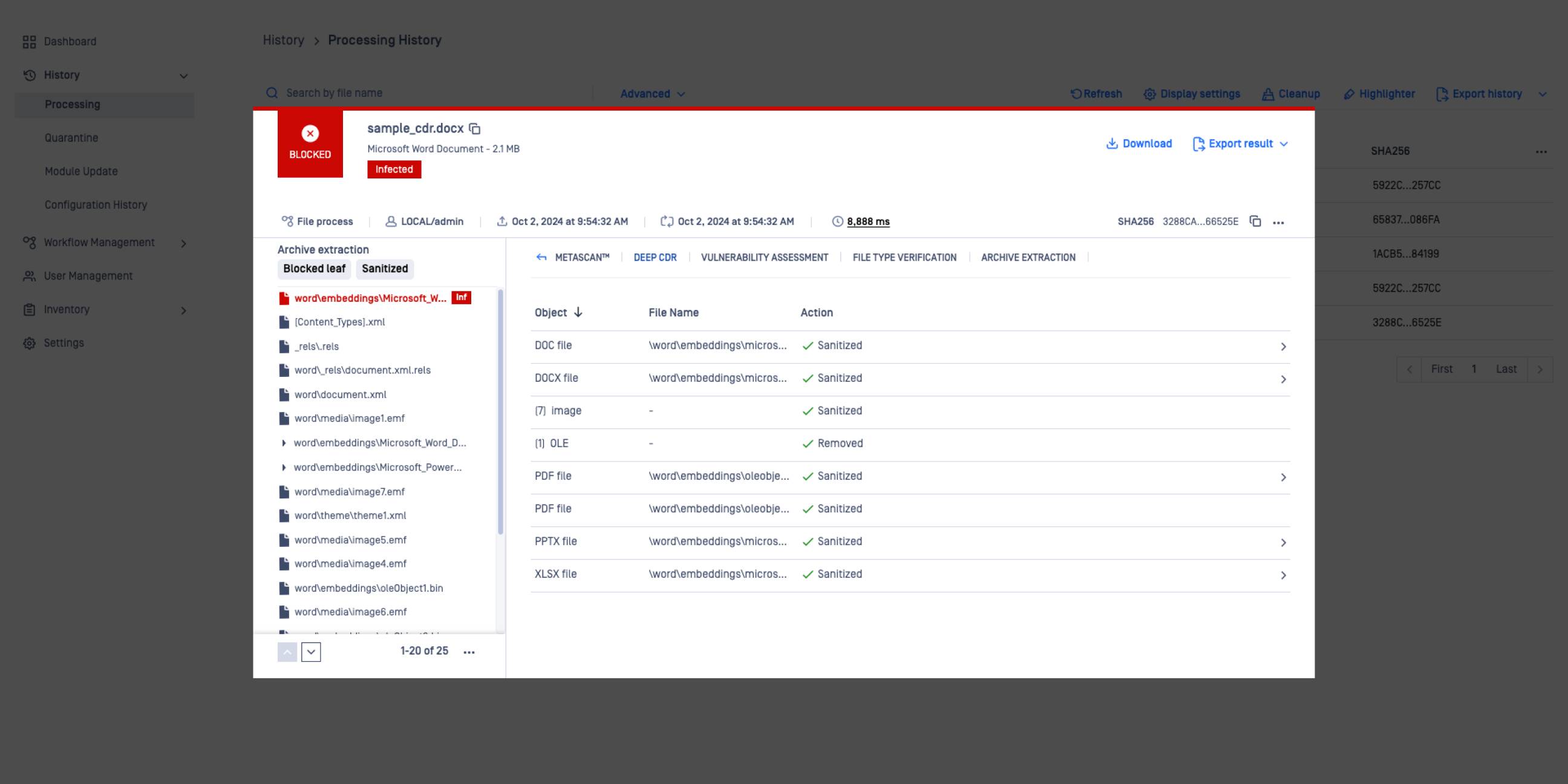

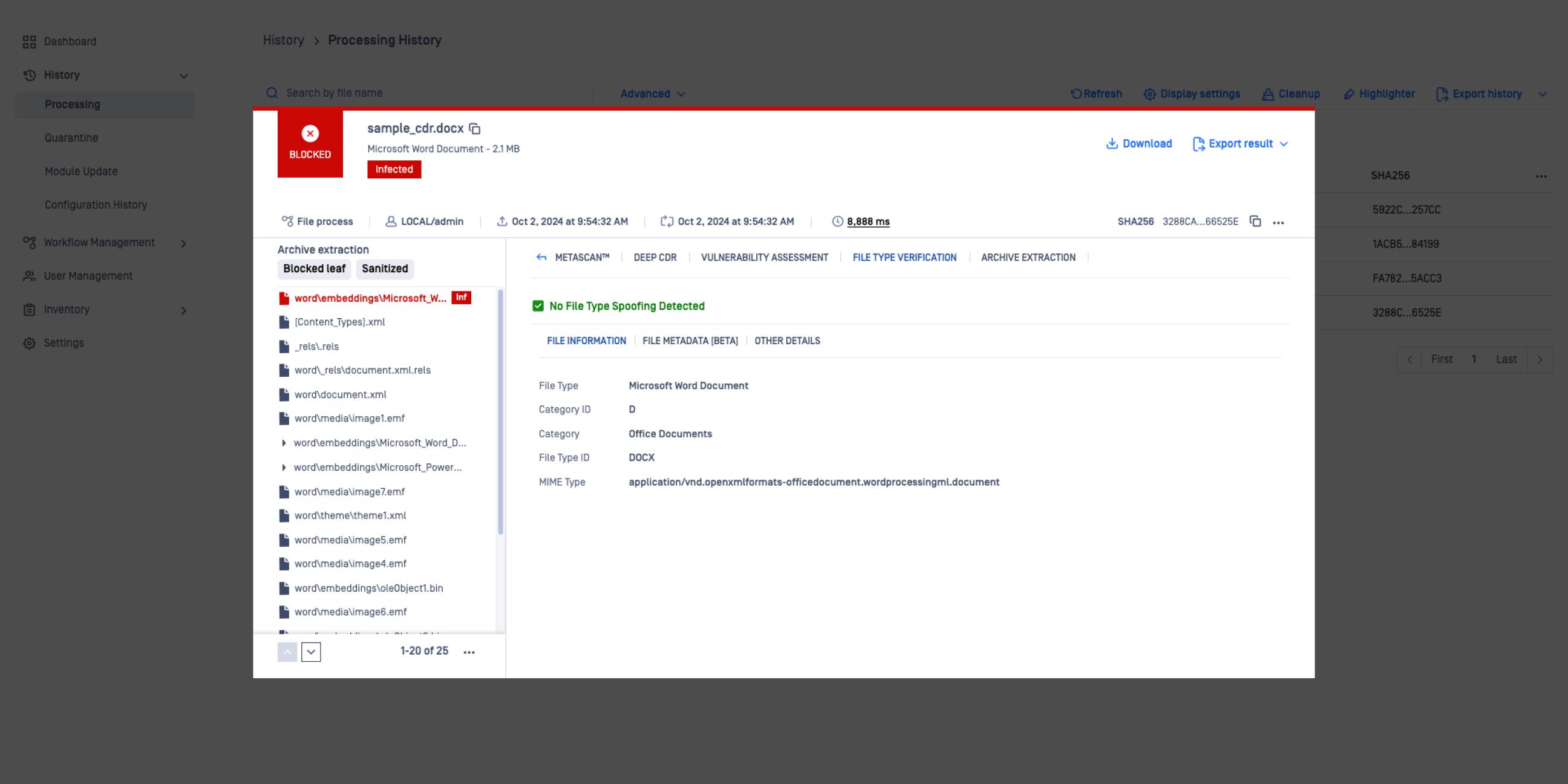

Vedetelo in azione

Eliminare efficacemente gli attacchi mirati zero-day affidandosi alla prevenzione piuttosto che al rilevamento.

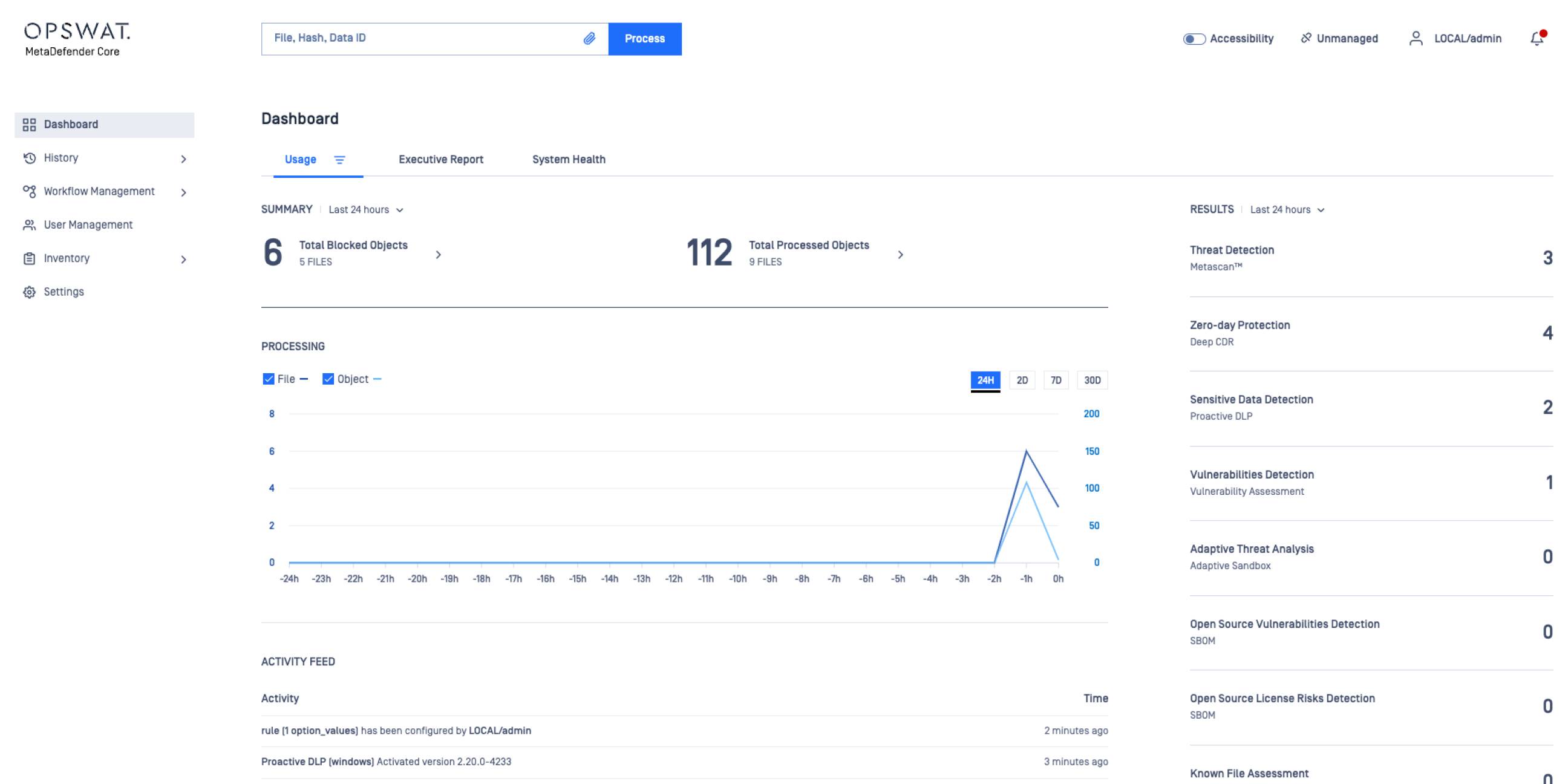

I dati in tempo reale migliorano la visibilità e il controllo.

L'elenco degli oggetti migliora la visibilità di tutti gli oggetti elaborati all'interno di un file sanificato.

Personalizzare il modo in cui vengono gestiti gli oggetti potenzialmente dannosi per allinearsi ai vostri obiettivi specifici.

L'elenco degli oggetti migliora la visibilità di tutti gli oggetti elaborati all'interno di un file sanificato.

Deep CDR La tecnologia restituisce informazioni forensi dettagliate per i file disarmati.

Esplora gli oltre 200 tipi di file supportati

Esplorate i tipi di file qui sotto e fate clic per vedere i dati sulle prestazioni, le versioni supportate ed esaminare i file di esempio.

Opzioni di distribuzione

Deep CDR Rapporti e diagnostica

OPSWAT Deep CDR: Il primo e unico a ottenere il 100% di precisione totale dai laboratori SE.

100% di valutazione nel test di disattivazione e ricostruzione dei contenuti del SecureIQ Lab

Deep CDR Test delle prestazioni

Scoprite le velocità di elaborazione dettagliate di alcuni dei tipi di file più diffusi in diversi ambienti operativi.

Dati diagnostici profondi

Deep CDR offre approfondimenti forensi sui file disarmati, fornendo agli analisti SOC sia dati di sintesi che risposte JSON dettagliate per un'analisi approfondita.

I clienti parlano di Deep CDR