Pubblicato originariamente il 05 giugno 2020.

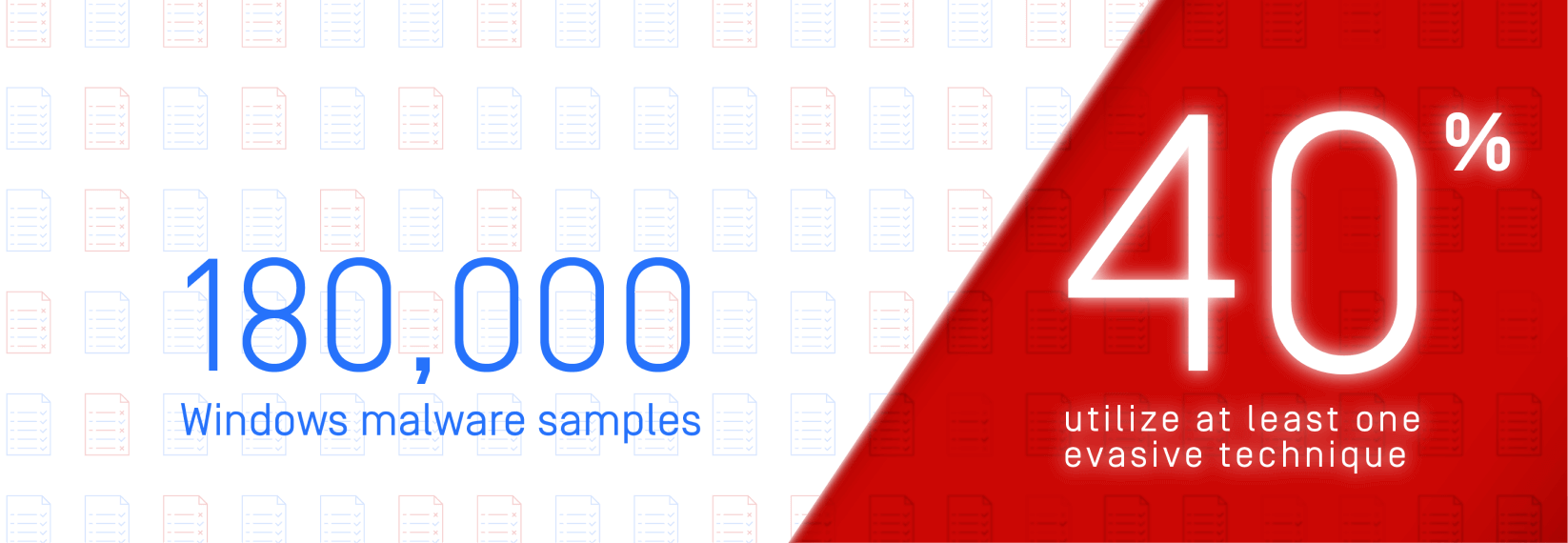

Le minacce informatiche sono in continua evoluzione, così come le tecniche di elusione. In uno studio condotto dall'Università di Genova, che ha analizzato 180.000 campioni di malware per Windows, ben il 40% di essi utilizza almeno una tecnica di elusione. In questo blog post esploriamo due metodi utilizzati dagli attori delle minacce per aggirare il software antivirus (AV).

Analizzeremo un esempio di malware per capire come gli aggressori utilizzano file Excel apparentemente innocui per infettare le organizzazioni. Il file contiene una macro che scarica un file stenografico e lo decodifica per estrarre un payload dannoso.

Password di VelvetSweatshop

La password predefinita "VelvetSweatshop" è una vecchia vulnerabilità introdotta per la prima volta nel 2012. Recentemente è stata utilizzata per diffondere il malware LimeRAT. I criminali informatici hanno scelto questa tattica perché Microsoft Excel è in grado di utilizzare la password predefinita incorporata VelvetSweatshop per decrittografare un file, aprirlo in modalità di sola lettura senza l'obbligo di password ed eseguire contemporaneamente le macro integrate.

Grazie alla crittografia del file di esempio con la password di VelvetSweatshop, alcuni motori di scansione antivirus hanno impedito il rilevamento del codice dannoso. Nei nostri test, solo 15 dei 40 AV hanno trovato la minaccia.

Macro protetta da password

Proprio come la protezione con password di un foglio di lavoro, Microsoft Excel consente agli utenti di bloccare una macro in Excel per impedirne la visualizzazione. Tuttavia, questa funzione non cripta le macro.

Quando abbiamo utilizzato questa funzione per nascondere la macro del malware campione, abbiamo anche reso meno efficace il rilevamento da parte di alcuni AV. Tre motori AV, che hanno rilevato con successo il campione di malware, non sono riusciti a vedere la minaccia quando la macro era protetta da password.

Cosa succede se combiniamo le due tattiche?

Applicando sia la password di VelvetSweatshop che la funzione Macro protetta da password per aiutare il campione dannoso a eludere il rilevamento, abbiamo assistito a una diminuzione significativa dei risultati della scansione. Solo 13 dei 40 motori AV sono stati in grado di rilevare la minaccia.

Qual è la soluzione per prevenire le tecniche di evasione del malware?

Gli attori delle minacce cercano sempre nuove tecniche per nascondere i loro file dannosi ai sistemi antivirus. Una delle migliori pratiche per sconfiggere il malware evasivo è disabilitare tutti gli oggetti potenzialmente dannosi nei file trasferiti nel sistema. Anche una macro innocua può diventare in seguito una vulnerabilità.

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR) rimuove tutto il contenuto attivo incorporato nei file (incluse macro, oggetti OLE, collegamenti ipertestuali e così via) e ricostruisce i file con i soli componenti legittimi. Inoltre, Deep CDR consente di esaminare le macro protette da password senza conoscere la password. Questa tecnologia leader del settore di OPSWAT è estremamente efficace per prevenire minacce note e sconosciute, compresi gli attacchi mirati zero-day e il malware evasivo avanzato.

Dopo la sanificazione del campione da parte di Deep CDR, abbiamo ora un file privo di minacce e pienamente funzionante.

Se le macro sono necessarie per le operazioni aziendali, è importante eseguire la scansione simultanea di ogni file con più AV per aumentare le possibilità di rilevamento delle minacce. OPSWAT è stato il pioniere del concetto di Multiscanning, scansionando i file con oltre 30 motori anti-malware commerciali. Combinando vari meccanismi e tecniche di analisi, tra cui le firme, l'euristica, l'AI/ML e l'emulazione, la tecnologia diOPSWAT Multiscanning consente di massimizzare i tassi di rilevamento con un basso costo totale di proprietà (TCO).

Per saperne di più su Deep CDR e Multiscanning o per parlare con un esperto tecnico di OPSWAT , scoprite la migliore soluzione di sicurezza per prevenire le minacce informatiche zero-day e evasive avanzate.