Ferma gli attacchi di domani

Rileva le minacce zero-day e il malware evasivo utilizzando l'analisi dinamica con informazioni integrate sulle minacce.

- Efficacia zero-day del 99,9%

- Analisi 20 volte più veloce

- Analizza tutti i file sul perimetro

OPSWAT è affidabile per

Perché gli strumenti tradizionali non sono sufficienti

Gli attacchi zero-day e il malware evasivo ora superano facilmente gli strumenti di sicurezza tradizionali, statici o lenti.

Evasione delle minacce

Il malware moderno è progettato per eludere le difese statiche, utilizzando controlli dell'ambiente, ritardi temporali e rilevamento sandbox per nascondere comportamenti dannosi.

Queste minacce si adattano in tempo reale, sfruttando i punti deboli degli strumenti tradizionali per infiltrarsi prima che le firme o gli algoritmi euristici possano reagire.

Risposta lenta agli incidenti

I team sovraccarichi devono gestire troppi avvisi e troppo poco contesto.

Senza una rapida selezione e una chiara definizione delle priorità, gli analisti perdono tempo prezioso indagando sui falsi positivi, mentre le minacce reali si spostano lateralmente e sottraggono dati senza essere rilevate.

Visibilità limitata

I sistemi frammentati creano punti ciechi tra i livelli di rete, endpoint e applicazione.

Quando il rilevamento non è unificato, le minacce possono rimanere invisibili, compromettendo sia gli sforzi di prevenzione che quelli di risposta in tutto l'ambiente.

Scarsa scalabilità

Gli strumenti tradizionali non sono stati progettati per gestire i volumi di dati odierni né la velocità degli attacchi moderni.

Con l'aumento dei carichi di file e traffico, le pipeline di rilevamento si bloccano, le code di analisi si allungano e le lacune di sicurezza si ampliano, lasciando le organizzazioni esposte a rischi.

127%

aumento della complessità del malware multi-stage

*

7.3%

dei file OSINT riclassificati come dannosi d

e entro 24 ore*

703%

aumento degli attacchi di phishing delle credenziali

alla fine del 2024*

*Secondo i dati dei test effettuati su oltre un milione di scansioni di file.

Rilevamento zero-day unificato

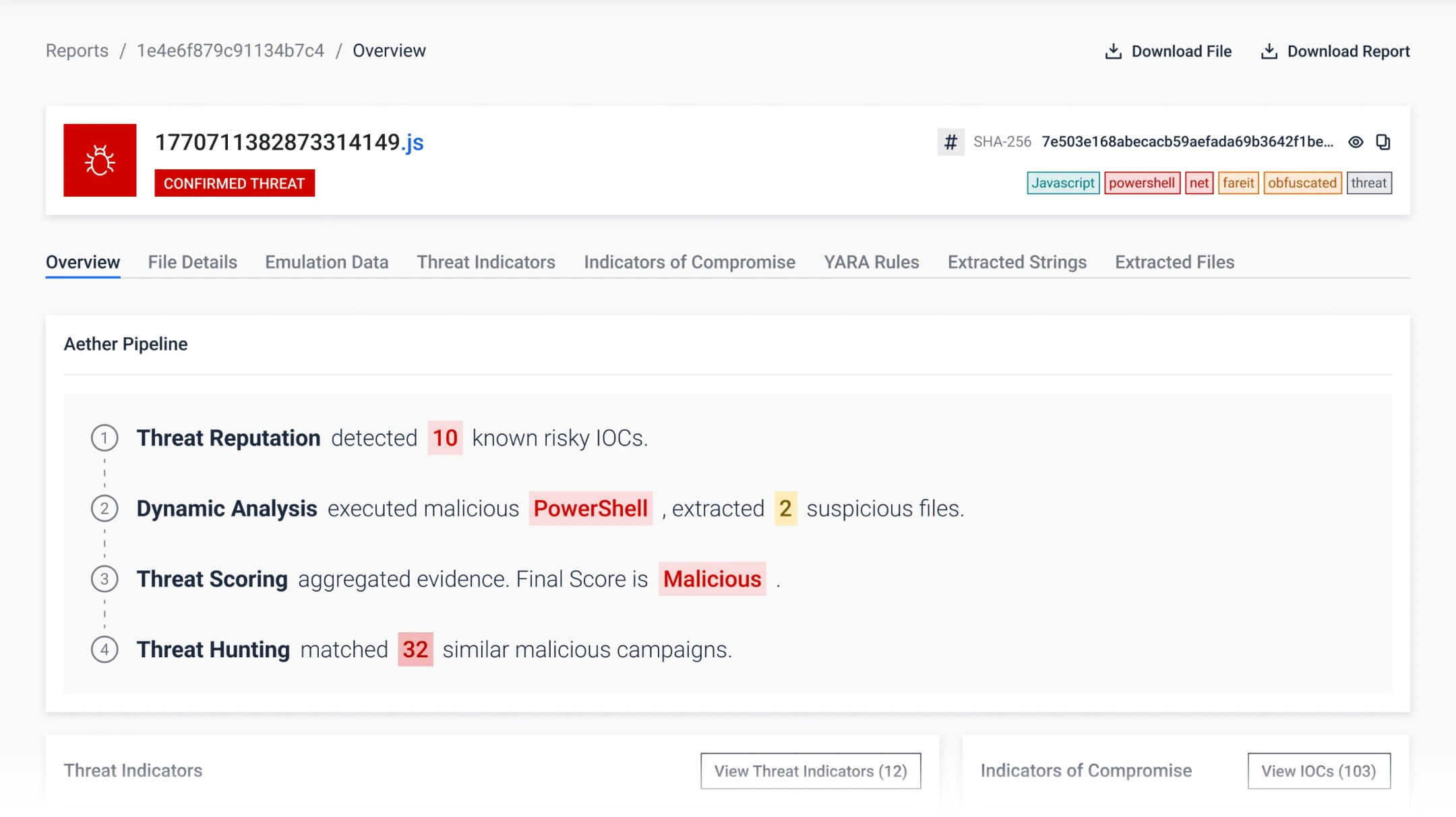

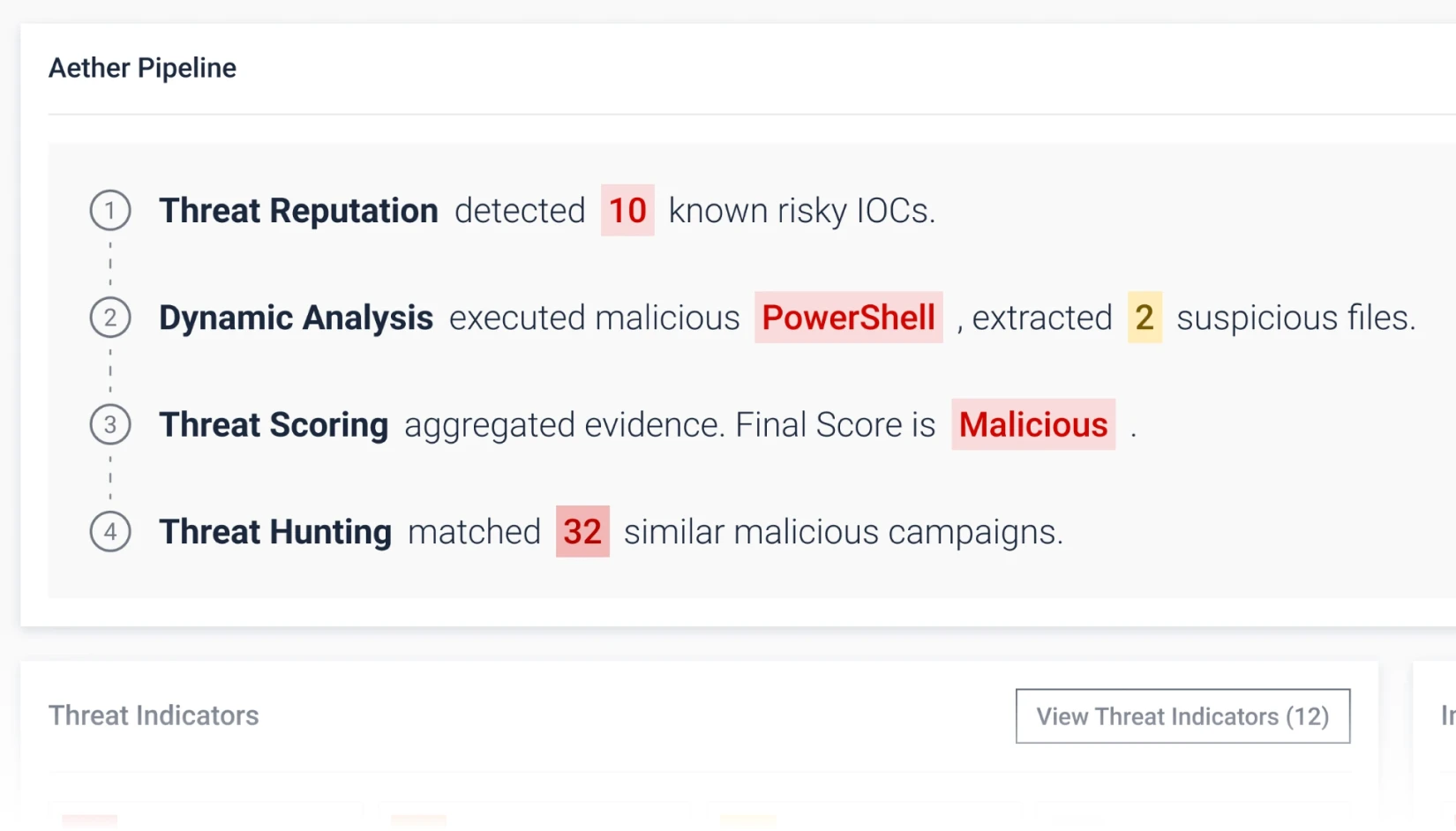

Livello 1: Reputazione delle minacce

Esporre rapidamente le minacce note dell'

Ferma l'ondata di minacce conosciute.

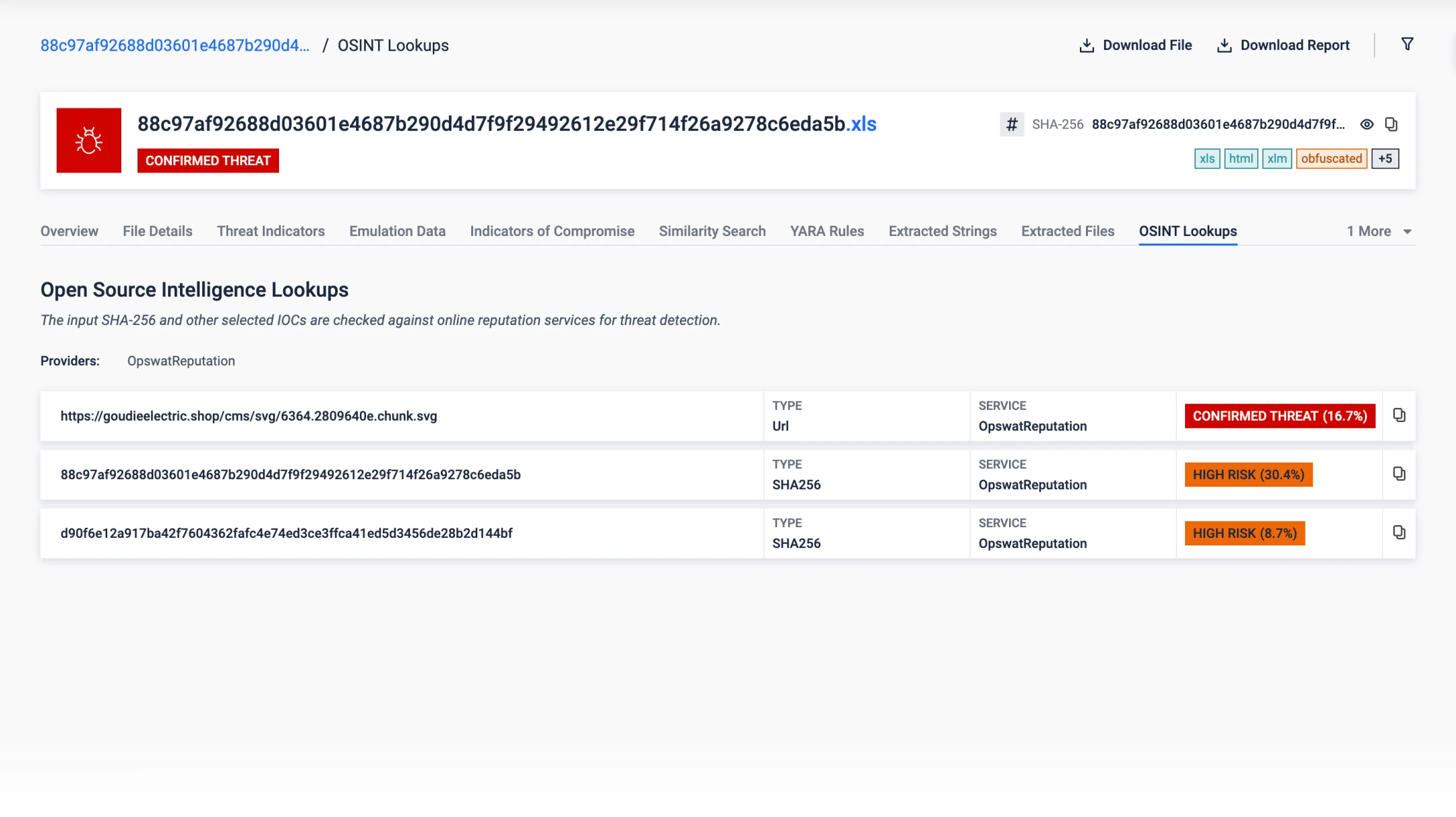

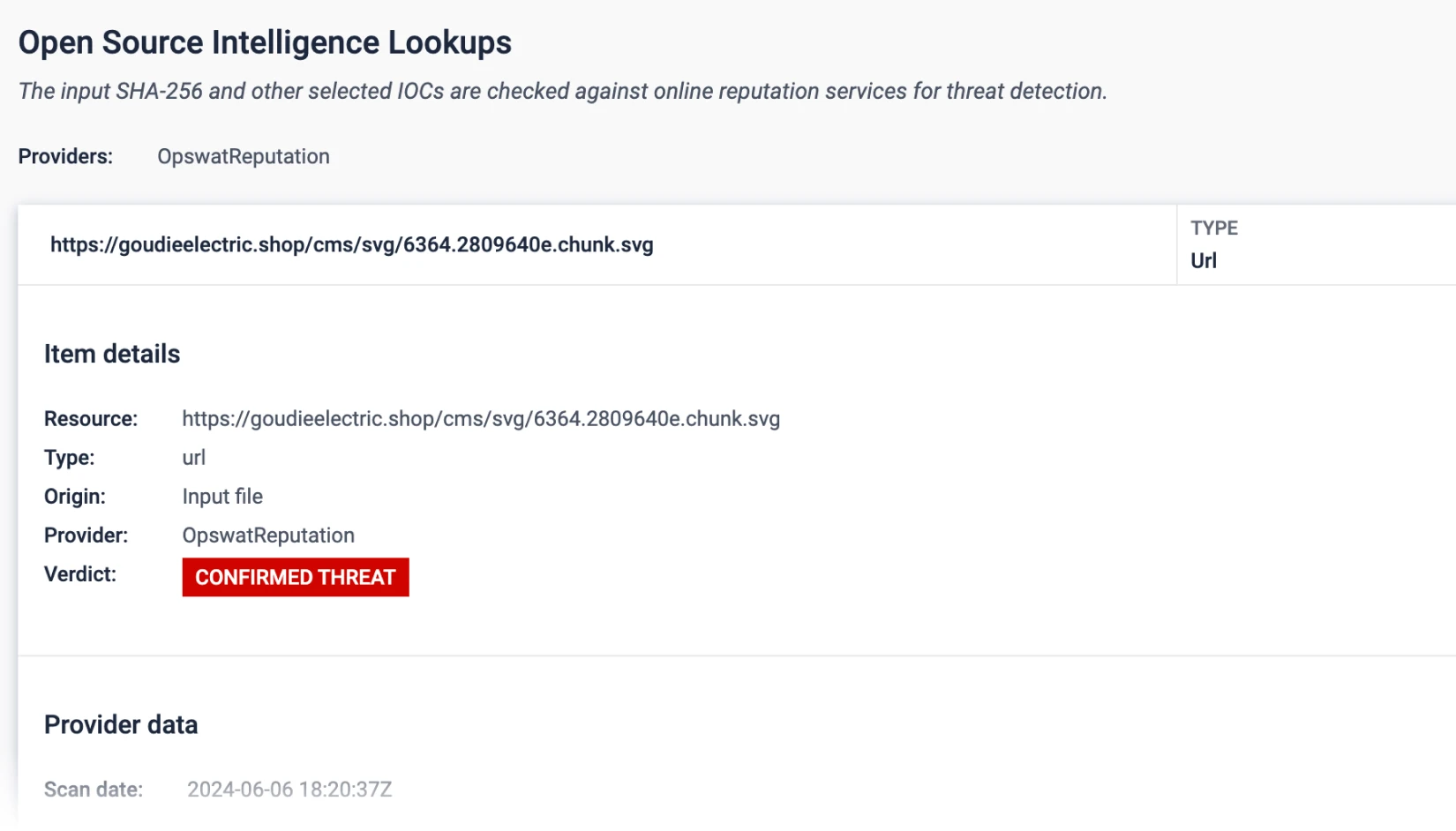

Controlla URL, IP e domini in tempo reale o offline per rilevare malware, phishing e botnet.

Blocca il riutilizzo di infrastrutture e malware di base e costringe gli aggressori a ruotare gli indicatori di base.

Livello 2: Analisi dinamica

Scopri le minacce sconosciute dell'

Rileva malware evasivo che si nasconde dai tradizionali sandbox.

Una sandbox basata su emulazione analizza i file per rilevare minacce nascoste come il ransomware.

Espone artefatti, catene di caricamento, logica degli script e tattiche di evasione.

Livello 3: Valutazione delle minacce

Dare priorità alle minacce

Riduci l'affaticamento da allarmi.

I livelli di rischio delle minacce sono classificati in modo da evidenziare rapidamente le minacce prioritarie in tempo reale.

Livello 4: Ricerca delle minacce

Identificare le campagne di malware "

"

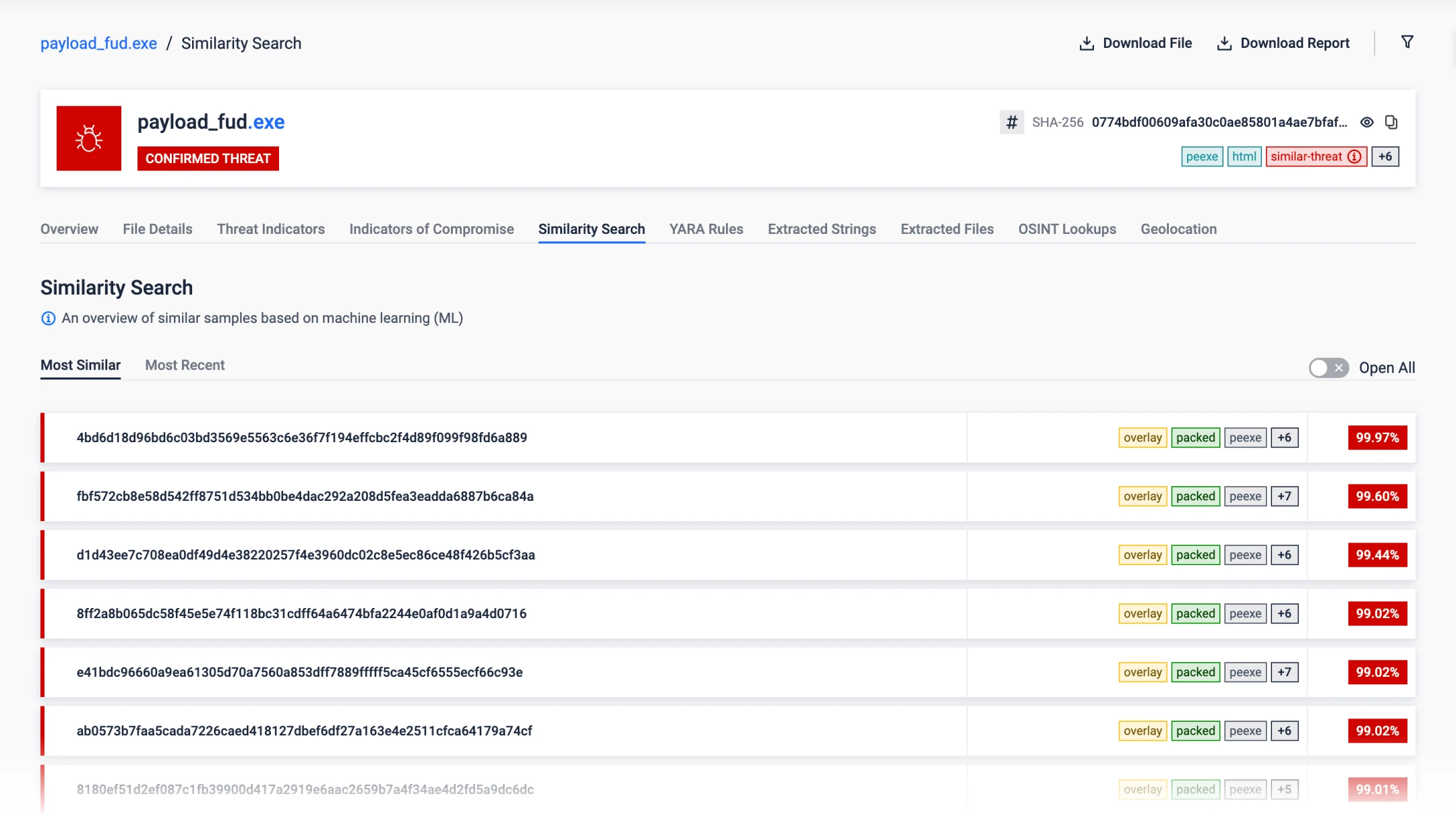

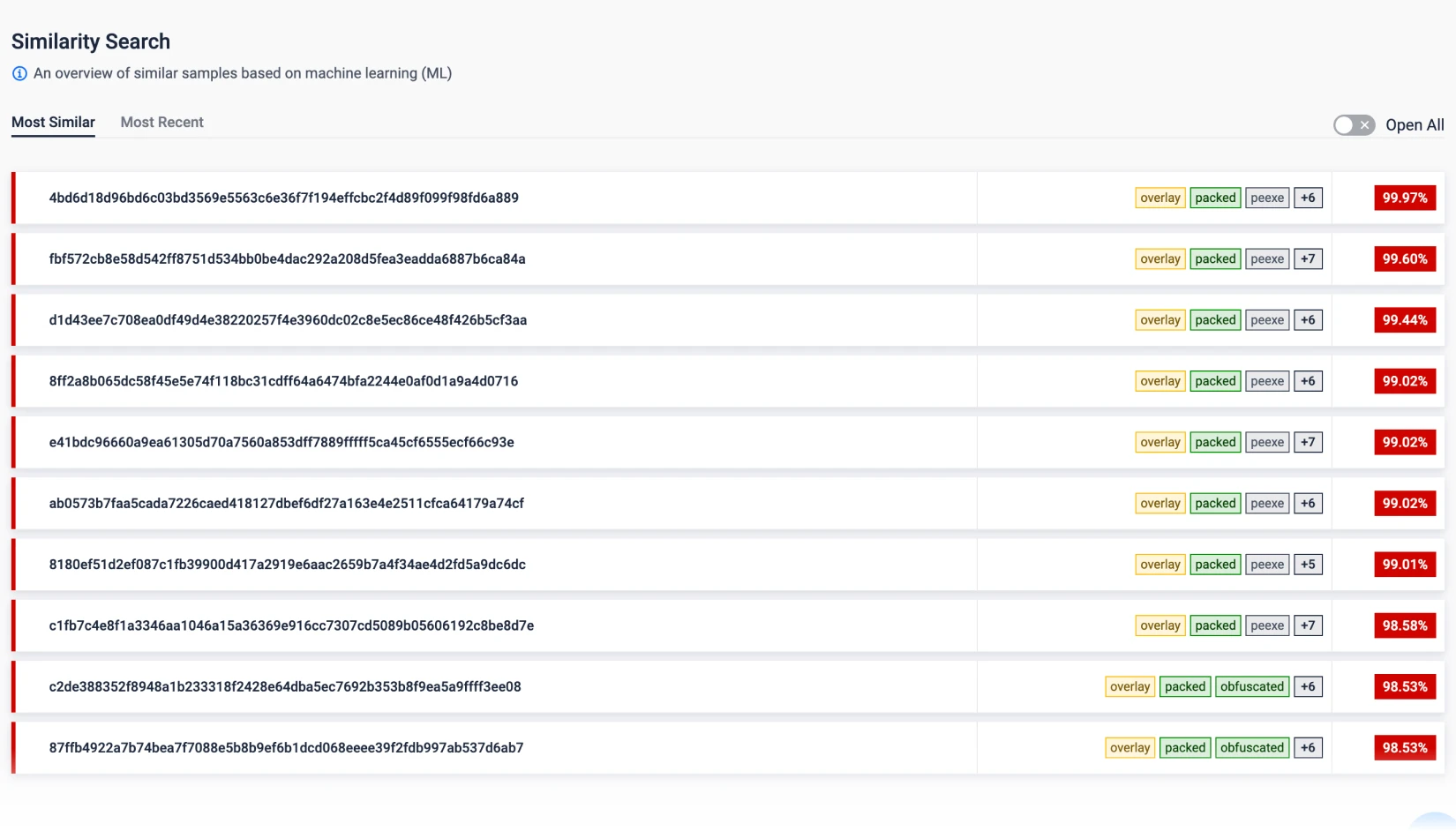

Ricerca di somiglianze tramite apprendimento automatico

La correlazione dei modelli di minaccia abbina minacce sconosciute a malware, tattiche, infrastrutture e altro ancora già noti.

Scopre famiglie e campagne di malware, costringendo gli aggressori a rivedere le loro tattiche e infrastrutture.

"La velocità più elevata che abbiamo mai testato su

."

Venak Sicurezza

330+

Marchi rilevabili

per ML-Based

Rilevamento del phishing

50+

Tipi di file

Estrai artefatti, immagini dell'

, e altro ancora

>14

Malware automatizzato

Famiglia

Estrazione

Integrazione facile

Fermiamo gli attacchi che nessuno sa nemmeno che esistono

.

20x

Più veloce delle soluzioni tradizionali

Visibilità approfondita e risposta rapida

Sfrutta miliardi di segnali di minaccia e la ricerca di somiglianze tra minacce basata sull'apprendimento automatico.

Analisi della struttura profonda

Analizza rapidamente oltre 50 tipi di file, inclusi LNK e MSI, per estrarre contenuti incorporati, artefatti e immagini.

La decodifica automatizzata, la decompilazione e l'emulazione dello shellcode, insieme all'unpacking Python, all'estrazione delle macro e al supporto AutoIT, offrono una visibilità approfondita sulle minacce nascoste.

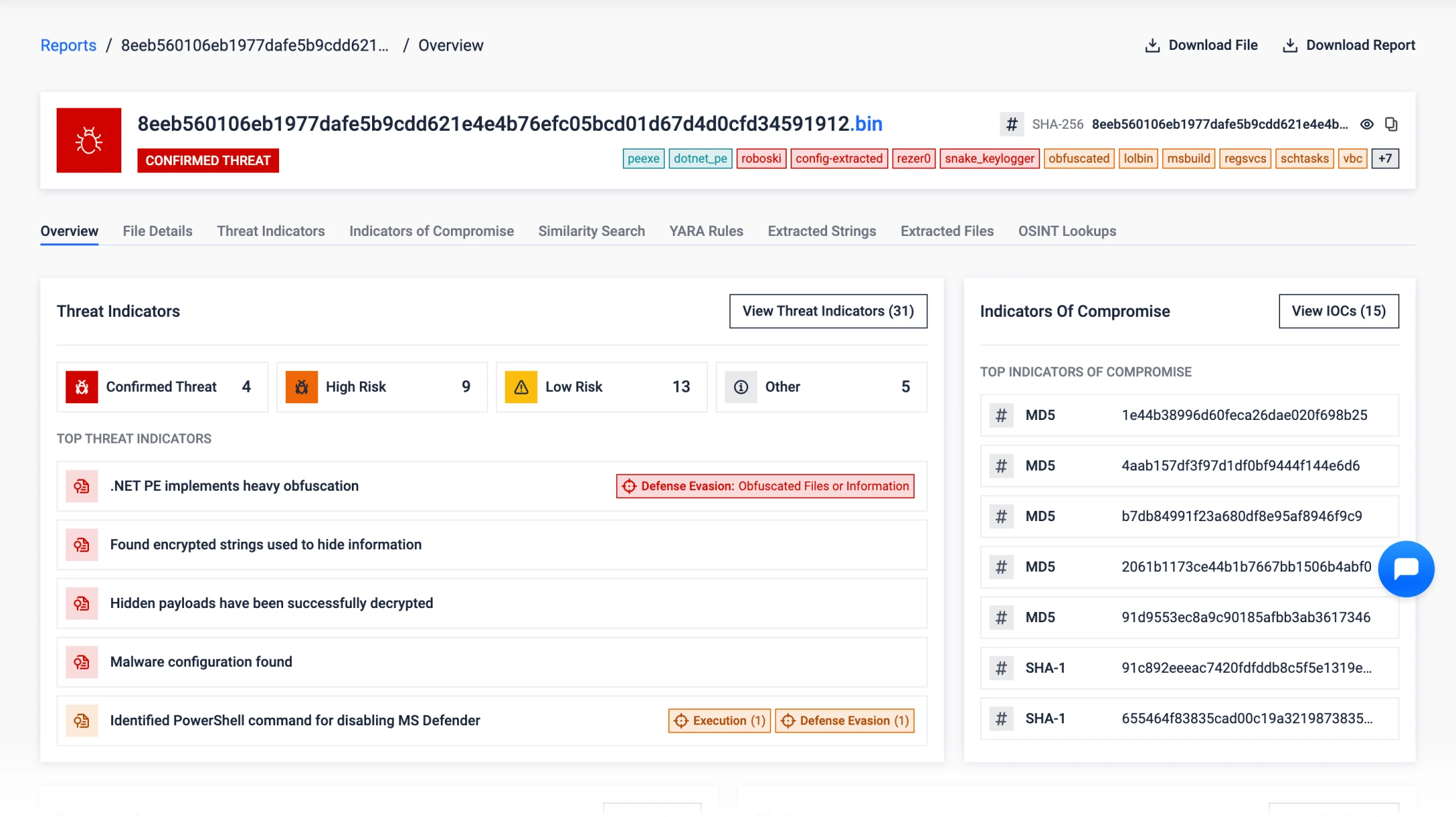

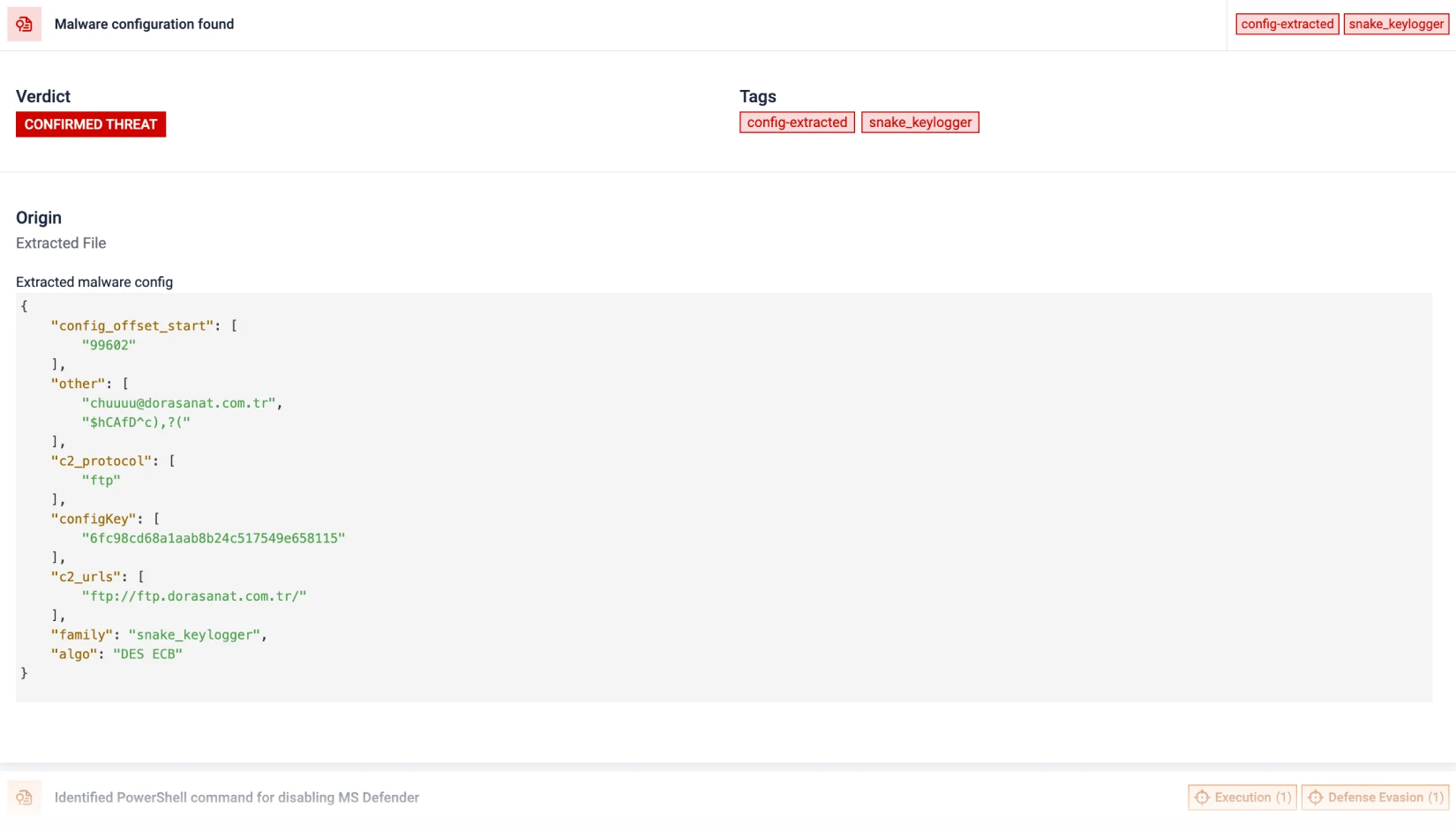

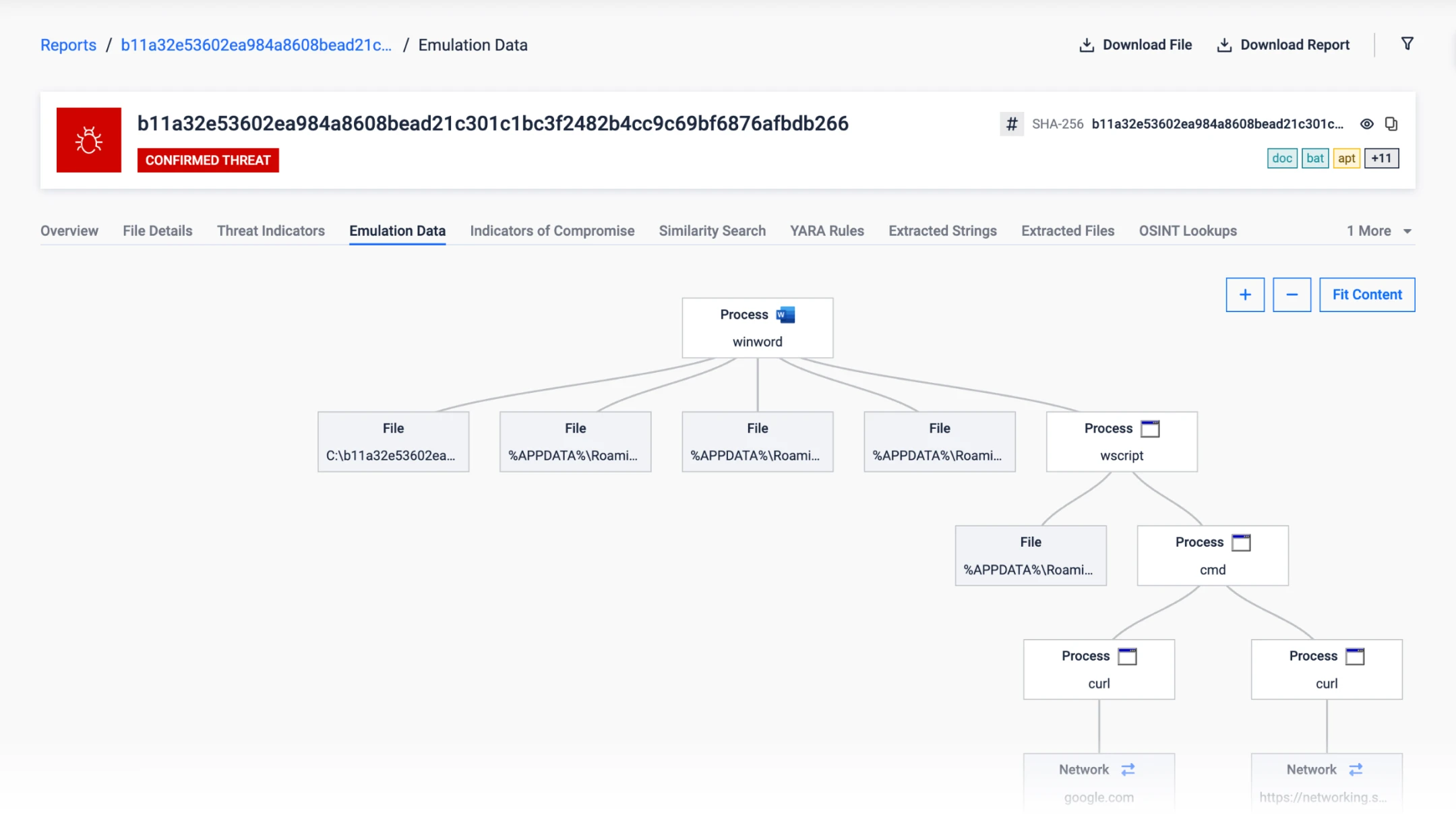

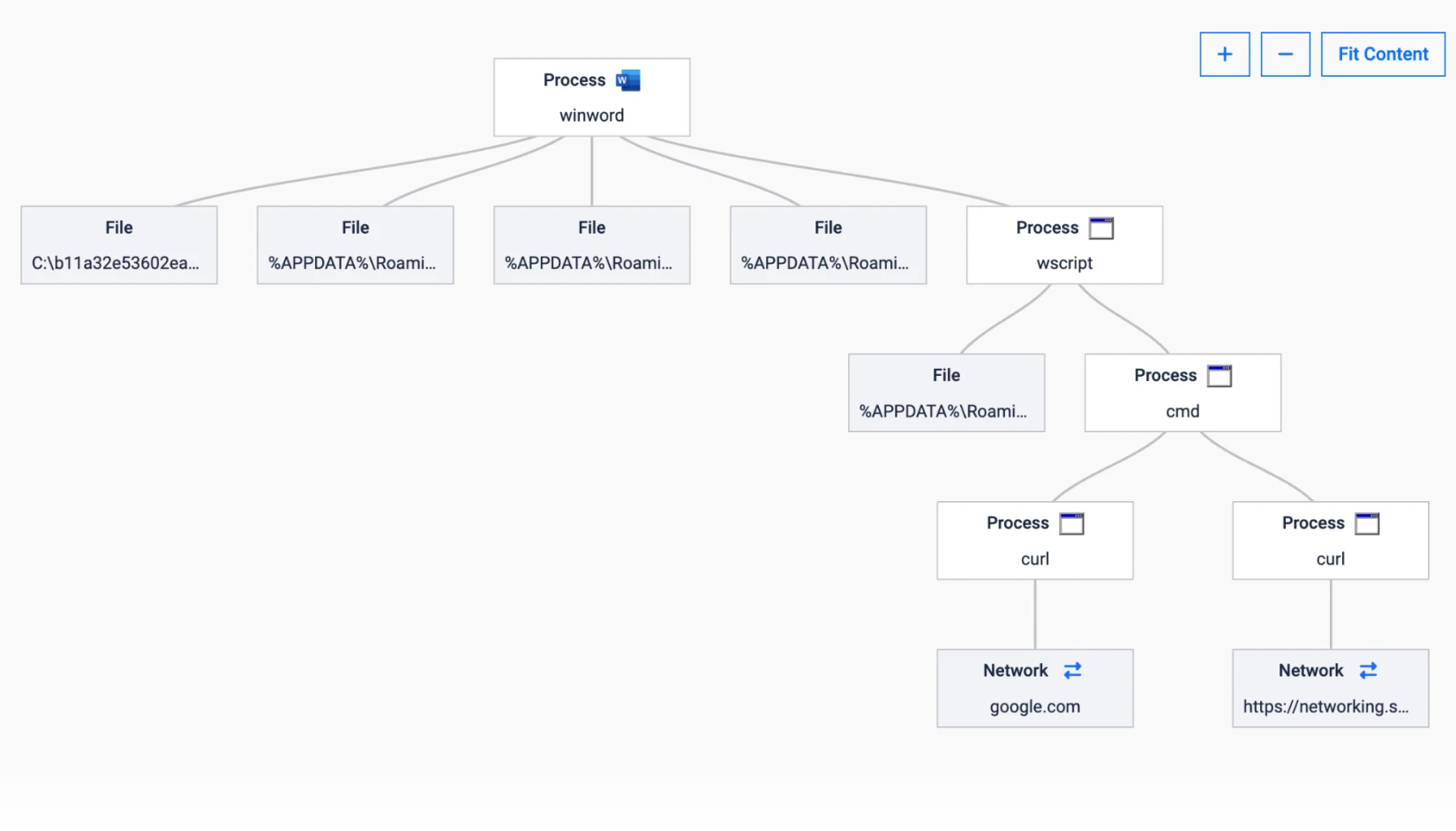

Analisi dinamica

Rileva e classifica le minacce attive utilizzando l'apprendimento automatico e detonazioni mirate in specifici stack di applicazioni o ambienti.

Bypassare i controlli anti-evasione, emulare script JavaScript, VBS e PowerShell e adattare dinamicamente i flussi di controllo per scoprire minacce sconosciute.

Rilevamento e classificazione delle minacce

Rileva oltre 330 marchi di phishing, anche offline, utilizzando l'analisi del Machine Learning (ML).

Correlate gli IOC, identificate le intenzioni dannose con oltre 900 indicatori comportamentali, estraete le configurazioni da oltre 18 famiglie di malware e rilevate le minacce sconosciute attraverso il clustering basato sulla somiglianza.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence integrazione

La ricerca automatizzata delle minacce e il rilevamento in tempo reale si integrano perfettamente tra le diverse fonti di intelligence.

Il sistema esporta nei formati MISP e STIX, interroga il MetaDefender Cloud Reputation Service, si connette con fornitori di intelligence open source e genera automaticamente regole YARA per ogni minaccia rilevata.

Motore anti-evasione di nuova generazione

Estrae indicatori di compromissione da malware altamente evasivo e fa esplodere attacchi mirati in modo che gli analisti possano concentrarsi su risultati di alto valore.

La sandbox neutralizza tecniche di evasione avanzate quali long sleep e loop, controlli utente o dominio, geofencing, controlli delle impostazioni locali del sistema operativo, VBA stomping, comportamenti avanzati di esecuzione automatica quali trigger al passaggio del mouse e abuso del task scheduler.

- MetaDefender

- MetaDefender

Rapporto OPSWAT 2025 sul panorama OPSWAT informatiche (

)

Il malware è più evasivo che mai

: guarda i dati.

Potenzia il rilevamento zero-day

in ogni ambiente

La soluzione Zero-Day Detection OPSWATsi basa su una suite unificata di tecnologie che combinano sandboxing, intelligenza adattiva e analisi comportamentale dell'

, per individuare minacce sconosciute con rapidità e su larga scala, in locale, nel cloud o in qualsiasi altro ambiente intermedio.

MetaDefender Aether™

Soluzione autonoma per il rilevamento zero-day, che combina sandboxing avanzato e intelligence integrata sulle minacce. Scopri relazioni nascoste attraverso l'apprendimento automatico delle somiglianze tra minacce e i dati sulla reputazione per ottenere informazioni utili per una risposta più rapida.

MetaDefender Threat Intelligence™

Identificate le minacce zero-day, valutate la reputazione dei file in tempo reale e rispondete più rapidamente ai rischi emergenti grazie alla ricerca delle somiglianze tra minacce basata sull'apprendimento automatico e ai controlli della reputazione delle minacce. I team di sicurezza ottengono informazioni più approfondite sulle minacce per garantire difese più solide contro malware in continua evoluzione e attacchi mirati.

Sblocca il rilevamento zero-day su tutte le soluzioni

Scopri come è possibile integrare il rilevamento zero-day nel perimetro della tua rete,

garantendo a tutti i file un rilevamento zero-day avanzato senza rallentamenti delle prestazioni.

Detonator - La ricerca infinita di un

e per il rilevamento zero-day

La storia dietro la tecnologia di analisi dinamica leader del settore OPSWAT

La storia dietro MetaDefender

Jan Miller – Direttore tecnico, Analisi delle minacce presso OPSWAT

Jan Miller è un pioniere nell'analisi moderna del malware, noto per aver lanciato piattaforme che hanno trasformato il modo in cui il settore rileva le minacce evasive. Dopo aver fondato Payload Security e successivamente guidato Falcon X presso CrowdStrike, ha continuato a innovare con Filescan.io, successivamente acquisito da OPSWAT. In qualità di membro del consiglio di amministrazione dell'AMTSO, sostiene la trasparenza promuovendo tecniche che combinano l'analisi dinamica con l'intelligence sulle minacce per smascherare il malware evasivo.

L'analisi dinamica si evolve con le informazioni integrate sulle minacce

MetaDefender combina emulazione a livello di CPU, analisi comportamentale e intelligence adattiva sulle minacce (reputazione delle minacce, punteggio, ricerca per somiglianza). Ciò significa verdetti zero-day più rapidi e un contesto più ricco che potenzia la ricerca delle minacce e la risposta automatizzata in tutto il vostro stack di sicurezza.

Velocità e sicurezza convalidate dall'

e AMTSO

In linea con gli standard dell'Anti-Malware Testing Standards Organization (AMTSO), il test di Venak Security confermaSandbox OPSWATnel campoSandbox Adaptive .

Fiducia a livello mondiale per la difesa di ciò che è critico

OPSWAT della fiducia di oltre 2.000 organizzazioni in tutto il mondo per la protezione dei loro dati critici, delle loro risorse e delle loro reti dalle minacce provenienti da dispositivi e file

.

Costruito appositamente per ogni settore

Supportare la conformità

con i requisiti normativi

Con l'aumentare della sofisticazione degli attacchi informatici e dei soggetti che li perpetrano, gli organi di governo di tutto il mondo stanno implementando normative per garantire che le infrastrutture critiche facciano il necessario per rimanere sicure

.

Risorse consigliate

MetaDefender per Cloud

Sondaggio SANS 2025 su rilevamento e risposta

2025 Rapporto OPSWAT sul panorama delle minacce

Comunità FileScan.io

Scopri le minacce nascoste con l'analisi approfondita del malware

basata sulla tecnologia MetaDefender

OPSWAT: provala gratuitamente.

Domande frequenti

Elimina il punto cieco delle minacce sconosciute basate su file combinando controlli di reputazione, analisi dinamica basata su emulazione e intelligence comportamentale, consentendo di individuare payload in memoria, loader offuscati e kit di phishing che le firme e gli strumenti endpoint non riescono a rilevare.

Si collega all'ingestione (ICAP, e-mail, MFT, web), arricchisce il tuo SIEM/SOAR (MISP/STIX, Splunk SOAR, Cortex XSOAR) e fornisce IOC ad alta fedeltà e comportamenti mappati MITRE per migliorare i rilevamenti su tutti i tuoi strumenti.

No. Il "filtro ottimale" basato sulla reputazione rimuove immediatamente la maggior parte dei rumori; i file sospetti vengono detonati in una sandbox di emulazione che è 10 volte più veloce e 100 volte più efficiente in termini di risorse rispetto alle sandbox VM legacy, mantenendo veloce il flusso dei file e catturando comunque lo 0,1% delle minacce zero-day che contano.

Sì. Implementazione cloud, ibrida o completamente on-premise/air-gapped (supportata da RHEL/Rocky Linux), con modalità offline e whitelist dei certificati, accesso basato sui ruoli, registri di audit e controlli di conservazione dei dati per ambienti di tipo NIS2/IEC 62443/NIST.

Riduzione del volume degli incidenti/MTTR (meno falsi positivi, contesto più ricco), rilevamento anticipato delle minacce silenziose OSINT e riduzione misurabile del rischio per i flussi di lavoro dei file (e-mail, MFT, portali). La maggior parte dei clienti inizia con un POC limitato al proprio traffico reale, per poi espandersi.