La storia della soluzione leader di OPSWATper l'analisi del malware

La necessità di Sandbox più intelligenti

Man mano che le minacce informatiche diventano più sofisticate, le misure di sicurezza tradizionali, come le soluzioni antivirus, faticano sempre più a tenere il passo. Gli autori di malware si sono adattati, utilizzando tecniche avanzate di offuscamento, misure anti-sandboxing e tattiche di malware senza file progettate per eludere il rilevamento. I primi sistemi di analisi del malware si basavano sull'hooking di base di API o sul monitoraggio del kernel per catturare i comportamenti, ma questi approcci erano spesso rilevabili dal malware sofisticato, consentendogli di nascondere la sua vera natura.

Con l'aumento di ransomware, exploit zero-day e APT (advanced persistent threats), le organizzazioni hanno bisogno di soluzioni molto più complete per rilevare, analizzare e mitigare queste minacce prima che provochino danni ai loro ambienti. È qui che il sandboxing - il processo di esecuzione di file o programmi sospetti in ambienti isolati per osservarne il comportamento - svolge un ruolo fondamentale nell'analisi automatizzata del malware.

Ma con l'evoluzione delle minacce, si sono evolute anche le tecnologie di sandboxing. Dal semplice aggancio di API alla virtualizzazione, all'analisi ibrida e ora all'emulazione, le sandbox sono diventate strumenti essenziali per il rilevamento del malware moderno. Esploriamo le principali tappe dell'evoluzione delle tecnologie di sandboxing e spieghiamo come le moderne sandbox affrontano le minacce odierne, sempre più evasive.

Che cos'è Sandbox?

Una sandbox è un ambiente sicuro e isolato utilizzato per testare file sospetti attraverso l'analisi dinamica (osservando il comportamento dei programmi in tempo reale eseguendoli o simulandoli) per identificare potenziali minacce. Ciò consente ai professionisti della sicurezza di rilevare qualsiasi azione dannosa che il file potrebbe tentare, come l'accesso non autorizzato ai dati, la diffusione ad altre parti del sistema o lo sfruttamento di vulnerabilità.

Simulando vari scenari del mondo reale all'interno della sandbox, come le tipiche comunicazioni di rete o le interazioni degli utenti, i team di sicurezza possono capire come il malware potrebbe agire in un ambiente reale. Questo isolamento garantisce che, anche se il software è dannoso, rimanga contenuto all'interno dell'ambiente sandbox, mantenendo il sistema e la rete più ampi al sicuro dall'infezione.

Le sandbox moderne utilizzano una combinazione di analisi dinamica e statica (esame della struttura del codice senza esecuzione) per identificare meglio il malware, comprese le minacce nuove o inedite. Sono particolarmente efficaci per identificare il malware polimorfico che cambia aspetto per evitare il rilevamento o per le minacce che utilizzano tattiche di esecuzione ritardata. Le sandbox sono comunemente integrate in soluzioni di cybersecurity avanzate, come firewall di nuova generazione, gateway di posta elettronica sicuri e piattaforme di protezione degli endpoint, fornendo un ulteriore livello di sicurezza contro le minacce più sofisticate.

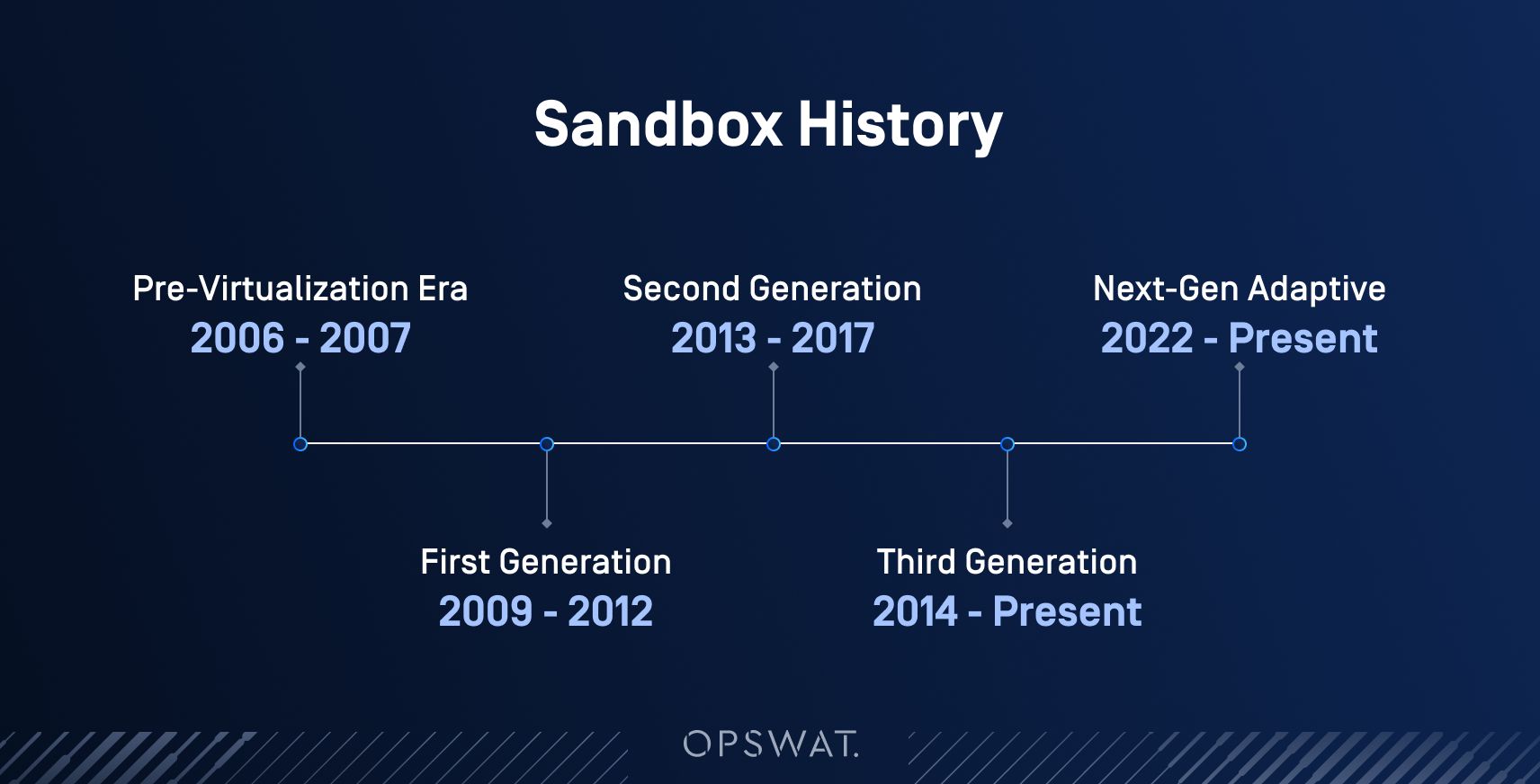

Come si è evoluto il sandboxing nel tempo

2006: Le prime sandbox di aggancio di API

- Tecnologia: Introduzione dell'hooking API in modalità utente per catturare il comportamento del malware direttamente sul sistema host. Tuttavia, queste sandbox non erano adeguatamente isolate e lasciavano l'endpoint vulnerabile.

2007: I primi progetti accademici Sandbox

- Tecnologia: Simili alle sandbox di API, questi progetti si sono concentrati sulla ricerca accademica, ma non sono stati isolati, rendendoli suscettibili di essere aggirati dal malware.

Fornitori degni di nota:

Sunbelt Software, Progetti accademici

2009: Introduzione delle sandbox basate sulla virtualizzazione

- Tecnologia: Questa era ha introdotto la virtualizzazione completa del sistema, consentendo l'esecuzione del malware in macchine virtuali isolate. In questo modo l'analisi è stata più sicura, contenendo completamente il malware.

2010: Sandbox commerciali basate sulla virtualizzazione

- Tecnologia: Ha introdotto ambienti di esecuzione a più stadi utilizzando la virtualizzazione per rilevare le minacce persistenti avanzate (APT), andando oltre i meccanismi di rilevamento tradizionali.

Fornitori degni di nota:

Fondazione Cuckoo, FireEye

2012: Sandbox di virtualizzazione basate su dispositivi

- Tecnologia: Focalizzata su sandbox on-premise basate su appliance per ambienti ad alta sicurezza, che offrono un isolamento completo e una ricca analisi comportamentale, ideale per le reti air-gapped.

2013: Analisi ibrida

- Tecnologia: Combina l'analisi statica del codice con l'esecuzione dinamica, incorporando i dump di memoria per fornire approfondimenti forensi, soprattutto per le minacce informatiche evasive.

Fornitori degni di nota:

FireEye, Joe Security, Payload Security (successivamente acquisita da CrowdStrike)

2014: Sandboxing basato su Hypervisor

- Tecnologia: Queste sandbox analizzano il malware a livello di hypervisor, evitando l'aggancio a API e fornendo visibilità a livello di kernel, migliorando al contempo la furtività contro le tecniche anti-sandboxing.

2017-2022: Sandboxing multipiattaforma e Cloud

- Tecnologia: Ha introdotto il supporto multipiattaforma (ad esempio, Windows, macOS, Linux) e le implementazioni cloud-native, integrando i flussi di lavoro guidati da API per il rilevamento di malware su larga scala.

Fornitori degni di nota:

VMRay, Joe Security, CrowdStrike

2022: Sandboxing Adaptive di nuova generazione

- Tecnologia: Le sandbox emergenti si stanno evolvendo in piattaforme complete di rilevamento delle minacce che uniscono approfondimenti basati sull'intelligenza artificiale, analisi statiche e dinamiche e motori di reputazione. Queste piattaforme includono le proprie pipeline di orchestrazione, offrendo capacità di rilevamento e risposta alle minacce end-to-end.

- Capacità: Supportano implementazioni multi-cloud e combinano un elevato throughput con funzionalità SOAR (Security Orchestration, Automation, and Response) per automatizzare l'intero ciclo di vita del rilevamento.

Fornitori degni di nota:

OPSWAT

L'ascesa dell'analisi ibrida e dell'emulazione

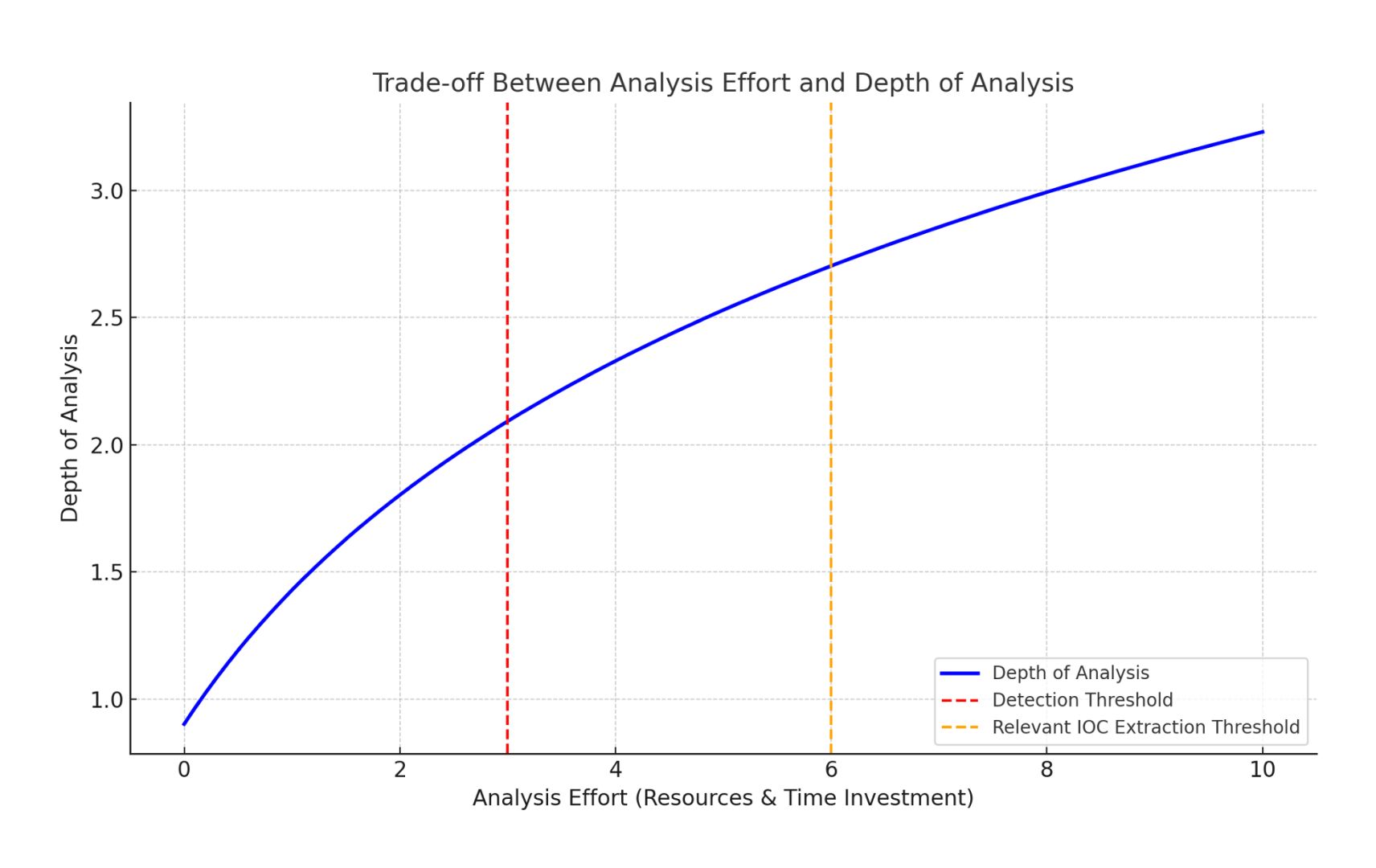

Con l'evoluzione delle tecniche degli autori di malware, è diventato chiaro che l'analisi statica da sola non è sufficiente a rilevare le minacce moderne. Le sandbox dovevano adattarsi a queste tattiche in evoluzione e l'introduzione dell'analisi ibrida ha rappresentato un significativo passo avanti.

Sia VxStream Sandbox che Joe Sandbox hanno aperto la strada, combinando l'esecuzione dinamica con l'analisi statica della memoria. Questo approccio ibrido ha permesso un'analisi più approfondita del malware che ha cercato di nascondere il suo vero comportamento utilizzando tecniche come la crittografia o l'offuscamento. Esaminando i dump di memoria, i team di sicurezza potevano scoprire intenti dannosi che non sarebbero stati evidenti durante la normale esecuzione.

L'ultima tendenza nel sandboxing è l'incorporazione dell'emulazione, in cui il malware viene eseguito in un ambiente completamente sintetico progettato per rispecchiare il più possibile i sistemi del mondo reale. MetaDefender Adaptive Sandbox diOPSWAT e altre piattaforme avanzate utilizzano l'emulazione insieme all'analisi ibrida per gestire malware senza file, minacce residenti in memoria e malware che mirano specificamente alle difese degli endpoint.

Dove siamo oggi: Una panoramica delle moderne soluzioni di sandboxing

| Sandbox Tipo | Tecnologia | Distribuzione | Caratteristiche principali | Caso d'uso ideale |

| Piattaforma di rilevamento delle minacce Cloud | Analisi ibrida, AI e TI | Cloud | API-Analisi ibrida e guidata con integrazione nelle piattaforme esistenti | Protezione degli endpoint aziendali, rilevamento su larga scala |

| Basato su dispositivi Sandbox | Rilevamento APT in più fasi | In sede | Isolamento completo, analisi del malware in più fasi | Ambienti protetti dall'aria o ad alta sicurezza |

| Basato su Hypervisor Sandbox | Monitoraggio a livello di hypervisor | Cloud | Monitoraggio furtivo, resistente all'evasione delle sandbox | Rilevamento di malware evasivo, minacce mirate o avanzate |

| Basato sull'emulazione Sandbox | Emulazione | Cloud | Elevato throughput, supporto offline/air-gap (ad esempio, motore di reputazione URL) | Rilevamento aziendale su larga scala, infrastrutture critiche, alta sicurezza |

Esempi di casi d'uso

| Caso d'uso | Descrizione |

| Infrastrutture critiche / Aria compressa | Analisi offline per ambienti isolati e sicuri nei settori delle utility, della sanità e della difesa. |

| Analisi automatizzata su larga scala | Elaborazione di malware ad alto volume e scalabile con tempi di esecuzione rapidi. |

| Advanced Threat Detection Attacchi mirati | Identificare minacce sofisticate e a lungo termine e attacchi personalizzati mirati a obiettivi di alto valore. |

| Protezione Endpoint aziendale | Monitoraggio continuo e rilevamento di malware su endpoint distribuiti. |

| Ricerca forense sul malware | Reverse engineering dettagliato e analisi approfondita del malware per la ricerca sulla sicurezza. |

| Rilevamento delle minacce Cloud | Integrazione perfetta nel cloud per il rilevamento automatizzato delle minacce su larga scala. |

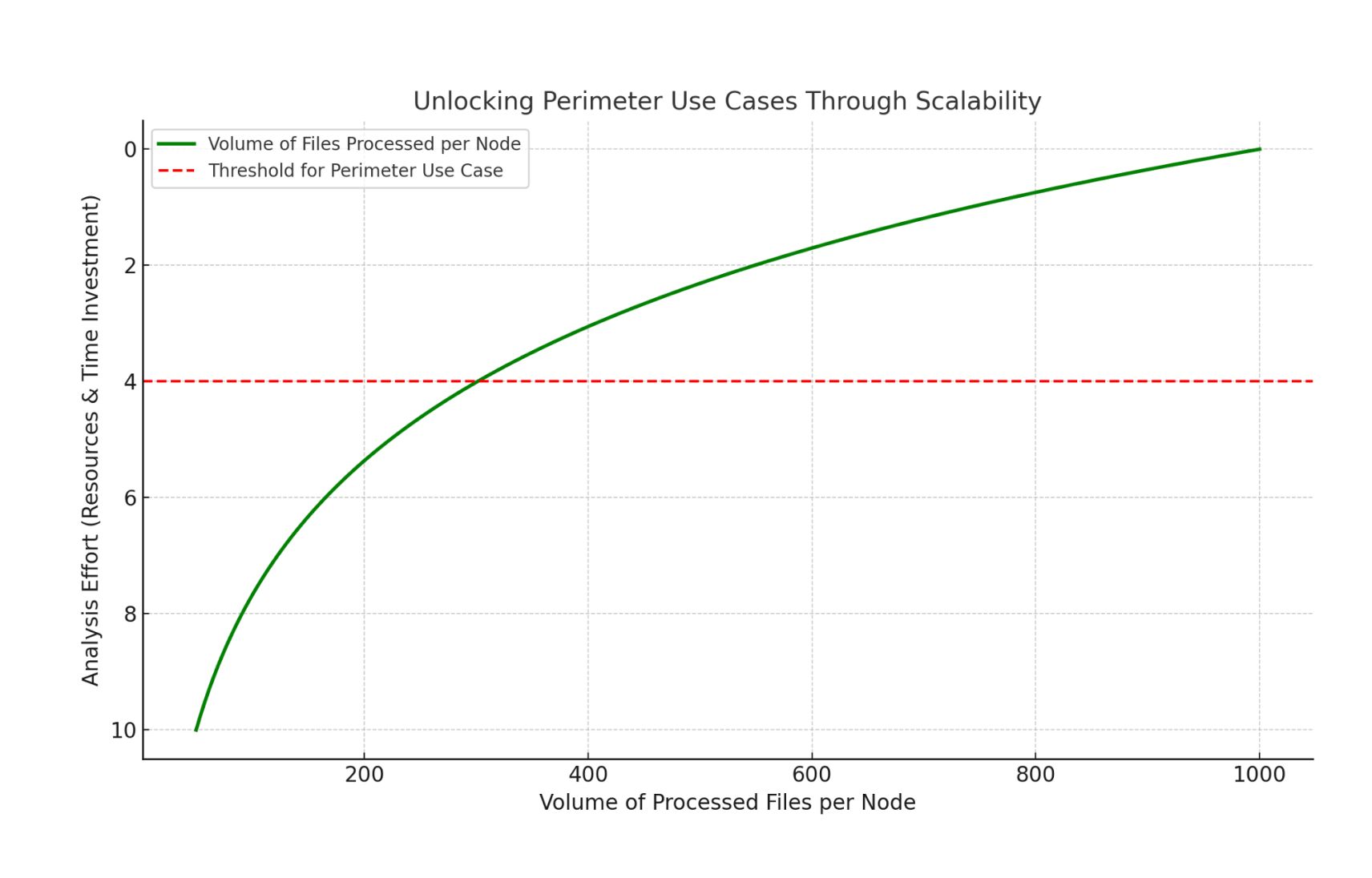

Punti di forza

Per le organizzazioni che desiderano implementare un'analisi completa del malware, la scelta della sandbox dipenderà dalle loro esigenze specifiche, che si tratti della scalabilità delle soluzioni cloud-native, della sicurezza degli strumenti basati su dispositivi o della segretezza del rilevamento basato su hypervisor. In ogni caso, la sandboxing rimane uno strumento fondamentale sia per il rilevamento immediato del malware che per l'analisi forense più approfondita. La corsa per superare in astuzia le minacce informatiche continua e le sandbox sono in testa alla classifica.

Il sandboxing si è evoluto per combattere malware sempre più evasivi.

Le prime sandbox si basavano sull'aggancio di base a API e sul monitoraggio del kernel, che si sono rivelati inefficaci contro le minacce informatiche più sofisticate. Le sandbox moderne incorporano analisi ibride ed emulazione per rilevare anche le minacce altamente offuscate.

Le sandbox Adaptive e ibride sono essenziali per il rilevamento delle minacce avanzate

Combinando l'analisi statica e dinamica, insieme all'emulazione e agli approfondimenti basati sull'intelligenza artificiale, le sandbox di oggi sono in grado di analizzare in modo più efficace minacce complesse come ransomware, exploit zero-day e minacce persistenti avanzate.

Le soluzioni di sandboxing variano in base alle esigenze di distribuzione

Dalle sandbox basate su dispositivi on-premises per gli ambienti air-gapped alle piattaforme cloud-native, API-driven per il rilevamento delle minacce su larga scala, le organizzazioni devono scegliere le tecnologie di sandboxing che si allineano ai loro specifici requisiti di sicurezza.

Il futuro del sandboxing

Le moderne tecnologie di sandboxing si sono evolute ben oltre le loro iterazioni iniziali, combinando virtualizzazione, analisi ibrida ed emulazione per gestire minacce sempre più sofisticate. Dato che gli autori di malware continuano a perfezionare le loro tattiche, il prossimo passo nell'evoluzione delle sandbox sarà probabilmente quello di coinvolgere sistemi di rilevamento e di apprendimento adattivo sempre più basati sull'intelligenza artificiale per rimanere al passo con la curva.

Provate questa tecnologia gratuitamente sul sito della comunità: www.filescan.io.

Jan Miller è un esperto di sicurezza informatica con oltre dieci anni di esperienza nell'analisi delle minacce informatiche, nelle tecnologie di sandboxing e nei metodi di rilevamento delle minacce ibride. È il fondatore di Payload Security, l'azienda dietro VxStream Sandbox, che è stata successivamente acquisita da CrowdStrike e si è evoluta in Falcon Sandbox. L'innovativo lavoro di Jan nell'analisi ibrida ha stabilito lo standard per il sandboxing moderno, combinando approcci statici e dinamici al rilevamento delle minacce informatiche.

Attualmente lavora presso OPSWAT come Chief Technology Officer, dove si concentra sull'avanzamento delle tecnologie di sandboxing per le infrastrutture critiche e gli ambienti ad alta sicurezza.