Le tecniche di attacco basate sulle immagini, come la steganografia e il poliglotta, non sono nuove per i team di sicurezza. Nonostante le soluzioni esistenti per mitigare i rischi, gli attori delle minacce escogitano sempre nuovi metodi per nascondere le minacce informatiche all'interno di formati di immagini affidabili. Una tecnica di attacco avanzata basata sulle immagini è nota come payload cross-site scripting (XSS) polyglot. Questi payload sfruttano immagini poliglotte, che contengono sia un'immagine valida che codice o script nascosti. I payload mirano specificamente alle vulnerabilità dei browser Web per eseguire attacchi XSS che rubano dati o installano malware, eludendo i rilevamenti come le restrizioni dei criteri di sicurezza dei contenuti (CSP).

Per essere all'avanguardia rispetto a queste nuove minacce ingannevoli, le organizzazioni necessitano di soluzioni di sicurezza a fiducia zero che vadano oltre il rilevamento dei rischi noti e che adottino misure preventive per garantire che qualsiasi attacco futuro venga sventato, indipendentemente dal fatto che il malware sia noto o nuovo. OPSWAT Deep Content Disarm and Reconstruction (CDR) previene gli attacchi furtivi basati sulle immagini sanificando i file di immagine, rimuovendo qualsiasi codice potenzialmente dannoso e ricostruendoli in modo che possano essere utilizzati in modo sicuro in qualsiasi ambiente digitale.

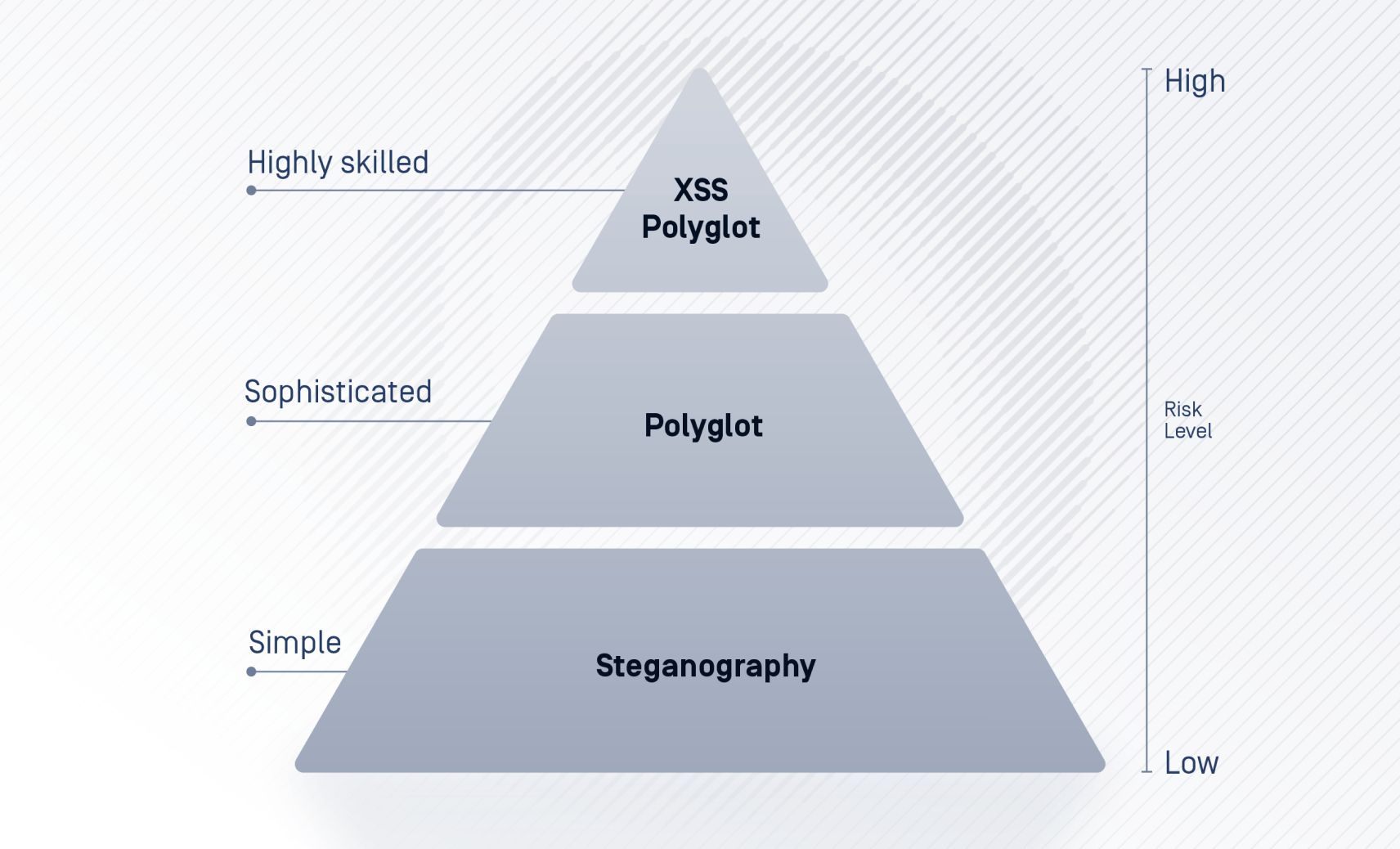

Livello di rischio dei vettori di attacco del malware basato sulle immagini

Steganografia

La steganografia delle immagini è stata osservata per la prima volta in un attacco informatico nel 2011 con il malware Duqu. In questa campagna, le informazioni venivano crittografate e nascoste all'interno di un file JPEG di base, con l'obiettivo di estrarre dati dal sistema preso di mira. La steganografia è un modo in cui i malintenzionati passano inosservati. Incorpora i payload del malware all'interno dei file di immagine modificando i dati dei pixel e rimane completamente inosservata fino alla decodifica.

La steganografia, tuttavia, funziona solo se è disponibile uno strumento di decodifica, il che la rende il metodo meno sofisticato di distribuzione del malware basato sulle immagini.

Poliglotta

Considerato più sofisticato della steganografia, Polyglot richiede la combinazione di due tipi di file diversi. Ad esempio, PHAR + JPEG (archivi PHP e file JPEG), GIFRAR (file GIF e RAR), JS+ JPEG (file JavaScript e JPEG), ecc. Le immagini poliglotte funzionano perfettamente come normali file immagine.

Tuttavia, possono anche essere sfruttati per introdurre di nascosto script dannosi o payload di dati. Questi payload aggirano le difese comuni ed eseguono i loro attacchi incorporati quando vengono aperti in ambienti mirati come i browser web. Il pericolo di Polyglot è che non richiede uno script per estrarre il codice dannoso; la funzione del browser lo eseguirà automaticamente.

Payload XSS poliglotti

I payload XSS polyglot rappresentano un rischio elevato in quanto combinano tecniche polyglot con attacchi XSS. I payload utilizzano immagini poliglotte per nascondere script che sfruttano le vulnerabilità del browser e aggirano protezioni chiave come i CSP. Ciò consente di iniettare script molto più pericolosi in siti e applicazioni affidabili.

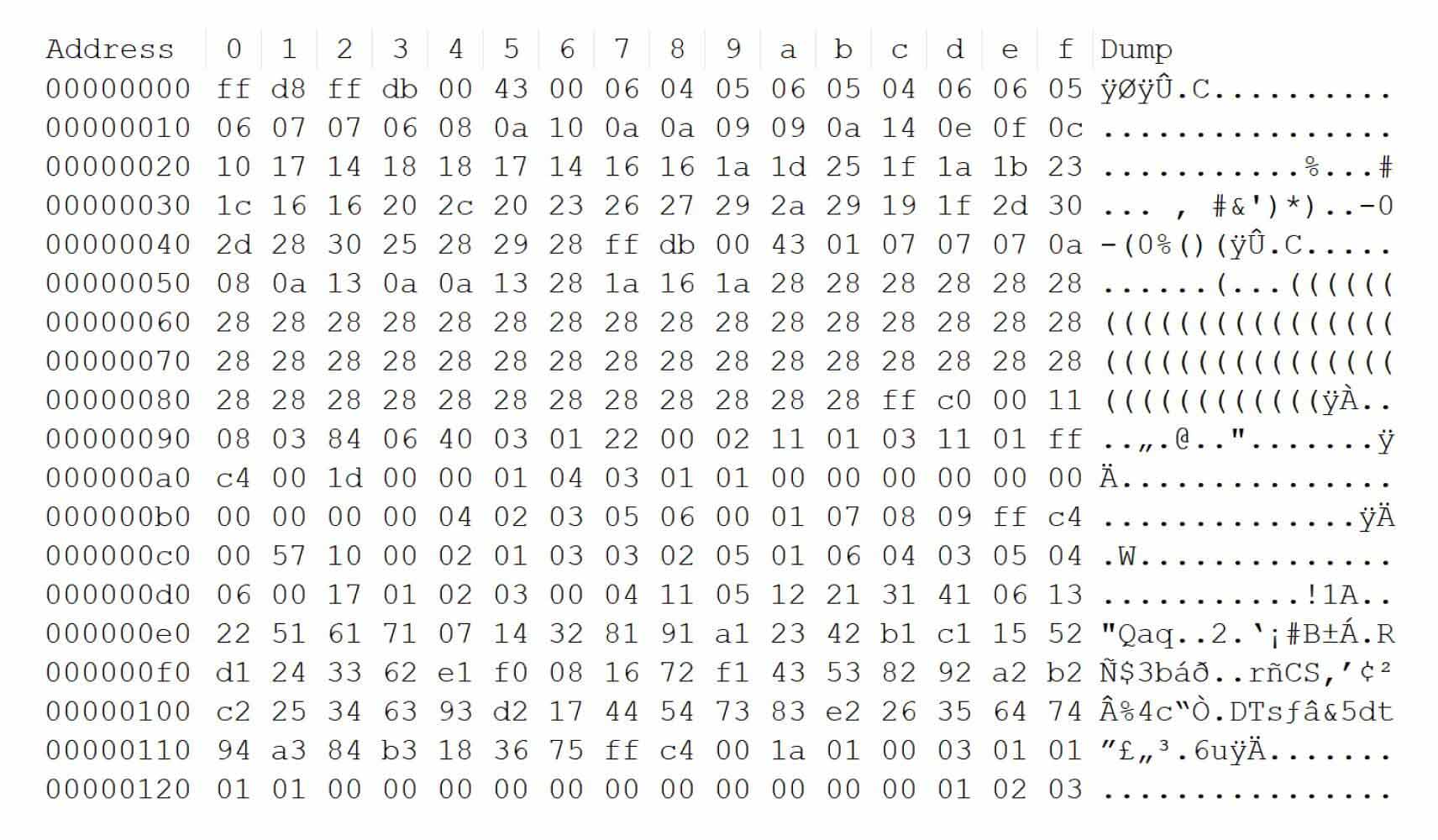

L'utilizzo di immagini poliglotte può aggirare alcuni filtri dei siti web che bloccano l'hosting di contenuti esterni. Per ottenere questo risultato, la struttura HTML che precede l'iniezione deve essere legittima e funzionare come una variabile valida. Il processo si basa sull'XSS per interpretare il contenuto iniettato come JavaScript, che può aggirare le restrizioni sul caricamento delle immagini, nonché i criteri di cross-origin e le restrizioni di whitelist che ne conseguono. Il codice JavaScript viene quindi ospitato sul sito specifico in questione, consentendone l'esecuzione nel contesto previsto.

Prevenzione avanzata delle minacce con Deep CDR

Deep CDR che ha ottenuto un punteggio di protezione del 100% nel SE Lab Report, è leader di mercato nella prevenzione di minacce basate su file sia noti che sconosciuti, salvaguardando da malware e attacchi zero-day. Grazie a funzioni superiori come la sanitizzazione ricorsiva e la ricostruzione precisa dei file, Deep CDR offre file sicuri e utilizzabili. Inoltre, supporta centinaia di tipi di file, tra cui PDF, archivi e formati compatibili con gli archivi.

Nel 2018, OPSWAT ha pubblicato due blog post che spiegano il rischio della steganografia e dei poliglotti e l'utilizzo di Deep CDR per prevenire queste tecniche di attacco. In questa guida, ci concentreremo maggiormente sui payload XSS Polyglot.

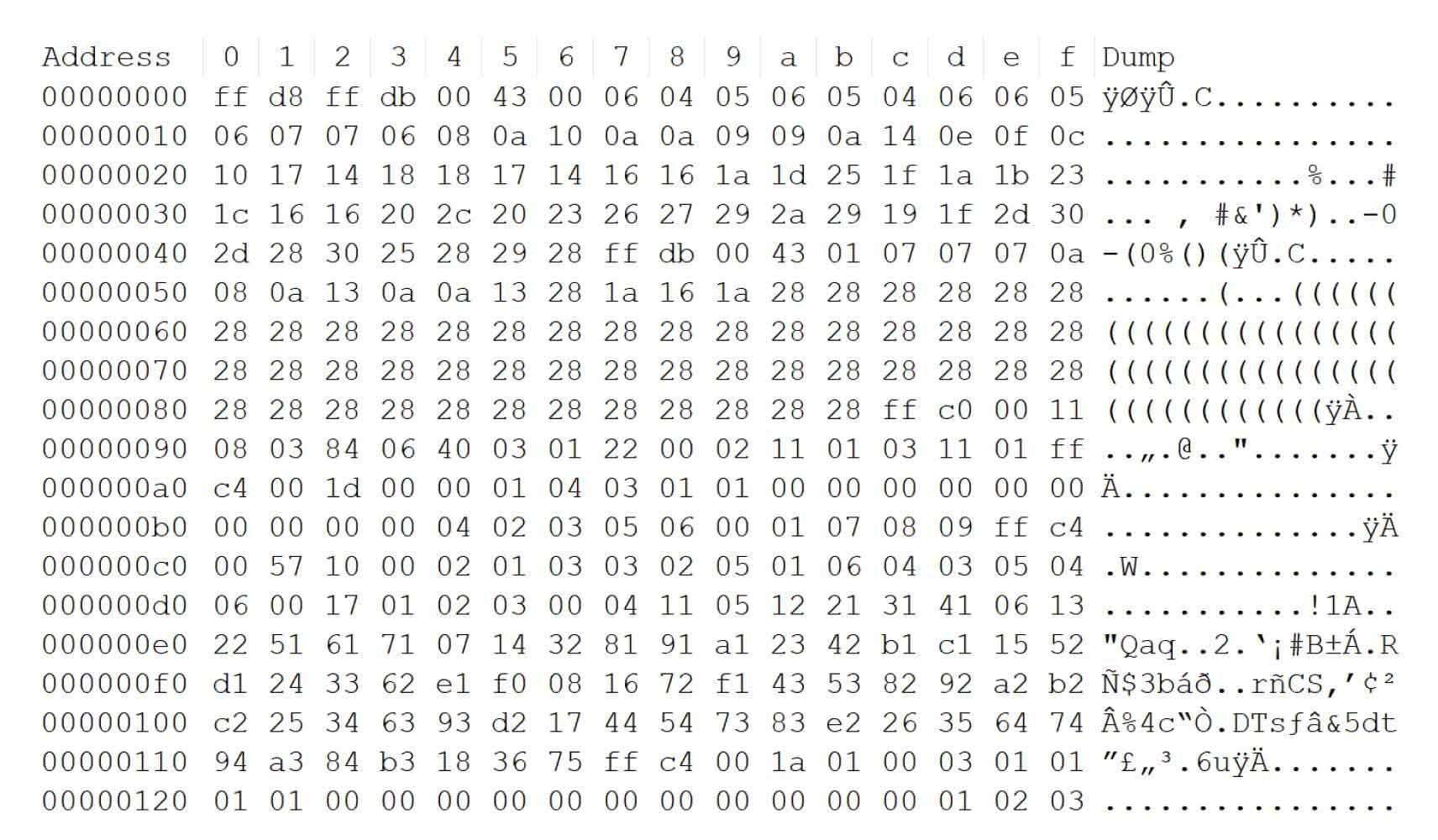

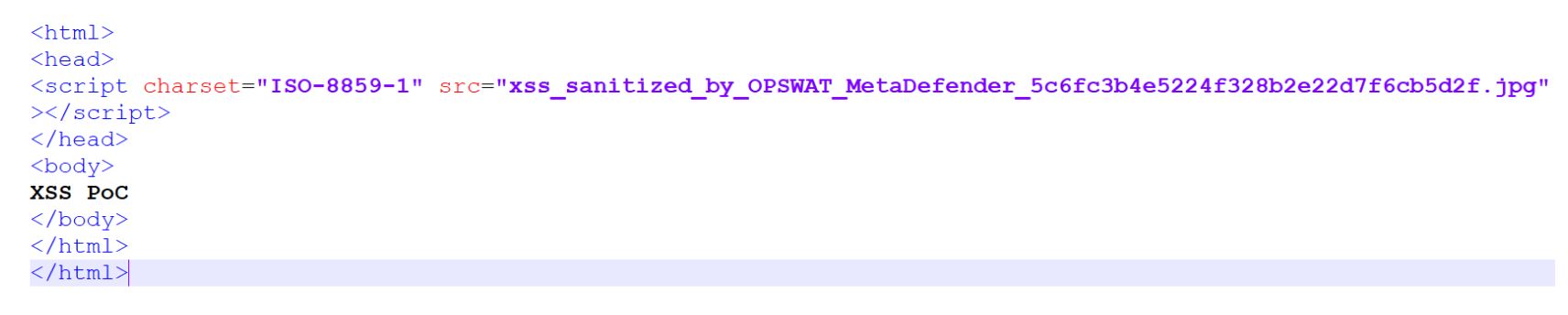

Sfruttamento di XSS con Polyglot JPEG e JavaScript per aggirare i CSP

Un payload XSS polyglot può essere eseguito in più contesti, tra cui HTML, stringhe di script, JavaScript e URL.

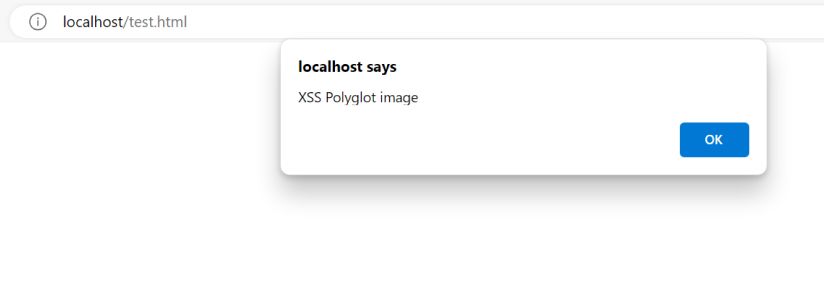

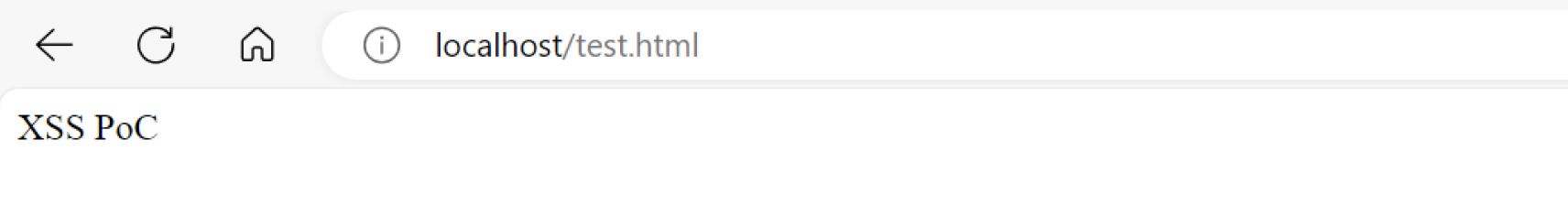

L'attore della minaccia cambierà quindi src valore dell'attributo in indice.html al nome del file di output, eseguire il server HTTP e aprire il file http://localhost:8000 nel browser. Vedere gli esempi qui sotto.

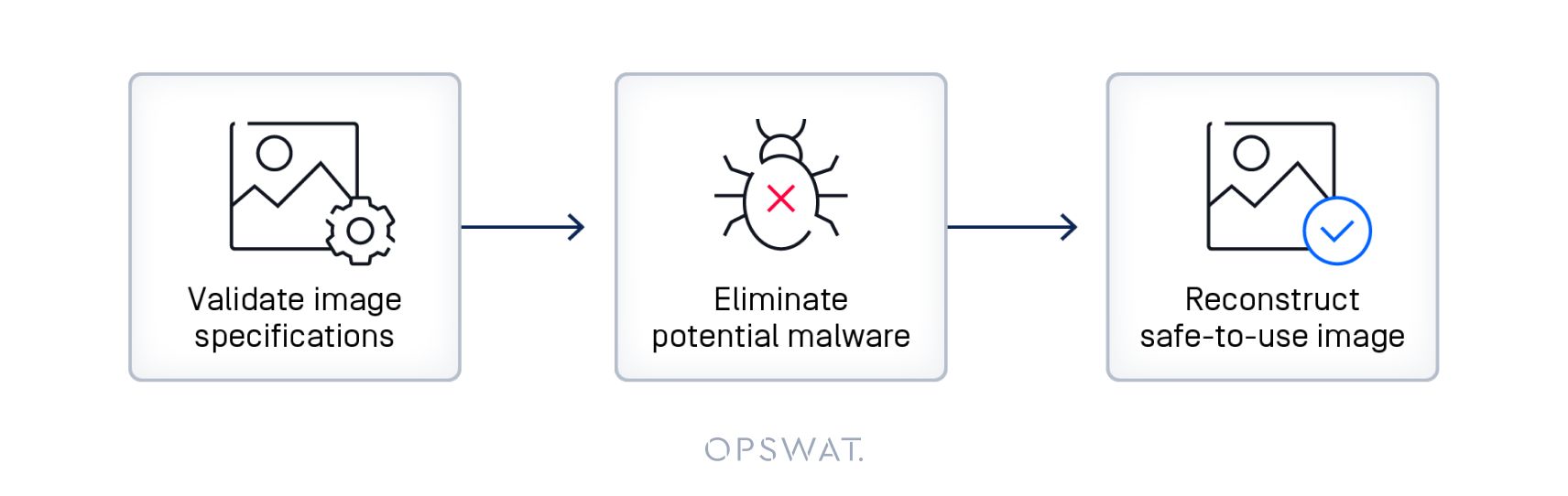

Prevenire gli XSS Poliglotta passo dopo passo con Deep CDR

- Analizza la struttura dell'immagine per convalidarla rispetto alle specifiche note delle immagini affidabili. Deep CDR ottimizza i dati delle bitmap, rimuove i dati inutilizzati ed elabora i metadati.

- Neutralizza il potenziale malware attraverso l'estrazione del payload per rimuovere in modo sicuro gli script e i dati nascosti.

- Sanitizza le immagini disattivando e rimuovendo i vettori di minaccia e mantenendo l'immagine sicura da usare. Gli utenti vedranno solo l'immagine prevista senza alcun codice estraneo o sconosciuto potenzialmente dannoso.

Difesa in profondità con la piattaforma OPSWAT MetaDefender

Oltre alle immagini, la piattaformaOPSWAT MetaDefender fornisce una protezione multilivello contro le minacce basate sui file. OPSWAT MetaDefender combatte la costante evoluzione di nuovi tipi di attacco:

- Blocco di centinaia di minacce conosciute.

- Applicazione dell'analisi comportamentale per rilevare le minacce zero-day.

- Garantire che ogni file sospetto venga sanificato o bloccato in modo sicuro.

Questo approccio ecologico protegge i vostri dati e sistemi più sensibili anche da vettori di attacco non convenzionali.

Pensieri finali

Mentre le tecniche degli avversari diventano sempre più avanzate, la tecnologia di sicurezza deve evolversi ancora più rapidamente. OPSWAT vanta oltre 20 anni di profonda esperienza nella sicurezza, incorporata in prodotti come la piattaforma MetaDefender e la tecnologia Deep CDR . Questa esperienza riunisce informazioni costantemente aggiornate sulle minacce, algoritmi di rilevamento avanzati e difese a strati configurabili per bloccare gli attacchi prima che compromettano l'organizzazione.

Per saperne di più sulla neutralizzazione delle minacce basate su immagini nascoste e sul rafforzamento delle difese di sicurezza aziendali con OPSWAT MetaDefender , contattate il nostro team oggi stesso. Quando si tratta di superare in astuzia i cyberattacchi di domani, è bene installare oggi le giuste difese di sicurezza.