Tutto ebbe inizio con un tiranno imprigionato, un taglio di capelli e un servo tatuato. Almeno, così racconta Erodoto.

Comunemente citato come il primo esempio di steganografia, ovvero di occultamento di un messaggio all'interno di un altro messaggio, un re esiliato di nome Istiaeus voleva iniziare una rivolta contro un rivale. La sua soluzione fu quella di radere e tatuare un messaggio sulla testa di un servo. Quando i capelli ricrescevano, il messaggio nascosto veniva facilmente recapitato attraverso il territorio nemico.

Histiaeus eseguì il primo attacco steganografico di successo. Ha usato dati nascosti in bella vista per danneggiare un nemico. Questa storia mi è sempre piaciuta. Dimostra come un semplice metodo per nascondere i dati possa avere conseguenze disastrose - in questo caso, una rivolta devastante.

I moderni attacchi basati sulla steganografia spesso nascondono il malware in file di immagine innocui, creando un anello vitale nella catena di infezione dell'attore della minaccia, proprio come il messaggio nascosto di Histiaeus era il primo anello della sua catena di attacco.

La steganografia viene utilizzata anche per estrarre dati dalle macchine delle vittime. Ad esempio, l'aggressore ha bisogno di inviare dati a casa dopo aver avuto accesso a una rete aziendale. Il malware basato sulla steganografia raggiunge questo obiettivo.

Quanto è difficile nascondere un malware nelle immagini? Come proof-of-concept, sarebbe divertente provarci e realizzare un video che dimostri il mio percorso di attacco steganografico alle immagini. Fortunatamente, non è necessario tatuare il cuoio capelluto!

Quanto è facile creare un malware per la steganografia delle immagini?

Questi attacchi possono sembrare sofisticati, ma il software rende l'inserimento di dati nelle immagini indolore. Programmi di steganografia gratuiti e disponibili come 1-2 Steganography, OpenStego e QuickStego sono facilmente reperibili e di facile utilizzo.

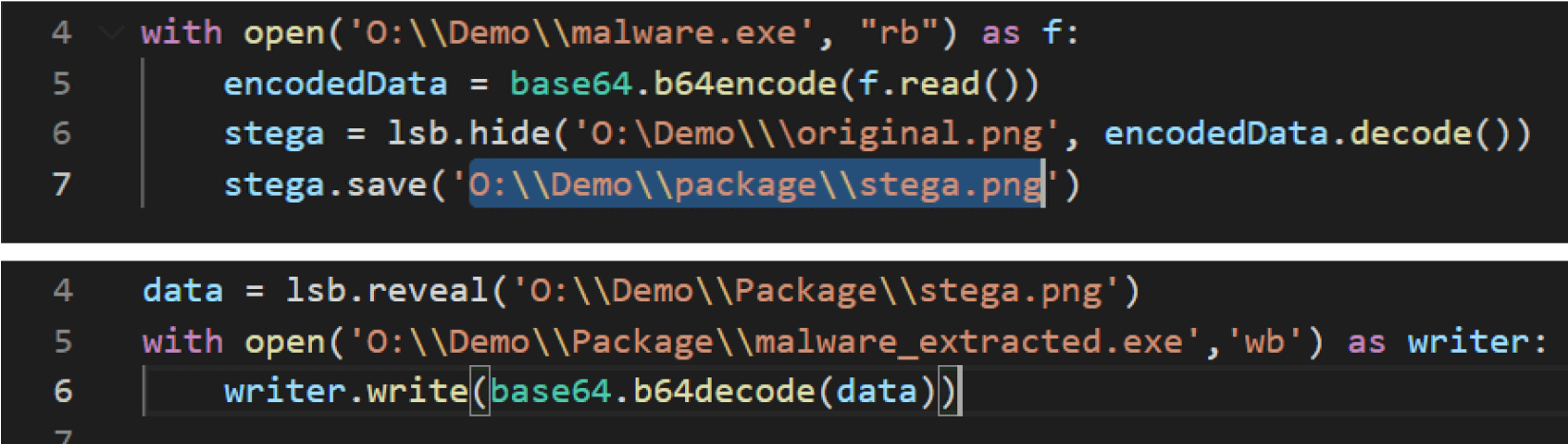

Con questi strumenti, il malware può essere creato ed estratto in pochi minuti con poche righe di codice. Il codice illustrato di seguito mostra come ho utilizzato la libreria Judyb Python per nascondere e rivelare i dati nelle immagini.

Con un semplice modulo Python, anche voi potete nascondere informazioni nelle immagini e inviarle dove volete. La steganografia è divertente. Si può usare per passare messaggi segreti agli amici, ma gli aggressori possono diffondere malware e infettare le reti.

Perché è efficiente?

È facile nascondere il malware nelle immagini, ma è difficile da rilevare.

Gli aggressori incorporano i dati a livello di bit/pixel, per cui un payload dannoso è quasi impossibile da rilevare con la maggior parte degli strumenti di scansione anti-malware. Le immagini dannose eludono facilmente la maggior parte dei metodi di rilevamento anti-malware in tempo reale.

Come prevenire gli attacchi stenografici - Disarmo e ricostruzione dei contenuti profondi

Poiché i metodi basati sul rilevamento sono inefficaci, abbiamo bisogno di un altro modo per rilevare il codice maligno nascosto nelle immagini.

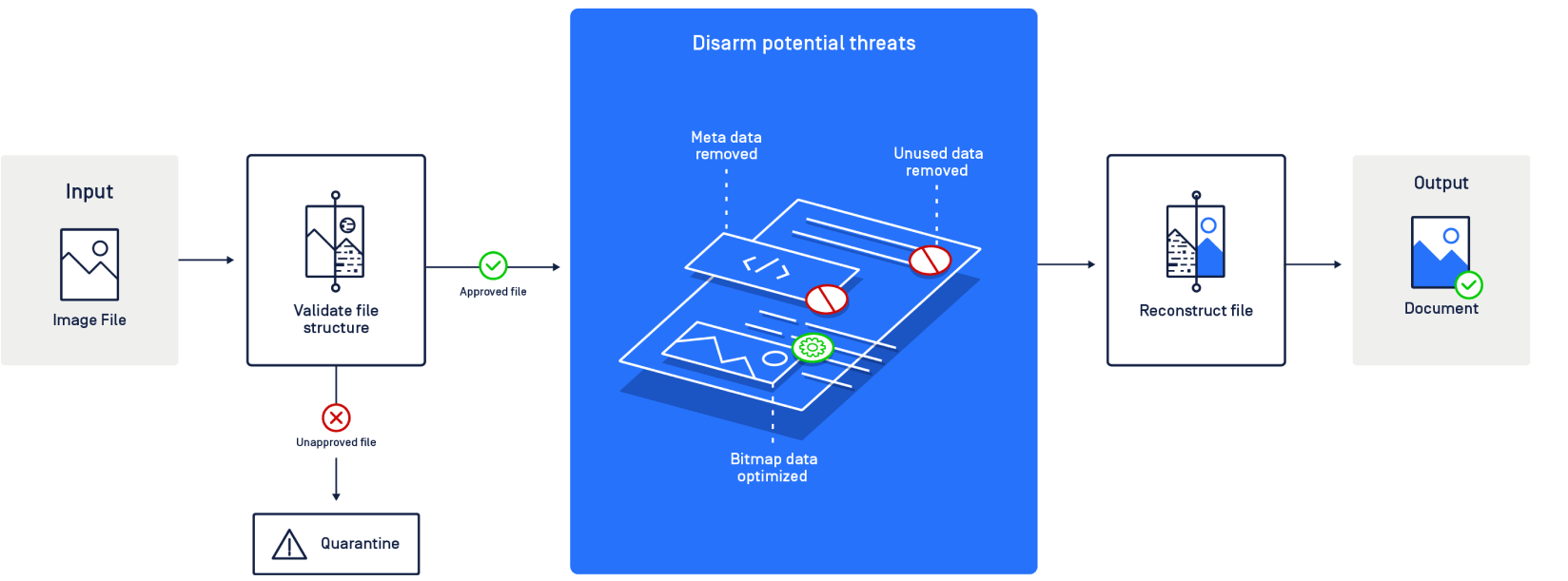

Fortunatamente, esiste un metodo potente chiamato CDR (Content Disarm and Reconstruction) per scomporre i file e rimuovere i dati dannosi. Conosciuto anche come sanitizzazione dei dati, il CDR è una soluzione di sicurezza a fiducia zero che presuppone che tutti i file siano dannosi. Decostruisce i file e rimuove il contenuto eseguibile e gli elementi che non corrispondono agli standard del tipo di file. Infine, ricostruisce i file garantendo la piena fruibilità con contenuti sicuri.

Una versione più potente del CDR , chiamata Deep CDRispeziona ulteriormente le immagini esaminando i profili, i metadati e i pixel alla ricerca di contenuti dannosi.

Deep CDR utilizza la sanificazione ricorsiva per neutralizzare le minacce. Se l'aggressore ha incorporato questa immagine in un PDF, Deep CDR esegue la scansione e la sanificazione di ogni oggetto del PDF.

Inoltre, rimuove qualsiasi metadato strutturato, il che contribuisce alla privacy e alla sicurezza. Gli aggressori possono nascondere trojan nei metadati. La rimozione dei metadati dal file immagine impedisce questo vettore di attacco.

A livello di pixel, il nostro programma rimuove i dati inutilizzati che potrebbero contenere il payload parziale. Aggiunge un rumore casuale a questi pixel, che interrompe la capacità del payload di eseguire il codice dannoso.

Possiamo anche ottimizzare i dati delle immagini bitmap. L'algoritmo di compressione rimuove i dati inutilizzati in cui sono nascosti i dati dannosi senza compromettere la qualità delle immagini.

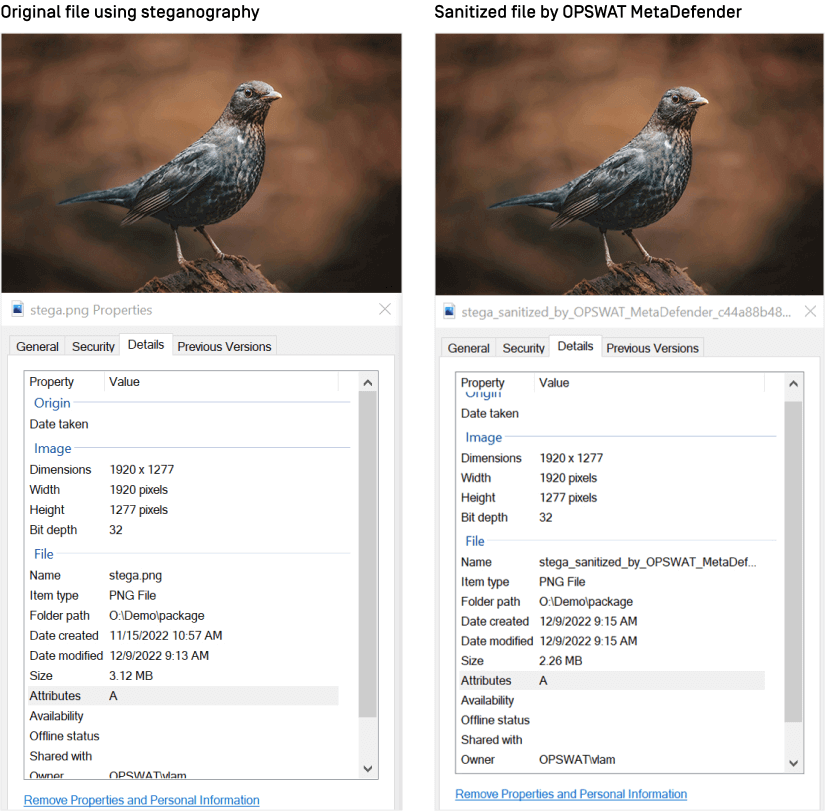

Come si può vedere nell'esempio seguente, la qualità dell'immagine rimane invariata.

Se vi piace imparare la steganografia e siete interessati ad altri argomenti di cybersecurity, iscrivetevi alla nostra mailing list.

Siete preoccupati per la sicurezza informatica della vostra organizzazione? Contattate oggi stesso un esperto di sicurezza di OPSWAT !