Il CERT-In (Computer Emergency Response Team indiano), che fa capo al MeitY (Ministero dell'Elettronica e della Tecnologia dell'Informazione), ha ampliato costantemente il suo ruolo di autorità nazionale per la sicurezza informatica da quando è stato designato con l'Information Technology Amendment Act del 2008.

Nel 2024, il CERT-In ha pubblicato le prime linee guida dedicate alla SBOMSoftware Bill of Materials), definendo elementi minimi, formati e requisiti di implementazione.

Appena un anno dopo, nel luglio 2025, la versione 2.0 ha ampliato significativamente l'ambito di applicazione, estendendo la copertura a SBOM, QBOM, CBOM, AIBOM e HBOM, stabilendo ulteriormente la sicurezza delle catene di fornitura del software come strategia fondamentale di resilienza nazionale.

Per i CIO e i CISO, queste linee guida comportano conseguenze operative, finanziarie e normative. Le organizzazioni devono essere pronte a dimostrare pratiche SBOM pronte per la revisione, allineare fornitori e partner ai requisiti di conformità e adottare l'automazione per gestire le SBOM su scala.

Questo articolo fornisce una tabella di marcia passo dopo passo per ottenere la conformità alle linee guida SBOM del CERT-In, che copre l'ambito, gli standard tecnici, la selezione dei fornitori e le best practice per le imprese indiane e le organizzazioni globali con attività in India.

- Linee guida SBOM del CERT-In: Ambito, applicabilità e requisiti chiave

- Come l OPSWAT SBOM aiuta a soddisfare i requisiti CERT-In

- Allineamento dei componenti Software alla conformità SBOM di CERT-In

- Formati SBOM e standard tecnici accettati nell'ambito di CERT-In

- Come valutare e selezionare i fornitori di conformità SBOM

- Migliori pratiche per l'implementazione di SBOM senza soluzione di continuità

- Automatizzare, rispettare e proteggere: L'approccio di OPSWAT alla gestione della SBOM

- Catena di fornitura delSoftware MetaDefender

- Domande frequenti

- Considerazioni specifiche per il settore: Istituzioni finanziarie, Supply Chain e infrastrutture critiche

- Cosa succederà? È essenziale prepararsi alle linee guida Cert-In SBOM

Linee guida SBOM del CERT-In: Ambito, applicabilità e requisiti chiave

Che cos'è il CERT-In e perché ha pubblicato le linee guida SBOM?

Il CERT-In è l'agenzia nazionale indiana per la sicurezza informatica. Le sue linee guida SBOM mirano a rafforzare la sicurezza della catena di fornitura, a migliorare la visibilità dei componenti software e a garantire risposte più rapide e standardizzate alle vulnerabilità.

Che cos'è il CERT-In e perché ha pubblicato le linee guida SBOM?

La conformità si applica a governo, settore pubblico, servizi essenziali ed esportatori di software, nonché a sviluppatori, integratori e rivenditori nell'intero ciclo di vita del software.

Elementi Core di una SBOM secondo le linee guida CERT-In

Secondo le linee guida, gli SBOM devono includere dati quali:

- Nome del componente, versione, fornitore e licenza

- Dipendenze e origine

- Vulnerabilità e stato delle patch

- Date di fine vita, restrizioni d'uso e criticità

- Identificatori univoci, checksum e informazioni sull'autore

Richiedendo questi elementi minimi, CERT-In garantisce che le SBOM siano azionabili, leggibili e pronte per la revisione.

Come l OPSWAT SBOM aiuta a soddisfare i requisiti CERT-In

OPSWAT SBOM contribuisce all'automazione e alla raccolta dei campi dati CERT-In SBOM, per fornire visibilità e trasparenza nelle aree principali, dai dettagli dei componenti software, alla trasparenza e ai rischi, alle licenze e all'utilizzo.

Dettagli del componente Software

- Nome del componente: Nome del componente software o della libreria.

- Versione del componente: Numero di versione o identificatore del componente.

- Fornitore del componente: Entità che fornisce il componente (fornitore, terza parte o open-source).

- Origine del componente: Origine del componente (proprietaria, open-source o di terzi).

- Identificatore univoco: Codice distinto per tracciare il componente tra le varie versioni e proprietà.

- Autore dei dati SBOM: Entità responsabile della creazione della voce SBOM.

- Timestamp: Data e ora di registrazione della voce SBOM.

Trasparenza e rischi Software

- Dipendenze del componente: Altri componenti o librerie su cui si basa questo componente.

- Vulnerabilità: Problemi di sicurezza noti legati al componente, con gravità e riferimenti CVE.

- Stato della patch: Disponibilità attuale di aggiornamenti o patch per le vulnerabilità.

- Checksum o hash: Valori crittografici per verificare l'integrità dei file.

- Proprietà Executable: Se il componente può essere eseguito.

- Proprietà Archivio: Se il componente è confezionato come file di archivio.

- Data di rilascio: Data di rilascio del componente.

Licenze e utilizzo

- Licenza del componente: Tipo di licenza e termini che regolano l'uso del componente.

- Limitazioni d'uso: Limitazioni legali o normative sull'uso dei componenti.

Allineamento dei componenti Software alla conformità SBOM di CERT-In

Il raggiungimento della conformità CERT-In è un percorso a tappe che richiede il coordinamento dei team di sviluppo, sicurezza, operazioni e conformità. Ciascuna parte interessata svolge un ruolo nella creazione, manutenzione e condivisione delle SBOM in diversi momenti del ciclo di vita del software.

La tabella seguente, contenente contenuti ed esempi tratti dalle Linee guida tecniche CERT-In, illustra come le responsabilità della SBOM si allineino ai componenti software comuni:

| Software | Esempio | Livello SBOM | SBOM Autore | Perché? |

|---|---|---|---|---|

| Applicazione principale | Un'applicazione di analisi dei dati | SBOM a livello di applicazione | Creato dal team di sviluppo del prodotto | SBOM completo consegnato con l'applicazione al cliente o all'ente regolatore |

| Componente Software chiave [database, framework] | PostgreSQL | SBOM di primo livello | Sviluppato internamente se il fornitore non ha fornito un SBOM | Assicura la tracciabilità dei componenti critici |

| Piattaforma/Middleware [ad esempio, server web, ambiente di runtime]. | Server Apache Tomcat | Consegna SBOM | Fornito dalla piattaforma/venditore | Condiviso al momento dell'acquisto; integra i componenti forniti dal fornitore |

| Librerie/SDK di terze parti | Postfix e Twilio SDK | SBOM transitivo | Creato dal provider upstream o internamente se non disponibile | Copre le dipendenze indirette e i servizi esterni |

Una volta definiti ruoli e responsabilità, le organizzazioni possono passare alle fasi pratiche della conformità. Una tabella di marcia graduale aiuta a costruire la maturità delle persone, dei processi e della tecnologia.

1. Eseguire una valutazione della preparazione e un'analisi delle lacune.

Identificare le pratiche correnti per l'inventario del software, il monitoraggio delle vulnerabilità e gli SBOM forniti dal fornitore. Mapparle rispetto ai campi e ai formati di dati richiesti da CERT-In.

2. Costruire una politica interna SBOM e una struttura di governance

Definire ruoli chiari per gli sviluppatori, le operazioni IT, gli acquisti, la sicurezza e i team di conformità. La governance assicura che le SBOM siano create, mantenute e condivise in modo coerente in tutta l'azienda.

3. Selezionare e implementare gli strumenti per la generazione di SBOM

L'automazione è fondamentale. Gli strumenti devono:

- Generare SBOM per ogni nuova release, patch o aggiornamento.

- Integrazione con le pipeline DevOps, i repository dei sorgenti e i registri dei container.

- Output nei formati CycloneDX e SPDX per l'allineamento normativo

4. Integrare i flussi di lavoro SBOM nell'SDLC e negli appalti.

Incorporare la generazione di SBOM in ogni fase dell'SDLC:

- Progettazione SBOM: componenti pianificati

- SBOM sorgente: dipendenze di sviluppo

- Build SBOM: durante la compilazione

- SBOM analizzato: ispezione post-costruzione

- SBOM distribuito: ambiente installato

- Runtime SBOM: monitoraggio dei componenti attivi

I contratti di appalto dovrebbero imporre a tutti i fornitori la consegna di SBOM.

5. Mantenere la conformità e la prontezza dei controlli in modo continuativo

Stabilire aggiornamenti continui della SBOM, integrarsi con gli avvisi di vulnerabilità come VEX (Vulnerability Exploitability eXchange) e CSAF e garantire l'archiviazione e la condivisione sicure tramite crittografia, HTTPS e firme digitali.

Volete scoprire come sfruttare la SBOM per la vostra strategia di sicurezza?

Formati SBOM e standard tecnici accettati nell'ambito di CERT-In

CycloneDX e SPDX: gli standard accettati

CERT-In riconosce CycloneDX e SPDX come i principali formati leggibili dalla macchina per l'automazione SBOM.

- CycloneDX: leggero, incentrato sulla sicurezza, ottimizzato per la gestione delle vulnerabilità

- SPDX: incentrato sulla licenza, ampiamente adottato per la documentazione di conformità

Come valutare e selezionare i fornitori o le soluzioni per la conformità SBOM CERT-In

La scelta del fornitore o della soluzione giusta è fondamentale sia per la conformità che per l'efficienza operativa.

Criteri chiave per la valutazione dei fornitori di conformità SBOM CERT-In

- Supporto per SPDX e CycloneDX

- Integrazione con le pipeline DevOps e i flussi di lavoro CI/CD

- Capacità di generare più livelli di SBOM (progettazione, costruzione, implementazione, runtime)

- Meccanismi di reporting e di condivisione sicura pronti per l'audit

Domande da porre ai potenziali fornitori sull'allineamento CERT-In

La selezione dei partner giusti è fondamentale quanto la creazione di processi SBOM interni. I CIO e i responsabili degli acquisti dovrebbero includere l'allineamento CERT-In nelle loro liste di controllo RFP e di due diligence. Le domande chiave da porre sono:

- Fornite SBOM in formati approvati da CERT-In (SPDX, CycloneDX)?

- Con quale frequenza vengono aggiornate le SBOM: solo al momento del rilascio o continuamente?

- Quale automazione offrite per la generazione, la convalida e la condivisione sicura delle SBOM?

- Come si applica la distribuzione sicura della SBOM (ad esempio, crittografia, RBAC, firme digitali)?

- La vostra soluzione si integra con le pipeline DevOps, i database delle vulnerabilità e gli avvisi del CERT-In?

- Come supportate gli audit di conformità e il reporting normativo continuo?

Porre queste domande in anticipo aiuta a garantire che i fornitori non siano conformi solo sulla carta, ma siano in grado di sostenere pratiche SBOM in linea con le linee guida in evoluzione del CERT-In.

Lista di controllo per la selezione e l'inserimento dei fornitori

- Supporta i campi e i formati di dati richiesti da CERT-In

- Automatizza la generazione, il monitoraggio e gli aggiornamenti

- Fornisce controlli di accesso basati sui ruoli e condivisione sicura

- Adozione dimostrata nei settori regolamentati

Migliori pratiche per l'implementazione di SBOM senza soluzione di continuità

Strategie collaudate per le grandi imprese

- Iniziare con i flussi di lavoro fondamentali ed espandere la maturità nel tempo

- Obbligo di fornitura di SBOM in tutti i contratti di appalto

- Adottare un approccio shift-left integrando la generazione di SBOM nelle prime fasi dell'SDLC.

- Formare il personale sulla consapevolezza dello SBOM e sui requisiti normativi

Errori comuni e come evitarli

Anche le iniziative SBOM ben intenzionate possono fallire se le organizzazioni le affrontano in modo superficiale. CERT-In sottolinea che le SBOM devono essere accurate, complete e continuamente aggiornate. Ecco alcune delle insidie più comuni e come evitarle:

| Errore comune | Spiegazione | Come evitarlo |

|---|---|---|

| Trattamento della SBOM come rapporto statico | Molte organizzazioni generano una SBOM al momento del rilascio e non la aggiornano mai. Questo li rende ciechi di fronte alle vulnerabilità introdotte da patch, aggiornamenti o nuove dipendenze. | Trattate la SBOM come un inventario vivente. Automatizzate gli aggiornamenti attraverso la vostra pipeline CI/CD, in modo che ogni nuova build o release rinfreschi i dati SBOM. |

| Mancata inclusione delle dipendenze transitive | Trascurare i componenti indiretti, come le librerie open source inserite da altre dipendenze, crea pericolosi punti ciechi che gli aggressori sfruttano. | Utilizzate strumenti di generazione automatica di SBOM che mappano in modo ricorsivo tutte le dipendenze dirette e transitive, garantendo una copertura completa della catena di fornitura del software. |

| Affidarsi alla creazione manuale senza automazione | La compilazione manuale delle SBOM richiede tempo, è soggetta a errori e non è sostenibile su scala aziendale. Inoltre, aumenta il rischio di formati incoerenti. | Integrare automazione e standardizzazione. Adottare strumenti che generano SBOM in formati approvati dal CERT-In, come SPDX e CycloneDX, e imporre la convalida prima del rilascio. |

Evitando questi errori e incorporando le pratiche SBOM nei flussi di lavoro quotidiani di sviluppo, le organizzazioni possono trasformare la conformità in un vantaggio strategico, riducendo i rischi e soddisfacendo i requisiti CERT-In.

Preparazione agli audit

Mantenere archivi SBOM completi, documentare le pratiche di governance e allinearsi ai modelli di audit CERT-In.

Proteggere il futuro contro i cambiamenti normativi

La roadmap di CERT-In accenna già a requisiti di BOM più ampi (hardware, AI e cloud). Le aziende che adottano strumenti scalabili e flessibili saranno nella posizione migliore per adattarsi.

Automatizzare, rispettare e proteggere: L'approccio di OPSWAT alla gestione della SBOM

OPSWAT SBOM

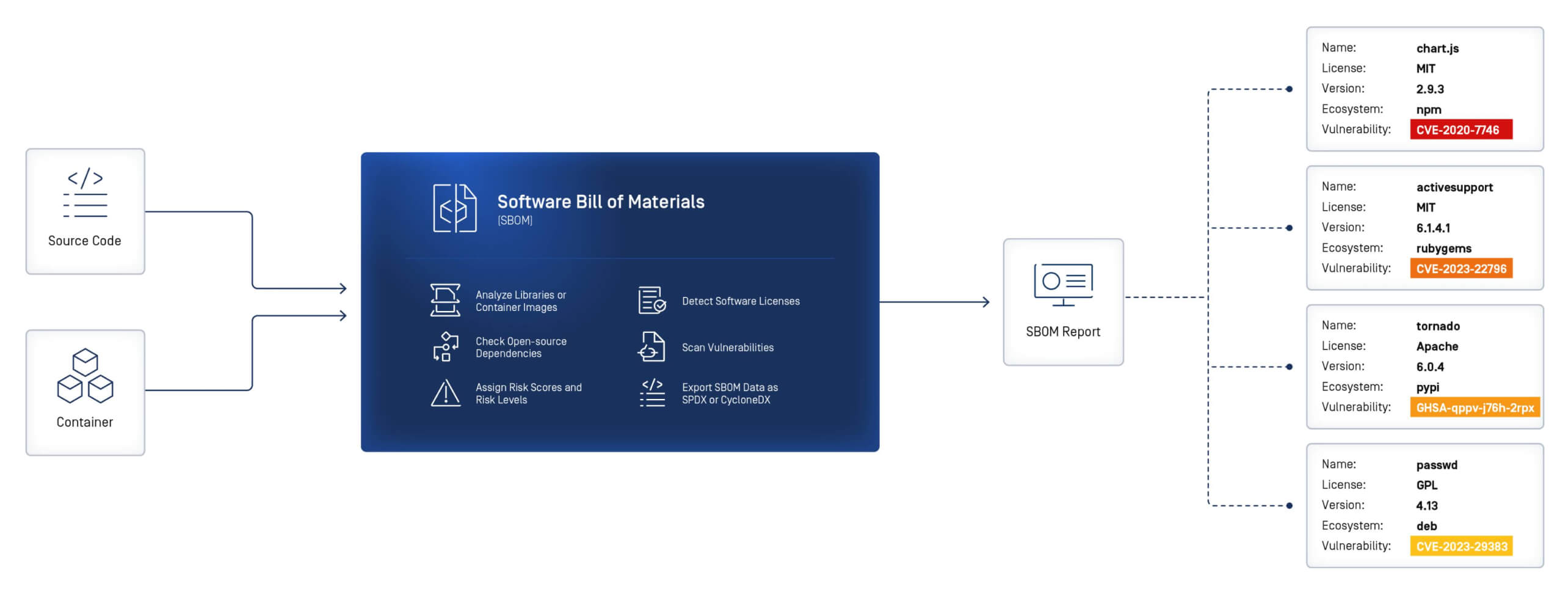

OPSWAT SBOM offre agli sviluppatori un inventario accurato dei componenti software nel codice sorgente e nei container. È possibile anticipare gli aggressori, scoprire le minacce e rilevare le vulnerabilità senza impattare sulla velocità di sviluppo.

SBOM per pacchetti e artefatti Software

Consente ai team di sviluppo software di identificare, dare priorità e affrontare le vulnerabilità di sicurezza delle dipendenze open-source e i problemi di licenza.

SBOM per pacchetti e artefatti Software

Consente ai team di sviluppo software di identificare, dare priorità e affrontare le vulnerabilità di sicurezza delle dipendenze open-source e i problemi di licenza.

SBOM per le immagini dei Container

Analizza le immagini dei container e genera SBOM per il nome del pacchetto, le informazioni sulla versione e le potenziali vulnerabilità.

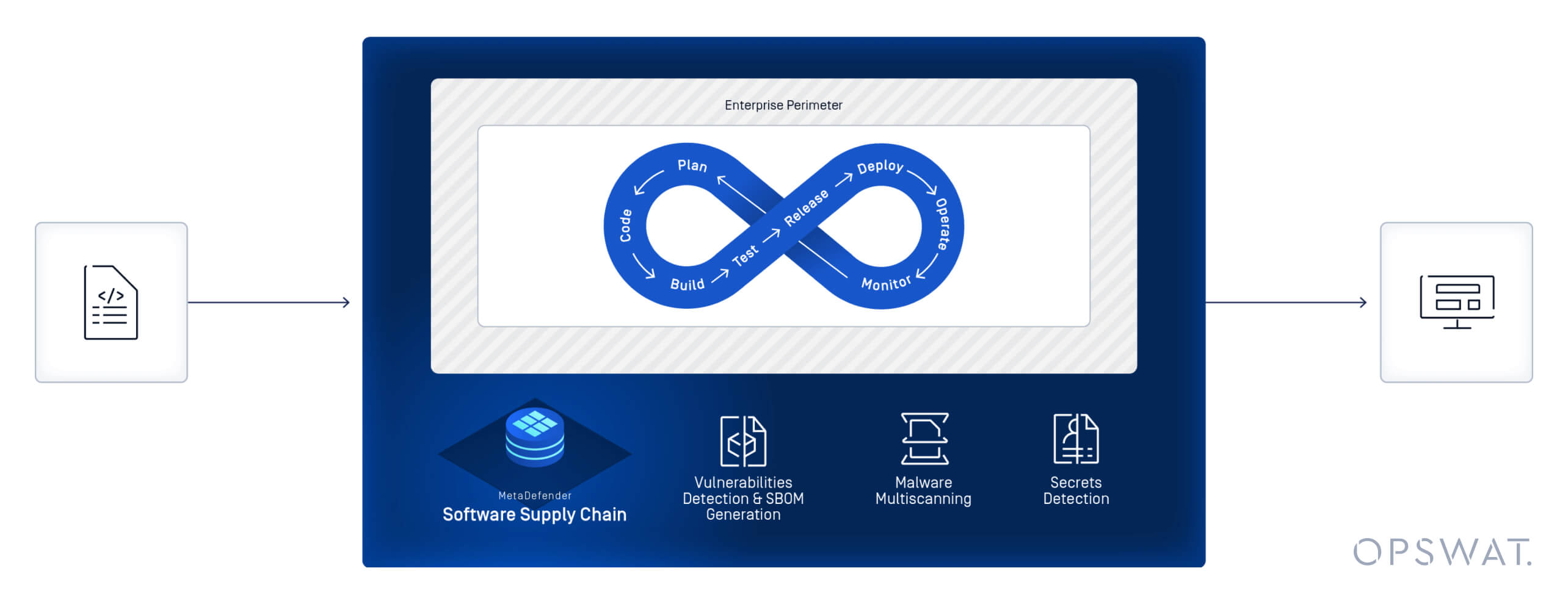

MetaDefender Software Supply Chain™

Andate oltre la conformità SBOM e affrontate gli attacchi avanzati e in evoluzione alla catena di fornitura del software.

OPSWAT MetaDefender Software Supply Chain offre una maggiore visibilità e una solida difesa contro i rischi della supply chain. Grazie alle nostre tecnologie di rilevamento e prevenzione delle minacce zero-trust, il ciclo di vita dello sviluppo del software (SDLC) è protetto da malware e vulnerabilità, rafforzando la sicurezza delle applicazioni e la conformità.

Rilevare il malware nel codice

La combinazione di oltre 30 motori antivirus aumenta i tassi di rilevamento e impedisce efficacemente alle minacce informatiche di infettare workstation, container o codice sorgente.

Individuare i segreti codificati

Proactive DLPTM identifica credenziali come password, segreti, token, chiavi API o altre informazioni sensibili lasciate nel codice sorgente.

Secure contenitori dagli attacchi Supply Chain

Valutare e analizzare eventuali malware, vulnerabilità o altri rischi potenziali presenti in ogni livello dell'immagine di un container.

Integrazioni semplificate

Sia che il vostro team utilizzi repository di codice sorgente, registri di container, servizi binari o una combinazione di strumenti, MetaDefender Software Supply Chain fornisce integrazioni native con le piattaforme più diffuse per proteggere l'intero SDLC.

Domande frequenti

Quali sanzioni si applicano in caso di mancata conformità alle linee guida CERT-In SBOM?

Audit normativi e potenziali restrizioni sui contratti con la pubblica amministrazione e i servizi essenziali. La mancata conformità alle linee guida CERT-In SBOM può rendere le organizzazioni vulnerabili alle violazioni dei dati, con conseguenti multe salate.

Con quale frequenza devono essere aggiornate le SBOM?

Ad ogni nuova release, aggiornamento, patch o cambio di fornitore.

È possibile includere componenti open-source e di terze parti?

Sì. La visibilità completa di tutte le dipendenze, dirette e transitive, è obbligatoria.

Le imprese più piccole sono esenti?

Le startup al di fuori dei settori regolamentati possono avere uno sgravio limitato, ma l'adozione è fortemente incoraggiata.

In che modo CERT-In si allinea agli standard globali?

L'approccio indiano rispecchia i quadri internazionali come il NIST e il Cyber Resilience Act dell'UE, garantendo la compatibilità transfrontaliera.

Come deve essere gestita la divulgazione delle vulnerabilità?

Attraverso gli avvisi VEX e CSAF, integrati con gli avvisi CERT-In e i sistemi SBOM interni.

Che ruolo ha l'automazione?

L'automazione consente una conformità continua, riduce gli errori umani e garantisce la scalabilità in ambienti IT ibridi.

Considerazioni specifiche per il settore: Istituzioni finanziarie, Supply Chain e infrastrutture critiche

Settore finanziario

Le banche e le NBFC devono allineare le pratiche SBOM ai mandati della RBI in materia di cybersecurity, con requisiti di audit più severi per la gestione dei dati sensibili.

Supply Chain

I fornitori devono consegnare gli SBOM come parte dei contratti. Le organizzazioni devono mantenere inventari interni ed esterni di SBOM per la trasparenza e la gestione del rischio.

Infrastrutture critiche

Settori come le telecomunicazioni, la difesa e l'energia devono affrontare sovrapposizioni normative. Le pratiche SBOM devono integrarsi con quadri più ampi per la resilienza dei sistemi e la sicurezza nazionale.

Cosa succederà? È essenziale prepararsi alle linee guida Cert-In SBOM

Le linee guida SBOM del CERT-In segnano una svolta per le imprese indiane. Quello che era iniziato come un focus ristretto sulle SBOM si è ora ampliato in un quadro completo per la visibilità della catena di fornitura del software e la gestione del rischio.

La tecnologia SBOM OPSWAT va oltre la conformità, incorporando la visibilità della supply chain nell'SDLC e integrando la sicurezza a più livelli con i repository di codice, i registri dei container e le pipeline DevOps.

Scoprite come OPSWAT può aiutare la vostra azienda a semplificare la conformità CERT-In SBOM e a proteggere la catena di fornitura del software.