- Comprendere i rischi legati al trasferimento dei file specifici del settore sanitario e la conformità HIPAA

- Caratteristiche fondamentali che ogni Managed File Transfer deve avere per garantire la conformità HIPAA

- In che modo Managed File Transfer consentono audit HIPAA e report di conformità efficienti

- Migliori pratiche per il trasferimento Secure nelle organizzazioni sanitarie

- Confronto tra Managed File Transfer : piattaforme specifiche per il settore sanitario e piattaforme generiche

- Fasi di implementazione per l'introduzione di un sistema Managed File Transfer conforme alla normativa HIPAA Managed File Transfer settore sanitario

- Misurare il valore del Managed File Transfer la conformità sanitaria e la protezione dei dati dei pazienti

- Domande frequenti

Comprendere i rischi legati al trasferimento dei file specifici del settore sanitario e la conformità HIPAA

I trasferimenti di file sanitari espongono le informazioni sanitarie protette (PHI) a violazioni dei dati, sanzioni normative e interruzioni operative, poiché i file vengono costantemente trasferiti tra reparti, medici, partner e sistemi.

L'HIPAA (Health Insurance Portability and Accountability Act) alza la posta in gioco richiedendo protezione, verificabilità e controllo costanti per ogni trasferimento di file. Gli strumenti generici di condivisione dei file raramente soddisfano queste aspettative perché mancano della governance (politiche di crittografia applicate), della convalida (verifica automatizzata dell'accesso) e della visibilità (trail di audit completi) richieste dalla gestione delle PHI.

L'HIPAA impone requisiti specifici, tra cui tracciabilità documentata (verificabilità), standard di crittografia (protezione) e restrizioni di accesso (controllo) per ogni trasferimento di file contenente PHI.

Quali sono le minacce alla sicurezza più comuni nei trasferimenti di file nel settore sanitario?

I trasferimenti di file sanitari (il trasferimento elettronico di dati sanitari protetti tra sistemi, reparti e partner esterni) sono spesso oggetto di attacchi ransomware, furti di dati e compromissione degli account, in cui gli aggressori intercettano i dati sanitari protetti durante il trasferimento o sfruttano controlli di accesso insufficienti.Secondo Healthcare IT News,l'attacco ransomwaredel 2024a Change Healthcareha confermato l'esposizione dei dati di circa 192,7 milioni di persone, dimostrando come un singolo centro di smistamento compromesso possa diventare la più grande violazione di dati sanitari nella storia degli Stati Uniti.

Le minacce comuni alla sicurezza nei trasferimenti di file sanitari includono:

Intercettazione dei dati: i trasferimenti di file non crittografati o scarsamente protetti tramite e-mail o protocolli legacy rimangono gli obiettivi principali.

Accesso non autorizzato: account condivisi, autorizzazioni estese o connessioni partner non protette espongono le informazioni sanitarie protette (PHI) sia internamente che esternamente.

Abuso da parte di insider: invii accidentali errati, utilizzo di dispositivi personali o esfiltrazione intenzionale sono spesso all'origine di violazioni soggette a segnalazione.

Compromissione da parte di terzi: le PHI spesso vengono trasmesse a laboratori, società di fatturazione e fornitori specializzati che potrebbero non applicare controlli adeguati.

Errori operativi: interruzioni nei flussi di lavoro di trasferimento ad hoc causano perdita di file, ritardi o documentazione mancante.

In che modo le norme HIPAA influenzano i requisiti relativi al trasferimento elettronico dei file?

La norma sulla privacy dell'HIPAA richiede che qualsiasi informazione sanitaria protetta (PHI) condivisa internamente o esternamente sia divulgata solo a soggetti autorizzati con uno scopo legittimo, mentre la norma sulla sicurezza impone misure di sicurezza amministrative, fisiche e tecniche che proteggono le informazioni sanitarie protette elettroniche durante la trasmissione.

Insieme, richiedono alle entità interessate e ai partner commerciali di garantire che ogni trasferimento di file preservi la riservatezza (tramite crittografia), verifichi l'autorizzazione dell'utente (tramite autenticazione a più fattori) e mantenga l'integrità (utilizzando checksum o firme digitali) durante tutto lo scambio.

L'HIPAA richiede alle entità interessate di proteggere i dati PHI in transito attraverso:

- Controlli di riservatezzache proteggono i dati dall'intercettazione

- Verifica dell'accessoche garantisce che solo gli utenti e i sistemi autorizzati possano scambiare le informazioni sanitarie protette (PHI)

- Protezioni dell'integritàche confermano che i file non vengono alterati durante il trasferimento

- Piena verificabilitàche documenta chi ha inviato cosa, quando e a chi

- Politiche coerenti e gestione dei rischiche regolano tutti i flussi di lavoro relativi al trasferimento dei file

Perché i metodi tradizionali di condivisione dei file sono inadeguati per la conformità HIPAA?

Gli strumenti tradizionali o di livello consumer non sono all'altezza perché privi di controlli applicabili, monitoraggio e audit trail. Questi metodi dipendono dal comportamento degli utenti piuttosto che da misure di sicurezza applicate, creando prevedibili violazioni della conformità e aumentando il rischio di infrazioni.

Metodi tradizionali di condivisione dei file e requisiti di conformità

| Metodo | Core | Divario HIPAA |

|---|---|---|

| Invio errato, crittografia incoerente | Nessun controllo affidabile degli accessi o protezione end-to-end | |

| FTP/SFTP | Credenziali statiche, visibilità limitata | Controllo insufficiente e controllo basato sui ruoli |

| Strumenti cloud per consumatori | Link pubblici, autorizzazioni gestite dall'utente | Nessuna governance aziendale per le PHI |

| Metodi manuali/ad hoc | USB , app non approvate | Nessuna visibilità o applicazione delle politiche |

Basato sui requisiti di sicurezza delle trasmissioni previsti dalla norma HIPAA § 164.312(e) e sulle linee guida HHS relative alla protezione delle informazioni sanitarie protette (PHI) in formato elettronico.

Caratteristiche fondamentali che ogni Managed File Transfer deve avere per garantire la conformità HIPAA

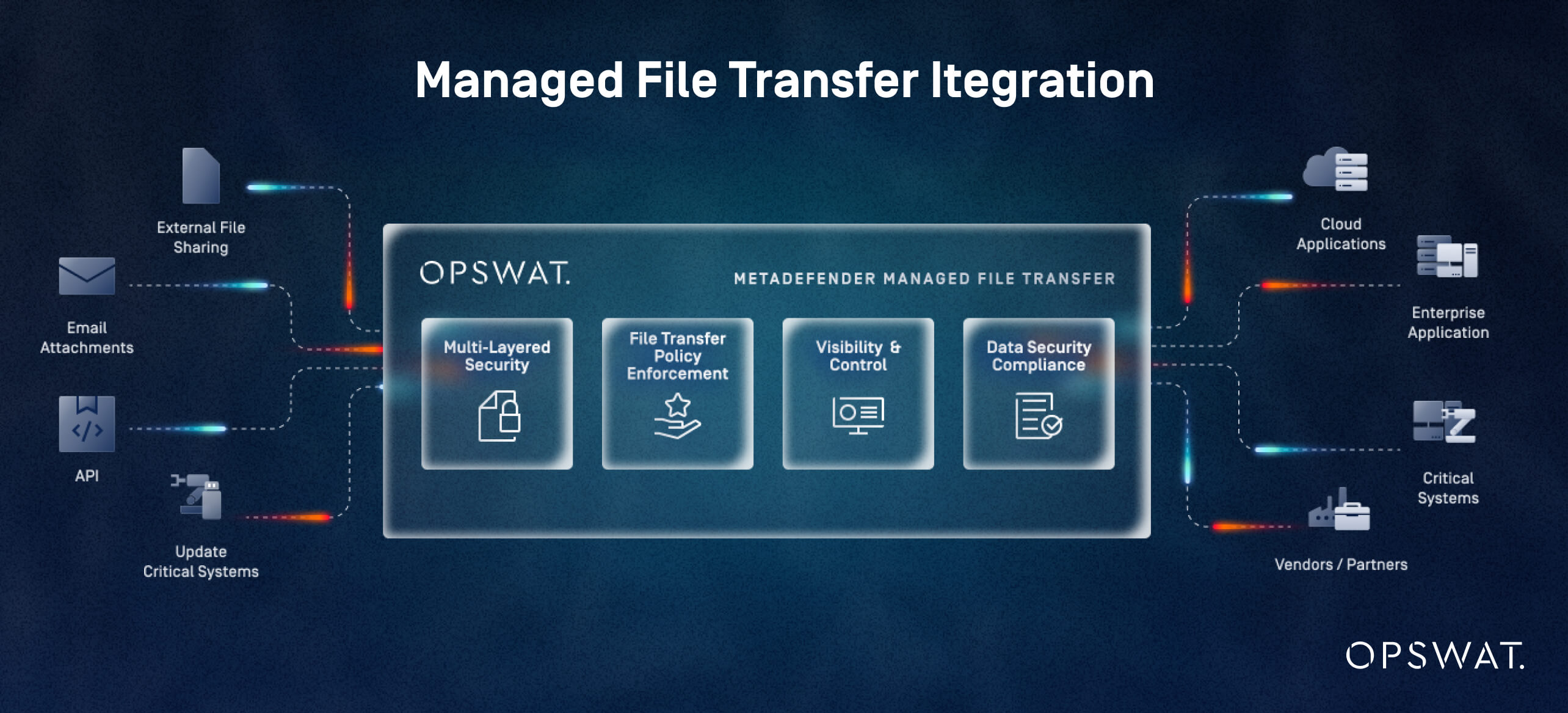

La piattaforma MFT Managed File Transfer) conforme allo standard HIPAA deve garantire protezione (crittografia), verifica (autenticazione degli accessi) e visibilità (registrazione degli audit) in modo coerente per ogni trasferimento di dati sanitari protetti (PHI). Le funzionalità principali corrispondono direttamente alle misure di sicurezza richieste: crittografia, controllo degli accessi, convalida dell'integrità, registrazione degli audit, applicazione delle politiche e governance di terze parti.

MFT specifiche per il settore sanitario rafforzano questi controlli con funzionalità su misura per lo scambio di grandi volumi di dati sanitari protetti (PHI), flussi di lavoro clinici ed ecosistemi di fornitori complessi, andando oltre ciò che i sistemi generici sono in grado di offrire in modo affidabile.

Quali standard di crittografia sono richiesti per i trasferimenti di file conformi alla normativa HIPAA?

L'HIPAA prevede che le PHI in transito siano protette con una crittografia forte e conforme agli standard del settore. In pratica, ciò significa:

- AES-256 per la crittografia a livello di file e inattiva

- TLS 1.2 o superiore per la protezionedei dati in transito

- Moduli crittografici allineati agli algoritmi raccomandati dal NIST (National Institute of Standards and Technology)

- Applicazione coerente in tutti i trasferimenti interni, esterni, automatizzati e ad hoc

Secondo le linee guida della norma HIPAA del Dipartimento della Salute e dei Servizi Umani (HHS) sulla sicurezza delle trasmissioni (§ 164.312(e)), la crittografia è considerata una misura di sicurezza primaria per impedire accessi non autorizzati durante la trasmissione. Una MFT dovrebbe garantire che i requisiti di crittografia siano integrati nei controlli delle politiche e nelle configurazioni basate sui ruoli, impedendo agli utenti di inviare PHI attraverso canali non protetti.

In che modo i controlli di accesso e l'autenticazione degli utenti impediscono l'accesso non autorizzato alle informazioni sanitarie protette (PHI)?

L'accesso alle PHI deve essere limitato alle persone e ai sistemi che ne hanno necessità comprovata e correlata al proprio lavoro (principio del minimo necessario ai sensi della norma sulla privacy HIPAA § 164.502(b)). Una MFT dovrebbe garantire il rispetto di tale principio attraverso:

- RBAC (controllo degli accessi basato sui ruoli) granulareche limita la visibilità e i diritti di trasferimento

- Autenticazione multifattoriale (MFA)sia per gli utenti interni che per i partner esterni

- Autenticazione forte da sistema a sistema, che sostituisce le credenziali statiche con certificati o token

- Restrizioni basate su criteriche regolano chi può inviare, ricevere, approvare o recuperare file contenenti informazioni sanitarie protette (PHI)

Queste misure riflettono le aspettative fondamentali della norma di sicurezza HIPAA: verificare l'identità, autorizzare in modo appropriato e impedire la divulgazione non autorizzata.

Quali sono le tracce di audit e le funzionalità di reporting essenziali per gli audit HIPAA?

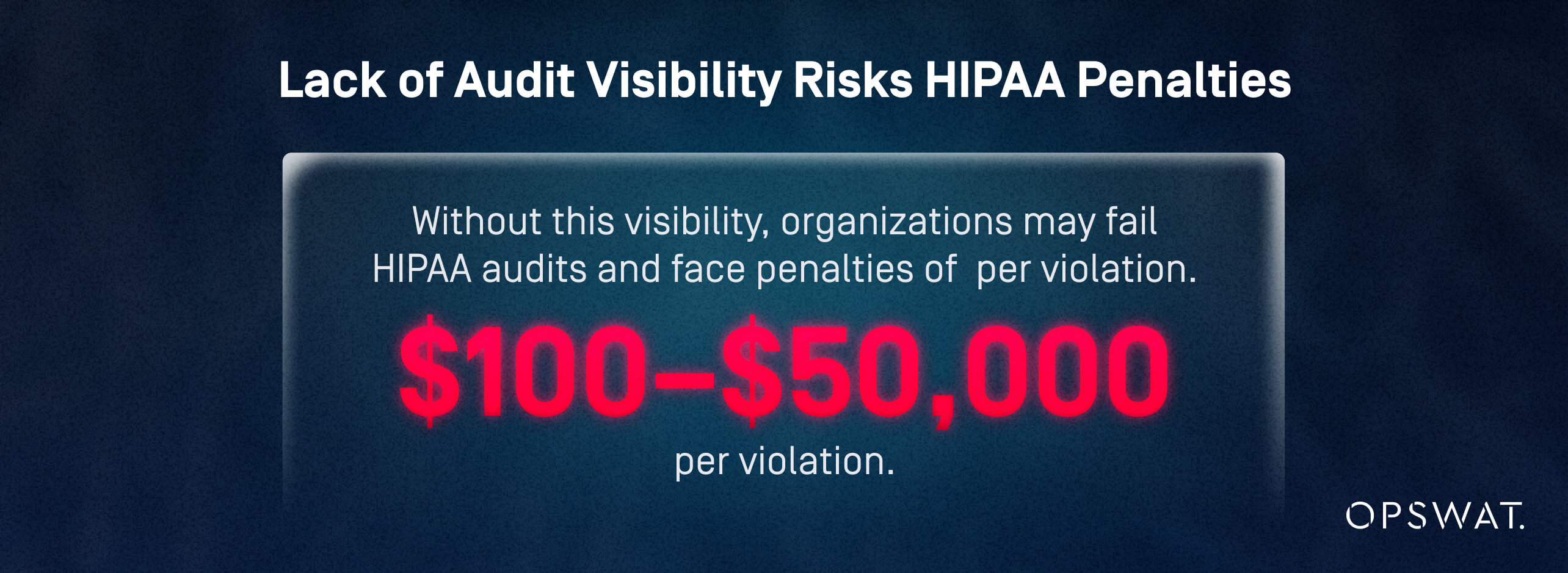

I revisori richiedono la completa tracciabilità di ogni trasferimento di dati sanitari protetti (PHI). Senza questa visibilità, le organizzazioni non possono dimostrare la conformità HIPAA durante gli audit e possono incorrere in sanzioni, tra cui multe civili che vanno da 100 a 50.000 dollari per ogni violazione.

Una MFT deve acquisire:

- Chi ha consultato o trasmesso le informazioni sanitarie protette (PHI)

- Quale file è stato spostato, a chi e attraverso quale flusso di lavoro

- Eventi con indicazione dell'orache mostrano le azioni di invio, ricezione, errore e cancellazione

- Controlli di integritàche confermano che i file non sono stati alterati durante il trasferimento

- Registri delle attività amministrativerelative alle modifiche alle impostazioni, alle politiche e alle autorizzazioni

Inoltre, i programmi sanitari beneficiano di:

- Monitoraggio in tempo reale e avvisiper trasferimenti anomali o violazioni delle politiche

- Politiche di conservazioneche garantiscono la disponibilità dei registri per indagini o verifiche

- Report esportabili e pronti per la revisione, personalizzati in base alle richieste HIPAA

In che modo MFT supportano Secure con fornitori terzi?

MFT supportano la collaborazione sicura con terze parti applicando procedure di onboarding controllate, canali di trasferimento isolati e una governance basata su policy per ogni connessione con i fornitori. Il settore sanitario si avvale di una vasta rete di laboratori, società di fatturazione, centri di imaging e fornitori specializzati. Una MFT conforme deve garantire che lo scambio di dati esterni sia sicuro e regolamentato.

Funzionalità principali di MFT

- Onboarding controllato degli utenti esternicon ruoli predefiniti, approvazioni e scadenza

- Canali di trasferimento isolati e regolati da politiche specifiche per ciascun partner

- Secure che eliminano gli allegati e-mail e i link non gestiti

- Applicazione automatizzata della crittografia e dei controlli di accessoindipendentemente dalla tecnologia dei partner

- Visibilità centralizzata su tutti i trasferimenti di terze parti, inclusi errori o flussi di lavoro non approvati

L'HIPAA richiede inoltre che qualsiasi fornitore che gestisce PHI operi in base a un BAA (Business Associate Agreement, accordo di collaborazione commerciale). Una MFT dovrebbe semplificare l'onboarding dei partner con l'allineamento e la documentazione BAA, al fine di garantire che gli obblighi contrattuali corrispondano alle misure di sicurezza tecniche.

In che modo Managed File Transfer consentono audit HIPAA e report di conformità efficienti

Una MFT ben progettata centralizza le prove, applica le politiche e fornisce una visibilità continua sul movimento delle informazioni sanitarie protette (PHI). Queste funzionalità possono semplificare notevolmente gli audit HIPAA. Anziché raccogliere manualmente log, screenshot o registrazioni degli accessi da sistemi disparati, una MFT consolida tutte le attività di trasferimento dei file in un'unica fonte di verità ricercabile. Ciò riduce i tempi di preparazione degli audit, migliora l'accuratezza della documentazione e favorisce tassi di superamento degli audit più elevati.

MFT dedicati al settore sanitario sono inoltre conformi ai requisiti HIPAA in materia di sicurezza delle trasmissioni, controllo degli accessi e verificabilità, come indicato nellanorma HIPAA sulla sicurezza. I controlli integrati soddisfano i requisiti richiesti dai revisori: misure di protezione coerenti, registrazioni complete e prove della regolamentazione dei trasferimenti di dati sanitari protetti (PHI).

Quali documenti e prove richiedono i revisori ai MFT ?

I revisori HIPAA richiedono solitamente prove che dimostrino:

- Chi ha consultato o trasmesso le informazioni sanitarie protette (PHI)

- Quali file sono stati spostati, a chi e in base a quale politica

- Quando si è verificato ogni trasferimento, inclusi quelli riusciti, quelli falliti e i tentativi di ripetizione

- Come sono state applicate l'integrità e la crittografia

- Modifiche amministrative, quali aggiornamenti delle autorizzazioni o modifiche al flusso di lavoro

MFT automatizzano la raccolta e la conservazione di queste informazioni. Ad esempio, i registri di audit dettagliati e le funzionalità di reporting diMetaDefender File Transfer™ OPSWATacquisiscono le attività degli utenti, i cicli di vita dei file, gli eventi di sistema e l'esecuzione dei lavori da una vista centralizzata. Ciò è direttamente in linea con le aspettative dell'HIPAA, secondo cui le entità interessate devono mantenere tracce di audit complete per tutti i sistemi che trattano dati sanitari protetti (PHI).

In che modo MFT possono ridurre i tempi e i costi della preparazione agli audit HIPAA?

MFT riducono i tempi e i costi di preparazione degli audit centralizzando le prove, automatizzando i flussi di lavoro di conformità e fornendo report già pronti. La preparazione manuale degli audit richiede spesso giorni o settimane per ricostruire le cronologie dei trasferimenti, convalidare le impostazioni di crittografia e rintracciare le prove mancanti in sistemi isolati.

MFT riducono tali costi generali attraverso:

- Report di conformità predefiniti che riassumono accessi, trasferimenti, errori e applicazione delle politiche

- Dashboard centralizzatiche presentano l'attività di trasmissione delle PHI in un unico pannello di controllo

- Automazione del flusso di lavoroche garantisce l'applicazione coerente e la documentazione delle misure di sicurezza richieste (crittografia, autenticazione, approvazioni).

- Registri ricercabiliche eliminano il recupero manuale dei dati su più strumenti

MetaDefender Managed File Transfer l'automazione basata su criteri, i flussi di approvazione di supervisione e l'orchestrazione visiva, consentendo ai team di standardizzare le modalità di trasferimento delle informazioni sanitarie protette (PHI) e di registrazione della conformità. Queste efficienze si traducono in una riduzione misurabile dei tempi di preparazione degli audit e in un minor numero di misure correttive.

Quali caratteristiche supportano il monitoraggio continuo della conformità e la riduzione dei rischi?

MFT supportano la conformità HIPAA continua monitorando costantemente l'attività dei file, rilevando anomalie e applicando controlli delle politiche su tutti i trasferimenti. La conformità HIPAA non viene valutata solo durante gli audit, ma deve essere mantenuta in modo continuativo.

MFT rafforzano la conformità continua con:

Avvisi in tempo reale: segnalazione di trasferimenti insoliti, tentativi di accesso non autorizzati o deviazioni dai flussi di lavoro approvati.

Rilevamento delle anomalie e controlli di integrità: identificare comportamenti sospetti dei file o modifiche impreviste che potrebbero indicare un uso improprio o una compromissione.

Applicazione delle politiche ad ogni trasferimento: garantire che i requisiti di crittografia, autenticazione e approvazione siano applicati in modo coerente, eliminando errori manuali e soluzioni ad hoc.

Visibilità centralizzata: monitorate il movimento dei file tra i sistemi interni e i partner esterni.MetaDefender Managed File Transfer una visibilità completa sui trasferimenti, gli accessi e gli eventi di sistema.

Prevenzione avanzata delle minacce: i revisori sanitari verificano sempre più spesso che le informazioni sanitarie protette (PHI) siano protette da malware o manomissioni. MFT OPSWAT, quali multiscanning, disarmo e ricostruzione dei contenuti e valutazione delle vulnerabilità, riducono significativamente il rischio di minacce trasmesse tramite file.

Insieme, queste funzionalità supportano la conformità proattiva: individuano i problemi prima che diventino eventi segnalabili, riducono la probabilità di esposizione delle informazioni sanitarie protette (PHI) e forniscono ai revisori prove autorevoli del monitoraggio continuo.

Migliori pratiche per il trasferimento Secure nelle organizzazioni sanitarie

Per i responsabili della conformità e del rischio, garantire la sicurezza dei trasferimenti di PHI richiede più di una solida MFT . Richiede processi disciplinati, politiche chiare e un comportamento coerente da parte degli utenti. Le misure di sicurezza HIPAA danno la stessa importanza ai controlli amministrativi e a quelli tecnici, il che significa che le organizzazioni devono affiancare alla tecnologia anche governance, formazione e monitoraggio. L'obiettivo è garantire che ogni trasferimento di PHI segua un percorso prevedibile, applicabile e verificabile.

Quali sono i passaggi necessari per sviluppare una politica di trasferimento file conforme alla normativa HIPAA?

Una politica di trasferimento dei file dovrebbe definire le modalità di trasferimento delle PHI, chi è autorizzato a trasferirle e quali controlli devono essere applicati in ogni fase. Una politica chiara e applicata riduce il rischio di esposizione delle PHI e allinea il comportamento del personale alle aspettative di salvaguardia amministrativa dell'HIPAA.

Una politica forte dovrebbe:

1. Definire un utilizzo accettabile

Specificare quando è possibile trasferire le PHI, quali metodi sono approvati e quali sistemi (incluso MFT) devono essere utilizzati.

2. Stabilire regole di autorizzazione per utenti e sistemi

Dettagli relativi all'accesso basato sui ruoli, ai meccanismi di autenticazione richiesti e ai flussi di lavoro di approvazione per il trasferimento dei file.

3. Richiedere protezioni di crittografia e integrità

Rendere obbligatorio l'uso di standard di crittografia approvati e procedure di verifica conformi alle misure di sicurezza HIPAA per la trasmissione dei dati.

4. Requisiti relativi alla conservazione e allo smaltimento dei documenti

Imposta programmi di conservazione per registri, prove e file trasferiti, in linea con le aspettative dell'organizzazione e dell'HIPAA.

5. Descrizione delle procedure di escalation e di gestione degli incidenti

Definire le procedure di segnalazione per trasferimenti non riusciti, sospette violazioni, violazioni delle politiche e problemi relativi ai partner.

6. Integrare la governance di terze parti

Richiedere accordi di collaborazione commerciale e definire le fasi di inserimento/uscita dei partner esterni.

7. Rivedere e aggiornare regolarmente

Le politiche dovrebbero essere riviste almeno una volta all'anno o anche prima se cambiano i flussi di lavoro, i sistemi o le normative.

Come dovrebbe essere formato il personale sanitario sui protocolli di trasferimento Secure ?

La formazione garantisce che le misure di sicurezza tecniche siano utilizzate in modo corretto e coerente.

I programmi efficaci comprendono:

Argomenti Core

- Strumenti e flussi di lavoro approvati per il trasferimento dei file

- Come verificare l'identità e l'autorizzazione del destinatario

- Evitare metodi non approvati (allegati e-mail, strumenti cloud personali, USB )

- Riconoscere e segnalare trasferimenti non riusciti o sospetti

- Comprendere i principi PHI e minimo necessario

Frequenza

- Inserimento iniziale

- Aggiornamenti annuali

- Formazione tempestiva quando cambiano i sistemi, i flussi di lavoro o le politiche

Metodi di valutazione

- Brevi quiz o esercizi basati su scenari

- Errori simulati (ad esempio, trasferimenti indirizzati erroneamente) per rafforzare le aspettative

- Follow-up mirato per gli utenti che commettono errori ripetuti

Errori comuni degli utenti da risolvere

- Invio al destinatario sbagliato

- Utilizzo di canali non crittografati o non approvati

- Caricamento del file sbagliato

- Gestione impropria dei file su dispositivi personali o condivisi

La formazione dovrebbe porre l'accento sull'accuratezza, la verifica e l'uso coerente della MFT , in modo che il personale eviti pratiche che eludono i controlli richiesti.

Quali sono gli indicatori chiave da monitorare per garantire la sicurezza dei trasferimenti di file in corso?

Le organizzazioni sanitarie dovrebbero monitorare metriche specifiche per controllare le prestazioni del trasferimento sicuro dei file. Il monitoraggio continuo supporta la conformità proattiva alla normativa HIPAA e la stabilità operativa. I KPI chiave includono:

Tassi di trasferimento falliti o incompleti: volumi elevati di fallimenti possono indicare problemi di sistema, lacune nei processi o problemi con i partner.

Anomalie di accesso: utenti inattesi, attività fuori orario o ripetuti tentativi di autenticazione falliti possono segnalare tentativi di accesso non autorizzati.

Violazioni delle politiche: i trasferimenti che aggirano la crittografia, le approvazioni o i flussi di lavoro richiesti devono essere tracciati e indagati.

Prestazioni di terzi: monitorare i tassi di successo dei partner, i ritardi e le eccezioni di sicurezza per garantire il rispetto degli obblighi contrattuali e HIPAA.

Risultati dell'audit e tempi del ciclo di correzione: monitorare i problemi ricorrenti e la rapidità con cui vengono risolti per mantenere la conformità normativa.

Eventi di rilevamento delle minacce: se le tecnologie avanzate di prevenzione delle minacce (ad esempio, scansione antimalware, CDR, valutazione delle vulnerabilità) segnalano dei problemi, i modelli ricorrenti possono indicare un rischio sottostante.

Questi parametri favoriscono il miglioramento continuo: identificano i punti deboli dei processi, verificano l'efficacia delle politiche, stabiliscono le priorità delle esigenze formative e garantiscono un allineamento coerente con le aspettative dell'HIPAA in materia di monitoraggio e gestione dei rischi.

Confronto tra Managed File Transfer : piattaforme specifiche per il settore sanitario e piattaforme generiche

I responsabili della conformità e del rischio che valutano MFT devono distinguere tra piattaforme che sono semplicemente "compatibili con HIPAA" e quelle progettate per flussi di lavoro PHI ad alto volume. HIPAA richiede misure di sicurezza coerenti per la protezione dei trasferimenti di file, il controllo degli accessi e la verifica su tutti i sistemi che gestiscono PHI.

Le organizzazioni sanitarie alla ricerca di soluzioni scalabili, affidabili e riconosciute nel settore traggono vantaggio dalle piattaforme progettate specificamente per i flussi di lavoro PHI. MFT specifiche per il settore sanitario integrano questi requisiti insieme a funzionalità avanzate di prevenzione delle minacce e integrazioni cliniche nel prodotto per impostazione predefinita.

Come si confrontano MFT principali MFT conformi allo standard HIPAA in termini di funzionalità di sicurezza e conformità?

MFT principali MFT conformi allo standard HIPAA differiscono per quanto riguarda la forza di applicazione, la profondità di audit, l'automazione e le capacità di prevenzione delle minacce. Di seguito è riportato un confronto semplificato tra MFT generiche "HIPAA-ready" e MFT specifiche per il settore sanitario, comeMetaDefender Managed File Transfer, che sfrutta le tecnologie avanzate di prevenzione delle minacce diMetaDefender ™.

A differenza MFT tradizionali che proteggono solo il canale di trasferimento dei file,MetaDefender Managed File Transfer il file stesso con prevenzione delle minacce multilivello, CDR, valutazione delle vulnerabilità e analisi sandbox.

MFT conformi alla normativa HIPAA vs MFT MFT specifiche per il settore sanitario

| Capacità | MFT generico MFT "HIPAA-ready") | e MFT specifico per il settore sanitario (ad esempio, MetaDefender MFT) |

|---|---|---|

| Crittografia durante il trasferimento e inattiva | Crittografia basata su standard, spesso configurabile | Politiche di crittografia rigorose e applicate in tutti i flussi di lavoro con una scelta minima da parte dell'utente |

| Controllo degli accessi e approvazioni | RBAC di base, approvazioni opzionali | RBAC granulare, flussi di approvazione di supervisione e instradamento basato su criteri per le informazioni sanitarie protette (PHI) |

| Registrazione e reportistica degli audit | Registri delle attività standard | Audit trail dettagliati per utenti, file, lavori ed eventi di sistema, oltre a report esportabili per la conformità |

| Prevenzione delle minacce | Antivirus o nessuno | Sicurezza dei file su più livelli: scansione multipla, sanificazione dei contenuti e valutazione delle vulnerabilità |

| Integrazione e automazione | Connettori per strumenti IT comuni | Flussi di lavoro basati su criteri, orchestrazione visiva e integrazioni |

| Opzioni di implementazione | Spesso cloud-first | Implementazioni flessibili in loco e ibride per ambienti regolamentati e offline |

Quali sono i pro e i contro di SFTP, MFT e condivisione di file Cloud per il settore sanitario?

SFTP, strumenti di condivisione file su cloud e MFT offrono ciascuno vantaggi e limiti distinti nel contesto della conformità HIPAA. Per la maggior parte degli ospedali e dei sistemi sanitari, una MFT che mette al primo posto la sicurezza dovrebbe essere lo standard per i trasferimenti di dati PHI, mentre SFTP e strumenti cloud sono limitati a casi d'uso strettamente definiti e a basso rischio.

Pro e contro di SFTP, strumenti cloud e MFT

| Approccio | Pro | Svantaggi nel contesto sanitario / HIPAA | Migliore adattamento |

|---|---|---|---|

| SFTP | Ampiamente supportato; migliore dell'FTP; in grado di crittografare i dati in transito | Visibilità e reportistica limitate; credenziali statiche; flussi di lavoro manuali; governance debole per le informazioni sanitarie protette (PHI) | Integrazioni di sistemi punto-punto in cui il volume è basso e la governance è gestita altrove |

| Condivisione generica di file su cloud | Facile da usare; collaborazione rapida; mobile | Autorizzazioni gestite dall'utente, collegamenti pubblici, residenza dei dati poco chiara, governance PHI limitata | Collaborazione non PHI; non raccomandata come meccanismo primario di trasferimento PHI |

| MFT trasferimento file gestito] | Controllo centralizzato, automazione basata su criteri, crittografia integrata, auditing e controllo degli accessi | Richiede uno sforzo di implementazione e un allineamento dei processi | Veicolo principale per i trasferimenti di dati sanitari protetti (PHI), in particolare nei casi in cui la conformità alle norme HIPAA e i flussi di lavoro multiparte sono prioritari. |

Quali Managed File Transfer offrono il miglior supporto per gli audit di conformità nel settore sanitario?

I fornitori che offrono servizi di assistenza sanitaria di qualità in genere forniscono:

- Modelli di assistenza attenti alla salute: assistenza 24 ore su 24, 7 giorni su 7, SLA allineati alle operazioni cliniche e personale che conosce bene i requisiti HIPAA.

- Contratti conformi al BAA: BAA standard, chiara definizione delle responsabilità e documentazione che mappa i controlli sui prodotti alle misure di sicurezza HIPAA.

- Servizi di preparazione all'audit: modelli predefiniti di report di conformità, indicazioni sulla configurazione delle politiche e assistenza nella produzione di prove durante gli audit.

- Roadmap incentrata sulla sicurezza: investimenti continui nella prevenzione avanzata delle minacce, vulnerability detection e nell'integrazione con i flussi di lavoro SIEM e SOC.

OPSWAT si OPSWAT con un MFT incentrato sulla sicurezza che combina:

- Sicurezza multilivello grazie a tecnologie avanzate di prevenzione delle minacce quali multiscanning, sanificazione dei contenuti, valutazione delle vulnerabilità e sandboxing.

- Automazione del trasferimento dei file basata su criteri, approvazioni di supervisione e visibilità e controllo centralizzatisu misura per gli ambienti regolamentati

- Registrazione e reporting incentrati sulla conformitàche semplificano gli audit HIPAA fornendo tracciabilità end-to-end dei movimenti e degli accessi ai file

Per i responsabili della conformità e del rischio, i fornitori che offrono questa combinazione di sicurezza approfondita, prove pronte per la revisione contabile e assistenza attenta alle esigenze del settore sanitario sono nella posizione migliore per ridurre gli attriti legati alle revisioni contabili e rafforzare la conformità HIPAA nel lungo termine.

Fasi di implementazione per l'introduzione di un sistema Managed File Transfer conforme alla normativa HIPAA Managed File Transfer settore sanitario

L'implementazione di una MFT incentrata sulla sicurezza in un ambiente sanitario richiede una pianificazione strutturata, l'allineamento con le misure di protezione HIPAA e il coordinamento tra i team clinici, IT, di conformità e dei fornitori. L'obiettivo è sostituire pratiche di trasferimento file incoerenti e ad alto rischio con flussi di lavoro standardizzati e verificabili che si integrino perfettamente con i sistemi esistenti, riducendo al minimo le interruzioni operative.

Quali sono i passaggi fondamentali per implementare una Managed File Transfer in un contesto ospedaliero?

Nell'ambito della pianificazione iniziale, i team dovrebbero condurre una valutazione formale dei rischi per mappare le vulnerabilità attuali e garantire che la MFT sia in linea con le aspettative amministrative e tecniche di protezione previste dall'HIPAA.

Una sequenza di implementazione pratica e ripetibile include:

1. Valutare requisiti e rischi: identificare i flussi di lavoro delle informazioni sanitarie protette (PHI), i requisiti normativi, i punti di integrazione e gli indicatori di successo.

2. Progettare l'architettura della soluzione e allineare le parti interessate: scegliere il modello di implementazione, definire i ruoli di governance e coordinare i team addetti alla conformità, all'IT, alla sicurezza e clinici.

3. Configurare le politiche di sicurezza e le integrazioni: impostare il routing, le approvazioni, i controlli di accesso, le regole di conservazione e integrare MFT quali Metascan™Multiscanning Deep CDR™.

4. Testare i flussi di lavoro e formare gli utenti: convalidare trasferimenti, registri, avvisi e preparazione agli audit; formare amministratori e utenti finali sui flussi di lavoro approvati.

5. Avvio, monitoraggio e perfezionamento: implementazione in fasi, monitoraggio delle metriche chiave di prestazione ed esecuzione di revisioni post-implementazione.

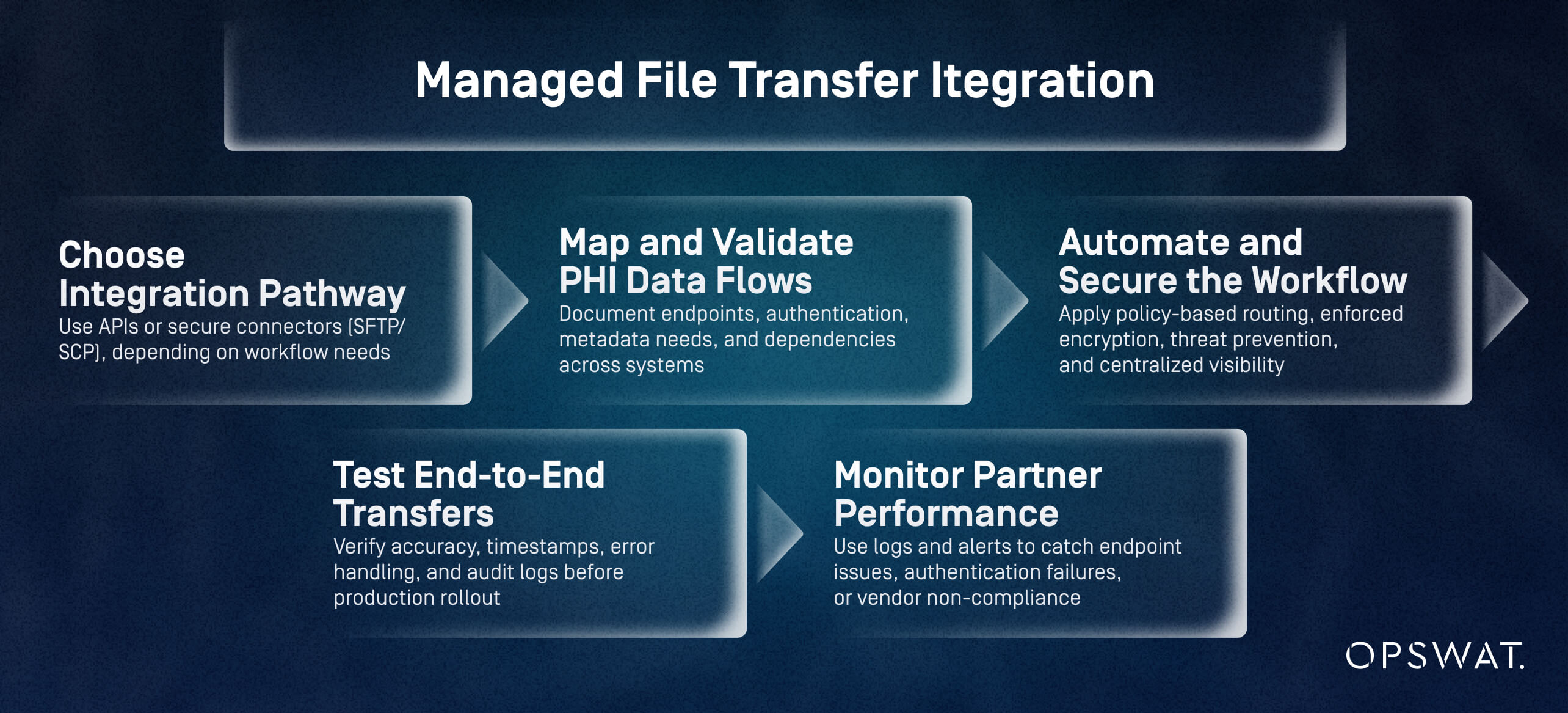

In che modo le organizzazioni sanitarie possono integrare MFT i sistemi EHR e dei fornitori esistenti?

Le organizzazioni sanitarie integrano MFT EHR e sistemi dei fornitori selezionando metodi di connessione sicuri, mappando i flussi di PHI e automatizzando le politiche di trasferimento dei file. Gli EHR e i sistemi dei fornitori adiacenti scambiano grandi quantità di PHI, rendendo l'integrazione un fattore critico di successo.

MFT efficaceMFT in 5 passaggi:

- Scegli il percorso di integrazione: utilizza API o connettori sicuri (SFTP/SCP), a seconda delle esigenze del flusso di lavoro.

- Mappare e convalidare i flussi di dati PHI: documentare endpoint, autenticazione, esigenze di metadati e dipendenze tra i sistemi

- Automatizza e proteggi il flusso di lavoro: applica il routing basato su criteri, la crittografia obbligatoria, la prevenzione delle minacce e la visibilità centralizzata.

- Testare i trasferimenti end-to-end: verificare l'accuratezza, i timestamp, la gestione degli errori e i registri di controllo prima dell'implementazione in produzione.

- Monitorare le prestazioni dei partner: utilizzare registri e avvisi per individuare problemi relativi agli endpoint, errori di autenticazione o non conformità dei fornitori.

Quali sono le migliori pratiche per migrare dai metodi di trasferimento file legacy MFT?

Le migliori pratiche per la migrazione a MFT la valutazione dei rischi di trasferimento, la mappatura dei flussi di lavoro, la convalida delle esecuzioni parallele e il perfezionamento della governance durante la transizione dei processi. La maggior parte delle organizzazioni sanitarie migra da una combinazione di e-mail, SFTP, caricamenti manuali e cartelle condivise.

Una migrazione strutturata

- Analizza i rischi e assegna priorità ai flussi di lavoro: identifica i percorsi di trasferimento ad alto rischio o con elevato contenuto di dati sanitari protetti (e-mail, caricamenti manuali, cartelle condivise) e migrali per primi.

- Mappare i dati e preparare i nuovi flussi di lavoro: definire il routing, le convenzioni di denominazione, le regole di conservazione e le dipendenze di sistema.

- Migrazione in più fasi con convalida parallela: esecuzione simultanea MFT legacy e MFT , con convalida dell'integrità, dell'instradamento e dei registri di controllo.

- Ottimizzare e aggiornare la governance: applicare misure di prevenzione delle minacce, perfezionare i flussi di lavoro, aggiornare le politiche e formare gli utenti sulla base delle lezioni apprese.

Misurare il valore del Managed File Transfer la conformità sanitaria e la protezione dei dati dei pazienti

Una MFT predisposta per il settore sanitario migliora la conformità HIPAA, riduce il rischio di violazioni e semplifica i flussi di lavoro PHI. Grazie all'implementazione di crittografia, controllo degli accessi, prevenzione delle minacce e audit trail completi, le organizzazioni ottengono un ritorno sull'investimento sia dal punto di vista normativo che operativo.

In che modo MFT il rischio di violazioni dei dati e sanzioni per non conformità?

MFT mitiga MFT le principali cause di esposizione delle informazioni sanitarie protette (PHI): trasferimenti non crittografati, accessi non autorizzati, errori degli utenti e registrazione insufficiente. Le piattaforme specifiche per il settore sanitario riducono ulteriormente il rischio utilizzando tecnologie avanzate di prevenzione delle minacce.

Principali risultati in termini di riduzione del rischio:

- Crittografia e controllo degli accessi obbligatori

- Protezione contro malware e minacce zero-day

- Percorsi di audit completi a supporto delle indagini HIPAA

- Minore probabilità di sanzioni normative e costi di bonifica

Quali sono i risultati misurabili dei processi ottimizzati di trasferimento dei file?

Le organizzazioni che passano dall'e-mail, dall'SFTP e dai flussi di lavoro manuali MFT ottengono MFT vantaggi in termini di:

Preparazione alla conformità

- Recupero più rapido delle prove

- Registri completi ed esportabili

Efficienza operativa

- Riduzione dei trasferimenti non riusciti

- Meno interventi manuali grazie all'automazione basata su criteri predefiniti

Riduzione degli errori e degli incidenti

- Meno file inviati erroneamente

- Rilevamento tempestivo di attività anomale tramite avvisi in tempo reale

Prevenzione delle minacce

- Significativa diminuzione dei file dannosi che raggiungono i sistemi clinici

In che modo i responsabili della conformità possono dimostrare il valore degli MFT agli stakeholder?

Gli stakeholder rispondono al rischio, ai costi e all'impatto operativo. I responsabili della conformità possono articolare il valore attraverso:

Messaggi chiave

- Riduzione dell'esposizione normativa grazie all'applicazione di misure di salvaguardia

- Minore probabilità di violazioni e costi di risposta ridotti

- Meno risultati di audit e cicli di audit più rapidi

- Maggiore affidabilità operativa e collaborazione con i fornitori

Collegamento alle priorità organizzative

- Sicurezza dei pazienti: un trasferimento affidabile delle informazioni sanitarie protette riduce i ritardi nelle cure

- Stabilità finanziaria: l'assenza di sanzioni e tempi di inattività protegge i margini

- Fiducia organizzativa: una maggiore protezione delle informazioni sanitarie protette (PHI) rafforza la reputazione e la fiducia dei partner

- Trasformazione digitale: MFT una base sicura per la modernizzazione

Per scoprire come MetaDefender MFT le sue tecnologie avanzate di prevenzione delle minacce possono rafforzare la conformità HIPAA, ridurre il rischio di esposizione delle informazioni sanitarie protette (PHI) e semplificare la collaborazione sicura all'interno del vostro ecosistema sanitario, parlate con un OPSWAT o richiedete una demo oggi stesso.

Domande frequenti

Quali sono le migliori soluzioni di trasferimento file gestito completamente conformi allo standard HIPAA per le organizzazioni sanitarie?

Le soluzioni che applicano la crittografia, i controlli di accesso, l'automazione delle politiche e i percorsi di audit completi soddisfano i requisiti HIPAA. Le piattaforme incentrate sull'assistenza sanitaria, come MetaDefender Managed File Transfer, forniscono ulteriori funzionalità di prevenzione delle minacce e reportistica sulla conformità che spesso mancano agli strumenti generici.

Quali caratteristiche devo cercare in una MFT per garantire la conformità HIPAA nel settore sanitario?

Crittografia obbligatoria, RBAC granulare, MFA, registrazione dettagliata degli audit, automazione basata su criteri, collaborazione sicura con terze parti e prevenzione avanzata delle minacce (ad esempio, multiscanning, CDR, valutazione delle vulnerabilità).

Come si confrontano i diversi fornitori di servizi di trasferimento file gestito in termini di conformità HIPAA e caratteristiche di sicurezza?

Molti fornitori offrono servizi di crittografia e registrazione di base, ma le piattaforme dedicate al settore sanitario aggiungono approvazioni di supervisione, rilevamento avanzato delle minacce, reportistica dettagliata e modelli di implementazione flessibili necessari per gli ambienti con un elevato volume di dati sanitari protetti (PHI).

Quali documenti o tracce di audit forniscono MFT per dimostrare la conformità HIPAA durante un audit?

Registri di audit che mostrano l'attività degli utenti, lo spostamento dei file, gli eventi di sistema, le approvazioni, lo stato della crittografia e i risultati dei trasferimenti. MetaDefender Managed File Transfer report centralizzati ed esportabili per le verifiche di conformità.

Come posso implementare controlli di accesso basati sui ruoli e crittografia in un sistema di trasferimento file gestito per la conformità HIPAA?

Configurare RBAC per limitare l'accesso alle informazioni sanitarie protette (PHI) in base al ruolo, richiedere l'autenticazione a più fattori (MFA) e applicare la crittografia obbligatoria (ad esempio AES-256, TLS 1.2+) a tutti i flussi di lavoro. Le misure di sicurezza per la trasmissione HIPAA prevedono queste protezioni come impostazione predefinita.

I fornitori di servizi di trasferimento file gestito offrono accordi di collaborazione commerciale (BAA) e cosa dovrebbero includere tali accordi?

Sì. I BAA devono definire le responsabilità in materia di protezione delle PHI, i requisiti di notifica delle violazioni, gli usi consentiti e le aspettative di sicurezza in linea con le misure di salvaguardia HIPAA per la trasmissione e il controllo degli accessi.

Quali sono i costi tipici e i modelli di licenza per MFT conformi allo standard HIPAA nel settore sanitario?

I prezzi variano in base alla distribuzione (cloud, on-premise, ibrida), al volume e alle tecnologie aggiuntive. La maggior parte dei fornitori offre licenze in abbonamento o perpetue; il costo totale riflette la reportistica di conformità, l'automazione del flusso di lavoro e la prevenzione integrata delle minacce.

Quali sono le migliori pratiche per migrare dai metodi di trasferimento file legacy a una MFT che soddisfi i requisiti HIPAA?

Valutare i rischi attuali, mappare i flussi di lavoro PHI, eseguire la migrazione in più fasi, eseguire la convalida parallela e incorporare la prevenzione avanzata delle minacce sin dal primo giorno. Aggiornare le politiche e la formazione man mano che i flussi di lavoro vengono modificati.