Cosa caratterizza una Managed File Transfer incentrata sulla sicurezza nella moderna sicurezza informatica?

Una soluzioneMFT Managed File Transfer) incentrata sulla sicurezza è progettata fin dall'inizio con funzionalità di prevenzione proattiva delle minacce, visibilità continua e conformità integrata. Va oltre la semplice crittografia dei file durante il trasferimento, trattando ogni file, utente, flusso di lavoro e ambiente come una potenziale superficie di attacco. MFT incentrato sulla sicurezza MFT le minacce provenienti dai moderni avversari che sfruttano attacchi basati su file, identità compromesse, infiltrazioni nella catena di fornitura e flussi di lavoro non monitorati per ottenere l'accesso a sistemi sensibili.

MFT tradizionale MFT, al contrario, è nato come strumento operativo destinato ad automatizzare la consegna dei file, non la loro sicurezza.MFT tradizionali si concentrano su affidabilità, pianificazione, scripting e connettività da sistema a sistema. La sicurezza viene solitamente aggiunta in un secondo momento tramite funzionalità aggiuntive quali crittografia di base, scansione anti-malware opzionale o integrazioni DLP esterne.

Con l'evoluzione delle minacce basate sull'intelligenza artificiale e l'aumento della complessità dei requisiti di conformità, le organizzazioni non possono più fare affidamento sui modelli tradizionali. Hanno bisogno di piattaforme progettate per difendersi dalle minacce trasmesse tramite file e soddisfare i requisiti normativi.

Principi fondamentali che distinguono MFT incentrato sulla sicurezza MFT tradizionale

MFT incentrato sulla sicurezza MFT definito da una serie di principi fondamentali che lo differenziano dagli approcci tradizionali:

- Prevenzione proattiva delle minacce: utilizza contemporaneamente più motori anti-malware (multiscanning), sandboxing, verifica del tipo di file e ispezione dei contenuti prima della consegna.

- Architettura Zero Trust: presuppone che tutti gli utenti, i dispositivi e i file possano essere compromessi ed esegue verifiche continue.

- Conformità integrata: integra controlli di audit, applicazione delle politiche, crittografia e governance nel flusso di lavoro stesso.

- Integrazione tra automazione e sicurezza: i controlli di sicurezza vengono applicati automaticamente a tutti i flussi di lavoro senza alcun intervento manuale.

MFT tradizionali integrano solitamente la sicurezza dei file come funzionalità aggiuntiva. Sebbene le piattaforme tradizionali possano offrire crittografia o controllo degli accessi, queste funzionalità sono spesso moduli opzionali o richiedono strumenti aggiuntivi per essere efficaci.

Come gli standard di conformità hanno determinato il passaggio a MFT incentrato sulla sicurezza

I quadri normativi hanno svolto un ruolo determinante nell'orientare le imprese verso soluzioni che mettono al primo posto la sicurezza. Standard quali NIST, ISO 27001, GDPR, HIPAA e PCI-DSS impongono requisiti rigorosi in materia di:

- Crittografia a riposo e in transito

- Controlli di accesso verificati

- Registri di controllo completi e immutabili

- Prova dell'applicazione delle politiche

- Garanzie relative alla residenza e alla conservazione dei dati

- Segnalazione tempestiva delle violazioni

- Verifica dell'integrità e monitoraggio dei rischi

MFT tradizionali spesso faticano a stare al passo con i requisiti di conformità. Possono avere difficoltà a soddisfare i requisiti di governance dei dati, integrità degli audit o monitoraggio continuo. MFT che mettono al primo posto la sicurezza colmano queste lacune con controlli integrati progettati specificamente per i settori regolamentati.

Vulnerabilità comuni nelle MFT tradizionali

MFT tradizionali e legacy espongono spesso le organizzazioni a gravi rischi per la sicurezza. Le vulnerabilità più comuni includono:

- Trasferimenti non crittografati o crittografati in modo incoerente, specialmente durante i flussi di lavoro interni

- Meccanismi di autenticazione deboli che si basano esclusivamente su password o modelli di ruolo obsoleti

- Monitoraggio in tempo reale limitato o inesistente, che impedisce l'escalation di attività sospette

- Patch e aggiornamenti manuali, che lasciano i sistemi esposti a vulnerabilità zero-day o vecchie CVE

- Controlli di accesso insufficienti, che consentono privilegi eccessivi

- Nessuna scansione antimalware o sanificazione dei file, consentendo alle minacce trasmesse tramite file di passare senza controllo

- Registri di audit incompleti, ostacoli alle indagini e mancata conformità agli audit

Le violazioni verificatesi nel mondo reale dimostrano i rischi legati a controlli di sicurezza incompleti. Ad esempio, secondo i dati di monitoraggio delle violazioni di Emsisoft, la vulnerabilità MOVEit Transfer 2023 (CVE-2023-34362) ha colpito oltre 2.000 organizzazioni ed esposto 77 milioni di record. Questi incidenti dimostrano come MFT tradizionali possano consentire agli aggressori di accedere silenziosamente a sistemi critici.

Confronto tra le funzionalità di sicurezza: MFT MFT tradizionali MFT MFT incentrate sulla sicurezza

MFT tradizionali e quelle incentrate sulla sicurezza spesso appaiono simili a prima vista. Entrambe facilitano il trasferimento di file tra sistemi, partner o utenti. Ma sotto la superficie, le differenze architetturali sono profonde.

La tabella sottostante evidenzia come ciascun approccio gestisce la sicurezza integrata rispetto ai componenti aggiuntivi opzionali.

Quali sono le funzionalità di sicurezza integrate e quali sono quelle aggiuntive nelle MFT ?

| Capacità | MFT con priorità alla sicurezza | MFT tradizionale |

|---|---|---|

| Scansione malware | Multiscansione integrata e sanificazione dei file (CDR) | Tipicamente aggiuntivo o assente |

| Controlli DLP | Integrato, automatizzato, basato su criteri | Spesso esterno o manuale |

| Crittografia | Obbligatorio e applicato | Facoltativo o applicato in modo incoerente |

| Accesso Zero Trust | Verifica continua e privilegio minimo | Accesso di base basato sul perimetro |

| Threat Intelligence | Nativo, in tempo reale | Raro ed esterno |

| Registrazione degli audit | Immutabile, granulare, sempre attivo | Parziale o configurato manualmente |

| Applicazione automatica dei criteri | Caratteristica Core | Richiede script o intervento dell'amministratore |

| Convalida dei file | Verifica approfondita del tipo di file | Limitato o inesistente |

| Hook di risposta agli incidenti | Integrazione nativa SIEM/SOC | Connettori opzionali |

MFT tradizionali non sono fondamentalmente piattaforme di sicurezza, ma strumenti di automazione che richiedono prodotti aggiuntivi per garantire una protezione di base.

In che modo i controlli e il monitoraggio degli accessi degli utenti differiscono tra MFT tradizionale e MFT incentrato sulla sicurezza?

MFT incentrato sulla sicurezza MFT controlli di accesso granulari e allineati allo Zero Trust e un monitoraggio in tempo reale per ridurre al minimo i rischi interni e le minacce esterne. Agli utenti vengono concesse solo le autorizzazioni necessarie e tutte le azioni vengono verificate continuamente.

MFT tradizionali si basano su autorizzazioni statiche, modelli RBAC (controllo degli accessi basato sui ruoli) limitati e monitoraggio sporadico. Possono registrare gli accessi, ma raramente rilevano comportamenti anomali degli utenti o modelli di accesso non autorizzati.

I controlli che mettono al primo posto la sicurezza includono:

- RBAC basato sulle politiche

- Integrazione MFA/identità

- Convalida continua della sessione

- Analisi comportamentale

- Pannelli di controllo in tempo reale

Queste funzionalità riducono la probabilità che gli account compromessi causino furti di dati o interruzioni operative.

In che modo MFT incentrato sulla sicurezza consente una prevenzione proattiva delle minacce?

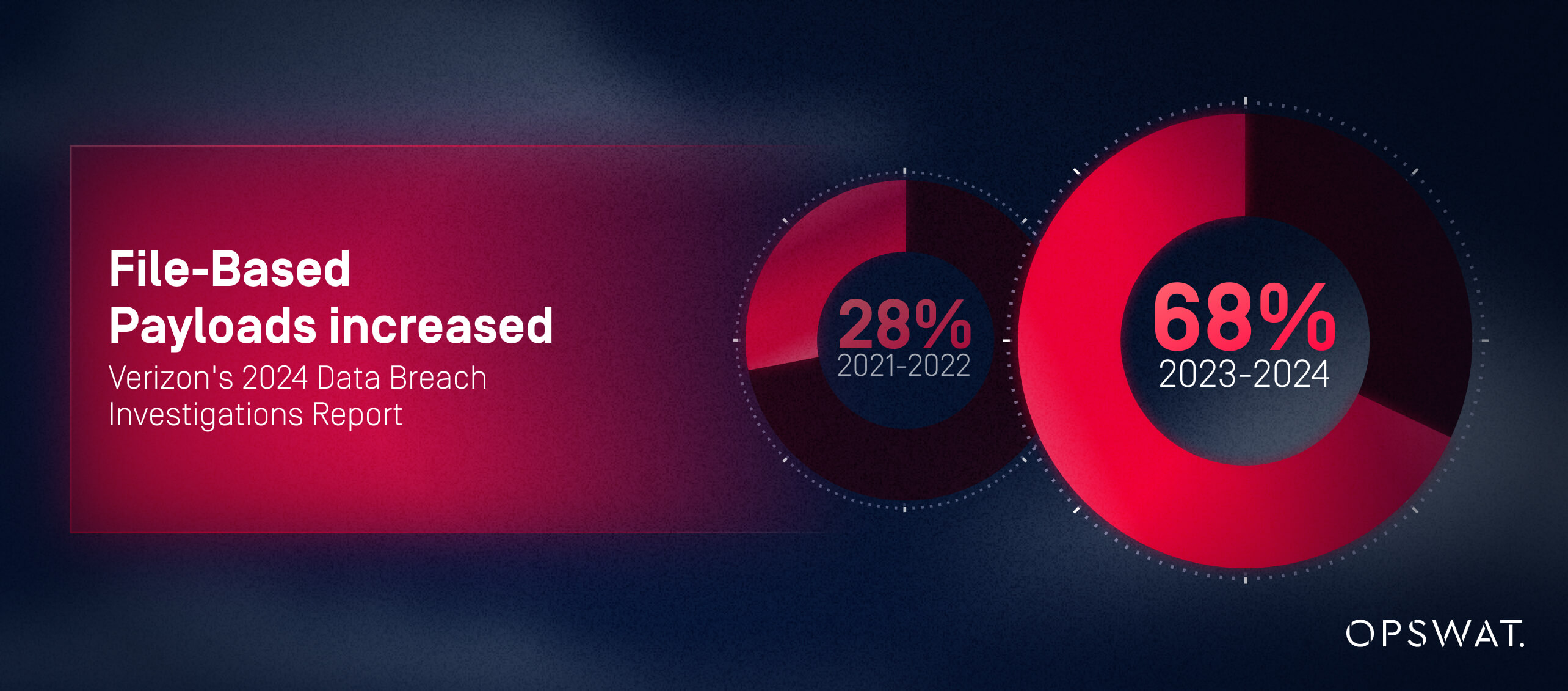

MFT incentrato sulla sicurezza MFT le minacce prima che i file raggiungano la loro destinazione. Secondo il rapporto 2024 Data Breach Investigations Report di Verizon, il 68% degli attacchi nel periodo 2023-2024 ha utilizzato payload basati su file incorporati in documenti, PDF, immagini o file compressi, con un aumento del 40% rispetto al periodo 2020-2021. Questi vettori di attacco prendono di mira specificamente i sistemi di trasferimento file. MFT tradizionali non ispezionano questi file, mentre MFT incentrato sulla sicurezza MFT .

Esempi di prevenzione proattiva delle minacce includono:

- Multiscansione automatizzata di malware

- CDR (Content Disarm and Reconstruction) – rimozione di contenuti attivi dannosi

- Sandboxing dei file sconosciuti

- Valutazione del rischio basata sulle informazioni relative alle minacce

- Messa in quarantena o blocco basati su criteri

In che modo MFT incentrato sulla sicurezza MFT la conformità normativa e la preparazione agli audit

La complessità della conformità è una delle sfide più grandi per le aziende moderne. MFT incentrato sulla sicurezza MFT la conformità integrando governance, convalida e controlli verificabili direttamente nei flussi di lavoro di trasferimento.

MFT tradizionale MFT la responsabilità della conformità agli amministratori, spesso attraverso configurazioni manuali, patch, script e documentazione frammentaria.

Conformità a GDPR, HIPAA, PCI-DSS e agli standard di settore con MFT che mette la sicurezza al primo posto

MFT che mette al primo posto la sicurezza soddisfa i requisiti normativi fondamentali grazie al suo design:

- Crittografia durante il trasferimento e in fase di archiviazione (GDPR articolo 32, HIPAA §164.312(a)(2)(iv), requisito PCI-DSS 4)

- Audit trail immutabili per il monitoraggio degli accessi e dei movimenti dei dati (GDPR Articolo 30, HIPAA §164.312(b), SOX Sezione 404)

- Applicazione della residenza dei dati (GDPR articoli 44-50, varie leggi nazionali sulla protezione dei dati)

- Controlli di accesso allineati al principio del privilegio minimo (NIST SP 800-53 AC-6, ISO 27001 A.9.2.3)

- Avvisi in tempo reale per potenziali violazioni (GDPR Articolo 33 - Obbligo di notifica entro 72 ore)

- Convalida Secure per mantenere l'integrità dei dati (HIPAA §164.312(c)(1), requisito PCI-DSS 11.5)

Questi controlli integrati riducono le lacune di conformità e forniscono le prove verificabili richieste dalle autorità di regolamentazione.

Riduzione dell'onere di revisione e semplificazione della raccolta delle prove

MFT tradizionali possono richiedere settimane a causa di una registrazione inadeguata, controlli incoerenti o dati mancanti. MFT che mettono al primo posto la sicurezza eliminano questo onere fornendo:

- Rapporti di audit generati automaticamente

- Registri centralizzati con piena visibilità dei trasferimenti

- Mappature e modelli di conformità preconfigurati

- Metadati a livello di evento per la ricostruzione forense

Ciò riduce l'onere delle attività di audit, accelera la raccolta delle prove e migliora la fiducia nelle normative.

In che modo MFT incentrato sulla sicurezza MFT la conformità continua in un contesto normativo in continua evoluzione

MFT che mettono al primo posto la sicurezza si adattano rapidamente all'evoluzione degli standard normativi grazie a controlli basati su policy, aggiornamenti automatici e framework di governance configurabili. Queste funzionalità garantiscono la conformità alle normative future e consentono alle organizzazioni di dimostrare una conformità continua, cosa che MFT tradizionali MFT a mantenere.

Mitigazione dei rischi e risposta agli incidenti: perché MFT incentrato sulla sicurezza MFT l'esposizione alle violazioni

I moderni programmi di sicurezza misurano il proprio successo in base alla loro capacità di mitigare le violazioni in modo rapido ed efficace. MFT incentrato sulla sicurezza migliora MFT sia il rilevamento che la risposta, riducendo l'impatto delle violazioni e rafforzando i risultati forensi.

MFT tradizionale MFT manca della visibilità, dell'intelligenza e dell'automazione necessarie per una risposta rapida.

In che modo MFT incentrato sulla sicurezza MFT il rilevamento delle violazioni e la risposta alle minacce

Le piattaforme che mettono al primo posto la sicurezza consentono:

- Avvisi in tempo reale per attività sospette relative ai file

- Trigger automatici che mettono in quarantena o bloccano i file dannosi

- Integrazione con i flussi di lavoro SIEM e SOC per una rapida escalation

- Rilevamento delle anomalie basato sul comportamento degli utenti e dei file

Secondo il rapporto 2024 Cost of Insider Threats Report del Ponemon Institute, MFT tradizionale MFT sul monitoraggio manuale con ritardi medi di rilevamento compresi tra 24 e 72 ore. Ciò aumenta il tempo di esposizione alle violazioni del 300% rispetto alle soluzioni che danno priorità alla sicurezza e rilevano le minacce in tempo reale (in meno di 5 minuti). Finestre di rilevamento estese consentono il movimento laterale e l'esfiltrazione dei dati senza alcun controllo.

Supporto alle indagini forensi con tracciati di audit avanzati

La risposta agli incidenti dipende da una visibilità altamente accurata. MFT incentrato sulla sicurezza MFT :

- Log immutabili e contrassegnati da data e ora

- Convalida dell'integrità dei file

- Cronologia completa delle attività degli utenti

- Metadati a livello di trasferimento (origine, destinazione, politiche applicate)

Queste funzionalità supportano una rapida analisi delle cause alla radice e una rendicontazione normativa difendibile.

Affrontare le lacune di sicurezza più comuni nei sistemi MFT legacy

MFT tradizionale MFT le organizzazioni a:

- Librerie crittografiche obsolete o prive di patch

Modelli di identità o accesso deboli

- Punti ciechi nelle integrazioni con partner o terze parti

- Movimento di file non controllato attraverso le reti

MFT incentrato sulla sicurezza MFT tutte queste carenze grazie alla prevenzione integrata delle minacce, al monitoraggio continuo e ai framework di governance integrati.

Considerazioni operative e relative alle risorse nella migrazione al Managed File Transfer con priorità alla sicurezza

Il passaggio dal MFT tradizionale al MFT incentrato sulla sicurezza MFT una pianificazione accurata, ma garantisce vantaggi in termini di riduzione dei costi operativi, minore rischio di violazioni e maggiore efficienza nella conformità.

Quali sono i passaggi fondamentali per passare dall MFT tradizionale all MFT incentrato sulla sicurezza?

Una roadmap strutturata per la migrazione include:

- Valutazione: flussi di lavoro dell'inventario, partner, dipendenze di crittografia e lacune di conformità.

- Progettazione: definizione delle politiche Zero Trust, dei controlli di sicurezza e dei requisiti architetturali.

- Pilota –Convalida i flussi di lavoro in un'implementazione controllata.

- Implementazione graduale:espansione in tutti i reparti e carichi di lavoro ad alto valore aggiunto.

- Allineamento della governance– Aggiornamento delle politiche, dei ruoli e della documentazione relativa alla conformità.

Integrazione MFT incentrata sulla sicurezza MFT l'infrastruttura IT esistente

MFT incentrato sulla sicurezza MFT perfettamente quando:

- La governance delle identità (IAM/MFA) è centralizzata

- Le piattaforme SIEM utilizzano MFT

- Gli strumenti DLP garantiscono la governance dei contenuti

- I repository di file Cloud on-premise si sincronizzano in modo sicuro

- Le API e i framework di automazione supportano l'orchestrazione del flusso di lavoro

Le sfide comuni, come i sistemi isolati o le dipendenze legacy, possono essere mitigate attraverso un'implementazione graduale e integrazioni basate su connettori.

Valutazione del costo totale di proprietà e del ROI della MFT incentrata sulla sicurezza

Sebbene MFT incentrato sulla sicurezza MFT comportare un investimento iniziale più elevato, il suo ROI è determinato da:

- Riduzione della probabilità di violazione e dei costi associati

- Riduzione del carico di lavoro di revisione

- Riduzione dei costi operativi grazie all'automazione

- Meno livelli di sicurezza manuali

- Miglioramento dell'uptime e della stabilità del flusso di lavoro

Per i settori regolamentati, questi risparmi possono essere notevoli, spesso superando l'investimento iniziale entro il primo anno.

Quadro decisionale: quando e perché passare a una MFT incentrata sulla sicurezza

Le aziende spesso riconoscono la necessità di un aggiornamento dopo aver riscontrato errori di audit, complessità operative o un aumento delle minacce. Un quadro decisionale aiuta i leader a determinare i tempi e la giustificazione strategica.

Fattori chiave che segnalano la necessità di una soluzione MFT incentrata sulla sicurezza

I fattori scatenanti più comuni includono:

- Verifiche di sicurezza o conformità non superate

- Aumento dei tentativi di ransomware e malware trasmessi tramite file

- Mancanza di visibilità sul movimento dei file

- Eccessiva dipendenza da processi manuali o basati su script

- Sfide relative alla residenza dei dati o alla conformità transfrontaliera

- Iniziative di trasformazione digitale che richiedono modernizzazione

Se si applicano più fattori scatenanti, l'organizzazione è un candidato ideale per MFT incentrato sulla sicurezza.

Best practice per la valutazione e la selezione di una MFT incentrata sulla sicurezza

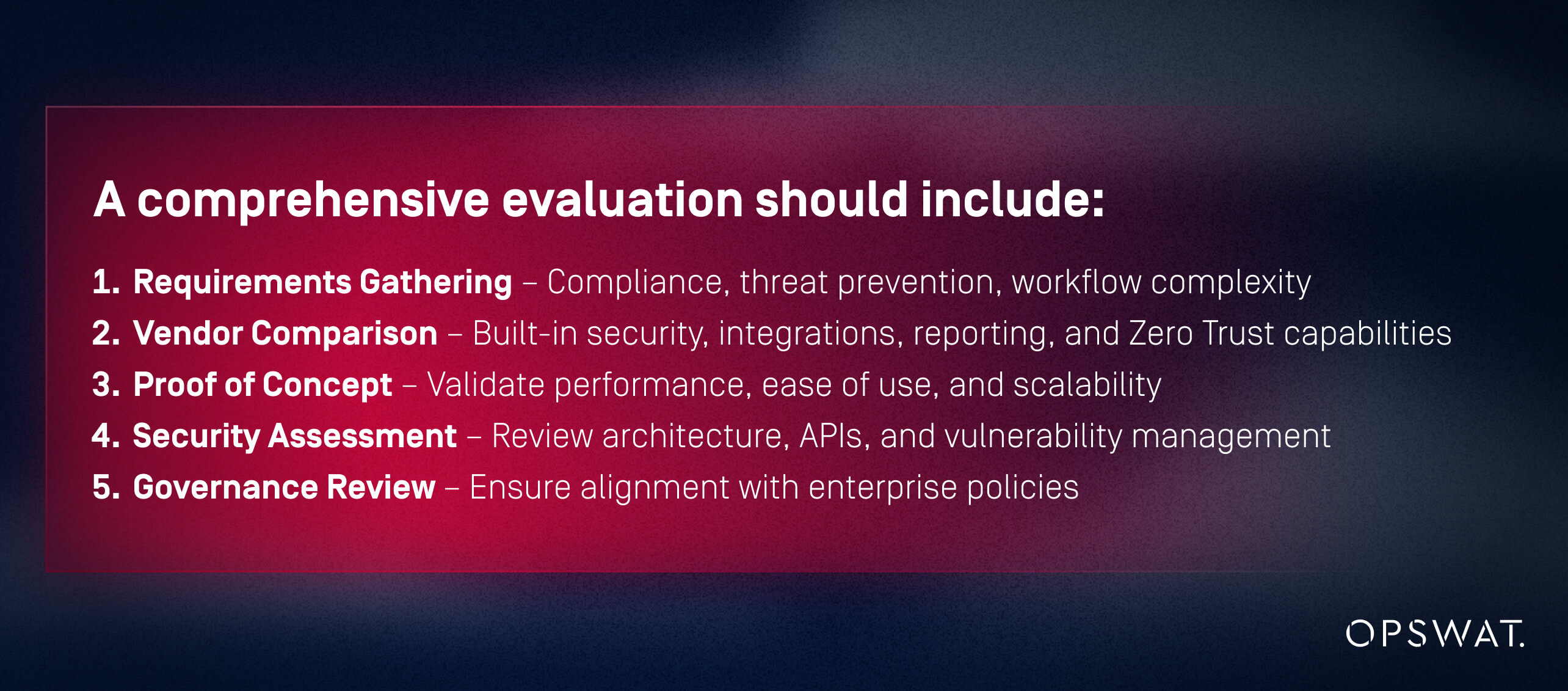

Una valutazione completa dovrebbe includere:

- Raccolta dei requisiti– Conformità, prevenzione delle minacce, complessità del flusso di lavoro

- Confronto tra fornitori: sicurezza integrata, integrazioni, reportistica e funzionalità Zero Trust

- Prova di concetto: verifica delle prestazioni, della facilità d'uso e della scalabilità

- Valutazione della sicurezza– Revisione dell'architettura, delle API e della gestione delle vulnerabilità

- Revisione della governance– Garantire l'allineamento con le politiche aziendali

Domande da porre ai fornitori:

- I controlli di sicurezza sono nativi o aggiuntivi?

- Come vengono rilevate e neutralizzate le minacce?

- È in grado di dimostrare la mappatura della conformità?

- Come supportate l'applicazione del modello Zero Trust?

I segnali di allarme includono l'affidamento a scansioni anti-malware esterne, registri incompleti, architetture obsolete o capacità di integrazione limitate.

Perché OPSWAT nel Managed File Transfer con priorità alla sicurezza

OPSWAT lo standard di riferimento per MFT incentrato sulla sicurezza MFT :

- Multiscanning integrato, CDR, sandboxing e verifica del tipo di file

- Architettura Zero Trust con privilegi minimi e convalida continua

- Controlli di conformità fin dalla progettazione

- Registri di audit immutabili e telemetria predisposta per SIEM

- Modelli di implementazione ad alte prestazioni e predisposti per l'ibrido

- Risultati comprovati nelle infrastrutture critiche e nei settori regolamentati

Queste funzionalità risolvono direttamente le carenze dei tradizionali MFT consentono alle organizzazioni di modernizzarsi in modo sicuro.

Passaggi successivi: come contattare OPSWAT una valutazione della sicurezza o una demo

I CISO e i responsabili IT possono compiere il passo successivo:

- Richiesta di una valutazione della sicurezza personalizzata

- Scaricare le liste di controllo per la conformità

- Pianificazione di unaMFT MetaDefender MFT

- Coinvolgere gli esperti OPSWATper valutare la preparazione alla migrazione

MFT incentrato sulla sicurezza MFT una trasformazione strategica. OPSWAT la profondità architettonica e la sicurezza comprovata necessarie per attuarla.

Domande frequenti

Quali caratteristiche di sicurezza differenziano MFT incentrato sulla sicurezza MFT tradizionale?

MFT incentrato sulla sicurezza MFT MFT tradizionale MFT quattro caratteristiche architetturali fondamentali: prevenzione delle minacce integrata (multiscanning, sandboxing, CDR), controlli di accesso granulari con verifica continua, principi di progettazione Zero Trust e registri di audit completi e immutabili. MFT tradizionale offre MFT queste funzionalità come componenti aggiuntivi opzionali piuttosto che come funzionalità di base.

In che modo MFT incentrato sulla sicurezza MFT le minacce in modo più efficace?

Attraverso multiscanning integrato, sandboxing, CDR e monitoraggio in tempo reale.

Quali sfide si presentano quando si passa dal MFT tradizionale al MFT incentrato sulla sicurezza?

Dipendenze legacy, mappatura del flusso di lavoro, integrazione IAM e allineamento delle politiche.

In che modo l'intelligence automatizzata sulle minacce riduce il rischio di violazioni?

Aggiornando continuamente le politiche e rilevando immediatamente nuovi modelli di minaccia.

Quali sono le differenze in termini di ROI?

MFT incentrato sulla sicurezza MFT i costi operativi, i rischi di non conformità e i costi degli incidenti.

In che modo un MFT incentrato sulla sicurezza MFT la risposta agli incidenti?

Con registri immutabili, metadati granulari e avvisi automatici per indagini rapide.

La tua organizzazione è protetta con MFT che mette al primo posto la sicurezza?

Con l'evolversi delle minacce informatiche e l'intensificarsi delle aspettative normative, il divario tra MFT tradizionale e MFT incentrato sulla sicurezza MFT . I sistemi legacy non sono in grado di proteggere dalle moderne minacce trasmesse tramite file, dai rischi interni e dalla complessità della conformità. MFT incentrato sulla sicurezza MFT un modello fondamentalmente più solido, progettato per prevenire le violazioni, accelerare la conformità e fornire una visibilità operativa approfondita.

Le aziende moderne non possono più permettersi protezioni reattive o parziali. Adottando un approccio incentrato sulla sicurezza, le organizzazioni riducono i rischi, rafforzano la fiducia e garantiscono uno spostamento dei file sicuro, conforme e resiliente nell'intero ecosistema.