- Che cos'è il Contenuto Disarmo e Ricostruzione (CDR)?

- Come il CDR si differenzia dal tradizionale rilevamento di malware

- Principi Core alla base del contenuto Disarmo e ricostruzione

- Perché il CDR è importante per la sicurezza informatica moderna

- Perché le organizzazioni si rivolgono al CDR per la sicurezza dei file

- Come funzionano il disarmo e la ricostruzione dei contenuti?

- CDR vs. Antivirus e Sandboxing: Differenze chiave e ruoli complementari

- Quali tipi di file e minacce affronta il CDR?

- In che modo il CDR protegge dalle vulnerabilità Zero-Day e dalle minacce evasive basate su file?

- Migliori pratiche per la valutazione e l'implementazione del CDR

- Domande frequenti

L'aumento degli attacchi basati su file e le minacce zero-day stanno erodendo l'efficacia delle soluzioni di sicurezza tradizionali, come antivirus e sandboxing. I CISO si trovano oggi ad affrontare una crescente pressione per dimostrare difese proattive contro gli aggressori più sofisticati, soprattutto in ambienti in cui documenti, allegati e trasferimenti di file sono fondamentali per le operazioni quotidiane.

È qui che entra in gioco il CDR (Content Disarm and Reconstruction). Invece di cercare di rilevare le minacce informatiche conosciute, il CDR sanifica i file in modo proattivo, rimuovendo i componenti potenzialmente dannosi e preservando l'usabilità.

Questo blog esplora le caratteristiche tecnologiche del CDR, il suo funzionamento, il suo confronto con gli strumenti tradizionali e il motivo per cui le aziende lo stanno rapidamente adottando come parte di una strategia di difesa a più livelli.

Che cos'è il Contenuto Disarmo e Ricostruzione (CDR)?

CDR è una tecnologia di sanificazione dei file proattiva che neutralizza le potenziali minacce rimuovendo gli artefatti dannosi dai file. Invece di cercare di identificare il malware, CDR disassembla un file, elimina gli elementi non sicuri come macro o codice incorporato e ricostruisce una versione sicura e utilizzabile dagli utenti finali.

Questo approccio garantisce che i file che entrano in azienda tramite e-mail, download, trasferimenti di file o strumenti di collaborazione siano privi di payload dannosi nascosti, proteggendo l'organizzazione senza interrompere la produttività.

Come il CDR si differenzia dal tradizionale rilevamento di malware

- CDR: rimuove gli elementi non approvati senza affidarsi a firme o analisi comportamentali.

- Antivirus: Rileva le minacce note in base alle firme o all'euristica.

- Sandboxing: Fa esplodere i file sospetti in un ambiente isolato per osservarne il comportamento.

A differenza della maggior parte degli strumenti basati sul rilevamento, il CDR offre una protezione senza firma, che lo rende altamente efficace contro le minacce zero-day e il malware polimorfico.

Principi Core alla base del contenuto Disarmo e ricostruzione

- Assumere che tutti i file non siano affidabili

- Disattivare: Rimuove il contenuto attivo o eseguibile (macro, script, codice incorporato).

- Ricostruzione: Rigenerare il file in un formato sicuro e standardizzato.

- Consegnare: Fornire un file pulito e utilizzabile che preservi l'integrità, la funzionalità e la continuità aziendale.

Perché il CDR è importante per la sicurezza informatica moderna

Oltre il 90% delle minacce informatiche entra nelle organizzazioni attraverso minacce basate su file, come allegati di posta elettronica, portali di upload, download e supporti rimovibili. Poiché gli aggressori prendono sempre più di mira tipi di file affidabili come PDF, documenti Office e immagini, affidarsi esclusivamente al rilevamento lascia dei punti oscuri. Il CDR colma questa lacuna neutralizzando le minacce prima che vengano eseguite.

Perché le organizzazioni si rivolgono al CDR per la sicurezza dei file

I fattori che spingono all'adozione includono:

- Aumento degli zero-day e delle APT (advanced persistent threats)

- Pressione sulla conformità nei settori finanziario, sanitario e governativo

- Necessità di continuità aziendale con file sicuri e utilizzabili

- Riduzione dei falsi positivi dagli strumenti basati sul rilevamento

- Rafforzare le strategie di difesa in profondità

Come funzionano il disarmo e la ricostruzione dei contenuti?

Il CDR segue un flusso di lavoro strutturato progettato per sanificare i file in tempo reale senza impattare sull'usabilità.

Flusso di lavoro CDR passo dopo passo: Dall'ingestione dei file alla consegna

- Ingestione: Il file viene caricato, scaricato o trasferito.

- Parsing: Il file viene scomposto in componenti per l'analisi.

- Disarmare: Gli elementi dannosi o non necessari (macro, eseguibili incorporati, script) vengono eliminati.

- Ricostruzione: Viene ricostruita una copia pulita e funzionale del file.

- Consegna: Il file sicuro viene trasmesso all'utente finale o al flusso di lavoro.

Caratteristiche principali da ricercare nella tecnologia CDR

- Ampia copertura dei formati di file (Office, PDF, immagini, archivi, ecc.)

- Elaborazione in tempo reale per ambienti ad alto volume

- Controlli basati su criteri (quarantena, avviso, blocco o autorizzazione)

- Configurazioni flessibili per servire diversi casi d'uso (gateway di posta elettronica, upload sul web e piattaforme di condivisione di file)

- Conservazione dell'integrità dei file e dell'usabilità

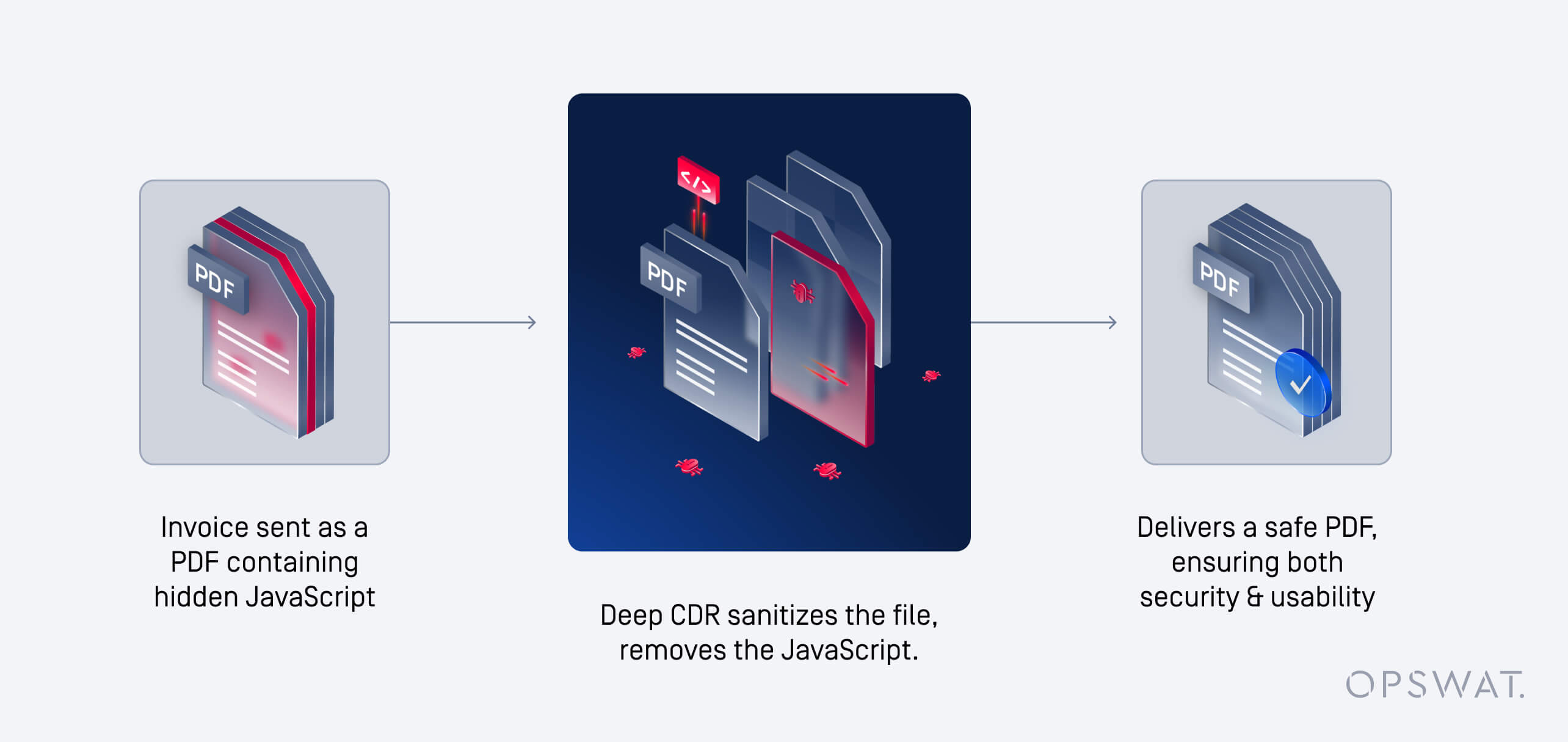

Perché il Deep CDR è importante

Il CDR di base rimuove il contenuto attivo a livello superficiale. Deep CDR™ va oltre, analizzando le strutture dei file a livello granulare per garantire che non rimangano frammenti dannosi nascosti in livelli annidati.

CDR vs. Antivirus e Sandboxing: Differenze chiave e ruoli complementari

Come Antivirus, Sandboxing e CDR affrontano le minacce basate sui file

| Caso d'uso | Antivirus | Sandboxing | CDR |

|---|---|---|---|

| Rilevamento delle minacce note | Completamente supportato | ||

| Protezione Zero-Day | |||

| Malware generato dall'intelligenza artificiale | Parzialmente supportato | ||

| Analisi comportamentale | |||

| Sanificazione dei file in tempo reale | N/D | N/D | |

| Preserva l'usabilità dei file | Parzialmente supportato | ||

| Allineamento alla conformità | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

| Scalabilità per volumi elevati | Parzialmente supportato | ||

| Integrazione con gli strumenti aziendali |

Il CDR sostituisce o integra Sandboxing e Antivirus?

Il CDR non è una soluzione sostitutiva o olistica a sé stante. È un livello complementare di una strategia di difesa in profondità:

- L'antivirus gestisce in modo efficiente le minacce note.

- Il sandboxing fornisce approfondimenti comportamentali.

- Il CDR assicura che i file vengano sanificati dalle minacce sconosciute prima di raggiungere gli utenti.

Selezionare il giusto mix: Quando distribuire il CDR, l'antivirus o entrambi

- Allegati e-mail: Utilizzare il CDR per una sanificazione proattiva

- Analisi avanzata delle minacce: Utilizzare il sandboxing

- DifesaEndpoint : Utilizzare un antivirus

- Resilienza aziendale: Combinare tutte e tre le cose

Quali tipi di file e minacce affronta il CDR?

Tipi di file comuni supportati dal CDR

- Microsoft Office (Word, Excel, PowerPoint)

- Immagini (JPEG, PNG, BMP, ...)

- Archivi (ZIP, RAR)

- Eseguibili e programmi di installazione

- CAD, DICOM e formati industriali specializzati

Vettori di minacce neutralizzati dal CDR: macro, oggetti incorporati e molto altro ancora.

- Macro nei file di Office

- Azioni JavaScript nei PDF

- Steganografia

- Oggetti sfruttabili che innescano vulnerabilità nei lettori di file

- Payload offuscati o polimorfici

In che modo il CDR protegge dalle vulnerabilità Zero-Day

e dalle minacce evasive basate su file?

Perché il CDR è efficace contro le minacce informatiche sconosciute e zero-day

- Non si basa su firme o modelli comportamentali

- Neutralizza i rischi strutturali attraverso la sanificazione diretta dei file.

- Riduce la superficie di attacco prima dell'esecuzione

CDR contro le tecniche evasive del malware

Tattiche di evasione come:

- Malware polimorfo

- Carichi utili criptati

- Inneschi di esecuzione ritardata

Il CDR attenua questi problemi eliminando il contenuto attivo a livello di file, lasciando agli aggressori nulla da sfruttare.

Migliori pratiche per la valutazione e l'implementazione del CDR

Criteri di valutazione fondamentali nella scelta di un fornitore di tecnologia CDR

- Ampiezza dei tipi di file supportati

- Profondità di sanificazione ( Deep CDR di base o Deep CDR)

- Capacità di integrazione con i flussi di lavoro esistenti

- Certificazioni di conformità e allineamento

- Metriche di performance su scala

Integrazione del CDR con l'infrastruttura di sicurezza esistente

| Trappola | Mitigazione |

|---|---|

| Implementazione del solo CDR di base | Scegliete Deep CDR per una protezione avanzata |

| Ignorare i file crittografati | Utilizzare una gestione basata su criteri (quarantena o revisione manuale). |

| Scarsa integrazione | Scegliete un fornitore con connettori aziendali collaudati |

Scoprite di più sulla suite di soluzioni di sicurezza dei file di OPSWATe su come Deep CDR può aiutare la vostra azienda a stare al passo con l'evoluzione delle minacce.

Domande frequenti

La tecnologia CDR può avere un impatto sull'usabilità o sulla formattazione dei documenti?

OPSWAT Deep CDR è progettato per preservare l'usabilità e la leggibilità dei documenti dopo la sanificazione. Mentre il contenuto attivo, come macro o script incorporati, viene rimosso per eliminare le minacce, la struttura principale e la formattazione del file rimangono intatte per supportare la continuità aziendale.

Il CDR è adatto a settori altamente regolamentati come quello sanitario o finanziario?

Sì. OPSWAT Deep CDR è in linea con i severi requisiti di conformità di settori come quello sanitario, finanziario e governativo. Eliminando proattivamente le minacce senza affidarsi al rilevamento, supporta mandati normativi come HIPAA, PCI-DSS e GDPR, aiutando le organizzazioni a mantenere l'integrità e la riservatezza dei dati.

Come gestisce il CDR i file criptati o protetti da password?

I file criptati o protetti da password non possono essere sanificati se non decriptati. OPSWAT Deep CDR segnala questi file per la gestione basata su criteri, come la quarantena o la revisione manuale, garantendo che le minacce nascoste non aggirino i controlli di sicurezza.

Quali sono i modelli di implementazione tipici per il CDR (cloud, on-premises, ibrido)?

Deep CDR supporta diverse opzioni di distribuzione per soddisfare le diverse esigenze aziendali. Per gli ambienti on-premise con requisiti rigidi di residenza dei dati o di regolamentazione, viene fornito tramite MetaDefender Core. Per le organizzazioni che cercano una soluzione scalabile e senza infrastruttura, MetaDefender Cloud offre il CDR come servizio SaaS. È disponibile anche un approccio ibrido, che combina implementazioni on-premises e cloud per supportare infrastrutture distribuite o gestire picchi di elaborazione. Questa flessibilità garantisce una perfetta integrazione nell'architettura di sicurezza esistente senza compromettere le prestazioni, la conformità o la scalabilità.

Il CDR richiede aggiornamenti frequenti come i software antivirus?

No. A differenza degli strumenti antivirus che si basano sugli aggiornamenti delle firme, OPSWAT Deep CDR utilizza un approccio proattivo, senza firme. Rimuove i contenuti potenzialmente dannosi in base alla struttura e al comportamento dei file, riducendo la necessità di aggiornamenti costanti e minimizzando i costi operativi.

Quanto velocemente il CDR è in grado di elaborare grandi volumi di file?

OPSWAT Deep CDR è stato progettato per ambienti ad alte prestazioni. È in grado di elaborare grandi volumi di file in tempo reale, rendendolo adatto a casi d'uso come il filtraggio delle e-mail, l'upload di file e i trasferimenti cross-domain senza introdurre latenza. Visualizzate le metriche delle prestazioni di Deep CDR .

Il CDR può essere integrato con i gateway di posta elettronica e le piattaforme di condivisione dei file?

Sì. OPSWAT Deep CDR si integra perfettamente con gateway di posta elettronica sicuri, piattaforme di condivisione dei file e strumenti di collaborazione dei contenuti. Ciò consente alle organizzazioni di sanificare i file nei punti chiave di ingresso e uscita, riducendo il rischio di minacce basate sui file attraverso i canali di comunicazione.

Quali sono le implicazioni per la privacy dell'utilizzo del CDR su documenti sensibili?

OPSWAT Deep CDR è costruito tenendo conto della privacy. Elabora i file in memoria e non conserva il contenuto sanificato, garantendo la gestione sicura dei dati sensibili. Le organizzazioni possono configurare criteri per escludere metadati o campi specifici dall'elaborazione per soddisfare i requisiti di privacy.

Come si evolve la tecnologia CDR per affrontare nuovi formati di file e nuove minacce?

OPSWAT aggiorna continuamente Deep CDR per supportare i formati di file emergenti e i vettori di minaccia in evoluzione. La sua architettura formato-agnostica gli consente di neutralizzare le minacce anche in strutture di file sconosciute o modificate, rendendolo resistente alle tecniche di attacco future.

La tecnologia CDR può proteggere dalle minacce informatiche generate o alimentate dall'intelligenza artificiale?

Sì. OPSWAT Deep CDR neutralizza le minacce indipendentemente da come sono state create, comprese quelle generate o potenziate dall'intelligenza artificiale. A differenza degli strumenti di rilevamento che si basano su firme o modelli comportamentali noti, Deep CDR rimuove gli elementi potenzialmente dannosi dai file in base all'analisi strutturale. Ciò lo rende estremamente efficace contro le minacce informatiche nuove, polimorfiche o create dall'intelligenza artificiale che possono eludere le soluzioni di sicurezza tradizionali.