Introduzione

Dal 2021 abbiamo assistito a un aumento degli attacchi informatici di HTML smuggling che hanno preso di mira i settori bancario e finanziario in tutta l'America Latina. Gli attori delle minacce continuano a utilizzare questa tecnica di evasione in campagne di malware su larga scala per diffondere trojan come Mekotio, /style, Trickbot e QakBot. Le difficoltà uniche nel rilevare il contrabbando di HTML offuscato ne fanno un vettore di minaccia persistente e pervasivo.

Il contrabbando di HTML utilizza una serie di tecniche di inganno per consegnare payload dannosi agli endpoint delle vittime. Gli attori delle minacce spesso camuffano gli script dannosi negli allegati di posta elettronica o condividono documenti infetti da malware. Un approccio particolarmente elusivo consiste nell'utilizzare la codifica Base64 per nascondere il codice dannoso all'interno del contenuto HTML.

Questo articolo illustra la codifica Base64 come tecnica per offuscare i payload HTML di contrabbando. Esaminiamo le difficoltà inerenti al rilevamento delle minacce con codifica Base64 e il modo in cui le organizzazioni possono implementare difese solide contro questa tattica utilizzando le soluzioni di prevenzione avanzata delle minacce di OPSWAT .

L'inganno della codifica Base64

La codifica Base64 è un metodo di conversione dei dati binari in testo ed è ampiamente utilizzata per una serie di scopi legittimi, tra cui la trasmissione di file e gli allegati di posta elettronica. Tuttavia, può anche essere sfruttata per scopi dannosi attraverso tecniche come l'offuscamento del payload di nascosto, in cui gli aggressori nascondono dati dannosi in file apparentemente innocui.

Invece di un'offuscamento complesso, questo approccio incorpora un payload codificato in Base64 direttamente in un tag HTML come <img>

Il malware elude i filtri che cercano i file binari dannosi codificando i file eseguibili come testo normale. Il browser di destinazione può decodificare lo script e assemblare il payload sull'host. La codifica Base64 consente attacchi potenti anche quando si utilizzano immagini comuni.

- Nascosto nei dati EXIF utilizzando la steganografia.

- Incorporato nei pixel come rumore.

- Aggiunto alla fine di un file immagine.

Il flusso di attacco Base64

Sfide nel rilevamento delle minacce codificate

Le soluzioni antivirus tradizionali, che si basano in larga misura sul rilevamento basato sulle firme, non riescono a individuare le nuove varianti di malware offuscate dalla codifica Base64 e le tattiche di social engineering sono spesso utilizzate con successo per consegnare payload codificati Base64 a utenti finali ignari.

Un inganno più avanzato come la steganografia nasconde il malware all'interno di immagini e file multimediali benigni. La codifica Base64 può mascherare il codice dannoso come rumore impercettibile all'uomo. Sebbene la codifica Base64 abbia usi legittimi per il trasferimento dei dati, è importante essere cauti con le immagini contenenti stringhe codificate Base64, in particolare se provengono da fonti sconosciute.

Altre sfide che ostacolano il rilevamento delle minacce codificate in Base64 includono:

- Codifica del payload che viene suddiviso in più file e riassemblato localmente.

- Morphing malware che elude i database statici delle firme.

- Inserimento di spazi o caratteri extra che danneggiano la firma.

- Inserimento di tipi di file insoliti raramente controllati dai programmi antivirus tradizionali.

- Distribuzione rapida di nuove varianti prima dell'aggiornamento delle firme.

Scoprire i carichi utili di contrabbando con OPSWAT MetaDefender Core

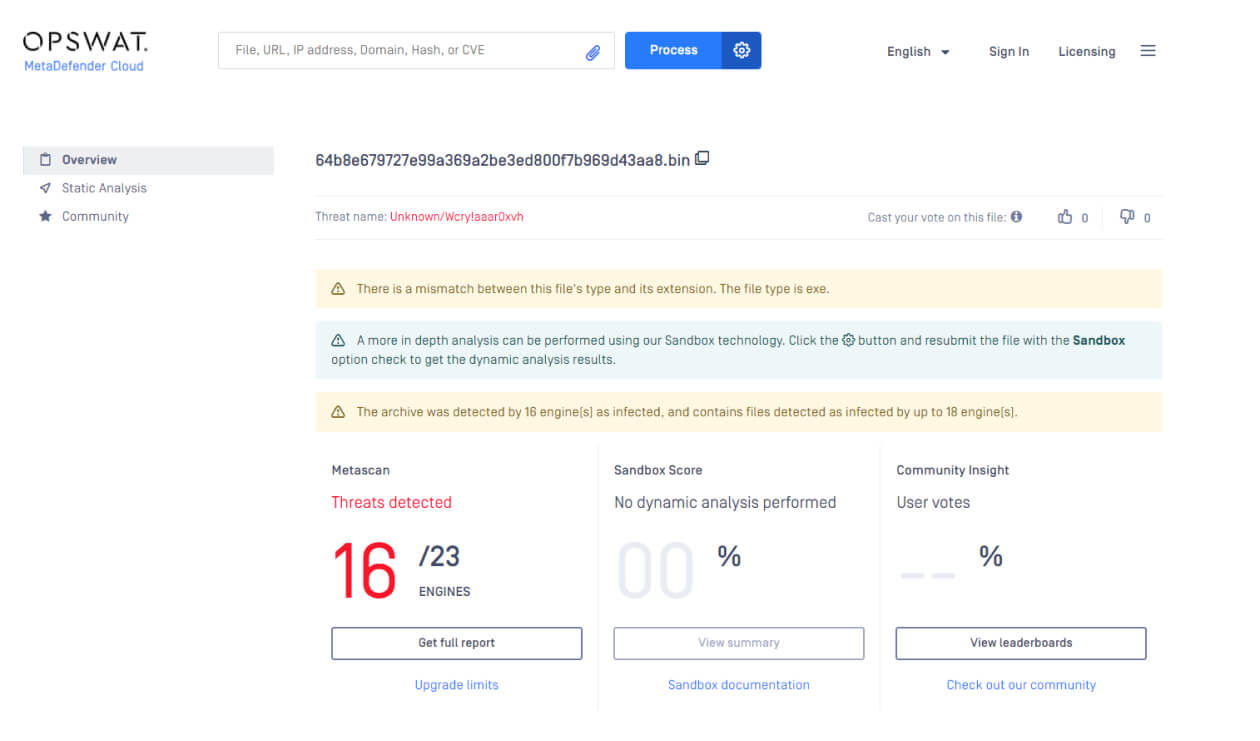

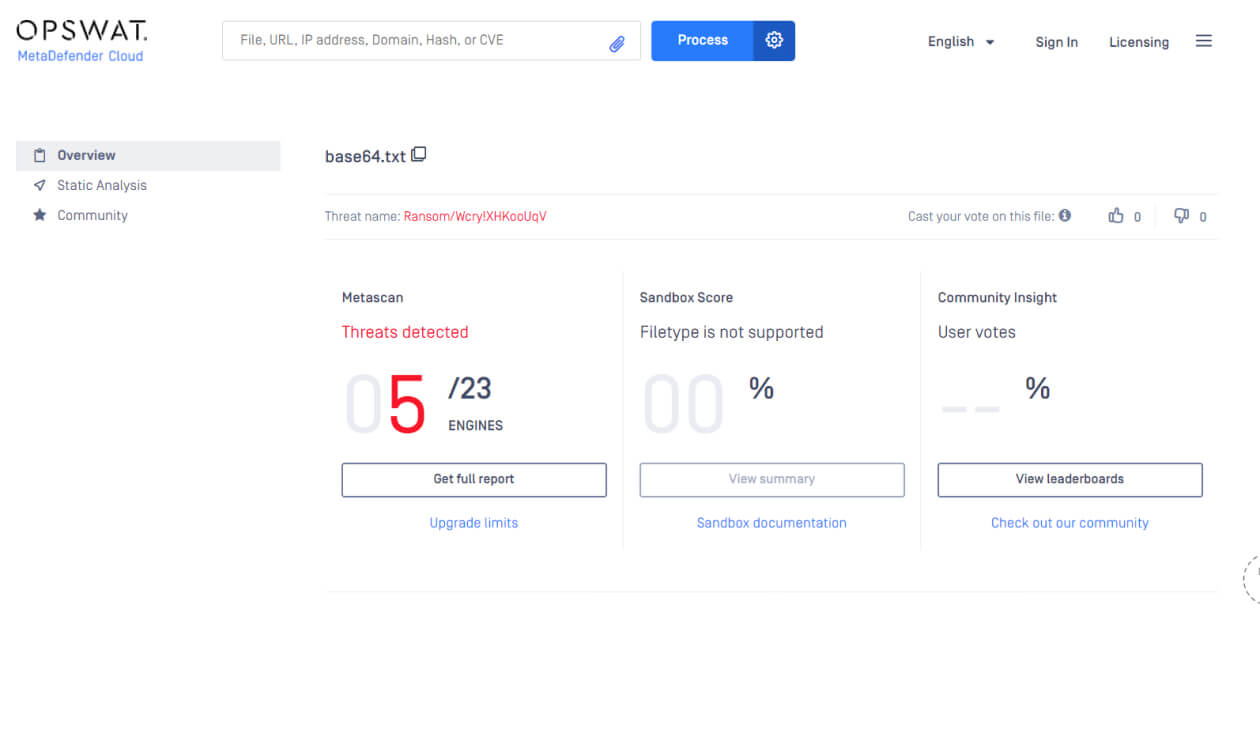

Mentre i singoli motori antivirus hanno un'efficacia limitata contro le minacce emergenti, la combinazione di più motori può aumentare significativamente i tassi di rilevamento del malware. OPSWAT MetaDefender Core sfrutta oltre 30 motori antimalware per rilevare fino al 99,2% del malware noto e zero-day.

Improving static signature databases to detect new malware is a good start, but it's still possible for smuggled payloads to slip past antivirus software. Businesses need a strong defense-in-depth strategy with multiple layers of security to prevent zero-day attacks. This includes the use of dynamic protection technologies such as Multiscanning, Deep CDR™ Technology (Content Disarm and Reconstruction), and Adaptive Sandbox. These technologies can help detect and block malware attacks early on (especially those that use HTML to smuggle in links and attachments) and protect sensitive data.

Un esempio di risultato si trova all'indirizzo metadefender. opswat.com.

Proactive Detection with Deep CDR™ Technology and Adaptive Sandbox

Deep CDR™ Technology prevents Base64 encoding schemes from executing by deconstructing and regenerating sanitized files free from any potentially malicious code. For file types such as images embedded within HTML files, Deep CDR™ Technology performs decoding, threat removal, and reconstruction to ensure the sanitized image is securely restored.

Deep CDR™ Technology maintains image fidelity when sanitizing Base64 injection attempts. Users can view safe, decoded images with potential threats seamlessly neutralized in the background. This provides robust protection without workflow disruption.

MetaDefender Sandbox è una tecnologia di analisi del malware basata sull'emulazione che analizza migliaia di file alla ricerca di malware in modo rapido e scopre simultaneamente ogni livello di offuscamento per identificare preziosi Indicatori di Compromissione (IOC).

Quando si analizzano file che sfruttano tecniche di offuscamento come payload codificati in Base64 o HTML di contrabbando, MetaDefender Sandbox ispeziona accuratamente i file, estrae JavaScript ed emula il loro comportamento per monitorare da vicino qualsiasi attività sospetta. Questa capacità di analisi adattiva consente a MetaDefender Sandbox di identificare azioni dannose, come i tentativi di decodificare ed eseguire malware codificati in Base64 o di eseguire script nascosti incorporati nel contenuto HTML.

Andare oltre le difese perimetrali

La minaccia occulta rappresentata dagli attacchi Base64 sottolinea il motivo per cui le aziende devono estendere le proprie difese al di là delle protezioni contro le fonti esterne sconosciute. È fondamentale prevedere che i file dannosi possano penetrare negli endpoint interni nonostante la solida sicurezza della rete. Come ulteriore livello di difesa, è indispensabile una solida protezione degli endpoint. OPSWAT MetaDefender facilita la sicurezza proattiva dei file eseguendo la scansione dei file in arrivo con più motori anti-malware. Questo aiuta a identificare le minacce zero-day offuscate che possono eludere le difese perimetrali.

Remediation technologies like Deep CDR™ Technology take it a step further by disarming, neutralizing, and reconstructing potentially malicious files before they compromise endpoints. Implementing such comprehensive file security measures limits the damage caused by threats that breach your perimeter and reduces reliance on perimeter security as the sole line of defense.

OPSWAT consente alle aziende di implementare la sicurezza degli endpoint su più livelli, fungendo da difesa critica contro le minacce in continua evoluzione nel panorama odierno.