Quando si parla di attacchi informatici alle infrastrutture critiche, l'attenzione si concentra spesso sulle campagne di ransomware o sugli exploit sponsorizzati dallo Stato che prendono di mira i sistemi di controllo industriale. Ma alcune delle intrusioni più efficaci non iniziano con un exploit sofisticato. Iniziano con un file.

Che cos'è un attacco File-Bourne in un ambiente IT-OT?

Gli attacchi file-borne sono un vettore di minaccia in crescita che sfrutta il movimento di file tra reti IT e OT per diffondere malware nelle infrastrutture critiche. Nei moderni ambienti IT-OT convergenti, un attacco file-bourne si verifica quando un file dannoso si sposta da una rete IT aziendale a un ambiente OT (tecnologia operativa). Una volta all'interno, può interrompere la produzione, innescare tempi di inattività o compromettere processi sensibili.

Con l'integrazione IT-OT e la connettività remota che ampliano la superficie di attacco, la protezione del movimento dei file è diventata una priorità in prima linea per i difensori delle infrastrutture critiche.

La minaccia alle infrastrutture critiche

Le operazioni critiche dipendono dal trasferimento di file per gli aggiornamenti software, le consegne dei fornitori, i disegni tecnici e i dati dei sensori. Sfortunatamente, questi scambi di file affidabili sono sempre più spesso utilizzati come veicoli per le minacce informatiche.

Gli aggressori sfruttano i comuni percorsi di trasferimento dei file:

- Unità USB e computer portatili portati con sé da appaltatori o dipendenti

- Archiviazione cloud condivisa che sincronizza i file negli ambienti OT

- Allegati di posta elettronica che sfuggono ai filtri tradizionali

- Flussi di lavoro di trasferimento di file non gestiti tra domini aziendali e operativi

Secondo SANS, il 27% dei professionisti della sicurezza ICS ha identificato i dispositivi transitori come le USB come uno dei principali vettori di infezione malware in ambito OT, mentre il 33% degli incidenti ICS ha origine da dispositivi e servizi remoti accessibili via Internet. L'evidenza è chiara: i flussi di file IT-OT sono tra i percorsi più esposti nelle infrastrutture moderne.

Come funziona un attacco basato sui file

Un tipico attacco basato su file si sposta passo dopo passo dall'IT all'OT:

- Payload incorporato: il malware è nascosto in un file dall'aspetto legittimo, come un PDF, un pacchetto di aggiornamento o un file di progetto di ingegneria.

- Il file ha origine nell'IT: entra nell'organizzazione attraverso la posta elettronica, un portale per i fornitori o uno strumento di collaborazione nel cloud.

- Trasferimento dall'IT all'OT: il file passa all'OT attraverso un ponte di rete, un supporto rimovibile o persino un diodo di dati se non viene ispezionato correttamente.

- Esecuzione in OT: una volta aperto o eseguito, il malware esplode, interrompendo le operazioni o consentendo il furto di dati.

Paralleli con il mondo reale:

- Stuxnet si è diffuso attraverso unità USB infette che hanno aggirato le fessure d'aria.

- TRITON è stato consegnato tramite file di ingegneria dannosi.

- Lo sfruttamento di MOVEit ha mostrato come gli stessi sistemi di trasferimento dei file possano diventare un bersaglio diretto.

In ogni caso, un processo di trasferimento sicuro dei file a più livelli avrebbe potuto neutralizzare il payload dannoso, applicare politiche di fiducia zero e garantire che i file fossero sanificati prima di entrare nei sistemi critici.

Impatto sulle infrastrutture critiche

Quando i file dannosi passano dall'IT all'OT, le conseguenze vanno ben oltre il danno digitale:

- Tempi di inattività operativa: Linee di produzione bloccate, servizi interrotti, interruzioni.

- Danni fisici e rischi per la sicurezza: Controlli manipolati o aggiornamenti corrotti possono mettere a rischio le vite umane.

- Violazioni della conformità: Il mancato rispetto dei mandati NIST, NIS2, HIPAA o PCI può portare a multe e problemi di licenza.

- Danno reputazionale: perdita di fiducia di clienti e partner in seguito a un incidente pubblico.

Con il 76% delle organizzazioni industriali che segnalano attacchi informatici in ambienti OT (ABI/Palo Alto, 2024), la necessità di difese resilienti è urgente.

Strategie di difesa per i flussi di file IT-OT

Per bloccare gli attacchi ai file non basta il trasporto crittografato. È necessario incorporare un livello di resilienza direttamente in ogni trasferimento. Le strategie chiave includono:

- Ispezione a più livelli: Le tecnologie OPSWAT come Metascan™ Multiscanning, Deep CDR™, Adaptive Sandbox e File-Based Vulnerability Assessment rilevano, disattivano o fanno esplodere i file dannosi prima che entrino nell'OT.

- Applicazione Zero-Trust: RBAC (controlli di accesso basati sui ruoli), approvazioni di supervisione e flussi di lavoro basati su policy impediscono trasferimenti non autorizzati o non consentiti.

- Governance e visibilità: Tracce di audit immutabili e dashboard centralizzati garantiscono la supervisione e la conformità.

Come OPSWAT lo fornisce:

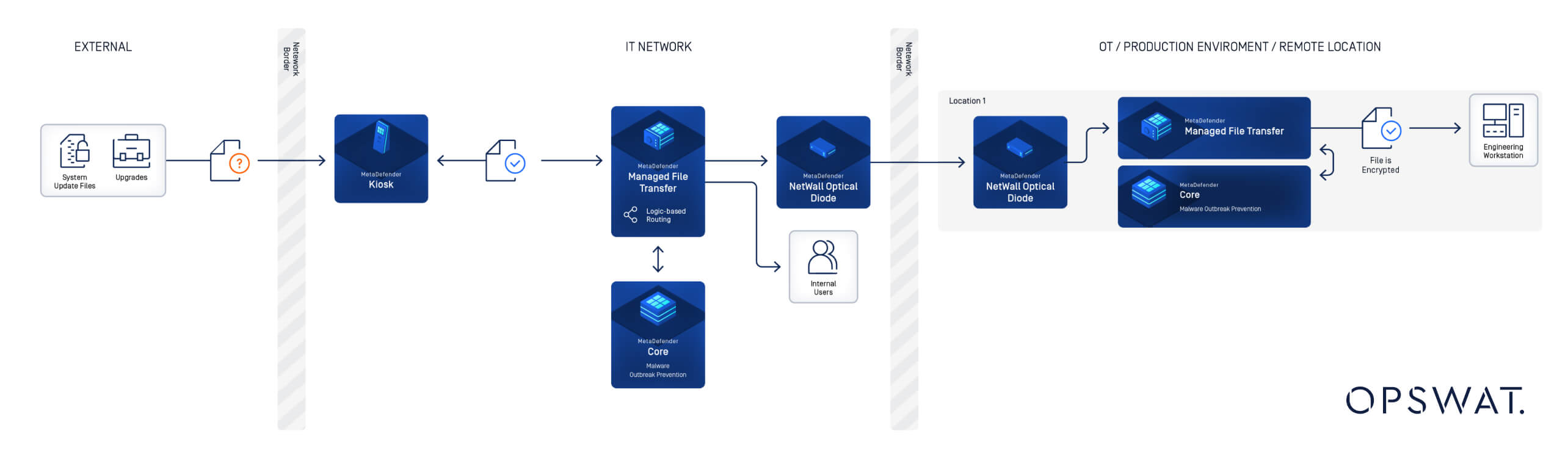

- MetaDefender Managed File Transfer MFT)™ automatizza i flussi di file sicuri e controllati tra IT, OT e cloud.

- MetaDefender Kiosk™ sanifica i file provenienti da USB, laptop e contractor prima che raggiungano le reti sensibili.

- MetaDefender NetWall® Data Diode applica trasferimenti unidirezionali e controllati da policy per proteggere l'OT dalle minacce in entrata.

Insieme, queste soluzioni creano un percorso di trasferimento sicuro che garantisce che ogni file sia verificato, sanificato e controllato prima di attraversare i confini del dominio.

Lezioni del mondo reale dagli attacchi ai file

- Le unità USB infette possono essere bloccate da MetaDefender Kiosk attraverso la sanitizzazione e l'applicazione dei criteri prima che raggiungano le risorse OT.

- I file delle workstation di ingegneria provenienti da fonti meno affidabili vengono ispezionati da MetaDefender Managed File Transfer MFT) e sottoposti all'applicazione delle politiche per bloccare i contenuti dannosi o non conformi prima che raggiungano i sistemi di sicurezza.

- Lo sfruttamento delle piattaforme MFT dimostra che l'ispezione multistrato, l'applicazione dei criteri e la governance verificabile devono essere integrati nelle soluzioni di trasferimento dei file.

Ogni caso sottolinea lo stesso punto: il trasferimento di file resilienti non è facoltativo, è essenziale.

I prossimi passi: Costruire la resilienza a livello di file

Gli attacchi basati sui file continueranno ad evolversi con la convergenza delle reti IT e OT. La difesa più efficace consiste nel proteggere ogni file, attraverso ogni vettore, sia che si muova sulla rete, attraverso i confini di dominio o attraverso dispositivi transitori.

Scaricare l'eBook Ridefinire la resilienza con laMFT Secure

Scoprite casi di studio, approfondimenti tecnici e la lista di controllo completa per il trasferimento di file in sicurezza.

Sei pronto a integrare MetaDefender Managed File Transfer MFT)OPSWAT, leader nel settore, con soluzioni personalizzate per la tua infrastruttura esistente?