- Che cos'è il trasferimento Secure dei file?

- Minacce, vulnerabilità e mitigazione del rischio

- 5 Protocolli e metodi di trasferimento Secure dei file

- 4 caratteristiche di sicurezza fondamentali per il trasferimento Secure dei file

- Approcci di distribuzione: On-Premise, Cloud e Ibrido

- Conformità e requisiti normativi

- Scegliere la giusta soluzione di trasferimento Secure dei file

- Domande frequenti (FAQ)

Che cos'è il trasferimento Secure dei file?

Il trasferimentoSecure di file è il processo di invio di dati attraverso le reti utilizzando la crittografia, l'autenticazione e il controllo degli accessi per proteggerli durante la trasmissione e l'archiviazione. Garantisce che i file siano scambiati in modo sicuro tra utenti, sistemi o applicazioni, impedendo l'accesso non autorizzato o la perdita di dati.

La crittografia protegge il contenuto dei file sia in transito che a riposo. L'autenticazione e le autorizzazioni degli utenti verificano chi può inviare o ricevere i file. L'insieme di questi meccanismi costituisce la base di uno scambio di dati sicuro, in particolare quando si gestiscono documenti aziendali sensibili, proprietà intellettuale o dati regolamentati come PII (informazioni di identificazione personale), PHI (informazioni sanitarie protette) e documenti finanziari.

Il trasferimento Secure dei file svolge un ruolo fondamentale nel soddisfare i requisiti di conformità. Regolamenti come GDPR, HIPAA e PCI DSS impongono l'uso di metodi sicuri per lo scambio di dati. Senza un'adeguata crittografia e controlli di accesso, le attività di trasferimento dei file possono esporre le organizzazioni a violazioni, sanzioni e danni alla reputazione.

Le soluzioni di trasferimento Secure dei file si basano su protocolli come SFTP, FTPS, HTTPS e AS2 per proteggere i dati in movimento. Questi protocolli sono spesso supportati da funzionalità aggiuntive, tra cui la registrazione degli audit, i controlli di accesso e l'applicazione della conformità.

Come funziona il trasferimento Secure dei file

Il trasferimento Secure dei file si basa su una combinazione di crittografia, autenticazione e verifica dell'integrità per proteggere i dati durante l'intero processo di trasferimento. Questi meccanismi garantiscono che i file non vengano intercettati, alterati o accessibili da parti non autorizzate.

- Crittografia: applicata ai dati sia in transito che a riposo. Gli algoritmi più comuni sono AES-256 e RSA, che rendono illeggibili i contenuti senza le chiavi di decrittazione appropriate. Ciò impedisce l'esposizione di informazioni sensibili durante la trasmissione o l'archiviazione.

- Meccanismi di autenticazione e controllo degli accessi: verificano l'identità degli utenti o dei sistemi che iniziano o ricevono il trasferimento. In genere si tratta di credenziali, certificati digitali o MFA (autenticazione a più fattori). I criteri di controllo dell'accesso, come le autorizzazioni basate sui ruoli, limitano ulteriormente chi può inviare, ricevere o visualizzare file specifici.

- Controlli di integrità e audit trail: le soluzioni di trasferimento sicuro dei file spesso includono la convalida del checksum o funzioni di hash crittografico per rilevare eventuali modifiche non autorizzate al file durante il transito. Le tracce di controllo e la registrazione forniscono visibilità sull'attività di trasferimento dei file, supportando la conformità e la risposta agli incidenti.

Insieme, questi livelli costituiscono la spina dorsale di un processo di trasferimento sicuro dei file che protegge i dati sensibili e supporta la conformità.

Minacce, vulnerabilità e mitigazione del rischio

Nonostante la forte crittografia e l'autenticazione, i sistemi di trasferimento sicuro dei file rimangono potenziali bersagli di attacchi informatici. La comprensione delle minacce comuni e l'implementazione di strategie proattive di riduzione del rischio sono essenziali per mantenere l'integrità dei dati e la conformità alle normative.

Minacce comuni nel trasferimento di file

Gli ambienti di trasferimento Secure dei file possono essere esposti a una serie di vettori di attacco, tra cui:

- Attacchi MitM (Man-in-the-Middle):Intercettazione dei dati durante la trasmissione per rubare o alterare informazioni sensibili.

- Furto di credenziali:Sfruttamento di password deboli o riutilizzate per ottenere un accesso non autorizzato.

- Iniezione di malware:Inserimento di codice dannoso nei file trasferiti per compromettere gli endpoint

- Phishing e ingegneria sociale:Ingannare gli utenti per indurli ad avviare trasferimenti non autorizzati o a rivelare le credenziali.

Esempio: Un'azienda produttrice che utilizzava l'FTP tradizionale senza crittografia viene violata tramite intercettazione MitM. Dopo il passaggio a una soluzione di trasferimento sicuro dei file con TLS e accesso basato sui ruoli, l'azienda può stabilire una traccia di controllo e recuperare la conformità del trasferimento dei file.

Valutazione del rischio e risposta agli incidenti

Le valutazioni del rischio identificano i punti deboli nei flussi di lavoro di trasferimento dei file prima che lo facciano gli aggressori. Valutano l'uso della crittografia, i controlli di accesso, gli script di automazione e la registrazione per garantire la sicurezza delle pratiche di trasferimento dei file. Le fasi principali includono:

- Mappatura di tutti i flussi di dati che comportano il trasferimento di file

- Esame delle configurazioni di sistema, dell'autenticazione e della crittografia.

- Verifica delle procedure di risposta agli incidenti per verificarne la velocità e la chiarezza

Quando si verifica un incidente, un piano documentato assicura un rapido contenimento e recupero. Una solida traccia di audit supporta le indagini e dimostra alle autorità di regolamentazione che sono state adottate misure di conformità per il trasferimento dei file.

Esempio: Un'azienda del settore energetico ha rilevato un'attività di trasferimento di file anomala tra i sistemi interni. Poiché la loro piattaforma di trasferimento di file includeva avvisi automatici e una traccia di audit, hanno rapidamente isolato la violazione, identificato i sistemi interessati e segnalato l'evento come richiesto dal GDPR.

5 Protocolli e metodi di trasferimento Secure dei file

I protocolli di trasferimento Secure dei file definiscono il modo in cui i dati vengono crittografati, autenticati e trasmessi tra i sistemi. Ogni protocollo offre punti di forza specifici a seconda dell'infrastruttura, delle esigenze di conformità e della tolleranza al rischio. I protocolli di trasferimento sicuro dei file più utilizzati sono:

- SFTP (Secure File Transfer Protocol):Costruito su SSH, con crittografia e autenticazione forti.

- FTPS (FTP Secure):FTP esteso con TLS/SSL per il trasferimento criptato dei file.

- HTTPS:trasferimenti basati sul browser con protezione SSL/TLS

- AS2 (Dichiarazione di Applicabilità 2):Utilizzato per lo scambio sicuro di dati per le transazioni B2B e EDI.

- SCP (Secure Copy Protocol):Un semplice protocollo basato su SSH per la copia sicura dei file.

Ciascun protocollo supporta il trasferimento sicuro dei file in modi diversi, offrendo vari livelli di conformità, automazione e supporto alle verifiche. Ad esempio, SFTP e AS2 sono comuni nei settori regolamentati, mentre HTTPS è ideale per il trasferimento di file cloud di facile utilizzo e per i portali web sicuri. La scelta del giusto protocollo di trasferimento dei file dipende da:

- Esigenze di sicurezza e di trasferimento crittografato dei file

- Requisiti di conformità e aspettative di audit trail

- Integrazione con sistemi aziendali o servizi cloud

- Usabilità e supporto per l'automazione del trasferimento dei file

1. SFTPSecure Protocollo di trasferimentoSecure dei file)

SFTP è un protocollo di trasferimento sicuro dei file basato su SSHSecure Shell). Cripta sia i dati che le credenziali di autenticazione, proteggendo i file in transito su reti non affidabili. Le caratteristiche principali includono:

- Crittografia end-to-end:Per tutti i comandi e i contenuti dei file

- Autenticazione forte:Supporto per password, chiave pubblica o autenticazione a due fattori.

- Controllo degli accessi:Autorizzazioni granulari a livello di utente o di directory

- Integrità dei dati:Controlli integrati sull'integrità dei file per prevenire le manomissioni.

SFTP è particolarmente adatto per:

- Trasferimento automatico di filetra sistemi o applicazioni

- Flussi di lavoro aziendaliche richiedono la conformità a normative quali HIPAA o PCI DSS

- ScambioSecure di daticon partner o fornitori esterni

Esempio: Un'azienda sanitaria utilizza SFTP per trasmettere le cartelle cliniche dei pazienti tra i suoi sistemi interni e un laboratorio diagnostico esterno. Il canale crittografato garantisce la conformità alle normative HIPAA, mentre lo scripting automatico riduce al minimo la gestione manuale dei dati sensibili.

2. FTPS (FTP Secure)

FTPS estende il protocollo FTP tradizionale aggiungendo la crittografia TLS o SSL. Protegge sia le credenziali di autenticazione che il contenuto dei file, consentendo il trasferimento crittografato di file su reti aperte. Le caratteristiche principali includono:

- Crittografia TLS/SSL:Protegge le credenziali di autenticazione e il contenuto dei file in transito.

- Autenticazione basata su certificati:Supporta sia i certificati del server che quelli del client

- OpzioniFirewall:Funzionain modalità esplicita o implicita per la flessibilità della rete.

- Compatibilità con i sistemi legacy:Quando l'FTP è già presente e deve essere protetto

FTPS è comunemente utilizzato in:

- Servizi finanziarie altri settori con infrastrutture preesistenti

- Scambi di file B2Bche richiedono modelli di fiducia basati su certificati

- Ambienti con mandati di conformità rigorosiche specificano la crittografia TLS

Esempio: Un'azienda di logistica globale continua a utilizzare FTPS per lo scambio di manifesti di spedizione con partner di lunga data che si affidano a sistemi legacy. Abilitando la crittografia TLS e la convalida del certificato client, mantiene la compatibilità e protegge i dati sensibili delle spedizioni dall'intercettazione.

3. HTTPS e trasferimento Secure di file via web

HTTPS è un'estensione sicura del protocollo HTTP, ampiamente utilizzata per i trasferimenti di file via browser. Sfrutta SSL/TLS per crittografare i dati in transito, rendendolo un'opzione pratica per la condivisione sicura dei file negli ambienti Web. Le caratteristiche comuni includono:

- Crittografia SSL/TLS:Per un trasferimento sicuro dei file in transito

- ScambioSecure di file: Tramite browser standard, non è necessario alcun software client

- PortaliSecure :Molte soluzioni MFT (managed file transfer) offrono portali basati su HTTPS.

- Integrazione con i servizi cloud:CondivisioneSecure dei file in ambienti SaaS e ibridi

HTTPS è spesso utilizzato in:

- Condivisione di file ad hoctra team interni o partner esterni

- Applicazioni rivolte ai clientiche richiedono il caricamento o il download sicuro di documenti

- Piattaforme MFT basate sul webche privilegiano l'usabilità e l'accessibilità

Esempio: Uno studio legale utilizza un portale di trasferimento file sicuro basato su HTTPS per ricevere i documenti dai clienti. I clienti possono caricare contratti e fascicoli direttamente dal browser, mentre il sistema applica restrizioni di accesso e fa scadere automaticamente i link per il download dopo 7 giorni.

4. AS2 e altri protocolli aziendali

AS2 (Applicability Statement 2) è un protocollo di trasferimento sicuro di file progettato per la trasmissione di dati aziendali strutturati, come EDI (Electronic Data Interchange), su Internet. Trasmette i file tramite HTTPS e aggiunge firme digitali, crittografia e conferme di ricezione per garantire l'integrità e la tracciabilità dei dati.

Considerate l'AS2 come la posta certificata per i documenti digitali: crittografata, firmata e restituita con una ricevuta di consegna. È ampiamente utilizzato in settori come la vendita al dettaglio, la logistica e la sanità per i formati di dati strutturati come l'EDI.

Le caratteristiche principali includono:

- Crittografia end-to-end e firma digitale:Garantisce riservatezza, integrità e tracciabilità.

- MDN (Message Disposition Notifications):Conferma la ricezione e l'elaborazione

- Architettura pronta per la conformità:Supporta i requisiti normativi per la protezione e la verificabilità dei dati

- Firewall:Funziona su porte HTTP/S standard, semplificando l'implementazione.

AS2 è comunemente adottato in:

- Integrazioni B2B aziendali che richiedono lo scambio di dati strutturati

- Flussi di lavoro EDI nella logistica, nella sanità e nella finanza

- Settori regolamentati in cui le tracce di controllo e la convalida dei messaggi sono obbligatorie

Altri protocolli aziendali, come OFTP2 e PeSIT, sono utilizzati in regioni o settori specifici. Questi protocolli offrono funzionalità di sicurezza e conformità simili, adattate a requisiti di nicchia o a sistemi legacy.

Esempio: Un rivenditore multinazionale utilizza AS2 per scambiare dati sugli ordini e sull'inventario con i fornitori. Le conferme di ricezione del protocollo consentono a entrambe le parti di verificare la consegna, mentre la crittografia e le firme digitali garantiscono la conformità alle normative sulla protezione dei dati in tutte le regioni.

5. SCPSecure Protocollo di copiaSecure )

SCP è un metodo di trasferimento sicuro dei file che funziona tramite SSHSecure Shell) e che consente di copiare file criptati tra i sistemi. A differenza di SFTP, SCP è progettato per trasferimenti di file semplici, una tantum, piuttosto che per flussi di lavoro complessi o sessioni interattive. Le caratteristiche principali includono:

- Trasporto criptato:Tutti i dati e le credenziali sono crittografati tramite SSH.

- Prestazioni veloci:Ideale per trasferimenti rapidi di singoli file o directory

- Configurazione minima:Semplice da configurare sui sistemi con SSH abilitato

- Interfaccia a riga di comando:Efficiente per lo scripting e l'amministrazione remota

SCP è particolarmente adatto per:

- Trasferimenti di file una tantum tra sistemi affidabili

- Attività di amministrazione del sistema, come la copia dei log o dei file di configurazione.

- Ambienti in cui la semplicità e la velocità sono prioritarie rispetto alla verificabilità

Esempio: Un amministratore di sistema utilizza SCP per copiare un file di configurazione da un server di sviluppo a un server di produzione tramite una connessione SSH sicura. Il processo viene completato in pochi secondi con un solo comando, senza la necessità di impostare una sessione interattiva o di gestire servizi aggiuntivi.

Tabella di confronto: SFTP vs FTPS vs HTTPS vs AS2 vs SCP

| Caratteristica | SFTP | FTPS | HTTPS | AS2 | SCP |

|---|---|---|---|---|---|

| Crittografia | SSH | TLS | TLS | TLS + crittografia dei messaggi | SSH |

| Autenticazione | Nome utente/ password o chiave SSH | Nome utente/ password, certificazioni client | Login opzionale, spesso basato su link | Certificati X.509 | Nome utente/ password o chiave SSH |

| Metodo di trasferimento | Linea di comando o script | Client/server FTP tradizionali | Basato su browser o API | Da applicazione a applicazione | Linea di comando o script |

| Caso d'uso adatto | Flussi di lavoro interni, automazione | Sistemi legacy con esigenze FTP | Condivisione ad hoc, upload dei clienti | Transazioni B2B/EDI | Copia semplice e veloce da server a server |

| Supporto alla conformità | Forte (con registrazione) | Forte (con configurazione TLS) | Da moderato a forte (basato su portale) | Alto (MDN, audit trail) | Limitato (nessun registro di audit integrato) |

| Facilità d'uso | Tecnica | Moderato | Alto | Tecnica | Tecnica |

| Gestione dei file | Completo (rinominare, cancellare, riprendere) | Completo (dipende dal cliente) | Limitato (solo upload/download) | Dipende dall'implementazione | Minimo (solo copia di base) |

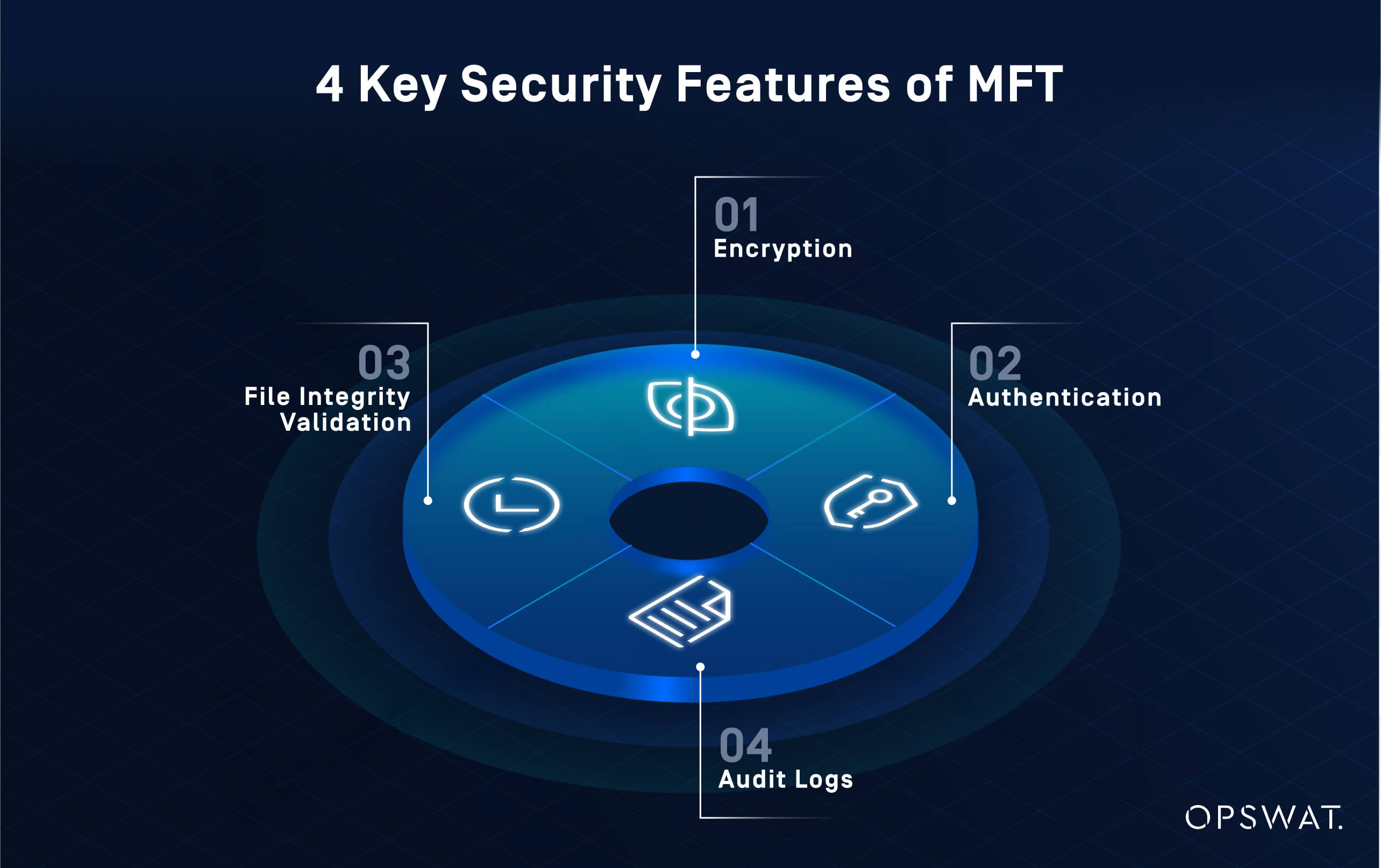

4 caratteristiche di sicurezza fondamentali per il trasferimento Secure dei file

Le soluzioni di trasferimento Secure dei file incorporano più livelli di protezione. I sistemi più efficaci combinano la crittografia a riposo e in transito, l'autenticazione forte, i controlli di accesso granulari e i registri di controllo dettagliati. Queste funzionalità lavorano insieme per prevenire gli accessi non autorizzati, rilevare gli usi impropri e dimostrare la conformità alle normative. Le Core caratteristiche di sicurezza includono:

- Crittografia: Protegge la riservatezza dei dati

- MFA e autorizzazioni di accesso: Bloccare gli accessi non autorizzati

- Convalida dell'integrità dei file e rilevamento delle manomissioni: Rilevamento delle modifiche non autorizzate

- Tracce di controllo: Registra l'attività degli utenti e gli eventi di trasferimento per registrare chi ha fatto cosa e quando.

Le organizzazioni devono valutare tutte queste aree quando valutano o configurano una soluzione di trasferimento sicuro dei file, soprattutto quando gestiscono dati regolamentati o ad alto rischio.

1. Crittografia: Protezione dei dati a riposo e in transito

La crittografia è alla base del trasferimento sicuro dei file. Garantisce che, anche se i file vengono intercettati o acceduti senza autorizzazione, il loro contenuto rimanga illeggibile. La crittografia del trasferimento di file utilizza protocolli come TLS o SSH per proteggere i dati in transito e standard come AES-256 per proteggere i file a riposo. Queste tecnologie salvaguardano le informazioni sia in transito che a riposo.

Pensate alla crittografia come a una lettera sigillata in una cassaforte chiusa a chiave: anche se qualcuno la intercetta, non può leggere il contenuto senza la chiave. Questo è essenziale per proteggere i documenti finanziari, i dati medici o qualsiasi altro file sensibile.

Per soddisfare i requisiti di conformità, il trasferimento di file crittografati deve essere coerente in tutti gli ambienti, sia on-premise che nel cloud o nei flussi di lavoro ibridi.

2. Autenticazione e controllo degli accessi

I meccanismi di autenticazione verificano l'identità degli utenti, mentre i controlli di accesso definiscono le operazioni consentite a ciascun utente o sistema. Insieme, sono fondamentali per la conformità del trasferimento di file, perché garantiscono che i file sensibili siano accessibili solo alle persone giuste, nelle condizioni giuste.

- MFA (autenticazione a più fattori): Aggiunge un ulteriore livello di sicurezza richiedendo una seconda forma di verifica oltre alla password.

- RBAC (Controllo dell'accesso basato sui ruoli): Limita l'accesso a file e sistemi in base ai ruoli e alle responsabilità degli utenti.

3. Convalida dell'integrità dei file e rilevamento delle manomissioni

La convalida dell'integrità dei file garantisce che i file non siano stati alterati, accidentalmente o in modo doloso, tra l'invio e la ricezione. I meccanismi di rilevamento delle manomissioni utilizzano checksum crittografici o hash (come SHA-256) per verificare che un file rimanga esattamente come previsto.

Quando un file viene trasferito, il sistema di invio genera un hash del suo contenuto. Il sistema ricevente ricalcola l'hash dopo il trasferimento e lo confronta con l'originale. Se i valori non corrispondono, il file è stato corrotto o manomesso durante il trasporto.

Questa capacità è essenziale per:

- Verifica dell'autenticità quando si scambiano dati sensibili o regolamentati

- Prevenzione della corruzione silenziosa nei flussi di lavoro automatizzati

- Garantire la fiducia quando si condividono file attraverso le zone di sicurezza o con parti esterne.

4. Tracce di controllo e registrazioni di conformità

Gli audit trail registrano tutte le attività di trasferimento dei file: chi ha inviato cosa, quando e a chi. Questa visibilità è essenziale per rilevare gli abusi, indagare sugli incidenti e mantenere la conformità.

Una soluzione per il trasferimento sicuro dei file deve registrare ogni fase del processo: tentativi di autenticazione, upload e download dei file e modifiche delle autorizzazioni. Questi registri supportano la conformità del trasferimento di file e aiutano le organizzazioni a soddisfare gli obblighi di reporting normativo previsti da framework come HIPAA, GDPR e SOX.

Un audit trail accurato consente inoltre una risposta più rapida agli incidenti e supporta le indagini forensi. I registri devono essere a prova di manomissione, ricercabili e conservati secondo le politiche di governance dei dati dell'organizzazione.

Approcci di distribuzione: On-Premises, Cloud e Hybrid

Le soluzioni di trasferimento Secure dei file possono essere implementate in diversi ambienti, a seconda delle esigenze organizzative, della maturità dell'infrastruttura e degli obblighi normativi. Ogni modello offre vantaggi distinti in termini di controllo, scalabilità e integrazione.

TrasferimentoSecure dei file Cloud

Le piattaforme di trasferimento di file Cloud sono spesso fornite come SaaS e includono crittografia, controllo degli accessi e registrazione degli audit. Sono ideali per le organizzazioni che devono scalare rapidamente o supportare team distribuiti. Vantaggi della distribuzione in cloud:

- Configurazione rapida senza hardware on-premise

- Facile integrazione con sistemi di cloud storage, CRM e ERP

- Supporto nativo per l'automazione del trasferimento di file tramite API

- Accessibilità globale per partner e team

Tuttavia, l'implementazione del cloud può sollevare preoccupazioni in merito alla residenza dei dati, al vendor lock-in e al rischio di terzi, soprattutto nei settori altamente regolamentati. Le organizzazioni possono preoccuparsi di dove vengono archiviati i loro dati e se sono conformi alle leggi locali. Anche il cambio di fornitore o il mantenimento del controllo sui dati sensibili gestiti da fornitori esterni possono sollevare problemi di sicurezza.

Soluzioni ibride e on-premise

Le implementazioni on-premise offrono il massimo controllo sull'infrastruttura, sui dati e sui criteri di sicurezza. Sono spesso preferite dalle organizzazioni con requisiti di conformità rigorosi o sistemi legacy che non possono essere migrati nel cloud. I principali vantaggi dei modelli on-premises e ibridi includono:

- Controllo completo: Gestione diretta di server, storage e configurazioni di sicurezza.

- Integrazione personalizzata: Su misura per adattarsi agli ambienti IT e ai flussi di lavoro esistenti.

- Allineamento normativo: Supporta le politiche di residenza e conservazione dei dati richieste da alcune giurisdizioni.

Le implementazioni ibride combinano i punti di forza di entrambi i modelli, consentendo alle organizzazioni di conservare i dati sensibili in sede e di sfruttare le funzionalità del cloud per la scalabilità e la collaborazione esterna. Alcuni casi d'uso per la distribuzione ibrida:

- Imprese globali che bilanciano la conformità locale con le operazioni centralizzate

- Organizzazioni in fase di transizione da sistemi legacy ad architetture cloud-native

- Flussi di lavoro che richiedono sia il controllo interno che l'accessibilità esterna

Conformità e requisiti normativi

Le organizzazioni devono considerare la conformità del trasferimento dei file come una funzione integrata. Senza di essa, rischiano di incorrere in sanzioni normative, fallimenti di audit e perdite di reputazione. I quadri di conformità come GDPR, HIPAA, PCI DSS e SOX richiedono controlli rigorosi sulle modalità di trasmissione, archiviazione e accesso ai dati sensibili.

Ogni normativa impone requisiti specifici che le soluzioni di trasferimento sicuro dei file sono progettate per soddisfare:

- GDPR (Regolamento generale sulla protezione dei dati):Richiede un trattamento sicuro dei dati personali a livello transfrontaliero

- HIPAA (Health Insurance Portability and Accountability Act):Obbliga alla crittografia e alla verifica delle informazioni sanitarie dei pazienti.

- PCI DSS (Payment Card Industry Data Security Standard):Impone la crittografia e il monitoraggio dei trasferimenti dei dati dei titolari di carta.

- SOX (Sarbanes-Oxley Act):Richiede la verifica dell'integrità e della conservazione dei dati finanziari.

Soddisfare gli standard del settore

Le soluzioni di trasferimento Secure dei file supportano la conformità applicando i criteri di crittografia, limitando l'accesso e mantenendo una traccia di audit completa dell'attività dei file. Queste funzioni semplificano anche la rendicontazione normativa durante gli audit o le indagini sulle violazioni.

Esempio: Una banca regionale utilizza una soluzione di trasferimento gestito dei file per trasmettere i rapporti finanziari alle autorità di regolamentazione e agli istituti partner. Grazie alla crittografia, ai tracciati di controllo del trasferimento dei file e ai rigorosi criteri di accesso, la banca soddisfa i requisiti SOX e PCI DSS mantenendo l'efficienza operativa.

Scegliere la giusta soluzione di trasferimento Secure dei file

La scelta della giusta soluzione di trasferimento sicuro dei file richiede un equilibrio tra sicurezza, conformità, usabilità e capacità di integrazione. La piattaforma ideale deve essere in linea con i flussi di lavoro dell'organizzazione, gli obblighi normativi e la tolleranza al rischio.

Criteri di valutazione chiave

Nel valutare le opzioni di trasferimento sicuro dei file, considerate quanto segue:

- Sicurezza: Offre il trasferimento criptato dei file, il controllo degli accessi e un audit trail dettagliato?

- Conformità: Può supportare la conformità del trasferimento di file per HIPAA, GDPR, PCI DSS o SOX?

- Usabilità: Fornisce un portale di trasferimento sicuro dei file di facile utilizzo per gli utenti interni ed esterni?

- Integrazione: Può collegarsi al cloud storage, all'ERP o ad altri sistemi per automatizzare il trasferimento di file a livello aziendale?

Lista di controllo per la valutazione

Una lista di controllo strutturata può snellire il processo di selezione:

| La soluzione supporta la crittografia a riposo e in transito? | |

| I meccanismi di autenticazione e controllo degli accessi sono configurabili? | |

| Esiste un supporto per gli audit trail e i rapporti di conformità? | |

| Può integrarsi con i sistemi IT e i flussi di lavoro esistenti? | |

| Offre opzioni di implementazione che soddisfano le esigenze di infrastruttura e di residenza dei dati? | |

| La piattaforma è scalabile e affidabile per i carichi di lavoro aziendali? | |

| Le interfacce utente e i portali sono sicuri e facili da usare? |

Cerchi una piattaforma di trasferimento file progettata per ambienti in cui la sicurezza è prioritaria? MetaDefender Managed File Transfer MFT) offre automazione basata su policy, prevenzione delle minacce multilivello e completa verificabilità in tutti i flussi di lavoro IT e OT. Scopri come possiamo aiutarti a proteggere i file sensibili e a soddisfare i requisiti di conformità in continua evoluzione.

Domande frequenti (FAQ)

D: Che cos'è il trasferimento sicuro dei file?

R: Il trasferimentoSecure di file è il processo di invio di dati attraverso le reti utilizzando la crittografia, l'autenticazione e il controllo degli accessi per proteggerli durante la trasmissione e l'archiviazione.

D: Come funziona il trasferimento sicuro dei file?

R: Il trasferimento Secure dei file si basa su una combinazione di crittografia, autenticazione e verifica dell'integrità per proteggere i dati durante l'intero processo di trasferimento. Questi meccanismi garantiscono che i file non vengano intercettati, alterati o accessibili da parti non autorizzate.

D: Che cos'è il trasferimento gestito di fileMFT)?

A: Il trasferimento gestito di fileMFT) è una piattaforma sicura e centralizzata che automatizza e regola il movimento dei file all'interno e tra le organizzazioni, i partner e gli endpoint. Garantisce la crittografia end-to-end, l'applicazione dei criteri e la visibilità, a differenza dei tradizionali strumenti FTP o di condivisione nel cloud.

D: Qual è il trasferimento di file più sicuro?

R: Il metodo di trasferimento dei file più sicuro dipende dal contesto, ma SFTP, FTPS e AS2 sono considerati altamente sicuri grazie alla crittografia, all'autenticazione e alle funzionalità di audit. Le piattaforme di trasferimento file gestite aggiungono il controllo centralizzato, l'automazione e il reporting di conformità.

D: Qual è la differenza tra SFTP e MFT?

R: SFTP è un protocollo sicuro per il trasferimento di file. MFT è una soluzione completa che può utilizzare SFTP, ma aggiunge funzionalità come l'automazione, il controllo degli accessi, l'applicazione dei criteri e la registrazione degli audit per garantire un trasferimento di file sicuro di livello aziendale.

D: OneDrive è un trasferimento di file sicuro?

R: OneDrive include la crittografia e i controlli di accesso, ma è principalmente uno strumento di archiviazione e condivisione di file nel cloud. Per un vero trasferimento sicuro dei file, soprattutto in ambienti regolamentati, è necessario utilizzare soluzioni con funzioni di conformità per il trasferimento dei file, come audit trail, controlli dei criteri e crittografia in transito e a riposo.

D: Qual è il servizio di trasferimento sicuro di file più adatto a voi?

R: Se avete bisogno di semplicità per i file di piccole dimensioni, i servizi cloud come Dropbox Transfer possono andare bene. Per il trasferimento di file aziendali che coinvolgono dati sensibili, scegliete un portale di trasferimento file sicuro o una piattaforma MFT che offra funzioni di crittografia, automazione e conformità.