Sintesi

Nel luglio 2021, si è verificata una sofisticata intrusione informatica che ha utilizzato un link al servizio Feed Proxy di Google per scaricare un file Microsoft Word dannoso sul dispositivo delle vittime. Una volta che le macro sono state innocentemente attivate dagli utenti, è stata eseguita una libreria di collegamento dinamico (DLL) del payload di Hancitor che ha richiamato l'onnipresente strumento Cobalt Strike, che ha scaricato più payload dopo aver profilato una rete compromessa. Nel giro di un'ora, l'aggressore può ottenere i privilegi di amministratore del dominio e il pieno controllo dello stesso. In questo blog, descriviamo come lasoluzione OPSWAT Multiscanning - Metascan e Deep CDR (Content Disarm and Reconstruction) abbia individuato la potenziale minaccia e impedito questo attacco avanzato.

L'attacco

Come molti attacchi informatici al giorno d'oggi, l'intrusione è iniziata con un'e-mail di spear-phishing a uno o più utenti della rete target. Conosciamo bene le tattiche di attacco che utilizzano macro nascoste nei file per scaricare payload dannosi. Questo attacco è ancora più evasivo e sofisticato, poiché la macro incorporata non scarica direttamente i payload, ma estrae ed esegue uno shellcode (oggetto OLE) all'interno del documento per scaricare i payload dannosi.

Agli utenti è stato inviato un documento Microsoft Word con macro dannose in grado di installare copie incorporate del trojan downloader Hancitor[1]. Quando gli utenti hanno aperto e attivato le macro nascoste nel file, questo ha scritto ed eseguito un file DLL dalla cartella appdata delle vittime. Quindi la DLL di Hancitor ha scaricato e consegnato vari payload contenenti Cobalt Strike[2] e Ficker Stealer[3].

Come OPSWAT può aiutarvi a prevenire questo attacco avanzato

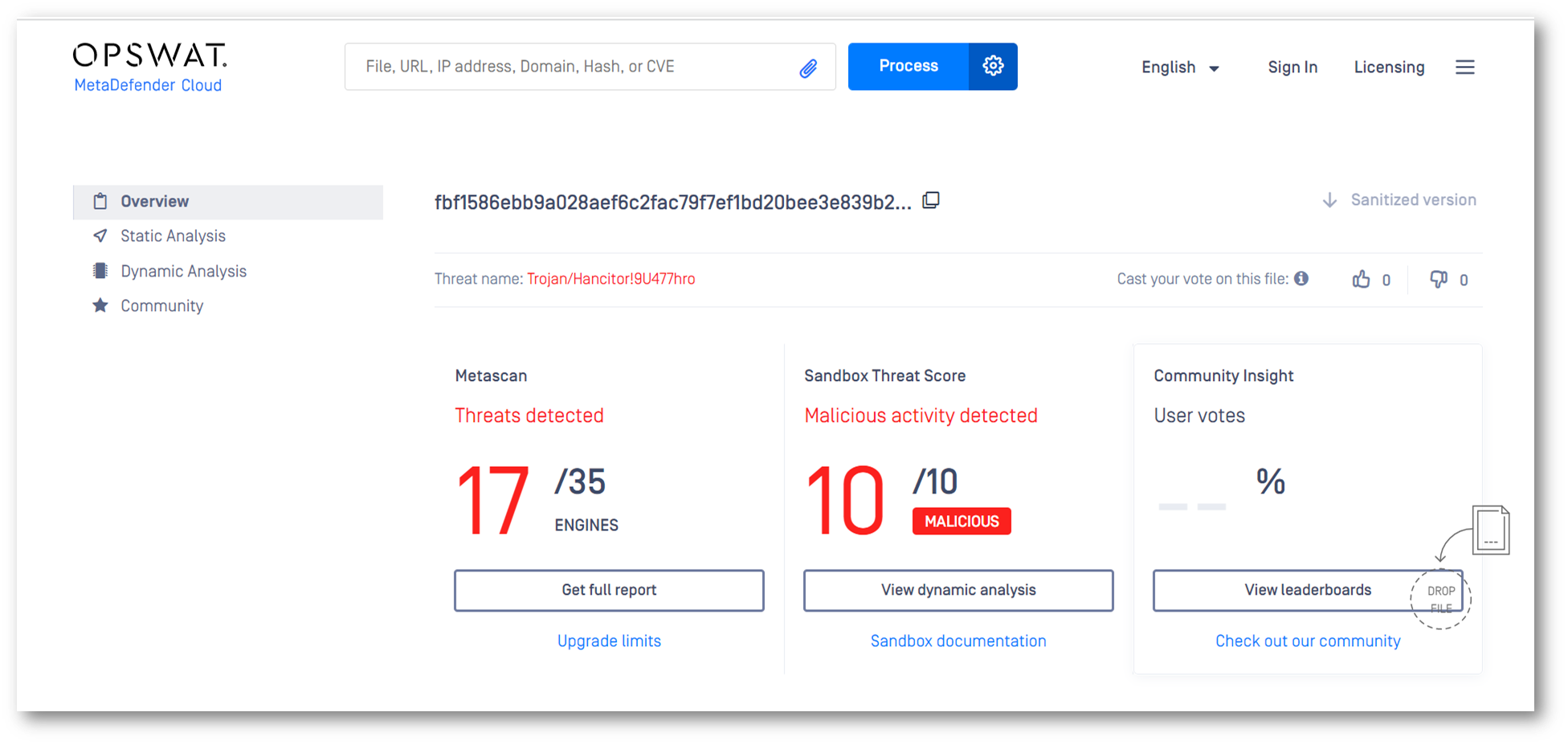

Eseguendo la scansione del file MS Word dannoso con OPSWAT MetaDefender , solo 17/35 motori antivirus hanno trovato la minaccia. Questa è una prova inconfutabile del fatto che la scansione con uno o pochi motori AV non è sufficiente a proteggere l'organizzazione e gli utenti. Il malware avanzato con tattiche evasive può aggirare le difese tradizionali. Un singolo motore antivirus può rilevare il 40%-80% del malware. OPSWAT Metascan consente di eseguire rapidamente la scansione dei file con oltre 30 motori antimalware in sede e nel cloud per ottenere tassi di rilevamento superiori al 99%.

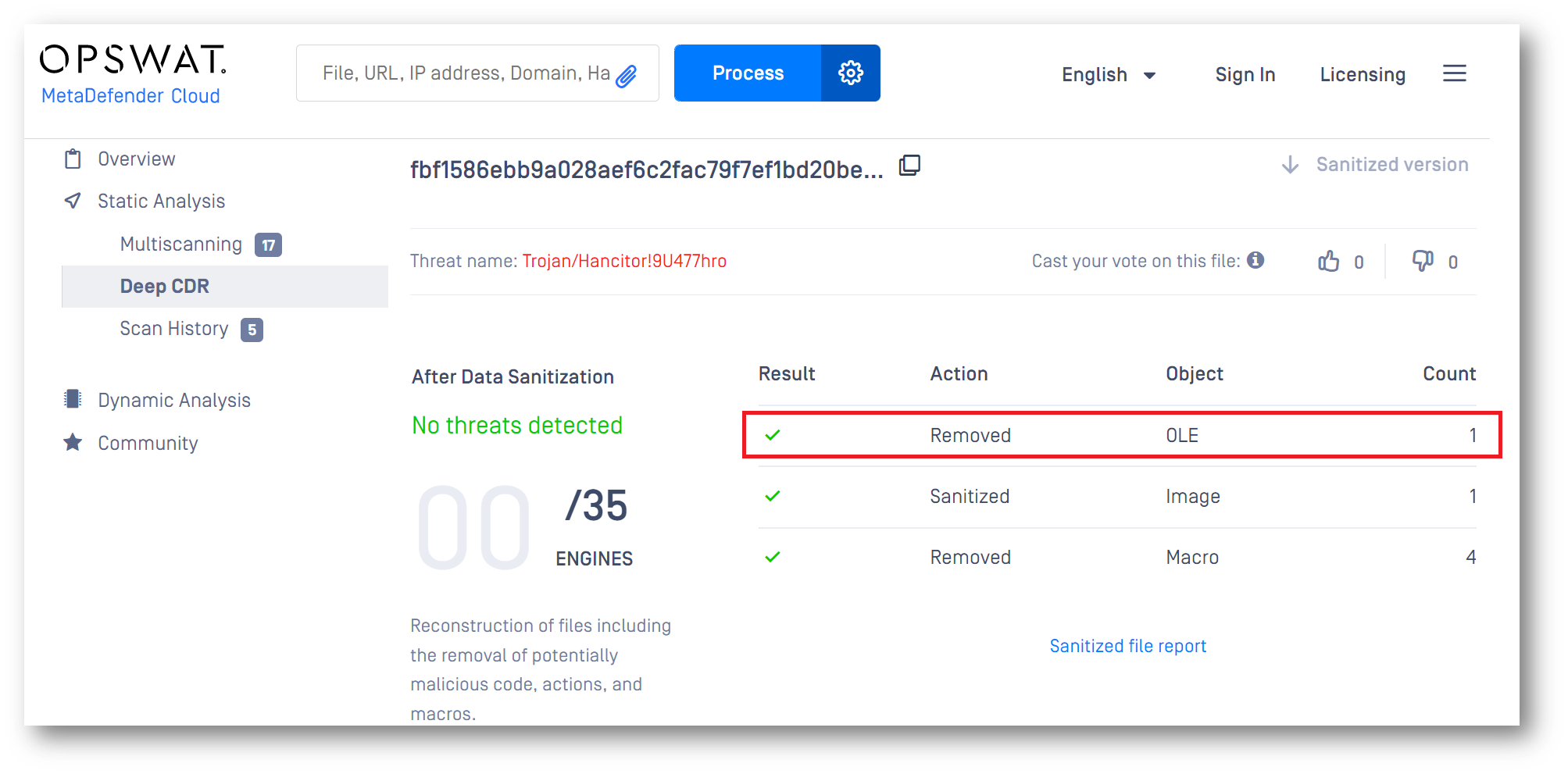

Tuttavia, l'approccio migliore per garantire che l'organizzazione e gli utenti siano protetti da attacchi sofisticati e zero-day è quello di sanitizzare tutti i file con Deep CDR. I file vengono valutati e verificati quando entrano nel sistema di sanificazione per garantire il tipo e la coerenza dei file. Quindi, tutti gli elementi del file vengono separati in componenti discreti e gli elementi potenzialmente dannosi vengono rimossi o sanificati. Fornendo un rapporto dettagliato sulla sanitizzazione, Deep CDR consente agli amministratori di analizzare il comportamento del malware senza alcuno strumento di analisi aggiuntivo. Di seguito viene illustrato come Deep CDR ha rimosso tutte le potenziali minacce presenti nel file e ha fornito agli utenti un file sicuro da consumare.

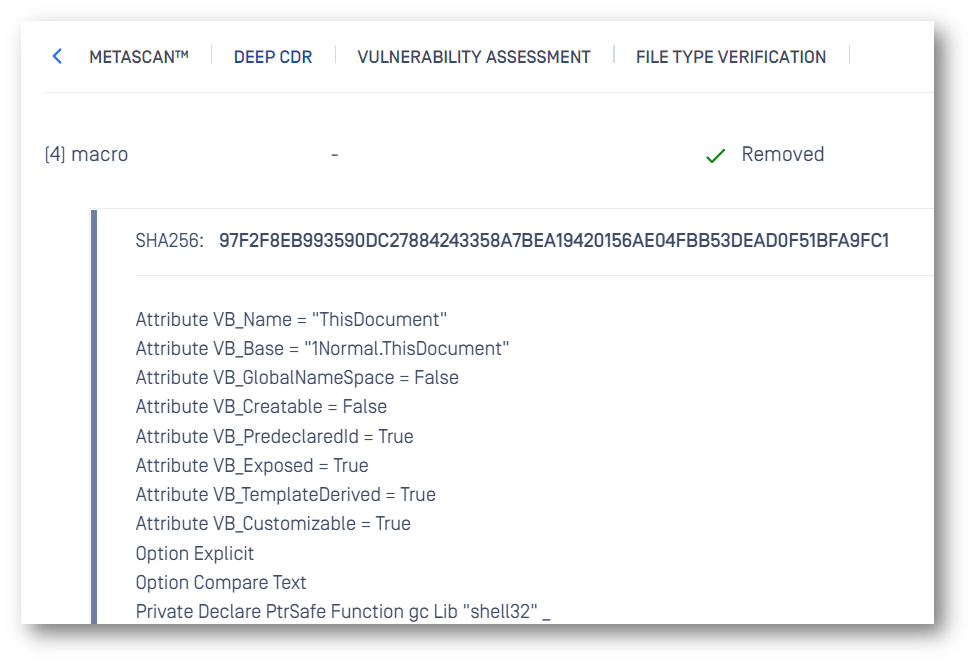

Elaborando il documento Word malevolo con Deep CDR, abbiamo trovato diversi componenti attivi, tra cui un oggetto OLE e quattro macro. Abbiamo deobfuscato il codice e abbiamo visto che ha tentato di essere eseguito (C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG).

Come mostrato nel risultato della sanificazione, tutto il contenuto attivo del documento è stato rimosso dal file. Uno degli oggetti incorporati (l'oggetto OLE) avrebbe installato il trojan Hancitor (file ier.dll) sul computer degli utenti (una volta attivato involontariamente) se non fosse stato neutralizzato prima di raggiungerli.

Per proteggere la propria rete, è fondamentale per qualsiasi organizzazione assicurarsi che tutti i file e le e-mail inviati ai propri dipendenti interni siano sicuri, garantendo al contempo la fruibilità dei file. Forniamo file sicuri con la massima fruibilità in pochi millisecondi, in modo che il vostro flusso di lavoro non venga interrotto.

Grazie all'igienizzazione di ogni file e alla rimozione di ogni potenziale minaccia incorporata, Deep CDR "disarma" efficacemente tutte le minacce basate su file, comprese quelle note e sconosciute, quelle complesse e quelle che utilizzano sandbox e quelle dotate di tecnologie di evasione del malware come Fully Undetectable malware, VMware detection, obfuscation e molte altre.

Per saperne di più Deep CDR o parlate con un esperto tecnico di OPSWAT per scoprire la migliore soluzione di sicurezza per prevenire le minacce informatiche zero-day e evasive avanzate.

1. Hancitor è un downloader di malware che apre "backdoor" per l'infiltrazione di altri virus.

2. Cobalt Strike è uno strumento di accesso remoto che è stato cooptato dai criminali informatici per fornire malware di follow-up.

3. FickerStealer è un malware ruba-informazioni progettato per estrarre informazioni sensibili.