Rilevamento rapido zero-day

Rileva il 99,9% degli attacchi zero-day basati su file grazie all'analisi dinamica e Threat Intelligence integrate Threat Intelligence.

- Efficacia zero-day del 99,9%

- 20 volte più veloce rispetto agli strumenti tradizionali

- Oltre 25.000 analisi al giorno

OPSWAT è affidabile per

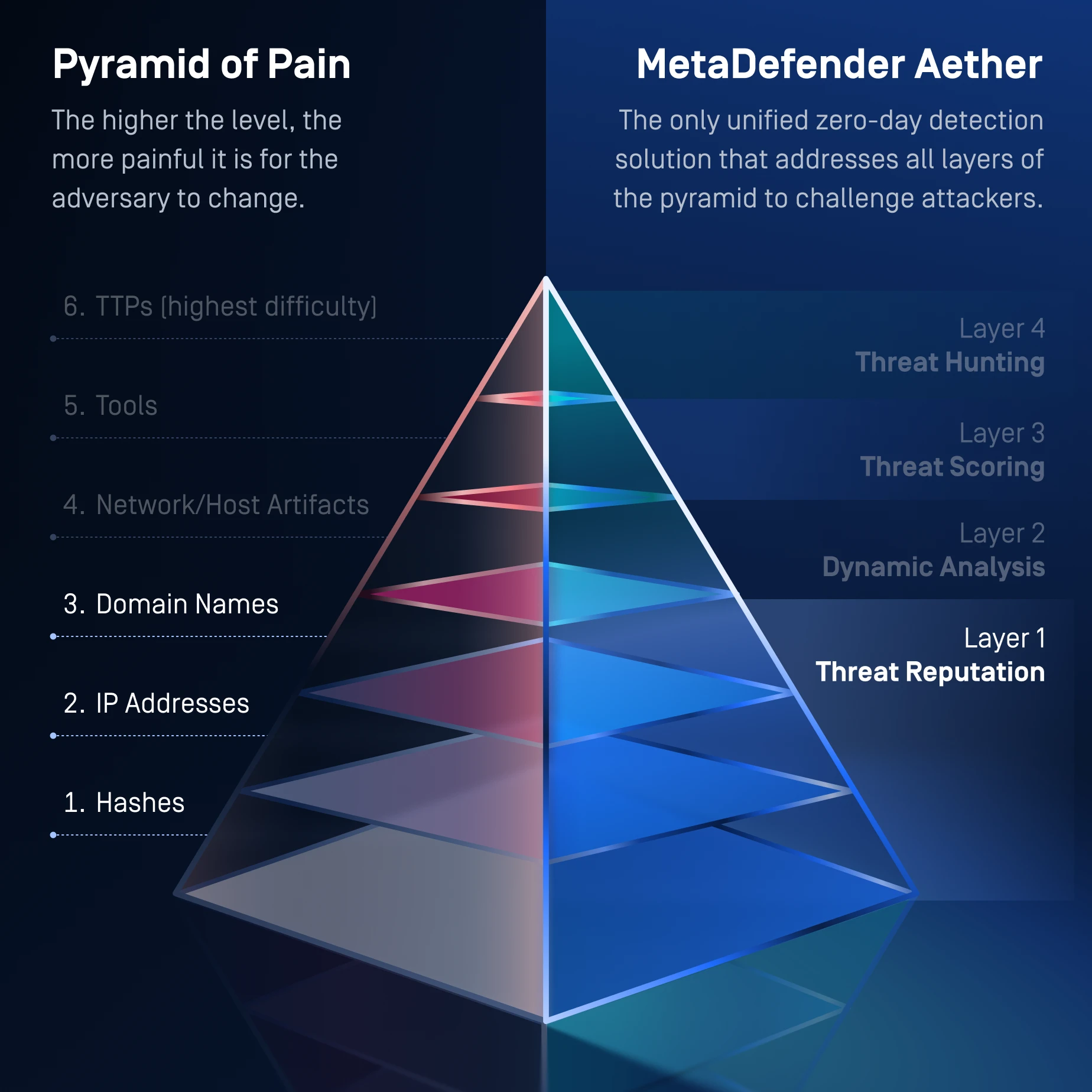

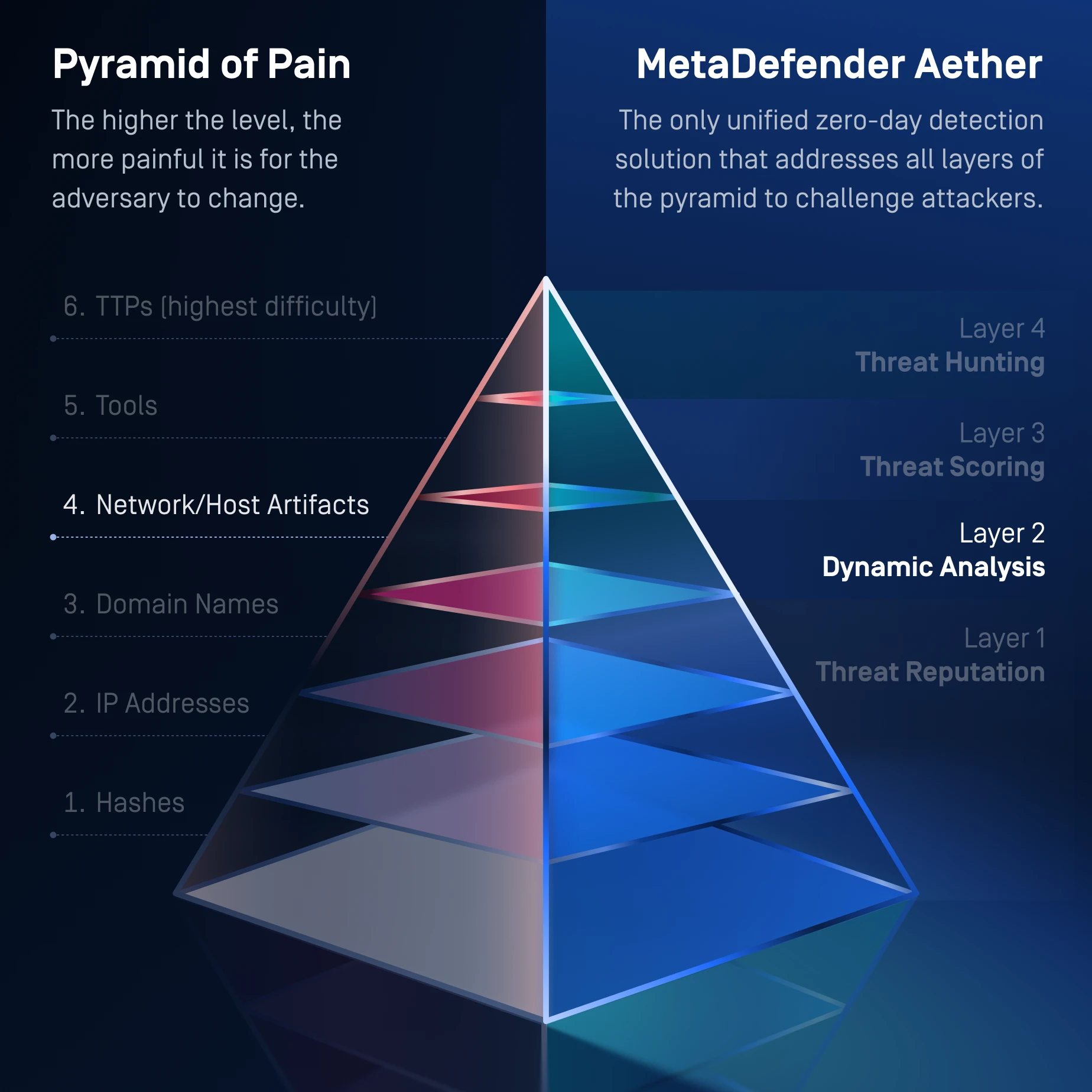

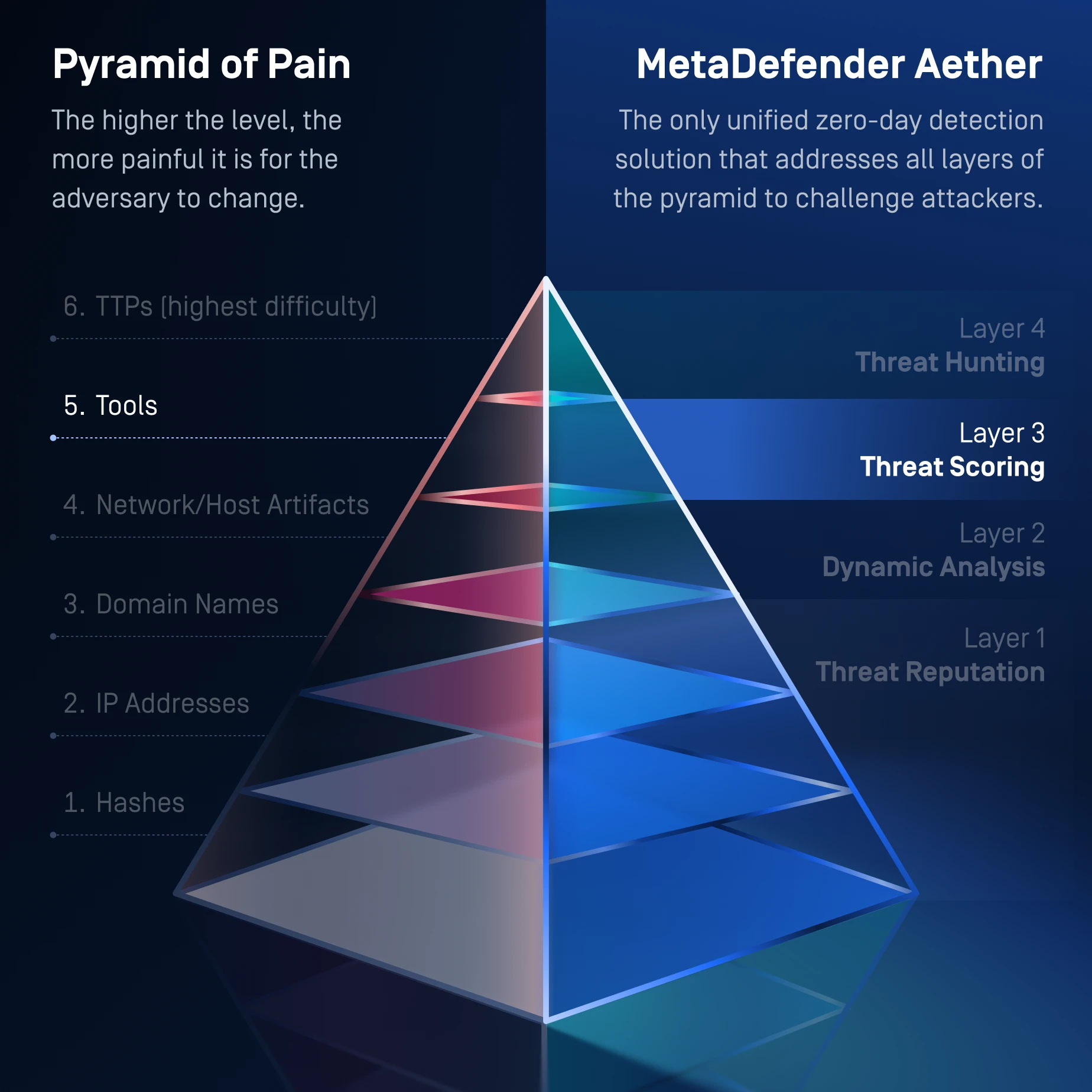

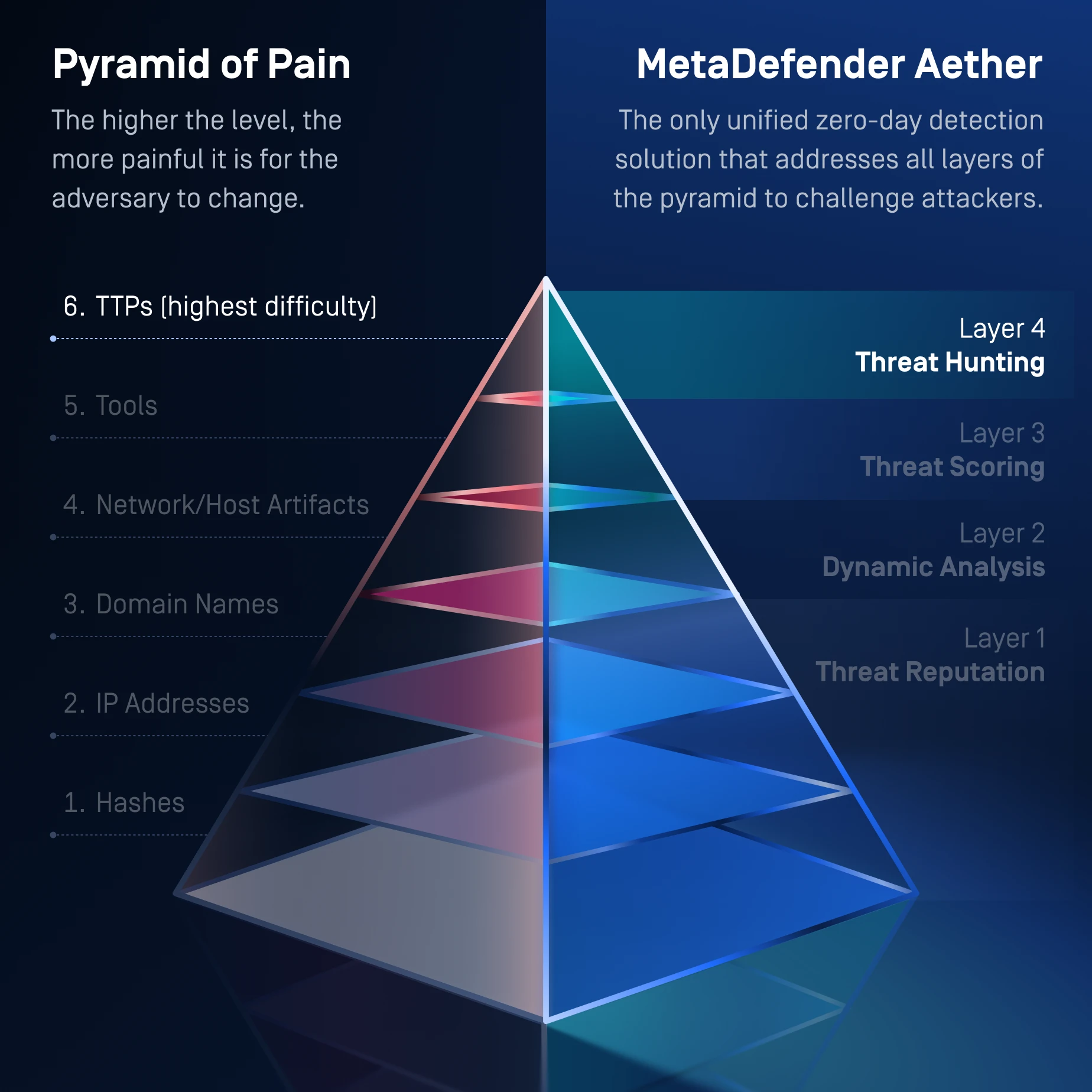

Rilevamento zero-day unificato

Livello 1: Reputazione delle minacce

Esporre rapidamente le minacce note dell'

Ferma l'ondata di minacce conosciute.

Controlla URL, IP e domini in tempo reale o offline per rilevare malware, phishing e botnet.

Blocca il riutilizzo di infrastrutture e malware di base e costringe gli aggressori a ruotare gli indicatori di base.

Livello 2: Analisi dinamica

Scopri le minacce sconosciute dell'

Rileva malware evasivo che si nasconde dai tradizionali sandbox.

Una sandbox basata su emulazione analizza i file per rilevare minacce nascoste come il ransomware.

Espone artefatti, catene di caricamento, logica degli script e tattiche di evasione.

Livello 3: Valutazione delle minacce

Dare priorità alle minacce

Riduci l'affaticamento da allarmi.

I livelli di rischio delle minacce sono classificati in modo da evidenziare rapidamente le minacce prioritarie in tempo reale.

Livello 4: Ricerca delle minacce

Identificare le campagne di malware "

"

Ricerca di somiglianze tramite apprendimento automatico

La correlazione dei modelli di minaccia abbina minacce sconosciute a malware, tattiche, infrastrutture e altro ancora già noti.

Scopre famiglie e campagne di malware, costringendo gli aggressori a rivedere le loro tattiche e infrastrutture.

Panoramica del prodotto

Scopri come MetaDefender utilizza il sandboxing adattivo basato sull'intelligenza artificiale per rilevare e bloccare gli attacchi zero-day

che gli strumenti di sicurezza tradizionali non riescono a individuare.

Una soluzione per l'intera piramide del dolore

MetaDefender affronta l'intera Piramide del Dolore, dagli indicatori di base al Livello 1 fino alla distruzione avanzata delle TTP al Livello 6, costringendo gli aggressori a riscrivere continuamente la loro infrastruttura, i loro strumenti e i loro comportamenti al fine di eludere il rilevamento.

- Livelli piramidali 1, 2, 3

Hash, IP, domini (3 livelli inferiori della piramide)

- Ricerche hash → rileva i file binari malware riutilizzati

- Reputazione URL/dominio/IP → blocca infrastrutture note

- Marchi, classificazione URL ML → blocco infrastruttura di phishing

- Reputazione offline e online → blocca le minacce alle materie prime

- Come esercita pressione sugli aggressori

- Obbliga gli aggressori a ruotare l'infrastruttura

- Rende inutili gli indicatori di malware riutilizzati

- Interrompe i flussi di lavoro automatizzati di phishing e distribuzione di botnet

- Obbliga gli aggressori a ruotare l'infrastruttura

- Piramide Livello 4

Manufatti + Strumenti

- L'emulazione a livello di CPU rivela artefatti di runtime:

- Registri comportamentali

- Modifiche al registro

- File drop

- Iniezioni di processo

- Callback C2

- Comportamento del caricatore

- Esposizione del payload solo in memoria

- Disimballatori, stoccatori, distributori

- L'emulazione a livello di CPU rivela artefatti di runtime:

- Come esercita pressione sugli aggressori

- Costringe gli aggressori a riprogettare i payload

- Espone le catene di caricamento e gli artefatti di secondo livello

- Bypassa l'evasione → l'autore dell'attacco deve riscrivere la logica anti-sandbox

- Rivela artefatti che i sandbox tradizionali non rilevano

- Piramide Livello 5

Strumenti + TTP

- Usi contesto + comportamento rilevare:

- Flusso di esecuzione dannoso

- Modelli di caricatore

- Firme di offuscamento dello script

- Comportamenti delle famiglie di malware

- Tecniche di persistenza

- Oltre 900 indicatori comportamentali

- Allineamento delle tattiche MITRE ATT&CK

- Usi contesto + comportamento rilevare:

- Come esercita pressione sugli aggressori

- Gli aggressori devono ora modificare il comportamento dei propri strumenti

- Non solo il carico utile, ma anche il modello di comportamento deve cambiare

- Più costoso per gli aggressori cambiare strategia

- Livelli piramidali: TTP

Livello superiore – Il più doloroso per gli avversari – Livello 6 sulla piramide

- Basato su ML ricerca per somiglianza correlati:

- Famiglie di malware

- Varianti ricompilate

- Cluster infrastrutturali

- Mutazioni polimorfiche

- Sezioni di codice condivise

- Colma le lacune tra diversi artefatti provenienti da operazioni condivise

- Comportamento + somiglianza del codice → rileva varianti sconosciute

- Raggruppamento a livello di campagna

- Basato su ML ricerca per somiglianza correlati:

- Come applica la massima pressione

- Gli hacker devono cambiare completamente le loro tattiche, i loro strumenti, le loro infrastrutture E il loro comportamento.

- Rileva le campagne anche quando i payload ruotano

- Punto critico di primo livello: gli aggressori devono riscrivere l'intero toolkit

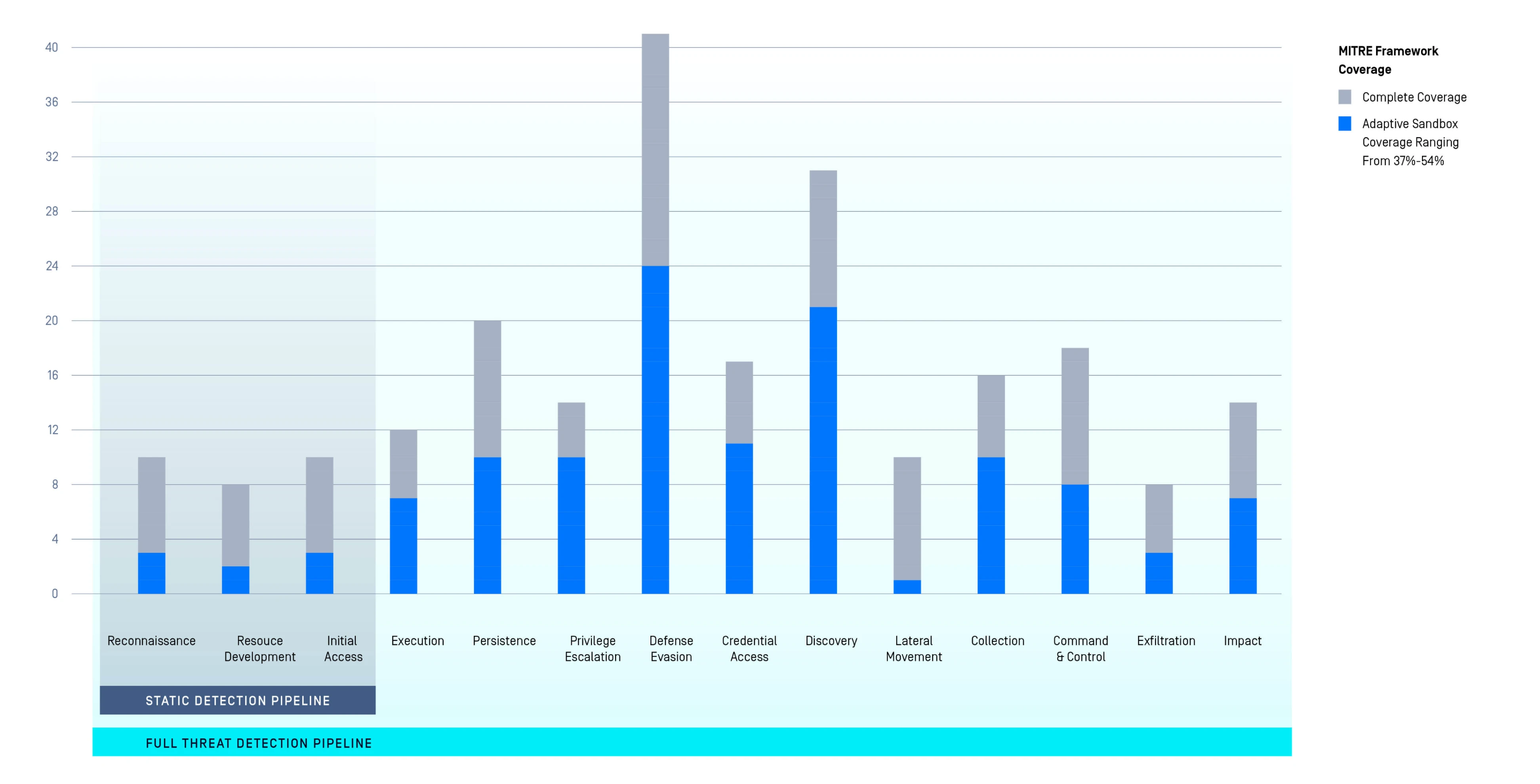

L'impatto MetaDefender sull'

e del framework MITRE ATT&CK

- Visibilità stratificata lungo l'intera catena di attacco.

- Rilevamento pre-esecuzione (statico) e runtime (analisi dinamica) mappato su MITRE Tactics.

- Copertura di rilevamento aggiuntiva del 60%.

"La velocità più elevata che abbiamo mai testato su

."

Venak Sicurezza

330+

Marchi rilevabili

per ML-Based

Rilevamento del phishing

50+

Tipi di file

Estrai artefatti, immagini dell'

, e altro ancora

100x

Volume più elevato

Integrazione facile

Impediamo agli aggressori di sfruttare

i tuoi file contro di te

20x

Più veloce delle soluzioni tradizionali

Funzionalità di MetaDefender

La tabella sottostante evidenzia le funzionalità principali del motore MetaDefender .

Per scoprire come queste funzionalità interagiscono nelle implementazioni reali, contattateci per fissare una presentazione tecnica.

Integrazioni MetaDefender

| Attuazione | Elettrodomestici | |

|---|---|---|

| Integrazione | API Integrazione dell'interfaccia web |

|

| Integrazioni e-mail e supporto al formato |

| |

| Integrazioni di orchestrazione, automazione e risposta alla sicurezza (SOAR) |

| |

| Integrazioni SIEM | Formato comune degli eventi (CEF) Feedback syslog | |

| Distribuzione | OPSWAT Piattaforma di rilevamento e prevenzione delle minacce |

|

| Formato del rapporto/esportazione dei dati | Formati dei rapporti |

|

| Strumenti di scripting e automazione | Pitone |

|

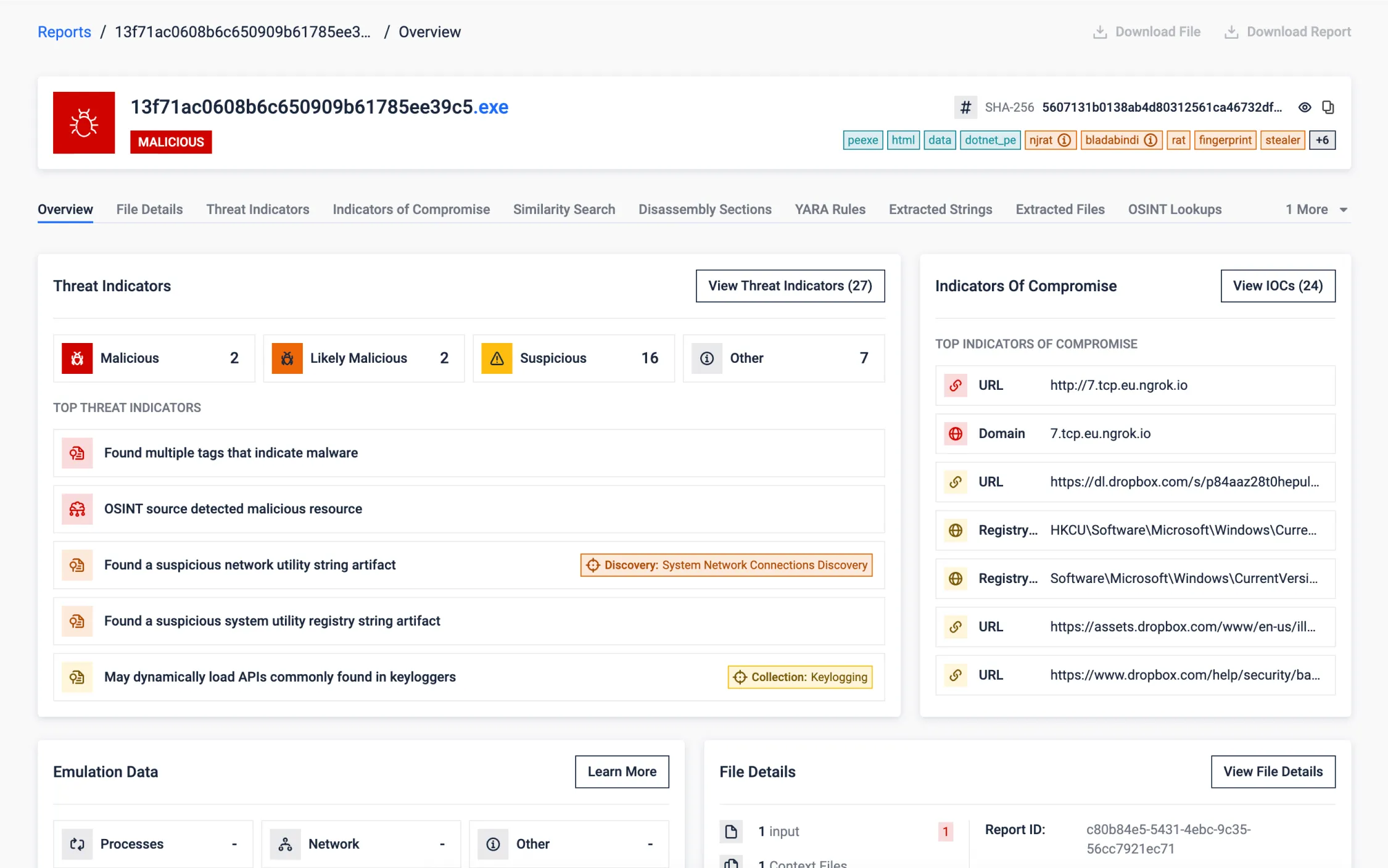

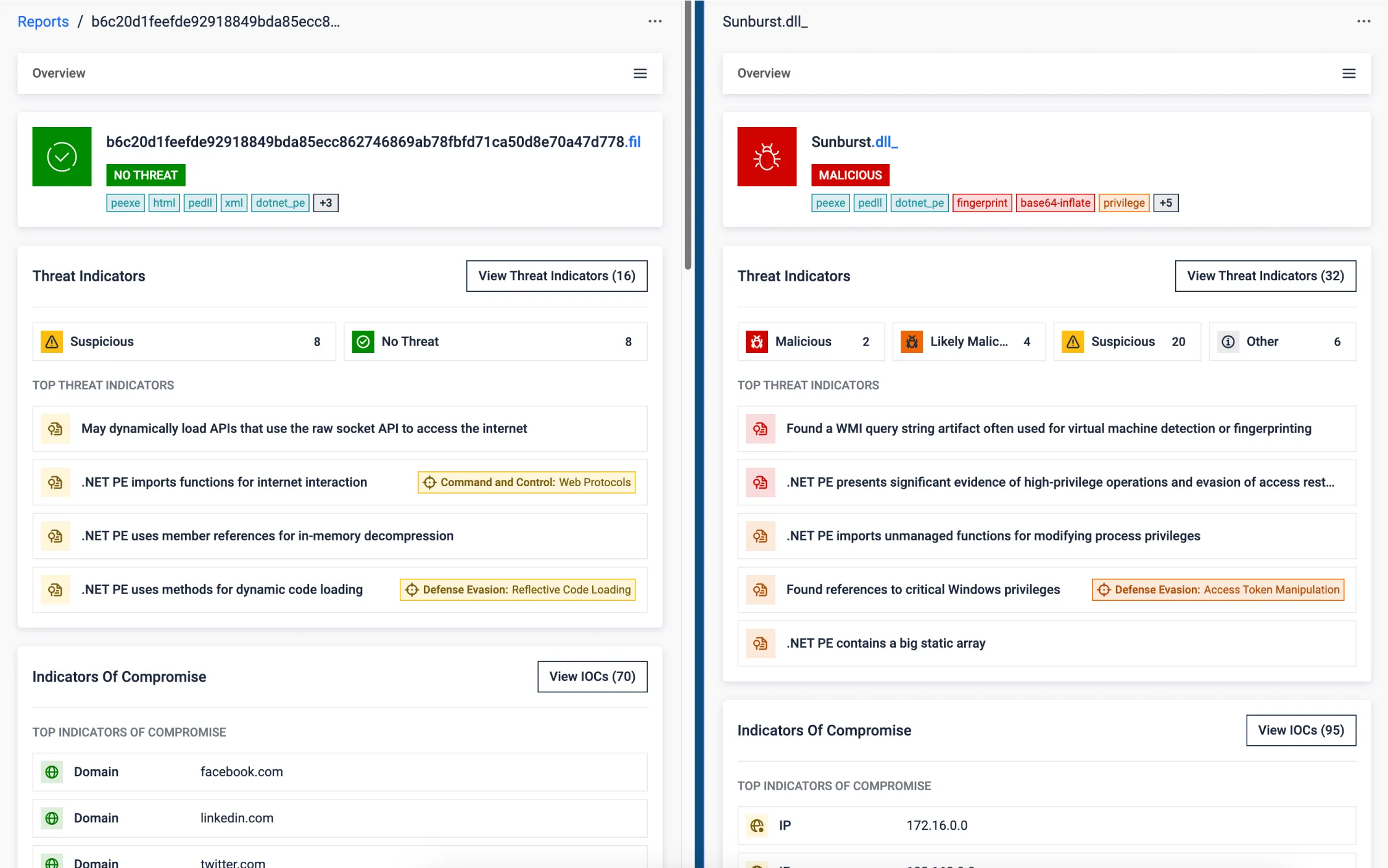

Rapporti MetaDefender

Panoramica delle funzionalità del nostro software di cybersecurity, tra cui l'analisi dei campioni, la decodifica della famiglia di malware, lo spacchettamento del disassemblaggio, la ricerca di somiglianze e altro ancora.

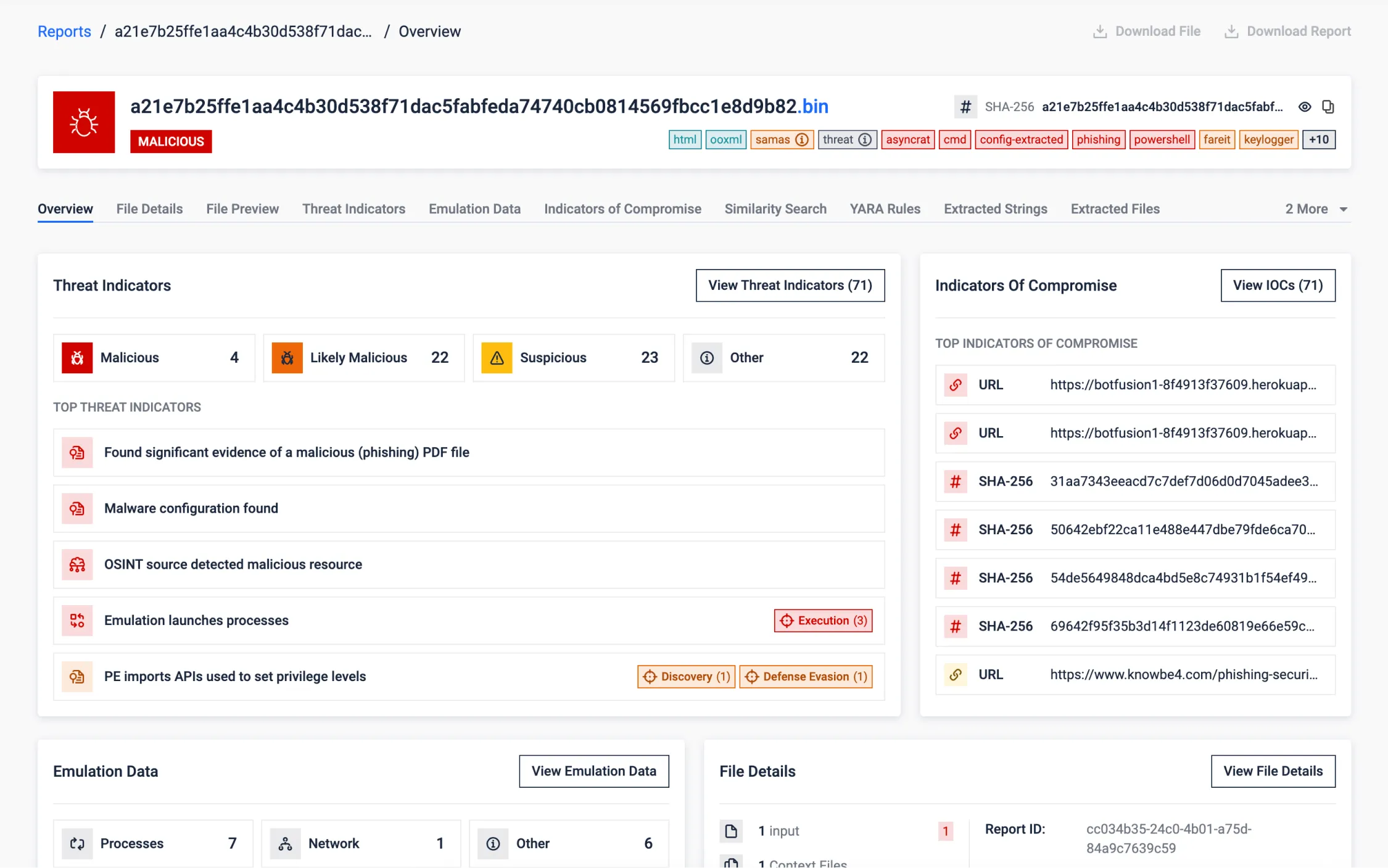

Campione sintetico (fabbricato)

Questo campione è un esempio costruito appositamente per evidenziare le diverse capacità di MetaDefender Sandbox (precedentemente noto come OPSWAT Filescan Sandbox ).

Realizzato per mostrare le minacce informatiche del mondo reale, incorporando più file e tipi di file l'uno nell'altro. Questo dimostra efficacemente l'abilità della nostra soluzione nell'analisi adattiva delle minacce, nell'analisi comportamentale e nelle misure di sicurezza avanzate.

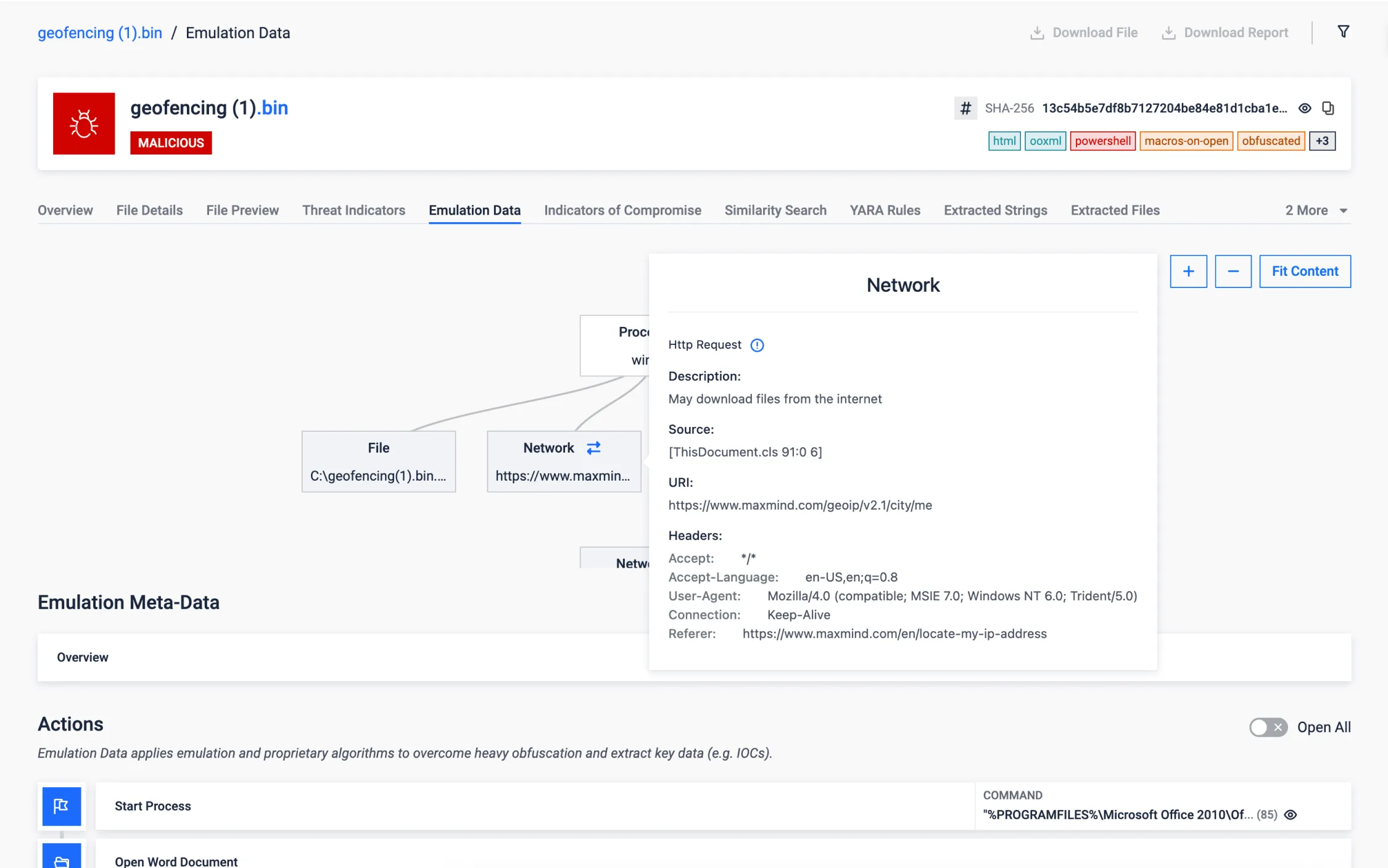

Geofencing

I documenti malware che utilizzano il geofencing sono diventati una minaccia significativa per la sicurezza informatica. Questi file dannosi spesso utilizzano trigger basati sulla posizione, rendendo il rilevamento e la mitigazione un compito impegnativo. Tuttavia, l'analisi Adaptive delle minacce si distingue dagli approcci tradizionali per la capacità di emulare e falsificare accuratamente i valori di geolocalizzazione previsti, neutralizzando efficacemente le tattiche impiegate dalle minacce informatiche e migliorando così la nostra capacità di protezione contro tali minacce.

Nell'esempio riportato di seguito, possiamo osservare un malware geofencing che tenta di essere eseguito esclusivamente all'interno di uno specifico Paese. Tuttavia, la nostra soluzione innovativa riesce ad aggirare questa restrizione, come già detto, emulando i valori di geolocalizzazione desiderati, dimostrando la nostra capacità superiore nel contrastare tali minacce basate sul geofencing.

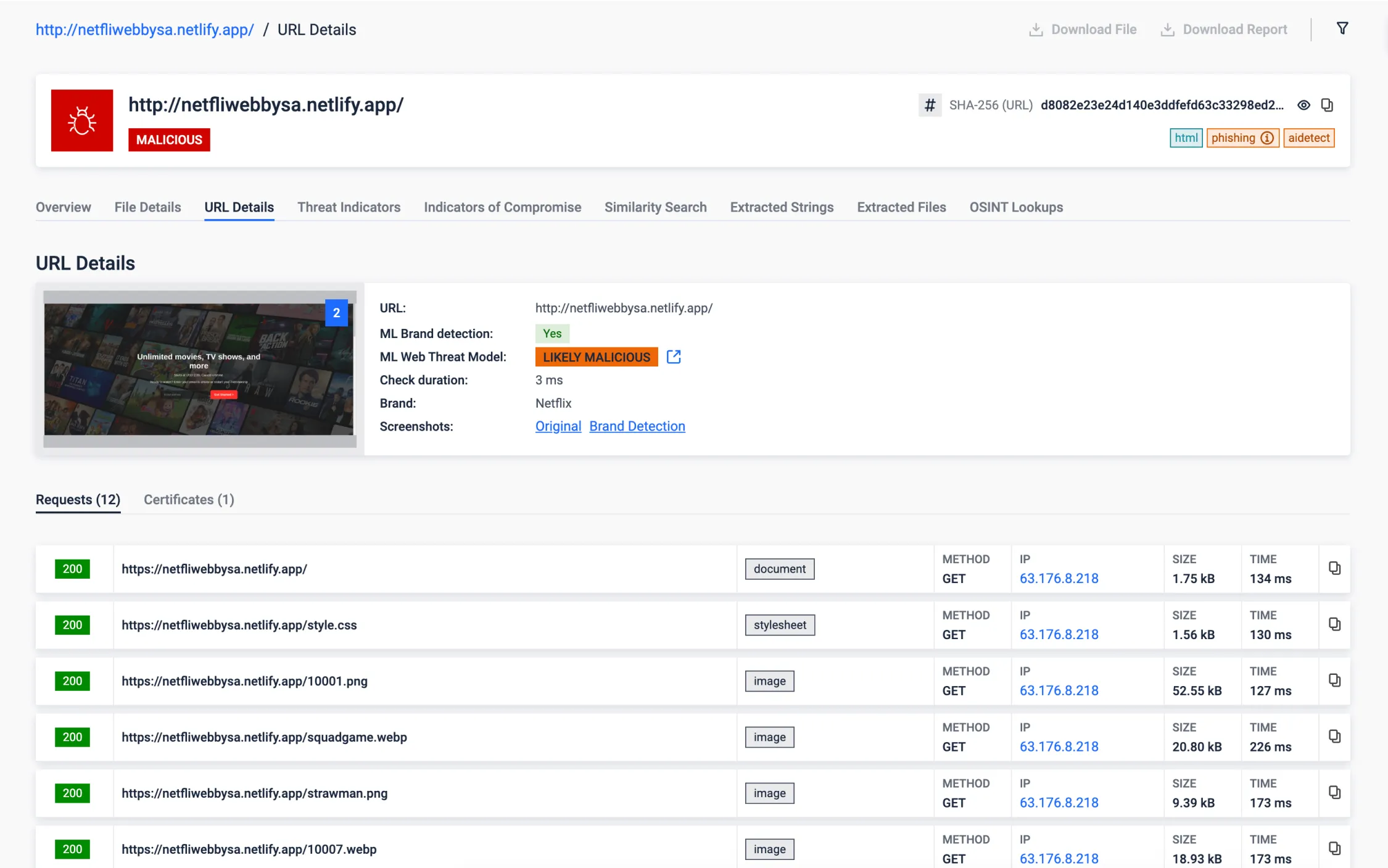

Rilevamento del phishing

- Rilevamento dei marchi: Eseguendo il rendering di siti web sospetti e sottoponendoli al nostro motore di apprendimento automatico avanzato, siamo in grado di identificare quasi 300 marchi. Nell'esempio riportato di seguito, è possibile osservare un sito web mascherato da una società di streaming nota come Netflix. La nostra soluzione eccelle nel confrontare il contenuto del sito con l'URL autentico, identificando rapidamente questi tentativi di frode per salvaguardare i vostri beni digitali e le vostre informazioni personali. Per saperne di più.

- Analisi guidata dall'intelligenza artificiale: Abbiamo una soluzione basata sull'intelligenza artificiale che analizza il traffico di rete, il contenuto strutturale e testuale della pagina visualizzata. Il verdetto del risultato del modello congiunto è visibile dopo "ML Web Threat Model".

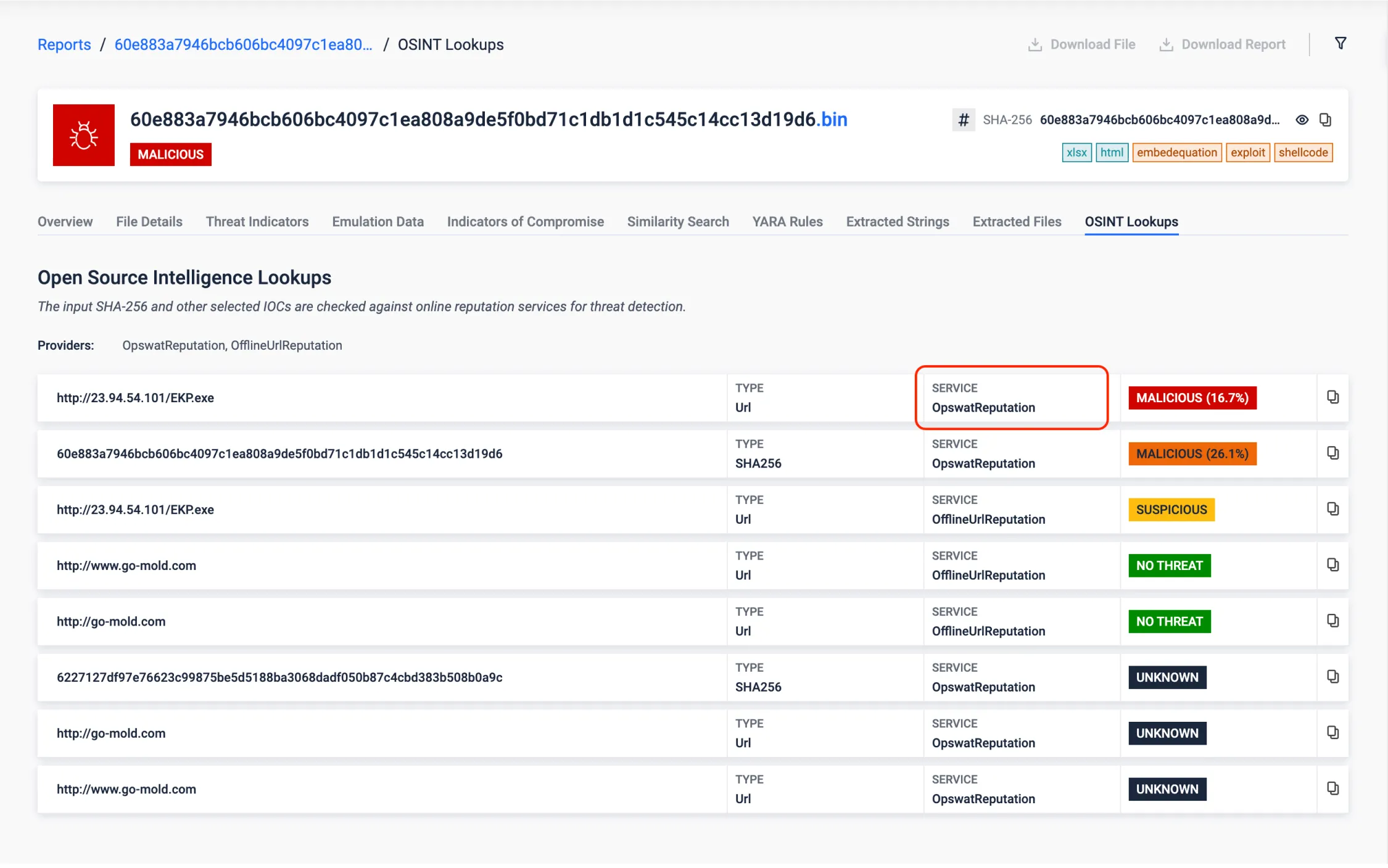

Reputazione URL offline

Il modello di ML offline URL detector fornisce un nuovo livello di difesa individuando efficacemente gli URL sospetti, offrendo un mezzo solido per identificare e mitigare le minacce poste dai link dannosi. Il modello sfrutta un set di dati contenente centinaia di migliaia di URL, meticolosamente etichettati come non pericolosi o dannosi da fornitori affidabili, per valutare la fattibilità del rilevamento accurato di URL sospetti attraverso tecniche di apprendimento automatico.

È importante notare che questa funzione è particolarmente utile in ambienti protetti dall'aria, dove le ricerche di reputazione online non sono disponibili.

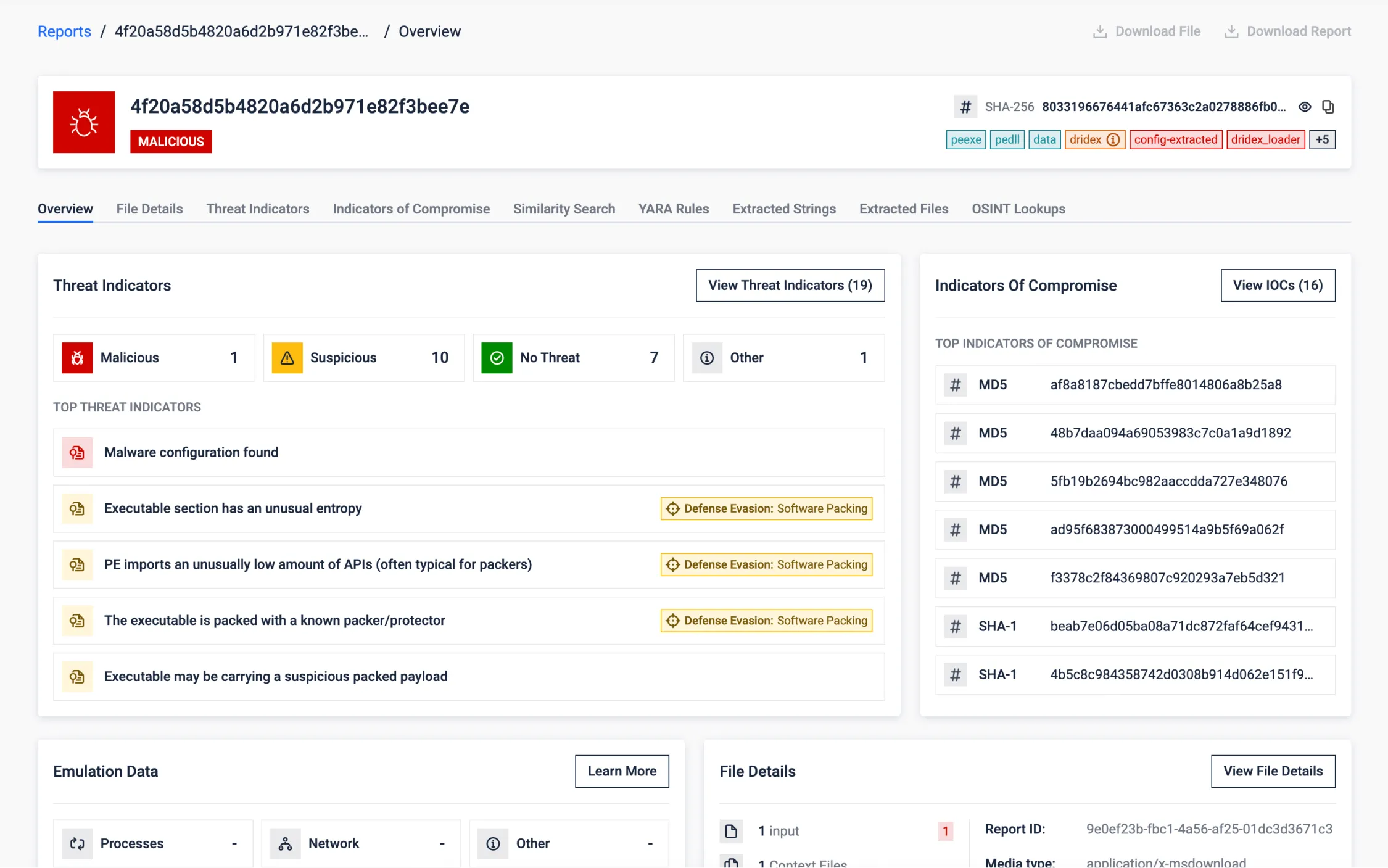

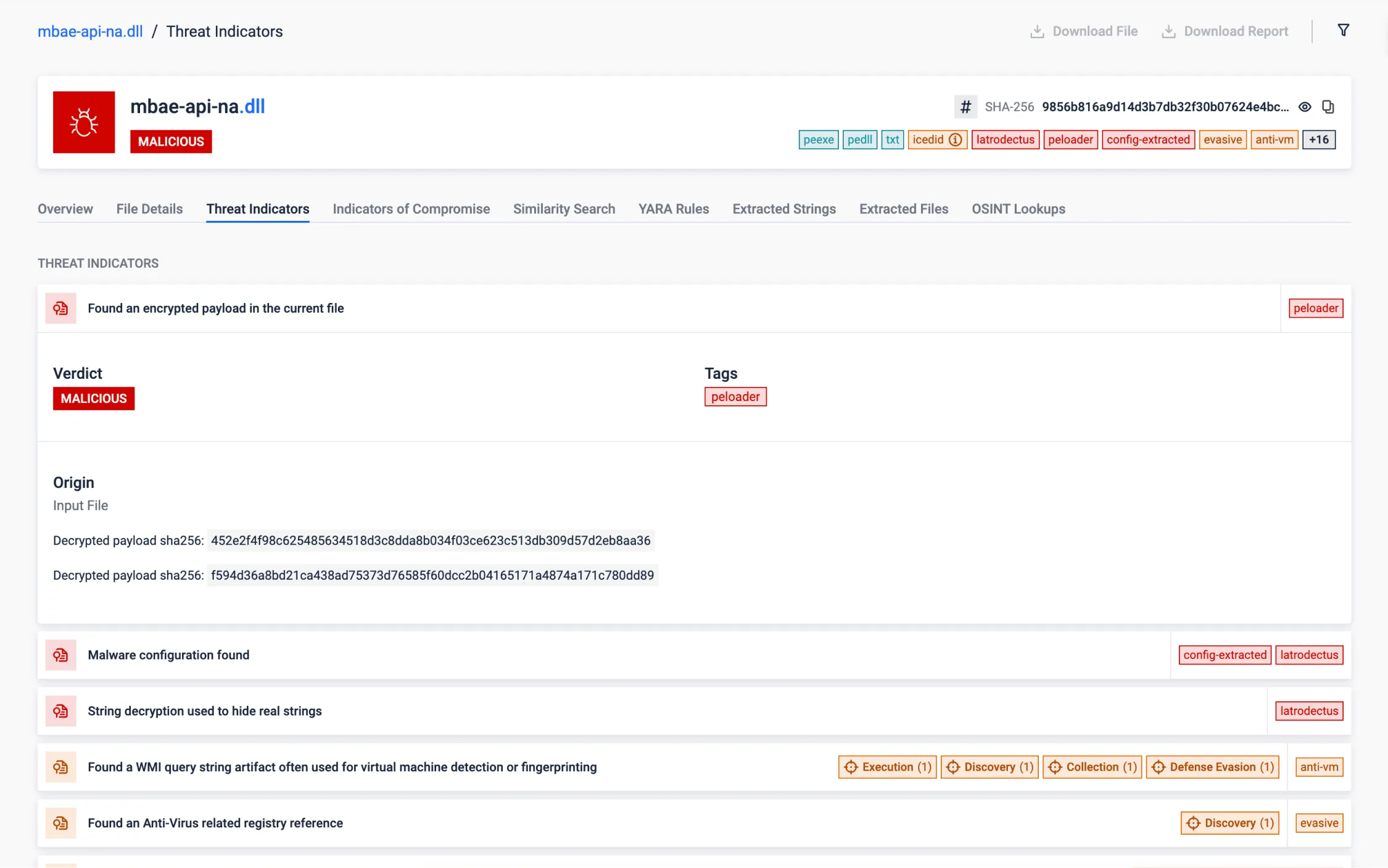

Estrazione della configurazione del malware di un campione impacchettato

L'esempio riportato di seguito rivela un malware che è stato impacchettato utilizzando la tecnica di impacchettamento UPX. Nonostante il tentativo di eludere il rilevamento e le difese, la nostra analisi è riuscita a decomprimere il payload, rivelando la sua vera identità di Trojan Dridex. Siamo stati in grado di scoprire la configurazione del malware, facendo luce sull'intento malevolo dietro questa minaccia, estraendo preziosi IOC.

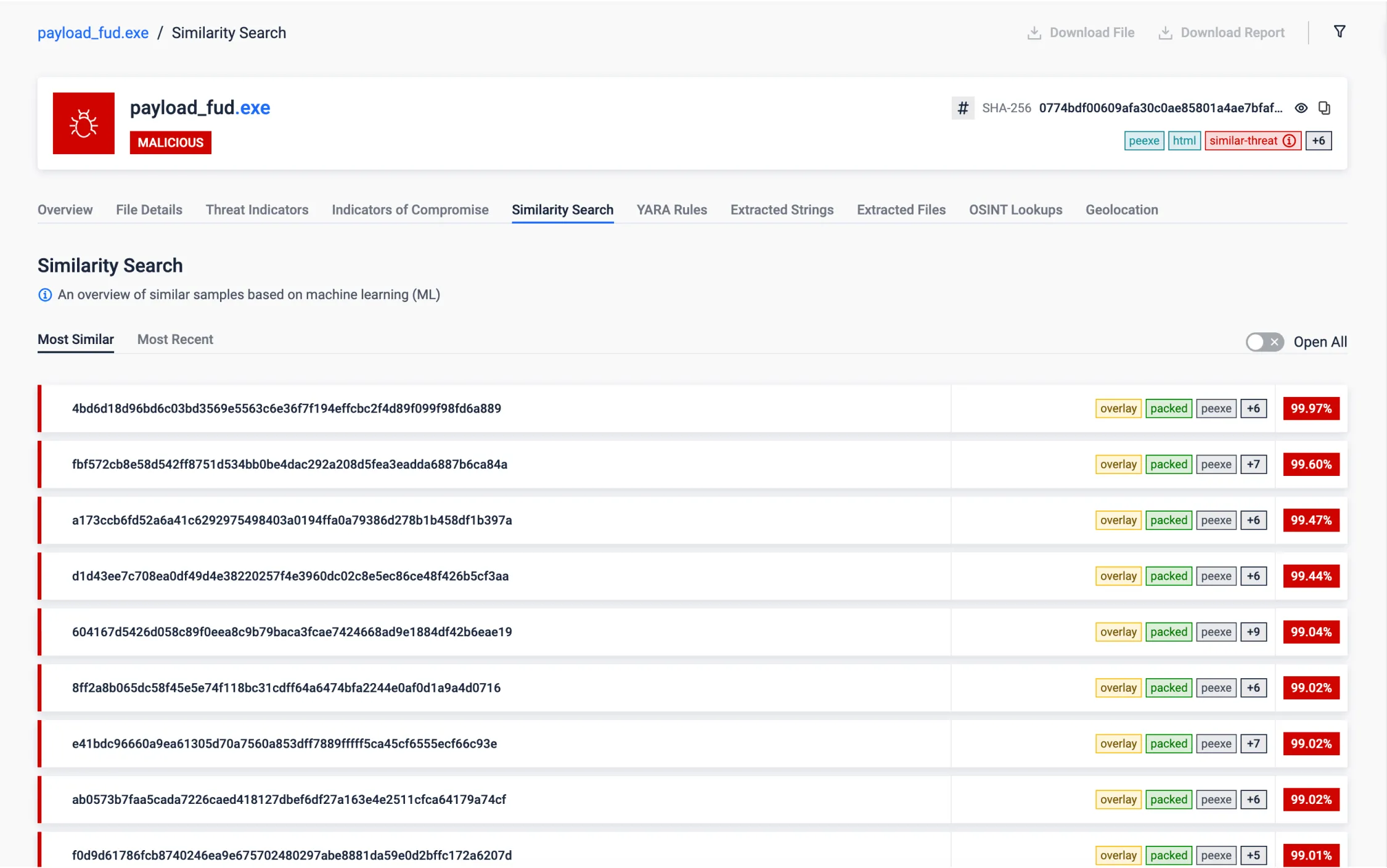

Ricerca per similarità

Utilizzando la funzionalità Similarity Search, Sandbox ha rilevato un file molto simile a un malware noto. In particolare, questo file era stato precedentemente contrassegnato come non dannoso, rivelando il potenziale di falsi negativi nelle nostre valutazioni di sicurezza. Questa scoperta ci consente di individuare e correggere in modo specifico queste minacce trascurate.

È importante sottolineare che la Similarity Search è estremamente preziosa per la ricerca e la caccia alle minacce, in quanto può aiutare a scoprire campioni della stessa famiglia di malware o della stessa campagna, fornendo ulteriori CIO o informazioni rilevanti su specifiche attività di minaccia.

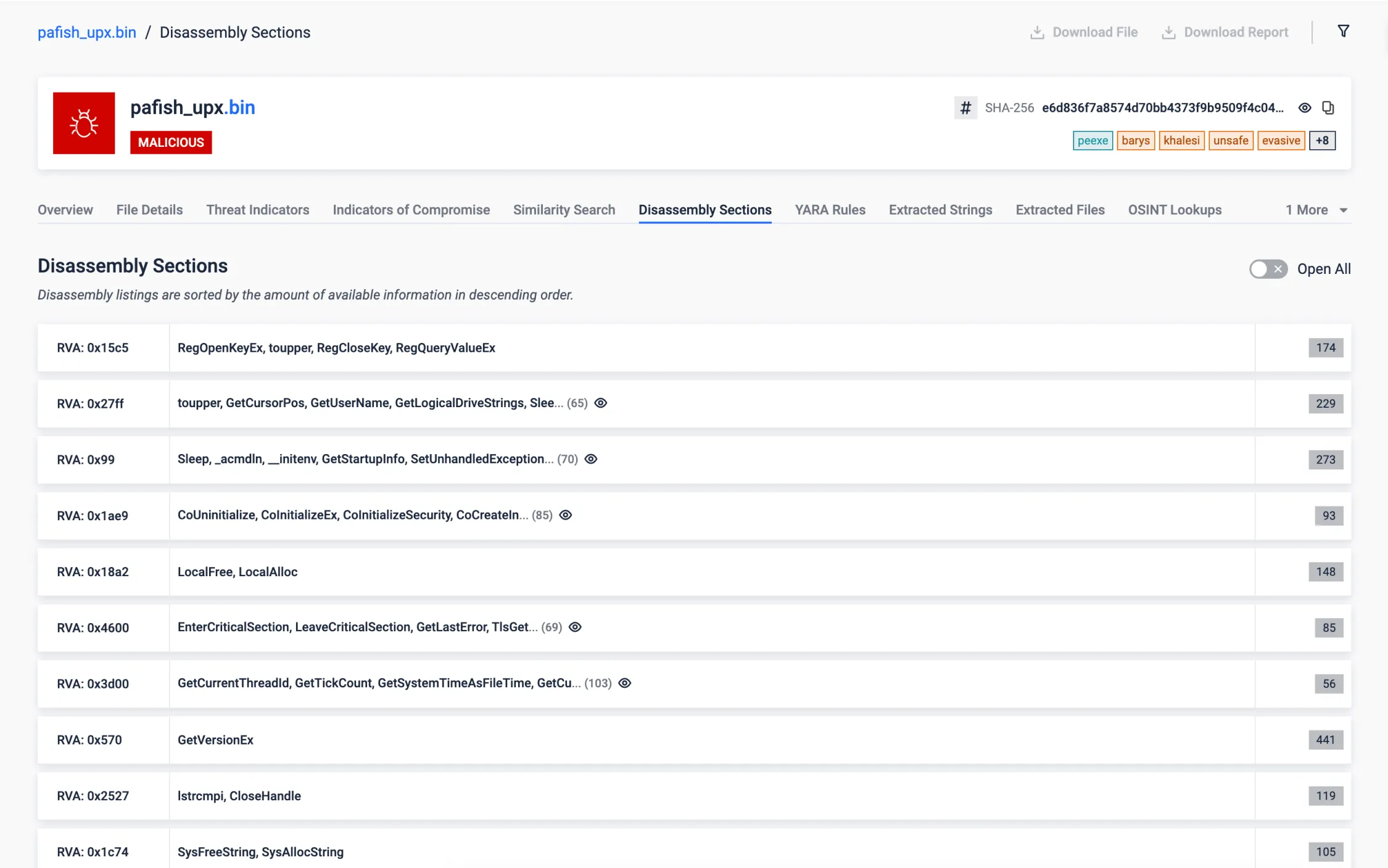

Eseguibile nativo

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

Eseguibile .NET

L'esempio in esame è stato realizzato con il framework .NET. Pur astenendoci dal visualizzare il CIL vero e proprio, il nostro processo di decompilazione estrae e presenta le informazioni degne di nota, tra cui stringhe, artefatti del registro e chiamate a API .

Inoltre, analizziamo i metadati .NET per identificare le funzioni e le risorse specifiche di .NET. Questo processo consente di estrarre informazioni dettagliate sull'assembly, come metodi, classi e risorse incorporate, fondamentali per analizzare il comportamento e la struttura delle applicazioni .NET.

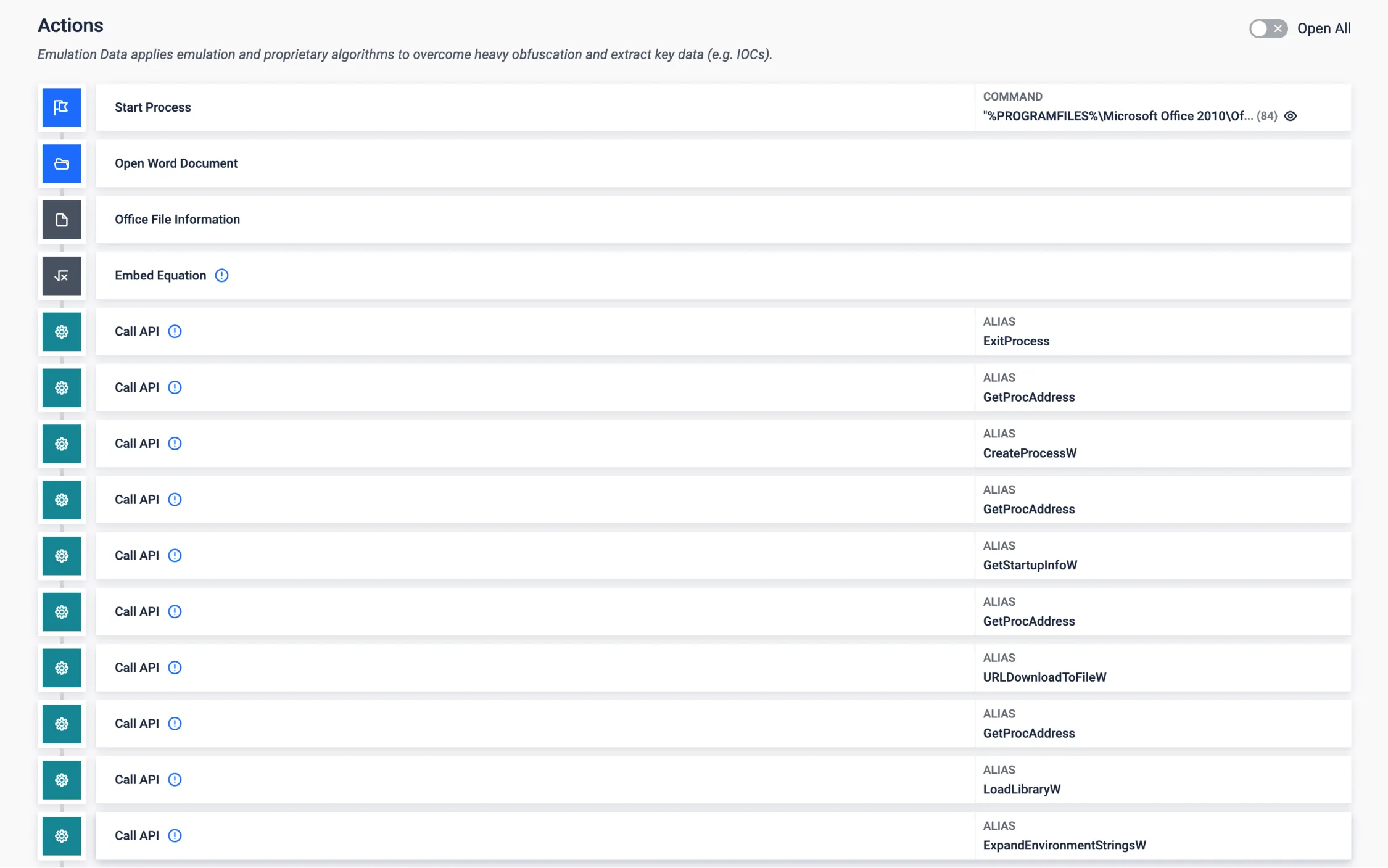

Emulazione di shellcode

Molti exploit di applicazioni portano il loro payload finale in formato binario grezzo (shellcode), il che potrebbe essere un ostacolo durante l'analisi del payload. Con la nostra emulazione di shellcode siamo in grado di scoprire e analizzare il comportamento del payload finale, in questo esempio per una vulnerabilità di Office ampiamente sfruttata nell'editor di equazioni. In questo modo si apre la porta alla raccolta dei CIO pertinenti.

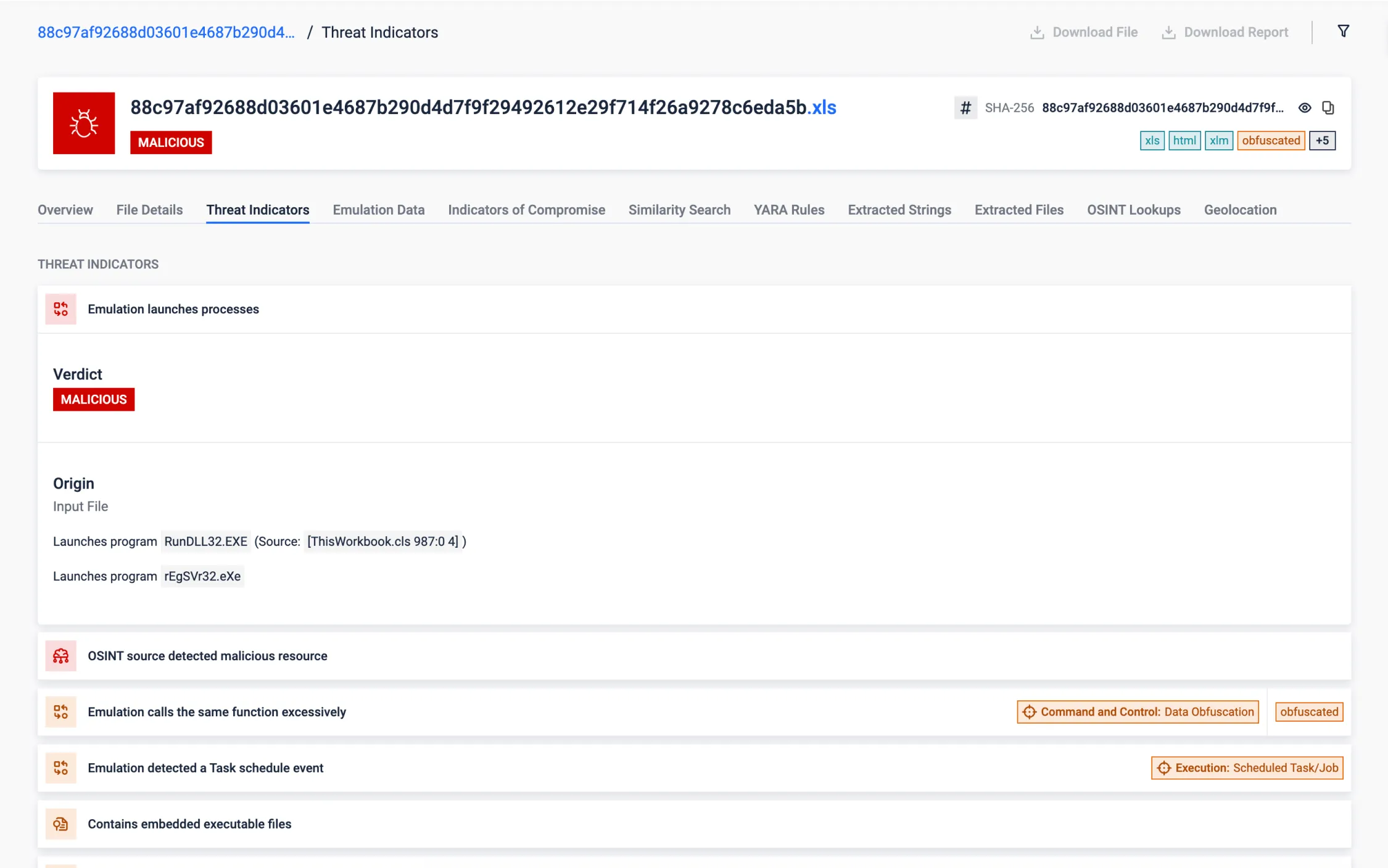

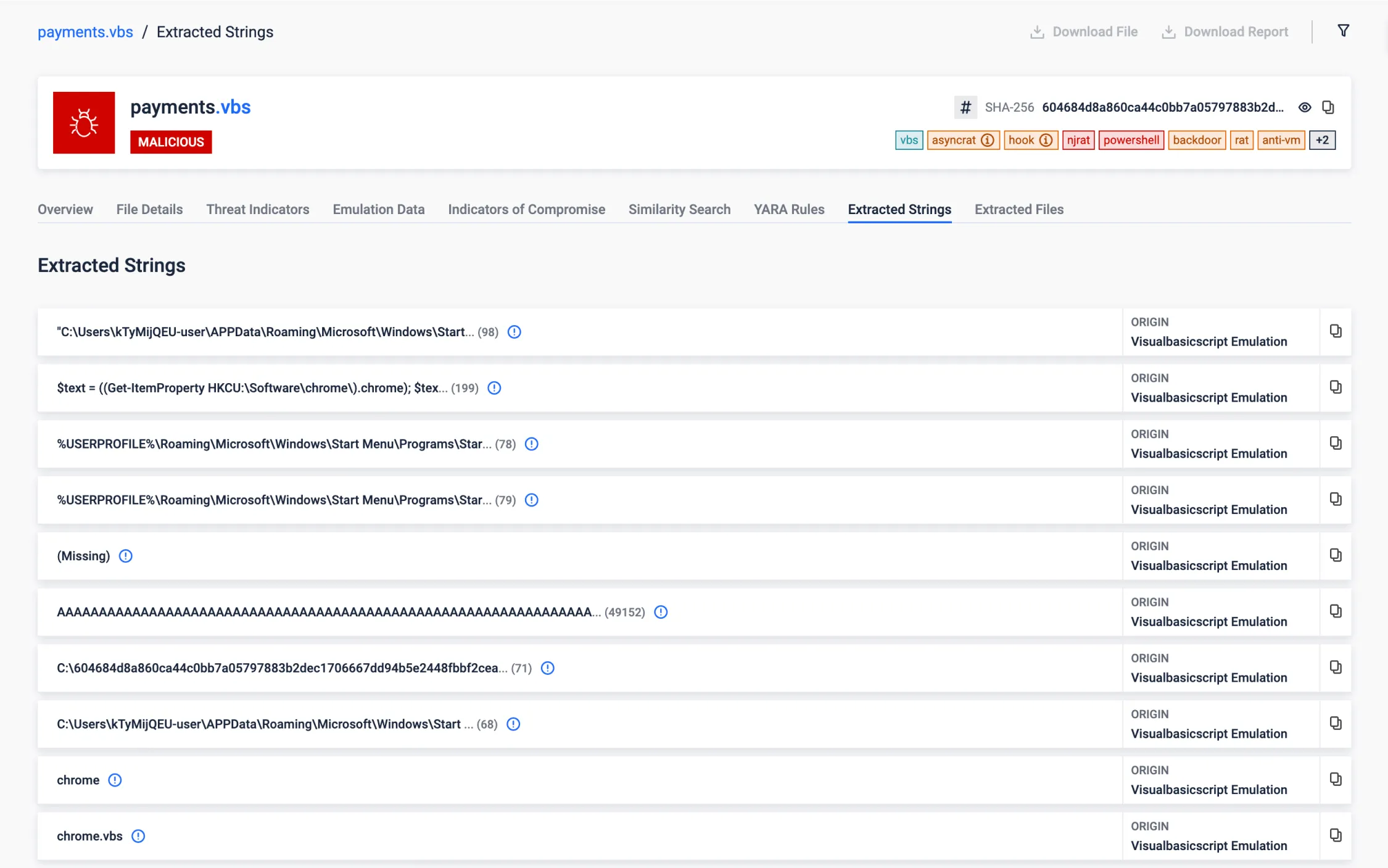

Macro VBA altamente offuscata

Le macro VBA offuscate rappresentano una sfida significativa per fornire un tempo di risposta ragionevole alle minacce attive. Questo codice poco chiaro rende l'analisi e la comprensione delle minacce un compito estremamente complesso che richiede molto tempo e sforzi. La nostra tecnologia di emulazione VBA all'avanguardia è in grado di superare queste sfide e di fornire in pochi secondi un'analisi completa delle macro VBA offuscate e una chiara comprensione delle loro funzionalità.

L'esempio analizzato è un documento Excel con codice VBA altamente offuscato che rilascia ed esegue un file DLL .NET, insieme a un file LNK incaricato di continuare la catena di esecuzione del malware. Dopo l'emulazione VBA, MetaDefender Sandbox identifica i processi avviati e la funzione principale di deobfuscating, estrae automaticamente le stringhe offuscate e salva i file eliminati (precedentemente codificati e crittografati nel codice VBA). Questo mostra rapidamente lo scopo principale del malware e ci dà la possibilità di un'ulteriore analisi di questa minaccia.

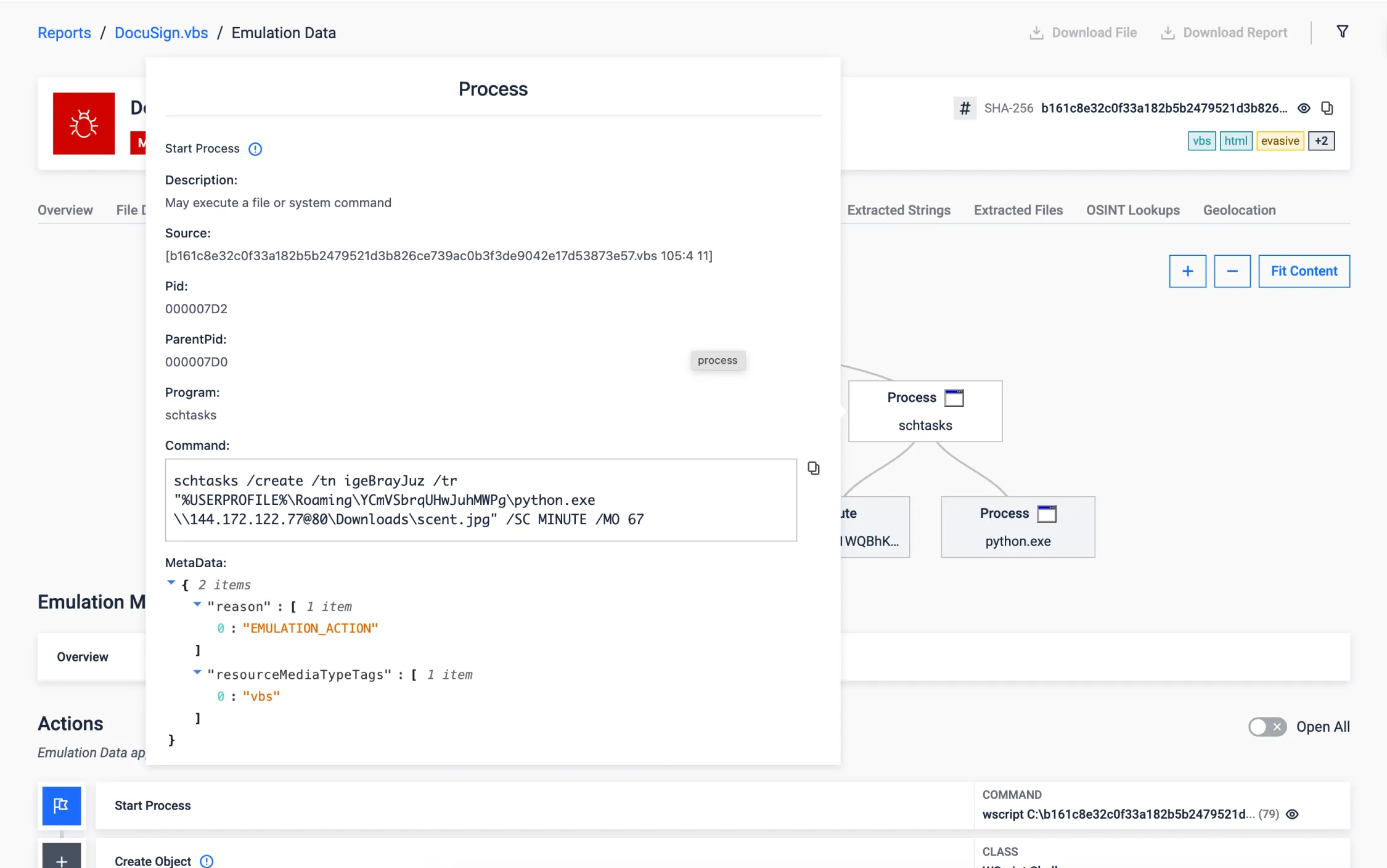

Sandbox Evasione tramite il Task Scheduler

L'utilizzo dell'Utilità di pianificazione delle attività di Windows per eseguire payload dannosi in un secondo momento è una tecnica furtiva per eludere gli ambienti sandbox vista nelle minacce più recenti. Sfrutta il ritardo nell'esecuzione per aggirare efficacemente la breve finestra di analisi tipica delle sandbox.

Il seguente esempio è un VBScript offuscato che scarica il payload dannoso e crea un'attività pianificata per eseguirlo 67 minuti dopo. Le sandbox tradizionali mantengono l'esecuzione solo per pochi minuti e il comportamento dannoso non verrebbe mai scoperto. Invece, il nostro emulatore VBScript è in grado di rilevare e superare questa tecnica di evasione (T1497), adattando l'ambiente di esecuzione per continuare con ulteriori analisi e ottenendo il rapporto completo in 12 secondi.

Riflessione .NET

NET Reflection è una potente funzionalità fornita dal framework .NET che consente ai programmi di ispezionare e manipolare la struttura e il comportamento di un file .NET in fase di esecuzione. Consente di esaminare assiemi, moduli e tipi, nonché di creare dinamicamente istanze di tipi, invocare metodi e accedere a campi e proprietà.

Il malware può utilizzare la reflection per caricare ed eseguire dinamicamente codice da assembly non referenziati in fase di compilazione, consentendo di recuperare payload aggiuntivi da server remoti (o nascosti nel file corrente) ed eseguirli senza scriverli su disco, riducendo il rischio di rilevamento.

In questo caso, possiamo vedere come il VBScript analizzato carichi ed esegua un assembly .NET in memoria direttamente dai byte memorizzati in un registro di Windows.

XOR Decodifica del carico utile memorizzato nella risorsa PE

Questa funzione consente di rivelare gli artefatti nascosti e crittografati all'interno delle risorse PE. Gli artefatti dannosi sono spesso crittografati per eludere il rilevamento e oscurare il vero intento del campione. Scoprire questi artefatti è essenziale, poiché in genere contengono dati critici (come informazioni C2) o payload. Estraendoli, la sandbox può effettuare una scansione più approfondita, con maggiori possibilità di identificare i CIO più preziosi.

Questo campione memorizza gli artefatti crittografati utilizzando l'algoritmo XOR, semplice ma efficiente per eludere il rilevamento. Analizzando gli schemi nei dati crittografati, è possibile indovinare la chiave di crittografia, permettendo di decifrare i dati nascosti.

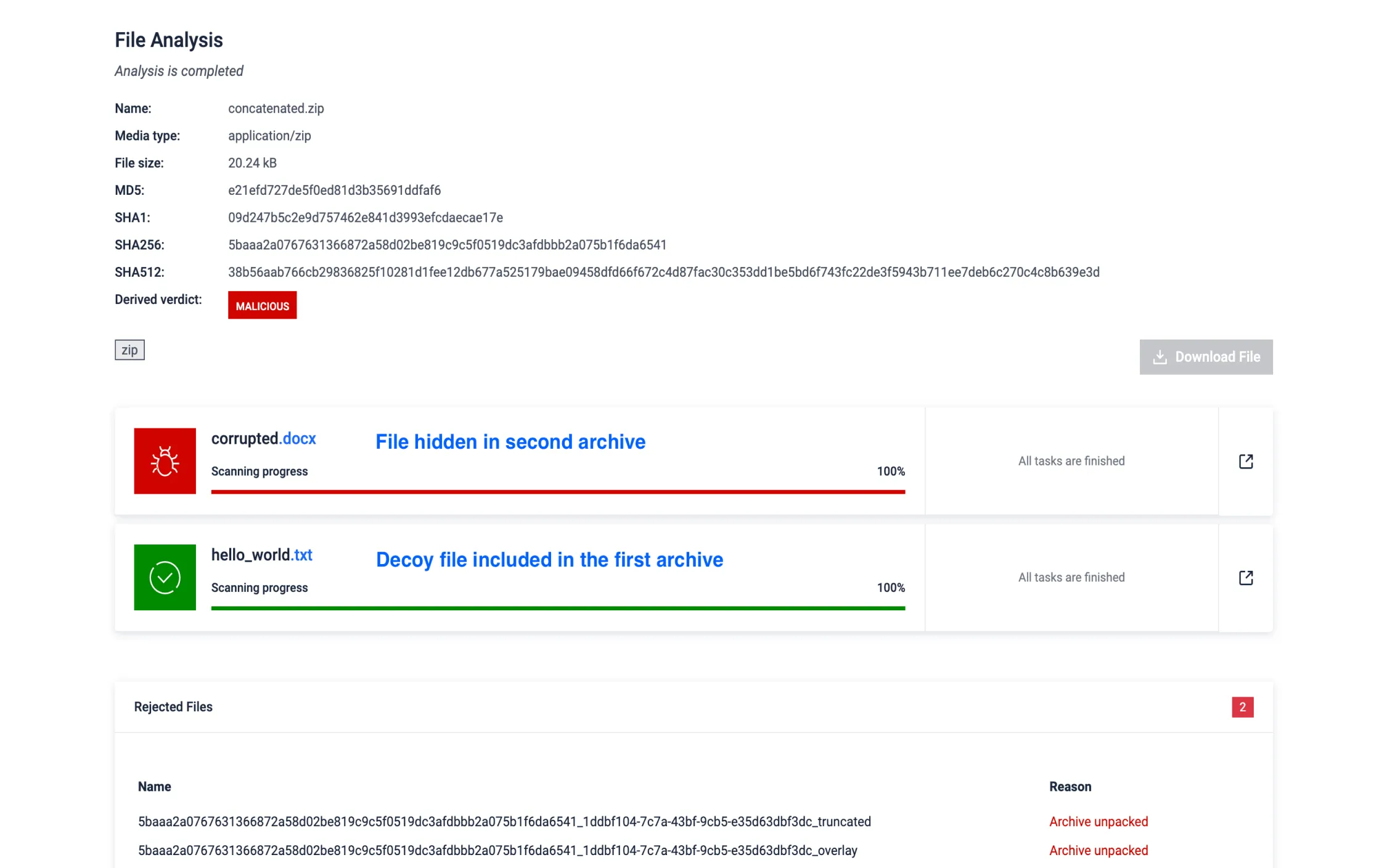

Concentrazione dell'archivio evasivo

Gli aggressori utilizzano la concatenazione degli archivi per nascondere il malware aggiungendo più archivi in un singolo file, sfruttando il modo in cui i diversi strumenti li elaborano. Questa tecnica crea più directory centrali - elementi strutturali chiave utilizzati dai gestori di archivi - causando discrepanze durante l'estrazione e consentendo di aggirare il rilevamento di contenuti dannosi nascosti in parti trascurate dell'archivio.

MD Sandbox rileva ed estrae il contenuto di tutti gli archivi concatenati, garantendo che nessun file venga tralasciato e neutralizzando efficacemente questa tecnica evasiva.

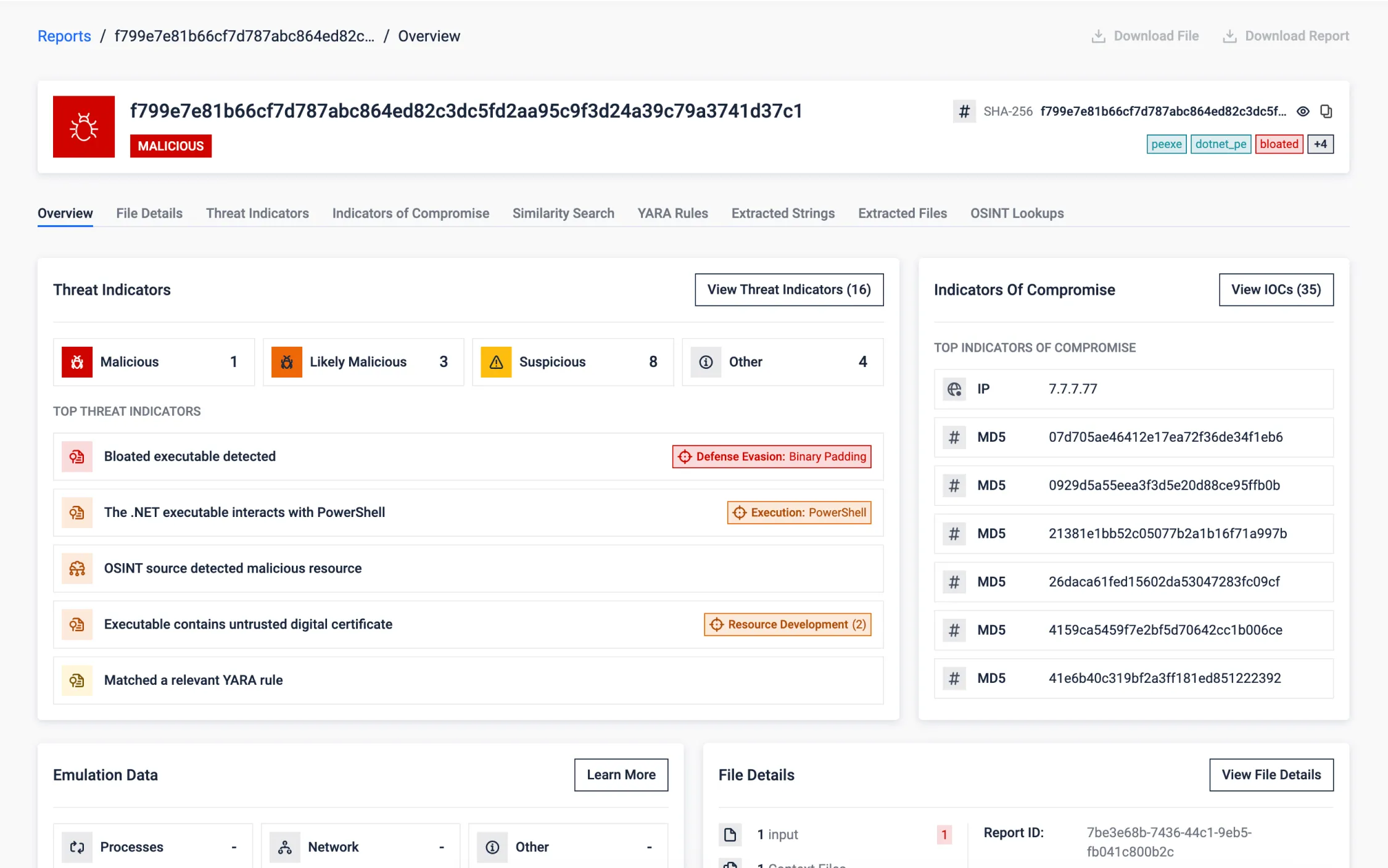

Mitigazione degli eseguibili gonfiati

Gli attori delle minacce gonfiano intenzionalmente gli eseguibili con dati spazzatura per eludere il rilevamento sfruttando le limitazioni delle risorse e i vincoli temporali di analisi nelle sandbox. Questa tecnica di evasione mira a sopraffare gli strumenti o a bypassare le scansioni superando i limiti di tempo.

MD sandbox rileva tempestivamente gli eseguibili gonfiati, rimuove i dati spazzatura ed elabora un file più piccolo per un'analisi efficiente. Questo processo di debloating è mirato a vari metodi, compresi i dati spazzatura negli overlay, nelle sezioni PE e nei certificati, garantendo un rilevamento accurato e conservando le risorse originali.

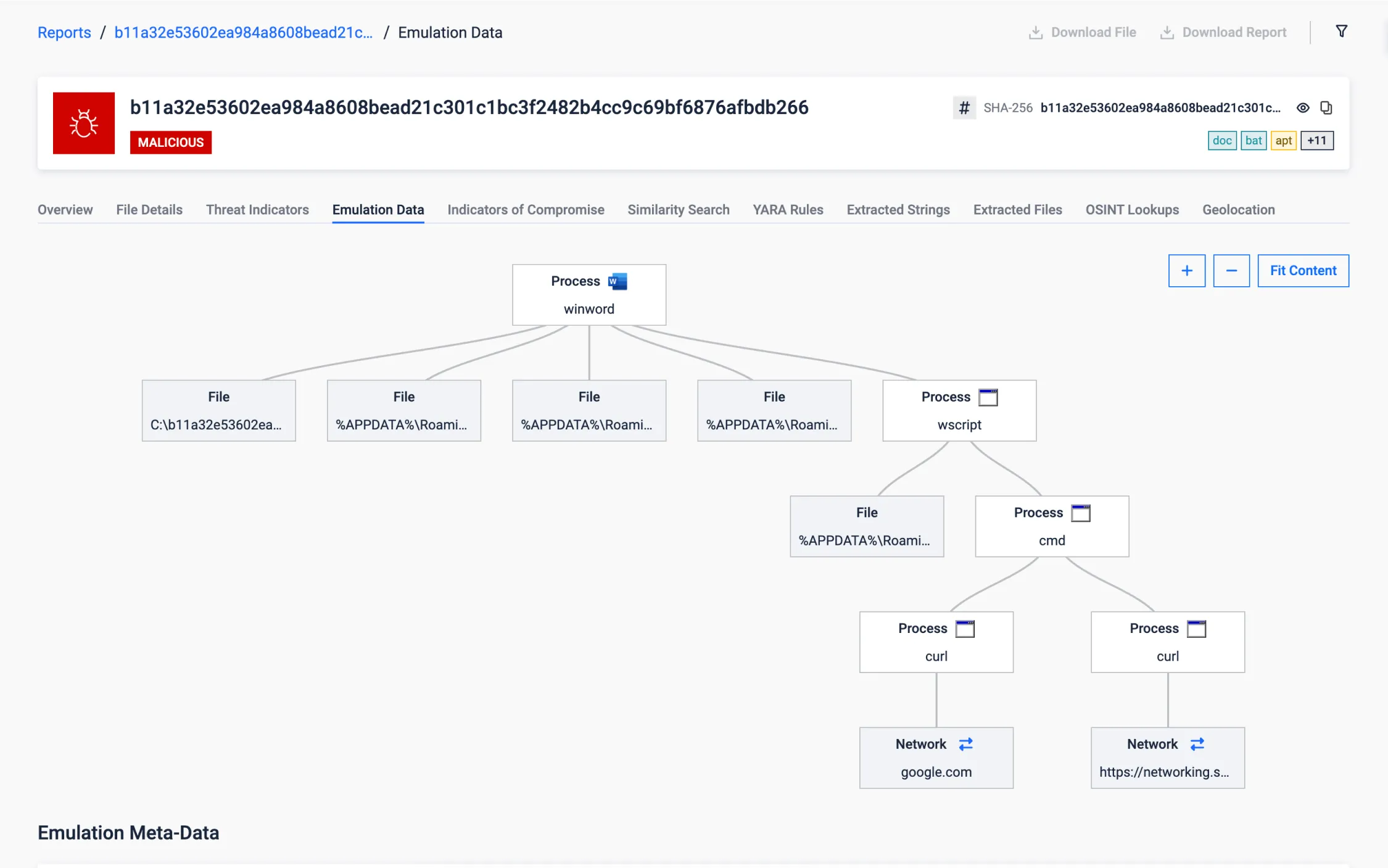

Documento che prende di mira le infrastrutture critiche

Questo documento di Office prende di mira le infrastrutture critiche in Iran (con contenuti in persiano) per rubare informazioni sensibili, come credenziali e documenti, e periodicamente scatta schermate, potenzialmente a scopo di spionaggio.

Dopo aver stabilito la persistenza, esegue un controllo iniziale furtivo della connettività a Internet (contro un dominio affidabile come google.com) per garantire una connessione affidabile, ritardando ulteriori azioni fino a quando le condizioni della rete non consentono di procedere all'attacco. Si tratta di una tattica comunemente osservata negli attacchi alle infrastrutture critiche, ambienti in cui l'accesso a Internet può essere intermittente o limitato.

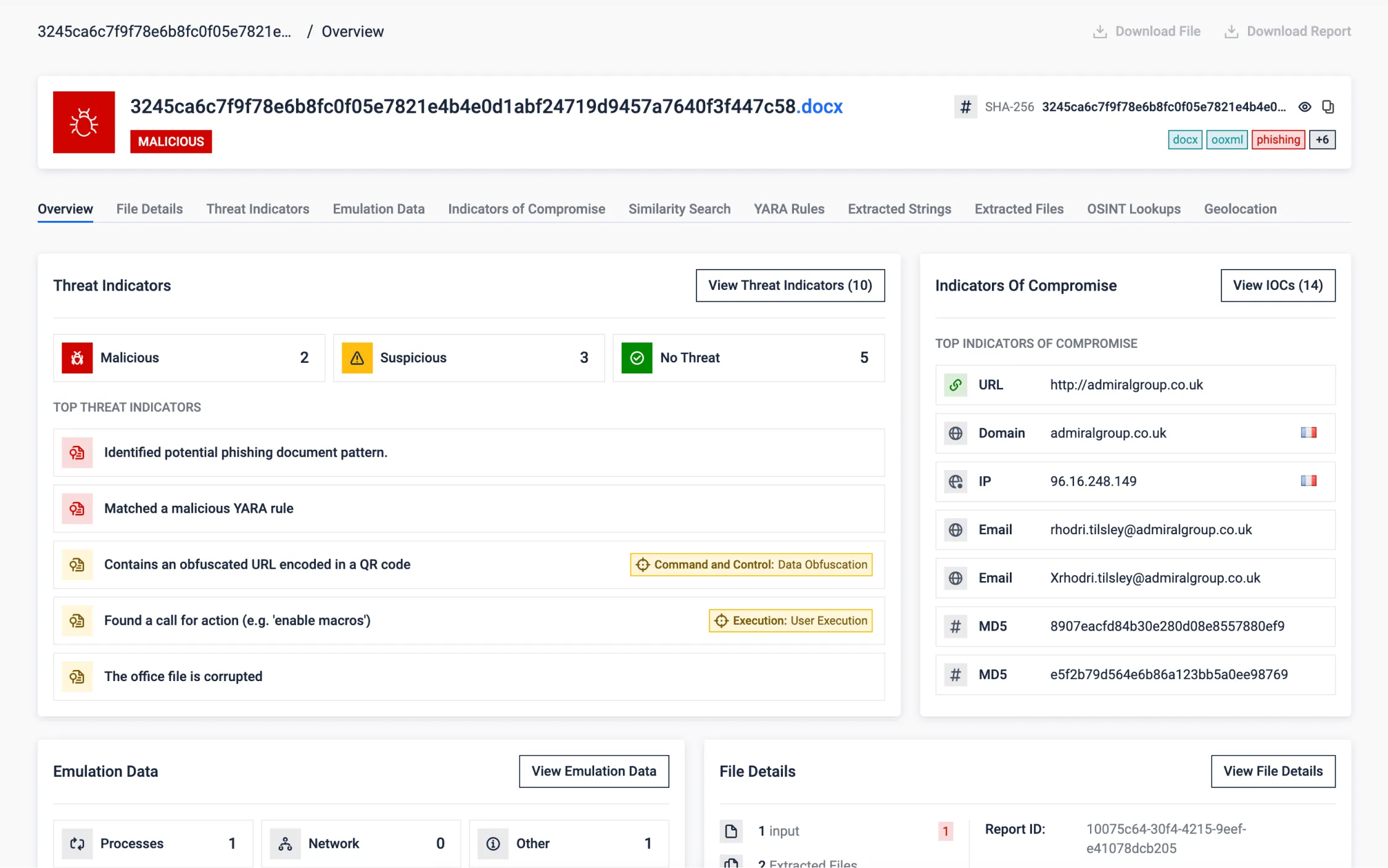

Evasione attraverso documenti OOXML (Office) corrotti

I ricercatori hanno scoperto documenti OOXML (moderni documenti Office) corrotti intenzionalmente. Modificando il contenuto binario vicino alle intestazioni interne dei file, i file volutamente danneggiati possono essere erroneamente rilevati come file ZIP dalle scansioni automatiche che tentano di estrarre i file compressi.

I visualizzatori di documenti riparano automaticamente il documento all'apertura. A questo punto, nonostante il documento contenga contenuti di phishing, potrebbe aver effettivamente aggirato le difese. L'analisi automatica non sarà in grado di leggerne il contenuto e quindi non riuscirà a individuare gli indicatori rilevanti.

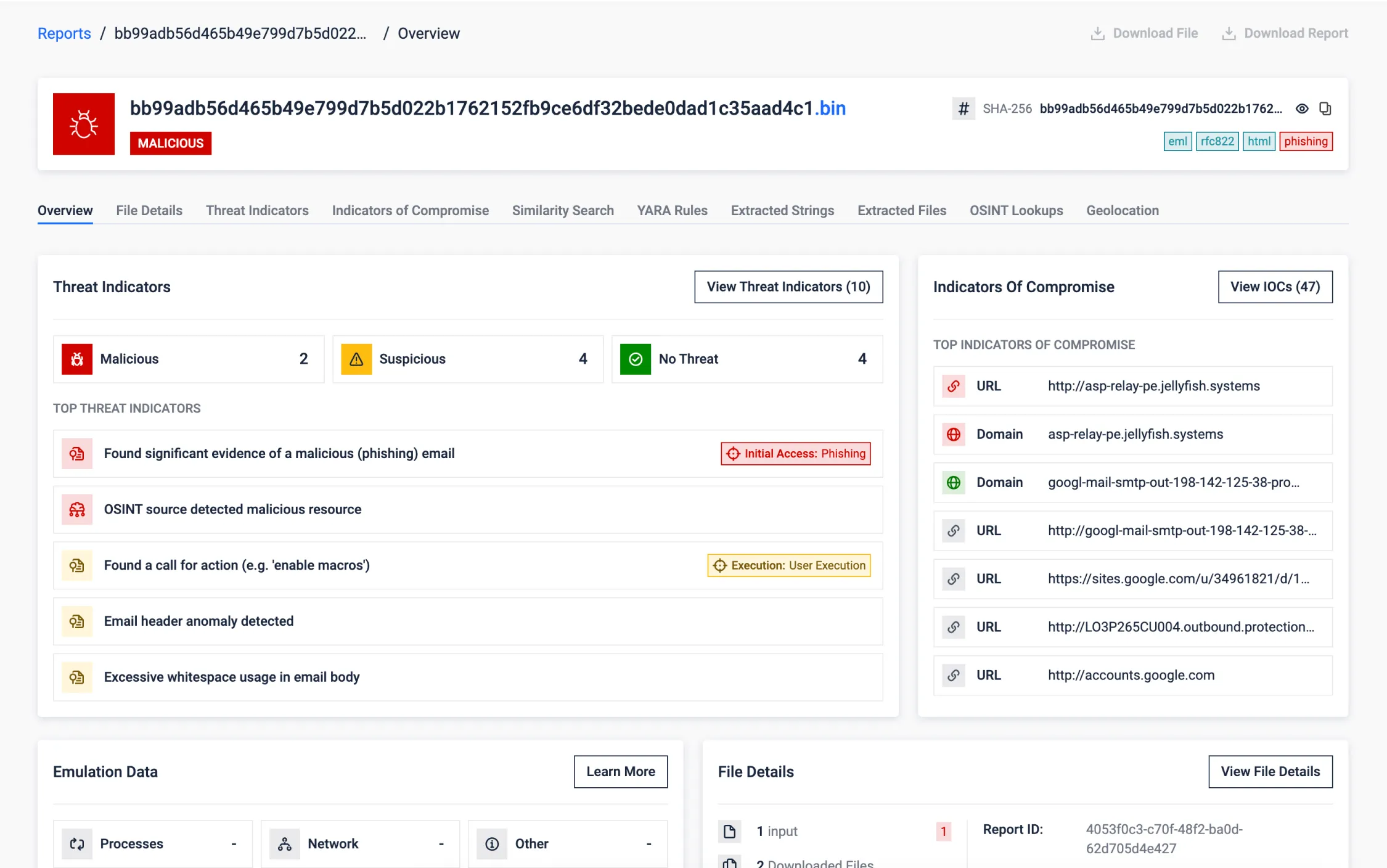

Rilevamento dell'attacco di replay DKIM di Google

I meccanismi di autenticazione delle e-mail come SPF, DKIM e DMARC sono essenziali, ma a volte gli aggressori più sofisticati possono aggirarli. Questo esempio illustra uno scenario in cui un'e-mail, nonostante fosse autenticamente firmata da Google e avesse superato i controlli standard, è stata identificata come dannosa da MetaDefender Sandbox.

MetaDefender Sandbox ha rilevato diverse anomalie insieme ad altri indicatori:

- Violazione dei limiti DKIM: Contenuto identificato aggiunto oltre l'ambito della firma DKIM.

- Tecniche di offuscamento: Rilevati spazi bianchi eccessivi utilizzati per nascondere intenti dannosi.

- Modelli di phishing: Riconoscimento di inviti urgenti all'azione caratteristici dei tentativi di phishing.

- Analisi delle intestazioni: Segnala anomalie nelle intestazioni delle e-mail associate all'abuso dell'applicazione OAuth.

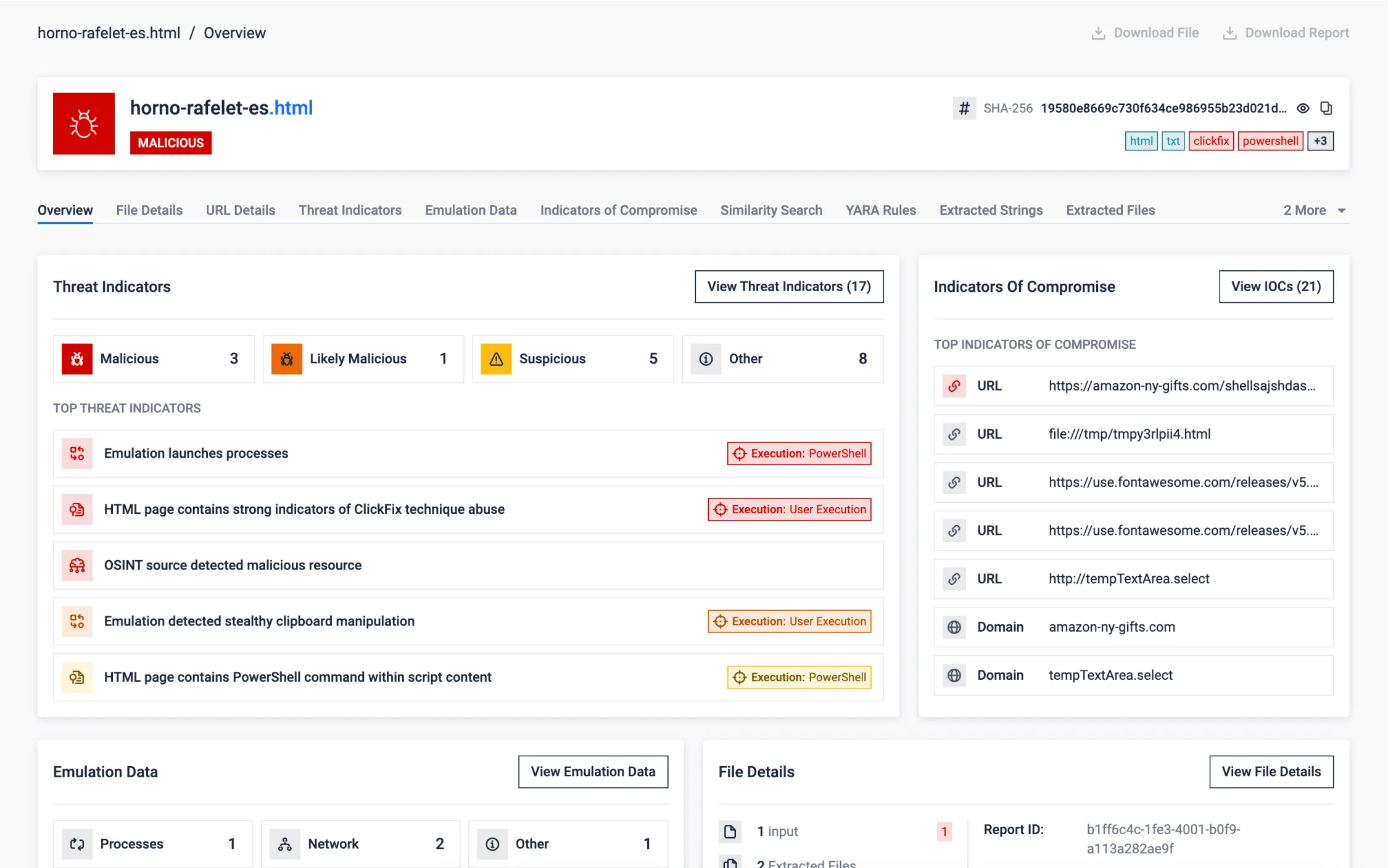

ClickFix, una tecnica di ingegneria sociale di tendenza

ClickFix è una minaccia emergente basata sul Web che sfrutta l'ingegneria sociale per indurre silenziosamente gli utenti a eseguire comandi dannosi. A differenza del phishing tradizionale, ClickFix opera attraverso elementi di UX ingannevoli e la manipolazione degli appunti piuttosto che il download di file o il furto di credenziali.

Il sito web di ClickFix presenta un falso reCAPTCHA o una schermata di "protezione bot" per sembrare legittimo. All'utente viene quindi chiesto di verificare se stesso - spesso attraverso un'interazione dall'aspetto innocuo - mentre, in background, viene eseguito silenziosamente del codice JavaScript offuscato. Questo script decodifica dinamicamente un comando dannoso e lo copia direttamente negli appunti del sistema. Successivamente, all'utente vengono presentate istruzioni fuorvianti e viene guidato all'esecuzione del malware, ignaro del pericolo.

ClickFix evidenzia come semplici tecniche web, combinate con l'inganno dell'utente, possano effettivamente aggirare i livelli di sicurezza tradizionali, rendendo l'analisi sandbox fondamentale per scoprire attacchi furtivi e a bassa impronta come questo.

MetaDefender Sandbox analizza questa minaccia end-to-end. La sandbox inizia con il rendering dell'URL dannoso e applica i modelli di rilevamento del phishing per identificare i contenuti sospetti. Quindi estrae ed emula il codice JavaScript, simulando le azioni dell'utente per raggiungere il momento critico in cui la clipboard viene modificata. Una volta catturato, il comando nascosto viene emulato, consentendo alla sandbox di tracciare completamente il flusso di esecuzione dannoso. Questo non solo espone la tattica basata sugli appunti, ma rivela anche il comportamento del payload e la catena di infezione.

Attacco alla Supply Chain

L'attacco alla catena di fornitura SolarWinds esemplifica come modifiche minime al codice di un software affidabile possano consentire violazioni massicce, aggirando le difese di sicurezza tradizionali. Gli attori della minaccia hanno iniettato una backdoor furtiva in una DLL legittima, incorporando la logica dannosa e preservando la funzionalità originale. Il payload è stato eseguito silenziosamente in un thread parallelo che imitava i componenti legittimi. Grazie a una firma digitale valida e a un comportamento ininterrotto, la DLL ha eluso il rilevamento e ha garantito l'accesso nascosto a migliaia di vittime di alto profilo. La compromissione della pipeline di compilazione ha trasformato gli aggiornamenti affidabili in un veicolo di intrusione globale.

Sebbene una backdoor di 4.000 righe possa sembrare significativa, nel contesto del codice sorgente di una grande azienda è facile che venga trascurata. È qui che MetaDefender Sandbox eccelle: non si limita a ispezionare il codice, ma osserva ciò che il software fa. Segnala le deviazioni dal comportamento normale, guidando gli analisti verso ciò che è veramente importante, tagliando attraverso il rumore per evidenziare le minacce che le revisioni tradizionali probabilmente non noterebbero.

Detonator - La ricerca infinita di un

e per il rilevamento zero-day

La storia dietro la tecnologia di analisi dinamica leader del settore OPSWAT

Fiducia a livello mondiale per la difesa di ciò che è critico

OPSWAT della fiducia di oltre 1.900 organizzazioni in tutto il mondo per la protezione dei loro dati critici, delle loro risorse e delle loro reti dalle minacce provenienti da dispositivi e file

.

Comunità FileScan.io

Scopri le minacce nascoste con l'analisi approfondita del malware

basata sulla tecnologia MetaDefender

OPSWAT: provala gratuitamente.

Supportare la conformità

con i requisiti normativi

Con l'aumentare della sofisticazione degli attacchi informatici e dei soggetti che li perpetrano, gli organi di governo di tutto il mondo stanno implementando normative per garantire che le infrastrutture critiche facciano il necessario per rimanere sicure

.

Inizia in 3 semplici passaggi

Risorse consigliate

MetaDefender per Core

Sondaggio SANS 2025 su rilevamento e risposta

2025 Rapporto OPSWAT sul panorama delle minacce

Domande frequenti

Aether è la soluzione unificata per il rilevamento zero-day che combina emulazione sandboxing + reputazione delle minacce + ricerca di similarità ML + Threat Intelligence avanzata in un'unicaAPI intuitiva per gli analisti.

Utilizza l'emulazione a livello di CPU (non VM identificabili) per costringere il malware a eseguire la sua logica reale, decomprimere i payload solo in memoria ed esporre le evasioni (sleep loop, geofencing, caricatori .NET, steganografia) con rapidità e su larga scala.

Aether si basa sullo stesso motore di sandboxing basato sull'emulazione utilizzato in Adaptive Sandbox lo estende con correlazione intelligente, arricchimento automatizzato e ricerca delle minacce.

- Sandbox motore di analisi.

- Aether = soluzione completa di rilevamento zero-day basata su quel motore.

Aether utilizza l'emulazione a livello di CPU invece di macchine virtuali complete. Ciò significa pochi secondi anziché minuti per ogni analisi, con un throughput più elevato, una maggiore resistenza all'evasione e una più facile scalabilità tra le implementazioni.

Verdetto chiaro + punteggio di minaccia, comportamenti in tempo reale e mappatura MITRE, payload/configurazioni decompressi, indicatori di rete/C2 e IOC esportabili (MISP/STIX) pronti per il blocco e la ricerca, oltre alla somiglianza ML per raggruppare campagne correlate.

Implementalo in locale (anche in modalità completamente air-gapped), nel tuo cloud o utilizzalo tramite API. È leggero dal punto di vista operativo: gli aggiornamenti di rilevamento disaccoppiati vengono distribuiti continuamente ed è possibile integrarlo con SSO (SAML 2.0) e il tuo sistema di ticketing/SOAR.

Indirizza un pilota verso un flusso di lavoro reale (ad esempio, allegati e-mail o MFT in entrata) e rifletti il traffico sospetto su Aether per 2-4 settimane; misura i nuovi rilevamenti, il tempo risparmiato nella selezione e la resa IOC per costruire il caso ROI.