L'impegno di OPSWAT per il progresso della cybersicurezza si fa strada a livello globale quando due dei nostri principali analisti di rilevamento delle minacce, Daniel Ruiz A e Roland Győrffi del MetaDefender Sandbox Team, presentano ricerche rivoluzionarie all'HackBCN e al BSides di Budapest.

Seguite il loro viaggio attraverso l'Europa, che mette in evidenza l'impegno necessario, che comprende un rigoroso reverse engineering, un'avvincente narrazione tecnica e coinvolgenti discussioni approfondite con la comunità della cybersecurity.

Incontro con i relatori

Daniel Ruiz A

Daniel, che opera dalla Spagna, è un analista di malware appassionato di reverse engineering e di ricerca sulle minacce. Le precedenti ricerche sulle minacce hanno portato alla luce avversari che predano altri avversari - sì, aggressori che prendono di mira altri aggressori.

Roland Győrffi

Proveniente dall'Ungheria, Roland è un'altra potenza all'interno del team, che fonde il suo background nello sviluppo di videogiochi con il reverse engineering professionale di malware. Roland si concentra sul modo in cui le minacce informatiche sofisticate si nascondono all'interno di pacchetti software legittimi, in particolare nei programmi di installazione MSI.

Arrivi, prime impressioni e connessioni pre-congressuali

16 maggio - HackBCN, Barcellona

Dani è arrivata nella vibrante città di Barcellona per HackBCN, una conferenza di base che si è tenuta in un vivace cinema. Più che un semplice luogo, era uno spazio che brulicava di energia giovanile e discussioni all'avanguardia. Le connessioni di Daniel sono state profonde: ha condiviso le sue conoscenze sulle minacce informatiche con noti ricercatori di malware come Sergi Álvarez (autore di Radare2) e Marc Rivero (Kaspersky).

21 maggio - BSides BUD, Budapest

Per dare il via al loro impegno a Budapest, Roland e Dani hanno partecipato a un evento pre-congressuale su invito. Tenutosi presso Cyber Islands, un luogo unico trasformato da IVSZ e Hacktivity, la serata ha favorito preziose connessioni tra relatori e professionisti della cybersecurity. Questo incontro ha facilitato il networking tra relatori ed esperti di cybersecurity, con quiz coinvolgenti e rinfreschi locali, creando un tono collaborativo prima delle sessioni principali della conferenza.

Hacking the Spotlight: Colloqui tecnici che colpiscono nel segno

Il discorso di Roland: Oltre l'estrazione - Dissezionare i file MSI dannosi

Al BSides di Budapest, Roland ha illustrato al pubblico il potenziale ingannevole dei file Microsoft Installer (MSI). Utilizzando il suo strumento open-source msiparse, ha dimostrato come gli autori di malware incorporino payload e script all'interno dei file di installazione, aggirando le difese tradizionali. Ha mostrato esempi reali e tecniche di analisi pratiche, lasciando ai partecipanti intuizioni e strumenti.

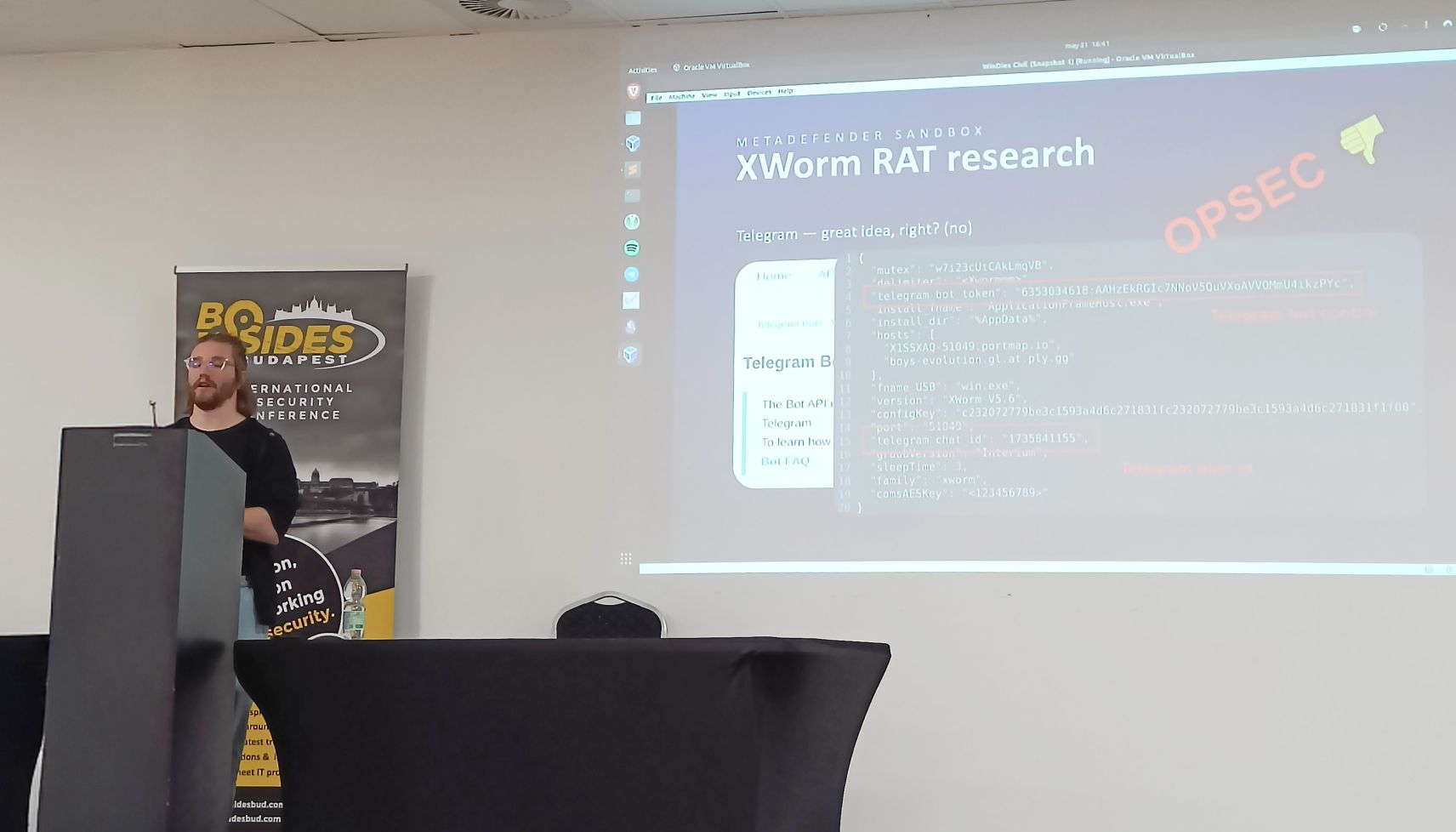

Il discorso di Daniel: Scoprire l'attaccante degli attaccanti

Sia a Barcellona che a Budapest, Daniel ha esposto una storia selvaggia proveniente dall'underground del malware: come gli attori delle minacce che distribuiscono il malware XWorm siano stati a loro volta infettati da un costruttore troianizzato contenente Millenium RAT. Un caso di predatori che diventano prede a causa di carenze OPSEC. L'intervento ha seguito il percorso investigativo dai forum clandestini ai server C2 di Telegram, svelando centinaia di attori infetti.

Dietro le quinte: Note dal campo

Non si trattava di marketing o di promuovere i nostri prodotti, ma di condividere le conoscenze. Il fatto di poter entrare in contatto con i colleghi, di scambiarci idee e storie durante il cibo e le chiacchierate notturne è stato altrettanto prezioso delle presentazioni stesse. È stato un privilegio incontrare grandi professionisti.

Daniel Ruiz AAnalista senior di malware presso OPSWAT - Team MetaDefender Sandbox

Conferenze come queste non sono solo palcoscenici. Sono gruppi di riflessione per esplorare le ultime informazioni sulle minacce. Si impara tanto dalle chiacchierate in corridoio quanto dalle slide.

Roland GyőrffiAnalista malware presso OPSWAT - Team MetaDefender Sandbox

Un momento importante è stata la tavola rotonda post-conferenza, in cui Roland e Daniel si sono seduti con i colleghi relatori e con un funzionario del governo ungherese che si occupa di cybersicurezza per discutere delle tendenze delle minacce nazionali e della collaborazione transfrontaliera.

Scatti di viaggio e clip di conferenze

Dai viaggi in treno attraverso l'Ungheria agli auditorium illuminati al neon in Spagna, il loro viaggio è stato costellato di grandi momenti. Tra le istantanee preferite:

I punti salienti del panel BSidesBUD con voci fidate del settore

Roland che guida i partecipanti attraverso il codice del malware durante la presentazione (sì, con dimostrazioni dal vivo!)

Maestri del malware e colleghi: Scontro tra CTF a BSidesBUD

Dal malware al metallo: I nostri analisti delle minacce affrontano il mondo reale del lock-picking

Riflessioni finali

Questi viaggi non sono stati solo dei concerti: sono stati la testimonianza della visione di OPSWATin azione. Condividere ricerche originali sulle minacce informatiche, imparare dai colleghi e amplificare le voci degli esperti tecnici è ciò che spinge il settore a progredire.

Una parola che riassume il tutto per entrambi gli analisti? "Ricerca".

Perché alla fine è questo che alimenta l'innovazione, la comunità e la difesa della cybersecurity.