Contesto industriale e panorama delle minacce

Secondo la relazione 2024 dell'ENISA sullo stato della sicurezza informatica nell'Unione, l'UE ha registrato un aumento sostenuto degli incidenti informatici nel corso del 2023 e del 2024, con attacchi ransomware e DDoS (distributed denial-of-service) che hanno rappresentato oltre la metà degli eventi segnalati.

Questi attacchi hanno spesso preso di mira infrastrutture ritenute essenziali ai sensi della direttiva NIS2, come gli operatori di telecomunicazioni, la cui interruzione potrebbe destabilizzare i servizi nazionali e transfrontalieri.

Il World Economic Forum riporta che la complessità della cybersecurity sta aumentando a causa dell'intersecarsi di rischi, tra cui:

- Requisiti normativi globali frammentati

- Aumento delle interdipendenze della catena di fornitura

- Criminalità informatica guidata dall'intelligenza artificiale, tra cui phishing e deepfakes

La dipendenza dallo scambio di dati in tempo reale, dall'integrazione sicura dei partner e dai servizi ininterrotti crea un panorama di minacce persistenti. Le aziende di telecomunicazioni hanno bisogno di qualcosa di più di generici strumenti di gestione dei file per fornire un servizio ininterrotto e una collaborazione sicura con i partner esterni.

Questa azienda di telecomunicazioni ha riconosciuto la necessità di governare con precisione i trasferimenti di file in ambienti segmentati. Gli obblighi di conformità, la variabilità operativa e la minaccia di malware veicolato dai file rendevano insufficienti i modelli tradizionali, adatti a tutti.

Riduzione dei rischi di sicurezza e conformità con trasferimenti Secure di file

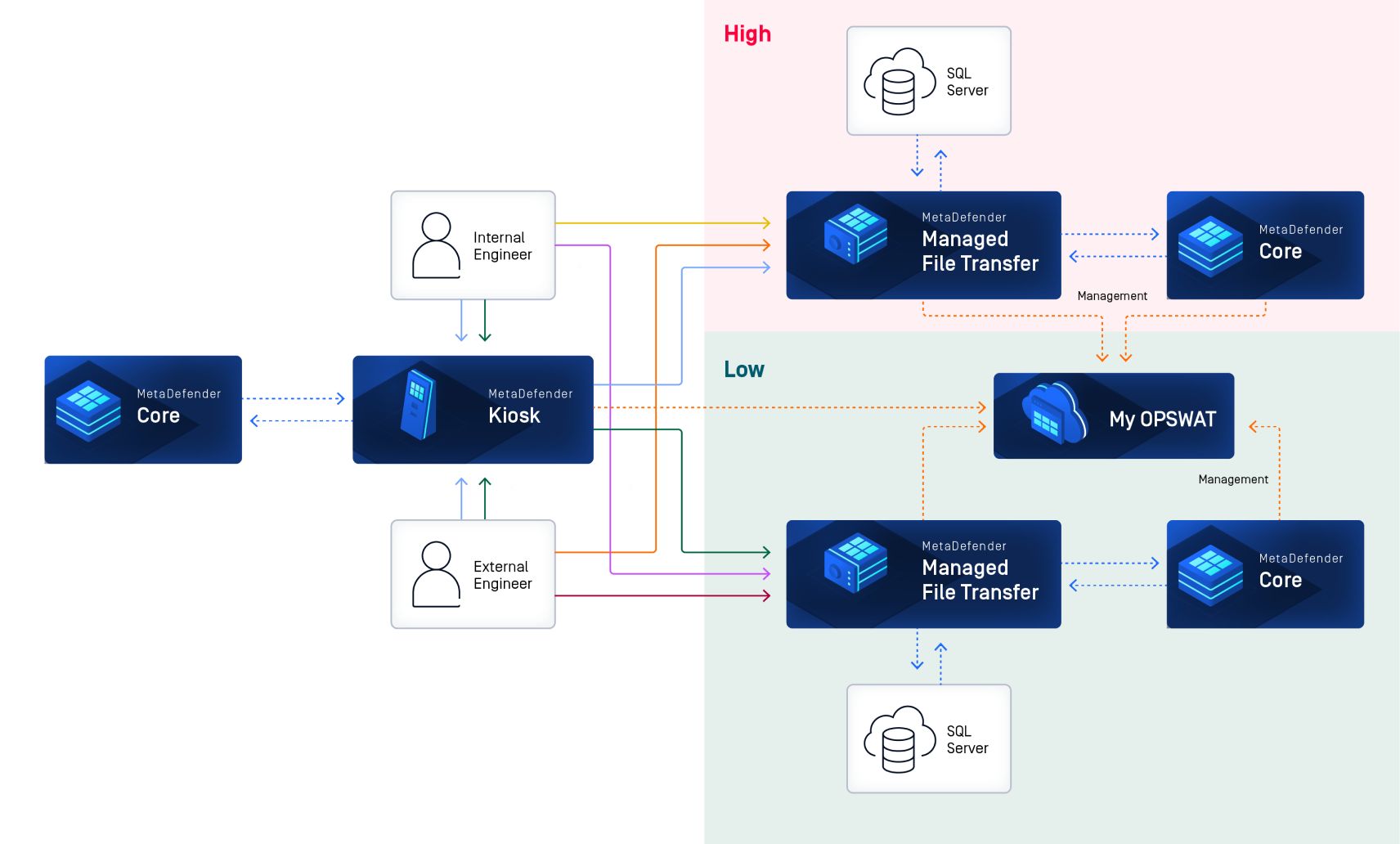

Le operazioni principali dell'organizzazione dipendono in larga misura dal movimento tempestivo e conforme alle policy dei file tra i sistemi interni, i dispositivi dei dipendenti e i partner commerciali esterni. Questi trasferimenti di file avvengono in ambienti con diversi livelli di sicurezza, dai portali degli utenti di terze parti alle workstation amministrative protette.

Un requisito operativo fondamentale era quello di facilitare i flussi di file bidirezionali tra ambienti segmentati a bassa e alta sicurezza, senza compromettere la prevenzione delle minacce, la verificabilità o la conformità alle normative.

3 Principali esigenze che hanno portato alla decisione:

Garantire trasferimenti conformi alle politiche

I file devono essere trasferiti tra ambienti a bassa e ad alta sicurezza, in quanto soddisfano condizioni di sicurezza e di instradamento preconfigurate.

Gestire i flussi di dati attraverso reti segmentate

I trasferimenti dovevano supportare sia la direzione da basso ad alto (da esterno a interno) che quella da alto a basso (da interno a esterno).

Supporto di vari casi d'uso operativi

Funzioni diverse richiedevano flussi di lavoro di trasferimento di file distinti con controlli di policy e condizioni di instradamento specifiche.

Di conseguenza, l'organizzazione cercava una nuova soluzione in grado di applicare regole di filtraggio, garantire una scansione coerente a ogni confine di zona e semplificare il controllo delle decisioni basate sui metadati.

I requisiti di conformità, come NIS2, le politiche interne di governance dei dati e i quadri operativi specifici per le telecomunicazioni, richiedevano audit trail completi, controllo granulare degli accessi e tolleranza zero per i contenuti non verificati.

Integrando i controlli di sicurezza nel processo di trasferimento dei file, l'organizzazione mirava a prevenire l'ingresso di malware e minacce zero-day, a ridurre gli interventi manuali e a evitare la divulgazione accidentale dei dati.

Controllo del trasferimento di file attraverso le reti in base alle policy

Per rispondere a queste esigenze operative e di sicurezza, l'organizzazione ha scelto MetaDefender Managed File Transfer MFT) OPSWATcon MetaDefender Core base per un framework di trasferimento file controllato e incentrato sulla sicurezza.

L'implementazione ha introdotto una configurazione guidata da criteri incentrata su una funzione di governance chiave: il Transfer Policy Framework per i trasferimenti MFTMFT MFT. Questo framework garantisce che i file vengano sincronizzati tra ambienti a bassa e ad alta sicurezza solo se soddisfano criteri di sicurezza e metadati predefiniti.

È importante notare che il Transfer Policy Framework è diverso dalle condizioni di trasferimento. Mentre il quadro rappresenta l'insieme dei criteri che determinano se un file è idoneo al trasferimento, le condizioni di trasferimento regolano il modo in cui il file viene instradato una volta confermata l'idoneità. Ogni istanza MFT di destinazione può applicare le proprie condizioni, consentendo un instradamento personalizzato dei file nell'ambito di una struttura di governance unificata.

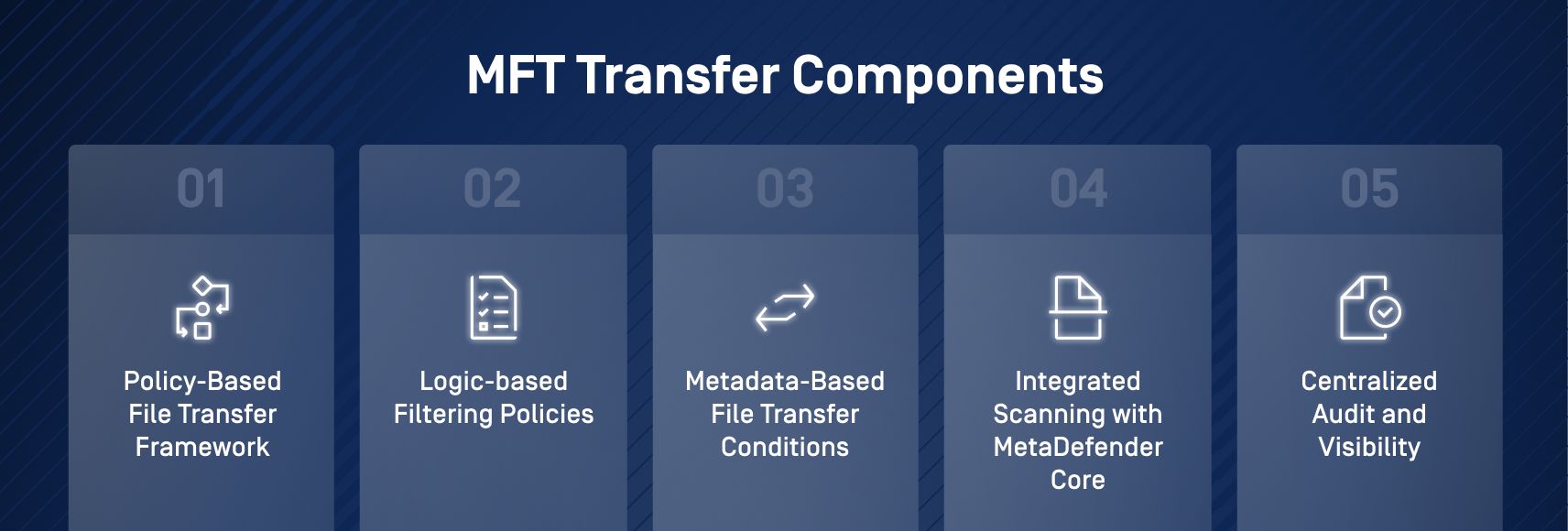

5 componenti chiave

1. Struttura per il trasferimento di file basato su criteri

Gli amministratori hanno a disposizione un costruttore di regole intuitivo che supporta la logica "AND"/"OR" e gli insiemi di condizioni raggruppate (criteri), semplificando la creazione di regole complesse senza scripting.

2. Politiche di filtraggio basate sulla logica

Le regole personalizzabili determinano il movimento dei file in base al nome del file, alle dimensioni, al tipo, all'appartenenza al gruppo, ad Active Directory, agli attributi del gruppo Entra ID e al routing dinamico basato sui contenuti. In questo modo si garantisce che i file vengano inviati solo ai sistemi di destinazione appropriati.

3. Condizioni di trasferimento dei file basate sui metadati

Le decisioni di instradamento vengono prese in base ai risultati dell'analisi del contenuto. Ad esempio, dopo aver analizzato un file identificando e classificando il testo non strutturato in categorie predefinite utilizzando l'intelligenza artificiale, un file etichettato con la proprietà "Priorità=Alta" verrebbe trasferito a destinazioni ad alta sicurezza solo se esplicitamente consentito dalla politica di trasferimento applicabile.

4. Scansione integrata con MetaDefender Core

Ogni file viene sottoposto a oltre 30 motori antivirus, tecnologia CDR e analisi sandbox opzionale. Ciò garantisce che solo i contenuti puliti e affidabili possano entrare o uscire dalle zone segmentate.

5. Audit e visibilità centralizzati

Tutte le attività di trasferimento vengono registrate, sono ricercabili e mappate all'identità dell'utente, supportando sia i requisiti di audit interno che gli obblighi di conformità esterni.

Questo quadro di riferimento trasforma il tradizionale trasferimento di file in un processo condizionato e rafforzato dalla sicurezza, che risponde dinamicamente al contesto di ciascun file.

Sicurezza all'avanguardia contro le minacce emergenti

Di fronte alla duplice pressione della complessità operativa e di un panorama di minacce in continua evoluzione, l'organizzazione ha deciso di passare da controlli reattivi a un approccio zero-trust e security-first al trasferimento dei file.

L'implementazione di MetaDefender Managed File Transfer MFT), insieme a MetaDefender Core, ha consentito all'organizzazione di soddisfare i propri requisiti di sicurezza e conformità in continua evoluzione senza introdurre attriti nei flussi di lavoro critici per l'azienda.

Invece di affidarsi all'instradamento manuale, allo scambio via e-mail o a piattaforme generiche di condivisione di file, il provider di telecomunicazioni ora esegue i trasferimenti di file all'interno di un quadro che privilegia la prevenzione, la precisione e la verificabilità.

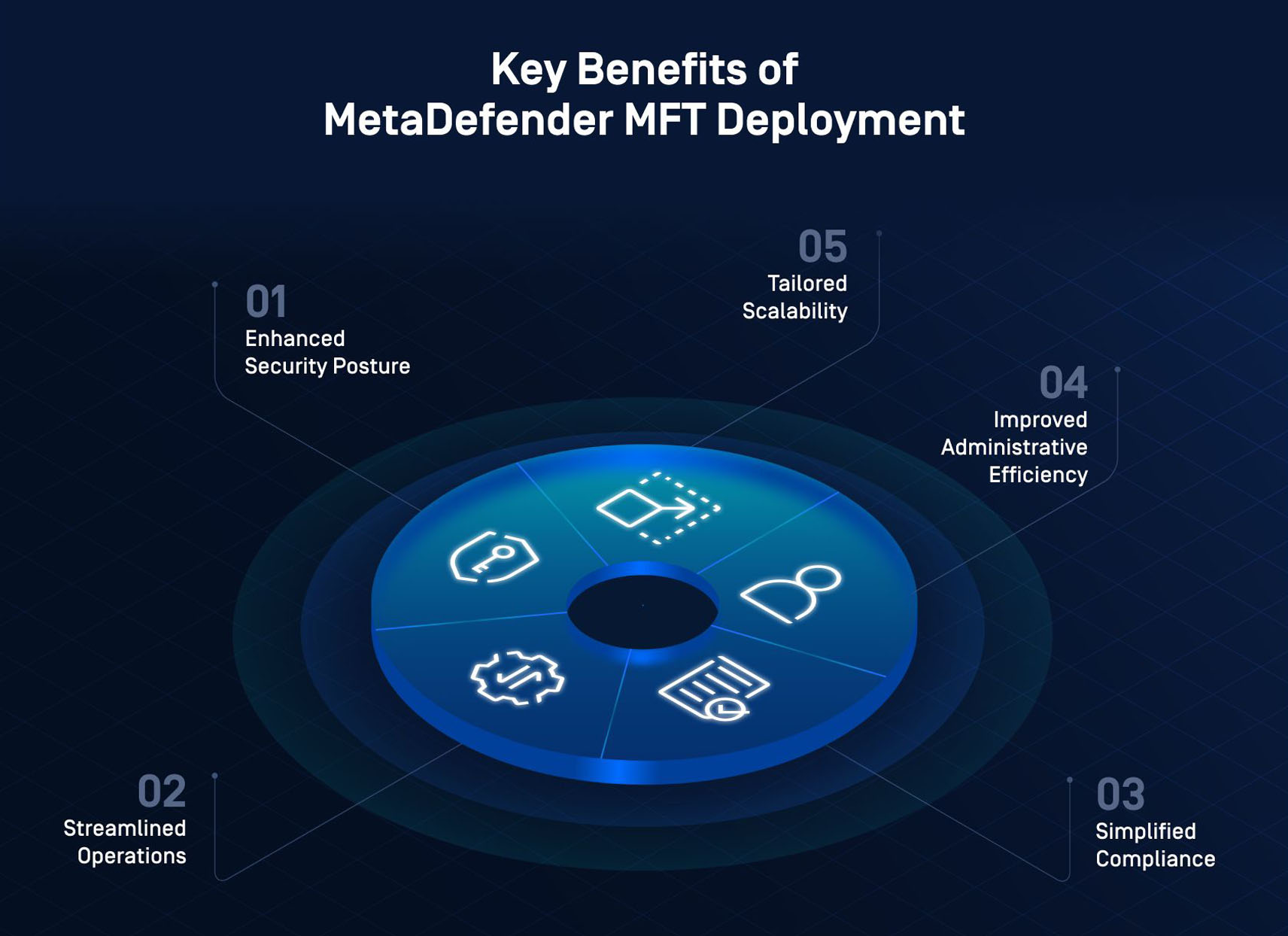

5 Risultati chiave

1. Una maggiore sicurezza

I file vengono trasferiti solo dopo aver superato un rigoroso controllo di sicurezza in più fasi che comprende CDR, applicazione DLP e convalida basata sui metadati. In questo modo si riduce il rischio di propagazione del malware, di divulgazioni accidentali e di violazioni dei criteri.

2. Operazioni semplificate

I flussi di lavoro di trasferimento vengono instradati dinamicamente utilizzando i tag incorporati e l'appartenenza ai gruppi, eliminando la necessità di trasferimenti in batch, polling della directory o elaborazione manuale. Le regole granulari consentono di prendere decisioni in tempo reale senza costi aggiuntivi per i team IT.

3. Conformità semplificata

I trasferimenti di file sono regolati da politiche allineate ai quadri settoriali, tra cui NIS2 e gli standard di sicurezza interni. Tracce di controllo complete, crittografia e approvazioni basate sui ruoli garantiscono che ogni trasferimento soddisfi i requisiti operativi e legali.

4. Miglioramento dell'efficienza amministrativa

L'introduzione del Transfer Policy Framework ha ridotto significativamente il carico di lavoro degli amministratori di sistema. Le regole e i tag basati sulla logica eliminano la necessità di mantenere flussi di lavoro scriptati o di gestire regole di destinazione ridondanti su più istanze MFT .

5. Scalabilità su misura

Ogni destinazione MFT opera ora con un proprio set di condizioni di trasferimento, consentendo all'organizzazione di adattare l'infrastruttura all'ingresso di nuove unità aziendali o flussi di lavoro di partner. Questa flessibilità consente una crescita senza ristrutturazioni.

Spostare la sicurezza dei file nelle operazioni di telecomunicazione

Con l'adattamento degli autori delle minacce e l'intensificarsi dei controlli normativi, i fornitori di servizi di telecomunicazione devono affrontare una pressione crescente per modernizzare i processi di gestione dei file senza compromettere le prestazioni o la fiducia. L'implementazione di MetaDefender Managed File Transfer MFT) da parte di questa organizzazione rappresenta una mossa strategica verso una governance dei file che mette al primo posto la sicurezza.

Invece di spostare semplicemente i dati attraverso le reti, il sistema ora valuta, controlla e documenta ogni transazione in base a regole di governance definite. Questo approccio garantisce che ogni movimento di file, indipendentemente dall'origine, dalla direzione o dalla destinazione, sia allineato alle misure di prevenzione delle minacce, ai mandati di protezione dei dati e all'integrità operativa.

I sistemi critici devono essere protetti dalle minacce zero-day e dal software dannoso. Le soluzioni di trasferimento file integrate e basate su criteri sono essenziali per garantire che solo i contenuti verificati possano attraversare i confini della sicurezza.

Per scoprire come MetaDefender Managed File Transfer MFT) può rafforzare la sicurezza dei file in ambienti complessi, a bassa e alta sicurezza.