Mentre molti si godevano le vacanze estive, i criminali informatici erano al lavoro e noi di MetaDefender Sandbox eravamo al lavoro. Un gruppo di vulnerabilità e attacchi recenti ci ha tenuti occupati ad aggiungere nuovi rilevamenti al nostro elenco in continua crescita.

Vediamo alcuni esempi.

L'8 luglio, il team BlackBerry Threat Research and Intelligence ha riferito che un attore minaccioso potrebbe aver preso di mira i colloqui di adesione alla NATO utilizzando una vulnerabilità simile a CVE-2017-0199. L'11 luglio, Microsoft ha reso nota una vulnerabilità zero-day classificata come CVE-2023-36884. Poi, il 28 agosto, il Japan Computer Emergency Response Team Coordination Center (JPCERT/CC) ha confermato che gli aggressori hanno utilizzato una nuova tecnica a luglio.

Tipi di file mascherati

Cosa c'era di così interessante in questi incidenti specifici? -Tutti hanno utilizzato file nascosti in altri tipi di documenti per distribuire payload maligni: una serie di mosche annidate per evitare il rilevamento.

Sono esempi della tecnica MITRE T1036.008 (Masquerade File Type) che prevede l'uso di file poliglotti con più tipi di file diversi. Ogni tipo di file funziona in modo diverso a seconda dell'applicazione che lo esegue e rappresenta un modo efficace per mascherare il malware e le funzionalità dannose. Questi file esemplificano anche la tecnica MITRE T1027.009, in cui gli aggressori incorporano payload dannosi all'interno dei file mascherati.

Fortunatamente, queste tecniche rappresentano un'opportunità perfetta per dimostrare come MetaDefender Sandbox riconosce facilmente i file maligni mascherati!

L'attacco di luglio

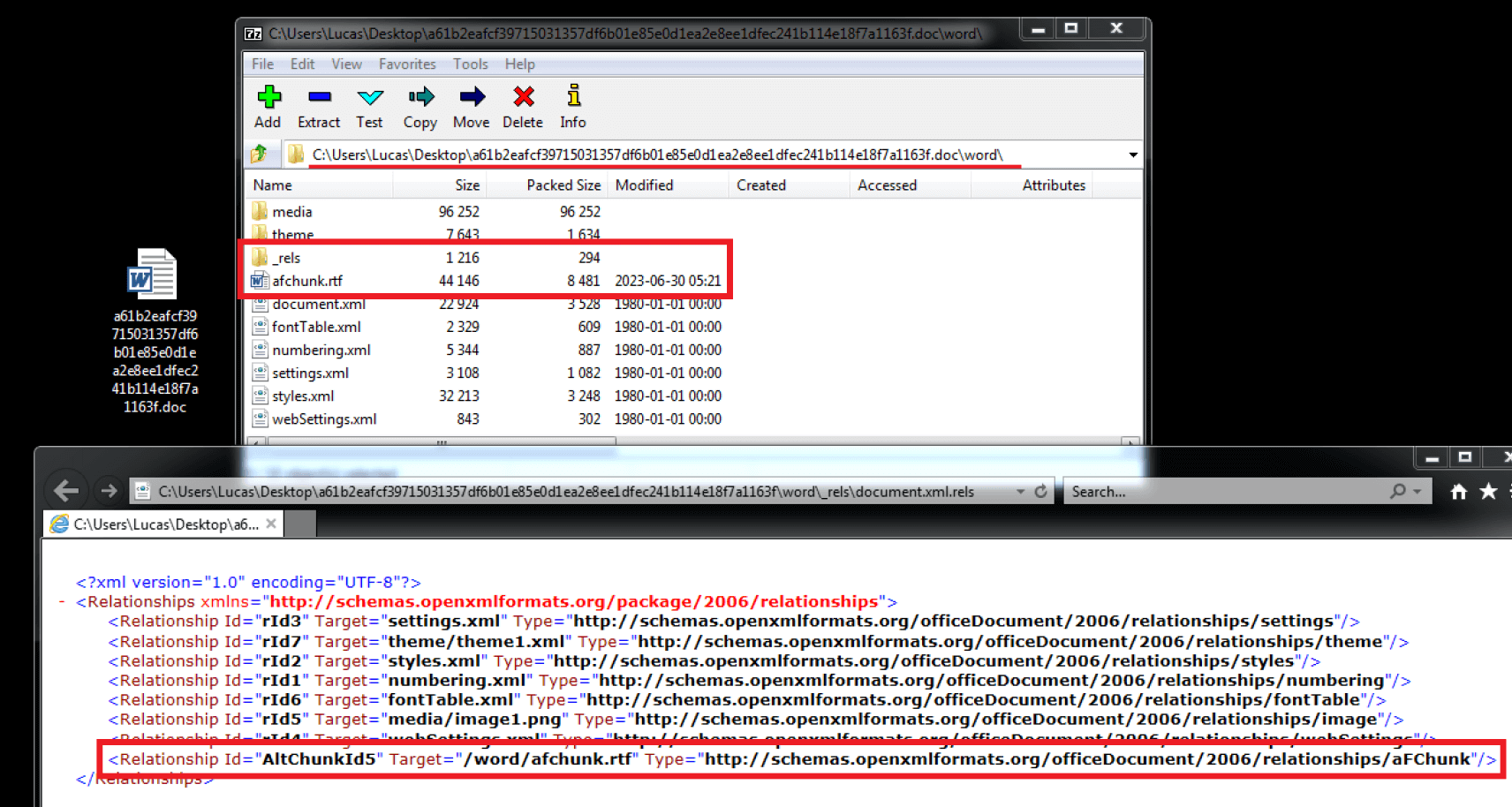

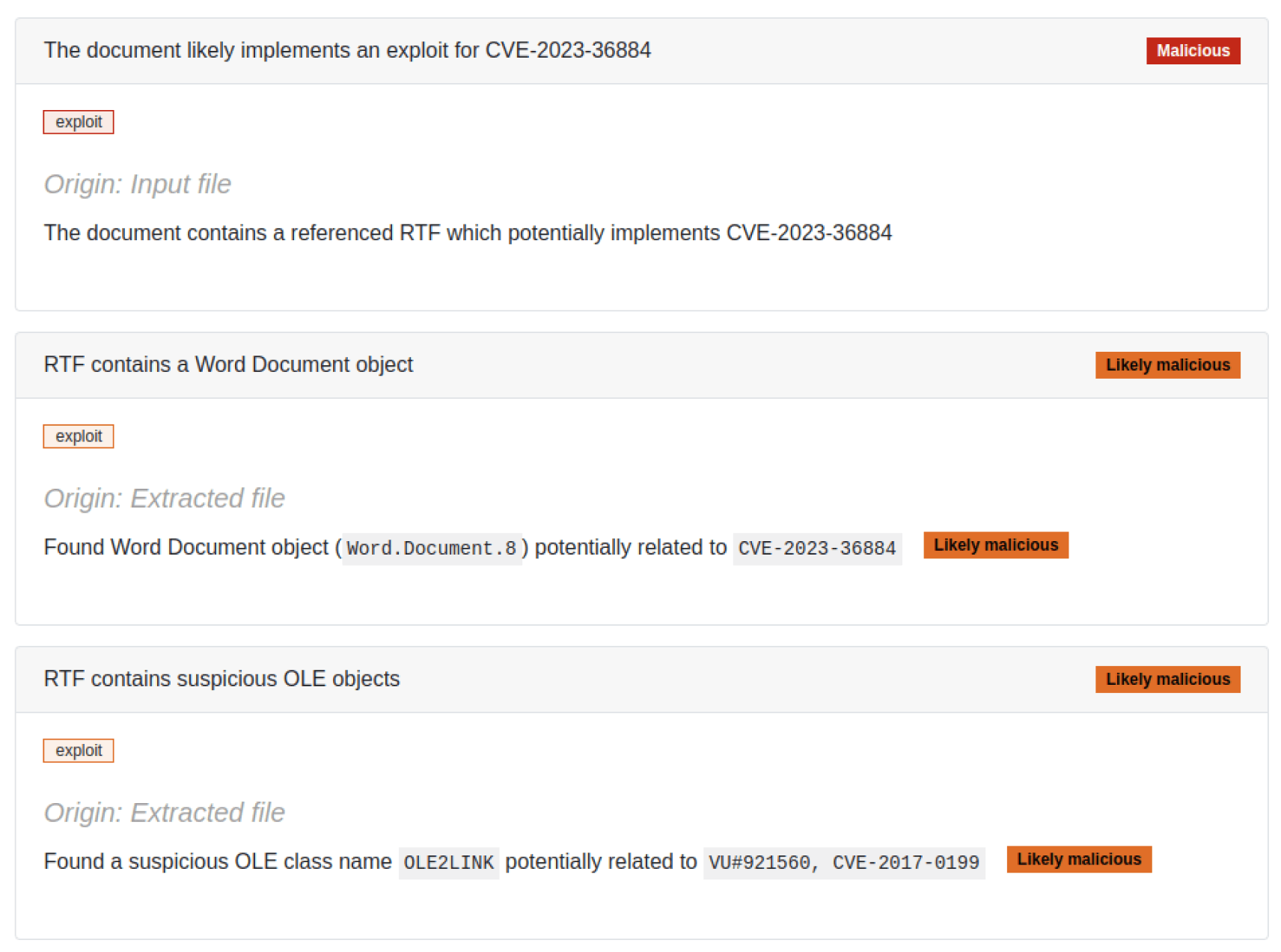

In questa campagna, gli aggressori hanno utilizzato lo sfruttamento di RTF. Hanno creato un documento Microsoft Word che conteneva un documento RTF incorporato, caricato da Microsoft Office come relazione di documento. Il documento RTF punta a un elemento interno di Office, come mostrato nella Figura 1.

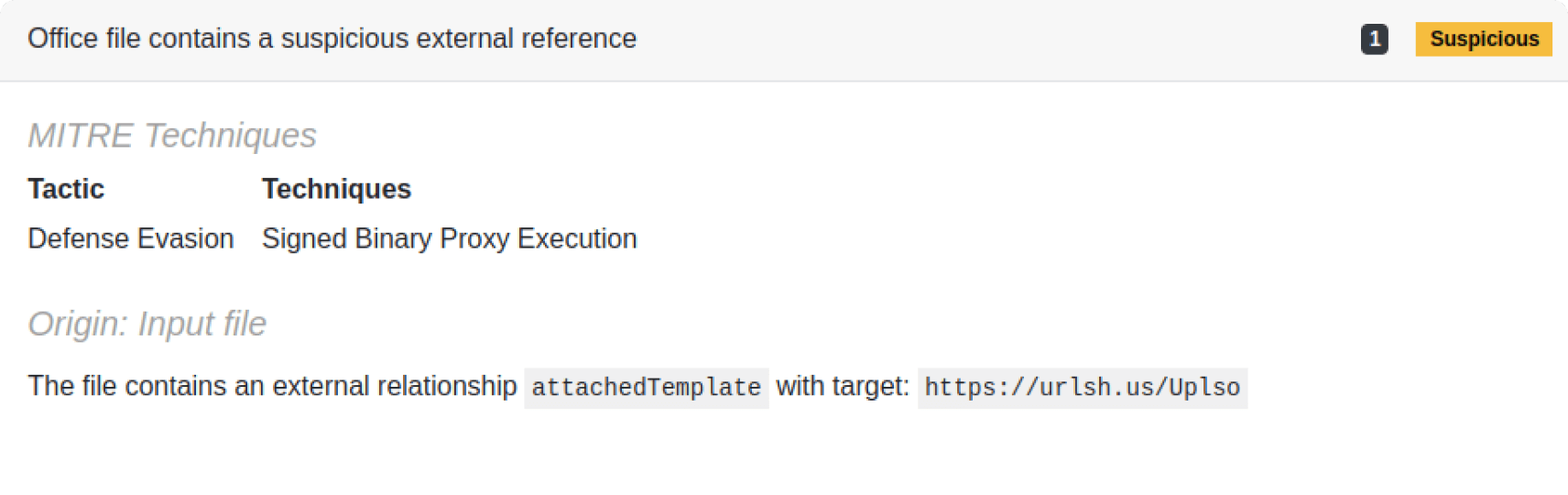

In Filescan Sandbox , vengono analizzate tutte le relazioni tra documenti, comprese quelle esterne implementate dai documenti di Office (Figura 3). Ma in questo artefatto c'è qualcos'altro da rilevare su questa catena.

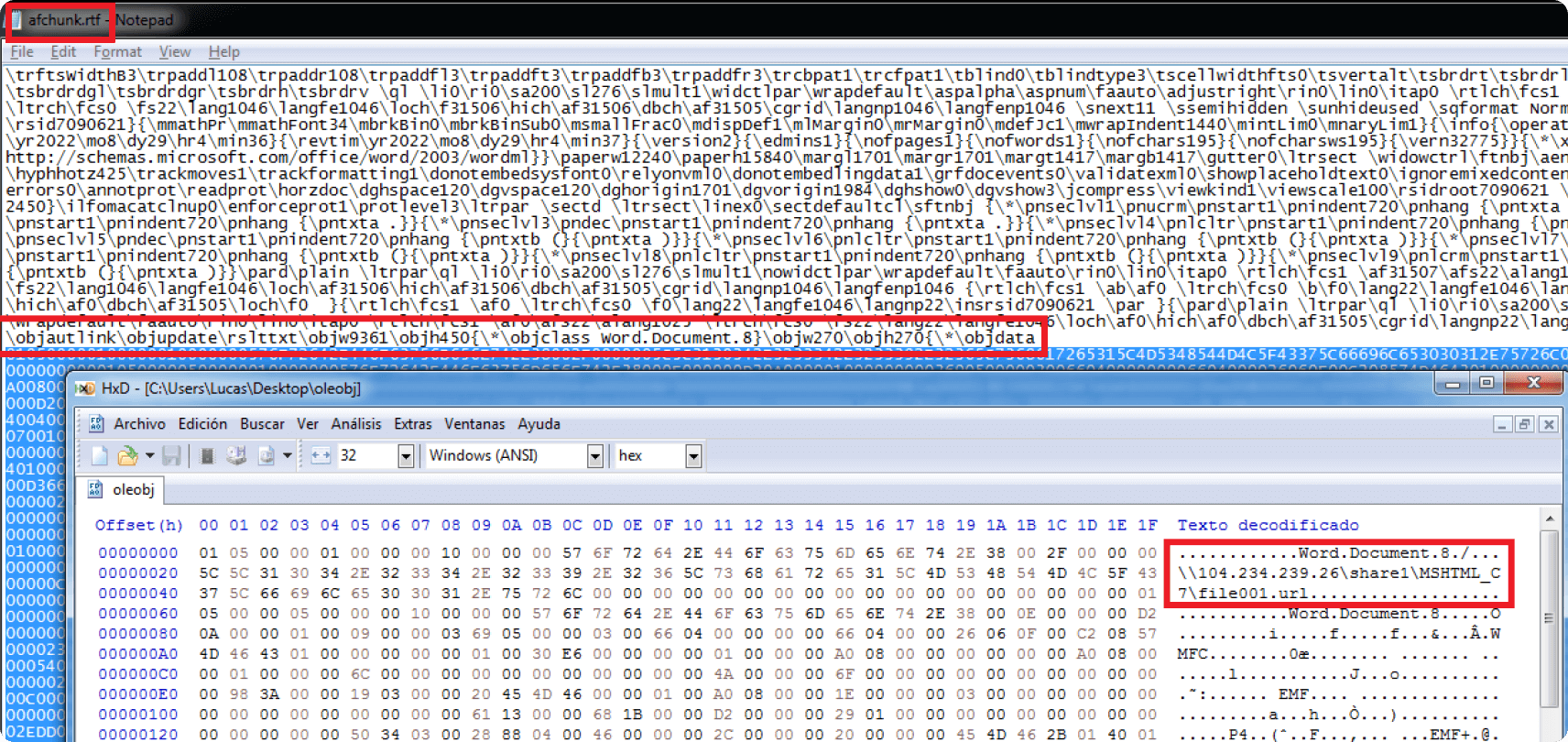

Il documento RTF della campagna include un oggetto OLE definito all'interno in una stringa esadecimale, che è leggibile in chiaro a causa della natura dei file RTF. La Figura 3 evidenzia questo elemento nel file RTF estratto. Sono visibili anche gli URL a cui fa riferimento l'oggetto OLE, a cui Microsoft Office accede per recuperare ed eseguire la fase successiva del payload.

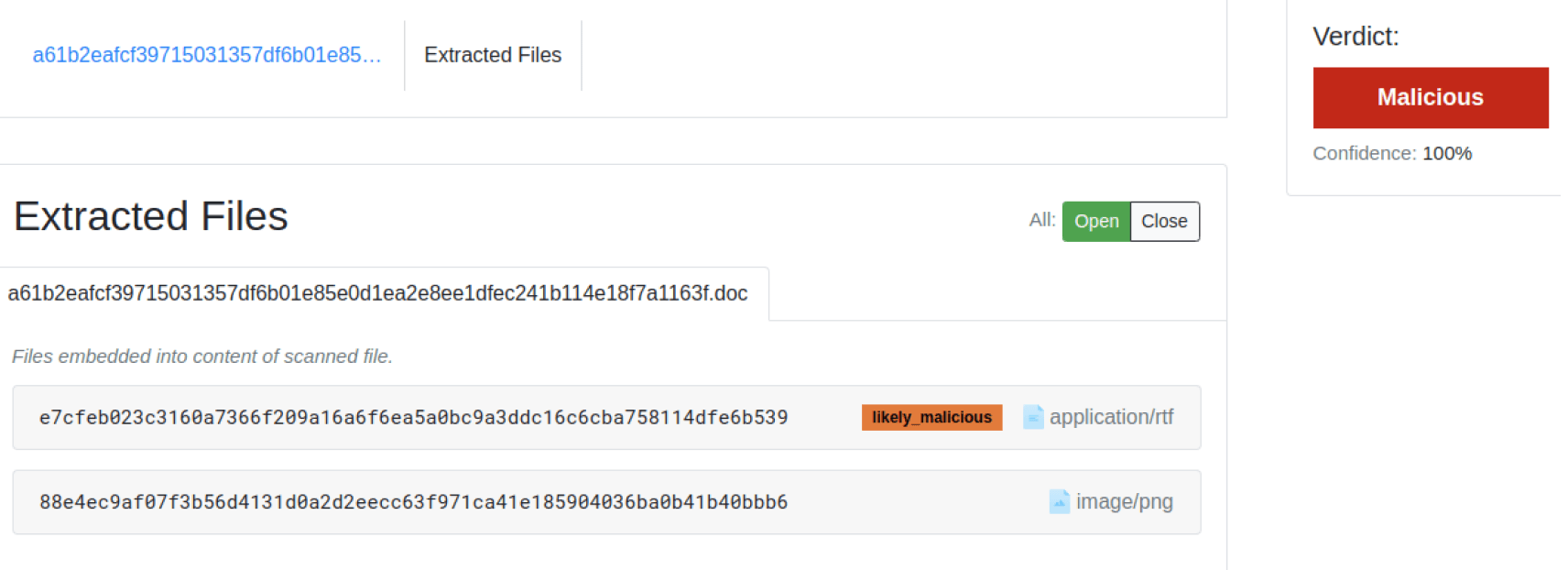

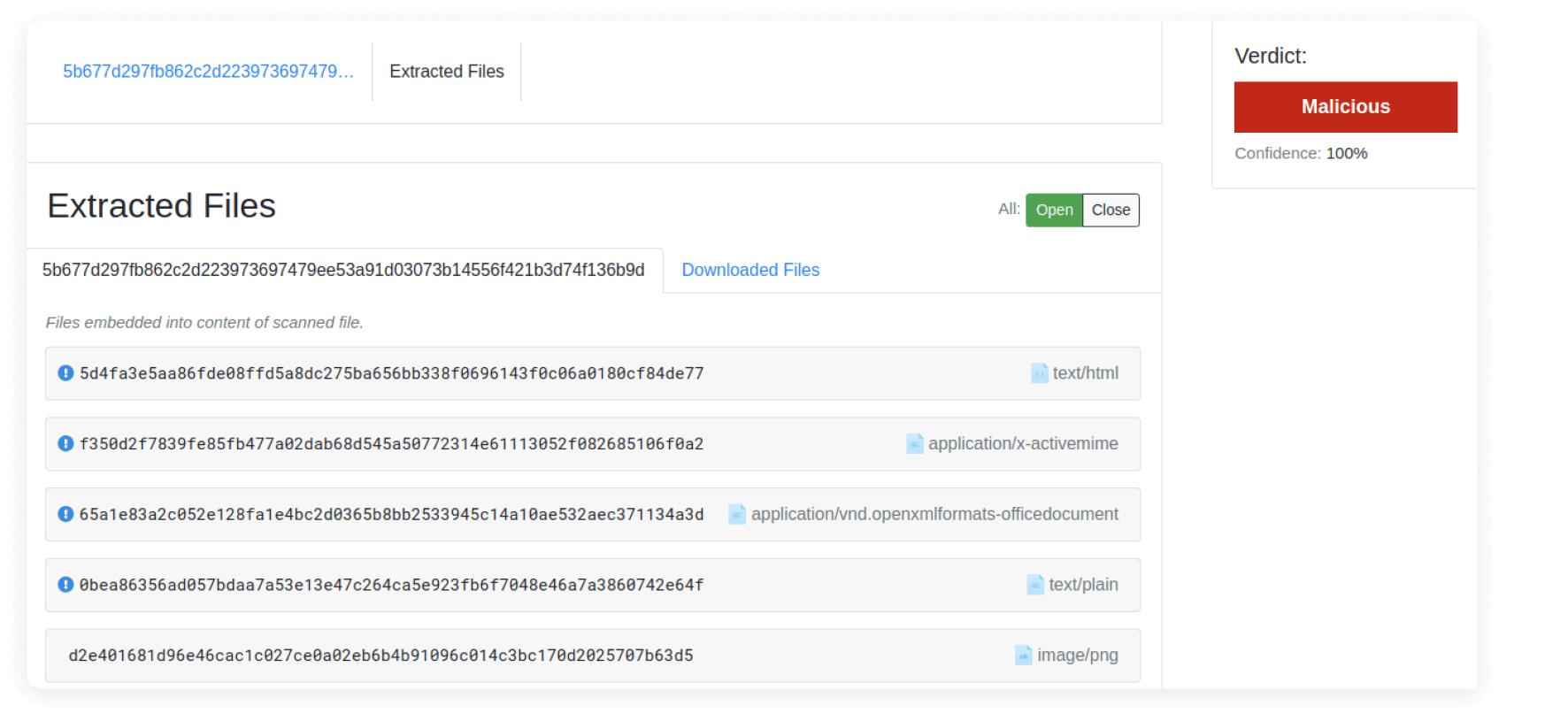

Dalla corrispondente analisi diFilescan Sandbox di questo file dannoso, troviamo il file RTF estratto, insieme ai corrispondenti indicatori di compromissione e ai diversi rilevamenti segnalati dal motore, mostrati nelle Figure 4 e 5.

L'attacco di agosto

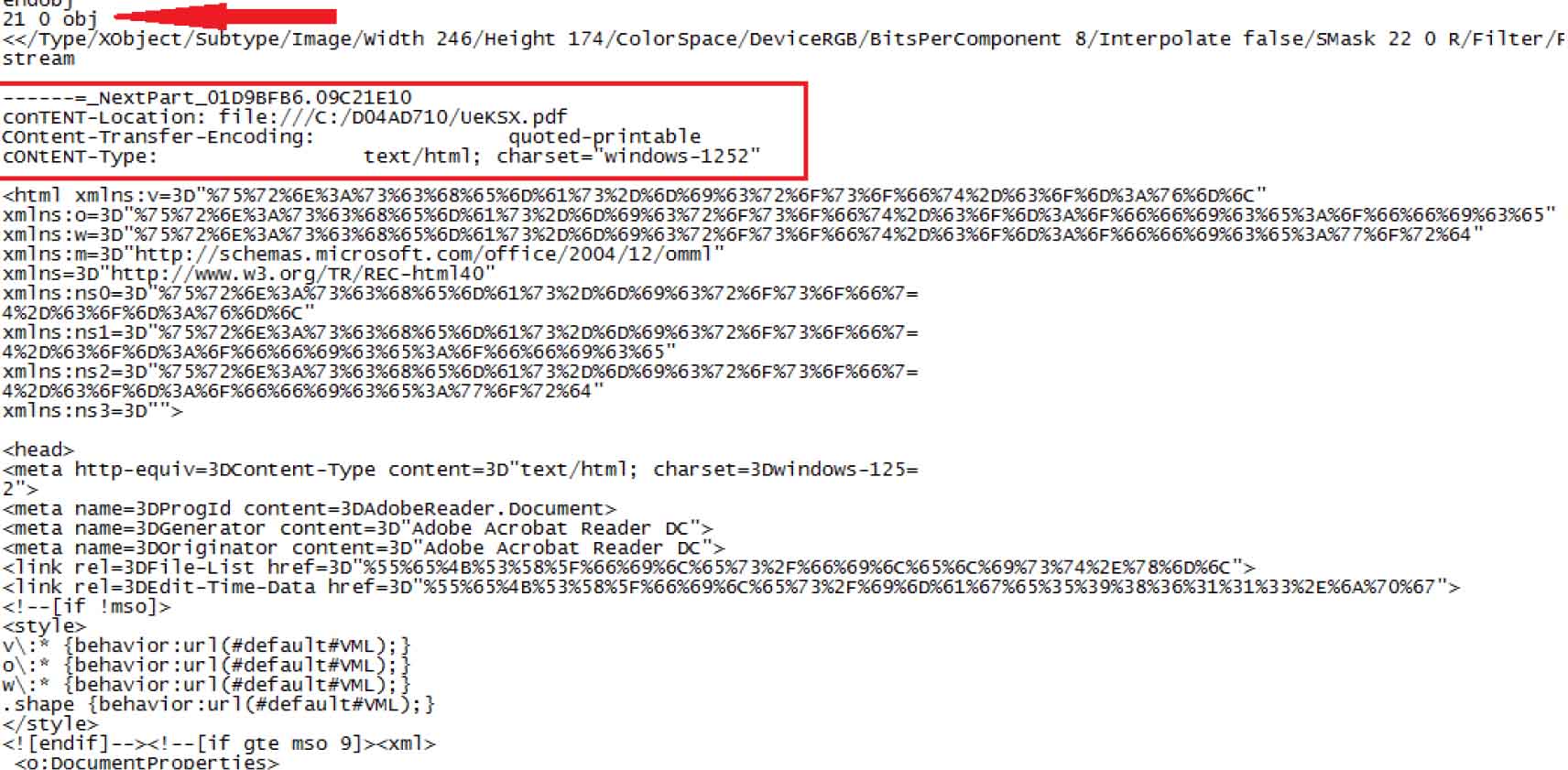

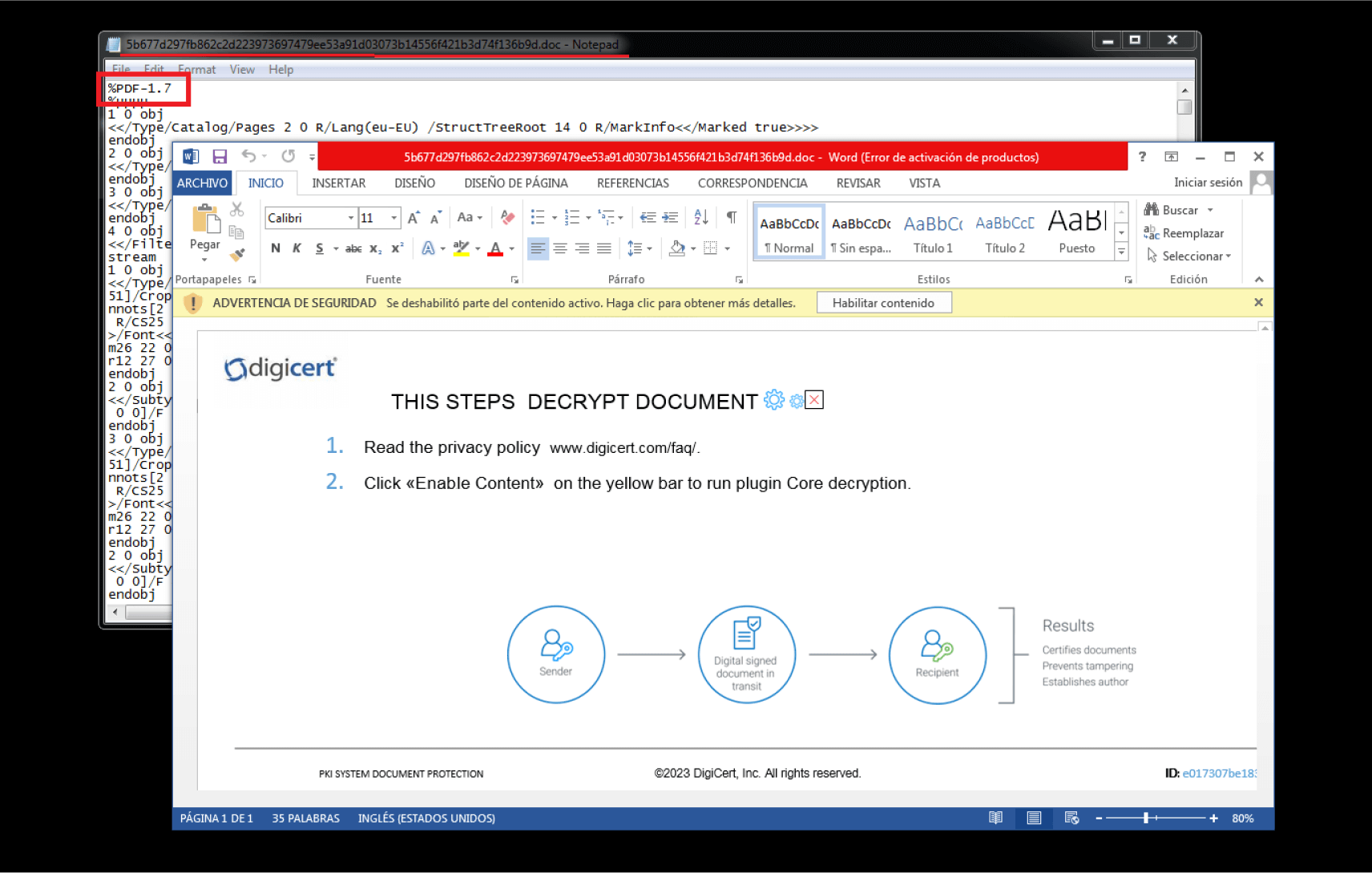

In questo attacco, il file dannoso viene identificato come PDF da altri scanner poiché include la firma del file PDF e la struttura del flusso di oggetti, come osservato nelle figure 6 e 7. Tuttavia, il file funziona solo se aperto come file Office o .mht. Tuttavia, il file funziona solo se aperto come file Office o .mht. Se viene aperto come PDF, genera errori.

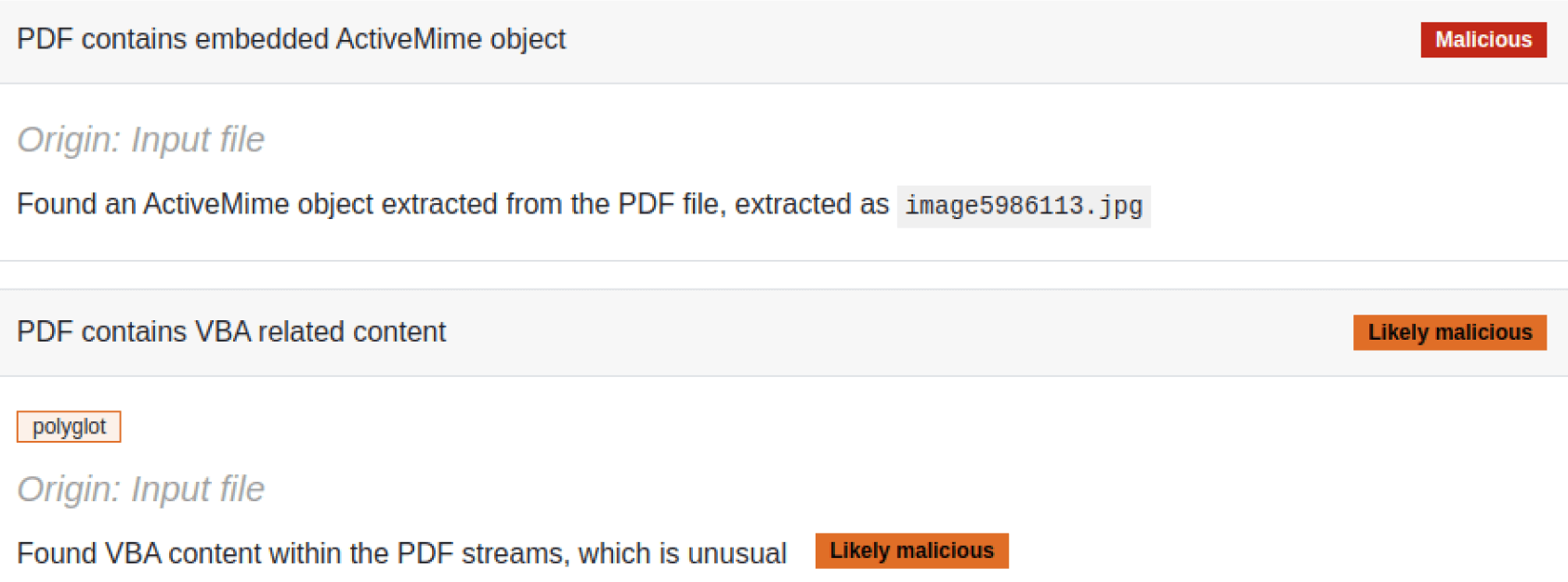

Questo attacco è possibile perché uno dei flussi PDF ha definito una serie di oggetti MIME, tra cui un oggetto MHTML o MHT, che caricherà un oggetto ActiveMime incorporato nel formato MIME. Tali file consentono l'esecuzione del codice macro. Inoltre, l'intestazione dell'oggetto MIME ha un falso valore di tipo ".jpg" con contenuto leggermente offuscato, probabilmente per evitare il rilevamento da parte di strumenti come Yara.

Come si può osservare nella Figura 7, nonostante sia tecnicamente un PDF, Microsoft Office carica questo oggetto ed esegue il codice dannoso aggiuntivo.

È interessante notare che, mentre molti strumenti PDF non riescono ad analizzare questo file, lo strumento olevba di Didier Steven identifica le informazioni sul codice macro dal file PDF, anche se generalmente viene utilizzato per analizzare i documenti Office. Inoltre, l'analisi diFilescan Sandbox rileva e segnala la presenza di un oggetto ActiveMime incorporato, le informazioni VBA e l'estrazione di tutti gli oggetti MIME.

Ecco cosa abbiamo fatto. Ecco cosa ha fatto il team di Filescan Labs durante le vacanze estive. Abbiamo smascherato i file mascherati per identificare i payload dannosi nascosti sotto di essi e abbiamo aggiunto altri rilevamenti al nostro elenco in continua crescita.

Se volete analizzare i file per vedere se gli avversari mascherano payload dannosi come file legittimi o estraggono payload incorporati in altri file, consultate il sito della comunità MetaDefender Sandbox o provate il nostro servizio di scansione aziendale.