La Tecnologia Operativa (OT) comprende sistemi hardware e software progettati per monitorare, controllare e gestire processi fisici, dispositivi e infrastrutture in settori critici, tra cui produzione manifatturiera, produzione energetica, reti di trasporto e servizi pubblici. A differenza dell'Information Technology (IT), che si concentra sull'elaborazione e la comunicazione dei dati, la Tecnologia Operativa (OT) gestisce i processi fisici del mondo reale. Ciò rende la sicurezza OT essenziale per garantire la sicurezza, la continuità e l'integrità delle infrastrutture critiche.

Negli ultimi anni, gli ambienti OT sono diventati sempre più bersaglio di minacce informatiche sofisticate. Queste minacce includono comunemente ransomware, tentativi di accesso non autorizzati, sabotaggio deliberato di infrastrutture critiche e sfruttamento delle vulnerabilità nei sistemi di controllo industriale (ICS). Incidenti recenti di rilievo sottolineano la natura critica di queste minacce, come l'attacco ransomware Colonial Pipeline del 2021, che ha causato notevoli interruzioni alle forniture di carburante lungo la costa orientale degli Stati Uniti, e il cyberattacco del 2022 alle reti satellitari di Viasat, che ha gravemente colpito le infrastrutture di comunicazione in tutta Europa durante l'intensificarsi dei conflitti geopolitici. Man mano che i sistemi OT diventano sempre più interconnessi e integrati con le infrastrutture IT, si trovano ad affrontare minacce alla sicurezza informatica uniche che possono portare a gravi interruzioni operative e notevoli conseguenze economiche.

Individuazione delle vulnerabilità nel PLC Schneider Modicon M241 da parte di OPSWAT Unità 515

Schneider Electric è leader mondiale nell'automazione industriale e nella gestione dell'energia e fornisce soluzioni innovative in diversi settori. La serie di PLC Modicon, in particolare il Modicon M241, è diventata particolarmente popolare grazie alla sua capacità di gestire in modo efficiente processi di automazione complessi. Dotato di strumenti di programmazione intuitivi e di funzionalità di integrazione perfetta attraverso la piattaforma EcoStruxure di Schneider, il PLC Modicon M241 è ampiamente implementato nei settori che richiedono controlli di automazione precisi e affidabili.

Considerando l'adozione diffusa e il ruolo critico del PLC Schneider Modicon M241 nelle operazioni industriali, la nostra Unità 515, composta da Loc Nguyen, Dat Phung, Thai Do e Minh Pham, ha intrapreso una valutazione completa delle vulnerabilità di questo dispositivo presso il laboratorio OPSWAT Critical Infrastructure Protection (CIP). La nostra analisi ha evidenziato una significativa vulnerabilità di sicurezza che, se sfruttata, potrebbe compromettere l'integrità del sistema e l'esposizione di dati sensibili. Il nostro team ha contattato proattivamente Schneider Electric, segnalando il problema per assisterla nel processo di identificazione e pianificazione della bonifica, con l'obiettivo di rafforzare la sicurezza generale degli ambienti OT.

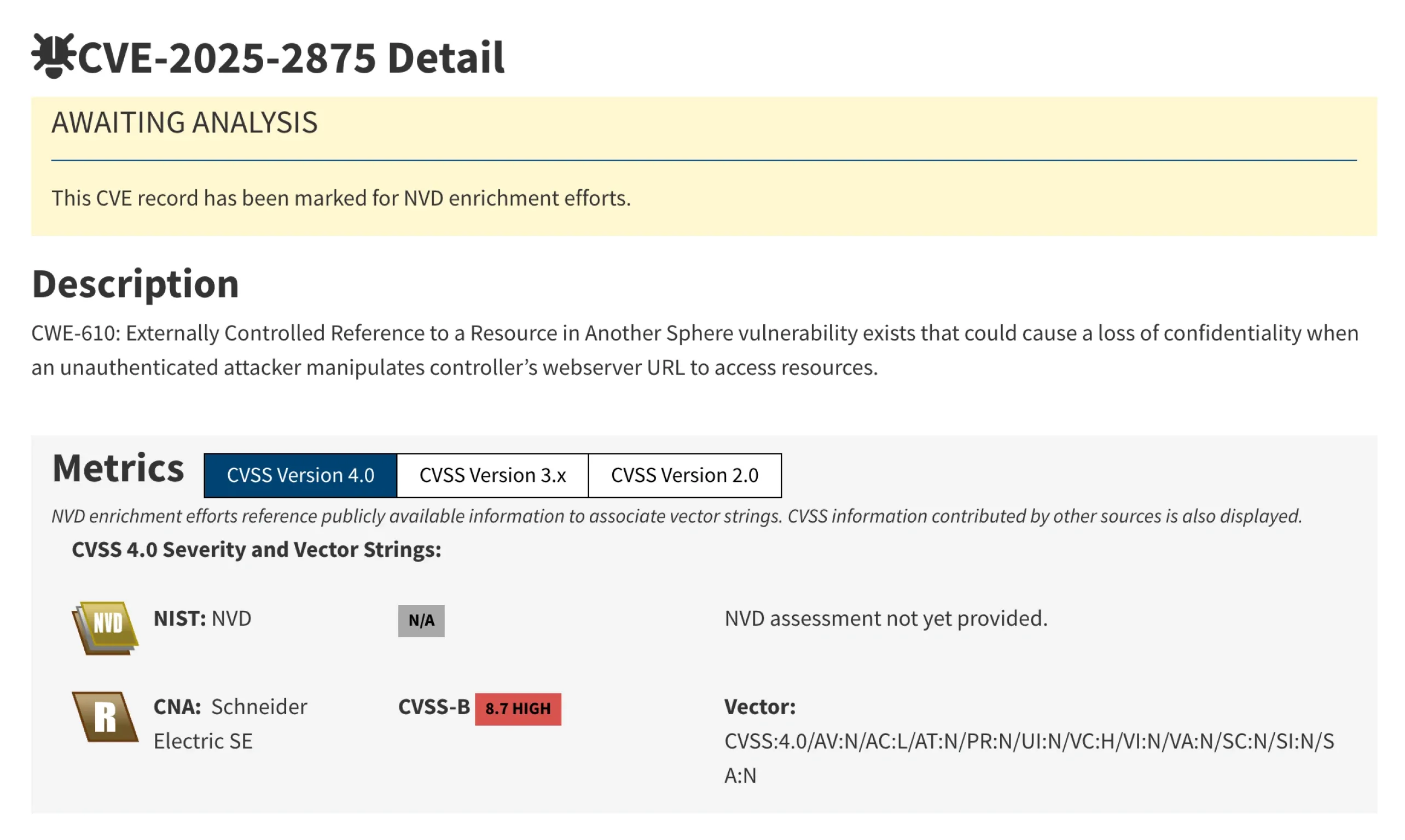

In risposta alla nostra segnalazione, Schneider Electric ha pubblicato un avviso di sicurezza in cui riconosce questa vulnerabilità nel PLC Modicon M241, in particolare la vulnerabilità CVE-2025-2875. Questi avvisi hanno lo scopo di informare le parti interessate sui potenziali rischi per la sicurezza e di fornire indicazioni chiare su come implementare le opportune misure correttive.

In questo blog, forniamo un riepilogo generale di CVE-2025-2875, una vulnerabilità di sicurezza identificata nel dispositivo Modicon M241 di Schneider Electric. Senza divulgare informazioni tecniche dettagliate che potrebbero facilitarne l'uso improprio, evidenziamo la natura di questa vulnerabilità, ne valutiamo le potenziali implicazioni per gli ambienti OT (Operational Technology) e offriamo raccomandazioni pratiche per mitigare i rischi associati. Questa panoramica ha lo scopo di supportare i professionisti della sicurezza e i proprietari di asset nella protezione delle infrastrutture critiche.

Modicon M241 e il Web incorporato Server

Il Modicon M241, sviluppato da Schneider Electric , è un microcontrollore logico programmabile (PLC) ad alte prestazioni, progettato per applicazioni di automazione complesse. È particolarmente adatto per architetture di macchine modulari e complesse, offrendo un potente core di elaborazione, interfacce di comunicazione flessibili e opzioni di configurazione scalabili per soddisfare un'ampia gamma di requisiti industriali.

Una delle funzionalità più importanti del Modicon M241 è il suo web server integrato , che offre un'interfaccia pronta all'uso accessibile direttamente tramite qualsiasi browser web standard. Questa funzionalità consente agli utenti di monitorare, configurare e interagire con il controller da remoto, senza la necessità di software aggiuntivo o configurazioni complesse.

Sebbene il server web incorporato migliori notevolmente l'usabilità, in particolare nelle operazioni da remoto, introduce anche potenziali rischi per la sicurezza informatica se non adeguatamente protetto. Una convalida degli input non corretta o la mancanza di controlli di autenticazione potrebbero esporre il sistema ad accessi non autorizzati o manipolazioni.

Riconoscendo queste potenziali problematiche di sicurezza, la nostra Unità 515 ha condotto un'accurata valutazione della sicurezza del server web integrato del Modicon M241. L'obiettivo era determinare se esistessero vulnerabilità sfruttabili all'interno di questo componente che potessero compromettere l'integrità, la disponibilità o la riservatezza del sistema.

CVE-2025-2875: Riferimento controllato esternamente a una risorsa in un'altra sfera

In linea con questo obiettivo, l'Unità 515 ha eseguito un'analisi approfondita del server web embedded Modicon M241. Questa analisi ha rivelato scenari specifici in cui il server web embedded avrebbe accettato richieste di accesso ai file create intenzionalmente, aggirando così le restrizioni di sicurezza previste. Inoltre, un'analisi approfondita del dispositivo ha permesso di identificare percorsi di file interni al PLC. Sfruttare questa vulnerabilità potrebbe potenzialmente consentire a un aggressore non autenticato di accedere a file interni sensibili sul dispositivo, con un impatto significativo sulla riservatezza del sistema.

La vulnerabilità è stata comunicata a Schneider Electric attraverso un processo di divulgazione responsabile e da allora sono state messe a disposizione le opportune misure di mitigazione e risoluzione. Per tutelare i clienti di Schneider Electric e prevenire potenziali abusi, OPSWAT ha intenzionalmente omesso informazioni tecniche dettagliate relative a questa vulnerabilità.

Cronologia CVE-2025-2875

In linea con le pratiche di divulgazione responsabile e OPSWAT nell'impegno di proteggere le infrastrutture critiche, l'Unità 515 ha prontamente segnalato la vulnerabilità a Schneider Electric tramite il proprio canale di contatto ufficiale per la sicurezza, per fornire assistenza nelle indagini e nella pianificazione della bonifica:

- 20 febbraio 2025: l'Unità 515 ha inviato a Schneider Electric un rapporto sulla vulnerabilità descrivendo in dettaglio la vulnerabilità nel dispositivo Modicon M241.

- 21 febbraio 2025: Schneider Electric ha confermato la ricezione del rapporto e ha avviato un'indagine interna. È stato assegnato un ID di tracciamento del caso per il coordinamento del follow-up.

- 20 marzo 2025: A seguito di un'analisi dettagliata, Schneider Electric ha confermato la validità della vulnerabilità e ha iniziato a sviluppare un piano di rimedio.

- 13 maggio 2025: Schneider Electric ha pubblicato un avviso pubblico insieme a una guida per la correzione del problema identificato. A questa vulnerabilità è stato assegnato un identificatore CVE, CVE-2025-2875.

Bonifica

Consigliamo vivamente alle organizzazioni che utilizzano dispositivi PLC Schneider Electric Modicon M241 di seguire le linee guida ufficiali fornite da Schneider Electric per porre rimedio a questa vulnerabilità, disponibili qui: Documento informativo sulla sicurezza Schneider .

Per mitigare efficacemente vulnerabilità come CVE-2025-2875, le organizzazioni dovrebbero adottare una strategia di difesa approfondita completa, che includa:

- Vulnerability detection tramite la scansione continua di CVE: Scansione regolare delle reti alla ricerca di vulnerabilità come CVE-2025-2875

- Monitoraggio di comportamenti anomali: segnalazione di aumenti insoliti nella frequenza delle comunicazioni con il PLC Schneider Modion M241, che potrebbero suggerire un tentativo di esfiltrazione di dati non autorizzato in corso

- Identificazione delle connessioni di dispositivi non autorizzati: il sistema dovrebbe rilevare quando un dispositivo non autorizzato/non autorizzato si connette al PLC

- Segmentazione della rete: L'isolamento dei dispositivi colpiti può aiutare a prevenire la diffusione laterale degli attacchi, riducendo così al minimo l'impatto.

- Prevenzione delle intrusioni: identificazione e blocco immediato dei comandi dannosi/non approvati al PLC, quindi protezione efficace delle normali operazioni del PLC

OPSWAT MetaDefender OT Security di risponde a queste esigenze rilevando le CVE, monitorando costantemente la rete alla ricerca di comportamenti insoliti e identificando le connessioni non autorizzate. Utilizzando l'intelligenza artificiale, apprende i normali modelli di traffico, stabilisce comportamenti di base e implementa policy per segnalare anomalie. Ciò consente risposte immediate e informate alle potenziali minacce.

In caso di attacco che sfrutta CVE-2025-2875, MetaDefender OT Security si integra con MetaDefender Industrial Firewall per rilevare, avvisare e bloccare le comunicazioni sospette in base a regole predefinite. MetaDefender Industrial Firewall utilizza l'intelligenza artificiale per apprendere i modelli di traffico regolari e applicare policy per prevenire connessioni non autorizzate.

Il seguente video illustra come OPSWAT MetaDefender OT Security e MetaDefender Industrial Firewall mitigano proattivamente questa vulnerabilità e impediscono l'accesso non autorizzato all'interno dell'ambiente OT:

Oltre la prevenzione, OPSWAT MetaDefender OT Security di consente inoltre alle organizzazioni di monitorare i segnali di sfruttamento in tempo reale grazie alla visibilità continua delle risorse e alla valutazione delle vulnerabilità. Sfruttando funzionalità avanzate di tracciamento dell'inventario delle risorse e di valutazione delle vulnerabilità, la nostra piattaforma fornisce un rilevamento proattivo delle minacce e facilita azioni di ripristino rapide ed efficaci.

Il seguente video mostra come MetaDefender OT Security identifica in modo efficiente i dispositivi vulnerabili e fornisce rapidamente soluzioni per le vulnerabilità identificate: