L'industria nucleare è un settore critico in cui una violazione della sicurezza può portare a eventi catastrofici. La sezione 73.54 del NRC 10 CFR (1), il codice dei regolamenti federali stabilito dalla Nuclear Regulatory Commission, richiede che le centrali nucleari abbiano programmi di sicurezza informatica. Questo requisito rientra nel programma di sicurezza fisica delle centrali nucleari e richiede misure per l'isolamento delle risorse digitali critiche (tramite airgap o altri metodi di isolamento), il controllo e la protezione dell'uso di dispositivi mobile come i laptop e il monitoraggio continuo attraverso l'analisi attiva e passiva del malware.

Oltre ai requisiti normativi della NRC, la NEI 18-08(2), una linea guida sviluppata dal Nuclear Energy Institute, afferma che le centrali nucleari sono tenute a implementare misure di protezione contro le minacce alla cybersecurity introdotte dai dispositivi mobile , come i laptop di fornitori terzi, e dalle organizzazioni che implementano il BYOD (bring your own device).

Con la crescente necessità di soluzioni di sicurezza robuste, le catene di fornitura di infrastrutture critiche non possono affidarsi a metodi tradizionali come i singoli scanner antivirus.

Le sfide per la sicurezza delle catene di approvvigionamento nucleare

Tra il 2022 e il 2023, il National Institute of Science and Technology ha registrato un aumento di quasi 2.000 vulnerabilità di sistema con un incremento di quasi 60 minacce aggiuntive al giorno, secondo una recente analisi di POLITICO[3]. Alla luce di questi numeri allarmanti, misure rigorose di sicurezza informatica sono essenziali non solo per soddisfare i requisiti normativi, ma anche per garantire un servizio ininterrotto. Tuttavia, gli impianti nucleari e altri fornitori di infrastrutture critiche devono affrontare numerose sfide nell'implementazione di queste misure di sicurezza informatica:

Rischi posti dai dispositivi di Mobile

- Adesione ai requisiti di conformità: Le reti OT air-gapped richiedono una rigorosa aderenza ai mandati di conformità, come i già citati requisiti NRC 10 CFR e NEI 18-08. Garantire che i dispositivi dei fornitori di terze parti siano conformi alle normative più recenti è una sfida, poiché i dispositivi non conformi alle politiche possono comportare gravi sanzioni e l'interruzione della rete.

- Perdita di dati sensibili: i dispositivi di terze parti che entrano nelle zone sicure possono trasferire accidentalmente o in modo malevolo dati riservati attraverso i livelli di protezione dell'aria.

- Complessità delle specifiche dei dispositivi: i dispositivi mobile sono spesso dotati di applicazioni installate che potrebbero superare le capacità di scansione di un antivirus obsoleto, creando nuove sfide per la protezione di questi dispositivi contro i cyberattacchi emergenti.

Limitazioni del Software antivirus tradizionale

- Problemi di compatibilità: l' integrazione dei dispositivi OT con gli strumenti di sicurezza spesso fallisce a causa di problemi di compatibilità. Molti di questi dispositivi operano su sistemi legacy che non sono stati progettati per funzionare con le moderne tecnologie di sicurezza. Questa incompatibilità rende i sistemi più soggetti ai moderni attacchi di cybersecurity, a causa della necessità di affidarsi a software antivirus obsoleti.

- Capacità di rilevamento limitata: la maggior parte dei sistemi di scansione si basa su un singolo motore antivirus che utilizza un database di firme, che potrebbe non essere la soluzione ottimale per proteggere le reti di infrastrutture critiche dalle vulnerabilità appena scoperte.

- Efficienza in termini di tempo: una scansione dell'intero sistema con un software antivirus richiede in genere ore, o addirittura giorni, per essere eseguita e produrre risultati.

Migliorare la sicurezza Supply Chain nucleare con MetaDefender Drive

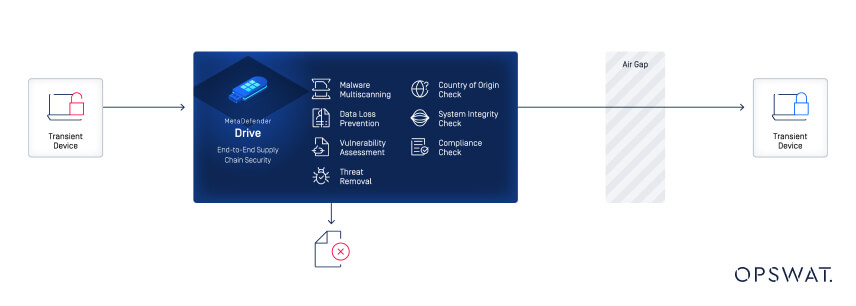

MetaDefender Drive è stato progettato per proteggere la vostra catena di fornitura, dal produttore alla vostra zona protetta dall'aria, per garantire che tutti i dispositivi esterni e interni siano sicuri per l'uso. Come dispositivo fisico autonomo, alimentato dal core MetaDefender , si avvia senza richiedere alcun software installato.

MetaDefender Drive garantisce la sicurezza della catena di approvvigionamento delle infrastrutture critiche eseguendo una multiscansione bare metal, dal kernel allo spazio utente, su dispositivi di terze parti. È stata scelta come soluzione principale per la sicurezza di numerose infrastrutture critiche in tutto il mondo, come l'impianto nucleare di Dounreay.

MetaDefender Drive applica una politica Zero Trust per migliorare la vostra strategia di difesa in profondità:

Compatibilità con il firmware OT

MetaDefender supporta i firmware UEFI, GPT e BIOS legacy. Per i dettagli completi sulla compatibilità, consultare la scheda tecnica diMetaDefender Drive .

Scansione non intrusiva

MetaDefender non si basa sulle risorse del dispositivo e non interagisce con il sistema operativo del dispositivo.

Scansioni disco criptate

I motori antivirus hanno difficoltà a eseguire la scansione perché si affidano al sistema operativo in esecuzione per decifrare i file system del disco.

Multiscanning

Utilizzando la tecnologia Metascan®, aumentate i tassi di rilevamento fino all'82,9% con più motori antivirus.

Conformità ai mandati OT critici, tra cui

- ISO/IEC 27001

- NEI 18-08

- Ordine esecutivo statunitense 14028

- NIST SP 800-53 e 800-82

- NIST FIPS 140-2

- CIP-003-7 e CIP-010-4

- ANSSI

Rilevamento del paese di origine

Determina l'origine dell'hardware, del software e del firmware.

Prevenzione della perdita di dati

Rileva i dati sensibili con il supporto di oltre 70 tipi di file.

File-based vulnerability assessment

30.000 CVE associati con informazioni sulla gravità e 3 milioni di punti dati.

OPSWAT Soluzioni

OPSWAT offre soluzioni avanzate di cybersecurity che coprono un'ampia gamma di casi d'uso, migliorando la sicurezza delle reti con copertura aerea e mantenendo la conformità.

MetaDefender Drive è stato progettato per superare le sfide delle infrastrutture critiche e mantenere la conformità; tuttavia, la sua efficacia è insufficiente quando si tratta di supporti portatili. Per garantire la conformità alle linee guida NEI 18-08, è possibile utilizzare MetaDefender Kiosk come soluzione di scelta per proteggere le infrastrutture critiche dagli attacchi ai supporti portatili.

MetaDefender Kiosk è progettato per essere installato al punto di ingresso fisico delle strutture sicure. Kiosk funge da guardia di sicurezza digitale, ispezionando tutti i supporti alla ricerca di malware, vulnerabilità e dati sensibili.

Per scoprire come le soluzioni OPSWAT possono aiutare a proteggere le catene di fornitura delle infrastrutture critiche, rivolgetevi oggi stesso a uno dei nostri esperti.