Il 23 agosto OPSWAT ha partecipato alla conferenza VISD (Vietnam Information Security Day) 2024, ospitata dalla VNISA (Vietnam Information Security Association) a Ho Chi Minh City. L'evento ha richiamato oltre 1.000 partecipanti, tra cui professionisti del settore provenienti da settori quali sanità, banche, finanza, energia, trasporti, nucleare, difesa e altre infrastrutture critiche.

Proteggere le infrastrutture critiche: Lezioni dal recente attacco malware FrostyGoop

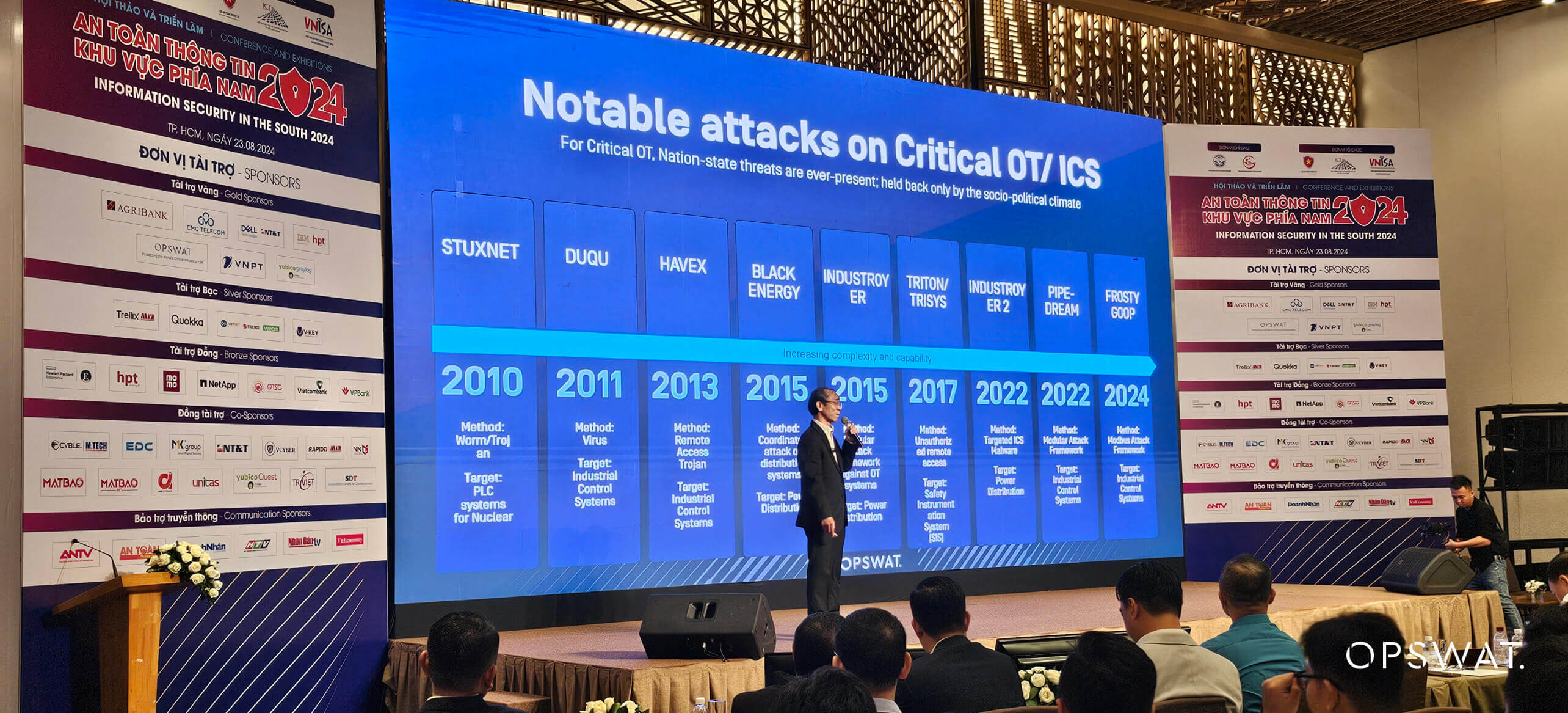

Durante la conferenza, Cuong La, Vicepresidente della Ricerca e Sviluppo e Direttore Generale di OPSWAT Vietnam, ha discusso l'attacco FrostyGoop, una recente violazione delle tecnologie operative (OT) in Ucraina, come caso di studio. Cuong La ha analizzato l'attacco e ha presentato le soluzioni per contrastarlo e per contrastare attacchi simili alle reti OT.

Il cyberattacco FrostyGoop, avvenuto nell'aprile 2024, è stato un evento significativo nel campo della cybersicurezza industriale. Questo malware ha preso di mira un impianto energetico nell'Ucraina occidentale, lasciando 600 famiglie senza riscaldamento per due giorni durante le temperature gelide. Progettato per infiltrarsi negli ambienti ICSIndustrial Control Systems) e OT, il malware rappresenta una seria minaccia per le infrastrutture critiche.

FrostyGoop sfrutta il protocollo Modbus, uno standard ampiamente utilizzato negli ICS, per interagire e interrompere le operazioni. Gli hacker inviano comandi Modbus dannosi ai sistemi di controllo, causando malfunzionamenti e guasti al sistema. Questo incidente ha suscitato allarme nella comunità della sicurezza informatica, evidenziando le vulnerabilità degli ambienti ICS, in particolare quelli privi di un'adeguata segmentazione o monitoraggio.

Ecco i passaggi effettuati dagli aggressori nel cyberattacco FrostyGoop:

- Sfruttare una vulnerabilità in un router MikroTik rivolto all'esterno.

- Distribuire una shell web con accesso al tunnel tramite l'indirizzo TOR.

- Recuperare l'hive del registro di Security Account Manager (SAM).

- Distribuire e testare FrostyGoop Malware, un binario Golang che utilizza configurazioni JSON.

- Stabilire connessioni agli indirizzi IP di Mosca.

- Invia comandi Modbus dannosi a FrostyGoop.

- Inviare comandi direttamente ai regolatori dell'impianto di riscaldamento, segnalando le misure errate.

- L'impianto energetico interrompe temporaneamente il riscaldamento e la fornitura di acqua calda sulla base di misurazioni errate.

Cuong e il suo team di OPSWAT hanno identificato 1.137 dispositivi attivi Modbus in Vietnam rilevabili su Internet, di cui un numero significativo era concentrato a Ho Chi Minh City (197 dispositivi) e Hanoi (145 dispositivi). Questi dispositivi sono destinati a essere schermati e non rilevabili online, poiché i sistemi OT sono tipicamente isolati da Internet (air-gapped).

Le reti OT esposte sono un bersaglio interessante per gli hacker e il danno potenziale può essere notevole, dato che queste reti spesso supportano infrastrutture critiche, con un impatto sulla sicurezza nazionale e sulle comunità. Questo dato suggerisce che molti sistemi OT in Vietnam sono gestiti e protetti in modo inadeguato, creando vulnerabilità di sicurezza che possono essere sfruttate dagli aggressori.

Attraverso questo caso di studio, Cuong ha sottolineato l'urgente necessità di migliorare la sicurezza delle reti IT/OT e il monitoraggio continuo per rilevare e mitigare minacce simili. L'incidente di FrostyGoop serve a ricordare perché le organizzazioni devono dare priorità agli investimenti nella sicurezza informatica, soprattutto per proteggere le infrastrutture critiche.

Per quanto riguarda le best practice, Cuong ha delineato 5 tattiche di controllo della cybersecurity che, se utilizzate insieme, creano un efficace programma di sicurezza del sistema di controllo industriale (ICS) o OT (1):

Risposta agli incidenti ICS

Sviluppare un piano di risposta agli incidenti basato sulle operazioni e incentrato sull'integrità del sistema e sulle capacità di ripristino durante un attacco. Condurre esercitazioni per rafforzare gli scenari di rischio e i casi d'uso adattati all'ambiente ICS.

Architettura difendibile

Implementare architetture che supportino la visibilità, la raccolta dei log, l'identificazione degli asset, la segmentazione, le DMZ industriali e l'applicazione dei processi di comunicazione.

Monitoraggio della visibilità della rete ICS

Monitorare costantemente l'ambiente ICS con strumenti consapevoli dei protocolli e capacità di analisi delle interazioni di sistema per informare le operazioni sui rischi potenziali.

Secure Accesso remoto

Identificare e inventariare tutti i punti di accesso remoto e gli ambienti di destinazione consentiti. Utilizzate l'accesso su richiesta e l'autenticazione a più fattori, ove possibile, e impiegate host di salto per fornire controllo e monitorare l'accesso all'interno di segmenti sicuri.

Basato sul rischio Vulnerability Management

Valutare i controlli informatici e le condizioni di funzionamento dei dispositivi che aiutano a prendere decisioni di gestione delle vulnerabilità basate sul rischio per applicare patch alle vulnerabilità, attenuare l'impatto o monitorare il possibile sfruttamento.

Cuong ha inoltre presentato le soluzioni complete di OPSWATper la protezione delle reti OT critiche, tra cui MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWATecc. Queste soluzioni proteggono le reti a tutti i livelli, aiutando le organizzazioni a combattere le minacce di rete OT come FrostyGoop.

OPSWAT Presentata la nostra suite end-to-end di soluzioni di cybersecurity IT/OT

Alla mostra dell'evento, OPSWAT ha presentato anche le sue soluzioni di cybersecurity dall'IT all'OT e ha mostrato simulazioni di cyberattacchi che hanno preso di mira centrali nucleari e altri sistemi IT/OT critici. Gli esperti di cybersicurezza hanno presentato le soluzioni di OPSWATper difendersi con successo da questi attacchi.

Inoltre, OPSWAT accoglie sempre esperti, ingegneri e studenti di cybersecurity per sperimentare e conoscere le tecnologie di sicurezza dell'azienda nel Critical Infrastructure Protection Lab (CIP Lab) presso i nostri due uffici in Vietnam:

- OPSWAT Ufficio di Ho Chi Minh City: 17° piano, edificio Saigon Giai Phong, 436-438 Nguyen Thi Minh Khai, circoscrizione 5, distretto 3, Ho Chi Minh City.

- OPSWAT Ufficio di Hanoi: 9° piano, Lancaster Luminaire Building, 1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

Per iscriversi a un'esperienza di CIP Lab o se siete interessati a saperne di più sulle presentazioni di Cuong La al VISD 2024, o per qualsiasi domanda, contattate i nostri esperti di cybersecurity delle infrastrutture critiche.

(1) Riferimento: The Five ICS Cybersecurity Critical Controls Whitepaper - ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe