Immaginate una sessione di manutenzione remota di routine in una stazione di compressione del gas. Un appaltatore si collega tramite VPN per aggiornare il firmware e riconfigurare i parametri del loop PID su un pannello di controllo del compressore. Si tratta di un'operazione piuttosto comune che garantisce il funzionamento regolare della stazione. L'ha fatto almeno una dozzina di volte in passato.

Ma questa volta c'è qualcosa che non va.

L'appaltatore non lo sa, ma il suo portatile è infettato da malware. Una volta connesso, l'architettura di rete piatta e la mancanza di protezioni a livello di protocollo aprono agli aggressori la strada per muoversi nell'ambiente OT. In pochi minuti, disabilitano gli allarmi di sicurezza e accedono ai PLC di base che controllano il flusso di gas. Con il diffondersi della minaccia, la stazione è costretta a rimanere offline per 36 ore, interrompendo le operazioni, attivando i sistemi di emergenza e le squadre di intervento e subendo ingenti perdite finanziarie.

Si tratta di una situazione ipotetica, ma riflette il rischio reale di affidarsi alle VPN tradizionali per l'accesso remoto ai sistemi OT e cyber-fisici critici.

Le VPN sono state create per l'IT, non per l'OT

Le VPN sono state progettate per gli ambienti IT per consentire agli utenti fidati di connettersi alle risorse aziendali tramite Internet. Funzionano creando un tunnel crittografato tra l'utente e la rete interna. Pur sembrando sicuro, questo presuppone che l'utente sia affidabile e che, una volta entrato nella rete, il suo accesso sia illimitato o, al massimo, controllato.

Questo modello di fiducia è profondamente sbagliato nel contesto dell'OT. A differenza dei sistemi IT, gli ambienti OT sono estremamente sensibili alle interruzioni, spesso includono apparecchiature legacy con capacità di sicurezza limitate e in genere funzionano 24 ore su 24, 7 giorni su 7, per controllare i processi fisici. L'introduzione di un accesso ampio e non gestito a queste reti, soprattutto da parte di terzi come appaltatori o fornitori OEM, può creare gravi vulnerabilità.

Quando le VPN diventano un problema in ambito OT

Ecco alcuni motivi per cui le VPN non sono adatte agli ambienti OT:

- Accesso con privilegi eccessivi

Le VPN spesso forniscono un accesso a livello di rete, il che significa che una volta collegato, l'utente può muoversi lateralmente all'interno della rete OT. Questo viola il principio del minimo privilegio. - Connessioni persistenti

I tunnel VPN possono rimanere aperti per lunghi periodi, creando una superficie di attacco costante. Se un aggressore compromette l'endpoint o le credenziali, può mantenere un accesso non rilevato. - Mancanza di controllo della sessione

Le VPN non offrono un controllo granulare sulle azioni degli utenti e mancano di funzionalità di monitoraggio una volta che gli utenti sono all'interno del tunnel. Non esistono filtri di protocollo, ispezioni dei comandi, registrazione delle sessioni e avvisi. Se un malintenzionato o un tecnico negligente effettua una modifica, spesso non c'è modo di saperlo prima che il danno sia stato fatto. Non c'è visibilità sulle attività degli utenti all'interno dell'ambiente OT, né un supporto nativo per la registrazione delle sessioni o per gli audit trail. - Endpoint insicuri

Le VPN estendono il perimetro della rete al dispositivo remoto, che potrebbe non essere sicuro. Un portatile di un appaltatore compromesso diventa un punto di accesso ai sistemi critici. - Nessuna integrazione nativa con i protocolli OT

Le VPN tradizionali non comprendono o gestiscono i protocolli specifici OT. Questo limita la loro capacità di applicare filtri a livello di protocollo o restrizioni di comando. Inoltre, le VPN non proteggono o isolano i protocolli industriali intrinsecamente insicuri come Modbus, DNP3 o BACnet. Questi protocolli non dispongono di crittografia o autenticazione integrate e possono essere facilmente dirottati una volta esposti attraverso un tunnel VPN. - Elevato sovraccarico operativo

Le VPN e i server di salto sono complessi da gestire, difficili da controllare e spesso costosi da scalare, soprattutto quando sono coinvolti più appaltatori e siti.

Un'alternativa più sicura e intelligente: MetaDefender OT Access

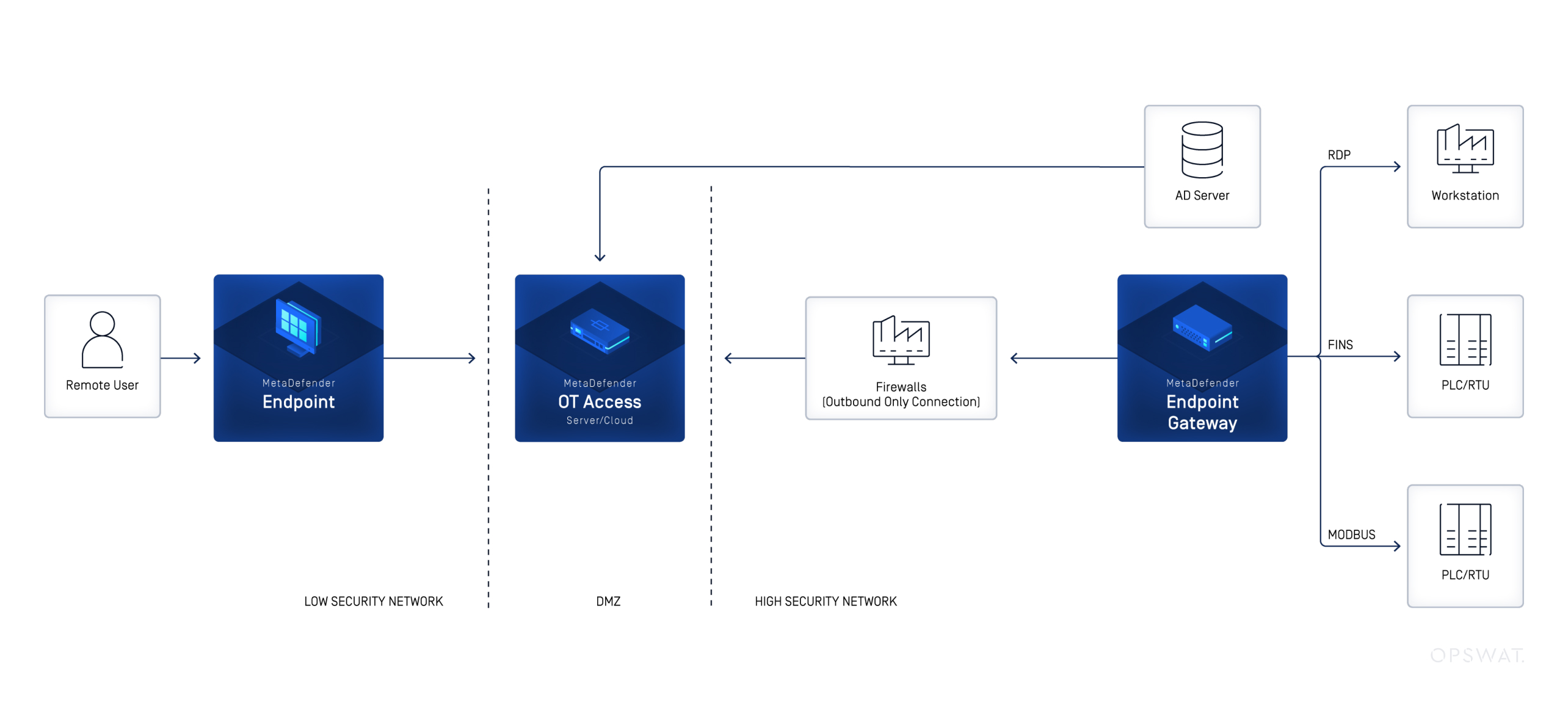

Entrare MetaDefender OT Access-una soluzione di accesso remoto sicura e guidata da criteri, costruita appositamente per gli ambienti industriali. A differenza delle VPN tradizionali, non si fida degli endpoint per impostazione predefinita. Al contrario, applica regole di accesso rigorose, controllo delle sessioni e ispezione dei protocolli su misura per gli ambienti OT.

Le principali funzionalità di MetaDefender OT Access includono:

RBAC granulare (controllo dell'accesso basato sui ruoli)

Solo gli utenti autorizzati possono accedere a risorse, protocolli o sessioni specifiche. Niente più tunnel aperti o privilegi inutili.

Approvazione della sessione interattiva

Ogni sessione di accesso può essere concessa da flussi di lavoro di approvazione, garantendo una supervisione umana prima di concedere l'accesso.

Registrazione e verifica dell'intera sessione

MetaDefender OT Access fornisce un audit trail completo delle sessioni remote, fondamentale per la conformità e le indagini forensi.

Controlli a livello di protocollo

A differenza delle VPN, MetaDefender OT Access comprende i protocolli OT e consente l'ispezione profonda dei pacchetti, il filtraggio dei comandi e l'imposizione di limiti di comunicazione.

Nessuna esposizione diretta alla rete

Gli utenti finali non si collegano mai direttamente alla rete OT. Le sessioni vengono invece intermediate attraverso un punto di salto sicuro, riducendo drasticamente la superficie di attacco.

Le VPN aprono la porta. MetaDefender OT Access la tiene sotto controllo.

Le organizzazioni Industrial non possono più permettersi i rischi posti dalle VPN nei loro ambienti OT. La superficie di attacco si sta espandendo e gli avversari sfruttano il collegamento più debole, spesso attraverso l'accesso remoto. I quadri normativi come il NERC CIP, l'IEC 62443 e il NIST 800-82 stanno già enfatizzando controlli più severi sui percorsi di accesso remoto.

MetaDefender OT Access offre un'alternativa moderna, in linea con i principi di zero-trust e con la realtà delle reti industriali. Sostituendo le VPN con una soluzione di accesso remoto sicura, osservabile e basata su policy, gli ambienti OT possono rimanere resilienti senza sacrificare l'efficienza operativa.