I file di collegamento a Internet, comunemente chiamati file URL, possono sembrare banali a prima vista. Tuttavia, nel corso degli anni, questi semplici artefatti di Windows basati sul testo si sono trasformati in potenti strumenti per campagne di malware in più fasi. La loro bassa complessità, unita a comportamenti specifici del sistema operativo e a lacune di sicurezza trascurate, ha permesso agli avversari di utilizzarli come armi in modi nuovi e pericolosi.

Questo articolo, il primo di una serie di tre parti, esplora la ricomparsa dei file URL nel panorama delle minacce da una prospettiva teorica e di intelligence strategica. Ne analizzeremo la struttura, i casi storici di abuso e il motivo per cui i moderni attori delle minacce vi fanno sempre più affidamento nelle catene di attacco basate sui file. Le parti seconda e terza esploreranno le prospettive di analisi statica e dinamica, con FileTAC e OPSWAT diOPSWAT. MetaDefender Sandboxdi OPSWAT e MetaDefender Sandbox, rispettivamente.

Scorciatoia per la malizia: File URL

I file di collegamento a Internet, o file URL, rappresentano un'opportunità interessante per riflettere su come i tipi di file ordinari presentino rischi per la sicurezza e diventino una tecnologia abilitante per le attività criminali, se abbinati alle giuste vulnerabilità.

Noi di OPSWAT siamo specializzati nell'abuso da parte degli avversari di tipi di file complessi e sfuggenti per scopi malevoli, aiutando i clienti con soluzioni ottimizzate per fornire contromisure resilienti contro le minacce alla sicurezza informatica. Ma non tutti i file armati devono soddisfare un elevato livello di complessità o di sofisticazione per costituire un rischio. Come i gadget di una catena ROP, alcuni file sono semplici ma forniscono valore come componenti di una sequenza di minacce.

LOPSWAT osserva che un numero crescente di gruppi di avversari sta facendo leva con maggiore frequenza su complesse operazioni di file tradecraft per colpire interessi a livello globale, come si è visto sia con i gruppi di criminali informatici sia con i gruppi di minacce strategiche degli Stati nazionali.

In questo post analizzeremo i file URL e la rinascita che hanno avuto nello spazio delle minacce, poiché varie vulnerabilità ed esposizioni hanno portato gli avversari a trovare utilità in questo semplice tipo di file.

Cosa sono i file URL?

I file URL sono un formato di file basato sul testo che offre una funzione simile a quella di altri file di collegamento, come i file LNK (Shell Link), ma sono progettati per puntare a risorse di rete, come gli URL del Web. Il caso d'uso principale di questi file in Windows è il salvataggio di un collegamento cliccabile sul desktop dell'utente, che può essere aperto per portarlo a un URL o a un'applicazione Web di destinazione.

I file URL non sono in genere un formato di file ben documentato, essendo una funzione legacy di Windows Shell ed essendo un tipo di file di collegamento supportato in Windows da molto tempo. Il formato di file URL è stato documentato in modo non ufficiale almeno fino al 1998.

I file di collegamento a Internet hanno l'estensione .url, da cui deriva il soprannome di "file URL". In realtà, si tratta di semplici file di testo in formato INI, con una struttura semplice che può essere estesa tramite metadati e una speciale codifica dei valori dei dati. Nel sistema operativo sono disponibili API associate per la creazione e la lettura dei file URL.

Il file più semplice consiste in una singola intestazione e nella proprietà URL richiesta, ad esempio:

Come si vede nell'esempio, un file URL può essere molto breve e le uniche sezioni e opzioni richieste sono [InternetShortcut] e URL. Tenendo presente questo formato di base, possiamo iniziare a esplorare come lo spazio delle minacce intorno ai file URL si sia ampliato nel corso degli anni.

Perché i file URL sono importanti nell'Threat Intelligence

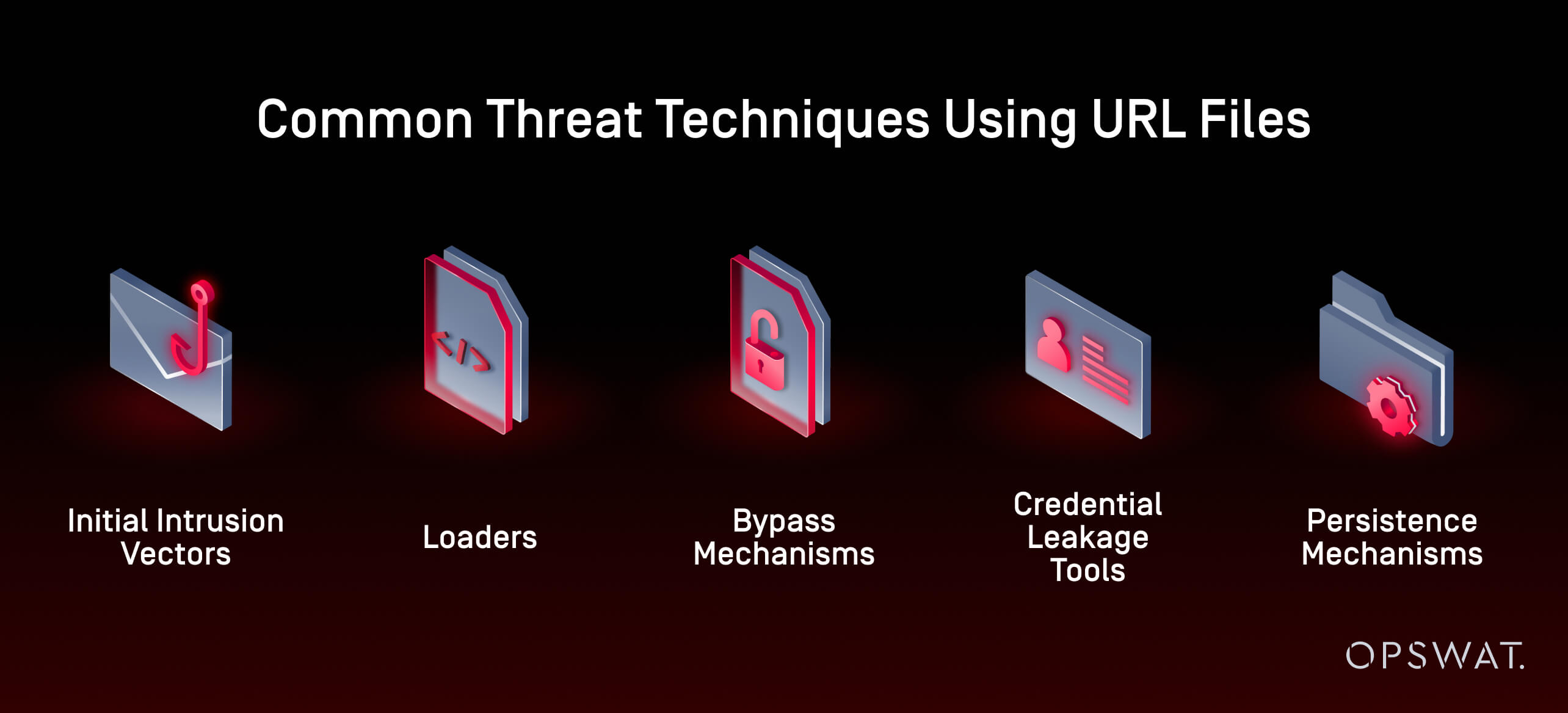

Sebbene i file URL siano stati introdotti come funzione di comodità nei primi ambienti Windows, ora occupano una posizione unica nei kit di strumenti avversari. Per molti aggressori, i file URL servono come:

- Vettori di intrusione iniziali nelle campagne di phishing e drive-by

- Caricatori per i payload del secondo stadio, come i file .hta, .js o .cpl

- Meccanismi di bypass per SmartScreen, MOTW e altre difese

- Strumenti per la fuga di credenziali tramite SMB beaconing o icon fetching

- Meccanismi di persistenza tramite il posizionamento della cartella di avvio automatico

In breve: questi file non sono più comodità innocue, ma superfici di attacco in continua evoluzione.

Evoluzione strategica del panorama delle minacce

La rinnovata attenzione ai file URL evidenzia una tendenza più ampia nel comportamento degli avversari:

- Sfruttamento di tipi di file trascurati: Gli aggressori si orientano abitualmente verso formati che si integrano negli ambienti aziendali.

- Complessità attraverso la semplicità: Piuttosto che creare un malware completamente nuovo, molti attori delle minacce mettono insieme più formati di file e funzioni del sistema operativo per raggiungere i loro obiettivi.

- Adozione da parte degli Stati nazionali: Come hanno documentato gli analisti dell'intelligence OPSWAT , anche i gruppi APT (advanced persistent threat) che dispongono di risorse tecniche molto elevate hanno iniziato a utilizzare tipi di file semplici come i file URL per avviare attacchi sofisticati, spesso come componente a basso segnale all'interno di campagne più ampie.

Questo rispecchia la realtà della moderna intelligence sulle minacce informatiche: la comprensione dei componenti dell'attacco è importante quanto il rilevamento dei payload o dell'infrastruttura.

Guardare avanti: Perché i file URL meritano un controllo più approfondito

Questo articolo introduttivo ha gettato le basi per la comprensione dei file URL come classe di artefatti abilitanti le minacce. Anche se raramente sono i protagonisti di una catena di attacchi, il loro crescente utilizzo nelle campagne dei criminali informatici e degli Stati nazionali li rende fondamentali da investigare.

Nella seconda parte, analizzeremo le caratteristiche statiche dei file URL dannosi, tra cui la struttura, l'abuso di metadati e le tecniche di evasione, e mostreremo come la piattaforma FileTAC di OPSWATesponga le minacce attraverso la DFI (Deep File Inspection).

Nella terza parte, ci concentreremo sul comportamento: esamineremo il comportamento di questi file in fase di esecuzione e il modo in cui MetaDefender Sandbox diOPSWAT rileva dinamicamente i percorsi di esecuzione, i tentativi di persistenza e le comunicazioni esterne legate a scorciatoie URL dannose.

Continuate a seguirci per scoprire come gli attori delle minacce sfruttano i formati di file più insignificanti e come OPSWAT aiuta le organizzazioni a tenerli sotto controllo.