- Che cos'è la caccia alle minacce?

- Il ruolo dei cacciatori di minacce nel rafforzamento della sicurezza informatica

- Perché la caccia alle minacce è fondamentale per le infrastrutture critiche

- Come funziona la caccia alle minacce informatiche

- Tipi di caccia alle minacce informatiche

- Modelli di caccia alle minacce

- Strumenti essenziali per la caccia alle minacce

- Caccia alle minacce e Threat Intelligence

- L'importanza del RetroHunting

- Comprendere le tattiche, le tecniche e le procedure (TTP)

- Esempi pratici di caccia alle minacce

- Rafforzare la sicurezza informatica attraverso la caccia proattiva alle minacce

- Domande frequenti

Con l'avanzare delle minacce informatiche, le organizzazioni devono adottare un approccio proattivo alla sicurezza informatica per salvaguardare le proprie risorse critiche. Una di queste pratiche essenziali è la caccia alle minacce, una strategia che prevede la ricerca attiva di potenziali minacce all'interno di una rete prima che possano causare danni.

Gli strumenti di sicurezza tradizionali, come firewall, software antivirus e sistemi di rilevamento automatici, sono efficaci, ma non sono infallibili. Gli attori delle minacce sviluppano costantemente nuove tecniche per aggirare queste difese. La caccia alle minacce informatiche svolge un ruolo cruciale nell'identificare e mitigare le minacce che eludono i sistemi di rilevamento automatici, consentendo alle organizzazioni di rimanere in vantaggio rispetto agli avversari.

Che cos'è la caccia alle minacce?

La caccia alle minacce è il processo proattivo di ricerca tra reti, endpoint e set di dati per identificare e mitigare le minacce informatiche che hanno eluso le misure di sicurezza tradizionali. A differenza degli approcci reattivi che si basano su avvisi automatici, il threat hunting enfatizza l'esperienza umana per scoprire le minacce sofisticate che si nascondono nell'infrastruttura di un'organizzazione. Man mano che le capacità di threat hunting di un'organizzazione maturano, tali operazioni possono essere incrementate dall'automazione e scalate per lavorare con maggiore capacità.

Il ruolo dei cacciatori di minacce nella sicurezza informatica

I cacciatori di minacce sono i difensori proattivi della struttura di cybersecurity di un'organizzazione. La loro responsabilità principale è quella di rilevare le minacce nascoste prima che si trasformino in veri e propri incidenti di sicurezza.

Applicando la conoscenza delle capacità e dei comportamenti degli avversari, i cacciatori di minacce scavano in profondità nel traffico di rete, cercano tracce sospette nei registri di sicurezza e identificano anomalie che potrebbero non essere considerate sufficientemente critiche da provocare rilevamenti automatici. In questo modo, i cacciatori di minacce svolgono un ruolo cruciale nel rafforzare la postura di sicurezza di un'organizzazione.

I cacciatori di minacce utilizzano tecniche di analisi comportamentale per distinguere le attività informatiche normali da quelle dannose. Inoltre, forniscono informazioni utili per informare i team di sicurezza su come migliorare le difese esistenti, perfezionare i sistemi di rilevamento automatici e colmare le lacune di sicurezza prima che possano essere sfruttate.

Concentrandosi sia sulle minacce note che sulle metodologie di attacco emergenti, i cacciatori di minacce riducono in modo significativo la dipendenza di un'organizzazione da misure di sicurezza reattive e coltivano invece una cultura di difesa proattiva.

Perché la caccia alle minacce è fondamentale per le infrastrutture critiche

La caccia alle minacce è diventata una pratica indispensabile nella moderna sicurezza informatica a causa della crescente sofisticazione delle tattiche degli attori delle minacce. Molti avversari, in particolare le minacce persistenti avanzate (APT), possono utilizzare tecniche furtive e malware evasivi che rimangono inosservati per lunghi periodi, spesso aggirando i tradizionali strumenti di difesa della sicurezza.

Senza una caccia attiva alle minacce informatiche, questi attacchi nascosti possono rimanere all'interno delle reti per mesi, estraendo dati sensibili o preparando interruzioni su larga scala. Inoltre, la caccia alle minacce svolge un ruolo cruciale nel ridurre il tempo di permanenza, ovvero il periodo in cui un attore di minacce rimane inosservato all'interno di un sistema. Più a lungo un aggressore rimane inosservato, maggiori sono le possibilità di radicarsi in un ambiente e maggiori sono i danni che può infliggere all'infrastruttura e ai dati di un'organizzazione.

Oltre a ridurre i tempi di attesa, la caccia alle minacce migliora le capacità di risposta agli incidenti di un'organizzazione. Identificando proattivamente le minacce prima che si manifestino come violazioni, i team di sicurezza possono rispondere in modo rapido ed efficace, riducendo al minimo l'impatto di potenziali attacchi.

Inoltre, le organizzazioni che integrano il threat hunting nei loro framework di sicurezza ottengono approfondimenti sulle tattiche degli avversari, consentendo loro di migliorare continuamente le difese. Questo approccio contribuisce anche alla conformità normativa, in quanto molte normative sulla cybersecurity impongono pratiche di rilevamento proattivo delle minacce.

In definitiva, la caccia alle minacce rafforza la cultura generale della sicurezza di un'organizzazione, garantendo che i team di sicurezza rimangano vigili e ben preparati contro l'evoluzione delle minacce informatiche.

Come funziona la caccia alle minacce informatiche

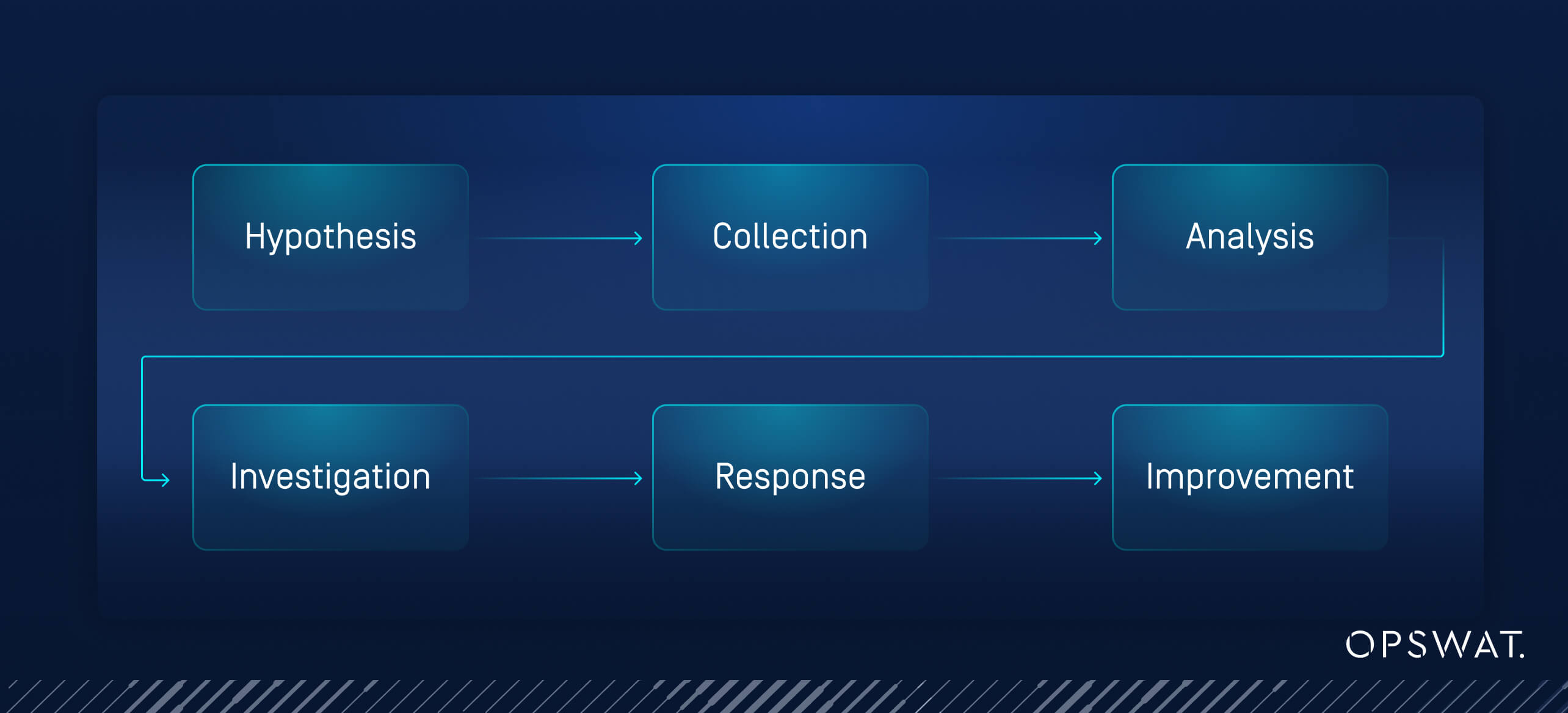

Il processo di caccia alle minacce informatiche prevede in genere diverse fasi chiave:

- Generazione di ipotesi: Sulla base delle informazioni sulle minacce e della conoscenza dell'ambiente dell'organizzazione, i cacciatori di minacce informatiche formulano ipotesi sulle minacce potenziali, considerando gli attacchi passati e le minacce specifiche del settore.

- Raccolta dei dati: I dati rilevanti provenienti da varie fonti, come i registri di rete, la telemetria degli endpoint e gli ambienti cloud, vengono raccolti per un'analisi completa.

- Analisi dei dati: i cacciatori esaminano i dati raccolti per identificare anomalie, schemi insoliti e comportamenti che potrebbero indicare un'attività dannosa, talvolta sfruttando l'apprendimento automatico e i modelli statistici.

- Indagine: I risultati sospetti vengono sottoposti a un'indagine approfondita per determinare se rappresentano minacce reali o falsi positivi, garantendo un'allocazione efficiente delle risorse.

- Risposta: Le minacce confermate vengono affrontate rapidamente attraverso misure di contenimento, eradicazione e recupero per mitigare i danni potenziali.

- Miglioramento continuo: Le informazioni ottenute da ogni caccia alle minacce proattiva vengono utilizzate per perfezionare le politiche di sicurezza, migliorare i sistemi di rilevamento automatico delle minacce e migliorare le cacce future.

Tipi di caccia alle minacce informatiche

Le metodologie di caccia alle minacce possono essere classificate in quattro tipi principali:

| Caccia strutturata | Utilizza ipotesi basate sui criteri noti relativi a tattiche, tecniche e procedure (TTP) degli avversari per guidare la caccia, garantendo un approccio metodico. |

| Caccia non strutturata | Guidato dall'intuizione e meno focalizzato sugli indicatori di compromissione noti (IOC), questo metodo prevede una ricerca più flessibile di attività dannose prima e dopo i trigger identificati. |

| Caccia situazionale o guidata dalle entità | Si concentra su entità ad alto rischio o ad alto valore, come dati sensibili o risorse informatiche critiche, aiutando a dare priorità agli sforzi investigativi sulle minacce informatiche. |

| Caccia assistita dall'apprendimento automatico | Utilizza l'intelligenza artificiale per rilevare le anomalie e assistere gli analisti umani nell'identificazione di potenziali minacce in modo più efficiente, migliorando la scalabilità. |

Modelli di caccia alle minacce

Diversi modelli guidano le pratiche di caccia alle minacce:

- Caccia basato sull'Intel: Si basa su feed di intelligence sulle minacce, come CIO, indirizzi IP e nomi di dominio, per identificare potenziali minacce informatiche sulla base di fonti di intelligence esterne. Questo approccio è spesso considerato meno maturo e meno efficace per la caccia agli avversari, ma può essere utile in alcuni casi.

- Caccia basata su ipotesi: Comporta la creazione di ipotesi basate su analisi, intelligence o consapevolezza della situazione per guidare il processo di caccia verso minacce sconosciute.

- Indagine tramite indicatori di attacco (IOA): Si concentra sull'identificazione dei comportamenti e dei modelli di attacco dell'avversario per rilevare le minacce alla sicurezza informatica prima che vengano eseguite.

- Hunting basato sul comportamento: Rileva i comportamenti anomali degli utenti e della rete anziché basarsi su indicatori predefiniti, fornendo un metodo di rilevamento più dinamico.

Strumenti essenziali per la caccia alle minacce

Una caccia efficace alle minacce richiede una suite di strumenti specializzati:

- Sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM): Aggregano e analizzano gli avvisi di sicurezza provenienti da varie fonti.

- Soluzioni EDR (Endpoint Detection and Response): Monitorano le attività degli endpoint per rilevare e rispondere alle minacce non rilevate dai sistemi automatici. I prodotti EDR producono una ricca serie di dati sulle attività che si verificano sugli endpoint di un'organizzazione, offrendo l'opportunità di far emergere continuamente le scoperte man mano che vengono studiate nuove tattiche, tecniche e procedure (TTP) basate su host.

- Soluzioni di rilevamento e risposta della rete (NDR): Monitorano e analizzano il traffico di rete per rilevare le attività avversarie basate sulle comunicazioni di rete. Molteplici tattiche avversarie comuni si basano sulle reti, tra cui il movimento laterale, il comando e il controllo e l'esfiltrazione dei dati. I segnali generati a livello di rete possono essere utili per identificare i segni dell'attività di un attore pericoloso.

- Servizi di rilevamento e risposta gestiti (MDR): Forniscono funzionalità di ricerca e risposta alle minacce in outsourcing.

- Piattaforme analitiche di sicurezza: Utilizzano analisi avanzate, compreso l'apprendimento automatico, per identificare anomalie e potenziali minacce. Questi tipi di sistemi sono fondamentali per aggregare i dati degli eventi, analizzarli in modo significativo e far emergere i risultati della caccia alle minacce informatiche.

- PiattaformeThreat Intelligence : Aggregano i dati di intelligence sulle minacce provenienti da varie fonti per aiutare a identificare le minacce.

- Analisi del comportamento di utenti ed entità (UEBA): Analizzare i modelli di comportamento degli utenti per rilevare potenziali minacce interne o account compromessi.

Caccia alle minacce e Threat Intelligence

Sebbene la caccia alle minacce e l'intelligence sulle minacce siano strettamente correlate, esse svolgono ruoli distinti ma complementari nella sicurezza informatica.

L'intelligence delle minacce comporta la raccolta, l'analisi e la diffusione di informazioni sulle minacce esistenti ed emergenti, consentendo alle organizzazioni di anticipare i potenziali attacchi. Fornisce ai team di sicurezza preziose informazioni, tra cui vettori di attacco, comportamenti degli avversari e vulnerabilità emergenti, che possono essere utilizzate per migliorare le misure difensive.

D'altra parte, la caccia alle minacce è un approccio attivo e pratico in cui gli analisti cercano in modo proattivo le minacce all'interno della rete dell'organizzazione. Invece di aspettare gli avvisi o gli indicatori noti di compromissione, i cacciatori di minacce utilizzano gli approfondimenti forniti dalle informazioni sulle minacce per indagare su potenziali minacce nascoste che gli strumenti di sicurezza automatizzati potrebbero ignorare.

Mentre l'intelligence sulle minacce supporta la caccia alle minacce fornendo dati cruciali, la caccia alle minacce affina l'intelligence sulle minacce scoprendo nuove metodologie di attacco e vulnerabilità, rendendo entrambe le pratiche essenziali per una strategia di cybersecurity a tutto tondo.

L'importanza del RetroHunting

Gran parte del dibattito sul threat hunting riguarda i dati raccolti, che possono essere successivamente analizzati per aumentare la consapevolezza delle minacce quando alimentati da nuove informazioni. Molte soluzioni di sicurezza informatica funzionano in questo modo, fornendo dati che possono essere analizzati in tempo reale o in un secondo momento.

Tuttavia, alcune soluzioni funzionano solo in tempo reale; analizzano i dati che sono contestualizzati in quel momento e, quando tali dati sono usciti dal contesto, non è possibile analizzarli allo stesso livello di profondità in futuro. Ne sono un esempio alcune forme di analisi dei dati di rete, come i sistemi di rilevamento delle intrusioni (IDS), i software antivirus che ispezionano il contenuto dei file nel momento in cui vi si accede o vengono creati, nonché diversi tipi di pipeline di rilevamento costruite per analizzare i dati in streaming e poi scartarli.

La caccia alle minacce informatiche ci ricorda che alcune minacce sono difficili da rilevare in tempo reale e che spesso l'unico momento in cui verranno rilevate sarà in un momento futuro, quando si conosceranno maggiori informazioni su una minaccia.

La caccia retroattiva ("RetroHunting") è un metodo di lookback che consente di analizzare i dati di rete e i file raccolti in precedenza, utilizzando la consapevolezza odierna del panorama delle minacce. Realizzata per i team di ricerca delle minacce, la suite di soluzioni Triage, Analisi e Controllo (TAC) di OPSWAT, tra cui MetaDefender NDR, implementa RetroHunting per aiutare i difensori a rianalizzare i dati utilizzando firme di rilevamento aggiornate, facendo emergere le minacce che sfuggono alle difese.

Si tratta di un metodo collaudato per fondere i vantaggi dell'intelligence sulle minacce, dell'ingegneria di rilevamento, della caccia alle minacce e della risposta agli incidenti in un modello difensivo completo. I clienti che utilizzano RetroHunt rilevano e rimediano un numero maggiore di punti di appoggio attivi degli avversari nei loro ambienti rispetto all'utilizzo delle sole analisi standard in tempo reale.

Comprendere le tattiche, le tecniche e le procedure (TTP)

Le tattiche, le tecniche e le procedure (TTP) sono fondamentali per comprendere e contrastare le minacce informatiche.

Le tattiche si riferiscono agli obiettivi di alto livello che un aggressore si prefigge di raggiungere, come ottenere l'accesso iniziale a un sistema o esfiltrare dati sensibili.

Le tecniche descrivono i metodi specifici utilizzati per raggiungere questi obiettivi, come lo spear-phishing per il furto di credenziali o l'escalation dei privilegi per ottenere un accesso più profondo alla rete.

Le procedure descrivono l'esecuzione passo dopo passo di queste tecniche, che spesso variano in base al livello di abilità dell'attaccante e alle risorse disponibili.

Analizzando i TTP, i cacciatori di minacce possono anticipare e identificare le minacce informatiche prima che si concretizzino. Invece di reagire a singoli avvisi, i team di sicurezza possono concentrarsi sul monitoraggio dei modelli di comportamento degli avversari, rendendo più facile il rilevamento degli attacchi in corso e la previsione delle potenziali fasi successive.

La comprensione delle TTP consente alle organizzazioni di sviluppare migliori strategie difensive, di rafforzare i propri sistemi contro specifiche tecniche di attacco e di migliorare la resilienza complessiva della cybersecurity.

Riduzione del tempo di permanenza

Il tempo di permanenza si riferisce alla durata del tempo in cui un attore della minaccia rimane inosservato all'interno di una rete. Ridurre il tempo di permanenza è fondamentale per minimizzare i danni potenziali delle minacce informatiche. La ricerca proattiva delle minacce può ridurre significativamente il tempo di permanenza, identificando e mitigando le minacce prima che possano realizzare pienamente i loro obiettivi dannosi.

Esempi pratici di caccia alle minacce

Un team di sicurezza nota richieste di autenticazione insolite su più endpoint. Utilizzando le metodologie di threat hunting, scopre un aggressore che tenta di spostarsi lateralmente all'interno della rete, consentendo di contenere un ulteriore impatto e di impedire l'esfiltrazione dei dati.

Un'azienda registra un improvviso picco di traffico di rete verso un dominio sconosciuto. I cacciatori di minacce indagano e scoprono un trojan backdoor che comunica con un server di comando e controllo (C2), consentendo loro di contenere la minaccia prima che si diffonda.

I cacciatori di minacce rilevano un comportamento anomalo da parte di un account utente privilegiato che tenta di accedere a file sensibili. Le indagini rivelano che un insider stava esfiltrare dati proprietari, il che porta a un'azione immediata per prevenire ulteriori danni.

Gli avversari possono utilizzare una serie di metodi di persistenza furtivi per mantenere l'accesso a un ambiente target nel caso in cui perdano l'accesso attraverso i metodi primari. I cacciatori di minacce compilano un elenco di tecniche di persistenza che possono essere utilizzate nel loro ambiente, verificano l'abuso di tali metodi e identificano una shell Web su un server compromesso che un avversario ha installato all'inizio dell'anno.

Rafforzare la sicurezza informatica attraverso la caccia proattiva alle minacce

La caccia alle minacce è una componente essenziale di una strategia di cybersecurity proattiva. Grazie alla ricerca continua di minacce nascoste, le organizzazioni possono migliorare significativamente la loro posizione di sicurezza, ridurre il tempo di permanenza degli attacchi e mitigare i danni potenziali delle minacce informatiche.

Per essere all'avanguardia rispetto agli avversari informatici, le organizzazioni dovrebbero investire in strumenti di threat hunting, sviluppare competenze interne e sfruttare soluzioni avanzate di threat intelligence.

Fare il passo successivo

Scoprite come le soluzioni di Threat Intelligence di OPSWATpossono migliorare le vostre capacità di ricerca delle minacce e rafforzare le difese di sicurezza della vostra organizzazione.

Domande frequenti

Che cos'è la caccia alle minacce?

La caccia alle minacce è il processo proattivo di ricerca tra reti, endpoint e set di dati per individuare le minacce informatiche che hanno aggirato le misure di sicurezza tradizionali. A differenza della sicurezza reattiva, la caccia alle minacce si basa sull'esperienza umana per scoprire minacce nascoste o avanzate che i sistemi automatici potrebbero ignorare.

Che ruolo hanno i cacciatori di minacce nella sicurezza informatica?

I cacciatori di minacce sono professionisti della sicurezza informatica che cercano attivamente le minacce prima che causino danni. Analizzano il traffico di rete, esaminano i registri di sicurezza e identificano le anomalie che possono segnalare un attacco. Il loro lavoro rafforza la sicurezza scoprendo minacce nascoste, perfezionando i sistemi di rilevamento e guidando i miglioramenti difensivi.

Perché la caccia alle minacce è importante per le infrastrutture critiche?

La caccia alle minacce è essenziale per proteggere le infrastrutture critiche, perché gli attori delle minacce avanzate spesso utilizzano tattiche furtive che eludono gli strumenti di sicurezza standard. Senza una caccia attiva alle minacce, questi attacchi possono rimanere inosservati per lunghi periodi. La caccia alle minacce aiuta a ridurre il tempo di permanenza, a migliorare la risposta agli incidenti e a supportare la conformità alle normative sulla cybersecurity.

Come funziona la caccia alle minacce informatiche?

La caccia alle minacce informatiche segue un processo a più fasi:

Generazione di ipotesi: Formulare teorie basate sull'intelligence e sulle minacce passate.

Raccolta dati: Raccolta di registri, telemetria e altri dati rilevanti.

Analisi dei dati: Identificazione di schemi o anomalie che possono segnalare una minaccia.

Indagine: Convalida dei risultati ed eliminazione dei falsi positivi.

Risposta: Agire sulle minacce confermate per contenerle e risolverle.

Miglioramento continuo: Utilizzare le intuizioni di ogni caccia per rafforzare le difese future.

Quali sono i tipi di caccia alle minacce informatiche?

I quattro tipi principali di caccia alle minacce sono:

Caccia strutturata: Guidata da ipotesi basate sulle tattiche note dell'avversario.

Caccia non strutturata: Guidata dall'intuizione dell'analista e non limitata a indicatori predefiniti.

Caccia situazionale o guidata dall'entità: Si concentra su risorse o entità specifiche ad alto rischio.

Caccia assistita da apprendimento automatico: Utilizza l'intelligenza artificiale per rilevare le anomalie e supportare l'analisi umana.

Quali sono i principali modelli di caccia alle minacce?

I modelli di caccia alle minacce includono:

Caccia basata sull'Intel: Utilizza informazioni esterne come CIO o indirizzi IP.

Caccia basata su ipotesi: Costruisce indagini a partire da intuizioni analitiche o contestuali.

Indagine con le IOA: Si concentra sul comportamento degli avversari e sui metodi di attacco.

Hunting basato sul comportamento: Rileva modelli di comportamento anomalo dell'utente o della rete.

Quali strumenti sono essenziali per la caccia alle minacce?

Gli strumenti chiave per una caccia efficace alle minacce includono:

Sistemi SIEM (Security Information and Event Management)

Soluzioni EDREndpoint Detection and Response)

NDR (piattaforme di rilevamento e risposta di rete)

Servizi MDR (Managed Detection and Response)

Piattaforme di analisi della sicurezza

Piattaforme di intelligence sulle minacce

Sistemi UEBA (User and Entity Behavior Analytics)

Questi strumenti aiutano ad aggregare i dati, a rilevare le anomalie e a supportare l'analisi umana.

In che modo il threat hunting è diverso dalla threat intelligence?

L'intelligence delle minacce raccoglie e analizza le informazioni esterne sulle minacce, come i metodi di attacco e le vulnerabilità. La caccia alle minacce utilizza queste informazioni per cercare attivamente le minacce all'interno dell'ambiente di un'organizzazione. La caccia alle minacce è pratica e proattiva, mentre l'intelligence sulle minacce è principalmente guidata dai dati e strategica.

Cos'è il RetroHunting e perché è importante?

Il RetroHunting è la pratica di rianalizzare i dati raccolti in precedenza utilizzando informazioni aggiornate sulle minacce. Aiuta a rilevare le minacce che non sono state rilevate durante l'analisi in tempo reale. Questo metodo è particolarmente utile quando si tratta di sistemi che scartano i dati dopo l'elaborazione in tempo reale, come alcuni IDS o strumenti di analisi in streaming.

Cosa sono i TTP nella cybersecurity?

TTP è l'acronimo di Tactics, Techniques, and Procedures (tattiche, tecniche e procedure):

Tattica: Gli obiettivi dell'attaccante (ad esempio, il furto di dati).

Tecniche: I metodi utilizzati per raggiungere tali obiettivi (ad esempio, il phishing).

Procedure: Le fasi o gli strumenti specifici utilizzati dall'attaccante.

L'analisi delle TTP aiuta i team di sicurezza a rilevare gli schemi e ad anticipare le azioni future, rendendo il rilevamento delle minacce più strategico ed efficace.

Cosa significa ridurre il tempo di permanenza nella cybersecurity?

Il tempo di permanenza è il lasso di tempo in cui un attore minaccia rimane inosservato in un sistema. La riduzione del tempo di permanenza minimizza il danno potenziale identificando le minacce prima nel ciclo di vita dell'attacco. La caccia alle minacce svolge un ruolo fondamentale nella riduzione del tempo di permanenza attraverso il rilevamento e la risposta tempestivi.

Quali sono alcuni esempi di threat hunting nella pratica?

- Rilevamento di movimenti laterali: Identificazione dei tentativi di accesso non autorizzato attraverso gli endpoint.

Identificare il malware furtivo: indagare il traffico di rete anomalo verso domini sconosciuti.

Caccia alle minacce interne: Individuare i comportamenti insoliti degli account utente privilegiati.

Rilevamento della persistenza dei backup: Verifica delle tecniche di persistenza e scoperta del malware nascosto.

In che modo la caccia alle minacce rafforza la sicurezza informatica?

La caccia alle minacce migliora la sicurezza informatica consentendo alle organizzazioni di rilevare le minacce che eludono le difese automatiche. Migliora la risposta agli incidenti, riduce i tempi di attesa e supporta una cultura proattiva della sicurezza.