MetaDefender Plugin Jenkins

Prima di rilasciare la vostra applicazione al pubblico, controllate le vostre build Jenkins per verificare la presenza di malware e segreti.

Grazie alle funzionalità complete della piattaforma MetaDefender - che comprende oltre 30 motori antivirus leader, Deep CDR e Proactive DLP- il plugin MetaDefender per Jenkins esegue una scansione approfondita del codice sorgente e degli artefatti alla ricerca di eventuali minacce. Viene avvisato di ogni potenziale problema e costruisce protezioni automatiche per prevenire l'insorgere di malware e la perdita di dati sensibili.

Istruzioni per l'integrazione del plugin MetaDefender Jenkins

Installare il plugin

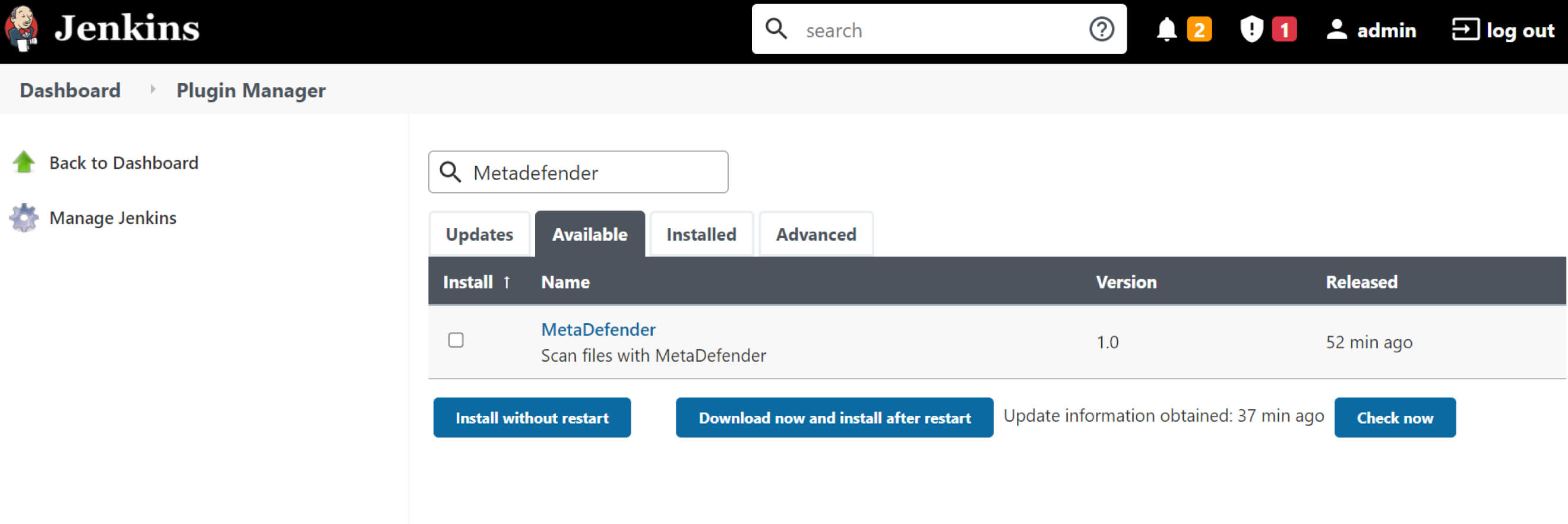

Dall'interfaccia web di Jenkins:

- Andare a Gestire Jenkins > Gestire i plugin

- Fare clic sulla scheda Disponibile

- Cerca per MetaDefender > selezionare MetaDefender

- Fare clic su Installa senza riavviare. Assicuratevi di selezionare la casella "Riavvia Jenkins quando l'installazione è completata e non ci sono lavori in esecuzione".

Per confermare che il plugin è installato:

- Accedere a Jenkins

- Andare a Gestire Jenkins > Gestire i plugin

- Fare clic sulla scheda Installato > cercare il pluginMetaDefender .

Recuperare la chiaveAPI di MetaDefender Cloud

Saltate questo passaggio se state già utilizzando MetaDefender Core

Registrate un account all'indirizzo https://portal.opswat.com e ottenete gratuitamente la chiave API (consultate le limitazioni della chiave utente gratuita all'indirizzo https://metadefender.opswat.com/licensing). È possibile aggiornare la licenza o acquistare un prodotto on-premise per ottenere le funzionalità e le capacità complete della suite MetaDefender .

Creare un progetto di prova

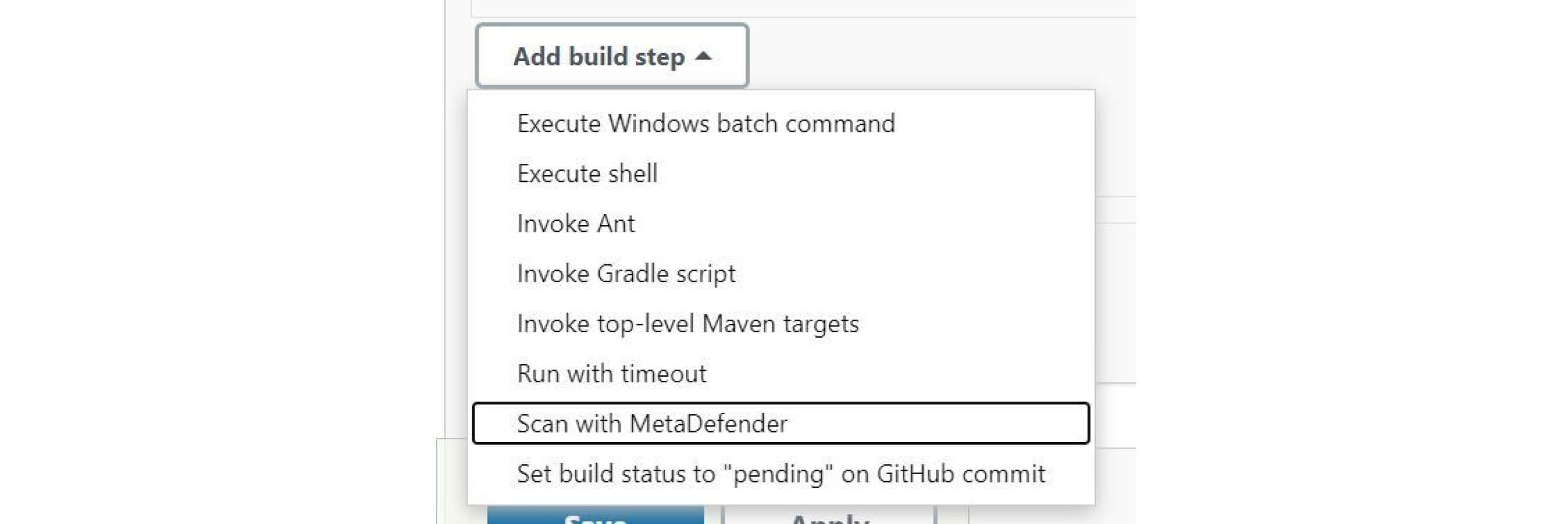

Nella barra dei menu a sinistra, fare clic su Nuovo elemento e creare il progetto di test. In Build, creare un passo di compilazione (ad esempio, Execute Windows batch command) per generare un piccolo file.

Aggiungere "Scan with MetaDefender" come passo di compilazione o come azione o pipeline di post-costruzione alla configurazione di compilazione. Fare clic su Aggiungi passo di compilazione e selezionare Scansione con MetaDefender.

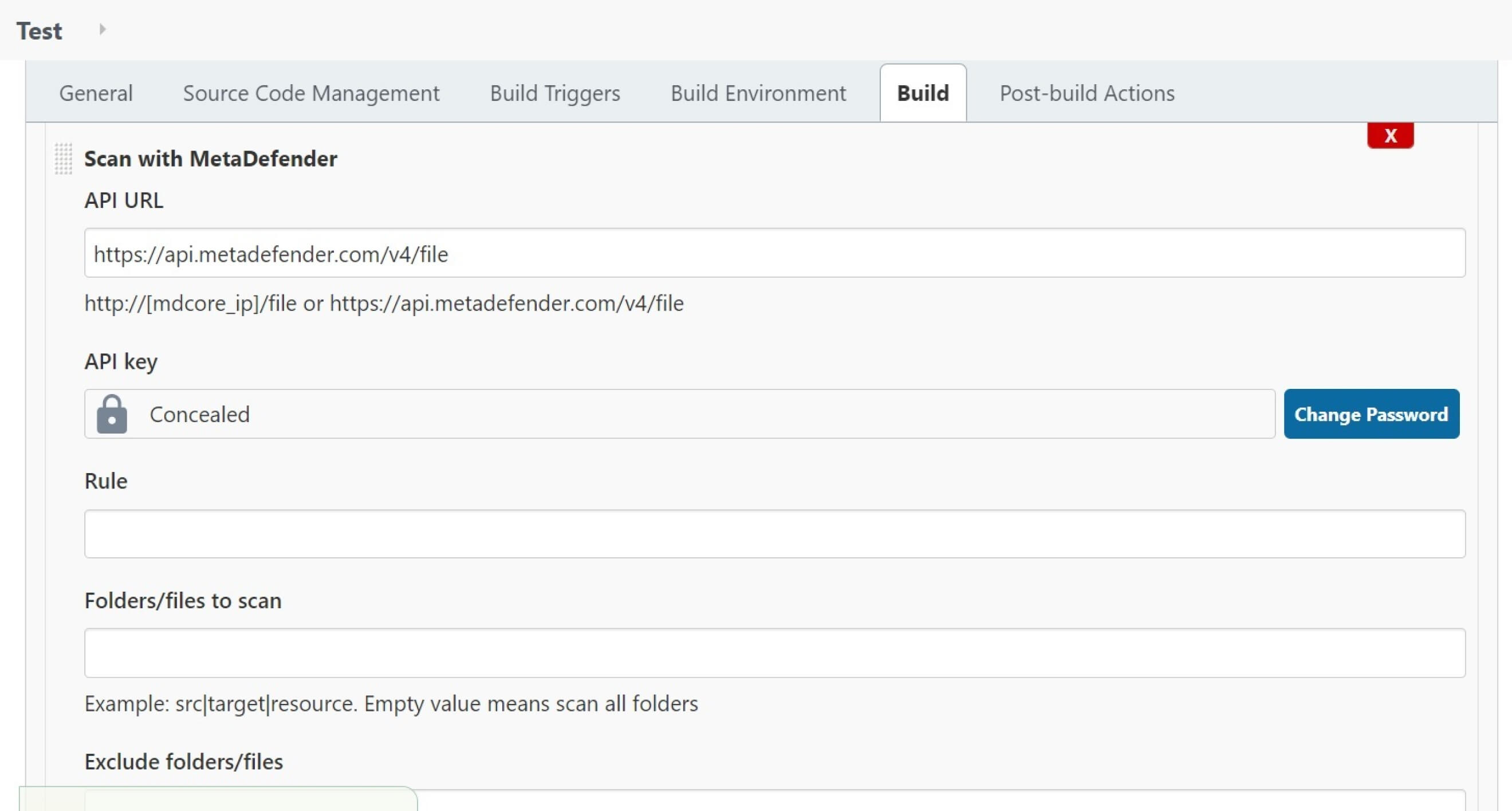

Compilare i dettagli della configurazione:

- URLAPI : URL di scansione MetaDefender Core o MetaDefender Cloud

- ApiKey: MetaDefender API Chiave

- Regola: Definire le regole che si desidera scansionare con MetaDefender

- Scansione privata: Applicabile solo agli utenti a pagamento su MetaDefender Cloud

- Cartelle/file da analizzare: Per specificare le cartelle o i file da analizzare, è possibile definire più elementi, separati dal pipe "|" (ad esempio, src|resources).

- Escludere cartelle/file dalla scansione: Per specificare le cartelle o i file da escludere dalla "sorgente", è possibile definire più elementi, separati dalla virgola "|" (ad esempio, .git|.idea).

- Timeout di scansione per file: Impostare il timeout di scansione desiderato per ogni file

- Contrassegnare la compilazione come "fallita" se viene rilevata una minaccia: La compilazione verrà contrassegnata come fallita se vengono riscontrati problemi.

- Creare un file di log: Creare metadefender-plugin.log per risolvere i problemi.

È possibile iniziare i test impostando Jenkins per estrarre il codice sorgente da un repo GitHub che contiene un file di test EICAR (ad esempio,https://github.com/fire1ce/eicar-standard-antivirus-test-files). Per i test, deselezionare la casella "Mostra solo i risultati della scansione bloccata", in modo da poter vedere i risultati completi.

Attivare la costruzione e visualizzare i risultati della scansione

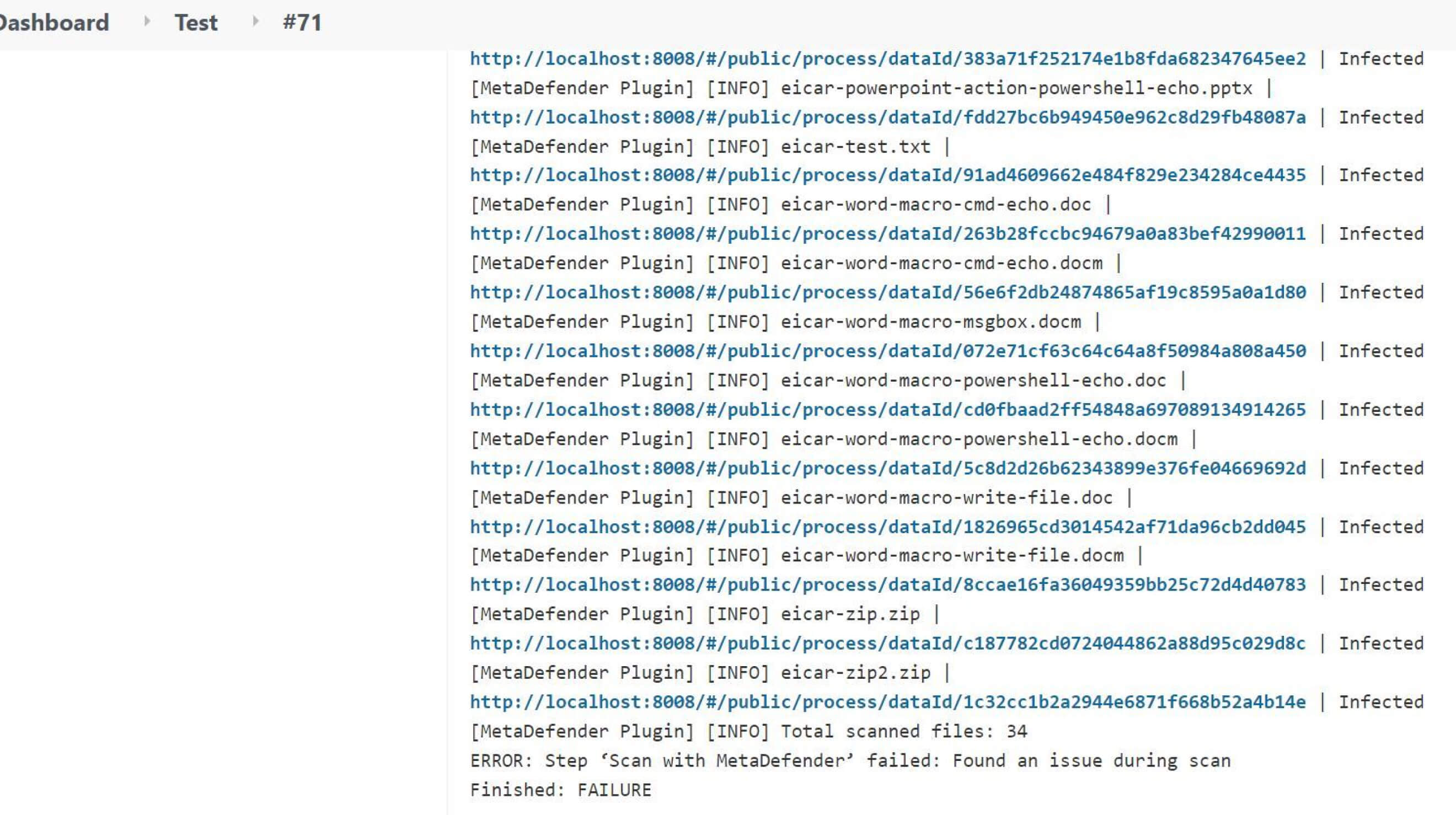

Dopo aver impostato il progetto, eseguire la compilazione, quindi selezionare Console Output per visualizzare i risultati della scansione.

Per il test della pipeline, è possibile utilizzare l'esempio riportato di seguito per generare un file EICAR ed eseguire la scansione. La compilazione dovrebbe fallire nella fase di "scansione" a causa di una minaccia rilevata.

Nota: lo script utilizza una funzione statica, hudson.util.Secret.fromString, per convertire la stringa in segreto, quindi è necessario approvare la funzione o deselezionare "Use Groovy Sandbox".

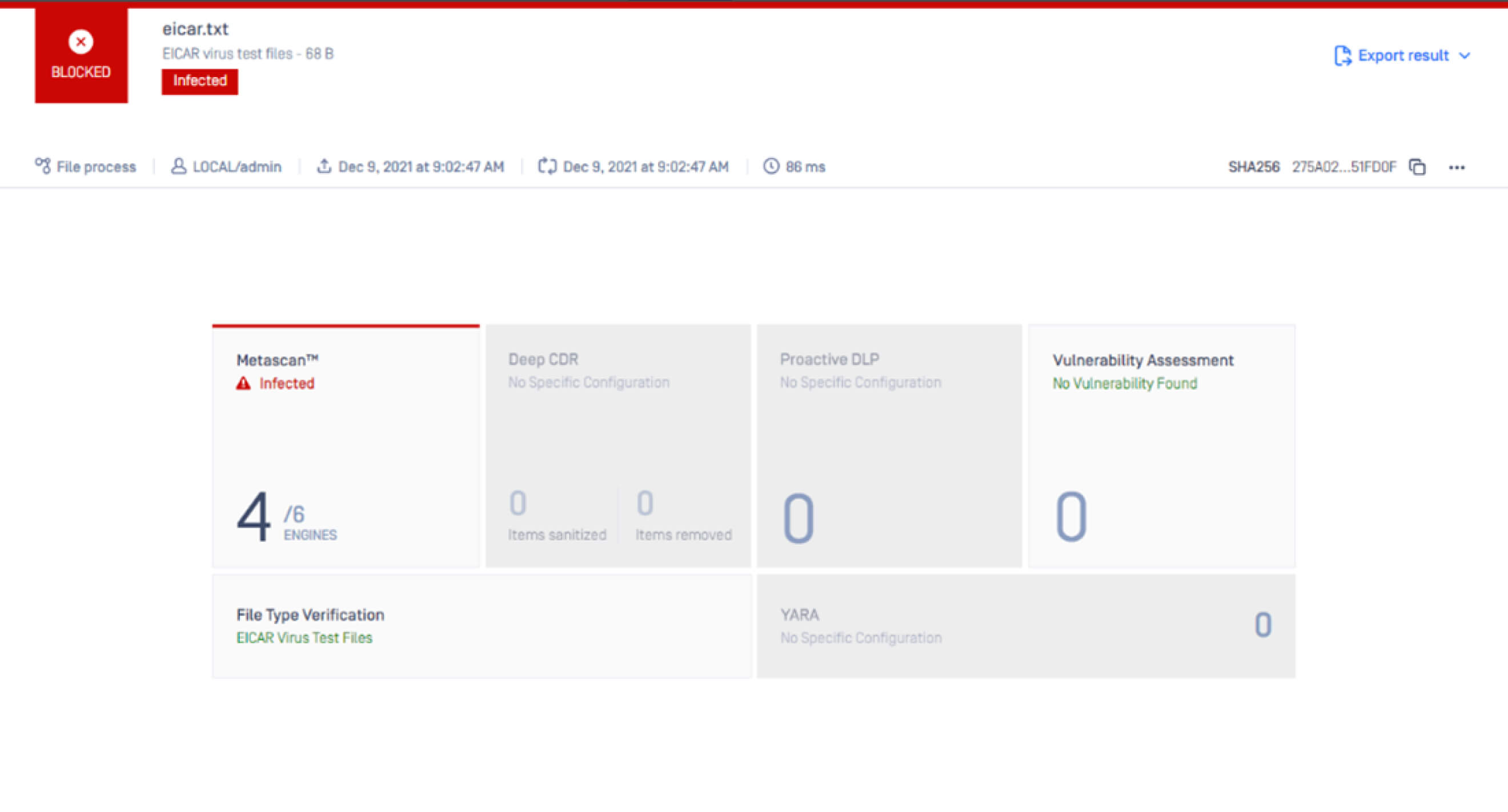

È inoltre possibile visualizzare i risultati della scansione in MetaDefender Core :