I file PDF sono ampiamente utilizzati per la condivisione di documenti su più piattaforme di collaborazione, fornendo un formato affidabile per qualsiasi cosa, dai rapporti aziendali alla produttività degli utenti finali. Tuttavia, la loro ubiquità li rende anche un bersaglio favorevole per i criminali informatici. I PDF dannosi possono sfruttare gli utenti ignari incorporando contenuti dannosi o sfruttando le funzionalità dei PDF in modi pericolosi.

La crescente minaccia delle minacce informatiche legate ai PDF

I file PDF sono tra i tipi di file più comunemente sfruttati per i cyberattacchi, con attori malintenzionati che li utilizzano per distribuire malware pericolosi come WikiLoader, Ursnif e DarkGate. Recenti statistiche e rapporti indicano un aumento significativo degli attacchi di malware basati su PDF, rendendo fondamentale la comprensione dei rischi per la sicurezza associati ai file PDF.

Secondo un rapporto di Palo Alto Networks, il 76% delle campagne di malware basate su e-mail ha sfruttato gli allegati PDF come vettore di infezione iniziale. Gli aggressori hanno privilegiato i PDF a causa della loro diffusione e della capacità di incorporare codice dannoso che aggira i tradizionali software antivirus.

Secondo la società di sicurezza Proofpoint, gli attacchi di phishing che utilizzano PDF dannosi sono cresciuti del 13% tra il 2022 e il 2023. Questi attacchi spesso prevedono l'inserimento di link o moduli dannosi all'interno del PDF per rubare credenziali di accesso o informazioni finanziarie sensibili.

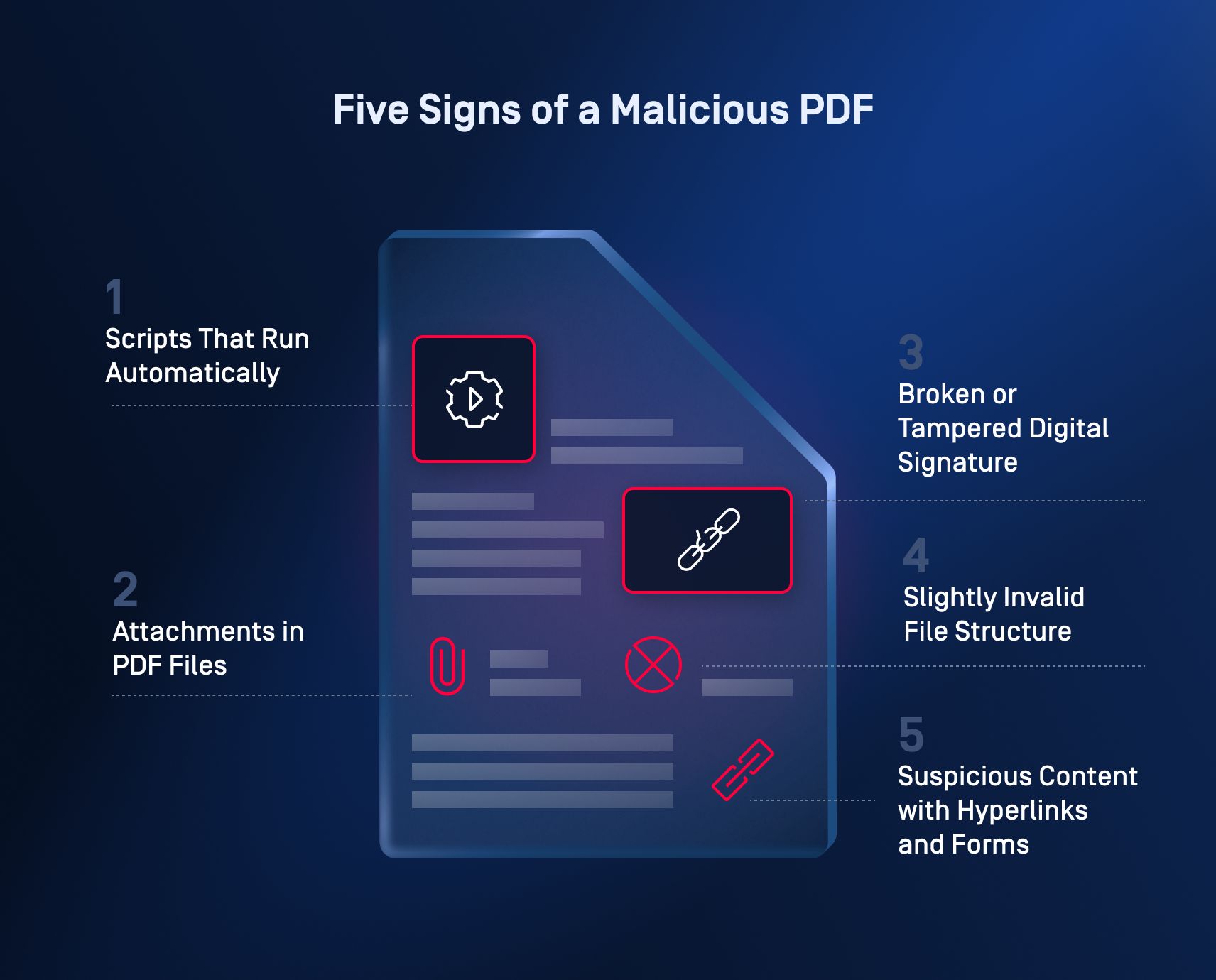

Cinque segni di un PDF maligno

1. Script che vengono eseguiti automaticamente

Il codice JavaScript incorporato nei PDF consente agli aggressori di iniettare codice dannoso che viene eseguito all'apertura del documento.

Segnali di pericolo:

- Pop-up inattesi

- Interazioni di sistema e

- Esecuzione di script non autorizzati

2. Allegati nei file PDF

Gli allegati PDF potrebbero essere mascherati da contenuti legittimi, ma all'apertura potrebbero infettare il dispositivo dell'utente.

Segnali di pericolo:

- Allegati inaspettati

- File eseguibili (.exe, .bat o .scr)

- PDF che richiedono il download senza contesto

3. Firma digitale rotta o manomessa

La firma digitale non è più valida o è stata compromessa, il che indica che il contenuto firmato è stato alterato o manomesso.

Segnali di pericolo:

- Firma digitale rotta

- Avvisi di manomissione dal lettore PDF

- Informazioni sui firmatari non corrispondenti o non chiare

4. Struttura del file leggermente non valida

Manipolare la tabella XREF per fare riferimento a oggetti dannosi, nascondere componenti dannosi, causare buffer overflow e consentire l'esecuzione di codice dannoso.

Segnali di pericolo:

- Strutture di file corrotte o non valide rilevate dagli strumenti PDF

- Comportamento insolito durante l'interazione con il PDF, come ad esempio: tempi di caricamento lenti, crash inspiegabili.

- Rimorchi multipli o voci false progettate per confondere i parser

5. Contenuti sospetti con collegamenti ipertestuali e moduli

I PDF contengono collegamenti ipertestuali di phishing che portano a siti Web dannosi, nascondono collegamenti pericolosi dietro testi o pulsanti dall'aspetto legittimo, raccolgono informazioni personali sensibili attraverso moduli incorporati.

Segnali di pericolo:

- Collegamenti ipertestuali che puntano a URL sospetti o sconosciuti

- Moduli che richiedono informazioni sensibili senza uno scopo legittimo

- Reindirizzamenti inaspettati a siti web esterni dopo aver fatto clic su collegamenti o pulsanti all'interno del PDF.

Prevenite le minacce informatiche legate ai PDF con Deep CDR™.

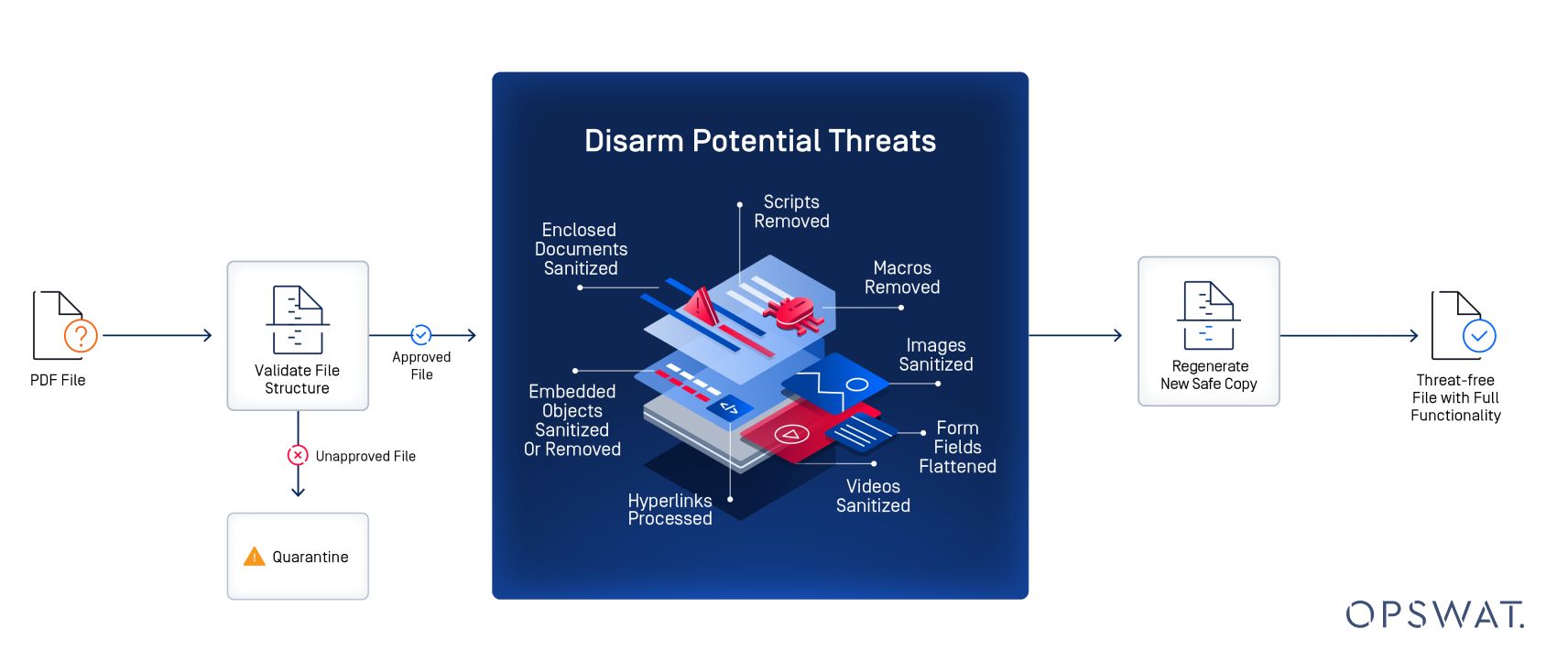

Uno dei modi più efficaci per prevenire le minacce informatiche diffuse dai PDF è l'utilizzo della tecnologia Deep CDR . A differenza dei software antivirus basati sul rilevamento, Deep CDR adotta un approccio proattivo, eliminando gli elementi potenzialmente dannosi dai file e garantendo che vengano forniti solo contenuti sicuri da utilizzare.

1. Tipo di file e controllo di coerenza

Deep CDR inizia verificando che il tipo e l'estensione del file corrispondano al contenuto effettivo. In questo modo si evita che i file dannosi vengano camuffati da PDF.

2. Creazione di un file segnaposto sicuro

Viene generato un file segnaposto per contenere gli elementi sicuri. Questo file mantiene lo stesso layout, metadati e struttura dell'originale, senza i componenti a rischio.

3. Rimozione di contenuti dannosi

Gli elementi potenzialmente pericolosi, come JavaScript, macro o eseguibili incorporati, vengono rimossi. Solo i contenuti sicuri, come testo e immagini, vengono trasferiti nel file segnaposto, preservando la struttura del documento, comprese tabelle e cornici.

4. Controllo dell'integrità

Il file appena ricostruito viene sottoposto a test di integrità per confermare che funziona correttamente ed è privo di codice dannoso, garantendo agli utenti di interagire con esso in modo sicuro.

5. Quarantena del file originale

Il file originale, che potrebbe ancora contenere elementi dannosi, viene messo in quarantena per un'ulteriore analisi o per uno smaltimento sicuro, evitando potenziali rischi.

Prevenire gli attacchi Zero-Day

Deep CDR non si basa sul rilevamento di firme di malware note, il che lo rende efficace contro le minacce zero-day, ovvero i tipi di malware nuovi o sconosciuti che non sono ancora stati identificati dagli strumenti di sicurezza tradizionali.

Protezione contro i collegamenti ipertestuali e i moduli incorporati

Deep CDR esegue anche la scansione e la sanificazione dei collegamenti ipertestuali o dei moduli incorporati nei PDF, assicurando che qualsiasi collegamento potenzialmente dannoso venga disattivato o sostituito. Questo aiuta a prevenire i tentativi di phishing e il reindirizzamento non autorizzato a siti web dannosi.

Protezione proattiva

A differenza dei metodi reattivi basati sul rilevamento, Deep CDR blocca le minacce prima ancora che raggiungano il sistema dell'utente.

Mantenere l'usabilità del documento

I contenuti essenziali come testo, immagini e moduli statici vengono preservati, consentendo agli utenti di interagire con il documento senza rischi.

Proteggete la vostra organizzazione dalle minacce provenienti dai PDF

L'aumento delle minacce informatiche diffuse tramite PDF, come indicato da recenti statistiche, rende fondamentale riconoscere i segnali di attività dannose all'interno dei documenti PDF. Dagli exploit JavaScript alle firme manomesse e ai collegamenti ipertestuali sospetti, la comprensione di queste bandiere rosse può aiutarvi a evitare di cadere vittime di attacchi informatici. Utilizzate sempre lettori PDF aggiornati, prestate attenzione ai contenuti con cui interagite ed evitate di aprire file provenienti da fonti non attendibili.

Siete pronti a migliorare la sicurezza della vostra organizzazione con la tecnologia Deep CDR ?