Il settore manifatturiero critico è diventato la spina dorsale delle economie globali, fornendo beni e servizi essenziali che alimentano settori che vanno dall'assistenza sanitaria alla tecnologia. Ciò comprende la produzione di beni vitali come motori, componenti elettrici, apparecchiature mediche, veicoli e molti altri. Le interruzioni in quest'area possono avere effetti a cascata su vari settori e regioni. Tuttavia, man mano che la produzione diventa sempre più digitalizzata, il settore deve affrontare una serie di sfide per la sicurezza informatica, tra cui vulnerabilità tecnologiche e il potenziale di interruzioni significative derivanti da incidenti locali.

Il panorama delle minacce informatiche nel settore manifatturiero

Il panorama delle minacce è cresciuto e si è evoluto sia per i settori IT che OT. Nel 2023, la produzione ha rappresentato quasi un quarto di tutti gli attacchi informatici in tutto il mondo. Inoltre, il costo degli attacchi al settore manifatturiero è aumentato a un tasso esponenziale del 125% ogni anno, rendendolo uno degli obiettivi principali dei criminali informatici. Le ragioni includono:

- Sistemi legacy: molti processi di produzione dipendono da sistemi obsoleti o non aggiornati, il che crea vulnerabilità.

- Furto di proprietà intellettuale: concorrenti, criminali informatici o ex dipendenti scontenti potrebbero tentare di rubare progetti di prodotti, formule e brevetti di processo.

- Minacce interne: il personale autorizzato può abusare dei propri privilegi di accesso, danneggiando i dati proprietari o i controlli nelle operazioni di produzione critiche.

- Vulnerabilità Supply Chain : la dipendenza da catene di fornitura estese, su cui si basa la maggior parte degli stabilimenti di produzione, aumenta l'esposizione agli attacchi informatici.

- Effetti a cascata da altri settori: gli incidenti informatici in settori interconnessi come IT, servizi finanziari e comunicazioni possono avere ripercussioni negative sulle attività produttive.

Come possono i produttori salvaguardare le loro operazioni critiche?

Strategia 1: implementare una segmentazione di rete solida

Uno dei primi passaggi per proteggere un ambiente di produzione è la segmentazione della rete. Dividendo la rete in zone e condotti distinti, i produttori possono isolare i sistemi critici da quelli meno sicuri, riducendo il rischio di accesso non autorizzato.

Approccio all'implementazione:

- Creare zone di rete distinte in base ai requisiti di sicurezza

- Distribuire firewall tra reti IT e OT per proteggere i sistemi di produzione sensibili

- Stabilire protocolli di comunicazione sicuri tra i segmenti

- Monitorare il traffico tra le zone per rilevare potenziali minacce

- Implementare rigorosi controlli di accesso per la comunicazione tra segmenti

Strategia 2: Rafforzare Endpoint Sicurezza

Gli endpoint, come workstation e macchine, sono punti di ingresso comuni per le minacce informatiche. Queste vulnerabilità diventano particolarmente critiche quando i sistemi sono obsoleti o non patchati, dando potenzialmente agli aggressori il controllo sui processi di produzione essenziali.

Approccio all'implementazione:

- Distribuisci avanzato Endpoint Soluzioni di rilevamento e risposta

- Eseguire regolarmente un'ispezione approfondita dei pacchetti

- Integrare i feed di intelligence sulle minacce

- Eseguire valutazioni sistematiche della vulnerabilità

- Implementare un monitoraggio continuo per comportamenti anomali

- Mantenere rigorosi protocolli di gestione delle patch

Strategia 3: Secure Catene di fornitura con gestione del rischio

La produzione moderna si basa in larga misura su catene di fornitura complesse e interconnesse che creano molteplici punti di vulnerabilità. Un singolo attacco informatico a un fornitore potrebbe compromettere la produzione e la proprietà intellettuale nell'intera operazione di produzione.

Approccio all'implementazione:

- Sviluppare solidi quadri di gestione dei rischi di terze parti

- Eseguire audit regolari sulla sicurezza informatica dei fornitori

- Applicare la conformità agli standard del settore (NIST CSF, IEC 62443)

- Implementare strumenti di monitoraggio della sicurezza della supply chain

- Stabilire chiari requisiti di sicurezza per tutti i partner

- Eseguire valutazioni di sicurezza regolari delle integrazioni di terze parti

Strategia 4: Piani di risposta agli incidenti e di continuità aziendale

La capacità di rilevare, rispondere e recuperare da incidenti informatici è fondamentale per ridurre al minimo i tempi di inattività e mitigare i danni in caso di attacco. I produttori con una preparazione limitata spesso affrontano interruzioni prolungate e costi di recupero più elevati.

Approccio all'implementazione:

- Creare e mantenere piani dettagliati di risposta agli incidenti

- Implementare piattaforme SOAR (Security Orchestration, Automation, and Response)

- Eseguire regolarmente esercitazioni sul tavolo e test di penetrazione

- Sviluppare strategie complete di ripristino in caso di disastro

- Stabilire protocolli di comunicazione chiari per la risposta agli incidenti

- Test e aggiornamento regolari delle procedure di recupero

Strategia 5: consapevolezza e formazione sulla sicurezza informatica

I fattori umani rappresentano spesso l'anello più debole della sicurezza informatica, con minacce interne ed errori umani che rimangono sfide significative negli ambienti di produzione. Anche i controlli tecnici più avanzati possono essere compromessi da dipendenti non informati o non formati.

Approccio all'implementazione:

- Implementare programmi di formazione regolari sulla consapevolezza della sicurezza

- Eseguire simulazioni di spear phishing con feedback in tempo reale

- Stabilire chiare politiche e procedure di sicurezza informatica

- Formare i dipendenti sul RBAC (controllo degli accessi basato sui ruoli)

- Sviluppare protocolli di gestione dei dati adeguati

- Valutazione regolare dei livelli di consapevolezza della sicurezza dei dipendenti

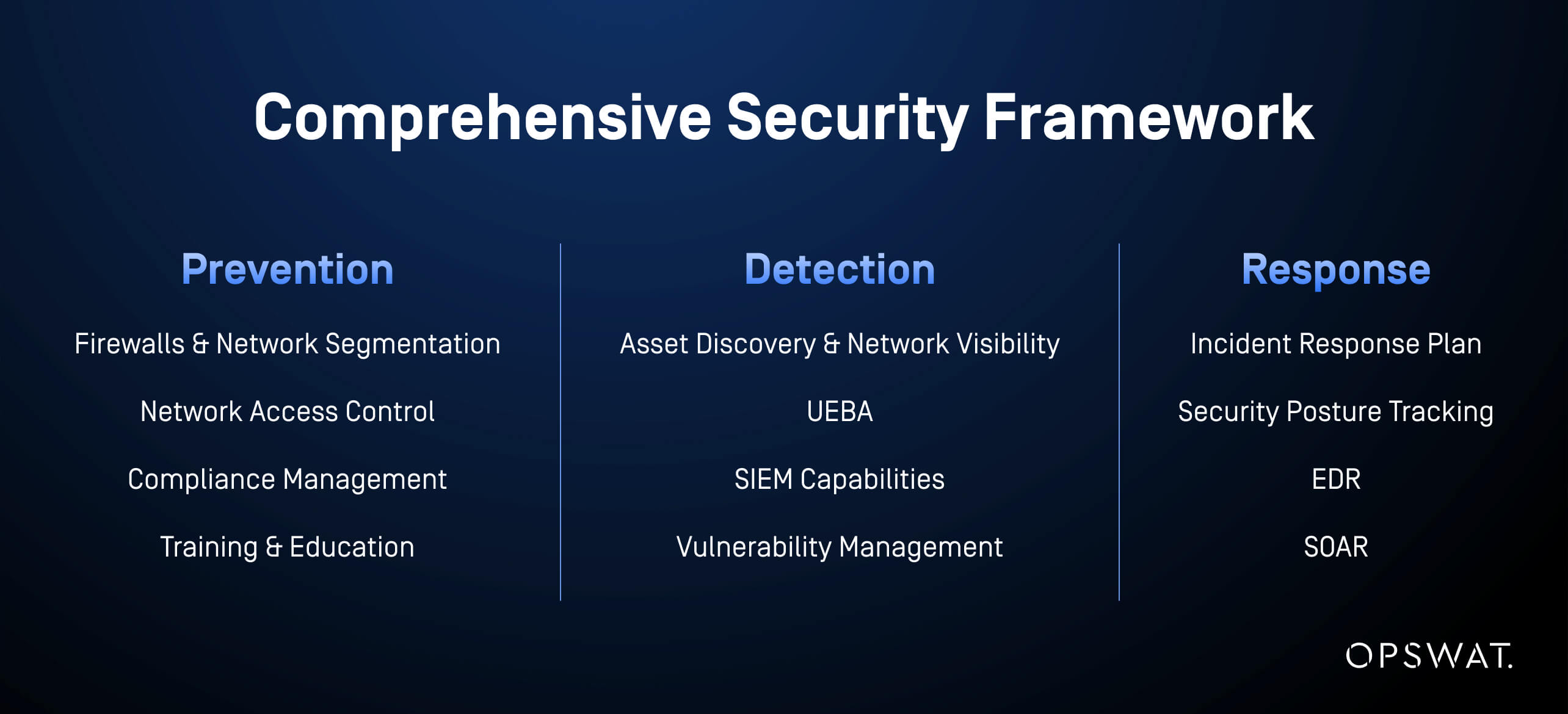

Una strategia di difesa a tre pilastri

La protezione degli ambienti di produzione critici richiede un approccio strategico e multistrato alla sicurezza. Le nostre strategie lavorano insieme per creare un framework di sicurezza completo e resiliente a tre pilastri che affronta le complesse sfide affrontate dalle moderne strutture di produzione.

Pronti a rafforzare la sicurezza della vostra produzione?

Mentre il settore manifatturiero continua ad abbracciare la trasformazione digitale, l'importanza di misure di sicurezza informatica robuste non può essere sopravvalutata. L'implementazione di strategie come la segmentazione della rete, il rafforzamento della sicurezza degli endpoint, la protezione delle supply chain, lo sviluppo di piani di risposta agli incidenti e la promozione di una cultura di consapevolezza della sicurezza informatica sono passaggi necessari per salvaguardare gli ambienti di produzione critici dalle minacce informatiche in evoluzione.

MetaDefender OT Security è progettato per affrontare queste sfide uniche affrontate dall'industria manifatturiera. Con funzionalità avanzate per il rilevamento delle minacce, il monitoraggio della rete e la gestione della conformità, MetaDefender OT Security aiuta le organizzazioni a proteggere le proprie infrastrutture critiche e a mantenere la continuità operativa.