La crescente frequenza e la sofisticazione degli attacchi informatici alle reti ICSIndustrial Control Systems) e OT (Operational Technology) destano notevoli preoccupazioni nelle industrie di tutto il mondo. Questi attacchi hanno dimostrato le vulnerabilità insite nelle infrastrutture critiche, causando gravi interruzioni operative e perdite finanziarie. Questo articolo evidenzia alcuni dei più importanti incidenti informatici ICS/OT, esaminando i loro vettori di attacco e scoprendo le correlazioni che possono informare le migliori pratiche di sicurezza informatica.

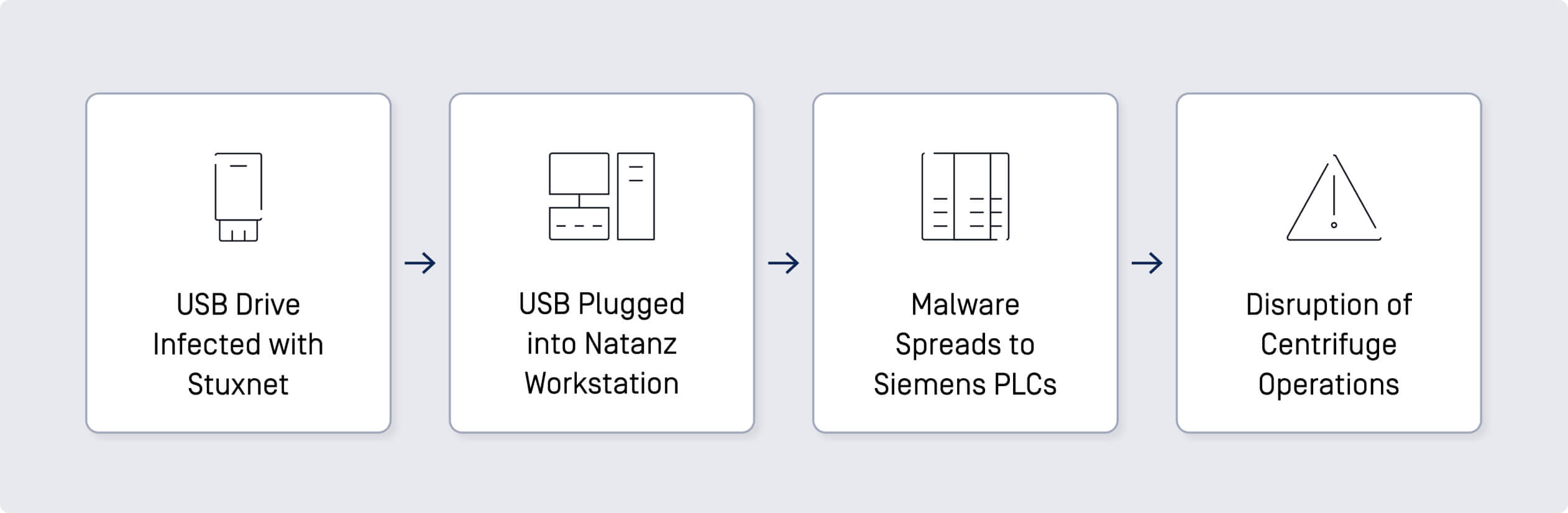

Attacco Stuxnet

Scoperto nel 2010, Stuxnet è uno dei più noti e sofisticati cyberattacchi che hanno preso di mira i sistemi ICS. Ha preso di mira in particolare l'impianto nucleare iraniano di Natanz, utilizzando vulnerabilità zero-day e diffondendosi attraverso le unità USB infette.

- Dispositivi USB dannosi: Il malware è stato introdotto nella struttura attraverso le unità USB infette. Una volta all'interno, si è diffuso al software Siemens Step7, utilizzato per programmare i sistemi di controllo industriale.

- Propagazione: Stuxnet ha sfruttato molteplici vulnerabilità zero-day e ha utilizzato un rootkit per nascondere la sua presenza sui sistemi infetti. Ha preso di mira i PLC (Controllori logici programmabili) di Siemens per alterare la velocità delle centrifughe, causandone il malfunzionamento e il degrado fisico.

L'attacco ha portato a una significativa interruzione delle capacità di arricchimento nucleare dell'Iran, ritardando il suo programma e danneggiando circa 1.000 centrifughe. Questo incidente ha evidenziato i rischi associati ai supporti fisici in ambienti sicuri.

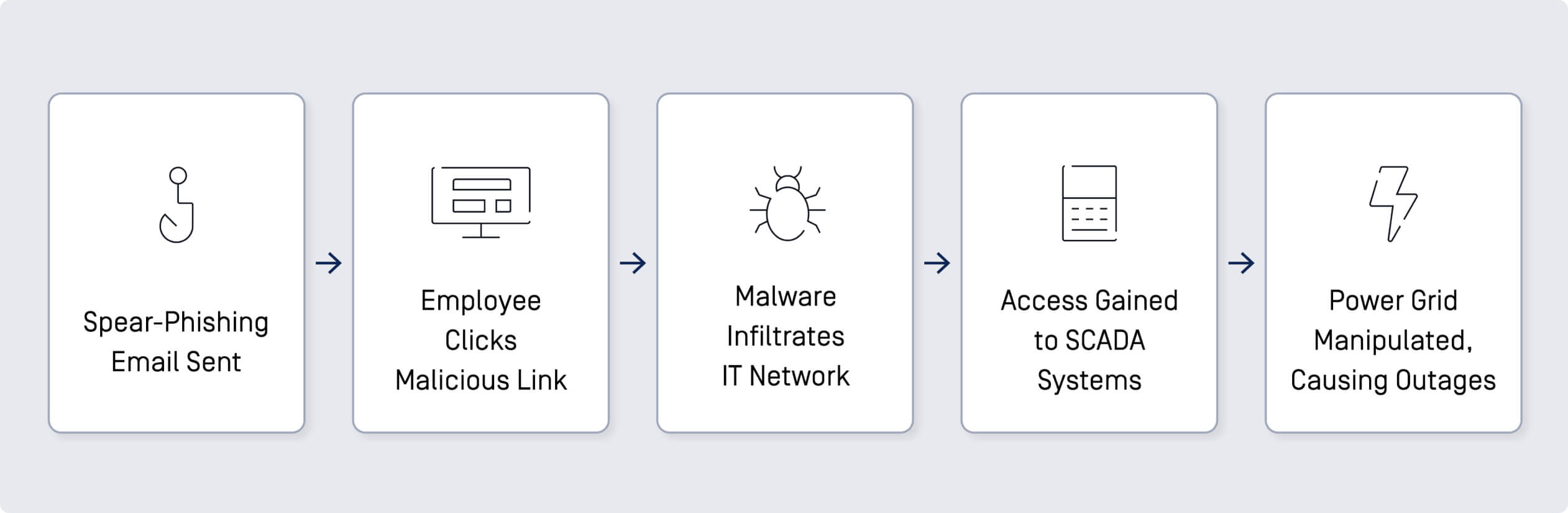

Attacco alla rete elettrica ucraina

Gli attacchi alla rete elettrica ucraina del dicembre 2015 e del dicembre 2016 sono esempi notevoli di attacchi cyber-fisici. Questi incidenti hanno coinvolto gruppi di minacce avanzate persistenti (APT) che hanno utilizzato metodi sofisticati per interrompere la fornitura di energia elettrica.

- Email di spear-phishing: Gli aggressori hanno inviato e-mail di spear-phishing ai dipendenti delle società elettriche ucraine. Queste e-mail contenevano allegati dannosi che, una volta aperti, installavano il malware BlackEnergy sui sistemi di destinazione.

- Compromissione della rete IT: una volta entrati nella rete IT, gli aggressori hanno utilizzato le credenziali rubate per accedere ai sistemi SCADA (Supervisory Control and Data Acquisition), che controllano la rete elettrica.

- Interferenza manuale: Gli aggressori hanno azionato manualmente gli interruttori, causando interruzioni di corrente in diverse regioni.

Gli attacchi hanno causato interruzioni di corrente, colpendo centinaia di migliaia di persone e mostrando l'impatto devastante dei cyberattacchi sulle infrastrutture critiche.

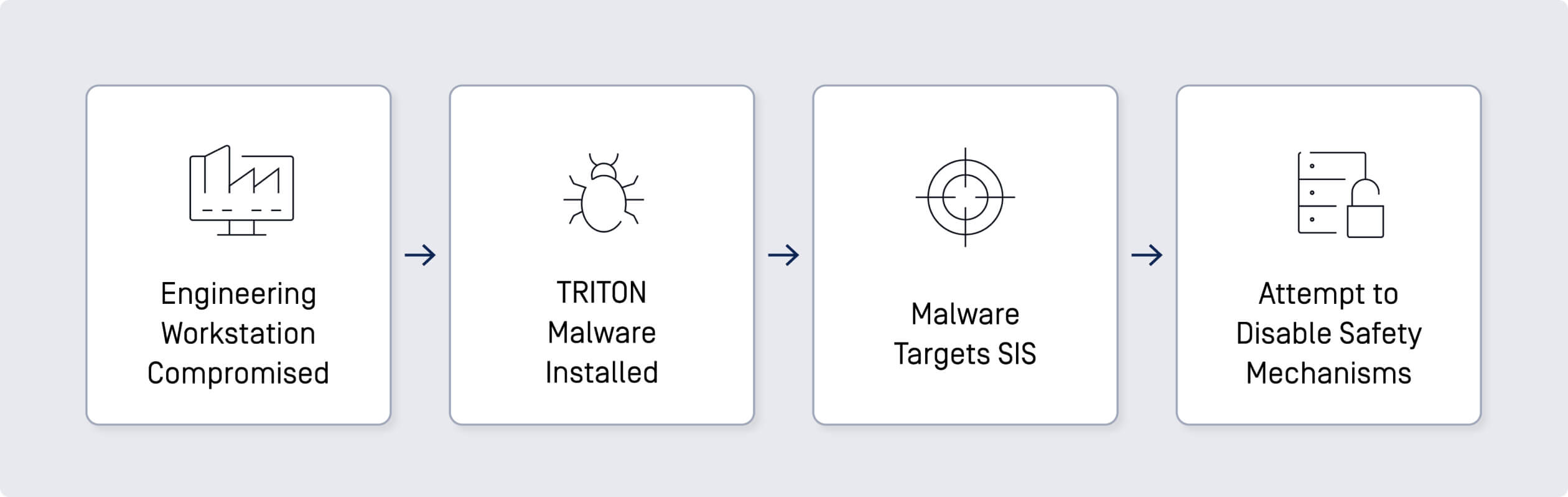

Attacco TRITON

Il malware TRITON, noto anche come TRISIS, ha preso di mira i SIS (sistemi di sicurezza strumentati) di un impianto petrolchimico in Arabia Saudita nel 2017. Questo malware è stato progettato per manipolare i controllori SIS, che sono fondamentali per il funzionamento sicuro dei processi industriali.

- Postazione di lavoro di ingegneria compromessa: Gli aggressori hanno avuto accesso a una workstation di ingegneria collegata al SIS tramite una VPN.

- Installazione del malware: Il malware è stato installato sui controllori SIS Triconex, nel tentativo di riprogrammarli per spegnere l'impianto o causare danni fisici.

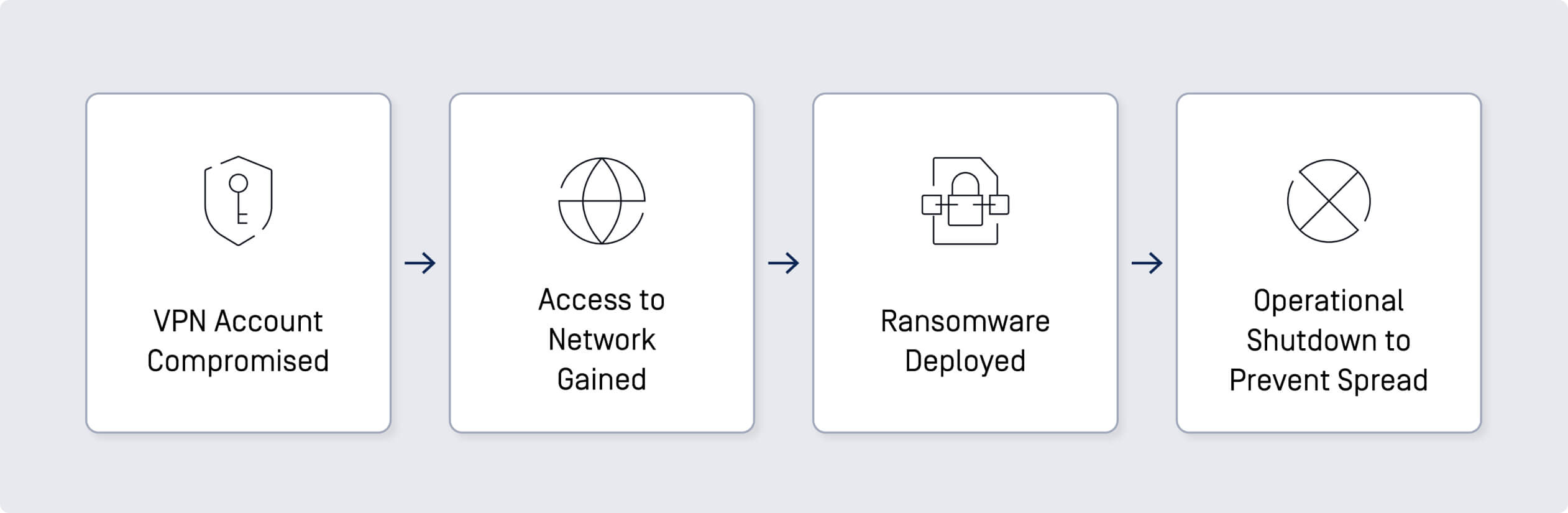

Attacco ransomware a Colonial Pipeline

Nel maggio 2021, la Colonial Pipeline, un importante oleodotto di carburante negli Stati Uniti, è stata colpita da un attacco ransomware attribuito al gruppo ransomware DarkSide. L'attacco ha interrotto le forniture di carburante negli Stati Uniti orientali.

- Account VPN compromesso: Gli aggressori hanno avuto accesso alla rete attraverso un account VPN compromesso, non più in uso ma ancora attivo.

- Distribuzione del ransomware: Una volta entrato, il ransomware ha crittografato i dati sulla rete, interrompendo le operazioni della pipeline.

L'attacco ha portato alla chiusura temporanea dell'oleodotto, causando una diffusa carenza di carburante e mettendo in evidenza le vulnerabilità delle infrastrutture critiche.

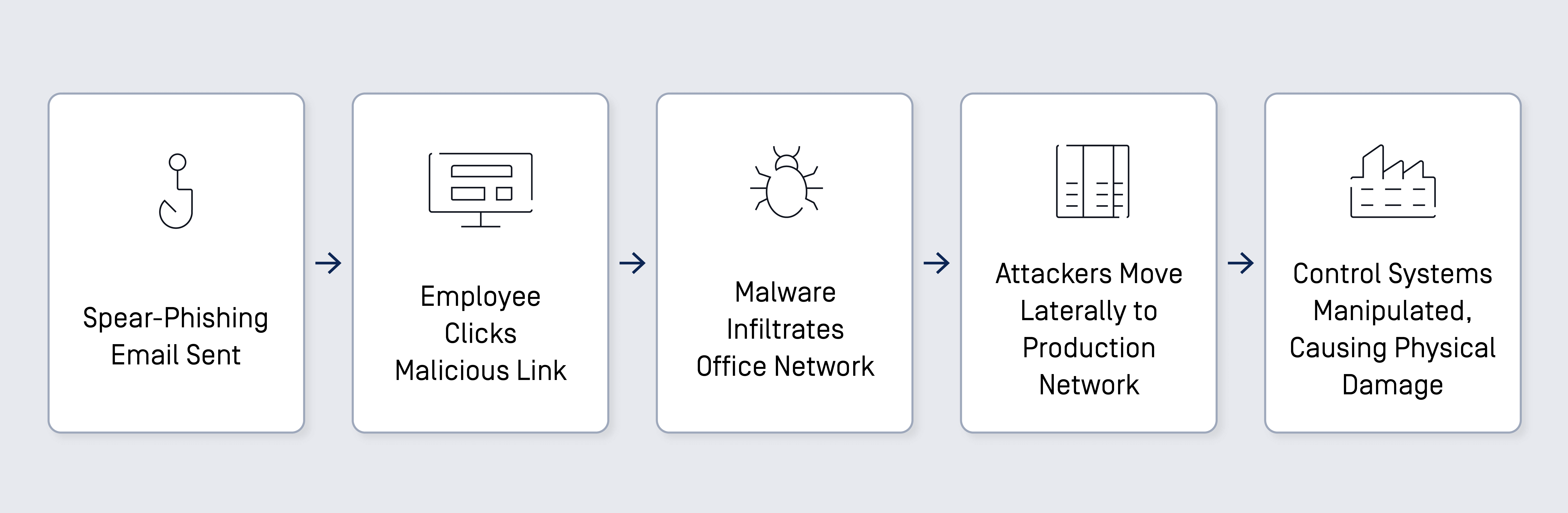

Attacco alle acciaierie tedesche

Nel 2014, un'acciaieria tedesca ha subito danni significativi a causa di un attacco informatico che ha mandato in tilt i suoi sistemi di controllo. Gli aggressori hanno utilizzato e-mail di spear-phishing per ottenere l'accesso alla rete degli uffici dell'impianto e poi si sono infiltrati nella rete di produzione.

- Email di spear-phishing: Gli aggressori hanno inviato e-mail di spear-phishing ai dipendenti, che hanno portato all'installazione di malware sulla rete dell'ufficio.

- Compromissione della rete IT: gli aggressori si sono spostati lateralmente dalla rete dell'ufficio alla rete di produzione.

- Manipolazione del sistema di controllo: Una volta entrati nella rete di produzione, gli aggressori hanno avuto accesso ai sistemi di controllo, causando danni ingenti a un altoforno.

L'attacco ha causato ingenti danni fisici all'acciaieria, evidenziando il potenziale devastante dei cyberattacchi ai sistemi di controllo industriale e la necessità critica di solide misure di sicurezza informatica.

Panoramica del vettore di attacco:

Principali risultati e implicazioni per la sicurezza informatica Industrial

I vettori di attacco comuni a questi incidenti degni di nota spesso coinvolgono l'errore umano, come ad esempio l'aver ceduto alle e-mail di phishing o aver lasciato gli strumenti di accesso remoto non protetti. Anche i supporti fisici, come le unità USB infette e gli account VPN compromessi, svolgono un ruolo significativo in queste violazioni. Questi punti di accesso evidenziano l'importanza fondamentale di implementare una piattaforma di cybersecurity completa che protegga da un'ampia gamma di minacce. Inoltre, il ruolo del fattore umano in questi attacchi sottolinea la necessità di una formazione continua dei dipendenti per riconoscere e rispondere efficacemente alle potenziali minacce informatiche. Combinando soluzioni tecnologiche avanzate con solidi programmi di sviluppo della forza lavoro, le organizzazioni possono migliorare la loro resilienza contro il panorama in evoluzione delle minacce informatiche che colpiscono gli ambienti ICS/OT.

Irfan Shakeel è un leader di pensiero, imprenditore e formatore nel campo della sicurezza informatica. Attualmente lavora come vicepresidente dei servizi di formazione e certificazione presso OPSWAT. Irfan ha permesso a una comunità di oltre 150.000 studenti di accedere alla sicurezza informatica e in precedenza ha fondato una piattaforma di formazione pionieristica chiamata eHacking.