All'inizio di settembre 2023, l'OPSWAT ha lanciato il Graduate Fellowship Program, che offre agli studenti laureati un'opportunità unica di studiare e affrontare le vulnerabilità della cybersicurezza del mondo reale che interessano i sistemi di infrastrutture critiche.

Per evidenziare i risultati del Graduate Fellowship Program di OPSWAT , siamo entusiasti di presentare una serie di blog di analisi tecnica incentrati su varie vulnerabilità ed esposizioni comuni (CVE), identificate e mitigate con le nostre tecnologie avanzate di rilevamento delle minacce.

In questo blog spiegheremo la CVE-2023-38831 di RARLAB WinRAR e come le organizzazioni possono difendersi dagli attacchi di sfruttamento CVE-2023-38831.

Informazioni su CVE-2023-38831

- WinRAR, un'utility per la compressione e l'archiviazione di file ampiamente adottata che supporta vari formati, vanta una base di utenti che supera i 500 milioni in tutto il mondo.

- Le versioni di RARLAB WinRAR precedenti alla v6.23 sono state recentemente identificate come vulnerabilità zero-day da Group-IB, sfruttate attivamente dai criminali informatici almeno dall'aprile 2023 in campagne mirate ai trader finanziari.

- Gli analisti di NVD hanno assegnato un punteggio CVSS di 7,8 HIGH a CVE-2023-38831, ufficialmente designato da MITRE Corporation il 15 agosto 2023.

Cronologia dello sfruttamento di WinRAR

Spiegazione della vulnerabilità di WinRAR

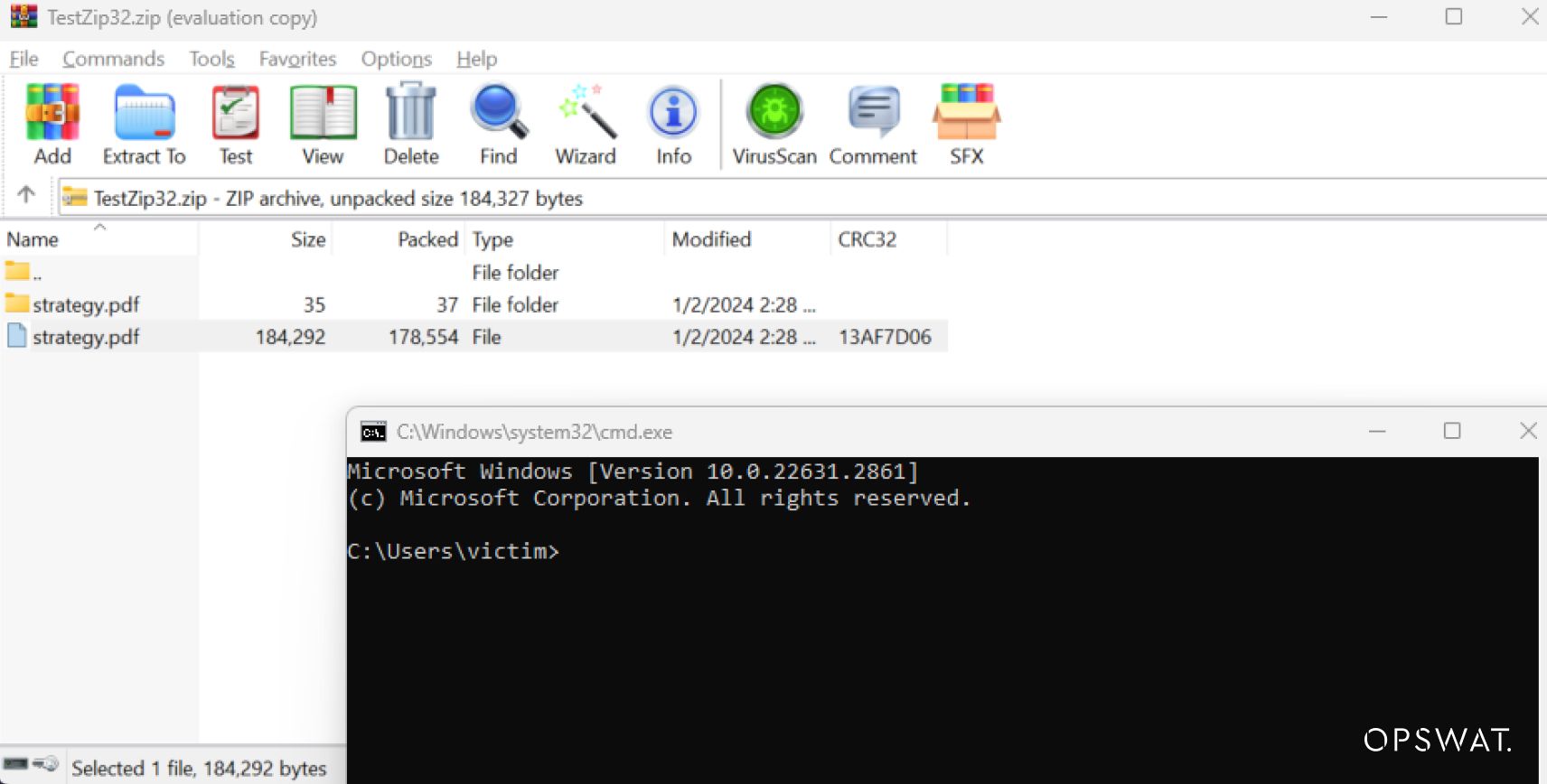

I borsisti OPSWAT hanno condotto un'analisi approfondita dello sfruttamento della vulnerabilità CVE-2023-38831, che interessa le versioni di WinRAR precedenti alla 6.23. Il contenuto dannoso comprende vari tipi di file ed è contenuto nel file ZIP.

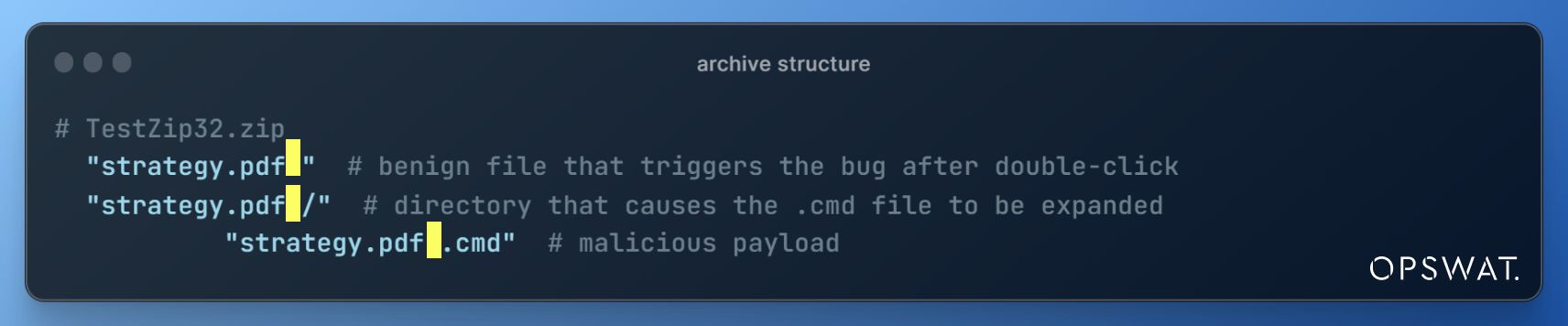

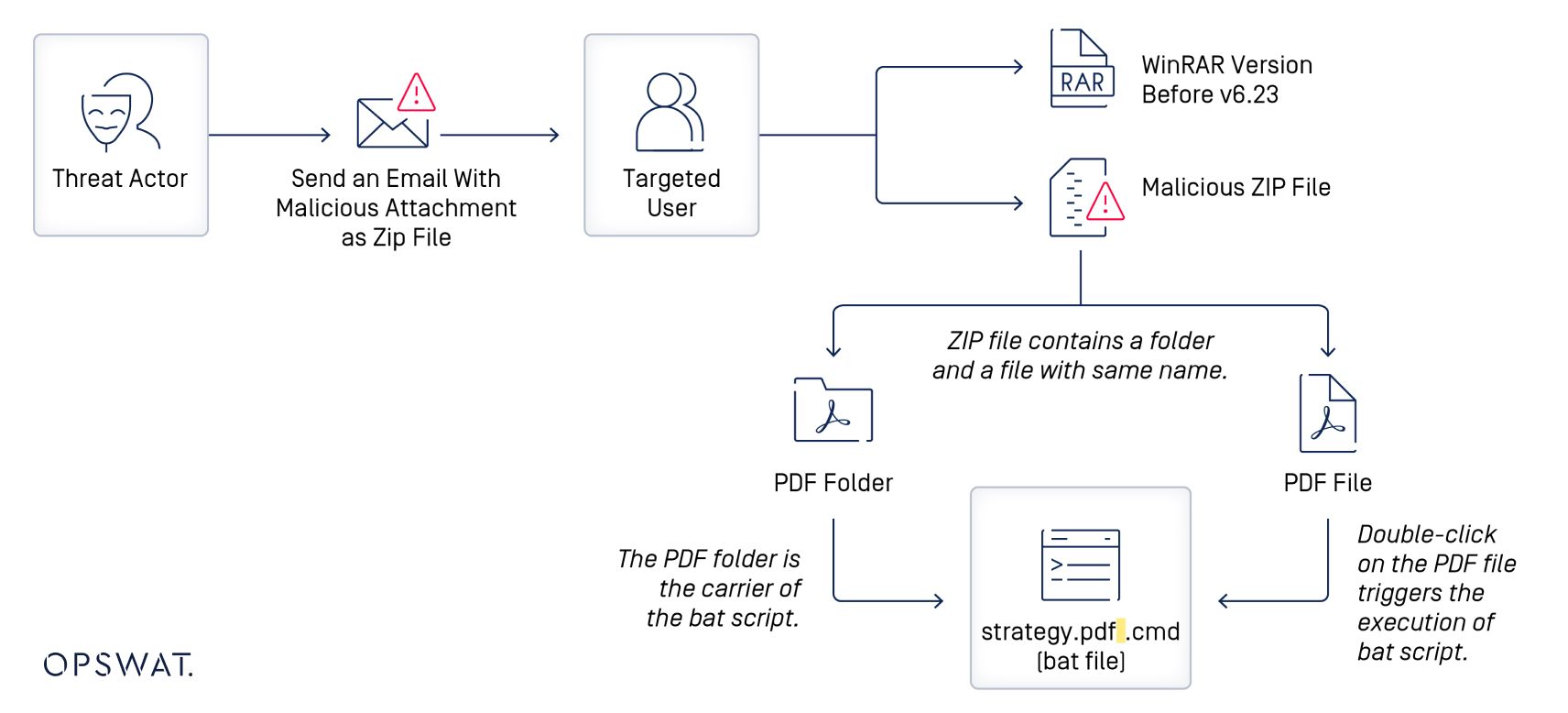

Per sfruttare CVE-2023-38831, gli attori delle minacce creano un file zip dannoso contenente file nocivi all'interno di una cartella che imita il nome di un file innocuo.

Sia il file innocuo che la cartella hanno uno spazio come ultimo carattere. Il file dannoso verrà collocato in una cartella il cui nome assomiglia molto a quello del file innocuo.

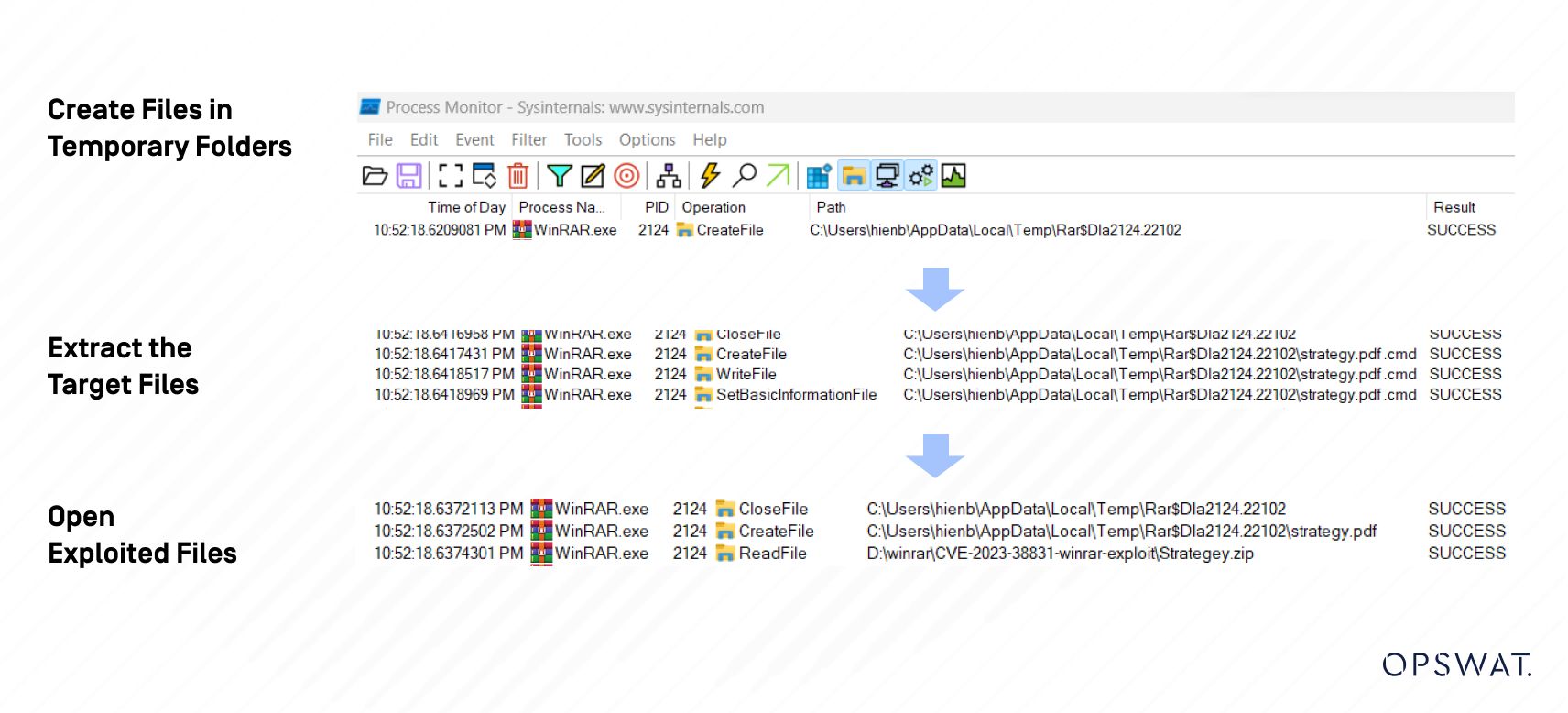

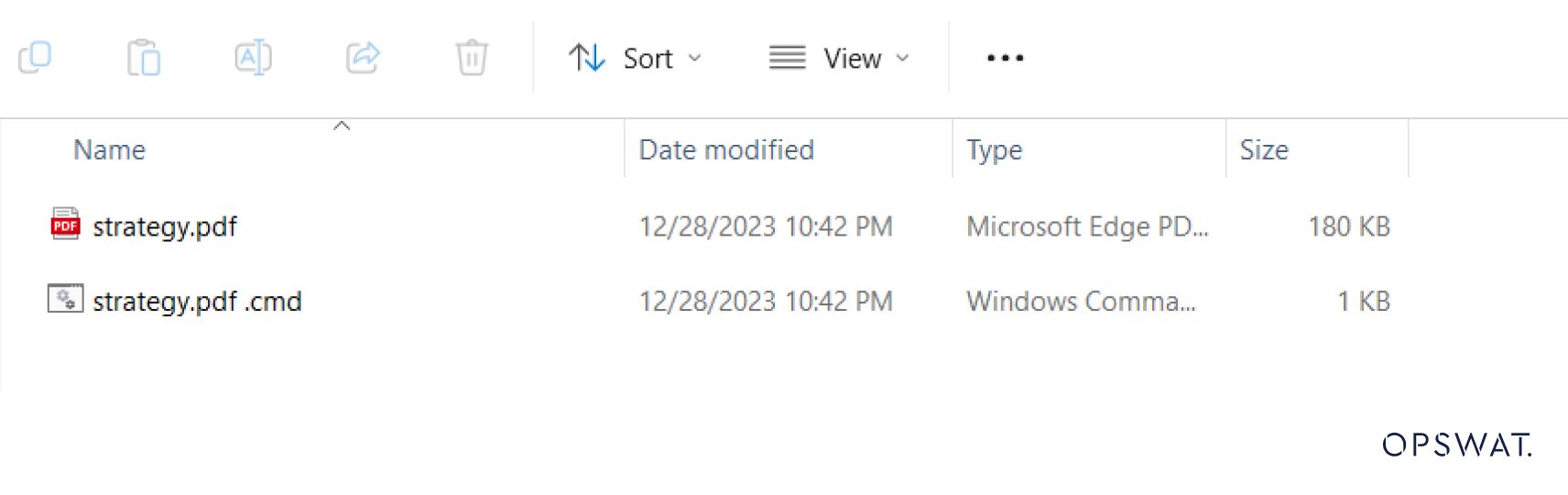

Quando gli utenti tentano di aprire il file benigno "strategy.pdf " utilizzando WinRAR, WinRAR procede all'estrazione di tutti i file con lo stesso nome del file di destinazione, depositandoli in una directory temporanea all'interno del percorso %TEMP%.

Se una directory ha lo stesso nome del file selezionato, l'estrazione comporterà l'estrazione nella cartella temporanea sia del file selezionato che dei file contenuti nella directory.

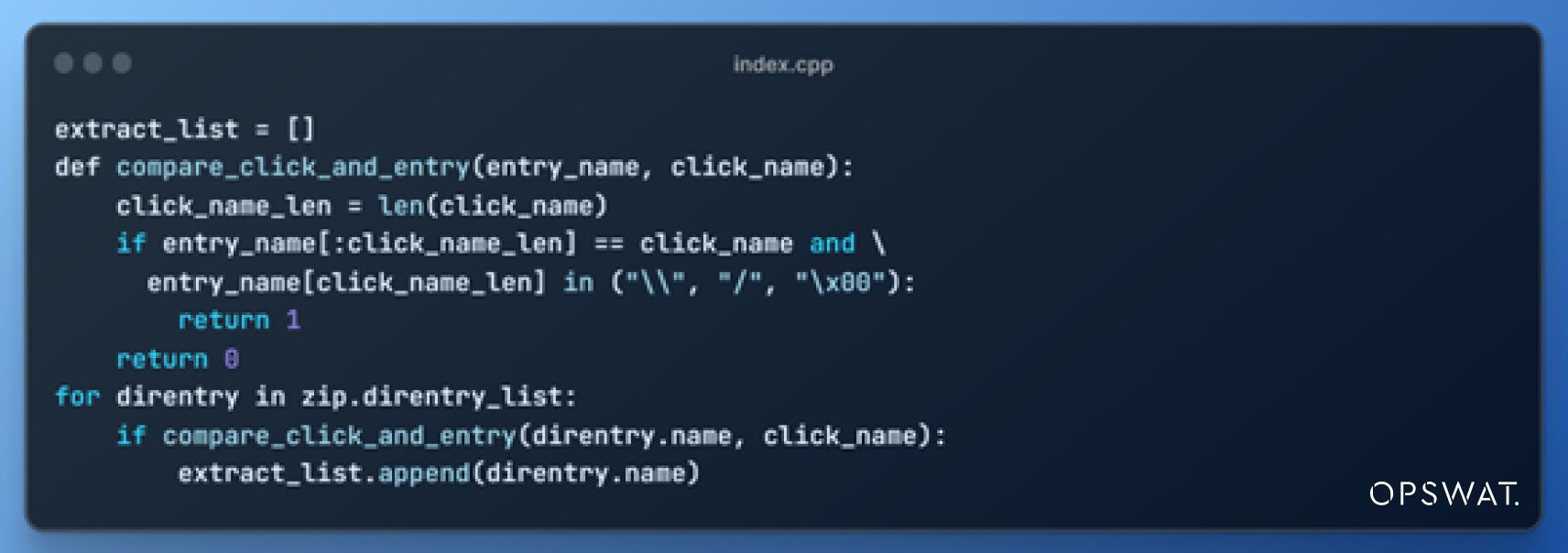

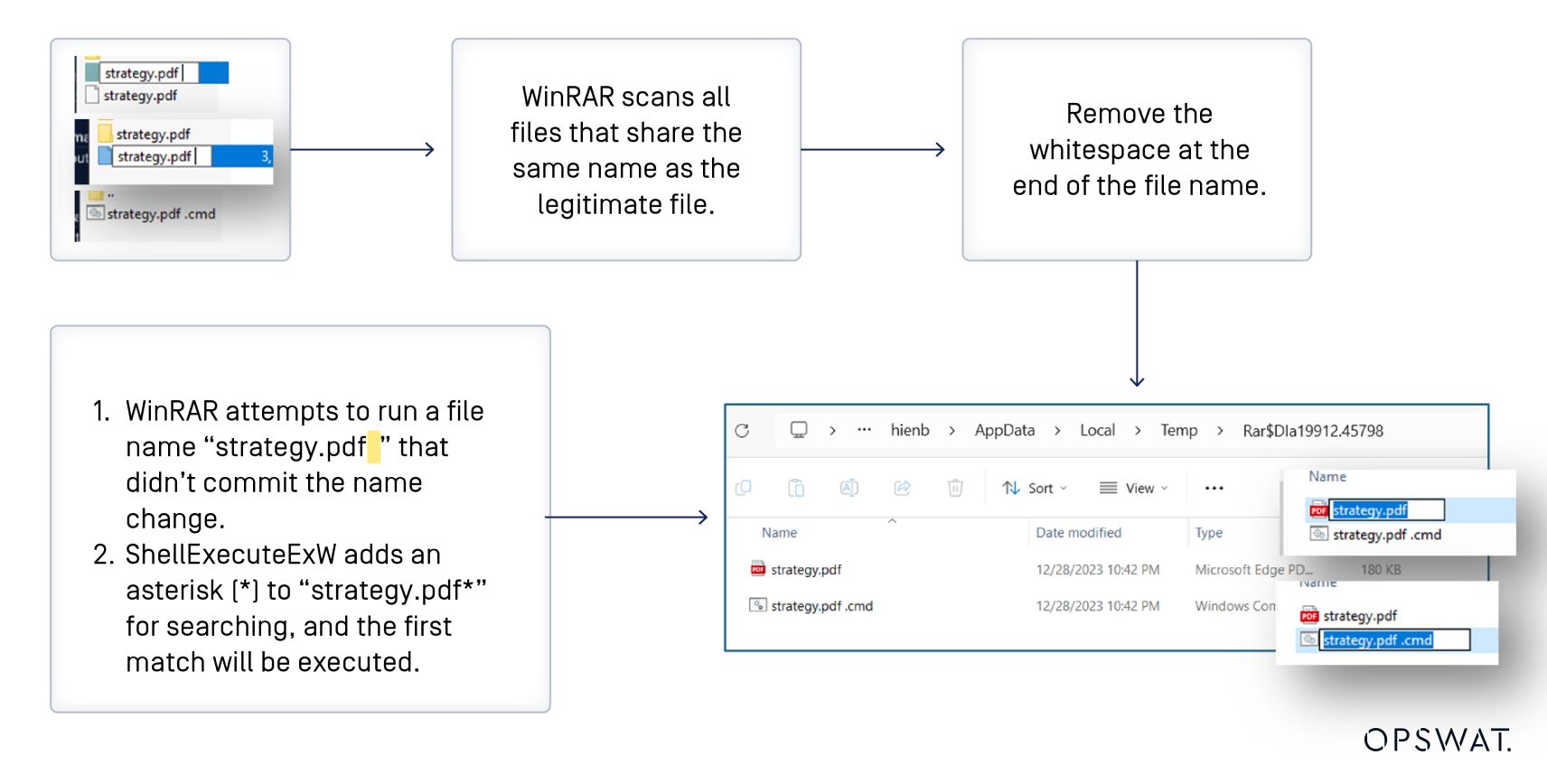

Il seguente pseudocodice illustra la logica di estrazione di WinRAR e determina se una voce di archivio deve essere estratta.

Durante il processo di scrittura del contenuto dei file, WinRAR regola i percorsi dei file eliminando gli spazi aggiunti attraverso una procedura nota come normalizzazione dei percorsi.

Dopo l'estrazione, WinRAR attiva l'esecuzione del file tramite ShellExecuteExW. Tuttavia, la funzione utilizza come input un percorso non normalizzato. L'ultimo carattere di spazio viene interpretato erroneamente come un asterisco, portando all'esecuzione del file "strategy.pdf ".cmd invece del file originariamente selezionato.

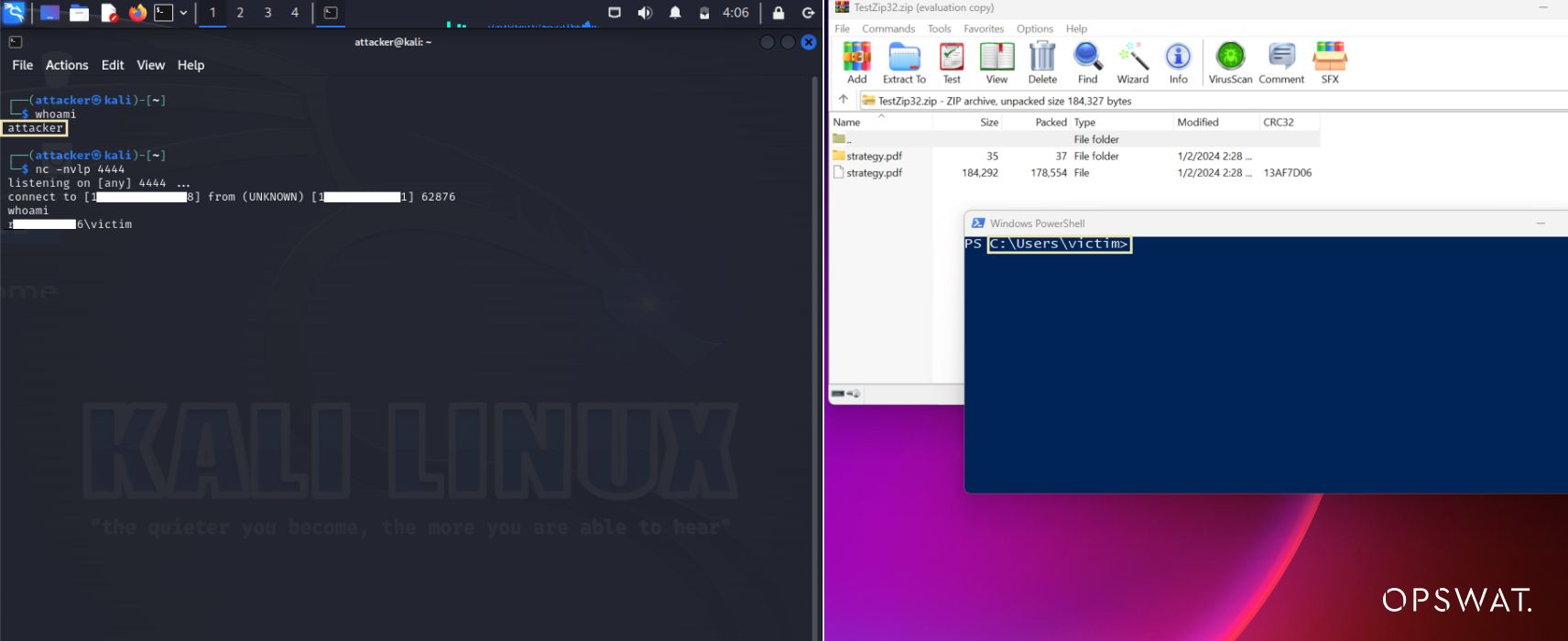

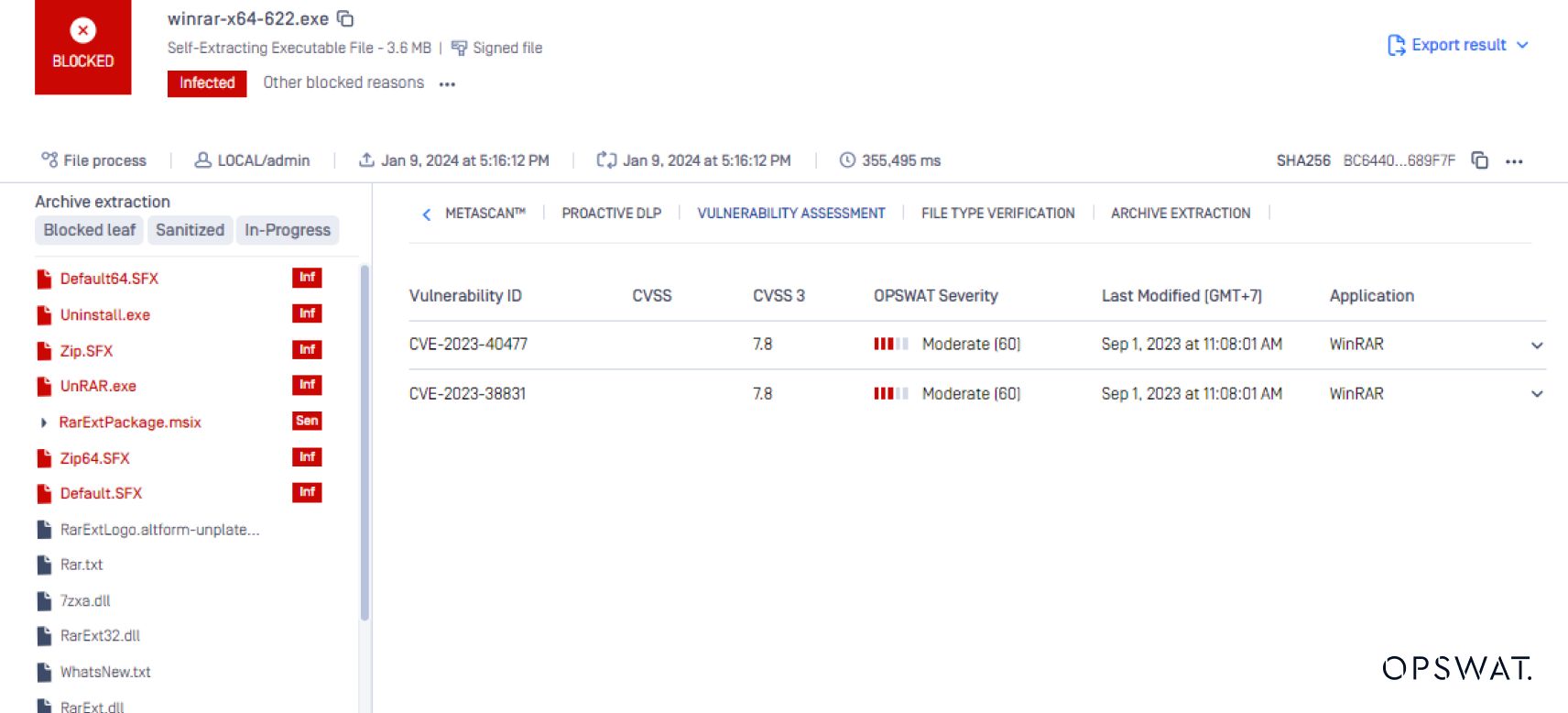

Simulazione e rilevamento con OPSWAT MetaDefender

Il proof of concept (POC) per CVE-2023-38831 è disponibile da tempo e gli attori delle minacce lo sfruttano attivamente nelle campagne attuali. Per simulare la vulnerabilità CVE-2023-38831, i borsisti dell'OSPWAT hanno utilizzato la piattaforma MetaDefender , che fornisce informazioni reali sul rilevamento delle minacce.

Meccanica di sfruttamento

Gli utenti quotidiani sono esposti a un rischio significativo di minacce informatiche, soprattutto a causa della continua espansione dei canali di condivisione delle informazioni. I malintenzionati spesso sfruttano questa vulnerabilità camuffando elementi dannosi all'interno di file scaricabili, come gli ZIP, che contengono link dannosi incorporati. Un'altra tattica comune è il phishing via e-mail, in cui gli utenti ricevono allegati dannosi inviati ai loro indirizzi di posta elettronica.

Flusso di sfruttamento

Quando gli utenti fanno doppio clic per aprire il file, attivano il codice dannoso, che porta alla creazione di una reverse shell che si connette nuovamente all'attore della minaccia. Una volta stabilita la connessione, l'aggressore può sfruttare i comandi di esecuzione per compromettere completamente il dispositivo della vittima.

Processo di simulazione delle vulnerabilità

Bonifica delle vulnerabilità

Esistono alcune strategie chiave per rimediare a questa vulnerabilità.

- Aggiornate WinRAR alla versione 6.23 o successiva, che sanifica correttamente i nomi dei file ZIP prima dell'estrazione per bloccare gli attacchi.

- Configurare i filtri dei nomi dei file ZIP attraverso i Criteri di gruppo o le impostazioni del Registro di sistema come soluzione temporanea prima dell'aggiornamento.

- Eseguire la scansione dei file ZIP scaricati da fonti sconosciute con strumenti antivirus prima dell'estrazione.

- Evitate di estrarre ZIP ricevuti attraverso mezzi non richiesti, come e-mail sospette.

Copertura OPSWAT

WinRAR CVE-2023-38831 può essere identificato e rilevato con le seguenti soluzioni:

OPSWAT MetaDefender Core

MetaDefender Core fornisce una sicurezza completa per il caricamento dei file, per proteggere dal malware e dalle violazioni dei dati. OPSWAT ha progettato MetaDefender per proteggere le infrastrutture critiche mondiali dalle minacce più sofisticate basate sui file: malware evasivo avanzato, attacchi zero-day e APT (advanced persistent threats).

MetaDefender Core scansiona e analizza gli installatori WinRAR utilizzando File-based Vulnerability Assessment per rilevare le vulnerabilità note prima dell'esecuzione sugli endpoint. Per contrastare gli attacchi di file spoofed come CVE-2023-38831, l'elaborazione dei file ZIP attraverso la File Type Verification è altamente raccomandato. Questa tecnologia verifica i tipi di file in base al contenuto, non alle estensioni inaffidabili. MetaDefender Core sfrutta anche Multiscanningscansionando i file ZIP con oltre 30 motori anti-malware che utilizzano firme, euristica e apprendimento automatico per identificare in modo proattivo oltre il 99% del malware. Questo approccio multilivello aiuta a rilevare rapidamente il malware associato ai CVE.

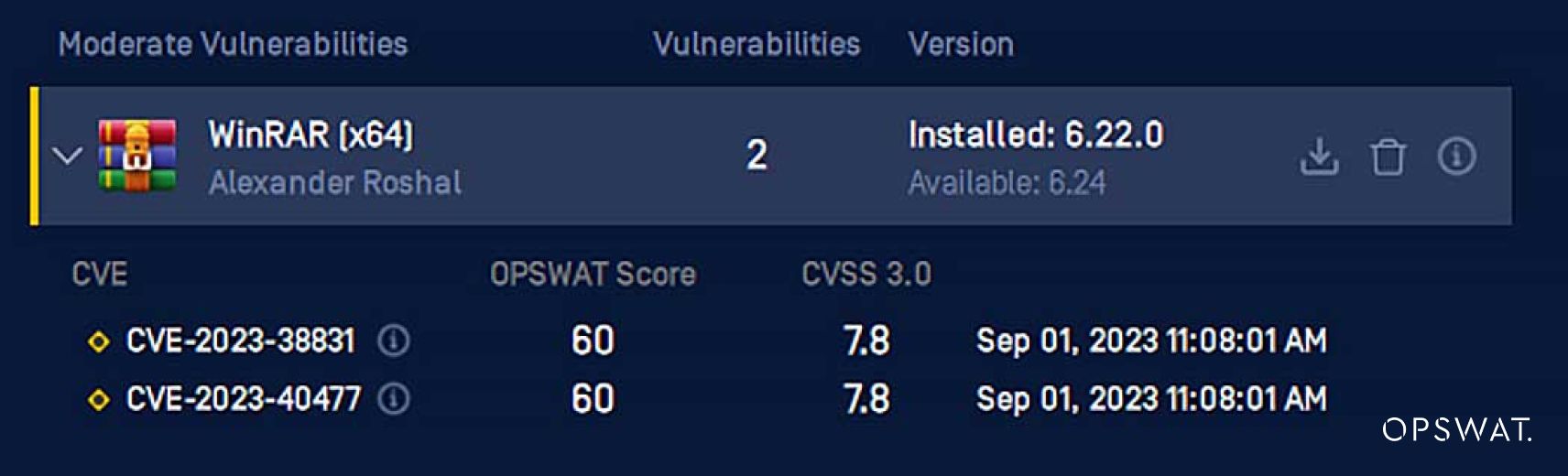

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint rileva le applicazioni a rischio e fornisce opzioni di correzione per risolvere potenziali problemi di sicurezza. Per garantire la sicurezza dell'organizzazione è necessario dedicare molto tempo alle patch. La ricerca vigile di indicatori di attacchi e l'identificazione tempestiva dei segni di tentativi di sfruttamento o di intrusione sono fondamentali.MetaDefender Endpoint di OPSWAT rappresenta una risorsa nel vostro kit di strumenti, facilitando il patching e l'aggiornamento delle vulnerabilità, come WinRAR, alla versione più recente.

Pensieri finali

La vulnerabilità CVE-2023-38831 richiede un'attenzione immediata a causa dell'uso diffuso e della facilità di sfruttamento di WinRAR. Il rilevamento precoce è fondamentale e OPSWAT MetaDefender offre funzionalità avanzate di rilevamento e mitigazione delle minacce. In qualità di professionisti della sicurezza informatica, è fondamentale rimanere aggiornati, implementare solide misure di sicurezza e promuovere una cultura di consapevolezza della sicurezza informatica.

Per ulteriori progetti di simulazione CVE dell'OPSWAT Graduate Fellowship Program, iscrivetevi ed esplorate i nostri ultimi blog.