Aspettare che i feed pubblici delle minacce segnalino una nuova famiglia di malware può lasciarvi esposti per ore. In questo lasso di tempo, le campagne si diffondono, le credenziali vengono rubate e le violazioni possono iniziare a muoversi lateralmente. Questo post mostra come MetaDefender Sandbox di OPSWAT(il motore alla base di Filescan.io) abbatta questa finestra grazie all'analisi comportamentale a livello di istruzioni, allo spacchettamento automatico e alla ricerca di somiglianze guidata dal ML. In questo modo i team SOC, i ricercatori di malware e i CISO hanno a disposizione un percorso pratico per effettuare rilevamenti più tempestivi e con maggiore sicurezza.

Il problema: un "ritardo OSINT" che gli aggressori sfruttano

Nel panorama odierno delle minacce, la differenza tra "evento minore" e "incidente grave" si misura in ore. I nuovi binari spesso circolano molto prima che l'intelligence open-source (OSINT) li raggiunga, dando agli avversari un vantaggio cruciale. La nostra recente ricerca dimostra che:

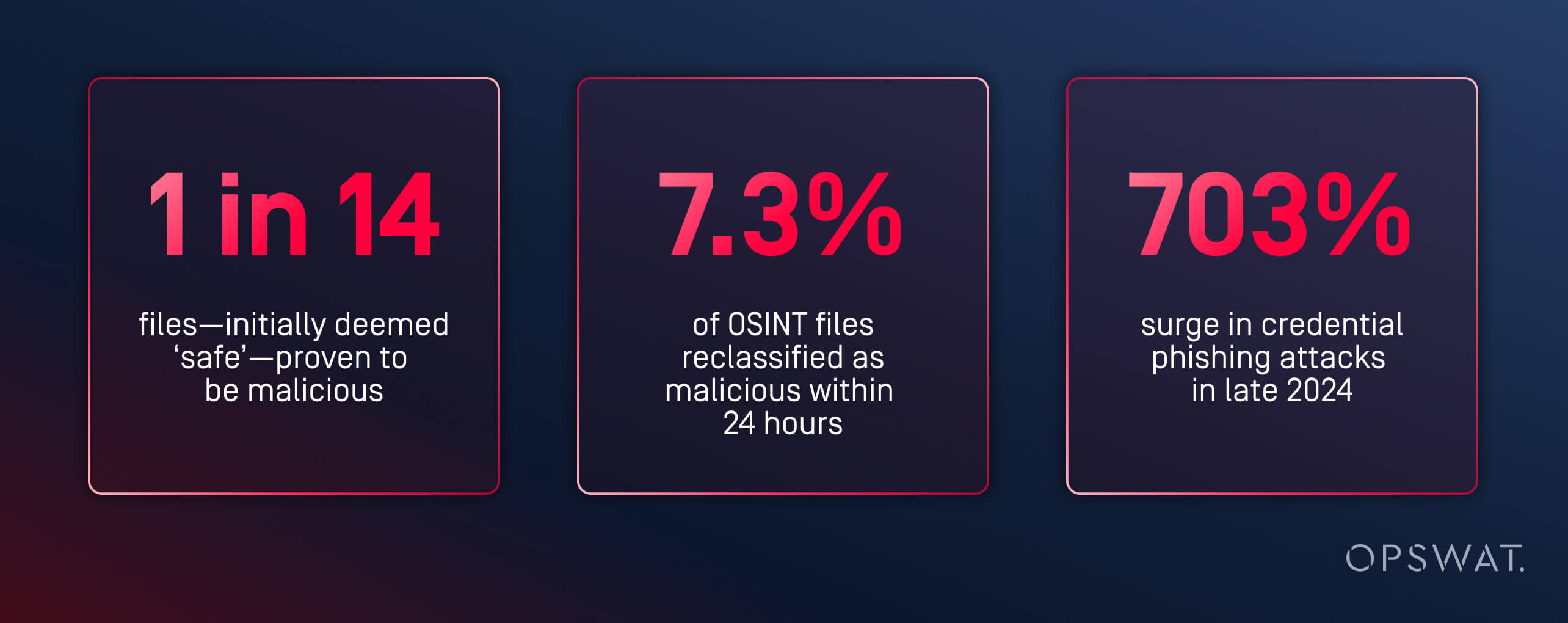

- 1 file su 14 che i feed TI pubblici inizialmente ignorano sono in realtà dannosi, esattamente il tipo di campioni iniziali che alimentano le campagne successive.

- Filescan.io fa emergere queste minacce in media ~24 ore prima rispetto alle fonti convenzionali, riducendo la possibilità per gli aggressori di trincerarsi.

- Tutto questo avviene mentre i volumi di phishing con credenziali sono aumentati del 700% e le divulgazioni di vulnerabilità tendono ad arrivare a più di 50.000 in un solo anno, il che amplia la superficie di attacco e il numero di binari "visti per la prima volta" che i SOC devono gestire.

Il risultato: Aspettare gli indicatori della comunità non è più una strategia. È necessario un modo per valutare il rischio prima che una regola YARA finisca su un feed pubblico, e per farlo su scala aziendale senza affogare gli analisti nel rumore.

Cosa è cambiato: Il malware è più denso, più furtivo e più multi-stadio

I controlli statici, da soli, non sono in grado di contrastare l'evasione moderna. Tra i vari campioni vediamo:

- Gating comportamentale (ad esempio, callback TLS, payload geo-recintati, esecuzione ritardata) che si nascondono nelle sandbox ed eludono la detonazione ingenua.

- Trucchi di codifica (ad esempio, marcatori UTF-16 BOM) che rompono i parser semplicistici.

- L'inflazione dei packer (VMProtect, NetReactor, ConfuserEx) avvolge i caricatori multi-stadio che rivelano solo lo scopo in memoria.

- Tradizione senza file (PowerShell, WMI) che sposta la logica decisiva nella RAM, dove gli scanner incentrati sul disco hanno meno visibilità.

- La complessità è in aumento: il file dannoso medio ora gestisce 18,34 nodi di esecuzione (rispetto agli 8,06 dell'anno scorso), a causa degli script concatenati, dei LOLBIN e dei payload in fase di elaborazione.

Implicazioni: Per riconquistare quelle 24 ore, i difensori hanno bisogno di una verità comportamentale a livello di istruzioni, con uno spacchettamento coerente, un'introspezione della memoria e una correlazione automatizzata che trasformi i primi segnali in verdetti affidabili.

Il vantaggio di MetaDefender Sandbox : Il comportamento prima di tutto, tutto il resto in secondo piano

MetaDefender Sandbox di OPSWAT, il motore che alimenta Filescan.io, è costruito appositamente per ridurre il ritardo dell'OSINT concentrandosi sul comportamento di un campione, non sulla firma che vi corrisponde.

Le capacità Core includono:

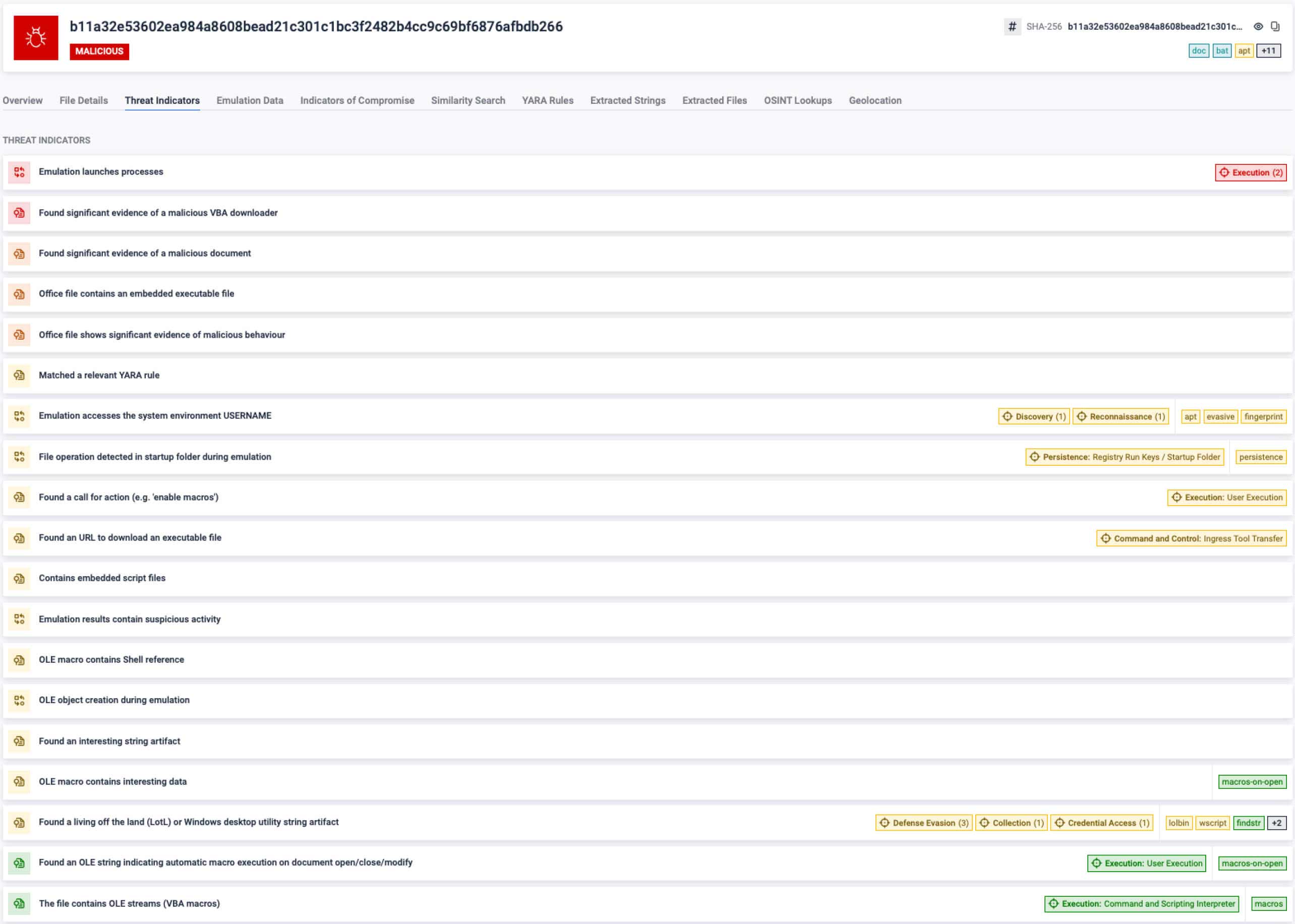

1. Emulazione a livello di istruzioni per sconfiggere l'evasione moderna - Gestisce i callback TLS, i trucchi di temporizzazione e la logica region-locked in modo che i payload si espongano completamente. Neutralizza le trappole del parser UTF-16 BOM e simili per mantenere osservabile l'intero percorso di esecuzione.

2. Visibilità incentrata sulla memoria per gli attacchi senza file e in fase di preparazione - Cattura i payload in memoria che non toccano mai il disco (ad esempio, PowerShell, WMI), fornendo artefatti, configurazioni e C2 altrimenti non visibili.

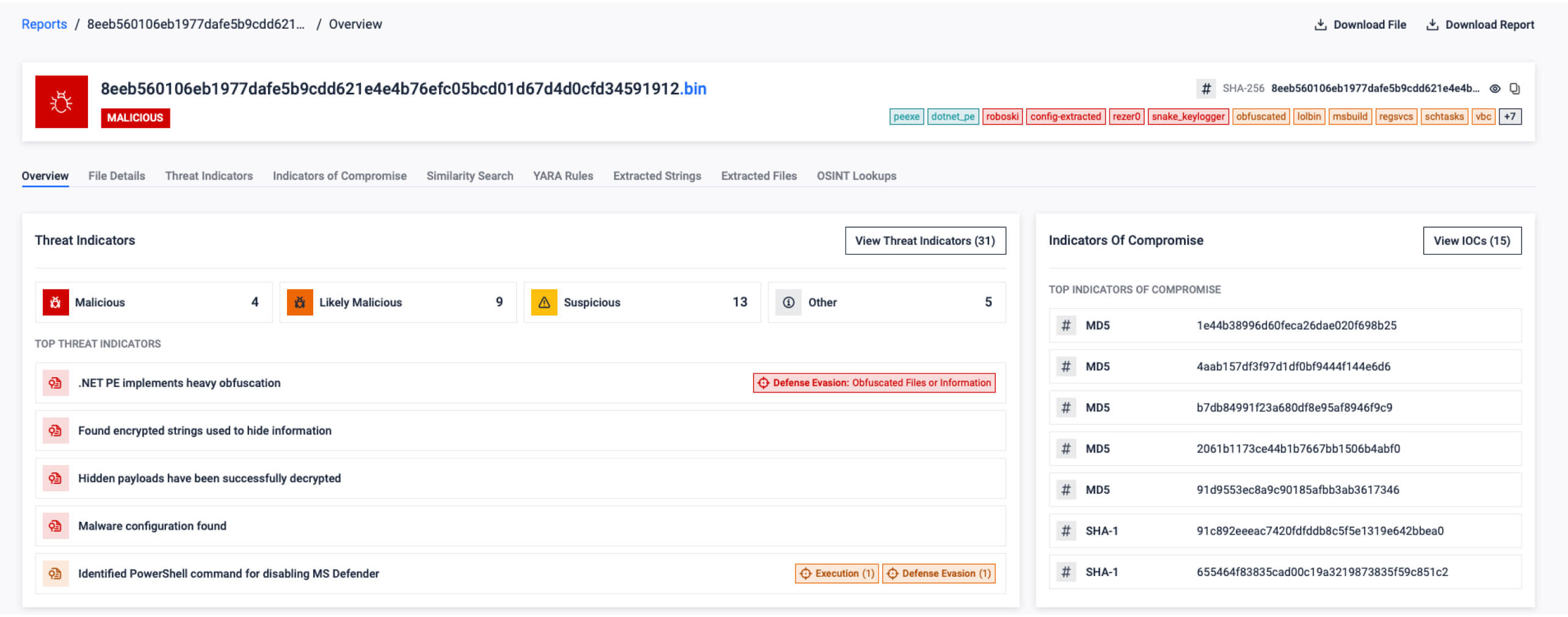

3. Disimballaggio automatico dei packer avanzati: analizza VMProtect, ConfuserEx, NetReactor e i packer personalizzati per rivelare il codice reale, in modo che gli analisti possano eseguire il triage dell'intento, non dei wrapper.

4. Risultati ricchi e spiegabili - mappatura MITRE ATT&CK, payload decodificati, tracce di rete e un grafico di esecuzione visivo che documenta l'intera catena (ad esempio, .LNK → PowerShell → VBS → iniezione di DLL).

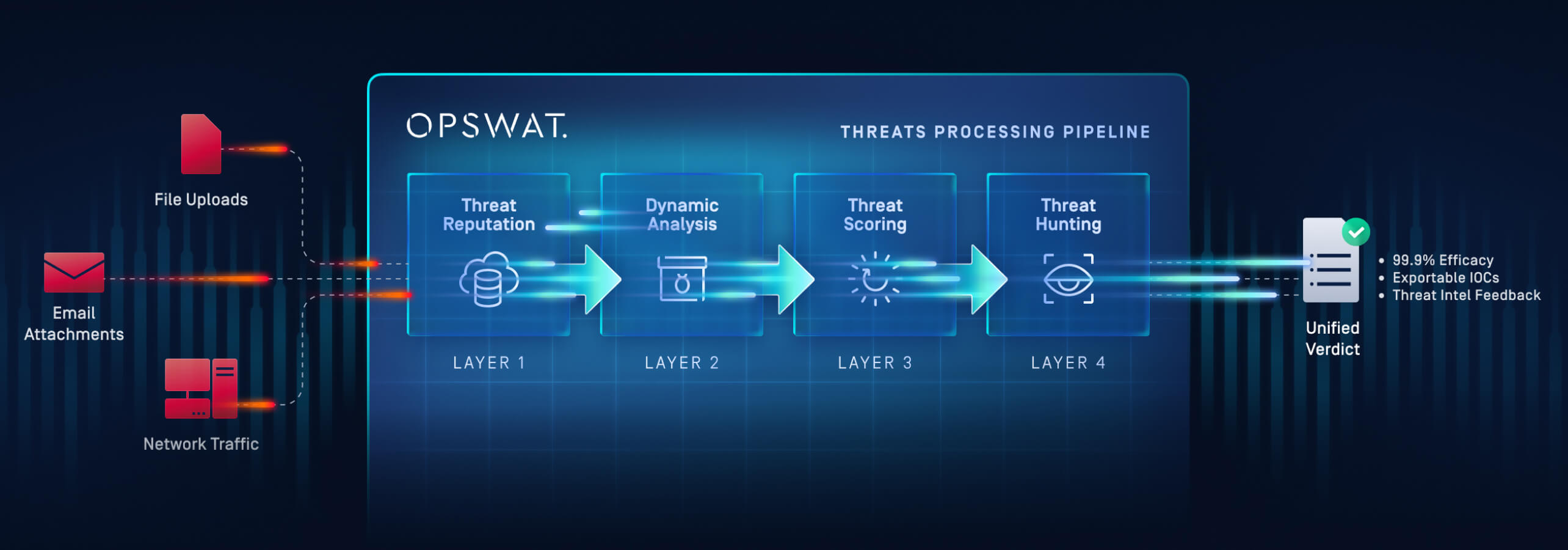

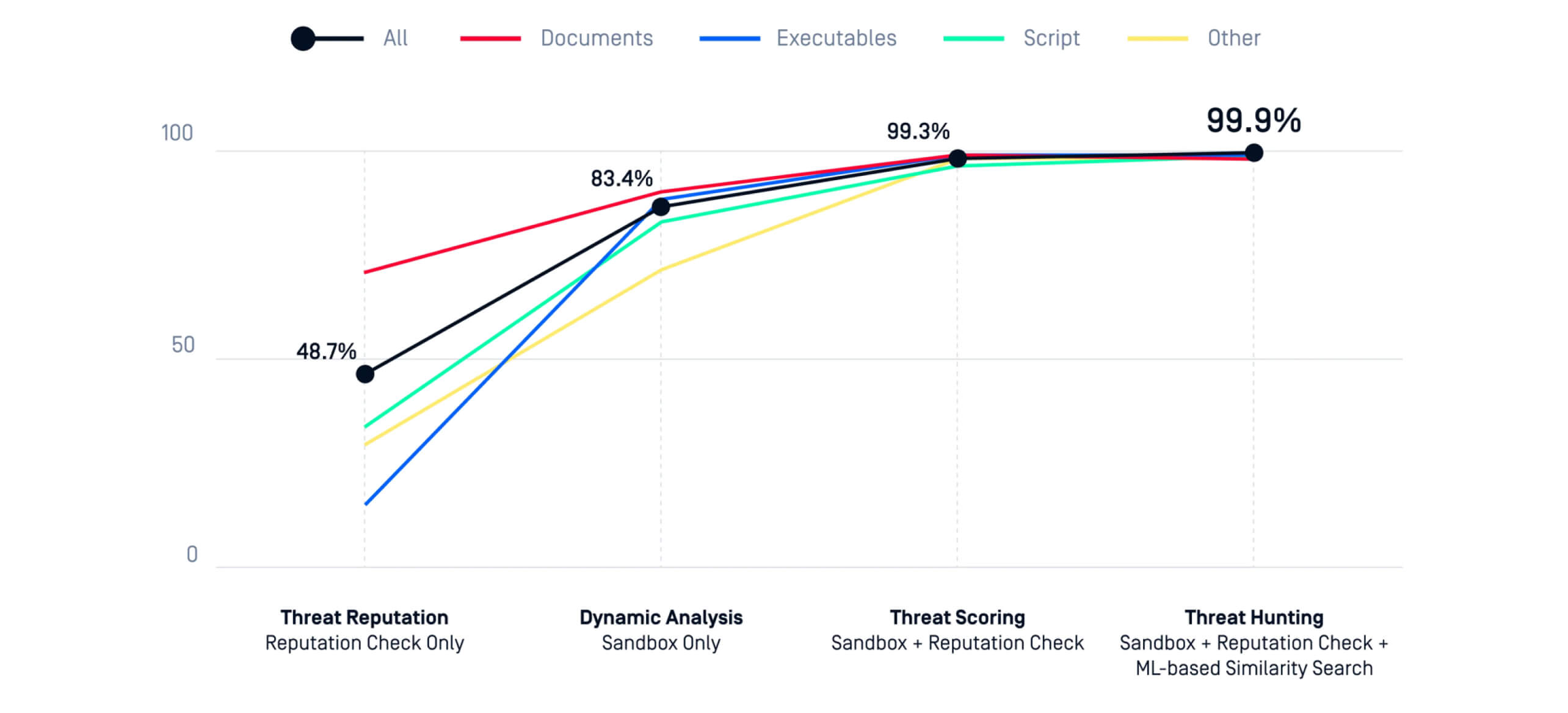

Quando reputazione, sandboxing comportamentale e ricerca di similarità ML operano insieme, le organizzazioni ottengono un'accuratezza di rilevamento del 99,9%, combinando la precisione con la tempestività necessaria per battere l'OSINT di ore.

Filescan.io: Allarme precoce per tutti, alimentato dalla comunità

Filescan.io espone la stessa sandbox di livello aziendale al pubblico, in modo che i difensori di tutto il mondo possano inviare file sospetti e vedere la verità comportamentale in pochi secondi. Con un account gratuito, è possibile:

- Caricare e far esplodere i file per un'analisi comportamentale completa.

- Ispezionare i payload decodificati e completare l'attività di rete; esaminare le mappature MITRE ATT&CK per un rapido triage.

- Contribuire e trarre vantaggio da un grafico in crescita di oltre 74 milioni di IOC che alimentauna maggiore fiducia nella Threat Intelligence globale di OPSWAT.

Ogni scansione pubblica o privata rafforza il segnale collettivo e vi dà una visibilità anticipata su ciò che si sta diffondendo in questo momento, non su ciò che è stato pubblicato ieri.

Dalla scansione gratuita alla copertura completa: Integrare una sola volta, catturare le minacce ovunque

Le aziende possono incorporare MetaDefender Sandbox nei percorsi del traffico live in cui entrano i file a rischio:

- ICAP su proxy web e gateway DLP

- MetaDefender Core per pipeline orchestrate di antivirus e sandbox

- Flussi di lavoro per Managed File Transfer (MFT) per la quarantena e l'analisi in ingresso.

- Gateway di posta elettronica per la detonazione degli allegati e dei download collegati prima dell'invio.

- Implementazioni air-gapped per ambienti classificati o regolamentati che non possono contare sulla connettività cloud

Cosa cambia il primo giorno:

- Le incognite vengono auto-detonate e arricchite con ATT&CK, C2, modifiche al registro/sistema di file e configurazioni decodificate.

- La ricerca per similarità raggruppa i campioni freschi con le famiglie/campagne conosciute anche quando gli hashish e le stringhe sono nuovi.

- Il triage del SOC si sposta da "È grave?" a "Quanto grave, quanto correlato e chi altro è colpito?".

Risultato sul campo: Un cliente del settore energetico ha integrato MetaDefender Sandbox nei processi di trasferimento dei file e ha ottenuto una riduzione del 62% delle indagini manuali del SOC, bloccando al contempo gli attacchi mirati che l'OSINT non aveva ancora etichettato.

Valore basato sui ruoli: Cosa riceve ogni squadra il primo giorno

Per gli analisti SOC e i risponditori agli incidenti

- Triage più rapido: I verdetti comportamentali arricchiti con le tattiche ATT&CK riducono le congetture.

- Estrazione IOC: Estrazione automatica di domini, IP, certificati, mutex e file abbandonati.

- Visualizzazioni chiare: I grafici di esecuzione mostrano cosa è successo e quando, ideali per i passaggi di consegne.

Per ricercatori di malware e ingegneri TI

- Disimballaggio e decompilazione: Ottenere il vero codice (non solo i wrapper) per un'attribuzione sicura alla famiglia.

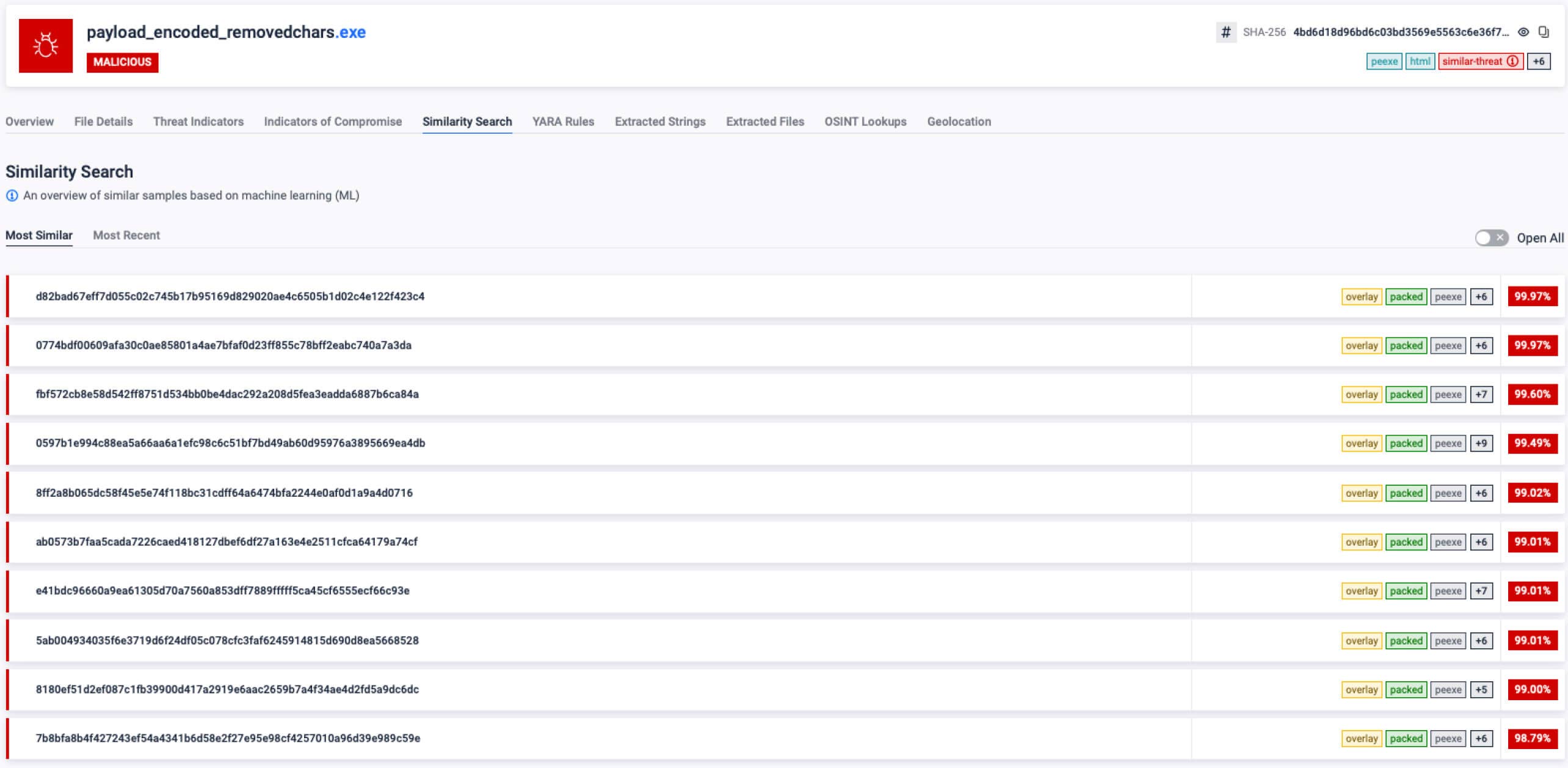

- Ricerca di somiglianza: Raggruppa i nuovi campioni con le campagne storiche in base al codice e al comportamento, non solo agli hashtag.

- Caccia al riuso dell'infrastruttura: Passare da un campione al set di strumenti più ampio dell'attore.

Per i CISO e i responsabili della sicurezza aziendale

- Efficacia convalidata: Comportamento + reputazione + ML produce un'accuratezza del 99,97% e scoperte più precoci rispetto all'OSINT.

- Pronto per le verifiche: Rapporti ricchi di prove che riportano ogni decisione con artefatti e mappature.

- Scala e flessibilità: Cloud o air-gapped, API, integrazione con i controlli esistenti.

Per i team di IT e infrastrutture

- Distribuzione semplice tra i flussi ICAP, MFT, e-mail e di archiviazione.

- Automazione delle politiche: Quarantena in base al punteggio di rischio; rilascio in base al verdetto di pulizia.

- Protezioni operative: Registrazione completa e strumenti di amministrazione per il controllo delle modifiche.

Prove del mondo reale: Vittorie precoci e spiegabili che contano

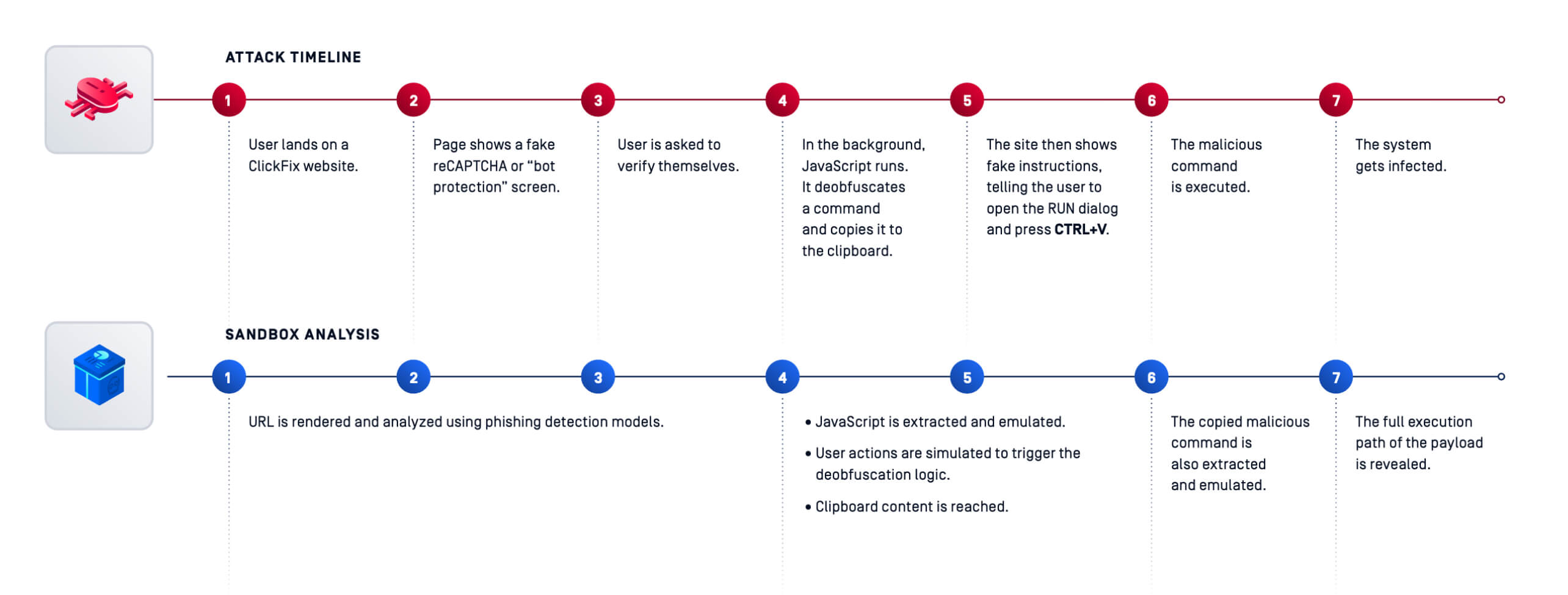

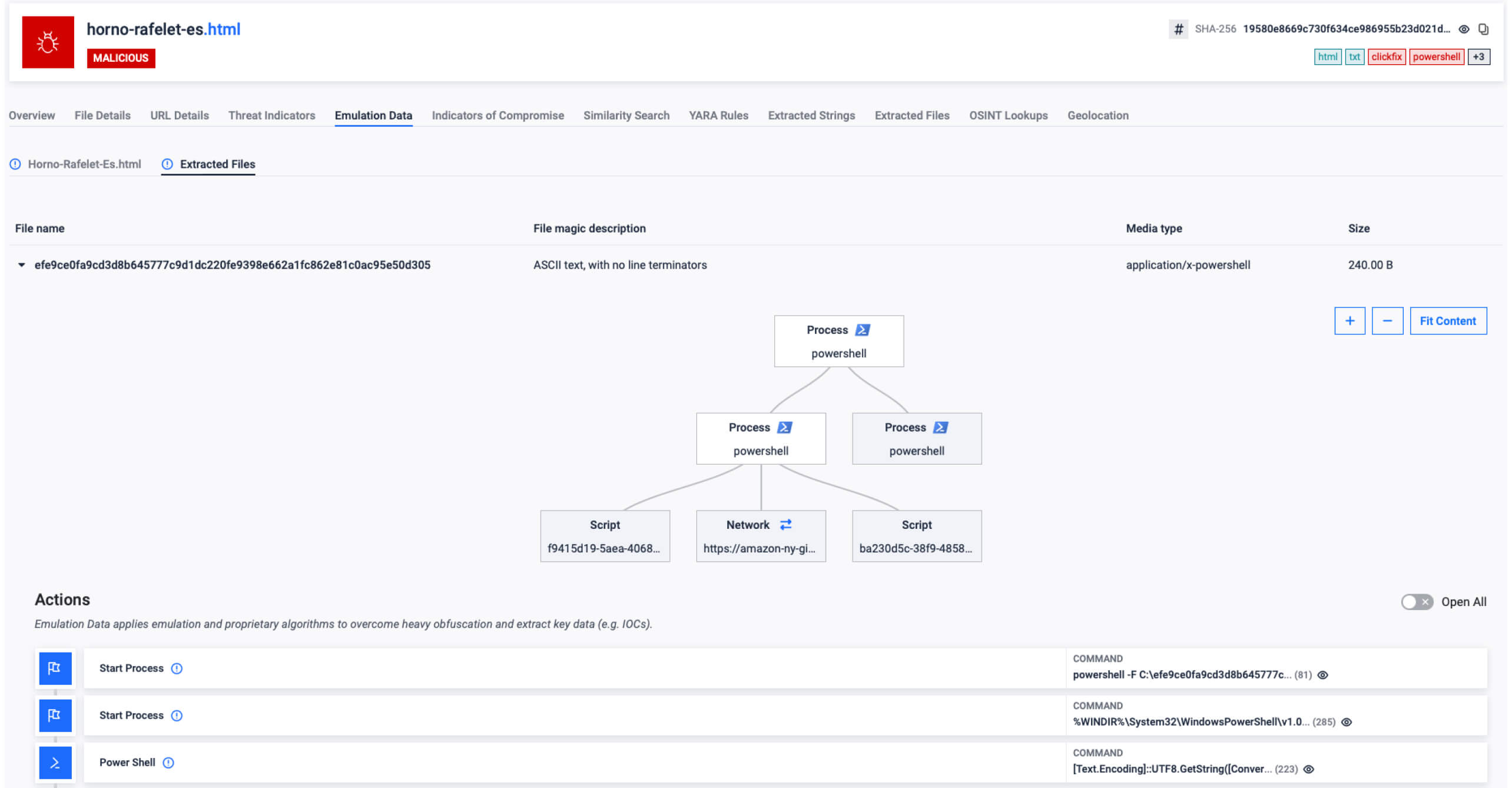

- ClickFix, prima detonazione pubblica: Filescan.io ha rapidamente individuato e classificato la tecnica di dirottamento degli appunti ClickFix, documentando il comportamento end-to-end utilizzato dagli aggressori per indurre gli utenti a eseguire il contenuto dannoso degli appunti. Questa visibilità ha aiutato i difensori a perfezionare i rilevamenti e a migliorare la formazione degli utenti.

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Riclassificazione degli sconosciuti: La sandbox ha rietichettato come dannosi circa il 7,3% dei campioni OSINT "sconosciuti", con prove comportamentali ad alta affidabilità, circa 24 ore prima della comparsa dei risultati pubblici di YARA, tempo che si può impiegare per bloccare, non per aspettare.

Progetto operativo: Come ridurre il ritardo dell'OSINT nel vostro ambiente

Non c'è bisogno di una ristrutturazione e di una sostituzione per avere un allarme tempestivo. Iniziate con questo piano graduale:

1. Detonare per impostazione predefinita

Instradare tutti i tipi di file in entrata (in particolare archivi, script e formati Office) attraverso MetaDefender Sandbox nei punti di blocco di Web, e-mail e MFT . Etichettare i risultati con punteggi di rischio e tattiche ATT&CK.

2. Automatizzare la disposizione

Utilizzare i verdetti della sandbox e i punteggi di somiglianza per automatizzare le decisioni di quarantena/rilascio. Inoltrare i comportamenti ad alto rischio (ad esempio, furto di credenziali, iniezione, abuso di LOLBIN) a SOAR per i playbook di contenimento.

3. Raggruppare i nuovi

Quando gli hashish sono nuovi, la ricerca per somiglianza li aggancia a famiglie/campagne in base al comportamento. Ciò consente un arricchimento più rapido e riduce le segnalazioni "orfane".

4. Caccia a partire dai comportamenti

Costruite le cacce in base ai comportamenti (ad esempio, iniezione di comandi negli appunti simile a ClickFix; processi figlio sospetti da Office; uso strano di API certificati) e arricchite con IOC sandbox nei registri EDR e DNS.

5. Misurare il delta che conta

Tracciate il tempo medio di rilevamento (MTTD) per le minacce sconosciute, misurate il tempo "dal primo avvistamento al blocco", quantificate le ore di triage manuale risparmiate e monitorate i Service Level Agreement (SLA) di contenimento sulle minacce confermate dalla sandbox. Ci si aspetta una riduzione del carico di lavoro degli analisti, come dimostrato nell'esempio del settore energetico.

Perché funziona (e continua a funzionare)

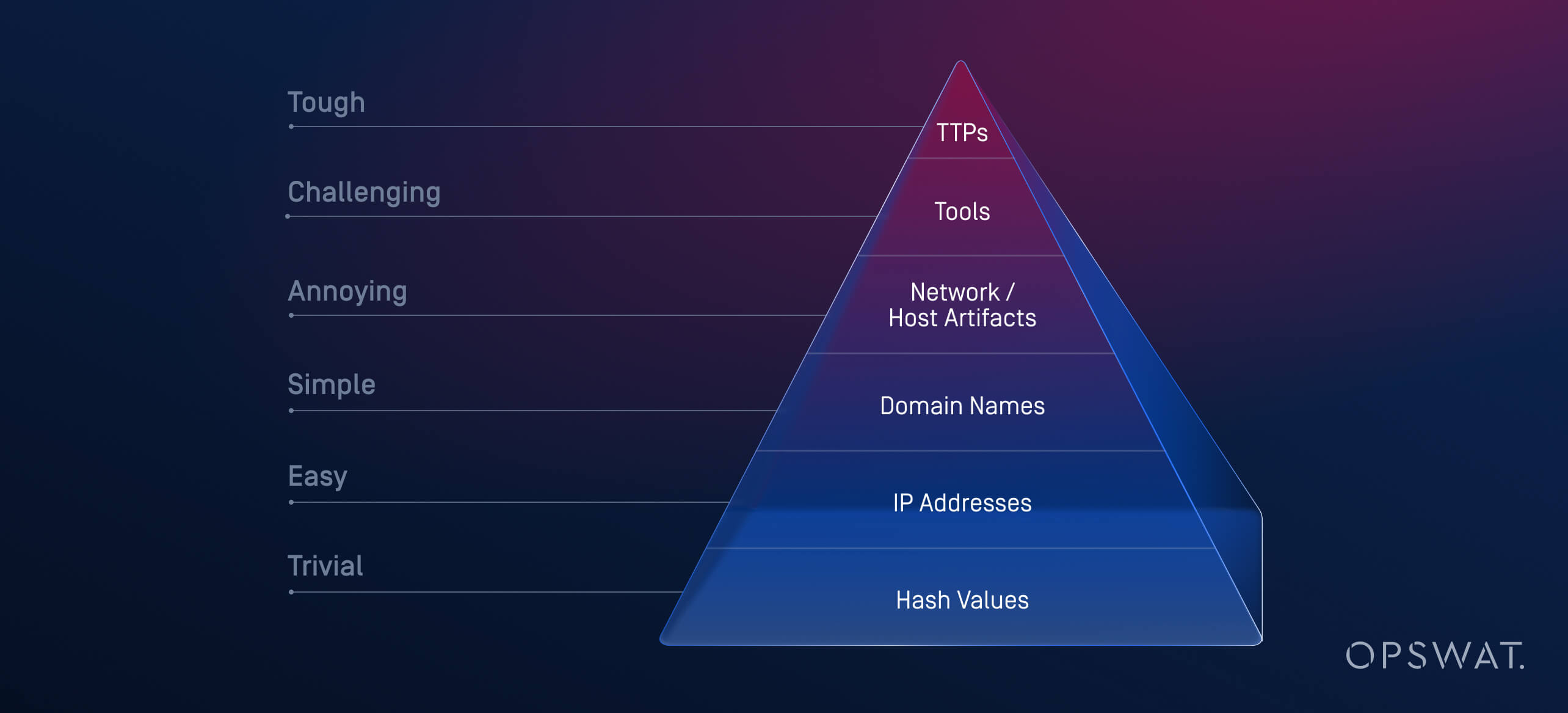

Gli attaccanti si evolvono, ma i fondamenti comportamentali no. Anche se le stringhe, i packer e i crypter mutano, i payload devono continuare a farlo:

- Toccare credenziali, segreti o token

- Persistere tra i riavvii

- Parlare con le infrastrutture

- Manipolare il sistema operativo in modi evidenti

Catturando ciò che il malware deve fare piuttosto che la firma a cui corrisponde, si mantiene una visibilità duratura, amplificata dalla ricerca di somiglianze che generalizza le evoluzioni dello "stesso attore, nuovo strumento". Aggiungete la telemetria della comunità di Filescan.io e la vostra organizzazione beneficerà di un allarme precoce condiviso senza sacrificare il controllo locale o la privacy.

Cosa vedrete nella pratica

- Code più pulite: Meno "incognite"; più avvisi ad alta fedeltà e basati su prove.

- Rapporti sugli incidenti più rapidi: Catene visive, mappature ATT&CK e configurazioni decodificate riducono la stesura dei rapporti da ore a minuti.

- Migliori risultati in fase di gioco: Playbook eseguibili legati a comportamenti specifici (ad esempio, blocklist basate su C2 in sandbox, contenimento EDR su modelli LOLBIN).

- Chiarezza per i dirigenti: Gli artefatti pronti per l'audit e le metriche di accuratezza si traducono direttamente in KPI sulla postura del rischio.

Invito all'azione: Trovare prima. Agisci prima.

- Provate una scansione gratuita su Filescan.io e osservate la velocità con cui appaiono i comportamenti profondi, i payload decodificati e i CIO.

- Richiedete una prova aziendale di MetaDefender Sandbox per integrare l'analisi nei vostri chokepoint MFT e quantificare l'impatto sul vostro carico di MTTD e triage.

Se questo è il livello di approfondimento che forniamo gratuitamente, immaginatevi l'aumento quando sarà completamente integrato nella vostra pipeline.

Domande frequenti (FAQ)

Da dove proviene la ricerca di questo blog?

Dalla telemetria delle minacce interne di OPSWATe dalle analisi sandbox emerse attraverso Filescan.io, insieme ai risultati sintetizzati per il lavoro Threat Landscape utilizzato per informare questo post. Le statistiche specifiche (ad esempio, ritardo OSINT, riclassificazione del 7,3%, oltre 74 milioni di IOC e precisione del 99,97%) provengono dai dati del nostro programma e dalla convalida ingegneristica.

In che modo la "ricerca per somiglianza" è diversa dalle firme?

Le firme corrispondono esattamente ai tratti noti; la ricerca di similarità mette in relazione codice e comportamenti tra campioni correlati, rivelando i legami di famiglia anche quando hash, packer o livelli di crittografia sono cambiati.

È possibile eseguire questa operazione in una rete con protezione dall'aria?

Sì. MetaDefender Sandbox supporta distribuzioni completamente scollegate per ambienti sensibili o regolamentati, preservando al contempo analisi e reportistica robuste.

Qual è il miglior punto di integrazione iniziale?

Gli allegati e-mail e l'ingresso MFT offrono un valore immediato: volume elevato, rischio elevato e automazione immediata dei criteri basata su verdetti sandbox e punteggi di rischio.