La crescente preoccupazione per i cyberattacchi alla rete elettrica

La minaccia di attacchi informatici che possono portare all'arresto totale di infrastrutture critiche o di intere reti elettriche non è solo una speculazione. Eventi come l'hacking della rete elettrica ucraina del 2015, che ha lasciato quasi 230.000 persone senza elettricità, e il cyberattacco alla stazione di trasmissione di Kiev del 2016, che ha fatto sprofondare parti della città nel buio, evidenziano il potenziale devastante di tali violazioni.

Oltre alle reti elettriche, altre infrastrutture critiche sono costantemente a rischio di attacchi informatici. Ad esempio, l'hacking del Colonial Pipeline (2021) è stato considerato una minaccia per la sicurezza nazionale e ha portato alla dichiarazione dello stato di emergenza. L'incidente è stato causato da una password trapelata.

Le sfide della sicurezza dei dispositivi transitori

I siti di energia rinnovabile protetti dall'aria e i centri di controllo remoto gestiti dal nostro cliente richiedevano un accesso costante da parte di dispositivi transitori. Questi dispositivi includevano computer portatili di fornitori terzi e computer portatili dei dipendenti dell'azienda connessi a Internet. L'azienda aveva una serie di regole interne di conformità per i computer portatili dei fornitori e dei dipendenti che prevedevano l'installazione di una specifica soluzione di scansione AV (antivirus) live sui dispositivi transitori. L'uso di tali soluzioni per scansionare i dispositivi dei fornitori prima di utilizzarli nelle zone sicure non era sufficiente a rilevare alcuni tipi di malware che possono essere ben mascherati. Anche la sicurezza dei dispositivi personali dei dipendenti remoti era fonte di preoccupazione, poiché molti dipendenti del centro di controllo potevano utilizzare i propri dispositivi mentre lavoravano in remoto.

Introduzione della scansione Bare Metal a Secure Catene di fornitura di energia rinnovabile

Prima di implementare MetaDefender Drive nelle operazioni di cybersecurity esistenti, le soluzioni di scansione AV live utilizzate dal nostro cliente includevano un unico motore antivirus. Inoltre, questi scanner live eseguivano le scansioni dopo l'avvio del sistema operativo del dispositivo, consentendo ad alcuni tipi di malware di evitare il rilevamento. L'incorporazione della scansione bare metal, la capacità di rilevare i file con dati sensibili e la capacità di scansionare aree nascoste, come i settori di avvio, erano abbastanza nuove per le procedure di cybersecurity dell'organizzazione. Di conseguenza, è stato condotto un progetto pilota iniziale di 3 mesi in uno degli impianti di energia eolica dell'azienda, con una nuova politica che prevedeva l'esecuzione di una scansione bare metal su ogni dispositivo transitorio che entrava nell'impianto. L'obiettivo del progetto pilota era quello di decidere come utilizzare MetaDefender Drive all'interno delle operazioni di cybersecurity dell'azienda.

| Categoria | Area scansionata | Classificazione tipica del malware Rilevamento | MetaDefender Drive | Scansione dal vivo |

| Spazio utente (applicazioni e dati) | File delle applicazioni File utente Patch dei servizi | Macro Spyware Exploit del cavallo di Troia | ||

| Kernel / OS | Sistema operativo profondo / Kernel | Rootkit binario Rootkit del kernel Rootkit Rootkit di libreria Rootkit di database Patch del kernel Backdoor Stealth Virus | Parziale | |

| Kernel dell'hypervisor | Kernel e sistema operativo della macchina virtuale | Rootkit di VMDK o VHDX | Parziale | |

| PSR | Partizione di avvio Record del settore | Virus di avvio | ||

| MBR | Master Boot Record del settore master | Virus di avvio | ||

| EUFI / BIOS | Settore partizione EUFI e BIOS | Virus di avvio | ||

| Hardware del dispositivo | EPROM FPGA NIC Controller di storage | Flussi di bit o driver programmabili integrati | ||

| Caso d'uso globale | Sicurezza Supply Chain | Identificare il paese di origine dell'Hardware incorporato |

La capacità di eseguire scansioni bare metal e di rilevare i file che includono dati sensibili ci ha permesso di mitigare vari rischi di cybersecurity, tra cui il rilevamento precoce di malware e la prevenzione della fuga di dati sensibili.

Responsabile delle operazioni di sicurezza informatica

Migliorare la strategia di difesa in profondità e aumentare il tasso di rilevamento del malware

Dopo tre mesi, MetaDefender Drive aveva un tasso di rilevamento significativamente più alto rispetto alla soluzione precedente. La preoccupazione principale era la lentezza del processo di scansione dei dispositivi utilizzando MetaDefender Drive e un'altra soluzione di scansione AV. Tuttavia, è stato necessario solo durante i tre mesi di sperimentazione per convalidare l'implementazione di MetaDefender Drive come protocollo di sicurezza robusto che può sostituire la necessità di una soluzione a motore singolo.

L'elevato aumento del tasso di rilevamento del malware ha portato ad affidarsi a MetaDefender Drive come soluzione di scansione primaria per la sicurezza dei dispositivi transitori. Per ottimizzare le prestazioni del processo di scansione, nella sede pilota è stato abolito il requisito di utilizzare una soluzione di scansione AV live per la scansione di un dispositivo transitorio, ma è rimasto l'obbligo di installarla. L'implementazione di MetaDefender Drive è stata vista come un importante miglioramento della strategia di cybersecurity defense-in-depth dell'azienda e un grande balzo in avanti nella postura di sicurezza della catena di approvvigionamento.

Rafforzare la sicurezza BYOD

L'organizzazione aveva stabilito una politica BYOD che consentiva ai dipendenti di svolgere determinate mansioni in remoto utilizzando i propri dispositivi. La politica consentiva ai dispositivi personali di accedere ad alcuni dei sistemi critici dell'organizzazione. Secondo la politica BYOD, questi dispositivi dovevano essere sottoposti a scansioni periodiche in sede.

Con l'introduzione di MetaDefender Drive nell'organizzazione, è stato aggiunto un altro livello di difesa alla politica BYOD. È diventato obbligatorio eseguire scansioni mensili o bimestrali in sede, a seconda dell'orario del dipendente remoto, su ogni dispositivo a cui è consentito l'accesso remoto ai sistemi interni dell'azienda.

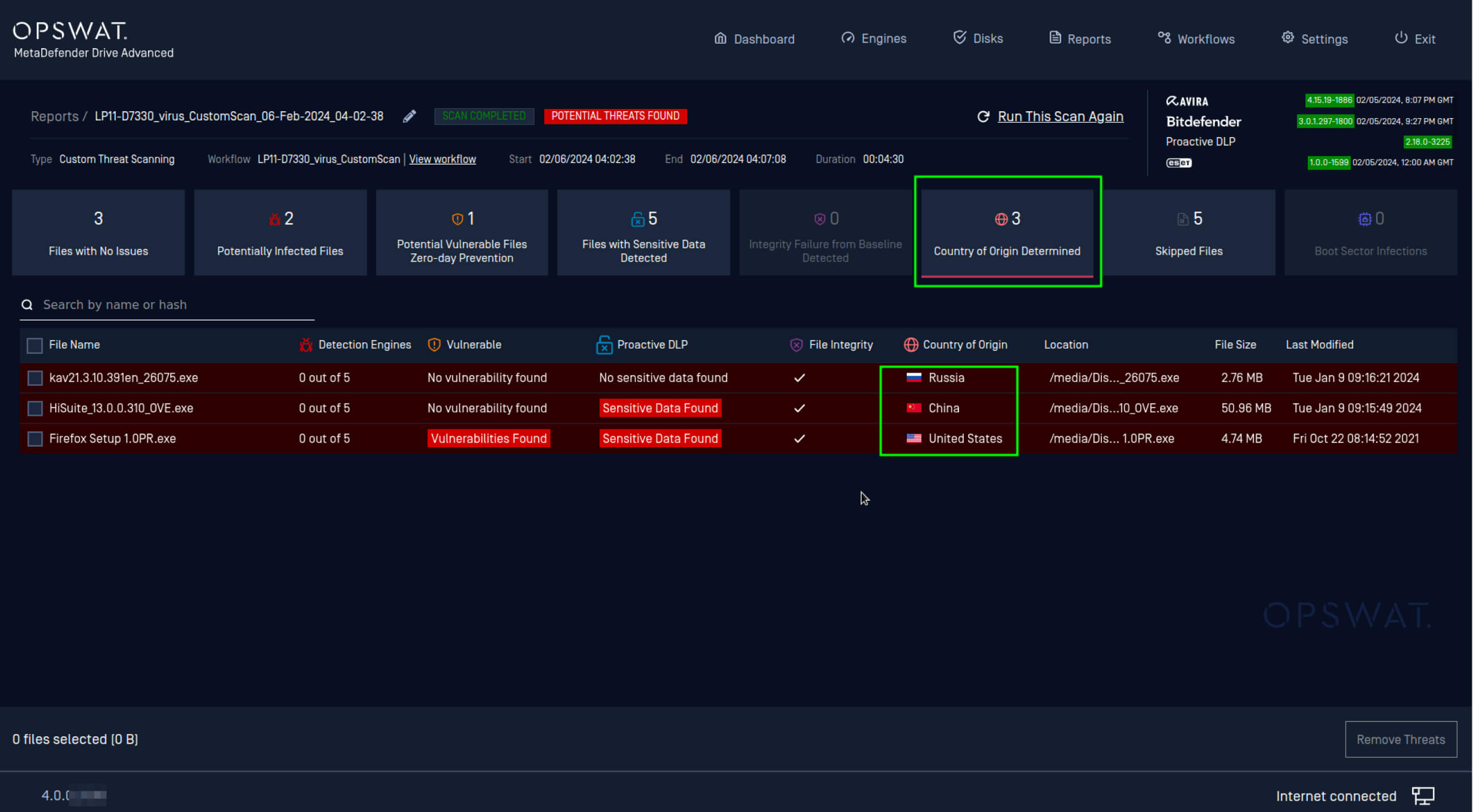

MetaDefender DriveLa capacità di rilevare i file con dati sensibili e la tecnologia Proactive DLP™ si sono rivelate un miglioramento fondamentale per la politica BYOD dell'azienda. La configurazione distribuita con 7 motori di scansione malware è stata testata e convalidata per ottenere un tasso di rilevamento del malware dell'88,9%, offrendo un miglioramento significativo rispetto alle soluzioni antimalware a motore singolo.

Il numero di perdite di dati sensibili e il rilevamento di minacce malware che abbiamo affrontato dopo l'utilizzo di MetaDefender Drive erano al di là delle capacità di qualsiasi software di scansione utilizzato in passato.

Responsabile delle operazioni di sicurezza informatica

Espansione futura delle applicazioni di MetaDefender Drive

In seguito alla soddisfazione di tutta l'azienda per i risultati del progetto pilota e al successo iniziale del miglioramento della politica BYOD, è stato deciso di espandere l'implementazione di MetaDefender Drive ad altre 26 sedi in tutto il mondo entro 2 mesi. Inoltre, sono state fatte ulteriori considerazioni per utilizzare maggiormente le funzionalità di MetaDefender Drive , in particolare il rilevamento del Paese di origine.

Il nostro cliente era alla ricerca di una soluzione in grado di rilevare l'origine e l'autenticità del software e del firmware dei dispositivi transitori. Il rilevamento del Paese di origine è fondamentale per garantire che l'organizzazione non abbia a che fare, direttamente o indirettamente, con un'entità sanzionata. Poiché MetaDefender Drive è stato utilizzato in modo efficace per identificare questi dettagli critici, il suo utilizzo è stato ampliato per diventare la principale soluzione di rilevamento dei Paesi di origine nelle future implementazioni.

Per saperne di più su come OPSWAT può proteggere le vostre infrastrutture critiche e scoprire le capacità di MetaDefender Drive , contattate oggi stesso un esperto di OPSWAT .