I firewall tradizionali sono tra i livelli di difesa più comunemente utilizzati - e su cui si fa affidamento - nelle strategie di cybersecurity delle reti OT. Tuttavia, la convinzione che la semplice presenza di un firewall garantisca la sicurezza è un'idea sbagliata. I firewall, pur essendo progettati per essere dei gatekeeper, non sono immuni da vulnerabilità. In questo blog esaminiamo sette casi specifici in cui la presenza di un firewall, pur essendo percepita come il perno di una strategia di sicurezza, è diventata inavvertitamente una via d'accesso non autorizzata alla rete per gli attori delle minacce.

Che cos'è un CVE?

Un CVE, o Common Vulnerability and Exposure, è un identificatore standardizzato per una vulnerabilità di sicurezza o una debolezza in software, hardware o firmware. I CVE sono utilizzati per identificare e tracciare in modo univoco queste vulnerabilità, rendendo più facile per le organizzazioni, i ricercatori sulla sicurezza e i fornitori condividere le informazioni sui problemi di sicurezza e coordinare gli sforzi per ridurli.

7 CVE degne di nota che hanno avuto un impatto sui firewall

3580

Descrizione: Identificata una vulnerabilità nell'interfaccia dei servizi Web del Software Cisco Adaptive Security Appliance (ASA) e del Software Cisco Firepower Threat Defense (FTD).

Danno potenziale: Questa vulnerabilità potrebbe consentire a un aggressore remoto non autenticato di eseguire attacchi di directory traversal, consentendo la lettura di file sensibili su un sistema mirato.

Link: CVE-2020-3580

1579

Descrizione: È stata riscontrata una falla in Palo Alto Networks PAN-OS prima di 8.1.10. e 9.0.0.

Danno potenziale: Gli aggressori remoti potrebbero sfruttare questa vulnerabilità per eseguire comandi arbitrari del sistema operativo, assumendo potenzialmente il pieno controllo del sistema interessato.

Link: CVE-2019-1579

6721

Descrizione: Scoperta una vulnerabilità in SonicOS di SonicWall.

Danno potenziale: Gli aggressori remoti potrebbero sfruttare questa vulnerabilità per causare un denial of service (DoS) tramite pacchetti frammentati appositamente creati, con un impatto sulla disponibilità del sistema.

Link: CVE-2018-6721

5638

Descrizione: Una vulnerabilità nelle versioni di Apache Struts 2 precedenti alla 2.3.32 e 2.5.x precedenti alla 2.5.10.1.

Danno potenziale: Ciò consente agli aggressori di eseguire attacchi di Command Execution remota attraverso un valore Content-Type modificato, che può portare a violazioni dei dati o a un ulteriore sfruttamento della rete.

Collegamento: CVE-2017-5638

0801

Descrizione: Identificata una vulnerabilità nel Software Cisco ASA in esecuzione su alcuni prodotti Cisco ASA.

Danno potenziale: Gli aggressori remoti potrebbero sfruttare questa vulnerabilità per eseguire codice arbitrario o causare il ricaricamento di un sistema, con conseguente potenziale compromissione del sistema o downtime.

Collegamento: CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Descrizione: Una grave vulnerabilità nell'estensione TLS Heartbeat di OpenSSL.

Danno potenziale: Il bug Heartbleed ha permesso agli aggressori di leggere la memoria dei sistemi protetti da versioni vulnerabili di OpenSSL, portando potenzialmente alla fuga di informazioni sensibili come password, chiavi private e altro.

Collegamento: CVE-2014-0160

4681

Descrizione: Una vulnerabilità che interessa Oracle Java 7 prima dell'Update 7.

Danno potenziale: Consente agli aggressori di eseguire codice arbitrario in modalità remota tramite vettori correlati a Reflection API, potenzialmente in grado di compromettere il sistema.

Collegamento: CVE-2012-4681

Sicurezza di rete OT senza compromessi

I firewall tradizionali continuano a essere determinanti nel quadro della sicurezza OT delle organizzazioni e la comprensione e la risoluzione delle loro vulnerabilità intrinseche rimane fondamentale. Tuttavia, è evidente che, sebbene i firewall non siano affatto obsoleti, affidarsi alla loro sola protezione non fornisce una protezione adeguata contro le minacce emergenti. La creazione di una vera e propria strategia di difesa in profondità, incentrata su un Unidirectional Security Gateway o un diodo dati nella DMZ, garantisce che i dati possano attraversare solo in una direzione. Questa applicazione fisica significa che i dati possono essere inviati senza la minaccia di ricevere in cambio dati o comandi dannosi. In questo caso, anche se esistesse una vulnerabilità software, la natura fisica di questi gateway di sicurezza impone un perimetro di difesa contro la minaccia, isolando la rete dall'esposizione.

Approfondimento: Diodi di dati e firewall: Confronto tra sicurezza di rete, flusso di dati e conformità

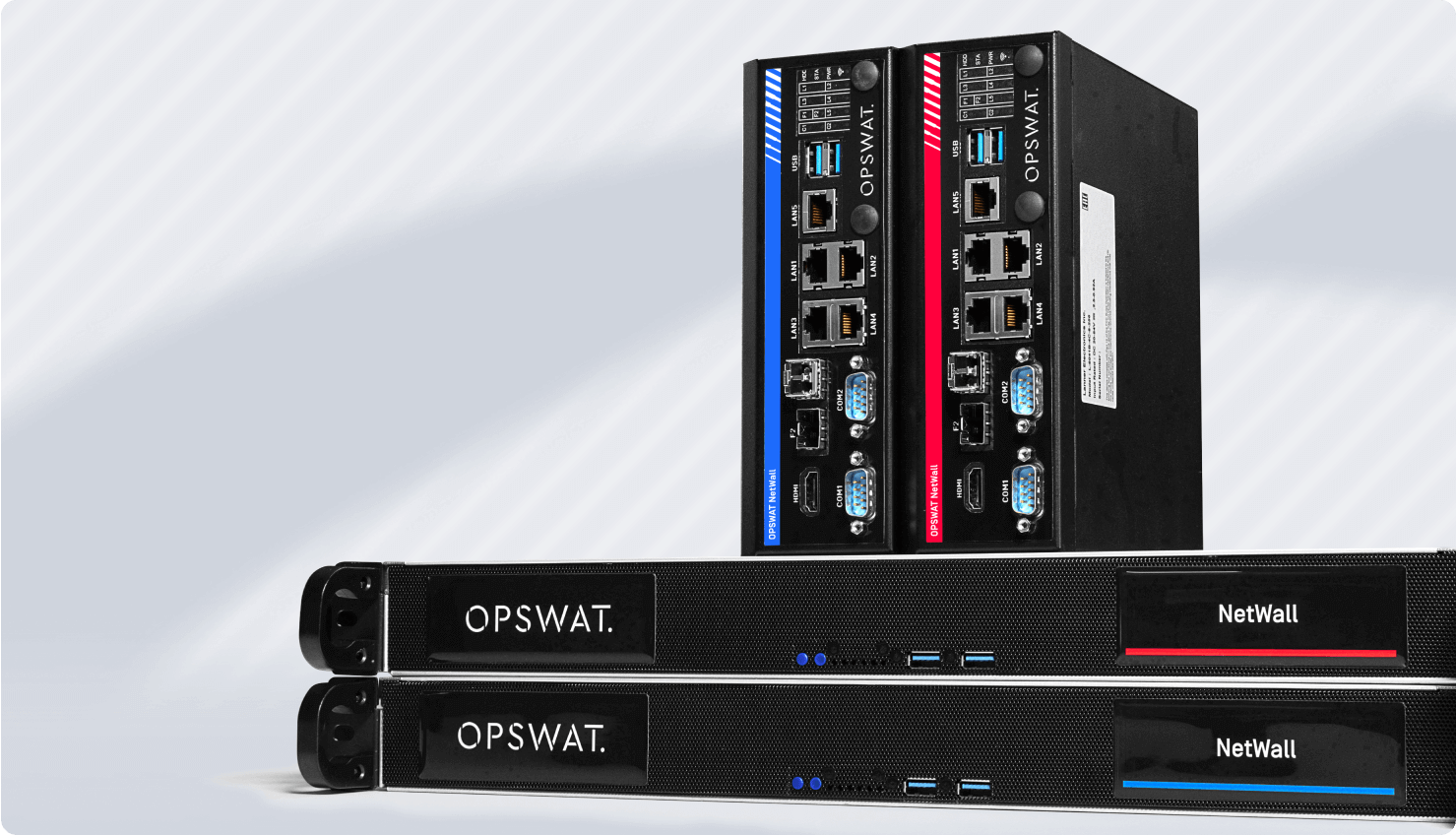

MetaDefender NetWall: Gateway di sicurezza di livello successivo e Optical Diode

Tenendo conto di questo tipo di vulnerabilità, OPSWAT ha sviluppato NetWallla nostra serie di gateway di sicurezza avanzati e diodi ottici, per proteggere gli ambienti OT critici dall'evoluzione del panorama delle minacce. Disponibile in una varietà di configurazioni e fattori di forma, NetWall è stato progettato per semplificare le complessità della sicurezza di rete come soluzione facile da usare, scalabile e sicura.

Scoprite perché NetWall è affidabile a livello globale per la difesa di alcuni degli ambienti più critici del mondo.