Un Trojan per l'accesso remoto (RAT) vecchio di 12 anni, emerso per la prima volta nel 2008, è ora uscito dal suo nascondiglio per diffondere un nuovo ceppo di virus nel 2020.

Informazioni sul malware

Nel corso della sua storia, vari ceppi di questo virus, noto come "Taidoor", hanno preso di mira prevalentemente le agenzie governative, ma nel corso degli anni hanno allargato il loro bacino di vittime ai think tank, al settore finanziario, alle telecomunicazioni e ai produttori.

Il 3 agosto l'FBI ha emesso un avviso e un rapporto di analisi del malware (MAR) per allertare le organizzazioni e, auspicabilmente, ridurre l'esposizione a Taidoor, che ritiene essere una minaccia sponsorizzata dallo Stato cinese - il che, di per sé, è motivo di preoccupazione. Gli hacker sponsorizzati dallo Stato sono quelli sanzionati e/o impiegati dai rispettivi governi, che spesso prendono di mira i Paesi rivali per acquisire conoscenze interne su difese, informazioni sensibili e proprietà intellettuale e per causare interruzioni delle operazioni governative.

Sponsorizzato dallo Stato = Una forza con cui fare i conti

Gli attacchi sponsorizzati dagli Stati possono spesso rappresentare una minaccia molto più grave rispetto alla media dei virus.

- Sono precisamente mirati: Questi attacchi vengono spesso sferrati tramite spear-phishing, in cui un individuo specifico viene studiato a fondo e preso di mira con un'organizzazione di alto valore come obiettivo principale. Le e-mail di spear-phishing sono abilmente create per apparire autentiche, al punto che anche un occhio esperto potrebbe non accorgersi dell'attacco. Ciò significa che è molto più probabile che l'individuo scarichi allegati di e-mail dannosi da un attacco di spear-phishing, lasciando spazio al malware che segue.

- Sono bravi a nascondere la loro identità: Gli hacker sponsorizzati dagli Stati si sforzano di rimanere anonimi - spesso agendo sotto le spoglie di un altro cattivo attore o incanalando le informazioni attraverso diversi Paesi per oscurare il Paese di origine - in modo che gli investigatori abbiano difficoltà a risalire alla loro origine e a determinare il loro vero scopo; non sapere chi o cosa sta attaccando rende molto più difficile stabilire una difesa.

- Sono bravi a eludere il rilevamento: Una caratteristica dei cyberattacchi sponsorizzati dagli Stati, che li rende più pericolosi, è quella di rimanere a lungo sulla rete bersaglio dopo aver ottenuto l'accesso tramite backdoor. Una volta entrati, gli operatori dell'attacco possono raccogliere ed esfiltrare informazioni sensibili a piacimento e imparare gli schemi e le abitudini dell'organizzazione, il tutto volando sotto il radar dei sistemi di sicurezza presenti, molti dei quali non sono semplicemente in grado di rilevare o prevenire attacchi così sofisticati.

Soprattutto, gli attacchi sponsorizzati dallo Stato prevalgono sugli altri per le risorse che vi sono dietro.

Prendiamo i due scenari seguenti:

Scenario Uno: Un virus ransomware facilmente riconoscibile, parzialmente scaricato dal dark web, inviato tramite e-mail di phishing da un operatore solitario in un magazzino in Ucraina, senza un obiettivo particolare in mente.

Scenario due: Un RAT, creato e perfezionato per anni da un'agenzia ben equipaggiata, con accesso all'intelligence e a risorse illimitate, progettato specificamente per un individuo altamente studiato di un'organizzazione bersaglio.

Difendersi dall'uno è ben diverso dal difendersi dall'altro. Ciò è particolarmente importante nell'attuale situazione di incertezza e agitazione che circola nel mondo a causa della pandemia Covid-19 e delle imminenti elezioni americane: è improbabile che gli attacchi sanzionati dai governi diminuiscano nel prossimo futuro.

Disaggregazione del malware: Sezionare il RAT

Si ritiene che Taidoor sia uno di questi virus sponsorizzati dallo Stato. Come funziona?

In quanto RAT, cerca di ottenere l'accesso backdoor a un dispositivo, dove può quindi fornire ai suoi operatori l'accesso remoto per copiare file, eseguire comandi e monitorare l'obiettivo senza essere individuato. Come altri, questo ceppo di Taidoor inizia tipicamente con l'invito ad aprire l'allegato di un'e-mail di spear-phishing. Una volta aperto, un documento esca induce l'individuo a credere che non ci sia nulla di strano; nel frattempo, il contenuto dannoso entra in azione sull'endpoint.

Secondo il Malware Analysis Report pubblicato dalla Cybersecurity and Infrastructure Security Agency (CISA) statunitense, sono stati identificati come Taidoor quattro file: due ciascuno per le piattaforme Windows a 32 e 64 bit:

1. ml.dll - caricatore a 32 bit

2. rasautoex.dll - caricatore a 64 bit

3. e 4. svchost.dll - i file RAT di Taidoor, uno per ogni versione di Windows.

Per entrambi i sistemi operativi Windows, il primo dei due file è una libreria di collegamento dinamico (DLL). Una libreria di collegamento dinamico comprende diversi piccoli programmi, procedure e codice che possono essere utilizzati contemporaneamente da più programmi più grandi. I file DLL aiutano a conservare la memoria del computer perché le informazioni sono condivise tra i programmi.

Secondo il CISA Malware Analysis Report, il caricatore di Windows a 32 bit, ml.dll, e il caricatore a 64 bit, rasautoex.dll, vengono avviati come servizi sulle rispettive piattaforme. Da qui cercano il secondo file nella directory di esecuzione: svchost.dll - il RAT Taidoor.

Il RAT viene quindi letto nella memoria del computer e decriptato dai file loader, dove viene eseguita la funzione "Start" e il trojan si mette al lavoro per stabilire l'accesso remoto per gli operatori dell'attacco.

Linea di difesa 1: OPSWAT MetaDefender Cloud

Come si fa a sterminare un RAT di questo tipo? O meglio ancora: come prevenire l'infestazione. La nostra risposta è l'utilizzo di un sistema di difesa a doppio strato!

Un virus, ovviamente, richiede un antivirus. Tuttavia, a causa della natura sofisticata di Taidoor e della probabilità che dietro ci sia un'agenzia ben equipaggiata e con abbondanza di risorse, affidarsi a un'unica soluzione antivirus per gli endpoint per rilevare e prevenire un attacco di questo tipo è un grosso rischio.

I nostri esperti di cybersicurezza lo sanno; ecco perché abbiamo ideato una soluzione che riduce al minimo il rischio.

Questa soluzione è MetaDefender Cloudche fornisce il rilevamento e la prevenzione delle minacce grazie a una serie di tecniche avanzate.

Scansione simultanea

Una di queste tecniche, chiamata "Multiscanning", impiega l'uso di oltre 30 motori antimalware per la scansione di minacce note e sconosciute, utilizzando l'euristica, la corrispondenza delle firme e la tecnologia di apprendimento automatico. L'utilizzo di così tanti motori antivirus comporta numerosi vantaggi:

- Tasso di rilevamento più elevato: I motori antivirus utilizzano tutti tecniche diverse e sono specializzati in aree diverse quando si tratta di rilevare il malware. Le statistiche mostrano che più motori antivirus vengono utilizzati, più alto è il tasso di rilevamento. Utilizzando più di 30 motori antivirus, MetaDefender Cloud può vantare un tasso di rilevamento superiore al 99%.

- Tempi di esposizione ridotti al minimo: I motori antimalware impiegano tempi diversi per rilevare le nuove minacce; affidarsi a un'unica soluzione per endpoint potrebbe significare un tempo di esposizione più lungo se tale soluzione non rileva le nuove minacce con la stessa rapidità delle altre. L'utilizzo di più motori antivirus riduce al minimo le possibilità di rimanere scoperti quando emerge una nuova minaccia.

- I limiti dell'utilizzo di un unico fornitore sono eliminati: Tutte le soluzioni anti-malware hanno punti di forza e di debolezza. L'utilizzo di oltre 30 motori anti-malware significa che le limitazioni di uno sono coperte da un altro. Lo stesso principio si applica se una soluzione non può funzionare a causa di limiti geografici o aziendali; state certi che un'altra delle oltre 30 soluzioni coprirà questa base.

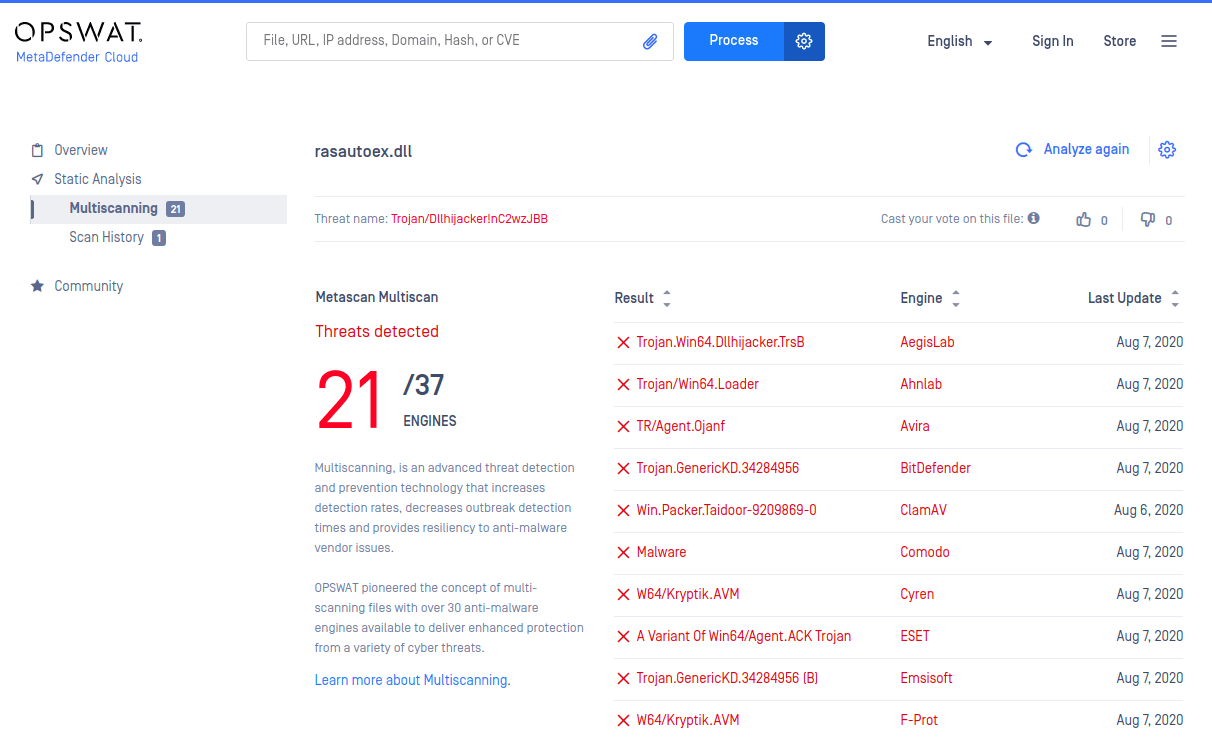

MetaDefender Cloud contro il RAT Taidoor

Quando si tratta del RAT in questione, MetaDefender Cloud si dimostra molto efficace.

Prendete i seguenti campioni di ogni file utilizzato per infettare un sistema informatico con Taidoor e osservate il tasso di rilevamento multiscansione quando ognuno di essi viene analizzato da MetaDefender Cloud:

1. ml.dll - Caricatore a 32 bit: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - caricatore a 64 bit: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64-bit Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

Campioni di malware forniti dal CISA nel rapporto di analisi del malware Taidoor.

MetaDefender Cloud Multiscan rileva il malware in tutti e quattro i campioni utilizzati negli attacchi Taidoor, con più motori che li segnalano ogni volta come dannosi.

Questi rilevamenti offrono un esempio reale di ciò che accadrebbe se un utente tentasse di scaricare il RAT Taidoor da un attacco di spear-phishing: i file verrebbero rilevati e segnalati da MetaDefender e bloccati dal dispositivo host, impedendo così l'infezione.

Linea di difesa 2: Admin su richiesta

La seconda linea di difesa è rappresentata dal software di gestione degli accessi privilegiati (PAM). Il PAM si riferisce alla pratica di limitare, controllare e monitorare l'accesso di livello superiore ai sistemi informatici utilizzando il Principio del minimo privilegio (POLP): consentire solo l'accesso minimo necessario per svolgere le attività; e l'elevazione Just-in-Time (JIT): consentire l'accesso elevato solo dove e quando è assolutamente necessario.

I nostri partner, Admin By Request, offrono una soluzione PAM di questo tipo, fornita in un pacchetto facile da implementare, utilizzare, gestire e mantenere. In sostanza, Admin By Request revoca in modo rapido e pulito i diritti di amministratore.

All'interno del portale utenti, è possibile creare gruppi e personalizzare le impostazioni per coprire tutti i livelli di utenti, a seconda delle loro esigenze di accesso.

La pagina Richieste visualizza tutte le richieste fatte dagli utenti per eseguire applicazioni con privilegi di amministratore o per avere una sessione a tempo in cui hanno accesso elevato al proprio computer, con la possibilità di approvare o rifiutare queste richieste nel portale utente basato sul Web o nell'applicazione mobile .

L'Auditlog registra le attività che si verificano quando gli utenti eseguono un'applicazione come amministratore o hanno una sessione di amministratore, consentendo di monitorare tutti gli accessi elevati.

Nell'Inventario vengono raccolti e visualizzati tutti i dati necessari per ogni dispositivo dell'utente, oltre alle applicazioni elevate e alle sessioni di amministratore utilizzate dall'utente stesso.

Tutte queste caratteristiche consentono in ultima analisi ad Admin By Request di proteggere il punto finale impedendo agli utenti di accedere e di apportare modifiche alle parti critiche delle loro macchine.

Admin su richiesta contro il RAT Taidoor

Come si pone la soluzione PAM di Admin By Request rispetto al RAT Taidoor?

Considerando come il virus deve operare per infettare un sistema, la risposta è: molto bene.

Dalla nostra analisi del malware, sappiamo che i file loader (ml.dll e rasautoex.dll) iniziano il processo di infezione avviandosi come servizi di Windows sulle rispettive piattaforme.

- Admin By Request interrompe questa prima fase quando revoca i diritti di amministratore locale: Poiché gli utenti normali non sono in grado di avviare, arrestare o riavviare i servizi di Windows, è impossibile che i file del caricatore Taidoor inizino a funzionare come servizi su qualsiasi dispositivo in cui è installato Admin By Request, senza che l'utente ottenga prima l'accesso come amministratore.

Un'altra fase iniziale del processo di infezione di Taidoor è rappresentata dai file loader che leggono il file RAT (svchost.dll) nella memoria del computer.

Anche in questo caso, Admin By Request impedisce che ciò avvenga limitando l'accesso elevato:

- Gli account utente che non dispongono di privilegi amministrativi non possono accedere alla memoria del dispositivo host senza aver prima ottenuto un accesso elevato; ciò significa che i file del caricatore Taidoor non sono in grado di leggere/scrittura nella memoria di un endpoint in cui è installato Admin By Request.

Se un utente tentasse di scaricare ed eseguire codice dannoso da un'e-mail di spear-phishing su un dispositivo con Admin By Request installato, il malware non avrebbe semplicemente l'accesso necessario per iniziare l'infezione.

Un'alleanza: MetaDefender Cloud e Admin su richiesta

Un antivirus completo o una soluzione PAM da soli sono entrambi opzioni di sicurezza valide per un sistema IT più sicuro, ma un'unica soluzione che combini i due elementi fornisce il sistema di difesa a strati necessario contro gli attacchi avanzati sponsorizzati dallo Stato.

Il software PAM di Admin By Request integra l'API di MetaDefender Cloud per formare questa difesa a strati.

Oltre a revocare i diritti di amministrazione locale agli utenti, tutti i file eseguiti con privilegi di amministratore vengono prima analizzati in tempo reale dagli oltre 30 motori anti-malware di MetaDefender Cloud.

La protezione è duplice: Admin By Request blocca il malware dall'ottenere i tanto necessari diritti di amministratore locale, mentre MetaDefender blocca l'utente dall'eseguire il file come amministratore se rileva il malware: a Taidoor e a malware simili viene impedito di fare danni.

Sintesi

Il malware backdoor sponsorizzato dallo Stato, come il RAT Taidoor, deve essere preso molto sul serio: le e-mail mirate di spear-phishing spesso ingannano sia gli utenti normali che gli esperti.

Rilevare e prevenire tali attacchi se si è presi di mira è possibile, ma solo con un sistema di difesa completo che garantisca la copertura di tutte le lacune e gli endpoint: Più di 30 volte.

Coprite tutte le basi con l'approccio stratificato fornito daMetaDefender Cloud OPSWAT e dalla soluzione PAM di Admin By Request.

Per ulteriori notizie sull'analisi delle minacce informatiche, iscrivetevi alla nostra newsletter qui sotto.