I ricercatori di sicurezza hanno dimostrato ancora una volta perché Microsoft riconosce che "lemacro inattese possono rappresentare un rischio significativo per la sicurezza". In un recente post sul blog, i ricercatori di sicurezza spiegano come gli aggressori stiano utilizzando le macro per scaricare ed eseguire ZLoader, un Trojan bancario dannoso, senza che nel file iniziale sia presente alcun codice dannoso.

L'anatomia dell'attacco inizia con un innocuo documento Microsoft Word, che sfrutta le macro per scaricare un documento Microsoft Excel. In seguito, viene creata una nuova macro nel file XLS e viene aggiornato un criterio di registro per disattivare l'avviso macro di Excel. Di conseguenza, il file Excel può eseguire la sua macro dannosa per scaricare ZLoader senza alcun avviso.

Come molti altri attacchi, il documento Microsoft Word iniziale viene consegnato come e-mail di phishing. Tuttavia, questa particolare catena di attacchi è nuova perché è improbabile che la macro iniziale venga rilevata da qualsiasi motore antivirus o antimalware. Naturalmente, molte organizzazioni disabilitano le macro come politica predefinita, ma questo documento iniziale di Microsoft Word è formattato in modo da esortare gli utenti ad "Abilitare la modifica" e "Abilitare il contenuto".

Questa combinazione di ingegneria sociale e exploit tecnico è ciò che rende questo tipo di attacco così efficace.

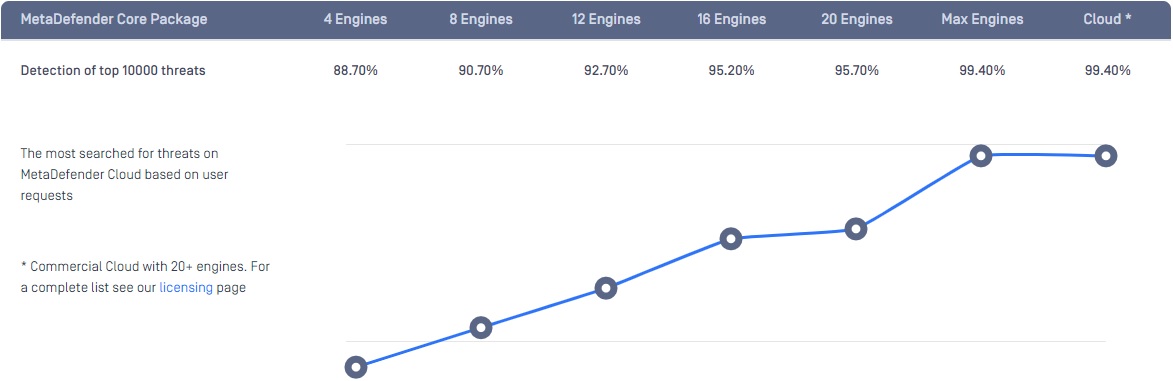

Anche nei giorni migliori, i motori antivirus e antimalware faticano a tenere il passo con il volume delle nuove minacce e sono estremamente vulnerabili alle minacce zero-day. Una ricerca diOPSWAT rivela che sono necessari più di 30 motori antivirus e antimalware per raggiungere tassi di rilevamento superiori al 99%, quindi le soluzioni di multiscansione possono ridurre significativamente i tempi di permanenza del malware latente. Anche le sandbox tradizionali possono essere eluse, poiché il malware diventa sempre più sofisticato. Le nuove minacce, come questa macro ZLoader, sono particolarmente efficaci nell'evitare il rilevamento.

Fiducia senza file

Il modello di sicurezza zero-trust è diventato un metodo sempre più popolare per proteggere gli utenti e i dispositivi con la sua saggezza di "non fidarsi di nessuno", ma questa stessa saggezza è raramente estesa alla sicurezza dei file. Dovrebbe essere ormai evidente, dato che i motori antivirus e antimalware continuano a lottare con i loro tassi di rilevamento, che anche le organizzazioni dovrebbero "non fidarsi di nessun file".

Se un'organizzazione presume che tutti i file siano dannosi, può ispezionare e sanificare i dati con la tecnologia Content Disarm and Reconstruction (CDR).

In primo luogo, il CDR scompone tutti i file in componenti discreti, dove tutti gli elementi vengono identificati. In genere, le macro ad alto rischio vengono rimosse, eliminando così qualsiasi contenuto potenzialmente dannoso. Successivamente, CDR ricostruisce in modo rapido e sicuro il file dai componenti sanificati, preservandone i metadati e le caratteristiche. Inoltre, i clienti hanno la possibilità di consentire l'inserimento di macro specifiche che desiderano conservare. I file ricostruiti, con l'integrità della loro struttura, vengono consegnati agli utenti finali senza perdita di usabilità. .

Deep CDR sanifica e ricostruisce più di 100 tipi di file comuni e verifica più di 4.500 tipi di file. In media, Deep CDR è 30 volte più veloce della maggior parte delle tecnologie di analisi dinamica ed è in grado di bloccare le minacce informatiche progettate per eludere gli ambienti sandbox tradizionali. Deep CDR si integra inoltre con OPSWAT Multiscanningprevenzione proattiva della perdita di dati (DLP), e file-based vulnerability assessment tecnologie.

Non importa se le organizzazioni effettuano la scansione dei file dannosi quando gli aggressori possono eludere il rilevamento con le macro. Non importa se Microsoft avvisa gli utenti del rischio di sicurezza delle macro quando gli aggressori possono disabilitare tali avvisi. Non importa se le organizzazioni disabilitano le macro quando gli aggressori possono sfruttare l'ingegneria sociale per convincere gli utenti a riabilitare le macro.

Ciò che conta davvero è abbracciare la mentalità del "trust no file" e disporre delle politiche e dei controlli necessari per realizzare questa filosofia.

OPSWAT può aiutarvi. Contattate uno dei nostri esperti di cybersecurity oggi stesso per saperne di più su come sanificare i dati con Deep CDR.