Quando si valuta come spostare i dati all'interno o all'esterno di una rete protetta, le esigenze operative e di sicurezza di un'azienda sono sempre state al centro dell'attenzione. Per molti, ciò significa evitare impatti negativi sull'efficienza dei team o delle funzioni presenti nell'ambiente, limitandosi a scansionare il dispositivo o i file prima di portarli in un'area protetta.

Per un po' di tempo, questa è stata una best practice, che ha permesso di continuare le operazioni secondo le necessità, facendo il minimo indispensabile dal punto di vista della sicurezza. Tuttavia, le minacce alla sicurezza informatica si sono evolute e rappresentano una minaccia enorme per le operazioni. Per combattere queste nuove minacce, anche il nostro approccio alla pianificazione della sicurezza informatica deve evolversi.

Un approccio più completo alla sicurezza dei supporti rimovibili e dei file consiste nell'esaminare le esigenze dell'azienda e le modalità di utilizzo di questi dispositivi. Da qui è possibile creare processi che non solo evitano impatti negativi, ma migliorano anche l'efficienza della sicurezza. Con i giusti sistemi di cybersecurity, è possibile garantire sia la sicurezza che la produttività.

Sistemi di sicurezza informatica per una crescita a lungo termine

La prima cosa da tenere a mente quando si costruisce il piano di cybersecurity è considerare come il piano possa supportare la crescita dell'azienda.

Ad esempio, invece di limitarsi a scansionare i dispositivi e i file, come indicato in precedenza, le aziende dovrebbero applicare tecnicamente le policy sui dispositivi, lasciando agli operatori la tranquillità di sapere che tutti i visitatori del sito stanno seguendo le regole progettate per ridurre al minimo i tempi di inattività non pianificati.

Di seguito sono riportate alcune misure di sicurezza che potete adottare:

- Utilizzare un agente o un client in grado di applicare tecnicamente la politica di scansione.

- Identificare le potenziali vulnerabilità nelle patch e negli aggiornamenti.

- Applicare i criteri in base al paese di origine dei file.

- Prevenire la perdita di dati riservati

Facendo un ulteriore passo avanti, invece di scansionare ripetutamente i dispositivi rimovibili non attendibili, le aziende possono anche impedire la distribuzione di USB non attendibile all'interno del nostro spazio sicuro. Le possibilità sono illimitate, quindi è importante non rimanere ancorati ai design tradizionali. Esplorate le opzioni disponibili e scegliete quella che meglio si adatta alle vostre esigenze aziendali e di sicurezza. Con una pianificazione e una progettazione adeguate, i programmi di cybersecurity possono diventare un fattore di supporto per l'azienda e non un ostacolo.

Come creare un sistema di sicurezza informatica per tutte le vostre esigenze

Per garantire che i sistemi e i processi di sicurezza siano adatti alle esigenze della vostra azienda, è sufficiente seguire la lista di controllo riportata di seguito:

- Quali tipi di media utilizza la vostra organizzazione?

- Chi usa questi media? O chi dovrebbe usare questi media?

- La vostra organizzazione applica le scansioni? Se sì, è possibile caricare un client sulle workstation protette? In caso contrario, esistono altre tecnologie per imporre le scansioni?

- La vostra organizzazione vuole consentire l'ingresso di supporti esterni nella nostra struttura? Consente di trasferire i file da tali supporti nell'area protetta dopo una scansione? Se non volete consentire l'accesso ai supporti esterni, come gestirete le eccezioni?

- Quanti motori anti-malware dovrebbe utilizzare la vostra organizzazione?

- La vostra organizzazione dovrebbe utilizzare la DLP nel vostro programma?

- La vostra organizzazione ha i mezzi per eliminare il malware dai file sfruttando il CDR?

- La vostra organizzazione è interessata a una politica del paese d'origine per i file in entrata?

Dopo aver valutato le vostre politiche attuali, verificate in che misura siano in grado di supportare le vostre esigenze aziendali. Se non servono più allo scopo, o se il loro scopo è cambiato, prendete in considerazione nuovi processi che proteggano efficacemente la vostra azienda.

Per trovare nuovi processi per la vostra organizzazione, iniziate con l'elencare le principali priorità/esigenze aziendali. Quindi, esplorate le soluzioni che rispondono efficacemente a tali esigenze e create delle policy su di esse. Condividete questa politica con i principali stakeholder per contribuire a garantire e facilitare l'adozione dei cambiamenti della politica. Un'adeguata gestione del cambiamento è indispensabile per costruire una cyber policy di successo, in quanto aiuta a prevenire eventuali contraccolpi dopo l'implementazione delle policy.

Una volta completate tutte le fasi, sarete in grado di avere una politica formale di cybersecurity che risponda alle vostre esigenze e la vostra azienda funzionerà in modo ancora più efficiente perché non interromperete i flussi di lavoro/operazioni per controllare le violazioni della sicurezza.

OPSWATLa suite di soluzioni per una pianificazione efficiente della cybersecurity

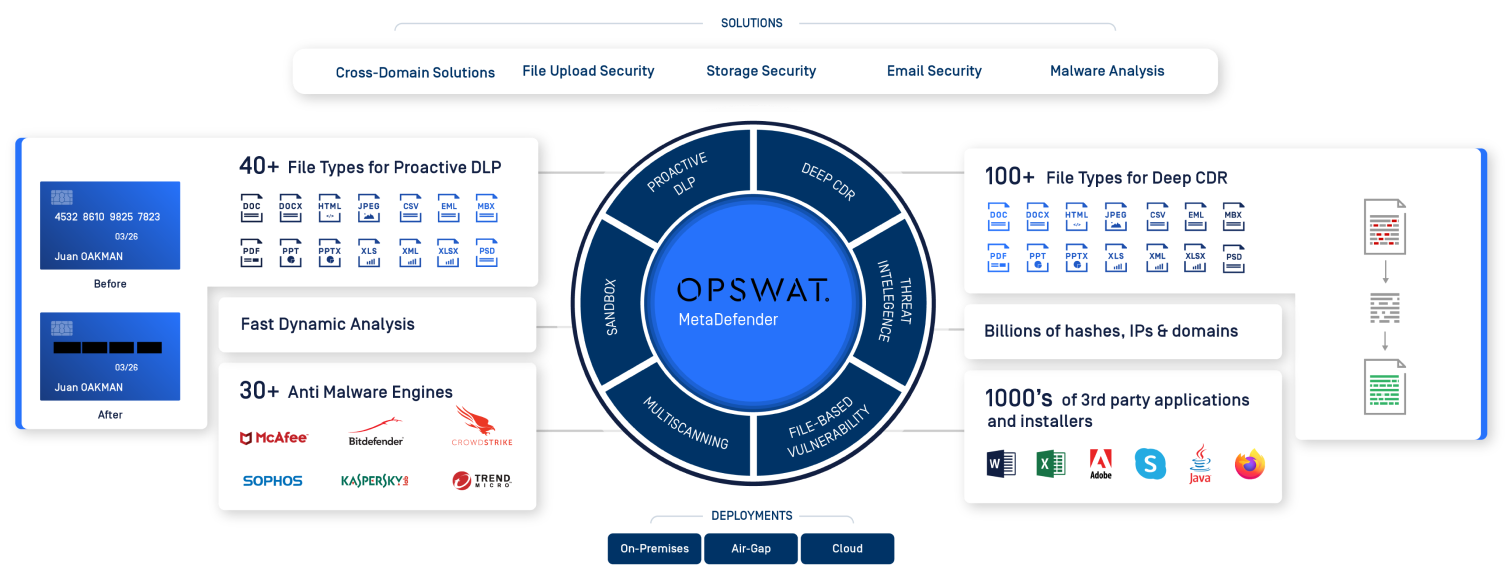

I leader del settore di OPSWAT sono i partner affidabili di cui avete bisogno per implementare un sistema di cybersecurity efficiente e adatto alle esigenze della vostra organizzazione. I nostri prodotti principali includono MetaDefender CoreMetaDefender Core è una soluzione avanzata di prevenzione delle minacce che consente di integrare in modo efficiente i meccanismi di rilevamento e prevenzione delle minacce informatiche nei sistemi IT e OT esistenti. è facile da implementare e non influisce negativamente sul flusso di lavoro complessivo dell'organizzazione, rappresentando la scelta giusta per i moderni spazi informatici.

Se avete bisogno di aiuto per pianificare soluzioni di cybersecurity per la vostra organizzazione, contattate i nostri leader di settore per maggiori informazioni.