È probabile che abbiate letto il recente annuncio dell'aggiornamento critico di sicurezza per macOS Monterey che include vulnerabilità di codice arbitrario, entrambe zero-day, che sono già state sfruttate(CVE-2022-32894 e CVE-2022-32893).

Cosa significa questo per i vostri utenti? Hanno applicato una patch?

Rimanere al passo con un flusso incessante di patch per le vulnerabilità è una sfida, soprattutto per le grandi aziende. Tuttavia, il tempo è fondamentale e la maggior parte delle organizzazioni concede ai potenziali avversari un ampio margine di tempo per attaccare, impiegando in media 16 giorni per applicare una patch a una vulnerabilità critica dopo il rilevamento, secondo una ricerca del Ponemon Institute.

Patch Management è impegnativo su qualsiasi scala

Una ricerca del Ponemon Institute mostra che il 60% delle organizzazioni ha subito una violazione a causa di una vulnerabilità nota ma non patchata. Ci sono modi per rendere la gestione delle patch meno impegnativa, per battere i tempi medi di risposta e per evitare di entrare a far parte di una statistica.

Le cinque sfide di Patch Management

1. Esiste una varietà di sistemi e applicazioni. Ogni organizzazione dispone oggi di un mix di sistemi operativi e applicazioni di terze parti. Probabilmente si tratta di macOS, Windows, Linux e altri ancora, nonché di applicazioni di centinaia di fornitori diversi.

2. Lavoratori ibridi con sistemi collegati solo occasionalmente a un dominio. È già abbastanza difficile tenere sotto controllo i dispositivi che si gestiscono direttamente, ma è ancora più impegnativo e forse anche più critico assicurarsi che i dispositivi BYOD o dei contractor siano patchati prima di accedere alle risorse dell'organizzazione.

3. Anche le patch di sicurezza critiche e urgenti necessitano di una certa dose di test e cautela al momento del rilascio, per garantire che non abbiano un impatto sulla disponibilità. A tal fine sono necessari un processo e un'automazione che supportino il rilascio incrementale di una patch a gruppi più ampi di dispositivi.

4. La visibilità e il monitoraggio costanti dei sistemi vulnerabili sono d'obbligo. Anche dopo aver considerato i compromessi di rischio e aver testato e patchato l'ultima vulnerabilità critica, il lavoro non è finito. È ancora fondamentale monitorare attivamente per assicurarsi che un dispositivo che potrebbe non essere stato connesso quando si stava reagendo alla minaccia venga patchato quando si connette nuovamente alle risorse. È necessario avere visibilità su tutti i dispositivi che non sono stati patchati e una protezione continua da un dispositivo vulnerabile.

5. C'è carenza di personale di sicurezza e IT. Una sfida comune a tutte le organizzazioni di sicurezza e IT è la scarsità di risorse per il lavoro quotidiano, per non parlare delle esercitazioni che ogni vulnerabilità di alto profilo scatena.

MetaDefender Accesso: Una soluzione essenziale

Le sfide possono sembrare una battaglia in salita, ma la buona notizia è che esistono delle soluzioni. Come illustrato qui, OPSWAT MetaDefender Access offre una soluzione completa che vi aiuterà ad applicare le patch più rapidamente e a garantire la vostra protezione.

1. MetaDefender Access aiuta a garantire che tutti i sistemi e le applicazioni siano patchati da:

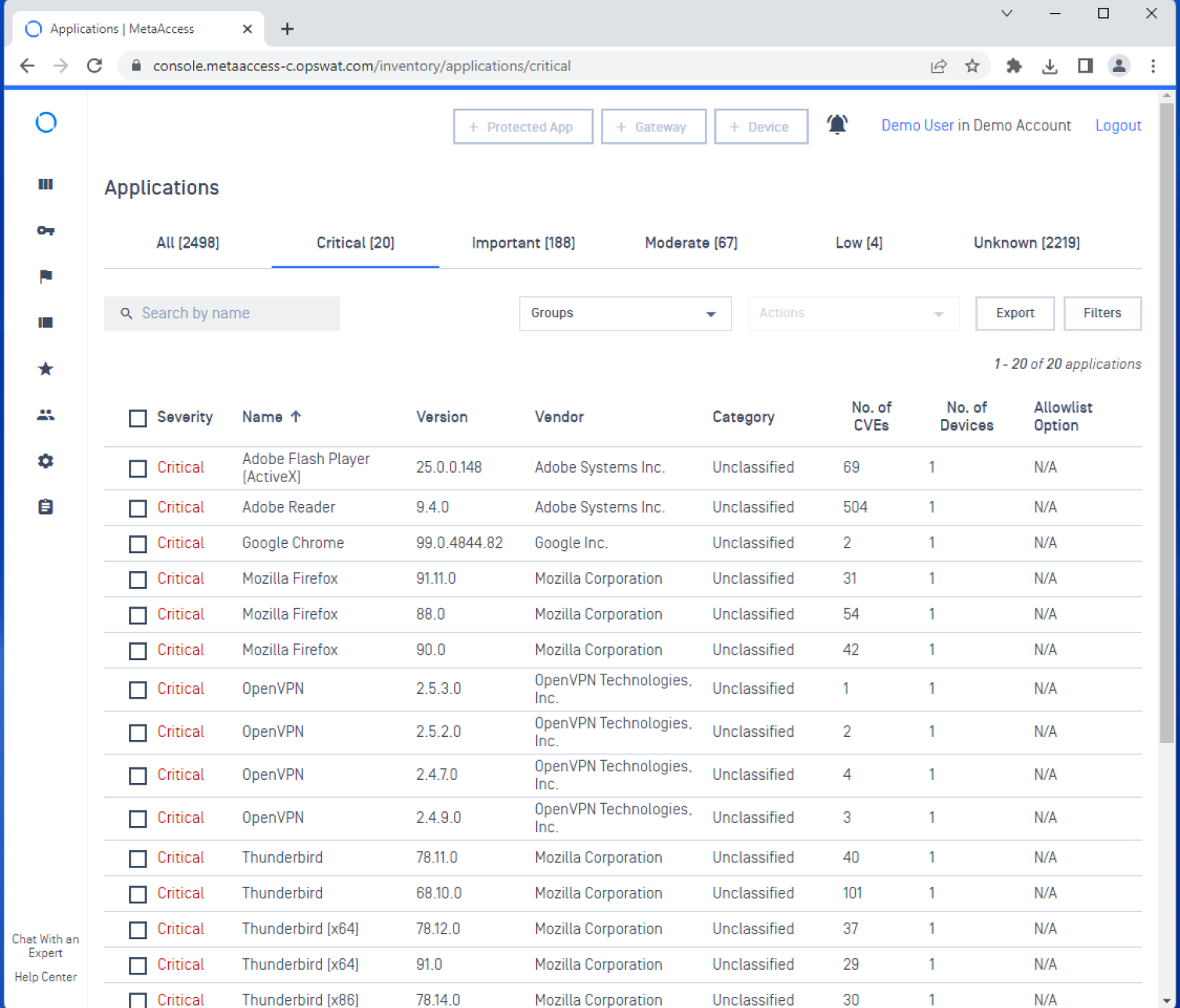

- Fornisce visibilità rilevando le vulnerabilità e il software non aggiornato e presentando un riepilogo attuabile nel dashboard di MetaDefender Access e nei rapporti giornalieri. Questi possono essere utilizzati per visualizzare maggiori dettagli, come illustrato qui:

- Fornisce visibilità delle vulnerabilità dal punto di vista dell'applicazione:

- Assicurarsi che la soluzione di gestione delle patch scelta sia configurata correttamente sul punto finale e che avvisi l'utente e potenzialmente blocchi il dispositivo se la soluzione di gestione delle patch non è configurata correttamente:

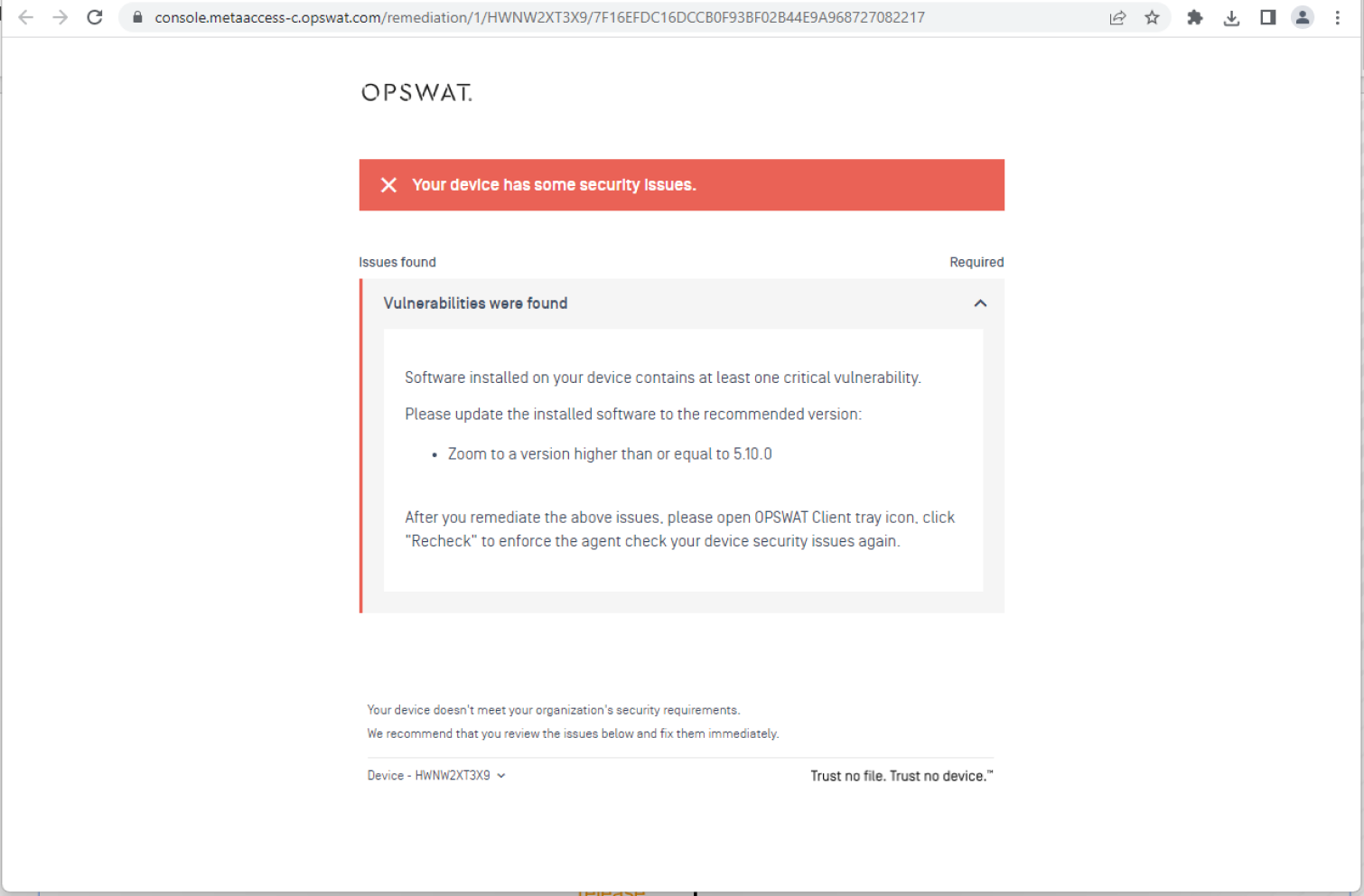

- Bloccare potenzialmente il dispositivo dall'accesso alle applicazioni e ad altre risorse, anche quando un sistema operativo o un'applicazione di terze parti non è stata patchata, come la patch Monterey 12.5.1. L'utente può essere avvisato per un numero configurabile di giorni e, se la patch non viene ancora applicata, può essere bloccato per avere la possibilità di gestire il rischio e l'impatto del flusso di lavoro.

2. Con la normalizzazione del lavoro ibrido, è fondamentale che qualsiasi soluzione si utilizzi per ottenere la patch dei dispositivi funzioni per gli utenti in sede o in remoto. Poiché MetaDefender Access è ospitato nel cloud, MetaDefender Endpoint garantisce la sicurezza dei dispositivi indipendentemente dalla loro ubicazione quando accedono alle risorse aziendali.

3. È fondamentale distribuire gradualmente le patch per mitigare il rischio di un impatto diffuso, se questo presenta sorprese nascoste. MetaDefender Access consente di applicare criteri diversi per gruppi di dispositivi, supportando il roll out automatico delle patch, escludendo patch specifiche e persino esentando dispositivi specifici. Oltre a esentare i dispositivi, è possibile esentare anche patch e CVE specifici, consentendo a un dispositivo di continuare a essere considerato conforme se si decide che l'impatto è troppo grande per applicarlo.

4. MetaDefender Le funzionalità di accesso sicuro di Access proteggono le vostre organizzazioni dall'accesso di dispositivi a rischio o non conformi. Un aspetto fondamentale è la garanzia che un dispositivo che non si è connesso di recente, ma che presenta una vulnerabilità critica di vecchia data, venga bloccato finché non viene patchato, indipendentemente dal tempo trascorso da quando la vulnerabilità iniziale è stata risolta su altri sistemi.

5. MetaDefender Access presenta all'utente un messaggio di correzione dettagliato con informazioni sulla vulnerabilità. Avvisando gli utenti, questi sono più propensi a patchare prima i propri dispositivi. Se non agiscono, MetaDefender Access può continuare ad avvertirli ogni volta che tentano di accedere a una risorsa dell'organizzazione e, se aspettano troppo a lungo, è possibile configurare i criteri di MetaDefender Access in modo che richiedano la patch per accedere alle risorse aziendali. In questo modo è possibile distribuire rapidamente le patch critiche, anche ai team IT più impegnati, indipendentemente dai tempi e in modo automatico.

MetaDefender Access affronta tutte queste sfide, aiutando il personale sovraccarico della vostra organizzazione a rispondere in modo più rapido ed efficiente alle vulnerabilità critiche senza alcun carico di lavoro aggiuntivo. Provate gratuitamente MetaDefender Access!

Per saperne di più, contattate oggi stesso uno dei nostri esperti.