MetaDefender Sandbox 2.4.0 segna un importante passo avanti nel rilevamento delle minacce, nell'integrazione aziendale e nell'esperienza utente. Grazie alle nuove funzionalità di emulazione, al supporto SSO continuo e ai flussi di lavoro arricchiti dell'interfaccia utente, questa release consente ai team di sicurezza di analizzare le minacce più velocemente e con maggiore precisione. Scoprite cosa c'è di nuovo, cosa è stato migliorato e come la vostra difesa dalle minacce è appena diventata più intelligente.

Cosa c'è di nuovo

Questa release apporta nuove potenti funzionalità progettate per migliorare la prontezza aziendale, l'accesso degli utenti e la profondità analitica.

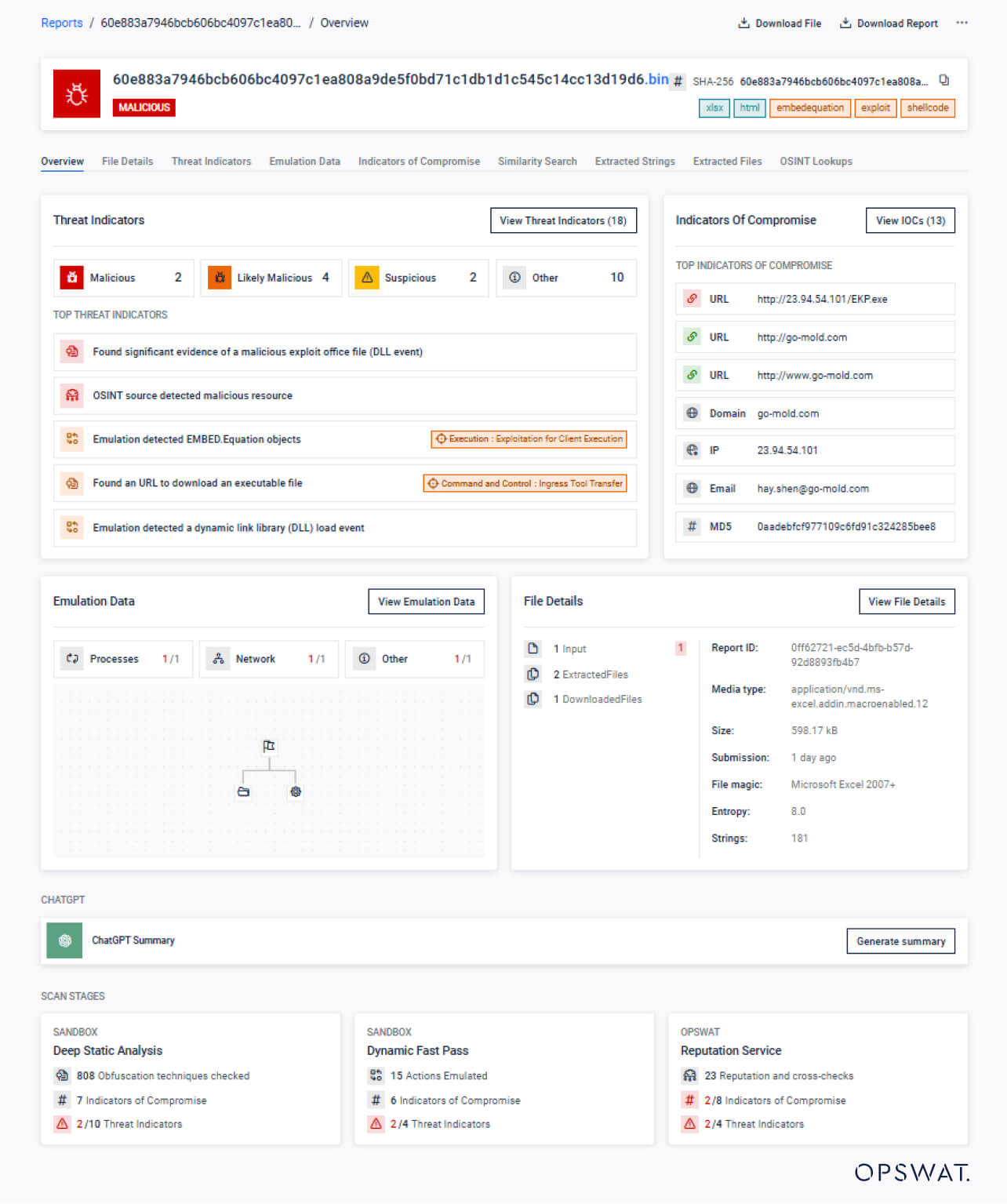

- Panoramica dei rapporti Riprogettazione

Esplorate un'interfaccia utente completamente rinnovata, progettata per garantire chiarezza e velocità, con una navigazione intuitiva, filtri dinamici e approfondimenti consolidati sulle minacce in un'unica visualizzazione semplificata.

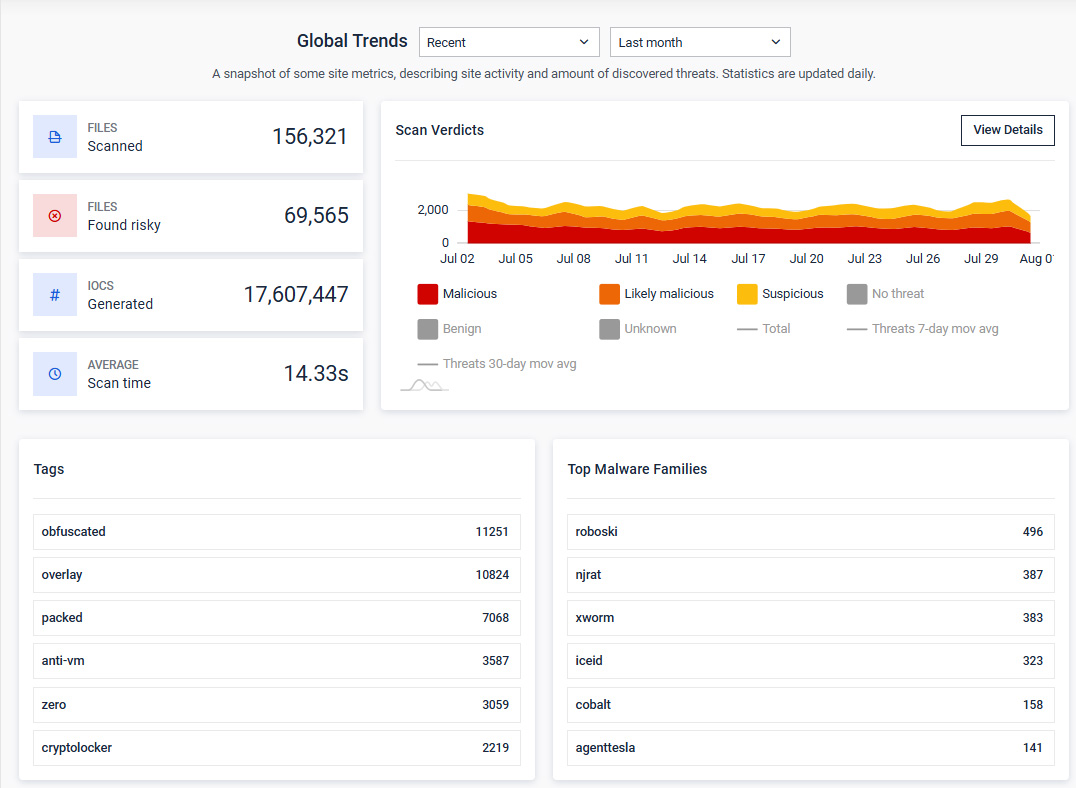

- Riprogettazione della pagina delle Tendenze

La pagina delle Tendenze è stata migliorata e presenta un layout rinnovato e una grafica intuitiva, che consente di ottenere una visibilità più profonda grazie a grafici aggiornati sui verdetti delle scansioni, sul tempo medio di scansione, sulla generazione di IOC e sui principali indicatori di minaccia.

- Integrazione SAML 2.0 Identity provider (IDP)

Integrazione perfetta di MetaDefender Sandbox con soluzioni SSO aziendali come OKTA, Ping e Active Directory Federation Services (AD FS) utilizzando la completa federazione SAML 2.0, semplificando la gestione degli utenti e rafforzando la sicurezza dell'organizzazione. - Modalità di installazione offline di Red Hat

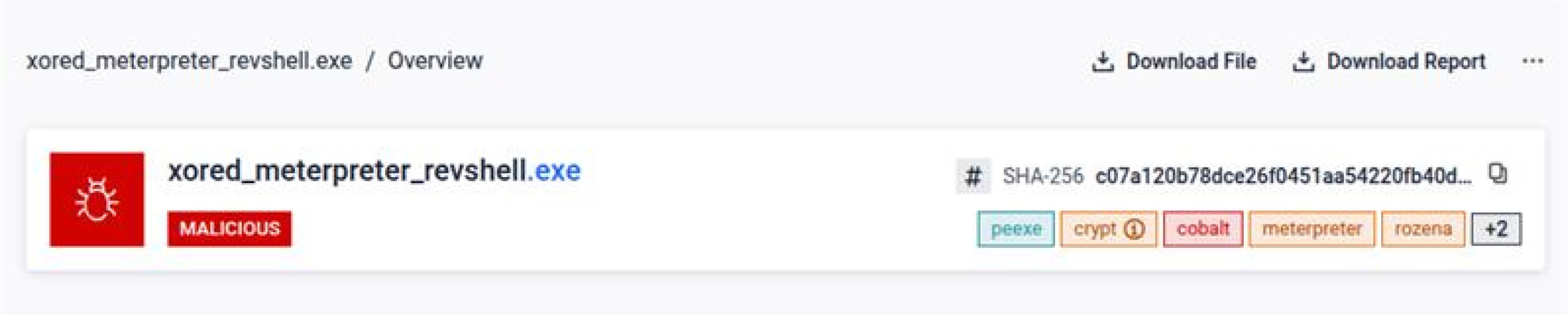

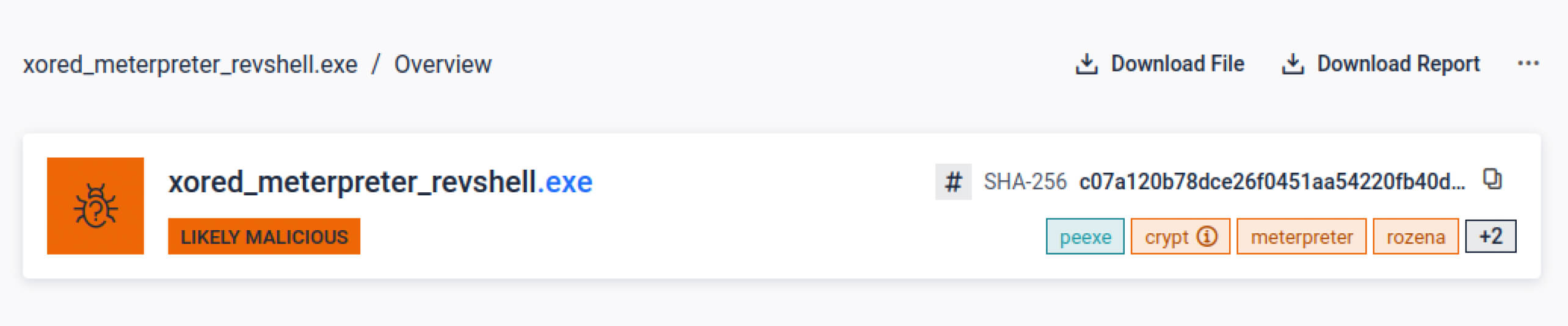

Distribuite in modo sicuro Sandbox in ambienti air-gapped grazie al supporto completo per l'installazione offline su Red Hat Enterprise Linux 9. - Advanced Windows PE Emulator (Beta)

L'Advanced Windows PE Emulator Beta offre già un valore significativo, decomprimendo payload dinamici, rivelando IOC nascosti ed esponendo nuovi indicatori di minaccia, contribuendo direttamente a un impatto reale misurato su Filescan.io: un aumento del +48% dei verdetti ad alta affidabilità ("maligni") al giorno, un aumento del +224% degli IOC estratti quotidianamente e un aumento del +159% nella generazione di tag.

Insieme, queste innovazioni rendono MetaDefender Sandbox più intuitivo, scalabile ed efficace per le moderne operazioni di sicurezza.

Miglioramenti

Oltre a nuove funzionalità, questa release introduce miglioramenti mirati che ottimizzano le prestazioni, la resilienza e la visibilità.

- La panoramica degli indicatori di minaccia conta

I dashboard ora visualizzano indicatori di minaccia distinti, eliminando il rumore per fornire valutazioni del rischio più chiare e più efficaci. - Accessibilità degli input e rifacimento dei moduli

I componenti dei moduli rinnovati garantiscono un'etichettatura coerente, la conformità ARIA e la convalida accessibile, migliorando l'usabilità e allineandosi alle migliori pratiche di accessibilità.

Questi miglioramenti rafforzano il ruolo di MetaDefender Sandbox come strumento fondamentale per l'analisi avanzata delle minacce.

Rilevamento delle minacce di livello superiore

Cosa c'è di nuovo

MetaDefender Sandbox 2.4.0 espande le capacità di rilevamento con decompattamento, deobfuscazione e riconoscimento delle varianti più intelligenti.

- Aggiornamento di YARA e della logica di estrazione della configurazione del malware

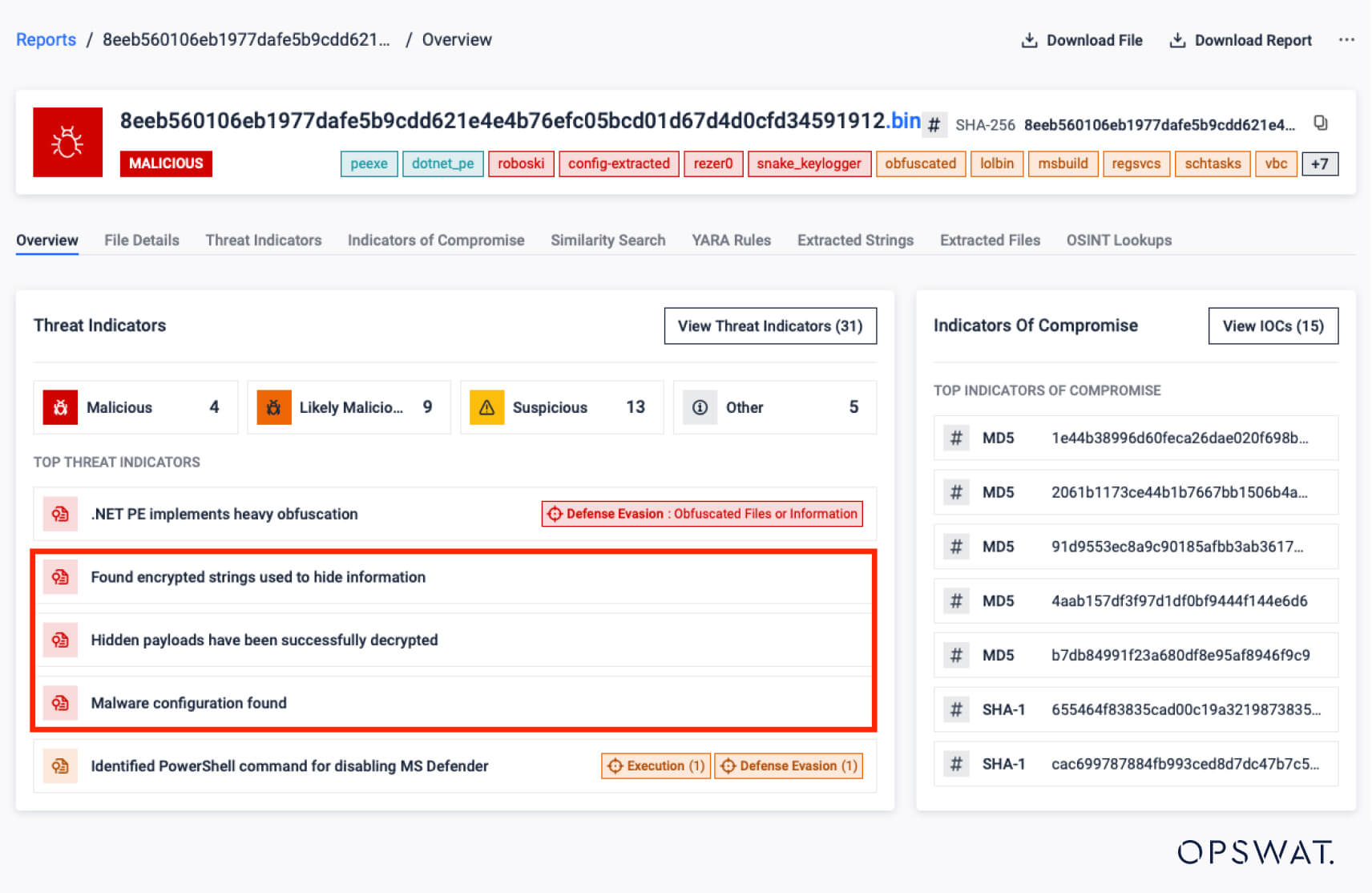

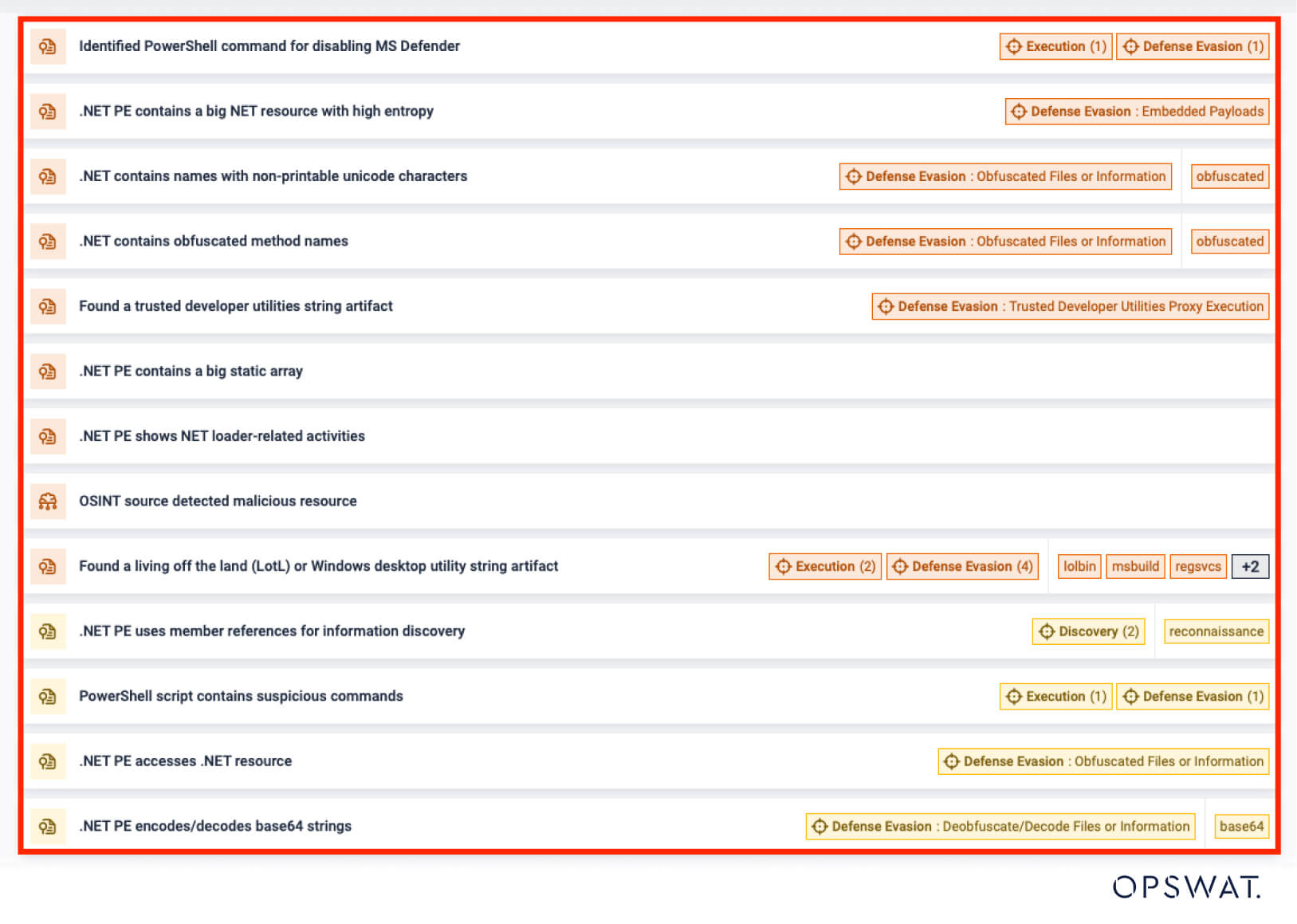

Le regole di rilevamento e la logica di estrazione della configurazione sono state aggiornate per identificare meglio le varianti Lumma Stealer (ChaCha), MetaStealer e Snake Keylogger. - Miglioramenti allo spacchettamento dei caricatori .NET

È stato aggiunto il supporto per lo spacchettamento dei caricatori Roboski e ReZer0, insieme alla deobfuscazione del flusso di controllo nei file .NET per migliorare l'estrazione del payload.

- Deobfuscazione del flusso di controllo nei file .NET

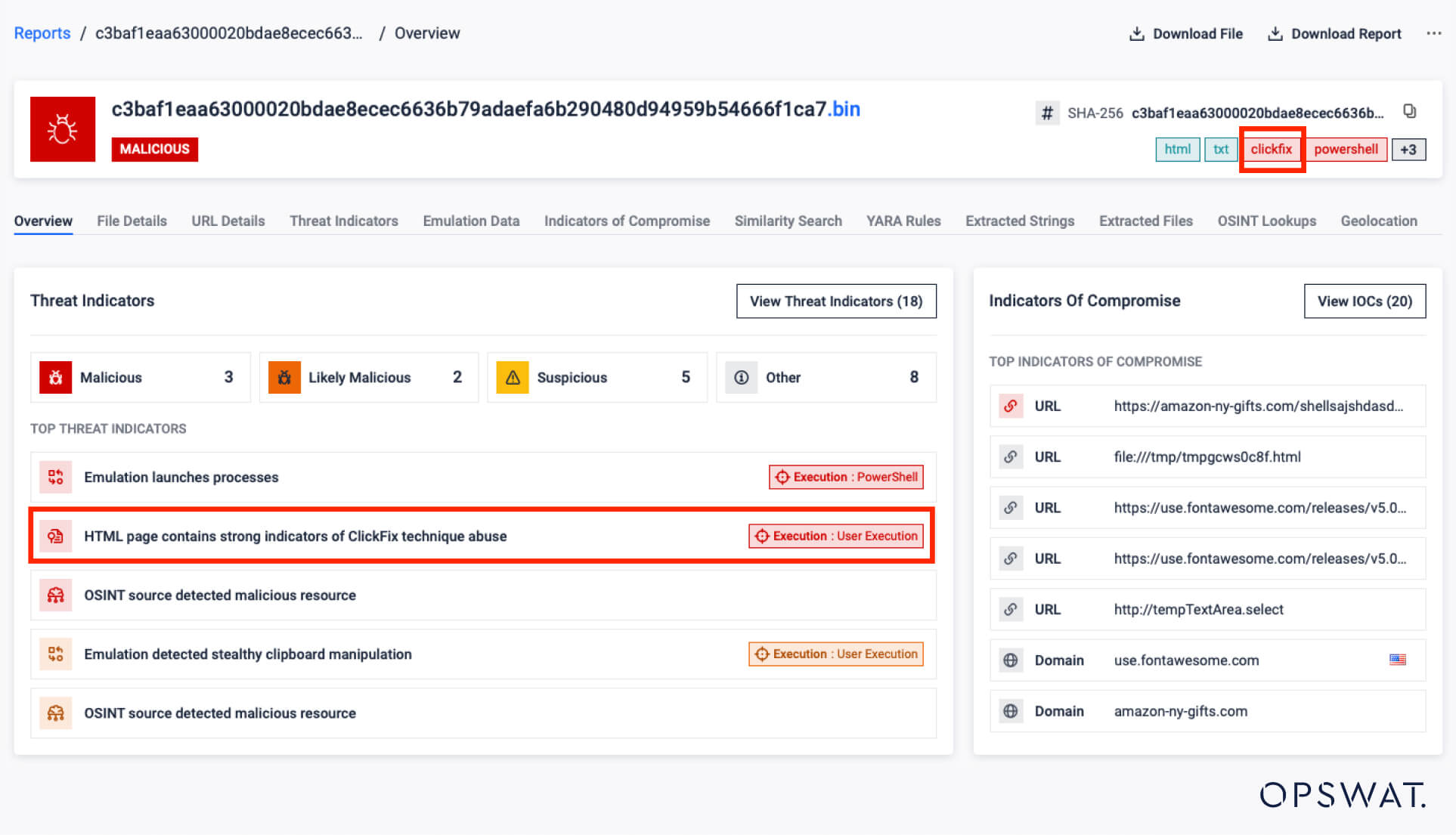

Implementata la deobfuscazione del flusso di controllo per migliorare l'efficienza della decompressione ed esporre i payload nascosti nei campioni .NET offuscati. - Rilevamento precoce delle varianti di ClickFix

Ha consentito il rilevamento precoce di ClickFix e delle relative varianti, affrontando una tendenza in aumento delle minacce di social engineering.

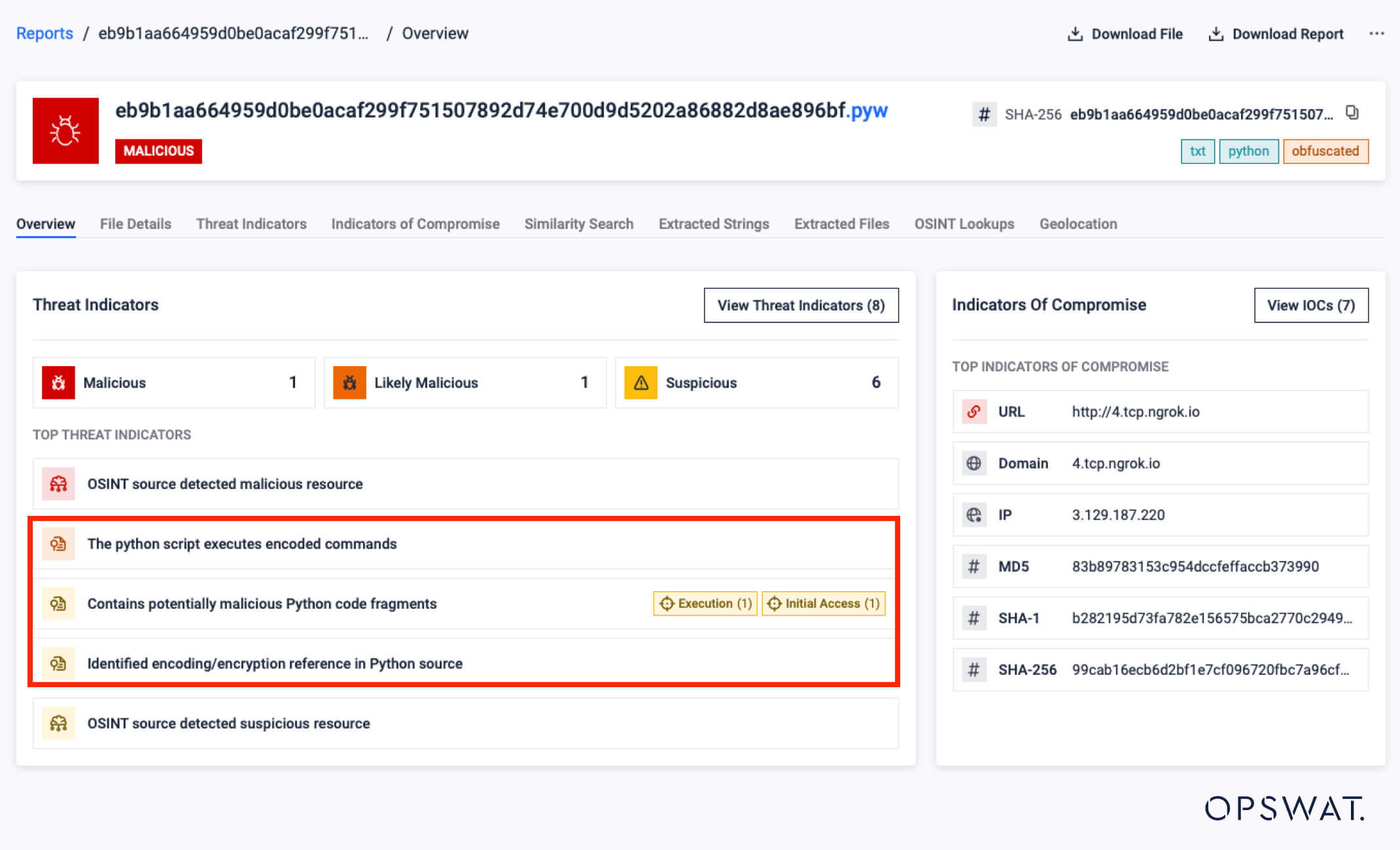

- Decodifica automatica dei comandi Base64

Abilitata la decodifica automatica dei comandi codificati in base64 negli script Python e Bash, che rivela livelli di offuscamento più profondi e migliora la precisione del rilevamento.

- Supporto per l'analisi dei file ACCDE

È stato aggiunto il supporto per l'analisi dei file ACCDE, estendendo la copertura alle applicazioni Microsoft Access e migliorando la visibilità delle minacce incorporate.

Queste aggiunte ampliano la profondità degli approfondimenti comportamentali e fanno emergere con maggiore precisione le minacce nascoste.

Miglioramenti

I miglioramenti di questa sezione affinano l'accuratezza del rilevamento e l'analisi contestuale su una superficie di minacce più ampia.

- Rilevamento migliorato dei binari .NET sospetti

Rilevamento migliorato grazie all'analisi delle anomalie di basso livello, come array statici sovradimensionati, risorse ad alta entropia e schemi di chiamata irregolari, per una più rapida identificazione delle minacce .NET offuscate. - Analisi migliorata delle minacce HTML

Il parser HTML aggiornato e gli indicatori di rilevamento ampliati aumentano la precisione contro le minacce evasive o malformate basate sul Web. - Ampliamento della copertura IOC e MITRE ATT&CK

L'analisi più approfondita dei file LNK, l'arricchimento più intelligente degli indicatori e l'etichettatura flessibile basata su YARA rendono più precisa la correlazione delle minacce e l'analisi contestuale nei rapporti.

- Aggiornamento del database DIE (Detect It Easy)

Il miglioramento dell'identificazione dei tipi di file e dei binari confezionati aumenta l'accuratezza della classificazione in set di campioni diversi e complessi. - Ottimizzazione del lookup OSINT

Disabilita i lookup per i domini estratti euristicamente per ridurre i falsi positivi e migliorare la precisione complessiva del verdetto.

Dall'euristica statica all'arricchimento dinamico, questi miglioramenti armano ulteriormente gli analisti contro le odierne minacce evasive.

Note di rilascio del motore

Miglioramenti

L'emulatore Advanced PE (Beta) riceve importanti aggiornamenti in questa versione, sbloccando approfondimenti comportamentali e scoprendo minacce che sfuggono alle analisi tradizionali.

- Shellcode Execution

Aggiunto il supporto per shellcode standalone e forwarder binding, che consente un'analisi più approfondita dei payload di basso livello. - Tracciamento degli eventi

Cattura le attività sospette, tra cui scritture in memoria e su disco, modifiche alla protezione, risoluzione DNS, richieste HTTP e altro ancora. - Dumps rilevanti

Estrae automaticamente i dump di memoria dai punti di esecuzione chiave, come i file PE, per un'ispezione più approfondita delle minacce. - Integrazione con il disassemblaggio

Indirizza i dump di memoria significativi direttamente nella pipeline del disassemblatore per una migliore analisi approfondita. - Panoramica e Trace

Introduce statistiche di riepilogo, versioning e miglioramenti configurabili dei log API per una più ricca visibilità delle tracce di esecuzione. - Nuovi indicatori di minaccia

Aggiunge indicatori comportamentali specifici della PE per fornire approfondimenti di analisi più mirati e significativi. - Estrazione aggiuntiva di IOC

Sfrutta l'emulazione per scoprire IOC non visibili attraverso l'analisi statica, aumentando la completezza del rilevamento. - Sconfiggere l'evasione

Implementa un fingerprinting simulato avanzato per rilevare e aggirare i comportamenti evasivi del malware.

Questi miglioramenti rendono l'emulatore una risorsa cruciale per il rilevamento di malware complessi e a più stadi e per l'estrazione di IOC utilizzabili con una precisione senza pari.

Cosa c'è di nuovo

Questo aggiornamento del motore introduce un'emulazione ampliata, una logica avanzata degli indicatori e una moderna analisi degli script.

- .lnk Batch Drop Detection

Rileva i file di collegamento di Windows che generano ed eseguono script batch, colmando una lacuna critica sfruttata dalle tecniche "living-off-the-land". - Emulazione API Appunti

L'emulazione Web ora cattura le moderne operazioni degli appunti come write() e writeText(), esponendo le tecniche utilizzate nei kit di phishing e nei dropper. - Supporto ECMAScript 6 in Anesidora

L'emulazione JavaScript supporta ora la sintassi ES6, ampliando in modo significativo la copertura di script dannosi avanzati e moderni.

Ogni nuova capacità contribuisce a rilevare più rapidamente le minacce e a emettere verdetti più sicuri, soprattutto in ambienti complessi.

Miglioramenti

Prestazioni, fedeltà e automazione fanno un passo avanti nell'ultimo ciclo di perfezionamento del motore.

- Clic automatici su pulsanti/collegamenti nell'emulazione HTML

L'emulazione migliorata attiva gli script guidati dall'interfaccia utente, aumentando il rilevamento dei download drive-by nascosti dietro elementi interattivi. - Esecuzione dei gestori di eventi su clic

I gestori di eventi onclick in linea vengono ora eseguiti, migliorando il rilevamento degli exploit incorporati in HTML/JavaScript. - document.body.append() e supporto per auto-lettura / stage-spawn

Introdotta la simulazione DOM ad alta fedeltà e il supporto per i comportamenti autoreferenziali per analizzare meglio le minacce a più stadi. - HtmlUnit si aggiorna L'aggiornamento dell'emulazione del browser basato su Java

porta correzioni al motore JavaScript, un miglior rendering dei CSS e una maggiore stabilità generale.

Questi miglioramenti del backend aumentano la scalabilità e la precisione su grandi volumi e carichi utili avanzati.

Iniziare con MetaDefender Sandbox 2.4.0

Per saperne di più, richiedere una demo o parlare con un esperto OPSWAT , visitare il sito:https:metadefender.

Anticipare la curva delle minacce.