Le tecnologie di automazione Industrial e di controllo (IACS o ICS) sono essenziali per le infrastrutture critiche e gli ambienti di tecnologia operativa (OT). Tali sistemi sono costituiti da più componenti che comunicano tra loro attraverso protocolli di rete, rendendoli suscettibili di attacchi informatici. Anche le zone protette dall'aria all'interno degli IACS rimangono vulnerabili agli attacchi di malware tramite periferiche e supporti rimovibili.

La serie di standard di cybersecurity ISA/IEC 62443 è un quadro comune per operatori, integratori di sistemi e produttori di componenti di reti IACS e OT. Gli standard comprendono una serie di requisiti, istruzioni, controlli e best practice per proteggere le operazioni, lo sviluppo, la manutenzione e la produzione di componenti di IACS.

Storia ed evoluzione di ISA/IEC 62443

Gli standard ISA/IEC 62443 sono stati sviluppati nel 2002 dalla International Society of Automation (ISA) con il nome di ISA 99, con l'obiettivo di definire standard per la sicurezza dei sistemi e delle operazioni delle infrastrutture critiche statunitensi contro i cyberattacchi. Alla fine è stata sottoposta alla Commissione Elettrotecnica Internazionale (IEC) per il riconoscimento globale, diventando la serie di standard ISA/IEC 62443.

Nel novembre 2021, l'ISA/IEC 62443 è stato designato dall'IEC come standard orizzontale, diventando così un punto di riferimento ampiamente riconosciuto per la cybersecurity in tutti i settori che utilizzano, mantengono o sviluppano IACS. Attualmente, la serie ISA/IEC 62443 ha un ampio contenuto e un vasto campo di applicazione, con oltre 800 pagine.

A chi si rivolge ISA/IEC 62443?

Nell'ISA/IEC 62443 vengono definiti contestualmente tre ruoli principali, con l'obiettivo di definire le parti interessate che possono beneficiarne:

- Proprietari di risorse: Organizzazioni che possiedono e gestiscono il sistema IACS.

- Integratori di sistemi: Organizzazioni o consulenti che offrono servizi come l'integrazione del sistema, la manutenzione o altri servizi legati al sistema IACS.

- Produttori di prodotti: Organizzazioni che offrono prodotti per soddisfare i requisiti di sicurezza, forniscono componenti di prodotto o supporto al ciclo di vita.

Componenti di ISA/IEC62443

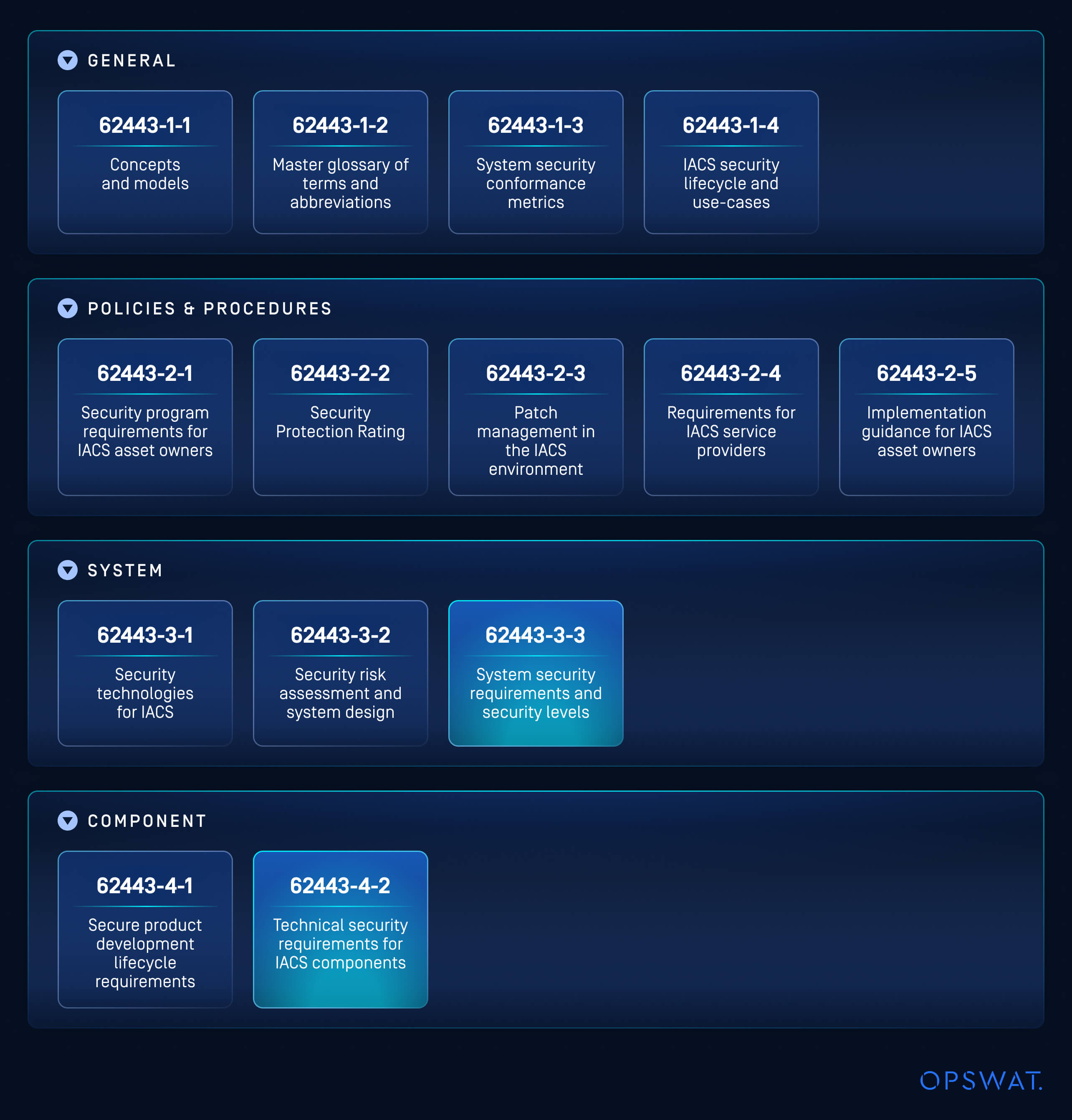

La serie ISA/IEC 62443 è suddivisa in quattro parti principali: Generale, Politiche e procedure, Sistema e Componente. Ogni parte si rivolge a un ruolo principale diverso e contiene istruzioni e linee guida che coprono un aspetto o una fase specifica della sicurezza ICS.

Le quattro parti della serie ISA/ IEC62443

Generale 62443-1

La prima parte comprende una panoramica generale e introduce i concetti fondamentali, i requisiti, la terminologia e le linee guida per la progettazione e l'implementazione della sicurezza informatica nel sistema IACS.

Inizia con la sezione 62443-1-1, che definisce la terminologia, i concetti e i modelli di riferimento fondamentali utilizzati in tutta la serie di standard. Poi, la sezione 62443-1-2, con un glossario dei termini e delle abbreviazioni utilizzati in tutta la serie, e la sezione 62443-1-3 per discutere le metriche di sicurezza per valutare e misurare la sicurezza dei sistemi. Infine, il 62443-1-4 fornisce le linee guida da seguire per affrontare la cybersecurity in tutti i sistemi.

Politiche e procedure 62443-2

Concentrandosi sulla governance e sulla gestione del rischio, la seconda parte fornisce indicazioni sulla creazione, il mantenimento e la gestione dei programmi di cybersecurity.

La sezione 62443-2-1 descrive il processo di creazione, implementazione e mantenimento di un sistema di gestione della cybersecurity per i sistemi IACS, mentre la sezione 62443-2-2 offre linee guida dettagliate per l'implementazione da parte delle organizzazioni che devono impostare i programmi di sicurezza IACS. Il 62443-2-3 fornisce le migliori pratiche per la gestione delle patch del software e del firmware per mantenere la sicurezza del sistema e, infine, il 62443-2-4 elenca i requisiti e le migliori pratiche di cybersecurity per i fornitori di servizi che operano in ambienti industriali.

Sistema 62443-3

Questa parte fornisce indicazioni sulla progettazione e l'implementazione di sistemi sicuri e affronta i requisiti di sicurezza informatica per il sistema IACS. Copre la valutazione del rischio, i requisiti e le strategie di sicurezza del sistema e i livelli di sicurezza del sistema.

La sezione 62443-3-1 esamina le tecnologie di sicurezza esistenti ed emergenti rilevanti per il sistema IACS. Successivamente, la sezione 62443-3-2 introduce una metodologia per la valutazione e la gestione dei rischi di sicurezza informatica durante la progettazione del sistema. Infine, la sezione 62443-3-3 stabilisce i requisiti dettagliati di sicurezza del sistema e li classifica in quattro livelli di sicurezza (SL1-SL4).

Componente 62443-4

La quarta e ultima parte della serie descrive il ciclo di vita dello sviluppo del prodotto. Si concentra sulla sicurezza dei singoli componenti del sistema IACS, come SCADA (controllo di supervisione e acquisizione dati), PLC (controllori logici programmabili) e sensori.

Include due sezioni. La sezione 62443-4-1 delinea i processi del ciclo di vita dello sviluppo del prodotto, compresi la progettazione, lo sviluppo e la manutenzione dei componenti IACS, mentre la sezione 62443-4-2 specifica i requisiti tecnici di sicurezza e le capacità richieste per i singoli componenti IACS all'interno del sistema.

Requisiti fondamentali

I sette requisiti fondamentali (FR) sono identificati nella prima parte della serie (IEC 62443-1-1). Questi FR sono la pietra miliare dell'ISA/IEC62443 su cui si basano tutte le parti successive della serie, comprese quelle incentrate sui requisiti di sicurezza dei sistemi IACS (3-3) e dei componenti (4-2).

- Controllo dell'identificazione e dell'autenticazione

- Utilizzare il controllo

- Integrità del sistema

- Riservatezza dei dati

- Flusso di dati limitato

- Risposta tempestiva agli eventi

- Disponibilità delle risorse

Vantaggi e applicazioni di ISA/IEC 62443

Questi standard sono stati adottati in diversi settori, tra cui quello manifatturiero, delle infrastrutture critiche, del petrolio e del gas, della sanità e del trattamento delle acque reflue. Il modo in cui un'organizzazione può utilizzare la serie ISA/IEC 62443 dipende dal ruolo dell'organizzazione all'interno di un settore specifico, che si tratti di gestione, manutenzione, integrazione o produzione di componenti per IACS.

Per i proprietari di attività

Gli Asset Owner che stabiliscono protocolli di sicurezza e gestiscono IACS possono fare riferimento alla sezione 2 di ISA/IEC 62443 per sviluppare i requisiti per gli integratori di sistemi. Queste linee guida possono aiutarli a determinare le caratteristiche di sicurezza di cui hanno specificamente bisogno in un prodotto.

Per gli integratori di sistemi

Poiché eseguono servizi di integrazione, manutenzione e servizi simili relativi agli ICS, gli integratori di sistemi utilizzano principalmente gli standard 62443-3 per valutare il livello di sicurezza dei proprietari degli asset ed elaborare i loro requisiti. Inoltre, gli standard 62443-3-3 vengono utilizzati per valutare la sicurezza dei componenti prodotti dai fabbricanti di prodotti e per determinare se includono le caratteristiche richieste dai proprietari degli asset.

Per i produttori di prodotti

I produttori di prodotti stabiliscono e mantengono un SDL (ciclo di vita dello sviluppo della sicurezza), offrono prodotti che soddisfano il livello di sicurezza richiesto, forniscono prodotti componenti e forniscono supporto per il ciclo di vita. I produttori di prodotti sono aziende che producono componenti hardware e software IACS. I produttori di prodotti possono trovare negli standard 62443-4 un chiaro riferimento per le funzionalità e le caratteristiche di sicurezza da includere nei loro prodotti.

Importanza di ISA/IEC 62443-3-3 per la protezione delle infrastrutture critiche

Gli standard 62443-3-3 forniscono requisiti tecnici critici di sicurezza e livelli di sicurezza da utilizzare come riferimento per il livello di sicurezza da raggiungere. Questa sezione viene utilizzata dagli integratori di sistemi per soddisfare gli standard dei sistemi che sviluppano.

Requisiti chiave di sicurezza

Difesa - Approfondimento

Una tecnica che richiede più livelli di difesa per prevenire o rallentare un attacco informatico. Ad esempio, il livello di sicurezza può comprendere controlli fisici, scansioni frequenti, protezione dei trasferimenti di file e utilizzo di firewall.

Zone e condotti

Sfruttando il modello Purdue, noto anche come Purdue Enterprise Reference Architecture (PERA), la serie ISA/IEC-62443 identifica una zona come un'unità funzionale o fisica, mentre un condotto è un insieme di canali di comunicazione tra le zone.

Analisi del rischio

Oltre alle pratiche convenzionali di analisi del rischio, ISA/IEC-62443-3-2 fornisce ulteriori dettagli sulle metodologie di valutazione del rischio di sicurezza per un sistema IACS.

Privilegio minimo

Il principio del minimo privilegio limita l'accesso degli utenti a componenti o applicazioni specifiche di un sistema, evitando accessi non necessari e riducendo al minimo la superficie di attacco in caso di cyberattacco.

Sfruttare i componenti sicuri

La parte ISA/IEC-62443-3-3 non è un insieme di requisiti a sé stante, ma sfrutta anche altre parti della serie. Presuppone che sia stato sviluppato un programma di sicurezza secondo la norma IEC 62443-2-1 e presuppone che i componenti sicuri siano distribuiti secondo le norme ISA/IEC-62443-4-2 e ISA/IEC-62443-4-1 per garantire la conformità.

Livelli di sicurezza

I livelli di sicurezza definiti hanno lo scopo di misurare la forza ed evidenziare eventuali fattori di rischio nei sistemi OT e IACS. Nella norma 62443-3-3 sono definiti quattro livelli di sicurezza, a partire da 1 come livello minimo e fino a 4 come livello massimo.

Livello di sicurezza 1

I livelli di sicurezza definiti hanno lo scopo di misurare la forza ed evidenziare eventuali fattori di rischio nei sistemi OT e IACS. Nella norma 62443-3-3 sono definiti quattro livelli di sicurezza, a partire da 1 come livello minimo e fino a 4 come livello massimo.

Livello di sicurezza 2

Per la protezione contro i cyberattacchi generici che non richiedono competenze specifiche o risorse intensive, come i singoli hacker.

Livello di sicurezza 3

Copre la protezione contro gli attacchi intenzionali che utilizzano tecniche sofisticate e competenze specifiche con una motivazione moderata.

Livello di sicurezza 4

Protegge dagli attacchi intenzionali che richiedono competenze altamente sofisticate e specifiche per il SIGC con accesso a risorse estese, come gli attacchi a sistemi altamente critici da parte di gruppi di hacker organizzati o di Stati nemici.

Insieme alla 62443-3-3, gli standard 62443-4-2 sono spesso presi in considerazione dagli integratori di sistemi, poiché forniscono ulteriori indicazioni sulla sicurezza di ogni componente del ciclo di vita.

Protezione periferica e rimovibile Media

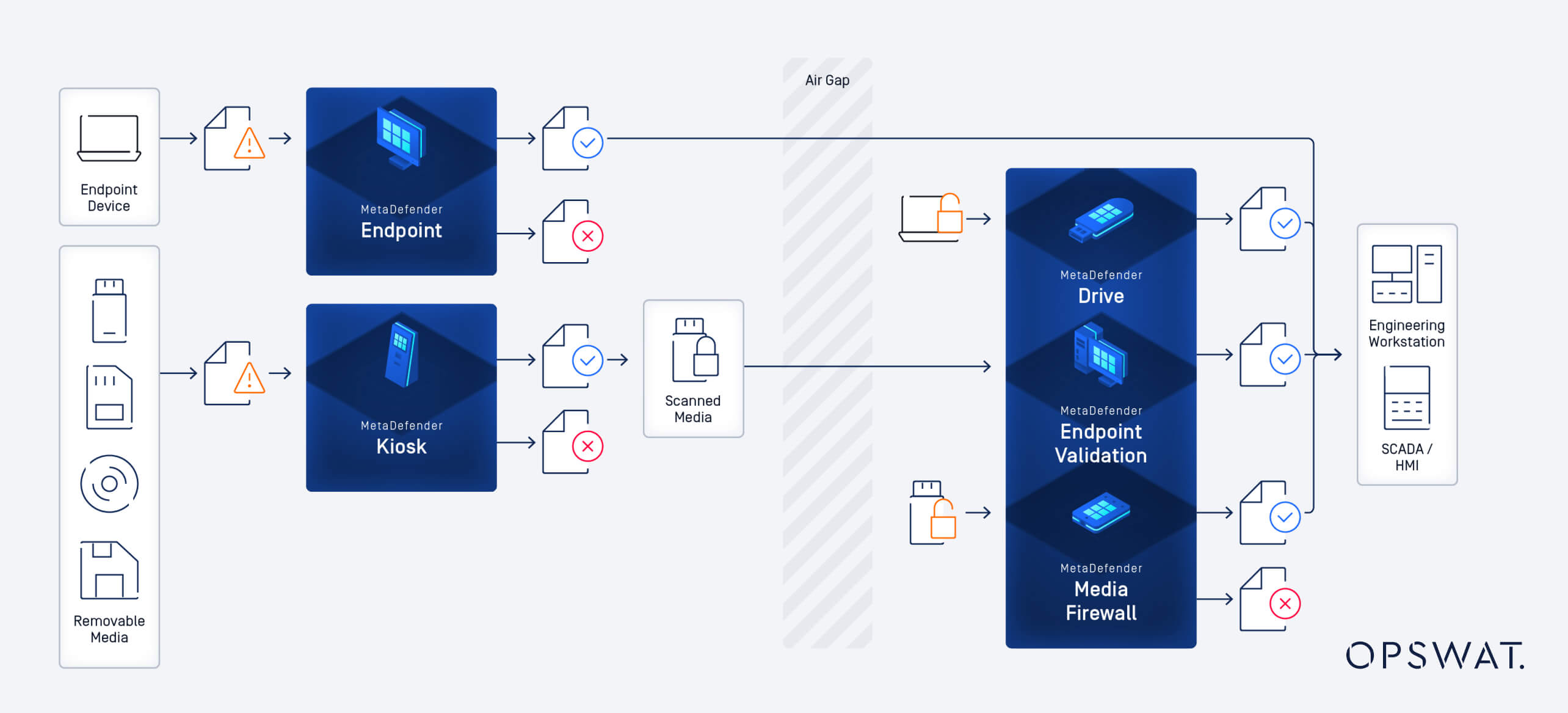

I supporti rimovibili, come le unità USB e i dischi rigidi esterni, sono spesso utilizzati come canali di trasferimento dei dati nelle reti IACS e OT, nonostante i notevoli rischi per la sicurezza che comportano. Ci sono stati importanti attacchi informatici causati da supporti rimovibili, come Stuxnet che ha preso di mira l'impianto nucleare iraniano di Natanz (2010), l'attacco alla centrale nucleare indiana di Kudankulam (2019) e l'attacco Agent.BTZ che si è diffuso attraverso le reti del Dipartimento della Difesa degli Stati Uniti (2008).

Includere la protezione dei supporti periferici e rimovibili come parte della strategia di difesa approfondita può svolgere un ruolo essenziale nel mitigare tali attacchi e nel raggiungere la conformità agli standard ISA/IEC 62443, riducendo il rischio di violazioni dei dati e interruzioni del sistema. Ad esempio, una soluzione fisica come MetaDefender può eseguire la scansione dei supporti rimovibili utilizzando più motori anti-malware per garantirne la sicurezza. Altre soluzioni come MetaDefender , MetaDefender Media , MetaDefender e MetaDefender Managed File Transfer MFT)™ possono svolgere un ruolo fondamentale nel migliorare il livello di sicurezza e la strategia di difesa approfondita.

Conclusione

Gli standard ISA/IEC 62443 sono considerati gli standard di cybersecurity più completi che affrontano le sfide di cybersecurity degli ambienti IACS e OT. Con la serie di standard ISA/IEC 62443, le organizzazioni possono riconoscere sistematicamente ciò che è più prezioso all'interno del loro ambiente, migliorare la visibilità e identificare gli asset che sono altamente suscettibili agli attacchi informatici.

OPSWAT offre soluzioni complete per la sicurezza delle periferiche e dei supporti rimovibili per migliorare la protezione in profondità e ridurre al minimo la superficie di attacco. Per capire perché le organizzazioni, i governi e le istituzioni di tutto il mondo si affidano a OPSWAT, rivolgetevi oggi stesso a uno dei nostri esperti per scoprire come possiamo aiutarvi con la sicurezza delle periferiche e dei supporti rimovibili.