Noi di OPSWAT diamo importanza all'innovazione, alla creatività e al miglioramento continuo nello sviluppo di soluzioni avanzate per proteggere le infrastrutture critiche e le organizzazioni dalle minacce informatiche. Questi valori ci hanno ispirato a creare OPSWAT MetaDefender Threat Intelligence , che ci permette di comprendere e rilevare meglio le minacce informatiche in evoluzione per individuare e identificare file simili.

Poiché le varianti di malware diventano sempre più sofisticate ed evasive, le soluzioni antivirus tradizionali basate sulle firme sono insufficienti. Per affrontare questa sfida, gli esperti di cybersecurity di OPSWAT hanno sviluppato una soluzione elegante che sfrutta una tecnologia di analisi statica all'avanguardia e l'apprendimento automatico per identificare le somiglianze condivise tra i file. Questo approccio fornisce un mezzo efficiente per mitigare i rischi di cybersicurezza e prevenire potenziali attacchi.

La creazione di MetaDefender Threat Intelligence ci ha dato l'opportunità di affrontare un problema difficile e urgente. Siamo stati in grado di sviluppare soluzioni di cybersecurity efficaci che forniscono alle organizzazioni le informazioni necessarie per anticipare e prepararsi alle minacce emergenti. Questo è in linea con la nostra cultura dell'innovazione e con il nostro impegno a fornire la migliore protezione possibile ai nostri clienti.

I dati

Per eseguire ricerche di somiglianza, i file vengono sottoposti a un rigoroso processo di scansione utilizzando le tecnologie di emulazione statica e di file di MetaDefender Sandbox . Questa tecnologia avanzata estrae le informazioni più rilevanti da un determinato file. Questa tecnologia avanzata estrae le informazioni più rilevanti e utili da un determinato file.

I nostri esperti analisti di malware hanno determinato le caratteristiche più efficaci per calcolare le somiglianze tra due file. Queste caratteristiche sono state accuratamente selezionate in base alla loro capacità di fornire risultati accurati e pertinenti e vengono continuamente aggiornate per rimanere al passo con le ultime tendenze e tecniche del malware.

Alcune caratteristiche sono:

- Metadati binari (dimensione del file, entropia, architettura, caratteristica del file e molti altri)

- Importazioni

- Risorse

- Sezioni

- Segnali

- E altro ancora

Nota: quando si cercano le somiglianze tra i file, è importante utilizzare i segnali generati da Filescan e non basarsi esclusivamente sul verdetto finale (Malicious, Informational ecc.) di un file. Questo approccio consente di evitare potenziali distorsioni che potrebbero verificarsi durante il processo di ricerca delle somiglianze.

Processo

Il processo di Similarity Search prevede l'estrazione e la trasformazione di queste caratteristiche dai file Portable Executable (PE) in embeddings vettoriali. Le incorporazioni vettoriali rappresentano i dati come punti nello spazio n-dimensionale, consentendo ai punti di dati simili di raggrupparsi insieme, creando un'impronta digitale del file. Il numero di dimensioni viene deciso da ogni sezione riducendo la dimensionalità.

La soluzione utilizza quindi calcoli di distanza multipli e modificati tra questi vettori per trovare i file più simili, consentendo di rispondere alla domanda "quanto è simile questo file a un altro?". L'architettura e l'algoritmo utilizzano metodi di indicizzazione che garantiscono un'elaborazione rapida anche quando si cercano milioni di file. L'analisi algoritmica di questi campi consente alla soluzione di identificare e isolare con precisione file e minacce simili.

Oltre alla tecnologia avanzata, Similarity Search offre un'interfaccia personalizzabile che consente agli utenti di filtrare i parametri di ricerca. Questa funzione offre una maggiore flessibilità e garantisce che gli utenti ricevano i risultati più accurati e pertinenti alle loro esigenze specifiche.

Filtri:

- Tag

- Il verdetto

- Soglia di somiglianza

Il gasdotto

Il processo di pipeline consiste nel prendere un nuovo file PE di input, come un eseguibile, e sottoporlo a modelli di apprendimento automatico che generano embeddings vettoriali basati su caratteristiche preselezionate. Questi vettori vengono poi incorporati in uno spazio vettoriale, che può avere un numero qualsiasi di dimensioni.

Utilizziamo varie metriche di distanza per calcolare la somiglianza tra vettori e caratteristiche, che ci aiutano a determinare il punto più vicino a un determinato file PE di input.

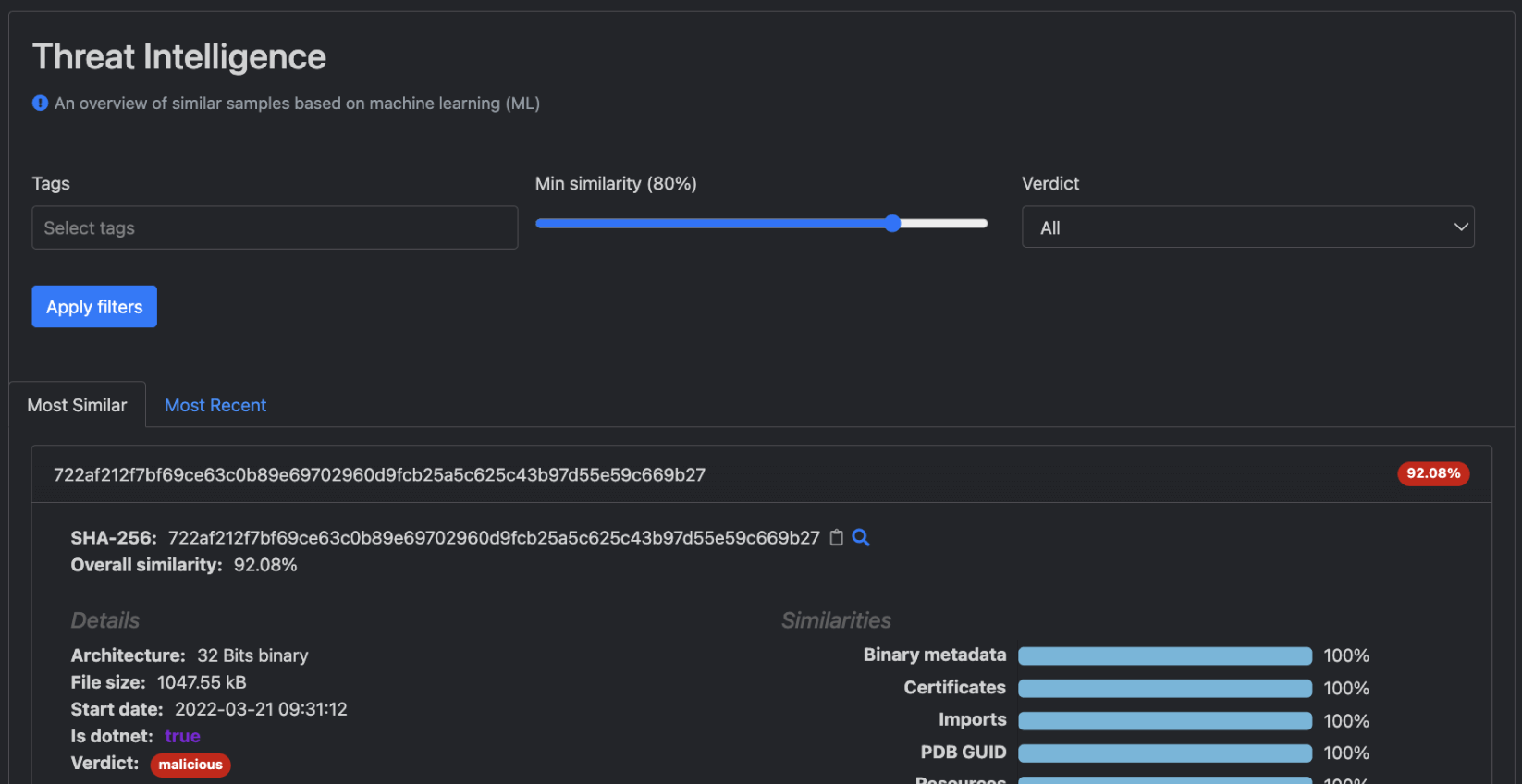

Punteggio di somiglianza

È bene notare che i punteggi di somiglianza non sono assoluti e possono essere in qualche modo soggettivi. Non esiste una formula o uno standard universalmente accettato per determinare il grado di somiglianza tra i file, poiché questo può variare a seconda del contesto e del caso d'uso specifico. È quindi importante interpretare i punteggi di somiglianza con cautela e considerare la metodologia utilizzata per calcolarli. La ricerca per similarità utilizza dei pesi per calcolare un punteggio di similarità accurato.

MetaDefender SandboxRisultati

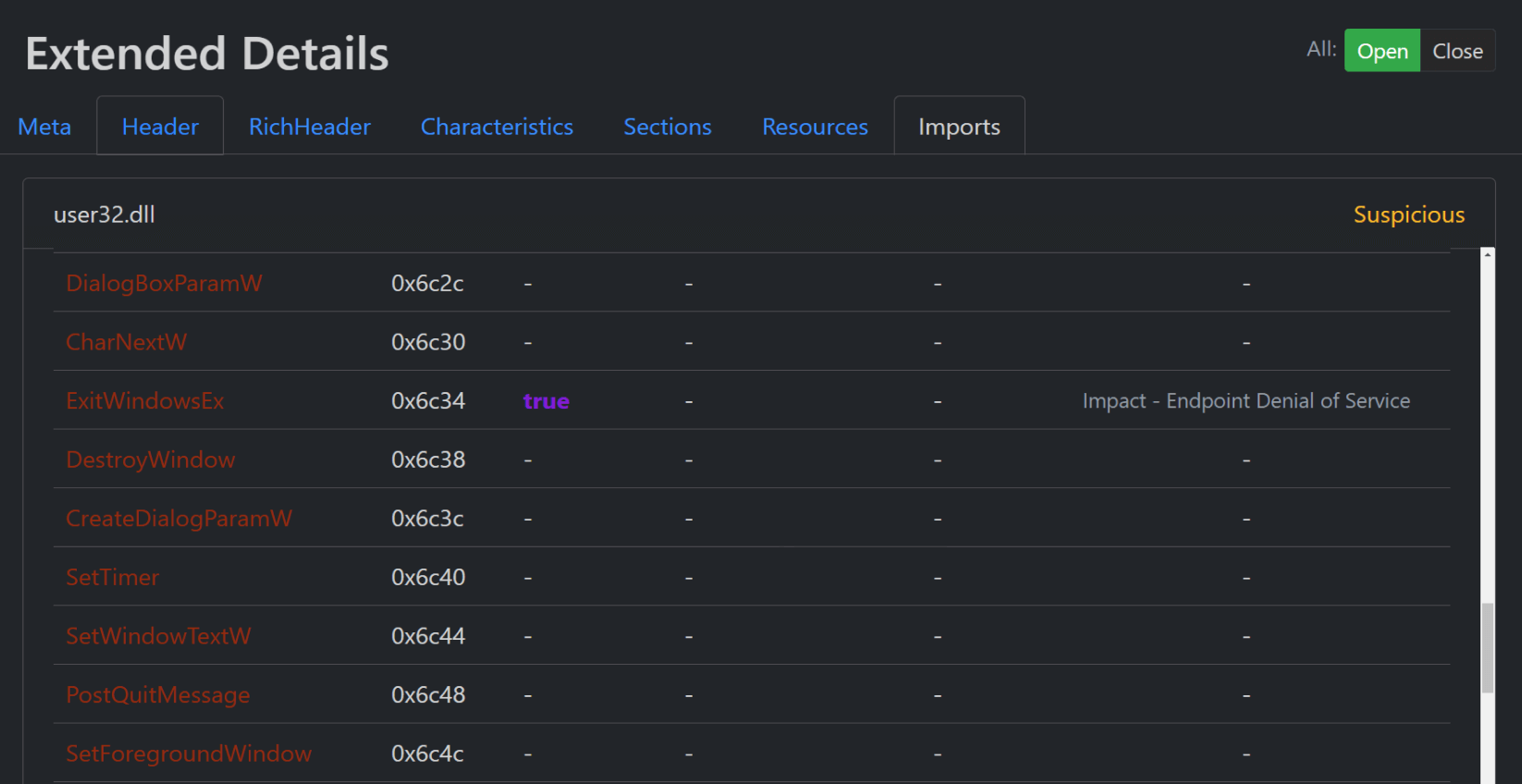

Il risultato di Filescan fornisce informazioni complete sul file utilizzato per la ricerca di similarità. Tuttavia, è importante analizzare a fondo queste informazioni per comprendere appieno le caratteristiche e le proprietà del file. L'interfaccia utente visualizza le varie proprietà di una scansione di file e genera un rapporto dettagliato delle sue caratteristiche.

Per accedere alla funzione di ricerca per similarità, spostarsi sul lato sinistro dell'interfaccia utente. Per impostazione predefinita, la funzione di ricerca per similarità viene avviata automaticamente con parametri predefiniti. Inoltre, gli utenti hanno a disposizione diverse opzioni di filtraggio per personalizzare la ricerca e ottenere risultati ottimali in base ai loro requisiti.

Filtri:

- Tag: Sono etichette dinamiche assegnate ai file in base ai loro attributi. Quando si usa la funzione di ricerca per similarità, i tag possono essere usati per etichettare i file con caratteristiche specifiche, come peexe o shell32.dll. I tag aiutano a effettuare ricerche mirate ed efficienti, consentendo agli utenti di trovare rapidamente i file che soddisfano le loro esigenze specifiche.

- Verdetto: Il verdetto di Filescan fornisce il risultato di una scansione condotta sul file, indicando se il file è pulito, dannoso o potenzialmente dannoso in qualche modo. Utilizzando il verdetto di Filescan come filtro, gli utenti possono affinare i risultati della ricerca per escludere i file segnalati come dannosi o sospetti.

- Soglia di somiglianza: È un parametro configurabile che determina il livello minimo di somiglianza necessario per includere i file nei risultati della ricerca. Regolando questa soglia, gli utenti possono personalizzare i risultati della ricerca in base alle loro esigenze specifiche. Ad esempio, possono trovare i file strettamente correlati o quelli che hanno un legame più tenue. Questo filtro è utile per gli utenti che hanno bisogno di bilanciare la precisione con una ricerca ampia e completa.

Schede

Nella funzione di ricerca per similarità, agli utenti vengono presentate opzioni di filtraggio predefinite sotto forma di schede. Queste schede consentono agli utenti di filtrare i risultati in base ai file più simili, ai file più recenti e ai file che sono stati contrassegnati con un verdetto di malware. Queste opzioni di pre-filtraggio sono progettate per migliorare l'efficienza e la precisione della ricerca per gli utenti.

Threat Intelligence Sottopagina

La sottopagina Threat Intelligence offre agli utenti una serie di funzioni, come la possibilità di visualizzare i file più strettamente correlati e di utilizzare l'interfaccia utente filtrabile. Selezionando uno specifico identificatore SHA256, gli utenti possono ottenere informazioni dettagliate sulla somiglianza del file associato, oltre a dettagli di alto livello.

Casi d'uso principali

Come per qualsiasi applicazione di apprendimento automatico, è fondamentale convalidare i risultati di una ricerca per similarità. Tuttavia, questa funzione offre agli utenti un'ampia gamma di possibilità per esplorare e identificare in modo efficiente i file rilevanti. La ricerca per indicizzazione fornisce una ricerca hash eccezionalmente veloce per tutti i tipi di file, costituendo la pietra angolare del prodotto. Le seguenti entità possono beneficiare della funzionalità di ricerca per similarità.

- Analisti di intelligence sulle minacce informatiche, che possono sfruttare questa capacità per indagare e rilevare minacce nuove e in evoluzione, migliorando la posizione di sicurezza dell'organizzazione.

- Cacciatori di minacce, che possono cercare in modo proattivo gli indicatori di compromissione (IOC) e le potenziali vulnerabilità, prevenendo così le attività dannose.

- Chiunque sia interessato a esplorare le relazioni tra i file e a identificare le somiglianze, compresi ricercatori, investigatori e analisti.

Ottenere l'accesso alla Ricerca per Similarità

Scoprite come integrare la ricerca per similarità nei vostri processi leggendo la nostra documentazione all'indirizzo https://www.opswat.com/docs. La funzione di ricerca per similarità è un componente aggiuntivo disponibile esclusivamente per gli utenti del pacchetto a pagamento Filescan o Threat Intel. Se siete interessati ad esplorare questa funzione, registratevi oggi stesso per ottenere un account!