MetaDefender Sandbox offre ora analisi delle minacce e visibilità per la protezione degli ICS nelle infrastrutture critiche.

La velocità con cui si evolvono le minacce informatiche e le tecniche di attacco, insieme all'aumento delle tensioni geopolitiche globali, hanno spostato la conversazione nel settore pubblico e privato su come proteggere le infrastrutture critiche da attacchi di massa. hanno spostato la conversazione, sia nel settore pubblico che in quello privato, su come proteggere le infrastrutture critiche da un'interruzione da un'interruzione cibernetica di massa.

Storicamente, i sistemi IT e OT/ICS sono stati completamente isolati l'uno dall'altro, ma con la trasformazione digitale trasformazione digitale, questi due mondi si stanno rapidamente fondendo.

Di conseguenza, i criminali informatici utilizzano malware per infiltrarsi specificamente nelle reti OT e tenere in ostaggio i sistemi su cui le nazioni fanno affidamento. nazioni, sapendo che gli obiettivi non possono permettersi i tempi di inattività che spesso si verificano quando il ransomware colpisce il lato IT dell'azienda. dell'azienda.

I crescenti attacchi agli ICS mettono a repentaglio la sicurezza e l'incolumità del pubblico che si affida alle infrastrutture critiche per soddisfare le esigenze di base. per soddisfare le esigenze di base. Lo abbiamo visto con gli iraniani che hanno preso di mira le infrastrutture petrolifere saudite con Triton e SandWorm con Black Energy nel 2015 e Industroyer nel 2016, mentre gli ucraini hanno preso di mira le utenze elettriche ucraine.

Comprendere le vulnerabilità

Per comprendere meglio il funzionamento delle minacce informatiche OT, è importante capire dove risiedono le vulnerabilità e come vengono sfruttate. vengono sfruttate. Nella maggior parte dei casi, è all'interno dei controller Windows interfacciati con questi sistemi e le istruzioni dirette ai sistemi operativi. istruzioni dirette ai sistemi operativi. Queste includono:

- Dispositivi: Client di interfacce uomo-macchina (HMI), storici di dati, server SCADA e workstation di ingegneria (EWS).

- Piattaforme (software ICS): GE Proficy, Honeywell HMIWeb, ecc.

- Rete: accesso diretto a Internet a un ambiente ICS attraverso l'esposizione di protocolli operativi come Siemens S7, Omron FINS e EtherNet/IP, oltre all'accesso VNC mal configurato. S7, Omron FINS e EtherNet/IP, oltre all'accesso VNC mal configurato. Ciò può portare a spostamenti laterali verso l'SMB.

Perché concentrarsi su questi scenari Industrial , al di là dell'IT?

Gli attori degli Stati nazionali amano il malware ICS perché si allinea con i loro obiettivi politici di minare le infrastrutture, e servizi di attacco più ampi e profondi all'interno degli ambienti industriali permettono loro di farlo. servizi di attacco più ampi e profondi all'interno degli ambienti industriali. Questi attori sono anche quelli che dispongono delle risorse necessarie per eseguire con successo gli attacchi alle ICS, che in genere richiedono una maggiore sofisticazione e pianificazione rispetto a un ransomware che può essere eseguito utilizzando componenti e servizi "off the shelf".

Comprendere le metodologie di attacco

Esiste un modo migliore per comprendere il malware alla base di questi attacchi e aiutare le organizzazioni di infrastrutture critiche a prevenirne di futuri. prevenire quelli futuri, mappando tutti i comportamenti al MITRE ATT&CK Framework for ICS e a YARA, due risorse chiave che i professionisti della cybersecurity dovrebbero conoscere: il MITRE ATT&CK Framework for ICS e il MITRE ATT&CK Framework for YARA. professionisti della cybersicurezza dovrebbero conoscere:

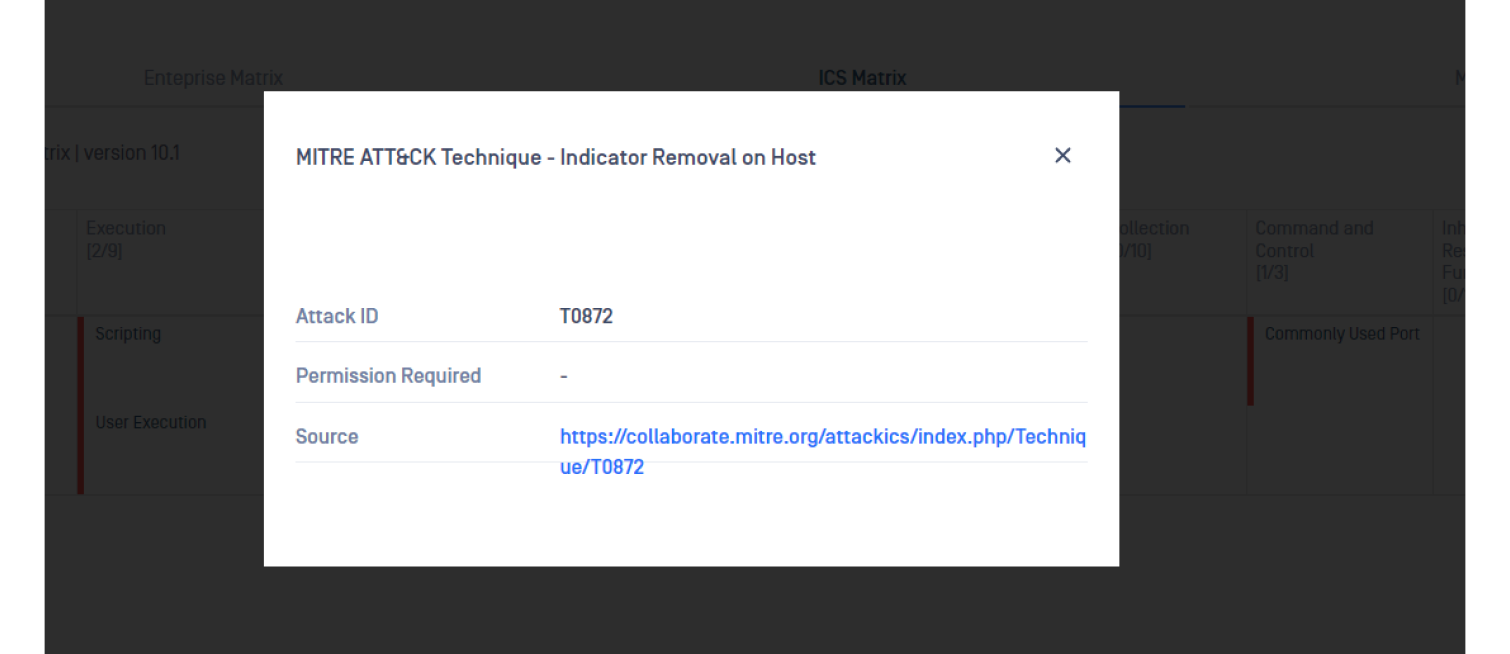

- MITRE ATT&CK per ICS: Simile al framework MITRE ATT&CK ampiamente adottato per l'IT, questo framework modella i comportamenti per gli attacchi che utilizzano malware che hanno come obiettivo i sistemi di controllo Industrial . Incorporando la mappatura dei comportamenti al framework MITRE ATT&CK ICS, gli strumenti come MetaDefender Sandbox possono aiutare i difensori a identificare rapidamente il modo in cui il malware sta cercando di attaccare i loro sistemi e a rispondere più efficacemente. rispondere in modo più efficace.

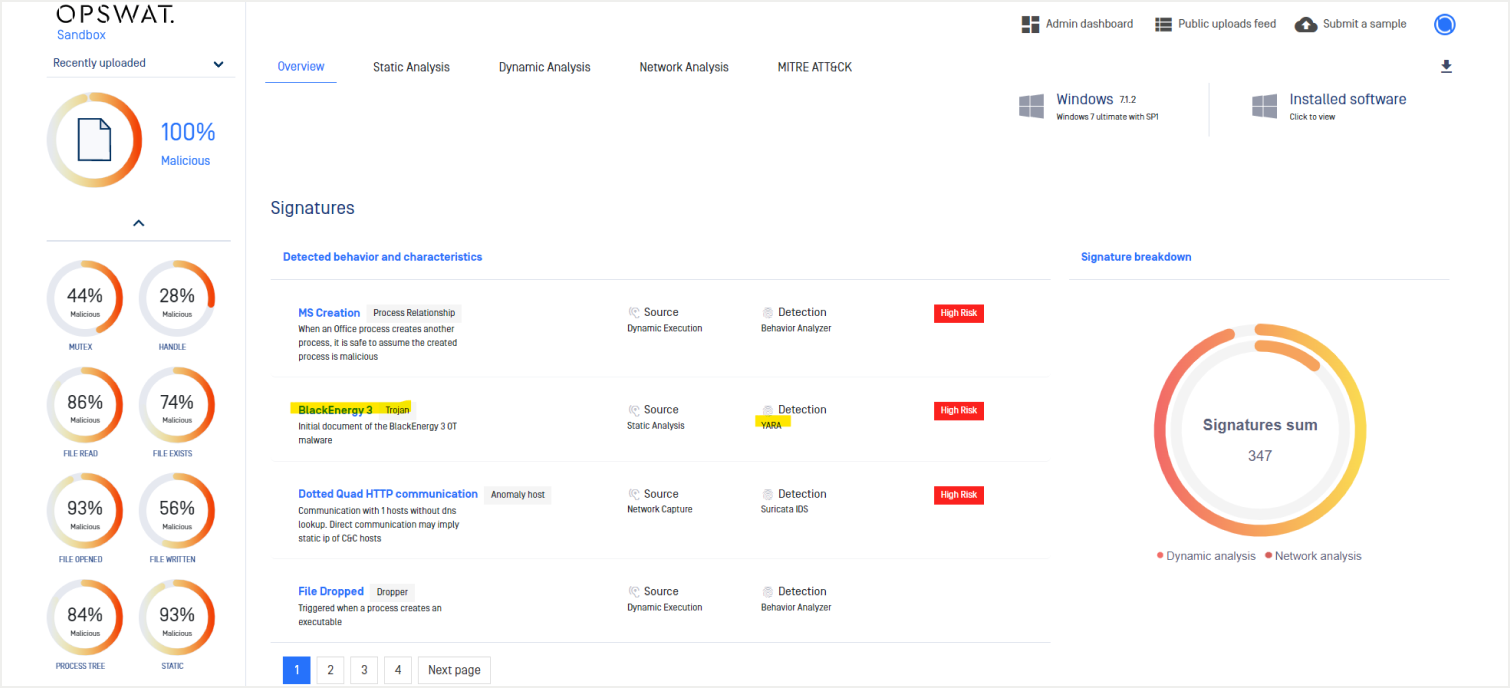

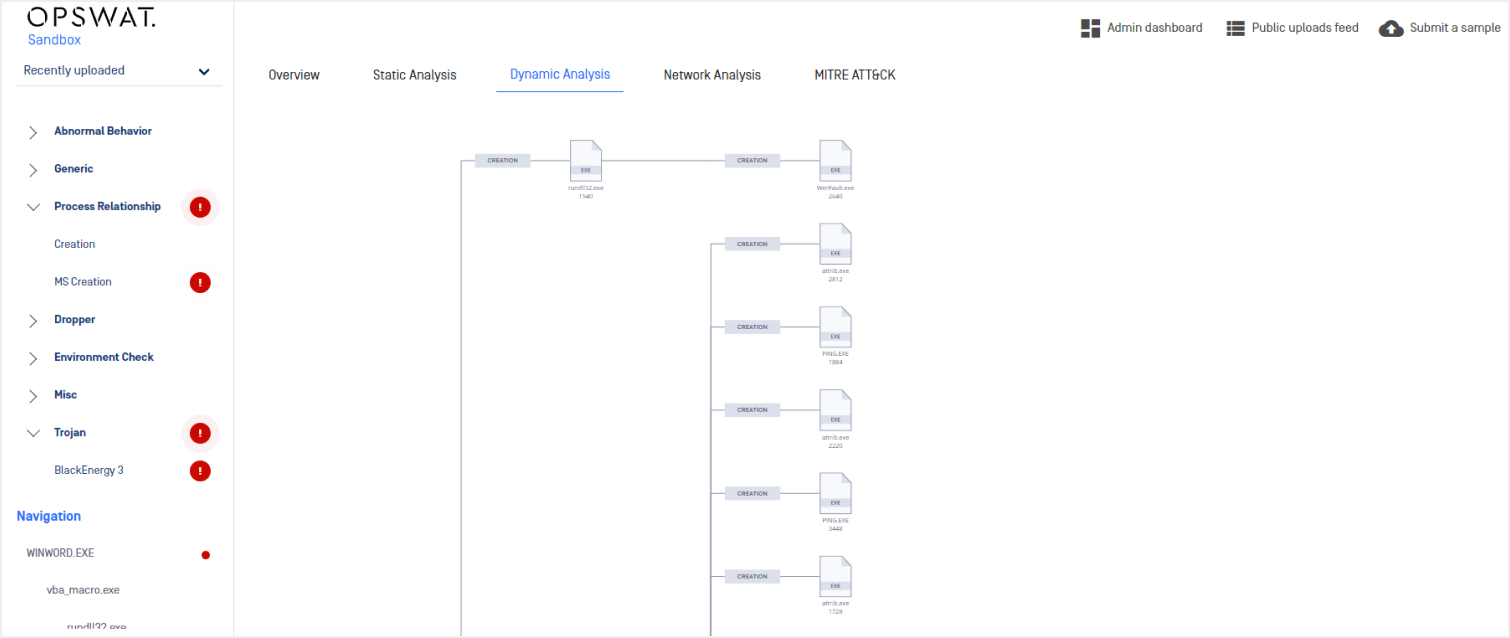

A titolo di esempio, abbiamo analizzato Black Energy nella sandbox e abbiamo visto la mappatura dei comportamenti specifici di ICS nel framework. comportamenti specifici di ICS al framework:

- YARA per la protezione, il rilevamento e la caccia alle minacce: Incorporando i set di regole ICS di Yara, gli strumenti di analisi, tra cui OPSWAT Sandboxpossono identificare in modo più efficace gli attributi del malware, sia statici che dinamici, che corrispondono agli attributi noti del malware ICS. noti per il malware ICS. Mentre i file del malware vengono spesso modificati dagli attori delle minacce per eludere il rilevamento, gli aggressori devono sfruttare i file di per eludere il rilevamento, gli aggressori devono sfruttare l'infrastruttura e gli strumenti, le tattiche e le procedure (TTP) esistenti per essere efficaci. efficaci. L'infrastruttura dell'aggressore è un costo irrecuperabile da riutilizzare e per questo le TTP sono comuni a diverse varianti di malware. diverse varianti di malware. Di conseguenza, le TTP comuni a più campioni di malware possono identificare le famiglie e aiutare l'attribuzione. nell'attribuzione.

L'ultimo MITRE ATT&CK for ICS fornisce il quadro TTP specifico per gli attacchi mirati alle tecnologie operative, come ad esempio l'inibizione delle funzioni di risposta. l'inibizione delle funzioni di risposta.

L'individuazione di malware particolarmente evasivo all'interno delle infrastrutture critiche richiede capacità di analisi che dovrebbero analisi statica e dinamica completa, con la possibilità di individuare TTP specifiche per gli attacchi ICS, come mostrato con l'analisi di Black Energy di seguito. l'analisi di Black Energy riportata di seguito.

Il recente rilascio di OPSWAT Sandbox v1.1.7 include la mappatura dei CIO ai TTP ICS e, grazie alle regole YARA disponibili e a un repository MISP nativo di OPSWAT MetaDefender Core , le organizzazioni possono proteggersi meglio dalle minacce malware attraverso la soluzione completa di threat intelligence di OPSWAT.

Per saperne di più OPSWAT Capacità di analisi delle minacce informatiche OT

Provate oggi stesso le nostre soluzioni di analisi delle minacce informatiche OT