Panoramica del prodotto

OPSWAT MetaDefender Coreprotegge le applicazioni web, gli endpoint e altre fonti di dati delle organizzazioni dalle minacce avanzate alla sicurezza informatica.

MetaDefender Core sfrutta tecnologie proprietarie, tra cuiDeep Content Disarm and Reconstruction (Deep CDR),Multiscanning,File-Based Vulnerability Assessment,Data Loss Prevention eThreat Intelligence-per fornire una protezione completa alle vostre reti e infrastrutture contro le minacce informatiche sempre più sofisticate.

Rilascio dei dati salienti

Hub centrale Versione 1.1.0

- Per l'elaborazione degli archivi, i file figlio estratti vengono condivisi tra le istanze di MetaDefender Core per ottimizzare la produttività e aumentare le prestazioni.

- MetaDefender Core condividono ora le sessioni di autenticazione usando il server di caching Redis.

- MetaDefender Core Central Hub supporta ora l'elaborazione in batch.

Miglioramenti alla containerizzazione di Docker

- Supporta l'aggiornamento di MetaDefender Core con zero tempi di inattività sull'ambiente di containerizzazione Kubernetes (strategie blue/green e rolling)

- Supporta l'aggiornamento di MetaDefender Core con conservazione dei dati

- Servizio di rotazione dei log integrato nell'immagine base di Docker

- Supporta la configurazione del proxy per l'esecuzione di Docker

- Supporta una nuova opzione per abilitare "allowCrossIPSessions" all'avvio di MetaDefender Core in un ambiente container.

Supporto per Windows 11

Per le implementazioni Microsoft Windows, MetaDefender Core supporta i seguenti sistemi operativi:

- Windows 10, 11

- Windows Server 2012, 2012 R2, 2016, 2019, 2022

Nuova configurazione: Rifiuto dell'invio di file in base alla disponibilità del motore

Consentire a MetaDefender Core di accettare le richieste di elaborazione dei file solo quando sono disponibili alcuni motori specifici.

Per trovare questa impostazione, andare su Regola flusso di lavoro -> scheda Generale.

Nuova configurazione: Aggiunta di un'eccezione per l'elaborazione di tipi di file non supportati per la sanificazione

Quando "Blocca tipi di file non supportati" è abilitato, configurare un elenco di eccezioni per consentire specifici tipi di file non supportati. In questo modo, i tipi di file configurati nell'elenco di eccezione non saranno bloccati.

Per trovare questa impostazione, andare alla scheda Regola del flusso di lavoro -> Deep CDR .

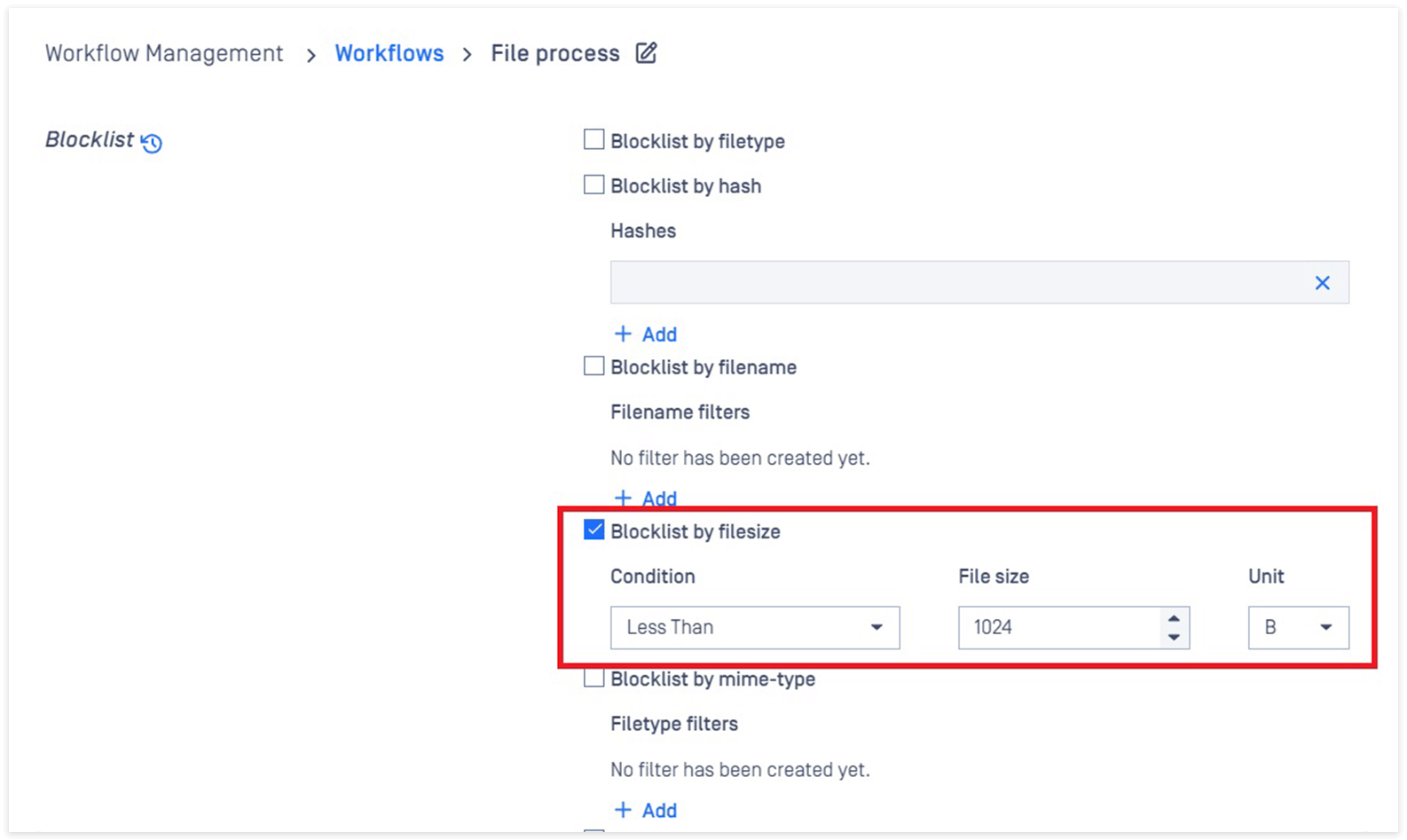

Nuova configurazione: Impostazione dei limiti condizionati di dimensione dei file per l'elaborazione dei file in blocco

Configurare MetaDefender Core per bloccare l'elaborazione dei file di dimensioni superiori o inferiori a quelle specificate.

Per trovare questa impostazione andare in: Regola del flusso di lavoro -> scheda Blocklist e Allowlist.

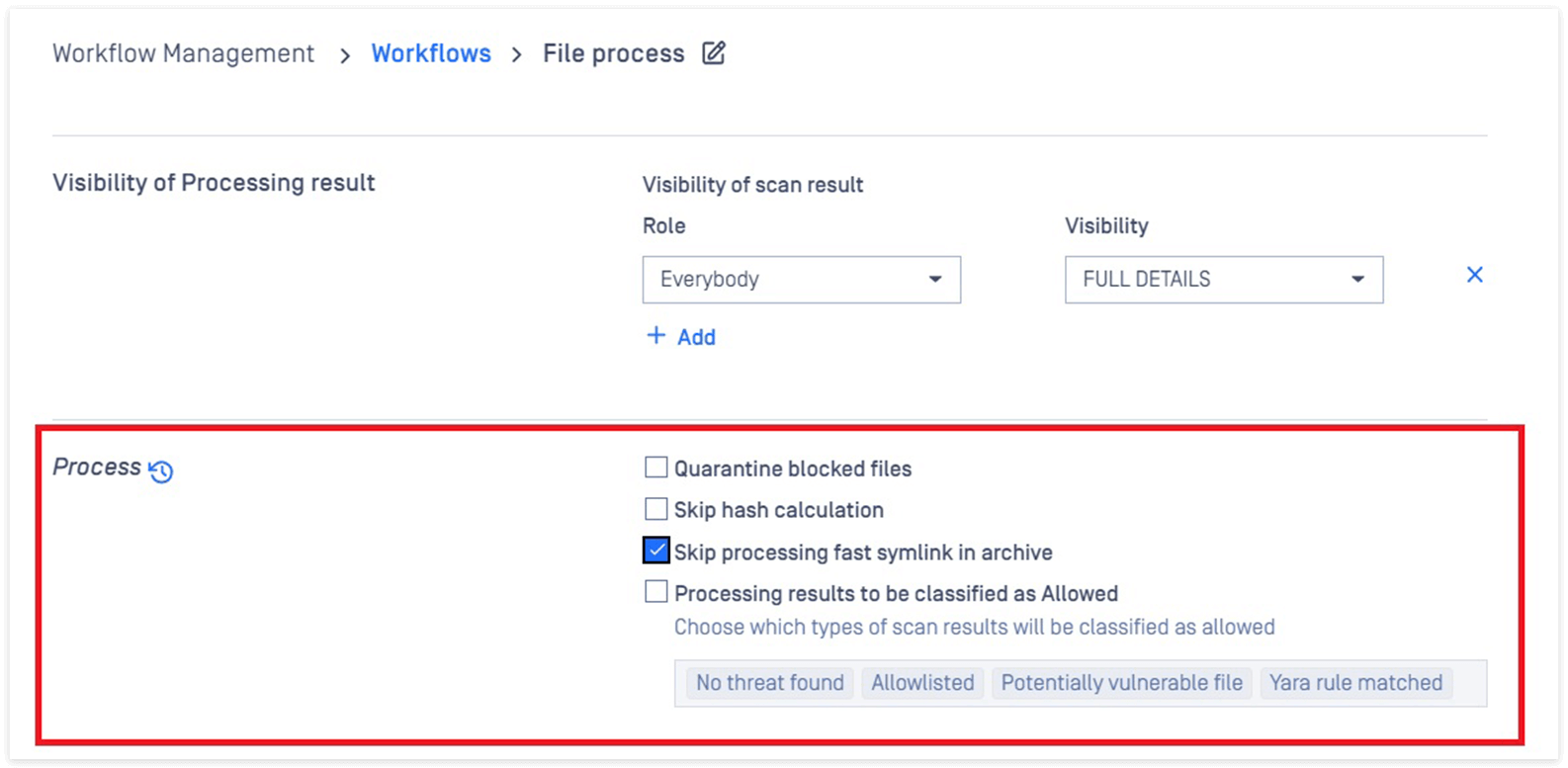

Nuova configurazione: Salta l'elaborazione del collegamento rapido nei file di archivio

Per impostazione predefinita, MetaDefender Core tenta di elaborare qualsiasi file, compresi i collegamenti simbolici veloci negli archivi. Gli amministratori possono ora saltare il processo di collegamento simbolico veloce selezionando questa opzione nella regola del flusso di lavoro.

Per trovare questa impostazione andare a: Regola del flusso di lavoro -> scheda Generale.

Miglioramenti dell'interfaccia utente

- Migliorare e correggere il supporto e la conformità dell'accessibilità dell'interfaccia utente.

- Visualizzazione dello stato della licenza di backup

- Aggiungere l'etichetta sanificata come indicatore nella cronologia dell'elaborazione.

- Supporto della "ricerca per nome" per i flussi di lavoro

- Aggiunta di risultati per la valutazione delle vulnerabilità quando l'impostazione "salta il calcolo dell'hash" è abilitata

- Aggiunta di un tooltip descrittivo per l'impostazione "Rilevamento del tipo di file di fallback all'estensione corrente, se necessario".

- Cambiare il nome dell'impostazione "Blocca tipi di file non supportati" in "Blocca tipi di file non supportati".

Miglioramento: Importazione del pacchetto di configurazione completo (.zip) con il file di accensione

Migliore supporto dell'automazione grazie all'importazione del pacchetto di configurazione completo (.zip) tramite il file di accensione.

Esempio:

eula=true [config] import=settings.zip import_password=123 ....

Dettagli: File di accensione.

Miglioramento: Meccanismo di richiamo dei webhook

Meccanismo migliorato di riprova del webhook per il reinvio del risultato della callback in caso di timeout o di mancata ricezione della risposta del server webhook.

Definire la soglia di timeout tramite la nuova chiave transfertimeout (per impostazione predefinita, 30000 ms) con PUT - Configurazione del set di webhook

Nuovo strumento CLI: Pulire il database creato da un'istanza non più utilizzata di MetaDefender Core in modalità DB condiviso

Pulire tutti i dati di scansione dalle istanze di MetaDefender Core non più utilizzate, applicabili in modalità DB condiviso.

Strumento situato a:

- Windows: C:\Program Files\OPSWAT\MetaDefender Core \ometascan-db-cleaner.exe

- Linux: /usr/sbin/ometascan-db-cleaner

Dettagli: Strumento di pulizia del database in modalità DB condiviso

Nuovo strumento CLI: Verifica della conformità degli utenti remoti di PostgreSQL

Gli amministratori del sistema di database possono determinare rapidamente se un database PostgreSQL remoto dispone di privilegi utente sufficienti, come descritto in Requisiti dei privilegi utente di PostgreSQL per funzionare correttamente con l'applicazione MetaDefender Core .

Dettagli: Strumento per la verifica dei privilegi degli utenti PostgreSQL remoti

Altri miglioramenti e aggiornamenti:

Miglioramenti della sicurezza

- Aggiornare le librerie di terze parti (gperftool, libxml2) per il rischio di vulnerabilità

- Aggiungere il supporto per la verifica del digest in un ambiente abilitato FIPS durante l'installazione. MetaDefender Core

Miglioramenti alla registrazione

- Prevenire messaggi di errore fuorvianti (e non dannosi) nei log di PostgreSQL

- Aggiunta di informazioni sull'ID del lotto e sull'ID dei dati nei log di accesso di NGINX

- Eliminare i messaggi di avviso fuorvianti nei log di MetaDefender Core durante l'aggiornamento dei motori tramite cartella

Miglioramenti delle prestazioni

- Migliorare le prestazioni di ricerca degli hash

Per ulteriori informazioni, visitate opswat.com/products/metadefender /core o contattate i nostri esperti di cybersicurezza delle infrastrutture critiche per ricevere assistenza.

Dettagli di rilascio

Prodotto: MetaDefender Core

Data di rilascio: 4 gennaio 2022

Note di rilascio: 5.4.0

Link per il download sul portale OPSWAT : Download