- Che cos'è la OT Security? Panoramica e concetti chiave

- Principi e pratiche migliori Core OT Security

- Quadri di OT Security , standard e conformità normativa

- Implementazione della OT Security: Lista di controllo passo dopo passo

- Architettura OT Security e tendenze emergenti

- Strumenti e capacità di OT Security a confronto

- Domande frequenti (FAQ)

Che cos'è la OT Security? Panoramica e concetti chiave

La sicurezza OT (Operational Technology) si riferisce alle strategie e alle tecnologie utilizzate per proteggere i sistemi industriali e le reti di controllo come i sistemi SCADA, HMIS, PLC e altri hardware/software che rilevano o causano modifiche attraverso il monitoraggio e il controllo diretto dei dispositivi fisici.

A differenza dei sistemi IT tradizionali, gli ambienti OT gestiscono processi fisici in impianti di produzione, reti elettriche, impianti di trattamento delle acque e altre infrastrutture critiche. Per comprendere i concetti fondamentali della sicurezza OT, esplorate la nostra guida completa su cos'è la sicurezza OT. L'importanza della sicurezza OT è cresciuta notevolmente con l'aumento della connettività degli impianti industriali. I moderni ambienti produttivi integrano dispositivi IoT (Internet of Things), sistemi cloud e funzionalità di monitoraggio remoto. Questa connettività crea nuovi vettori di attacco che i criminali informatici sfruttano attivamente, analogamente alle sfide di sicurezza delle applicazioni negli ambienti IT tradizionali.

Una sfida fondamentale per la sicurezza degli ambienti OT è che molti di questi sistemi sono stati costruiti decenni fa, utilizzando dispositivi e strumenti obsoleti che non sono mai stati progettati pensando alla sicurezza informatica. Spesso mancano protezioni di base come la crittografia, l'autenticazione o i protocolli di comunicazione sicuri. A peggiorare le cose, questi sistemi spesso mancano di visibilità, con una telemetria limitata e nessuna registrazione centralizzata, il che rende estremamente difficile rilevare e rispondere alle minacce. Questo è particolarmente preoccupante perché i sistemi OT sono alla base di molti aspetti della nostra vita quotidiana e i cyberattacchi che li colpiscono possono portare a gravi conseguenze fisiche, come interruzioni di corrente, interruzione delle catene di approvvigionamento, contaminazione dell'acqua o compromissione della sicurezza pubblica.

Gli ambienti OT comuni abbracciano diversi settori. Le aziende energetiche si affidano all'OT per la generazione e la distribuzione di energia. Le aziende di servizi pubblici gestiscono il trattamento e la distribuzione dell'acqua attraverso sistemi OT. Gli impianti di produzione utilizzano sistemi OT per controllare le linee di produzione e i processi di garanzia della qualità. Le reti di trasporto dipendono dall'OT per la gestione del traffico e i sistemi di sicurezza.

OT Security e sicurezza IT: Differenze chiave

Mentre la sicurezza informatica si occupa principalmente dell'elaborazione dei dati, delle comunicazioni e delle operazioni aziendali, la sicurezza OT si concentra sulla salvaguardia dei sistemi e dei processi fisici, come le valvole, i motori e le linee di assemblaggio che guidano le infrastrutture critiche e gli ambienti industriali.

Sebbene entrambi mirino a proteggere i sistemi e i dati, gli ambienti OT presentano una serie di sfide distinte, determinate dalle loro realtà operative:

- Le operazioni in tempo reale richiedono un uptime continuo senza interruzioni. Le patch di sicurezza che richiedono l'interruzione del sistema possono bloccare la produzione per ore, rendendo impraticabili gli approcci IT tradizionali come i frequenti riavvii.

- I sistemi legacy installati decenni fa eseguono sistemi operativi obsoleti che non ricevono più il supporto del fornitore o le patch di sicurezza, rendendoli altamente vulnerabili agli exploit noti.

- L'aggiornamento richiede notevoli investimenti di capitale e interruzioni operative.

- Molti protocolli proprietari non sono stati progettati tenendo conto della sicurezza, rendendoli vulnerabili agli attacchi. Gli strumenti di sicurezza IT standard spesso non supportano questi protocolli di comunicazione industriale specializzati.

- I controlli di sicurezza non devono mai compromettere la sicurezza operativa o creare condizioni di pericolo per i lavoratori e il pubblico.

Principi e pratiche migliori Core OT Security

L'implementazione di una sicurezza OT efficace richiede la comprensione sia dei principi fondamentali che dei metodi pratici di implementazione. Questi ultimi lavorano insieme per creare solidi programmi di cybersecurity OT.

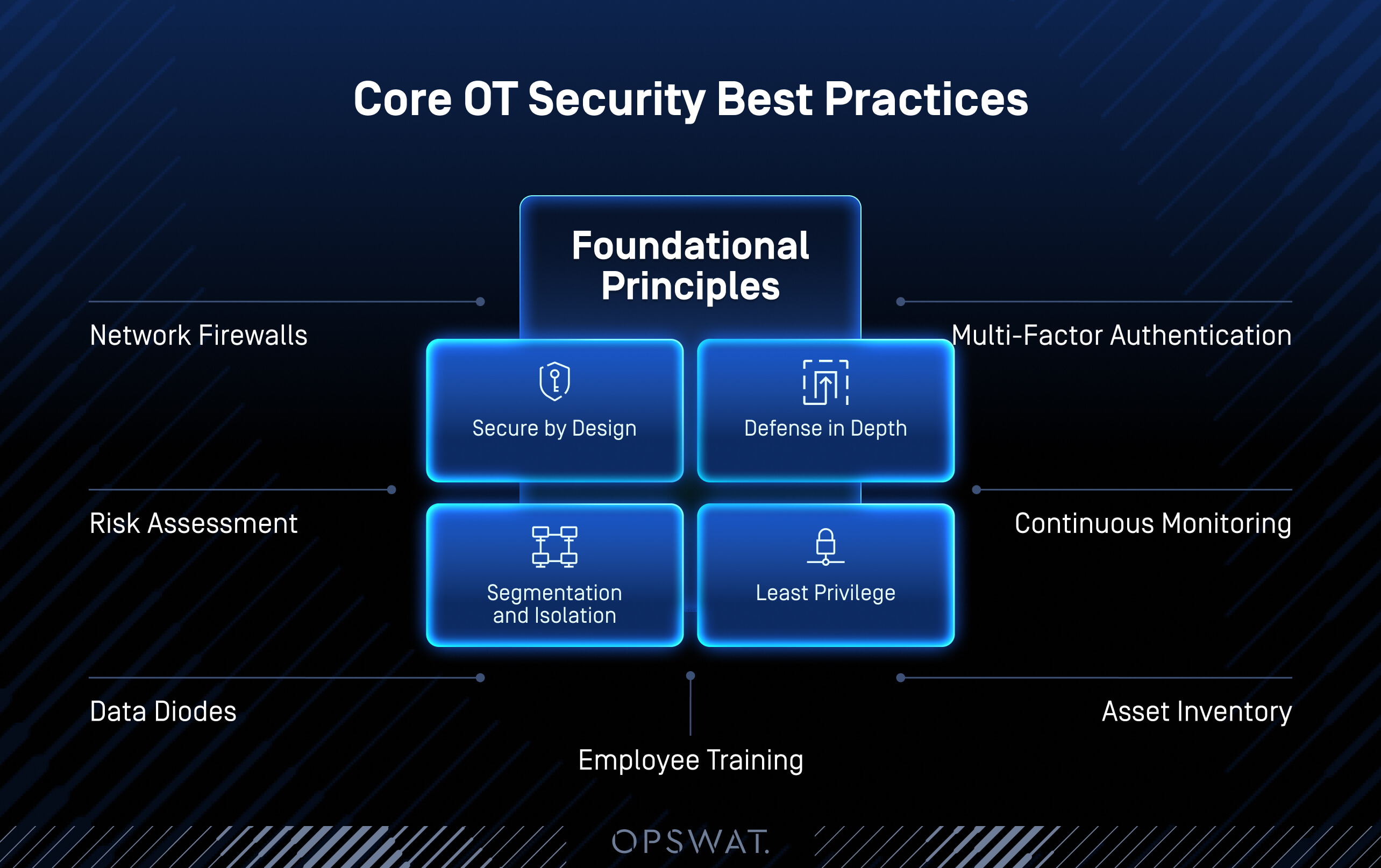

Principi fondamentali

- Difesa in profondità: Più livelli di controlli di sicurezza per proteggere da vari vettori di attacco.

- Segmentazione e isolamento: Separare le reti OT dalle reti IT e isolare i sistemi critici.

- Secure di progetto: Costruire la sicurezza nei sistemi OT fin dalle fondamenta, anziché aggiungerla in un secondo momento.

- Privilegio minimo: Concedere agli utenti e ai sistemi solo l'accesso minimo richiesto per le loro funzioni.

Migliori pratiche

- Firewall di rete: Installare firewall tra le zone IT e OT per controllare il flusso di traffico.

- Valutazione dei rischi: Valutare regolarmente le vulnerabilità e le minacce agli ambienti OT.

- Diodi dati: Utilizzare gateway unidirezionali per comunicazioni sicure a senso unico.

- Autenticazione a più fattori: I forti controlli di accesso aiutano a mantenere le autorizzazioni appropriate e a prevenire le massicce violazioni dei dati che possono derivare da credenziali compromesse.

- Monitoraggio continuo: Capacità di rilevamento e risposta alle minacce in tempo reale.

- Inventario delle risorse: Mantenere una visibilità completa di tutti i dispositivi e sistemi OT.

- Formazione dei dipendenti: Affrontare l'elemento umano attraverso programmi di sensibilizzazione alla sicurezza.

Segmentazione della rete e modello di riferimento Purdue

La segmentazione della rete divide i sistemi in zone per impedire il movimento laterale degli attaccanti. Il modello Purdue è un quadro consolidato che delinea cinque livelli di reti OT, dai processi fisici al livello 0 ai sistemi aziendali al livello 5. Il modello Purdue è un sistema di isolamento tra i livelli OT e IT. Il modello impone l'isolamento tra i livelli OT e IT.

Il Modello Purdue raccomanda di implementare controlli di sicurezza tra ogni livello. I firewall, i sistemi di rilevamento delle intrusioni e i controlli degli accessi a questi confini creano una protezione di tipo defense-in-depth.

Principi di fiducia zero in ambienti OT

L'architettura Zero Trust presuppone che le minacce possano provenire da qualsiasi luogo, anche all'interno del perimetro di rete. Questo approccio richiede una verifica continua di ogni utente e dispositivo che tenta di accedere ai sistemi OT.

- L'accesso con il minimo privilegio garantisce che gli utenti e i sistemi ricevano solo le autorizzazioni minime necessarie per le loro funzioni.

- La verifica continua monitora il comportamento dell'utente e del sistema per tutta la durata della sessione. Le attività insolite attivano requisiti di autenticazione aggiuntivi, come l'MFA (autenticazione a più fattori) o le restrizioni di accesso.

Monitoraggio continuo e rilevamento delle minacce

Il monitoraggio continuo fornisce visibilità in tempo reale sulle attività della rete OT e sul comportamento del sistema. Questa capacità consente di rilevare tempestivamente le minacce e di rispondere rapidamente agli incidenti di sicurezza.

I sistemi SIEM (Security Information and Event Management) raccolgono e analizzano i dati sulla sicurezza provenienti da più fonti. Queste piattaforme mettono in relazione gli eventi per identificare potenziali minacce e automatizzare le azioni di risposta iniziale.

Gli IDPS (Intrusion Detection and Prevention Systems) monitorano il traffico di rete alla ricerca di attività sospette. Questi sistemi sono in grado di rilevare modelli di attacco noti e di bloccare automaticamente il traffico dannoso.

Il CTEM (Continuous Threat Exposure Management) fornisce una valutazione continua del panorama delle minacce di un'organizzazione. Questo approccio aiuta a dare priorità agli interventi di sicurezza in base ai livelli di rischio attuali e alle informazioni sulle minacce.

Sensibilizzazione e formazione dei dipendenti

L'errore umano è la causa principale delle violazioni della sicurezza OT. Le migliori pratiche includono:

- Condurre una formazione regolare sull'igiene informatica.

- Simulazione di tentativi di phishing.

- Creare esercitazioni di risposta agli incidenti specifiche per il settore OT.

Quadri di OT Security , standard e conformità normativa

Framework consolidati come IEC 62443, NIST Cybersecurity Framework e standard normativi come NERC CIP forniscono approcci strutturati per la sicurezza degli ambienti OT. Queste linee guida aiutano le organizzazioni a sviluppare programmi di sicurezza completi che soddisfano i requisiti del settore e gli obblighi di conformità alle normative.

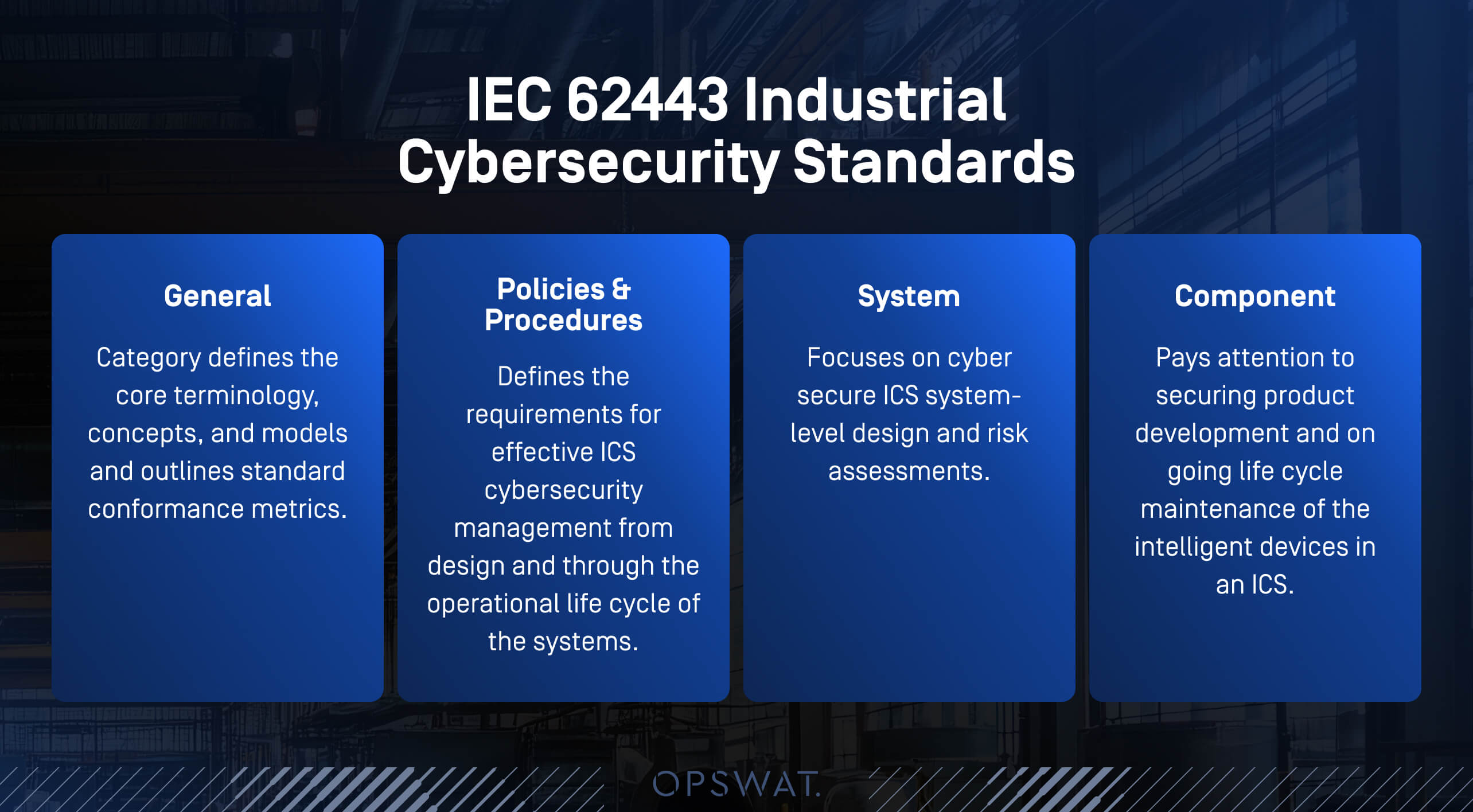

IEC 62443: lo standard globale OT Security

La norma IEC 62443 rappresenta lo standard internazionale più completo per la sicurezza OT, che affronta il tema della sicurezza nell'intero ciclo di vita dei sistemi di automazione industriale e di controllo.

- Valutazione sistematica del rischio.

- Applicazione dei livelli di sicurezza ai componenti OT.

- Garantire la sicurezza durante l'intero ciclo di vita degli asset.

I documenti generali forniscono concetti e terminologia di base. I documenti relativi alle politiche e alle procedure riguardano la gestione della sicurezza organizzativa. I documenti di sistema riguardano i requisiti tecnici di sicurezza. I documenti relativi ai componenti specificano i requisiti di sicurezza per i singoli componenti del sistema.

Quadro di riferimento NIST per la cybersicurezza OT

Il NIST Cybersecurity Framework offre un approccio alla cybersecurity basato sul rischio che si integra efficacemente con gli ambienti OT, fornendo un linguaggio comune per discutere i rischi della cybersecurity e le strategie di mitigazione.

- Livelli di implementazione personalizzati per OT/ICS.

- Integrazione con la valutazione dei rischi e la pianificazione della continuità operativa.

- Allineamento con gli obiettivi di protezione delle infrastrutture critiche nazionali.

NERC CIP: standard normativi per il settore energetico nordamericano

Gli standard NERC CIP (Critical Infrastructure Protection) della North American Electric Reliability Corporation sono obbligatori per le entità che gestiscono il sistema elettrico di massa in Nord America. Questi standard si concentrano specificamente sulla protezione delle risorse informatiche critiche per la fornitura affidabile di energia elettrica.

Implementazione della OT Security: Lista di controllo passo dopo passo

Un'implementazione di successo della sicurezza OT richiede una pianificazione e un'esecuzione sistematica. Questa lista di controllo completa guida le organizzazioni attraverso le fasi essenziali dell'implementazione della sicurezza.

I programmi di sicurezza OT efficaci iniziano con un inventario completo delle risorse e una valutazione dei rischi. Le organizzazioni devono capire quali sistemi devono proteggere prima di implementare i controlli di sicurezza.

L'hardening del sistema elimina i servizi e le configurazioni non necessarie che potrebbero fornire vettori di attacco. Questo processo comprende la disabilitazione delle porte inutilizzate, l'applicazione di patch di sicurezza e la configurazione di protocolli di comunicazione sicuri.

La gestione delle patch mantiene la sicurezza del sistema attraverso aggiornamenti regolari, riducendo al minimo le interruzioni operative. Questo processo richiede un'attenta pianificazione per bilanciare le esigenze di sicurezza con i requisiti operativi.

La pianificazione della risposta agli incidenti prepara le organizzazioni a rispondere efficacemente agli incidenti di sicurezza. Piani ben sviluppati minimizzano i danni e riducono i tempi di recupero quando si verificano gli incidenti.

Lista di controllo OT Security : Passi essenziali

- Identificare e inventariare tutte le risorse e i dispositivi OT.

- Eseguire valutazioni del rischio in base alla criticità degli asset e al panorama delle minacce.

- Proteggere i sistemi disabilitando porte, servizi e protocolli non necessari.

- Implementare il controllo degli accessi con autorizzazioni e autenticazione basate sui ruoli.

- Implementare la Patch Management e mantenere i sistemi di monitoraggio delle vulnerabilità.

- Monitorare e rilevare le minacce attraverso la sorveglianza continua della rete.

- Controllare il flusso di dati tra le reti IT e OT con un'adeguata segmentazione.

- Sviluppare e testare procedure complete di risposta agli incidenti.

- Garantire la continuità aziendale con strategie di backup con archiviazione sicura dei dati aziendali.

- Formare e sensibilizzare il personale sulle pratiche di sicurezza OT.

- Condurre revisioni periodiche e revisioni della sicurezza per un miglioramento continuo.

Hardening del sistema in ambienti OT

L'hardening del sistema riduce la superficie di attacco dei sistemi OT eliminando le funzioni e i servizi non necessari.

Disabilitare i protocolli legacy se non assolutamente necessario

Molti sistemi OT supportano ancora protocolli di comunicazione obsoleti come Telnet, FTP o SMBv1, che non dispongono di crittografia e sono vulnerabili agli exploit noti. A meno che questi protocolli non siano essenziali per il funzionamento delle apparecchiature legacy, dovrebbero essere disattivati o sostituiti con alternative sicure come SSH o SFTP.

Applicazione del firmware e delle patch di sicurezza convalidate dal fornitore

Sviluppare un processo di gestione delle patch in coordinamento con i fornitori di apparecchiature per testare e distribuire gli aggiornamenti durante le finestre di manutenzione programmate.

Configurazione delle impostazioni Secure

Gli amministratori OT devono modificare le password predefinite, disattivare i servizi e le porte inutilizzate e applicare un'autenticazione forte. Le configurazioni Secure dovrebbero anche essere in linea con i parametri di riferimento riconosciuti, come quelli del CIS (Center for Internet Security).

Sicurezza fisica

Le organizzazioni che utilizzano supporti rimovibili o chioschi devono implementare le migliori pratiche di sicurezza dei supporti per prevenire l'introduzione di malware attraverso i dispositivi fisici.

Architettura OT Security e tendenze emergenti

Le moderne architetture di sicurezza OT enfatizzano le strategie di difesa in profondità che forniscono più livelli di protezione. Queste architetture considerano sia i requisiti di cybersecurity che quelli di sicurezza durante l'intero processo di progettazione.

Le sfide di integrazione sorgono quando le organizzazioni collegano i sistemi OT ai servizi IIoT e cloud. Queste connessioni offrono vantaggi operativi ma creano nuovi rischi per la sicurezza che richiedono una gestione attenta. Le organizzazioni che implementano la connettività cloud devono seguire le best practice di sicurezza delle applicazioni cloud per proteggere i dati e i sistemi OT.

Le tendenze future della sicurezza OT comprendono la convergenza IT-OT, il rilevamento delle minacce guidato dall'intelligenza artificiale e i miglioramenti legati alla conformità. L'automazione snellirà le attività di routine, mentre gli sforzi per la sicurezza si sposteranno verso la protezione di cloud, edge e CPS.

Protezione dell'IoT Industrial in ambienti OT

I dispositivi IIoTIndustrial Internet of Things) apportano connettività e intelligenza agli ambienti OT tradizionali. Questi dispositivi raccolgono dati operativi, consentono il monitoraggio remoto e supportano programmi di manutenzione predittiva.

I rischi unici dell'IIoT derivano dalla combinazione di accesso fisico, connettività di rete e capacità di sicurezza spesso limitate. Molti dispositivi IIoT non dispongono di solide funzioni di sicurezza a causa dei vincoli di costo e delle priorità di progettazione incentrate sulla funzionalità.

Le migliori pratiche:

- Isolare i dispositivi IIoT con firewall e VLAN.

- Utilizzare l'autenticazione e la crittografia del dispositivo.

- Monitorare l'attività IIoT per individuare eventuali anomalie.

Le organizzazioni devono inoltre implementare misure di sicurezza dei file per proteggere i dati operativi sensibili sia a riposo che in transito.

Architettura OT Security : Principi di progettazione

Un'architettura di sicurezza OT efficace segue principi di progettazione consolidati che rispondono ai requisiti unici degli ambienti tecnologici operativi. Le strategie di difesa a strati prevedono più controlli di sicurezza a diversi livelli dell'architettura, garantendo che se un controllo si guasta, gli altri continuino a fornire protezione. La resilienza e la ridondanza assicurano che i controlli di sicurezza non compromettano la disponibilità operativa e continuino a funzionare anche in caso di guasti o attacchi a singoli componenti.

Strumenti e capacità di OT Security a confronto

La scelta di strumenti di sicurezza OT appropriati richiede la comprensione del fatto che nessuna singola soluzione può rispondere efficacemente a tutte le esigenze di sicurezza della tecnologia operativa. Una protezione OT completa richiede diverse funzionalità specializzate che lavorano insieme come una piattaforma integrata.

Tre capacità Core di uno strumento OT Security

L'individuazione e l'inventario degli asset fornisce visibilità su tutti i sistemi e i dispositivi OT. Questa funzionalità identifica automaticamente i dispositivi connessi, ne cataloga le caratteristiche e mantiene un inventario accurato delle risorse. Offrendo funzionalità complete di rilevamento degli asset, monitoraggio della rete, inventario e gestione delle patch, MetaDefender OT Security di OPSWAToffre visibilità e controllo senza pari.

Il rilevamento e la risposta attiva alle minacce identificano i potenziali incidenti di sicurezza e consentono una risposta rapida. MetaDefender Industrial Firewall e MetaDefender OT Security lavorano in tandem per monitorare il traffico di rete, il comportamento del sistema e l'attività degli utenti e proteggere le reti operative e di controllo dei processi.

L'accesso remoto Secure e le autorizzazioni granulari garantiscono che solo gli utenti autorizzati possano accedere ai sistemi OT critici attraverso canali controllati e sicuri. A differenza delle VPN tradizionali, MetaDefender OT Access protegge gli endpoint OT implementando l'autenticazione AD Server e le connessioni firewall solo in uscita. Insieme a MetaDefender Endpoint Gateway, il sistema isola le risorse OT e IT per garantire un accesso controllato alle infrastrutture critiche.

Proteggere i sistemi critici OT e cyber-fisici

Per le organizzazioni che cercano una copertura completa della sicurezza OT, MetaDefender for OT & CPS Protection diOPSWAT è in grado di difendere proattivamente dalle minacce persistenti avanzate e dalle vulnerabilità zero-day, mantenendo al contempo prestazioni e sicurezza ottimali. Sfruttando una soluzione coesa e modulare che integra visibilità degli asset, protezione della rete, accesso remoto sicuro e trasferimento sicuro dei dati, si ottengono gli strumenti per proteggere gli ambienti OT e CPS e affrontare con sicurezza le sfide in continua evoluzione dell'attuale panorama delle minacce.

Domande frequenti (FAQ)

D: Che cos'è la sicurezza OT? | La sicurezza OT protegge i sistemi tecnologici operativi che controllano i processi fisici negli ambienti industriali. Si tratta di controllori logici programmabili (PLC), sistemi di controllo di supervisione e acquisizione dati (SCADA) e sistemi di controllo distribuiti (DCS) utilizzati nei settori della produzione, dell'energia, delle utility e dei trasporti. |

D: Quali sono le best practice fondamentali per la sicurezza OT? | Le best practice principali includono la segmentazione della rete, i principi di zero trust, il controllo degli accessi, il monitoraggio in tempo reale e la formazione dei dipendenti. |

D: Quali sono i principali standard di sicurezza OT? | I principali standard di sicurezza OT includono IEC 62443 (lo standard globale per la sicurezza dell'automazione industriale), NIST Cybersecurity Framework (approccio basato sul rischio) e ISO 27001 (gestione della sicurezza delle informazioni). |

D: Quali sono le tre funzionalità fondamentali di uno strumento di sicurezza OT? | Le tre funzionalità fondamentali sono la scoperta e l'inventario degli asset (identificazione e catalogazione di tutti i sistemi OT), il rilevamento e la risposta alle minacce (monitoraggio degli incidenti di sicurezza e risposta rapida) e l'applicazione delle politiche e la conformità (garanzia che i sistemi funzionino secondo le politiche e le normative di sicurezza). |

D: Cosa sono le politiche di sicurezza OT? | Politiche che definiscono le modalità di accesso, monitoraggio e manutenzione dei sistemi OT per ridurre al minimo i rischi. |

D: Qual è lo standard per la sicurezza OT? | Lo standard IEC 62443 è ampiamente riconosciuto come lo standard globale di sicurezza OT. Si occupa della sicurezza durante l'intero ciclo di vita dei sistemi di automazione e controllo industriale, fornendo requisiti dettagliati per i diversi livelli di sicurezza e i componenti del sistema. |

D: Quali sono i requisiti di hardening del sistema per un ambiente OT? | Disattivare i servizi inutilizzati, applicare protocolli sicuri e applicare regolarmente le patch. |

D: Come si esegue la sicurezza OT? | Seguendo una strategia a più livelli che comprende l'inventario delle risorse, la valutazione del rischio, l'indurimento del sistema e il monitoraggio delle minacce in tempo reale. |