La storia del NERC CIP e il motivo della sua creazione

Gli standard NERC CIP (North American Electric Reliability Corporation Critical Infrastructure Protection) sono stati istituiti in risposta al crescente riconoscimento delle vulnerabilità del BES (North American Bulk Electric System). All'inizio degli anni 2000 si è assistito a un aumento significativo del numero di blackout e di cyberattacchi, evidenziando la necessità di norme standardizzate per la protezione della rete. L'obiettivo principale era quello di salvaguardare le reti elettriche dalle minacce alle infrastrutture fisiche e digitali, garantendo la fornitura continua di energia elettrica, fondamentale per la sicurezza e la stabilità nazionale.

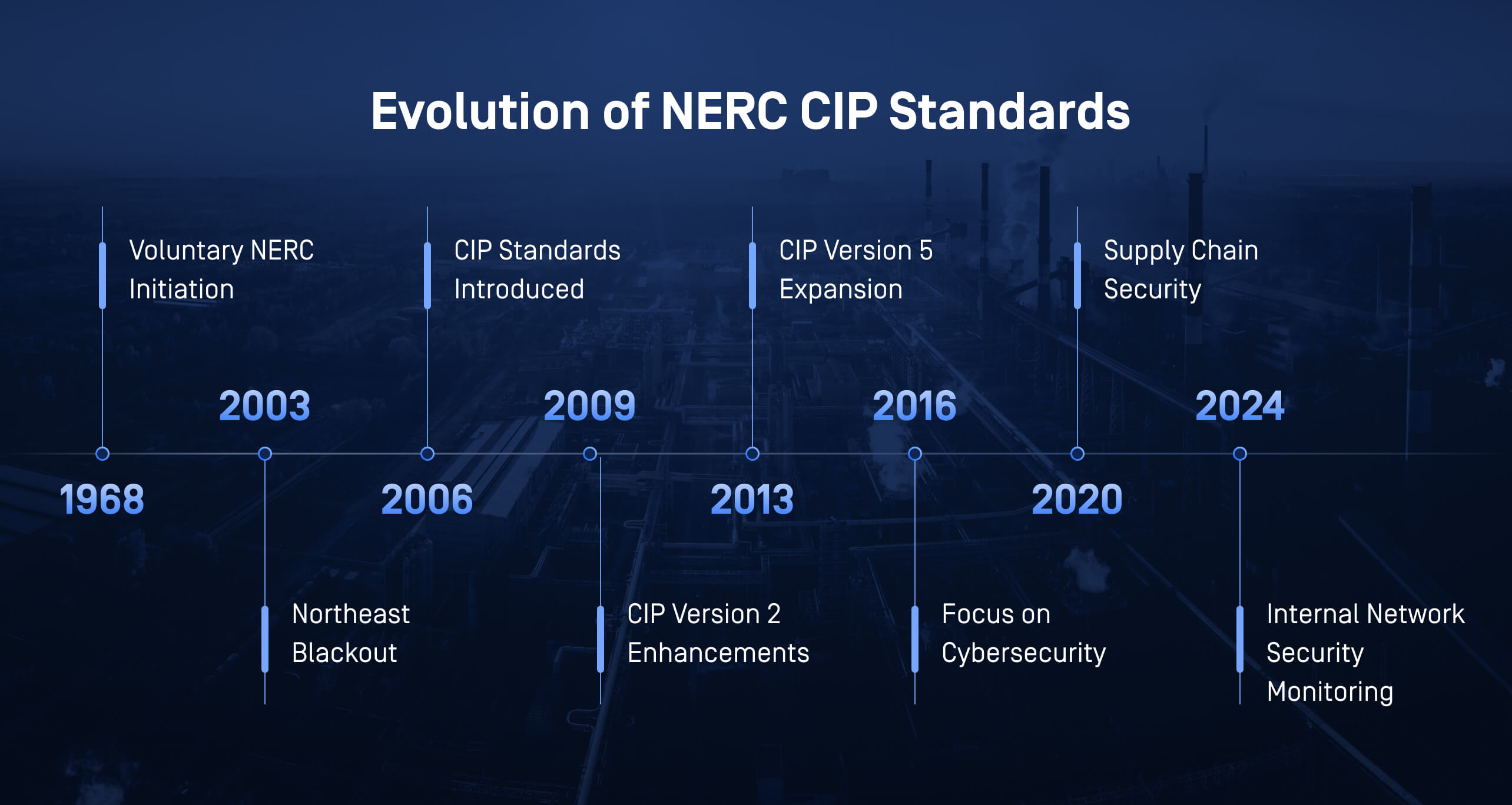

Evoluzione dei regolamenti NERC CIP per la sicurezza informatica Industrial

Dalla sua nascita nel 1968, il NERC CIP ha subito diverse revisioni per adattarsi all'evoluzione del panorama delle minacce. Inizialmente incentrati sulla sicurezza fisica, gli standard si sono ampliati per includere misure di cybersecurity man mano che le minacce informatiche diventavano più sofisticate. L'attenzione del NERC CIP si è gradualmente estesa a misure di protezione della rete più complete, come la gestione degli accessi, l'integrità del sistema e la risposta agli incidenti. Questo spostamento riflette il passaggio dalla semplice protezione alla garanzia della resilienza operativa, della sicurezza e del tempo di attività.

Visibilità delle risorse, monitoraggio della rete e rilevamento delle minacce

Negli ambienti industriali critici, in particolare quelli basati su sistemi legacy, è fondamentale tenere conto e monitorare tutti gli asset per evitare interruzioni dovute a comunicazioni, comportamenti o configurazioni anomale. Gli standard NERC CIP, da CIP-002 a CIP-011, evidenziano i requisiti per identificare gli asset critici, garantirne la sicurezza e monitorarli per individuare eventuali segni di compromissione.

Per il monitoraggio della rete, NERC CIP richiede sistemi che traccino continuamente il traffico e le attività della rete, rilevando eventuali anomalie che potrebbero segnalare una violazione della sicurezza. Anche il rilevamento e la prevenzione delle minacce sono fondamentali per gli standard NERC CIP, in quanto gli ambienti industriali necessitano di strumenti in grado di identificare le potenziali minacce prima che si concretizzino in attacchi effettivi. Ciò include sia metodi basati sulle firme sia metodi basati sul comportamento, per coprire un'ampia gamma di potenziali vettori di attacco.

Strumenti: Gli IDS (sistemi di rilevamento delle intrusioni) e i SIEM (security information and event management) sono essenziali per ottenere informazioni sulla sicurezza in tempo reale.

Cosa c'è di nuovo e cosa aspettarsi dal CIP-015-01

Gli ambienti delle infrastrutture critiche devono affrontare vulnerabilità che possono aggirare la protezione perimetrale tradizionale, che spesso si concentra sulle fasi iniziali degli attacchi. La CIP-015-01 introduce miglioramenti per affrontare le minacce emergenti e incorpora le più recenti best practice di cybersecurity. I principali aggiornamenti della CIP-015-01 si concentrano sulla gestione della catena di fornitura, sulla valutazione delle vulnerabilità e sul monitoraggio avanzato dei perimetri di sicurezza elettronici e dei sistemi associati per i sistemi informatici BES ad alto e medio impatto.

Storicamente, gli standard CIP si sono concentrati principalmente sulla protezione dei perimetri di sicurezza elettronici. Tuttavia, nel 2023, la FERC (Federal Energy Regulatory Commission) ha imposto di migliorare l'INSM (monitoraggio della sicurezza della rete interna) per affrontare le vulnerabilità delle reti interne. Il NERC ha risposto nel gennaio 2024 con un rapporto sull'implementazione dell'INSM, sottolineando le reti con "BES a basso e medio impatto senza connettività esterna instradabile". La direzione continua è quella di una solida implementazione dell'INSM, di un monitoraggio continuo della rete e della creazione di una solida base per strategie INSM avanzate.

Aggiornamenti chiave in CIP-015-01:

Monitoraggio avanzato della sicurezza interna della rete

Requisiti più rigorosi per il monitoraggio del traffico di rete interno, con particolare attenzione all'individuazione e alla prevenzione di accessi o movimenti non autorizzati all'interno della rete.

Approccio migliorato alla risposta agli incidenti

Protocolli rafforzati per rispondere a potenziali minacce all'interno delle reti interne, compresa una migliore documentazione e differenziazione tra attività di base e attività insolite.

Concentratevi sulle analisi e sulle informazioni utili

Aumento dei requisiti di documentazione per il mantenimento e la condivisione dei dati degli eventi, delle configurazioni di sistema e delle comunicazioni di rete, con conseguente miglioramento dell'analisi e della comprensione delle minacce.

Perché il NERC CIP-015-01 è importante e i suoi vantaggi per l'INSM

La norma NERC CIP-015-01 rappresenta un progresso significativo nello sviluppo di pratiche complete di gestione delle infrastrutture critiche. Con l'evoluzione delle minacce informatiche, la capacità di monitorare e rispondere all'attività della rete interna diventa sempre più essenziale.

MetaDefender OT Security™: Un'unica soluzione per le vostre esigenze NERC

MetaDefender OT Security è progettato per allinearsi ai requisiti di conformità NERC CIP, offrendo soluzioni che rispondono alle esigenze di visibilità degli asset, monitoraggio della rete e rilevamento delle minacce. Il nostro prodotto è stato sviluppato con una conoscenza approfondita di queste normative, assicurando che la vostra organizzazione possa soddisfare i rigorosi standard stabiliti da NERC CIP, compresi gli ultimi aggiornamenti CIP-015-01 per INSM. Scegliendo MetaDefender OT Security non vi limitate a proteggere la vostra infrastruttura critica, ma garantite anche la conformità alle normative, riducete i rischi e migliorate la resilienza operativa.

Siete pronti a rafforzare la vostra conformità al NERC CIP? Contattateci oggi stesso per scoprire come MetaDefender OT Security può supportare i vostri sforzi di cybersecurity e conformità.